PIX/ASA als DHCP-server en clientconfiguratievoorbeeld

Inhoud

Inleiding

De PIX 500 Series security applicatie en Cisco adaptieve security applicatie (ASA) ondersteunen het werken als zowel Dynamic Host Configuration Protocol (DHCP)-servers als DHCP-clients. DHCP is een protocol dat automatische configuratieparameters zoals een IP-adres met een subnetmasker, standaardgateway, DNS-server en WINT-server IP-adres aan hosts levert.

De security applicatie kan fungeren als een DHCP-server of een DHCP-client. Wanneer het als server werkt, verstrekt de Security applicatie netwerkconfiguratieparameters rechtstreeks aan DHCP-clients. Wanneer het als DHCP-client werkt, vraagt de security applicatie dergelijke configuratieparameters aan bij een DHCP-server.

Dit document concentreert zich op de manier waarop u de DHCP-server en DHCP-client kunt configureren met behulp van Cisco Adaptive Security Device Manager (ASDM) op de security applicatie.

Voorwaarden

Vereisten

Dit document gaat ervan uit dat de PIX security applicatie of ASA volledig operationeel is en geconfigureerd is om Cisco ASDM in staat te stellen configuratiewijzigingen door te voeren.

Opmerking: zie Toegang tot HTTPS voor ASDM toestaan om het apparaat te kunnen configureren door de ASDM.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

PIX 500 Series security applicatie 7.x

Opmerking: de PIX CLI-configuratie die in versie 7.x wordt gebruikt, is ook van toepassing op PIX 6.x. Het enige verschil is dat in versies eerder dan PIX 6.3, de DHCP server alleen kan worden ingeschakeld op de binnenkant interface. In PIX 6.3 en hoger kan de DHCP-server worden ingeschakeld op een van de beschikbare interfaces. In deze configuratie wordt de buiteninterface gebruikt voor de DHCP-serverfunctie.

-

ASDM 5.x

Opmerking: ASDM ondersteunt alleen PIX 7.0 en hoger. De PIX Device Manager (PDM) is beschikbaar om PIX versie 6.x te configureren. Raadpleeg Cisco ASA 5500 Series en PIX 500 Series security applicatie, hardware- en softwarecompatibiliteit voor meer informatie.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco ASA 7.x.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

In deze configuratie zijn er twee PIX security applicaties die versie 7.x uitvoeren. Een van deze functies fungeert als een DHCP-server die configuratieparameters levert aan een andere PIX security applicatie 7.x die fungeert als een DHCP-client. Wanneer het functioneert als een DHCP-server, wijst de PIX IP-adressen dynamisch toe aan DHCP-clients vanuit een pool van aangewezen IP-adressen.

U kunt een DHCP-server configureren op elke interface van de security applicatie. Elke interface kan zijn eigen pool van adressen hebben om uit te trekken. De andere DHCP-instellingen, zoals DNS-servers, domeinnaam, opties, ping-timeout en WINS-servers, worden echter globaal geconfigureerd en gebruikt door de DHCP-server op alle interfaces.

U kunt geen DHCP-client of DHCP-relay-services configureren op een interface waarop de server is ingeschakeld. Bovendien moeten DHCP-clients rechtstreeks zijn aangesloten op de interface waarop de server is ingeschakeld.

Tot slot terwijl de DHCP-server is ingeschakeld op een interface, kunt u het IP-adres van die interface niet wijzigen.

Opmerking: in principe is er geen configuratieoptie om het standaardgatewayadres in te stellen in het DHCP-antwoord dat wordt verzonden vanaf de DHCP-server (PIX/ASA). De DHCP-server stuurt altijd zijn eigen adres als gateway voor de DHCP-client. Het definiëren van een standaardroute die naar de internetrouter verwijst, stelt de gebruiker echter in staat het internet te bereiken.

Opmerking: het aantal DHCP-pooladressen dat kan worden toegewezen, is afhankelijk van de licentie die wordt gebruikt in de security applicatie (PIX/ASA). Als u de Base/Security Plus-licentie gebruikt, zijn deze beperkingen van toepassing op de DHCP-pool. Als de hostlimiet 10 hosts is, beperkt u de DHCP-pool tot 32 adressen. Als de hostlimiet 50 hosts is, beperkt u de DHCP-pool tot 128 adressen. Als de hostlimiet onbeperkt is, beperkt u de DHCP-pool tot 256 adressen. Zo is de adrespool beperkt op basis van het aantal hosts.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

Dit document gebruikt de volgende configuraties:

DHCP-serverconfiguratie met ASDM

Voltooi deze stappen om de PIX security applicatie of ASA te configureren als een DHCP-server met ASDM.

-

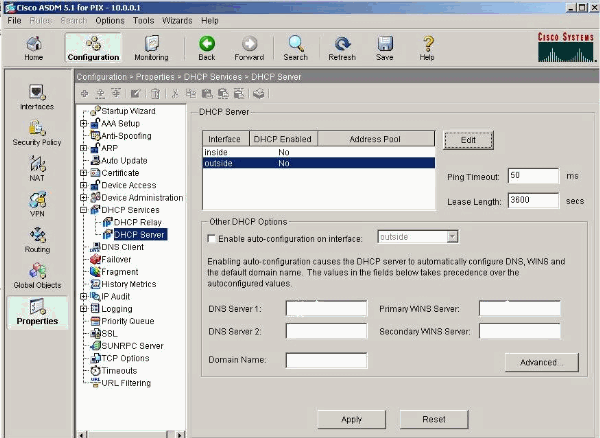

Kies Configuratie > Eigenschappen > DHCP-services > DHCP-server in het hoofdvenster. Selecteer een interface en klik op Bewerken om de DHCP-server in te schakelen en om een DHCP-adressengroep te maken.

De adrespool moet op dezelfde subnetverbinding staan als de security applicatie interface. In dit voorbeeld is de DHCP-server ingesteld op de buiteninterface van de PIX security applicatie.

-

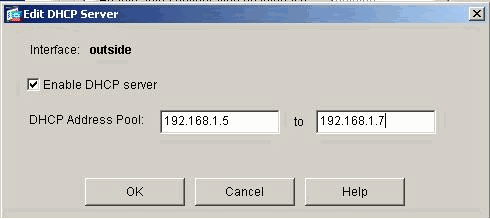

Controleer DHCP-server aan de buiteninterface inschakelen om te luisteren naar de verzoeken van de DHCP-clients. Vermeld de pool van adressen die aan de DHCP-client moeten worden verstrekt en klik op OK om terug te keren naar het hoofdvenster.

-

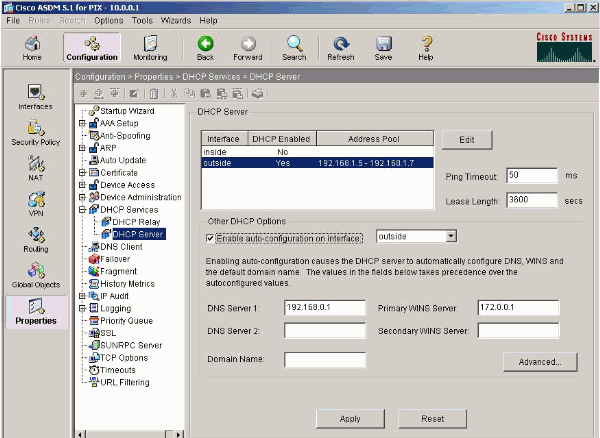

Controleer de automatische configuratie van de interface inschakelen om ervoor te zorgen dat de DHCP-server automatisch de DNS-, WINS- en standaarddomeinnaam voor de DHCP-client vormt. Klik op Toepassen om de actieve configuratie van de security applicatie bij te werken.

DHCP-clientconfiguratie met ASDM

Voltooi deze stappen om de PIX security applicatie te configureren als een DHCP-client met behulp van ASDM.

-

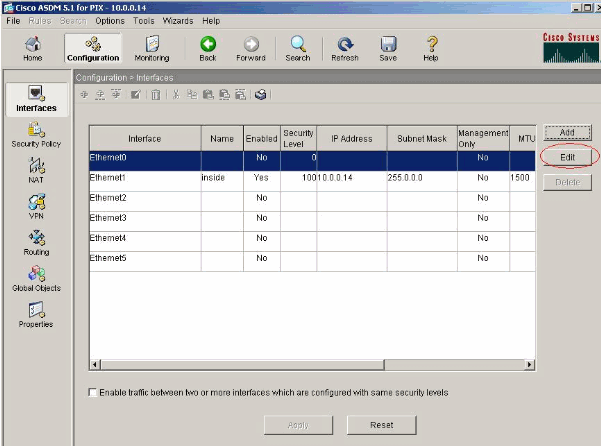

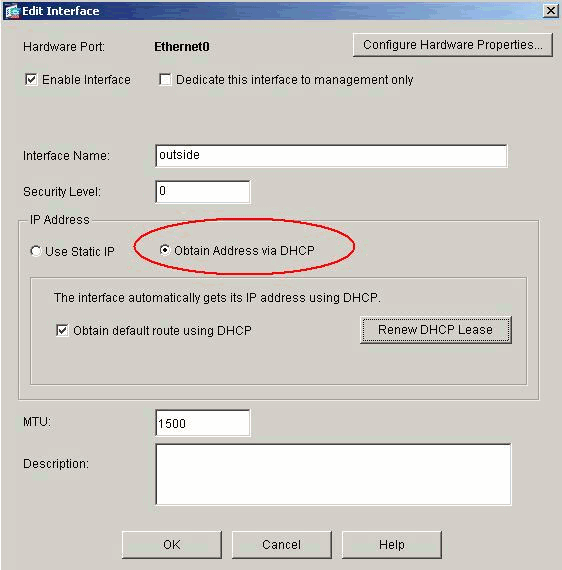

Kies Configuratie > Interfaces en klik op Bewerken om de Ethernet0-interface in staat te stellen de configuratieparameters te verkrijgen, zoals een IP-adres met een subnetmasker, standaardgateway, DNS-server en WINT-server-IP-adres van de DHCP-server.

-

Controleer Interface inschakelen en voer de interfacenaam en het beveiligingsniveau voor de interface in. Kies Adres via DHCP verkrijgen voor het IP-adres en Verkrijg standaardroute met DHCP voor de standaardgateway en klik vervolgens op OK om naar het hoofdvenster te gaan.

-

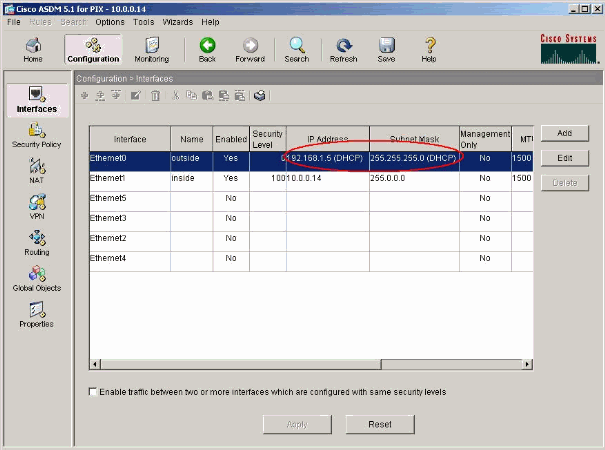

Klik op Toepassen om het IP-adres te zien dat is verkregen voor de Ethernet0-interface van de DHCP-server.

DHCP-serverconfiguratie

Deze configuratie wordt gemaakt door de ASDM:

| DHCP-server |

|---|

pixfirewall#show running-config PIX Version 7.1(1) ! hostname pixfirewall domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 ! interface Ethernet1 nameif inside security-level 100 ip address 10.0.0.1 255.0.0.0 ! !--- Output is suppressed. logging enable logging asdm informational mtu inside 1500 mtu outside 1500 no failover asdm image flash:/asdm-511.bin http server enable http 10.0.0.0 255.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 !--- Specifies a DHCP address pool and the interface for the client to connect. dhcpd address 192.168.1.5-192.168.1.7 outside !--- Specifies the IP address(es) of the DNS and WINS server !--- that the client uses. dhcpd dns 192.168.0.1 dhcpd wins 172.0.0.1 !--- Specifies the lease length to be granted to the client. !--- This lease equals the amount of time (in seconds) the client !--- can use its allocated IP address before the lease expires. !--- Enter a value between 0 to 1,048,575. The default value is 3600 seconds. dhcpd lease 3600 dhcpd ping_timeout 50 dhcpd auto_config outside !--- Enables the DHCP daemon within the Security Appliance to listen for !--- DHCP client requests on the enabled interface. dhcpd enable outside dhcprelay timeout 60 ! !--- Output is suppressed. service-policy global_policy global Cryptochecksum:7a8cd028ee1c56083b64237c832fb5ab : end |

DHCP-clientconfiguratie

Deze configuratie wordt gemaakt door de ASDM:

| DHCP-client |

|---|

pixfirewall#show running-config PIX Version 7.1(1) ! hostname pixfirewall domain-name default.domain.invalid enable password 8Ry2YjIyt7RRXU24 encrypted names ! interface Ethernet0 nameif outside security-level 0 !--- Configures the Security Appliance interface as a DHCP client. !--- The setroute keyword causes the Security Appliance to set the default !--- route using the default gateway the DHCP server returns. ip address dhcp setroute ! interface Ethernet1 nameif inside security-level 100 ip address 10.0.0.14 255.0.0.0 !--- Output is suppressed. ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid pager lines 24 logging enable logging console debugging logging asdm informational mtu outside 1500 mtu inside 1500 no failover asdm image flash:/asdm-511.bin no asdm history enable arp timeout 14400 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute http server enable http 10.0.0.0 255.0.0.0 inside !--- Output is suppressed. ! service-policy global_policy global Cryptochecksum:86dd1153e8f14214524359a5148a4989 : end |

Verifiëren

Voltooi deze stappen om de DHCP-statistieken en de bindende informatie van de DHCP-server en DHCP-client te verifiëren met ASDM.

-

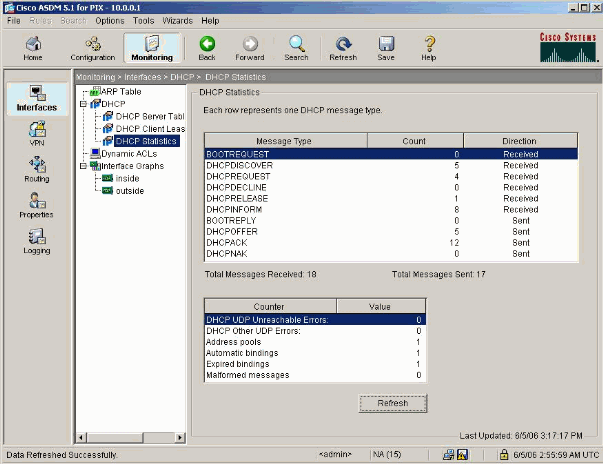

Kies Monitoring > Interfaces > DHCP > DHCP-statistieken van de DHCP-server om de DHCP-statistieken, zoals DHCPDiscover, DHCPQUEST, DHCPFFER en DHCPCPACK te verifiëren.

Voer de opdracht show dhcpd statistics van de CLI in om de DHCP-statistieken te bekijken.

-

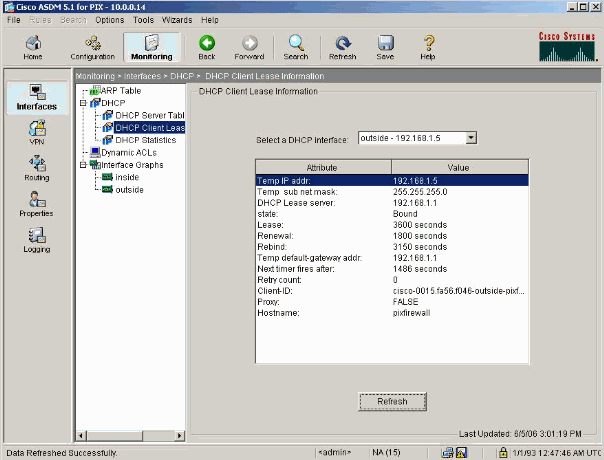

Kies Bewaking > Interfaces > DHCP > DHCP-clienthuurinformatie van de DHCP-client om de DHCP-bindingsinformatie te bekijken.

Voer de opdracht voor dhcpd-binding van de show in om de bindende DHCP-informatie van de CLI te bekijken.

-

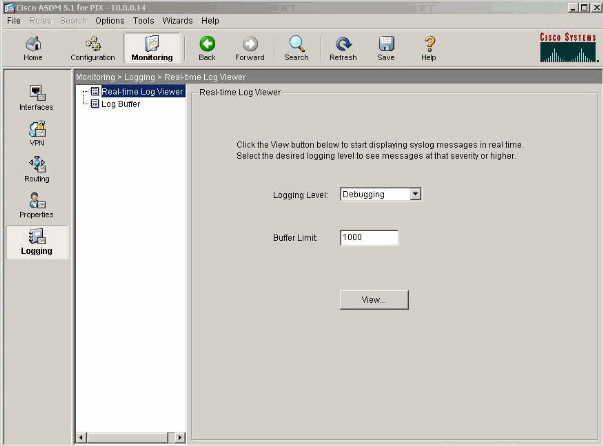

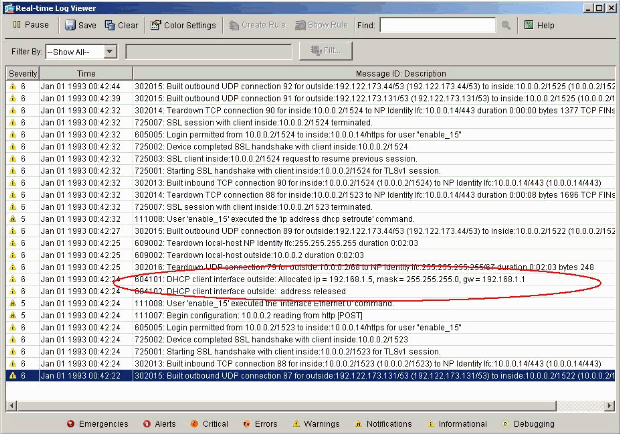

Kies Bewaking > Vastlegging > Real-time Logviewer om het Vastleggingsniveau en de bufferlimiet te selecteren om de Real-time Logberichten te bekijken.

-

Bekijk de real-time loggebeurtenissen van de DHCP-client. Het IP-adres wordt toegewezen voor de buiteninterface van de DHCP-client.

Problemen oplossen

Opdrachten voor troubleshooting

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug dhcpd gebeurtenis—Hier wordt gebeurtenisinformatie weergegeven die is gekoppeld aan de DHCP-server.

-

debug dhcpd pakket—Hier wordt pakketinformatie weergegeven die is gekoppeld aan de DHCP-server.

Foutmeldingen

CiscoASA(config)#dhcpd address 10.1.1.10-10.3.1.150 inside Warning, DHCP pool range is limited to 256 addresses, set address range as: 10.1.1.10-10.3.1.150

Uitleg: De adressenpool is beperkt tot 256 adressen per pool op het beveiligingsapparaat. Dit kan niet worden gewijzigd en is een softwarebeperking. Het totaal kan slechts 256 zijn. Als het bereik van de adrespool groter is dan 253 adressen (bijvoorbeeld 254, 255, 256), kan het netmasker van de interface van het security apparaat geen klasse C-adres zijn (bijvoorbeeld 255.255.255.0). Het moet iets groters zijn, bijvoorbeeld 255.255.254.0.

Raadpleeg de configuratiehandleiding voor de Cisco Security Appliance Command Line voor informatie over het implementeren van de DHCP-serverfunctie in het security apparaat.

Veelgestelde vragen: adrestoewijzing

Vraag: Is het mogelijk een statisch/permanent IP-adres toe te wijzen aan de computer die ASA als DHCP-server gebruikt?

Antwoord—Het is niet mogelijk met PIX/ASA.

Vraag: Is het mogelijk om DHCP-adressen te koppelen aan specifieke MAC-adressen op ASA?

Antwoord—Nee, dat is niet mogelijk.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

01-Jun-2006 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback