Posture Agents configureren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Posture Agents configureert in ISE en wat er nodig is in het eindpunt om het Agentless-script uit te voeren.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE).

- Houding.

- PowerShell en SSH

- Windows 10 of hoger.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine (ISE) 3.3 versie.

- Pakket CiscoAgentlessWindows 5.1.6.6

- Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

ISE Posture voert een klantgerichte evaluatie uit. De cliënt ontvangt het beleid voor de vereiste houding van ISE, voert de verzameling van houdingsgegevens uit, vergelijkt de resultaten met het beleid en stuurt de beoordelingsresultaten terug naar de ISE.

ISE bepaalt vervolgens of het apparaat klacht of niet-conform is op basis van het Posture Report.

Agentloze houding is een van de houdingsmethoden die houdingsinformatie van klanten verzamelt en zichzelf automatisch verwijdert na voltooiing zonder enige actie van de eindgebruiker te vereisen. Agentless Posture maakt verbinding met de client met behulp van beheerdersbevoegdheden.

Aan de slag

Voorwaarden:

-

De client moet bereikbaar zijn via zijn IPv4- of IPv6-adres en dat IP-adres moet beschikbaar zijn in RADIUS-boekhouding.

-

De client moet bereikbaar zijn vanaf de Cisco Identity Services Engine (ISE) via het IPv4- of IPv6-adres. Bovendien moet dit IP-adres beschikbaar zijn in RADIUS-boekhouding.

-

Windows- en Mac-clients worden momenteel ondersteund:

-

Voor Windows-clients moet poort 5985 open zijn om toegang te krijgen tot PowerShell op de client. Powershell moet v7.1 of hoger zijn. De client moet cURL v7.34 of hoger hebben.

-

Voor MacOS-clients moet poort 22 voor toegang tot SSH open zijn om toegang te krijgen tot de client. De client moet cURL v7.34 of hoger hebben.

-

-

Clientreferenties voor aanmelding bij shell moeten lokale beheerdersbevoegdheden hebben.

-

Voer de update van de posture feed uit om de nieuwste clients te krijgen, zoals beschreven in de configuratiestappen. Controleer het volgende:

-

Voor MacOS moet u ervoor zorgen dat deze vermelding wordt bijgewerkt in het bestand sudoers om te voorkomen dat de installatie van het certificaat op de eindpunten mislukt:

ALL = (ALL) NOPASSWD: /usr/bin/security, /usr/bin/osascript -

Voor MacOS moet de gebruikersaccount die is geconfigureerd een beheerdersaccount zijn. Agentless houding voor MacOS werkt niet met een ander accounttype, zelfs niet als u meer bevoegdheden verleent.Om dit venster te bekijken, klikt u op het menu (

) en kies Beheer > Systeem > Instellingen > Eindpuntscripts > Aanmeldingsconfiguratie > MAC Lokale gebruiker.

) en kies Beheer > Systeem > Instellingen > Eindpuntscripts > Aanmeldingsconfiguratie > MAC Lokale gebruiker. -

In het geval van wijzigingen in poortgerelateerde activiteiten in Windows-clients als gevolg van updates van Microsoft, moet u de workflow voor de configuratie van de agentloze houding voor Windows-clients opnieuw configureren.

Ondersteunde houdingsvoorwaarden

-

Bestandsvoorwaarden, behalve de voorwaarden die de bestandspaden USER_DESKTOP en USER_PROFILE gebruiken

-

Servicevoorwaarden, met uitzondering van System Daemon en Daemon of User Agent-controles op macOS

-

Toepassingsvoorwaarden

-

Externe gegevensbronvoorwaarden

-

Gecompliceerde aandoeningen

-

Anti-malwarevoorwaarden

-

Voorwaarde voor patchbeheer, behalve de controles EnableandUp To Date

-

Firewallvoorwaarden

-

Schijfcoderingsvoorwaarden, behalve de controle van de coderingslocatie

-

Registervoorwaarden, behalve de voorwaarden die HCSK als hoofdsleutel gebruiken

Niet-ondersteunde houdingsvoorwaarden

-

sanering

-

Aflossingsvrije periode

-

periodieke herbeoordeling

-

Acceptable Use-Policy

ISE configureren

Posture-feed bijwerken

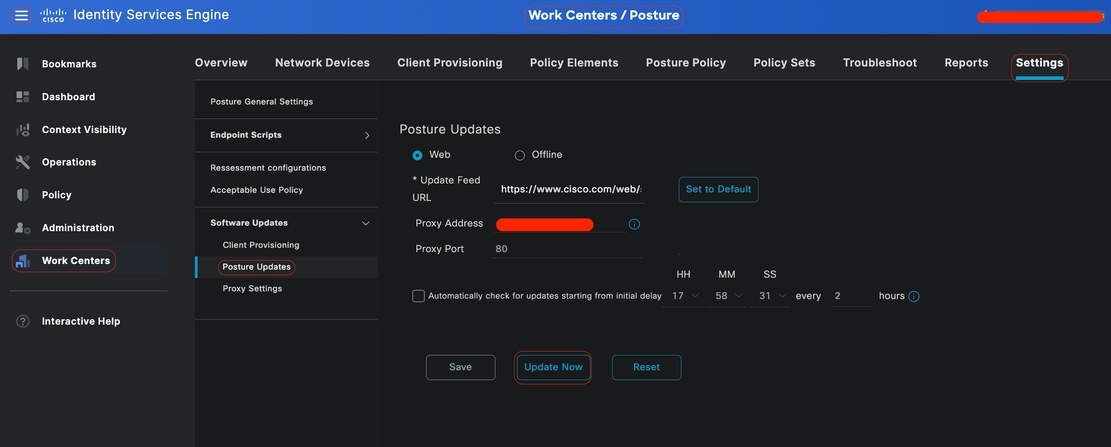

Het wordt aanbevolen om de Posture Feed bij te werken voordat u begint met het configureren van Posture.

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Work Centers > Houding > Instellingen > Software-updates > Nu bijwerken.

) en kies Work Centers > Houding > Instellingen > Software-updates > Nu bijwerken.

Posture Feed bijwerken

Posture Feed bijwerken

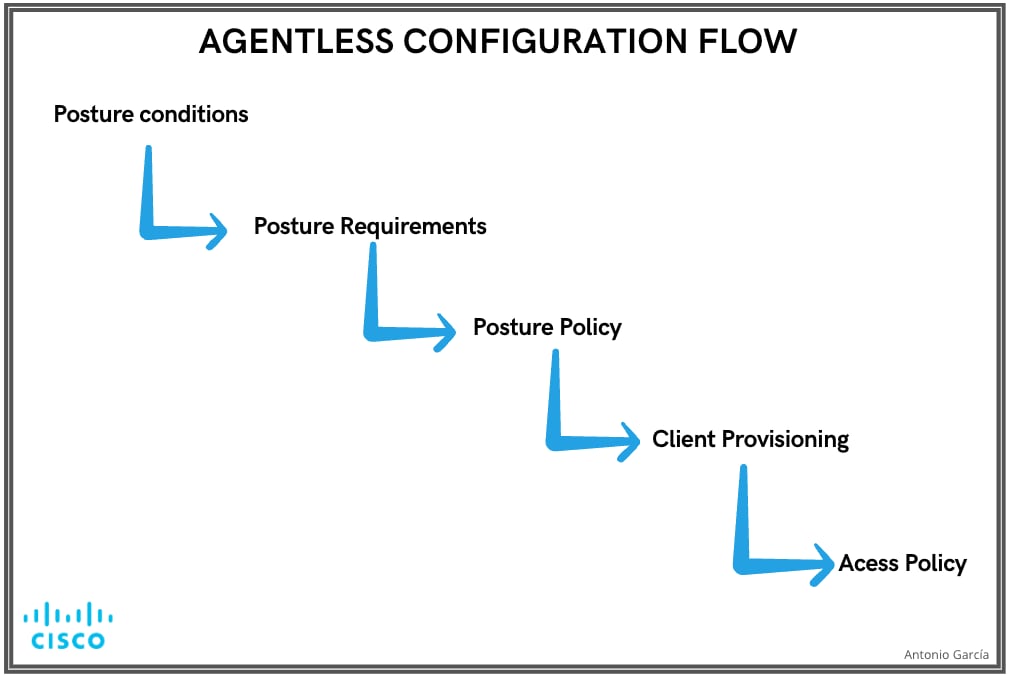

Configuratiestroom zonder houdingsagenten

Posture Agents moeten in orde worden geconfigureerd, omdat de eerste configuratie vereist is voor de volgende enzovoort. Merkte op dat Remediation niet in de stroom zit; later zal dit document echter een alternatief voor het configureren van Remediation behandelen.

agentloze configuratiestroom

agentloze configuratiestroom

Agentloze houdingsconfiguratie

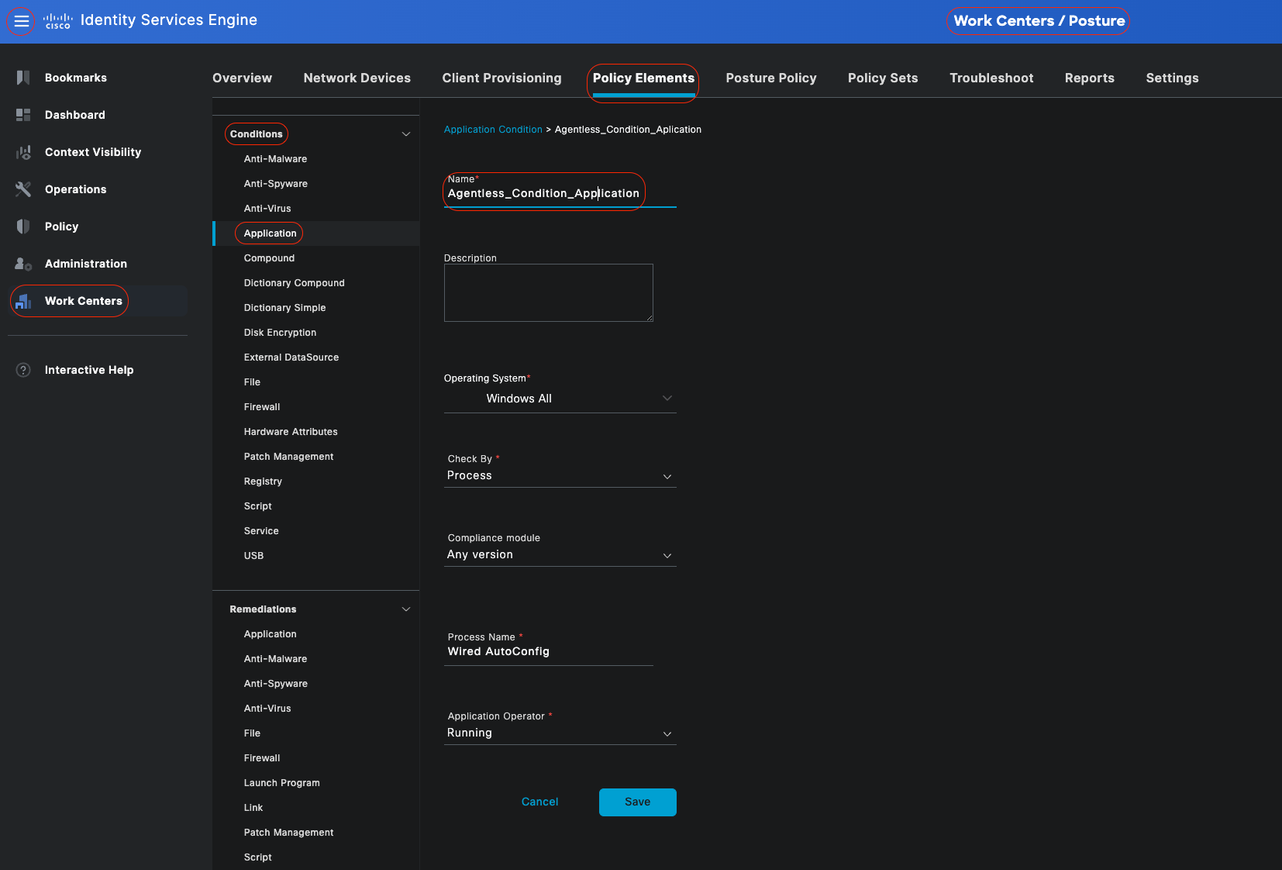

Houdingstoestand

Houdingscondities zijn de set regels in ons beveiligingsbeleid die een compliant eindpunt definiëren. Sommige van deze items omvatten de installatie van een firewall, antivirussoftware, anti-malware, hotfixes, schijfcodering en meer.

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies werkcentra > houding > beleidselementen > voorwaarden, klik op toevoegen en maak een of meer houding voorwaarden die agentless houding gebruiken om de vereiste te identificeren. Zodra de voorwaarde is gemaakt, klikt u op Opslaan.

) en kies werkcentra > houding > beleidselementen > voorwaarden, klik op toevoegen en maak een of meer houding voorwaarden die agentless houding gebruiken om de vereiste te identificeren. Zodra de voorwaarde is gemaakt, klikt u op Opslaan.

In dit scenario werd een toepassingsvoorwaarde met de naam "Agentless_Condition_Application" geconfigureerd met deze parameters:

· Besturingssysteem: Windows Alle

Deze voorwaarde is van toepassing op elke versie van het Windows-besturingssysteem en zorgt voor brede compatibiliteit in verschillende Windows-omgevingen.

· Controleren door: proces

Het systeem bewaakt processen binnen het apparaat. U hebt de optie om Proces of Toepassing te selecteren; in dit geval werd Proces gekozen.

· Procesnaam: bekabelde automatische configuratie

Het bekabelde AutoConfig-proces is het proces dat de compatibele module in het apparaat gaat controleren. Dit proces is verantwoordelijk voor het configureren en beheren van bekabelde netwerkverbindingen, inclusief IEEE 802.1X-verificatie.

· Toepassingsoperator: uitvoeren

De Compliance Module controleert of het bekabelde AutoConfig-proces momenteel op het apparaat wordt uitgevoerd. U kunt kiezen tussen Uitvoeren of Niet uitvoeren. In dit geval werd Running geselecteerd om ervoor te zorgen dat het proces actief is.

agentenloze toestand

agentenloze toestand

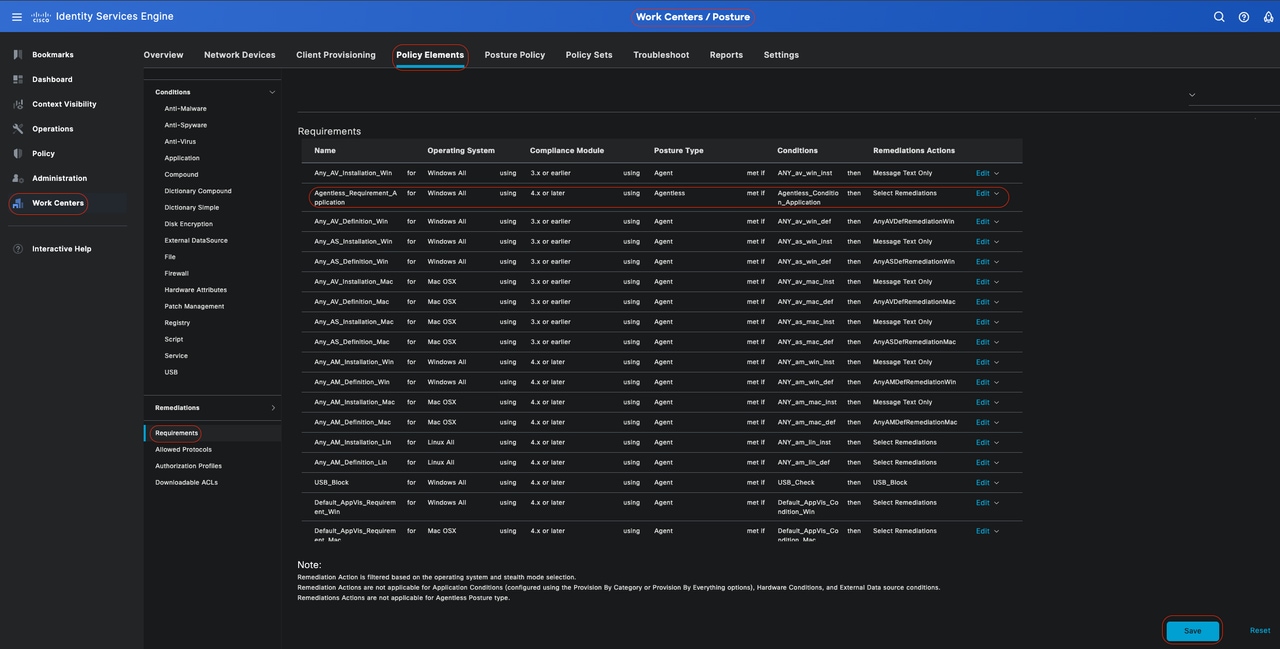

vereiste houding

Een houdingsvereiste is een reeks samengestelde voorwaarden of slechts één voorwaarde die kan worden gekoppeld aan een rol en een besturingssysteem. Alle clients die verbinding maken met uw netwerk moeten voldoen aan verplichte vereisten tijdens de beoordeling van de houding om compliant te worden op het netwerk.

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Werkcentra > Houding > Beleidselementen > Vereiste. Klik op de pijl omlaag en selecteer Nieuwe vereiste invoegen, en maak een of meer houdingsvereiste die Agentless houding gebruiken. Zodra de vereiste is gemaakt, klikt u op Gereed en vervolgens op Opslaan.

) en kies Werkcentra > Houding > Beleidselementen > Vereiste. Klik op de pijl omlaag en selecteer Nieuwe vereiste invoegen, en maak een of meer houdingsvereiste die Agentless houding gebruiken. Zodra de vereiste is gemaakt, klikt u op Gereed en vervolgens op Opslaan.

In dit geval werd een toepassingsvereiste met de naam "Agentless_Requirement_Application" geconfigureerd met deze criteria:

· Besturingssysteem: Windows Alle

Deze vereiste is van toepassing op elke versie van het Windows-besturingssysteem en zorgt ervoor dat deze van toepassing is op alle Windows-omgevingen.

· Houdingstype: agentless

Deze configuratie is ingesteld voor een agentloze omgeving. Beschikbare opties zijn Agent, Agent Stealth, Temporal Agent en Agentless. In dit scenario werd Agentless geselecteerd.

· Voorwaarden: Agentless_Condition_Application

Dit specificeert de voorwaarde dat de ISE Posture Module en Compliance Module gaan controleren binnen de processen van het apparaat. De geselecteerde voorwaarde is Agentless_Condition_Application.

· Remediërende acties:

Aangezien deze configuratie is bedoeld voor een omgeving zonder agents, worden herstelacties niet ondersteund en wordt dit veld grijs weergegeven.

vereiste voor agentia

vereiste voor agentia

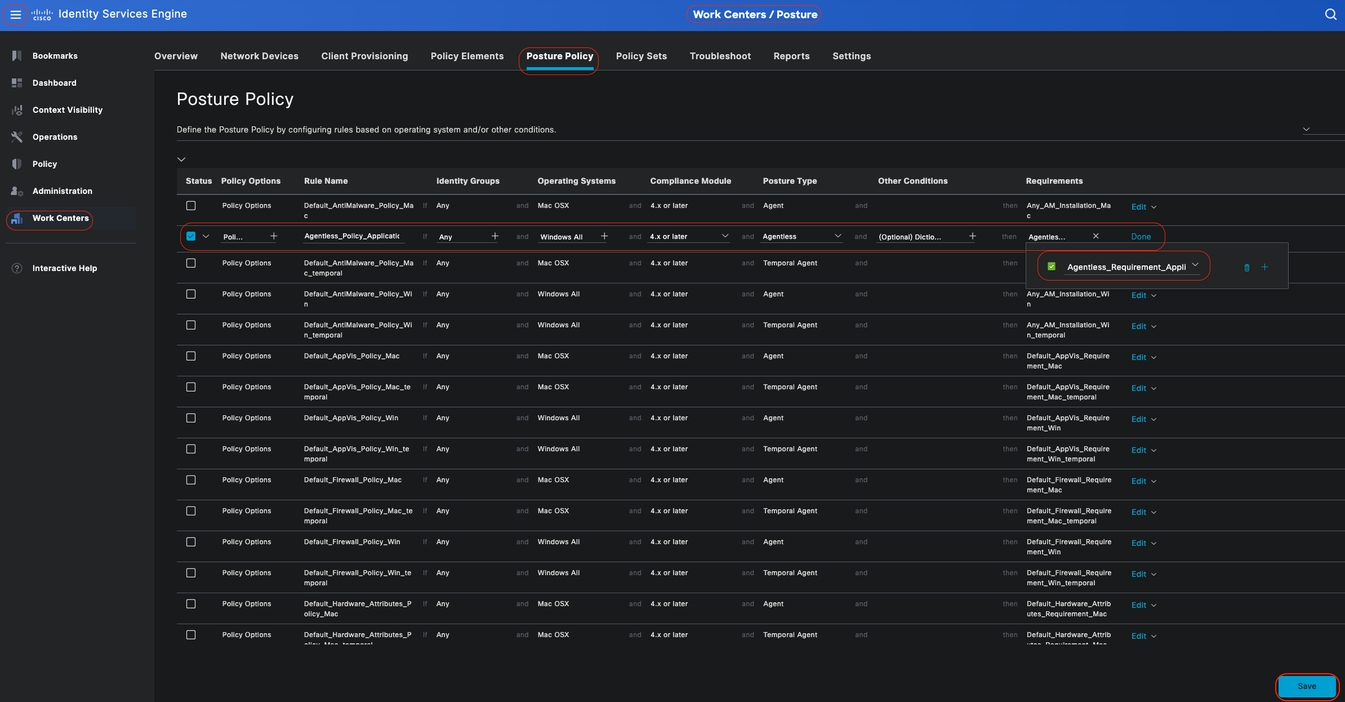

houdingsbeleid

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies werkcentra > houding > houding beleid. Klik op de pijl-omlaag en selecteer Nieuwe vereiste invoegen, en maak een of meer ondersteunde houding beleid regels die gebruik maken van agentless houding voor die houding eis. Zodra het Posture Policy is aangemaakt, klikt u op Gereed en vervolgens op Opslaan.

) en kies werkcentra > houding > houding beleid. Klik op de pijl-omlaag en selecteer Nieuwe vereiste invoegen, en maak een of meer ondersteunde houding beleid regels die gebruik maken van agentless houding voor die houding eis. Zodra het Posture Policy is aangemaakt, klikt u op Gereed en vervolgens op Opslaan.

In dit scenario is een Posture Policy genaamd "Agentless_Policy_Application" geconfigureerd met deze parameters:

· Naam regel: agentless_policy_application

Dit is de aangewezen naam voor het Posture Policy in dit configuratievoorbeeld.

· Besturingssysteem: Windows Alle

Het beleid is ingesteld om van toepassing te zijn op alle versies van het Windows-besturingssysteem, waardoor een brede compatibiliteit tussen verschillende Windows-omgevingen wordt gewaarborgd.

· Houdingstype: agentless

Deze configuratie is ingesteld voor een agentloze omgeving. Beschikbare opties zijn Agent, Agent Stealth, Temporal Agent en Agentless. In dit scenario is Agentless geselecteerd.

· Andere voorwaarden:

In dit configuratievoorbeeld zijn geen aanvullende voorwaarden gemaakt. U hebt echter de mogelijkheid om specifieke voorwaarden te configureren om ervoor te zorgen dat alleen doelapparaten onder dit Posture Policy vallen, in plaats van alle Windows-apparaten in het netwerk. Dit kan met name handig zijn voor netwerksegmentatie.

Posture Agentless Policy

Posture Agentless Policy

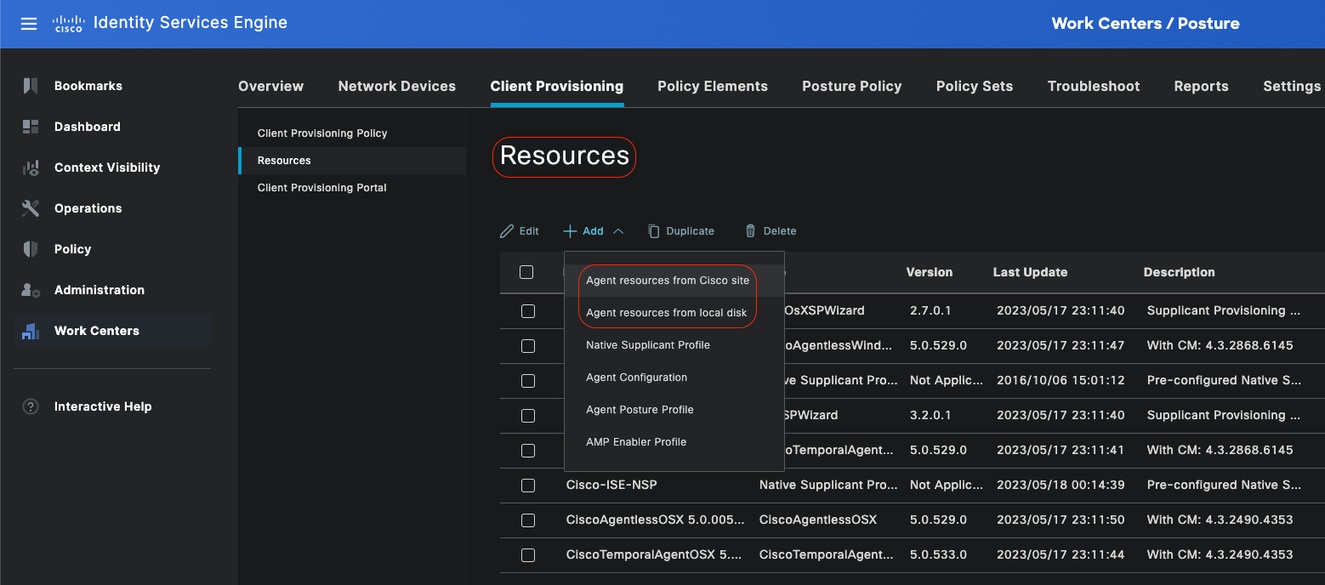

Clientprovisioning

Stap 1 - Bronnen downloaden

Als u Client Provisioning wilt configureren, moet u eerst de vereiste bronnen downloaden en deze beschikbaar hebben in ISE, zodat u deze later kunt gebruiken in het beleid voor clientprovisioning.

Er zijn twee manieren om bronnen toe te voegen aan ISE, Agent Resources van Cisco-site en Agent Resources van lokale schijf. Aangezien u Agentless configureert, moet u Agent Resources van de Cisco-site gebruiken om te downloaden.

Opmerking: Als u deze Agent Resources van de Cisco-site wilt gebruiken, heeft ISE PAN internettoegang nodig.

Bronnen

Bronnen

Bronnen agent van Cisco-site

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Workcenters > Posture > Client Provisioning > Bronnen. Klik op Toevoegen, selecteer Agentbronnen op de Cisco-site, klik op Opslaan.

) en kies Workcenters > Posture > Client Provisioning > Bronnen. Klik op Toevoegen, selecteer Agentbronnen op de Cisco-site, klik op Opslaan.

Vanaf de Cisco-site kunt u alleen de Compliance Module downloaden. Systeem toont de twee meest recente Compliance Modules om te downloaden. Resourcepakket CiscoAgentlessWindows 5.1.6.6 is geselecteerd voor dit configuratievoorbeeld, dit is alleen bedoeld voor Windows-apparaten.

. Bronnen agent van Cisco-site

Bronnen agent van Cisco-site

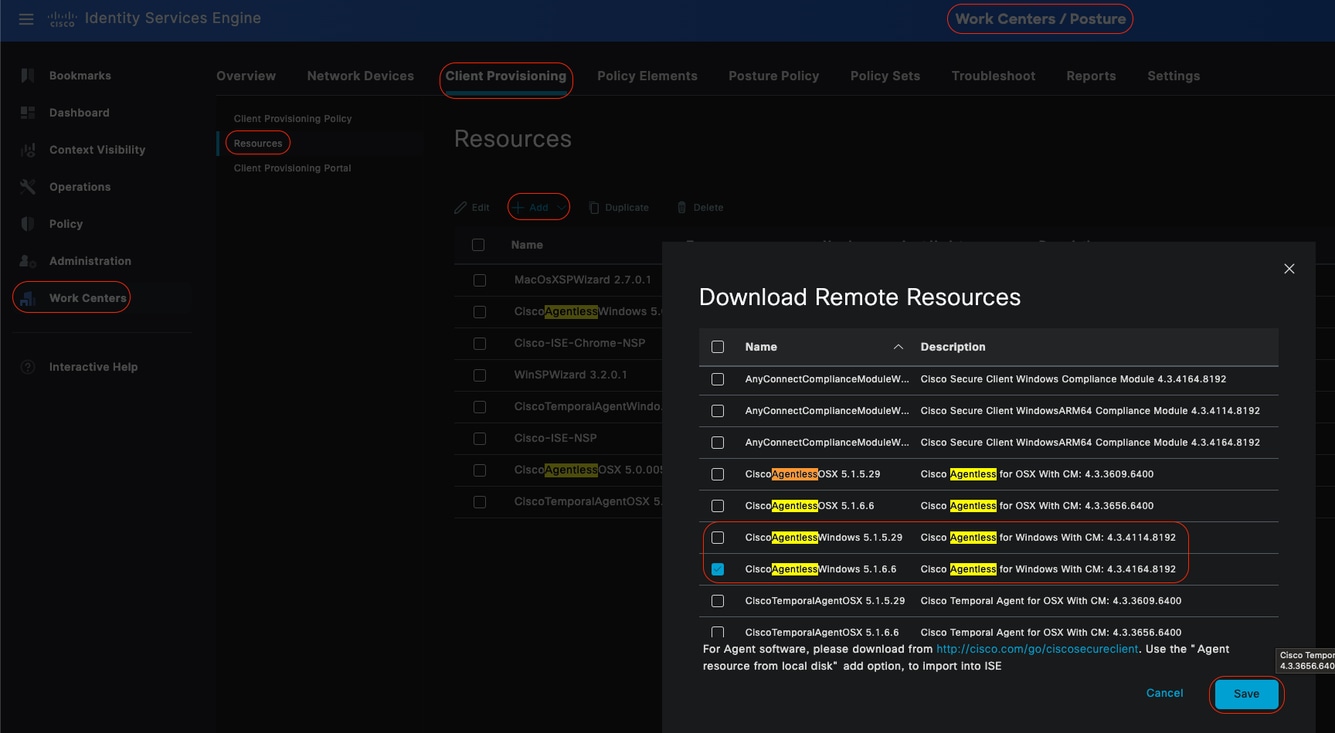

Stap 2 - Beleid voor clientprovisioning configureren

Bij het configureren van Posture Agent hebt u twee verschillende bronnen nodig (AnyConnect of Secure Client en Compliance Module),

Koppel beide bronnen onder Agent Configuration samen met het Agent Posture Profile zodat u deze Agent Configuration kunt gebruiken in uw Client Provisioning Policy.

Bij het configureren van Posture Agentless hoeft u echter geen Agent Configuration of Agent Posture Profile te configureren, maar downloadt u alleen het Agentless-pakket van Agent Resources van de Cisco-site.

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Workcenters > Posture > Client Provisioning > Beleid voor clientprovisioning. Klik op de pijl-omlaag en selecteer Nieuw beleid invoegen hierboven of Nieuw beleid invoegen hieronder, hierboven dupliceren of hieronder dupliceren:

) en kies Workcenters > Posture > Client Provisioning > Beleid voor clientprovisioning. Klik op de pijl-omlaag en selecteer Nieuw beleid invoegen hierboven of Nieuw beleid invoegen hieronder, hierboven dupliceren of hieronder dupliceren:

- Naam regel: Agentless_Client_Provisioning_Policy

Hiermee wordt de naam van het beleid voor clientprovisioning opgegeven.

- Besturingssysteem: Windows Alle

Dit zorgt ervoor dat het beleid van toepassing is op alle versies van het Windows-besturingssysteem.

- Andere voorwaarden: In dit voorbeeld worden geen specifieke voorwaarden geconfigureerd. U kunt echter voorwaarden configureren om ervoor te zorgen dat alleen de gewenste apparaten overeenkomen met dit beleid voor clientprovisioning, in plaats van alle Windows-apparaten in het netwerk. Dit is vooral handig voor netwerksegmentatie.

Voorbeeld: Als u Active Directory gebruikt, kunt u Active Directory-groepen in uw beleid opnemen om te bepalen welke apparaten worden beïnvloed.

- Resultaten: Selecteer het juiste pakket of de juiste configuratie-agent. Aangezien u configureert voor een agentloze omgeving, kiest u het pakket CiscoAgentlessWindows 5.1.6.6, dat u eerder hebt gedownload van de Agent Resources van de Cisco-site. Dit agentless pakket bevat alle benodigde resources (Agentless Software en Compliance Module) die nodig zijn om Posture Agentless uit te voeren.

•Klik op Opslaan

Beleid voor clientprovisioning zonder agents

Beleid voor clientprovisioning zonder agents

Opmerking: zorg ervoor dat slechts één beleid voor clientprovisioning voldoet aan de voorwaarden voor een bepaalde verificatiepoging. Als meerdere polissen tegelijkertijd worden geëvalueerd, kan dit leiden tot onverwacht gedrag en potentiële conflicten.

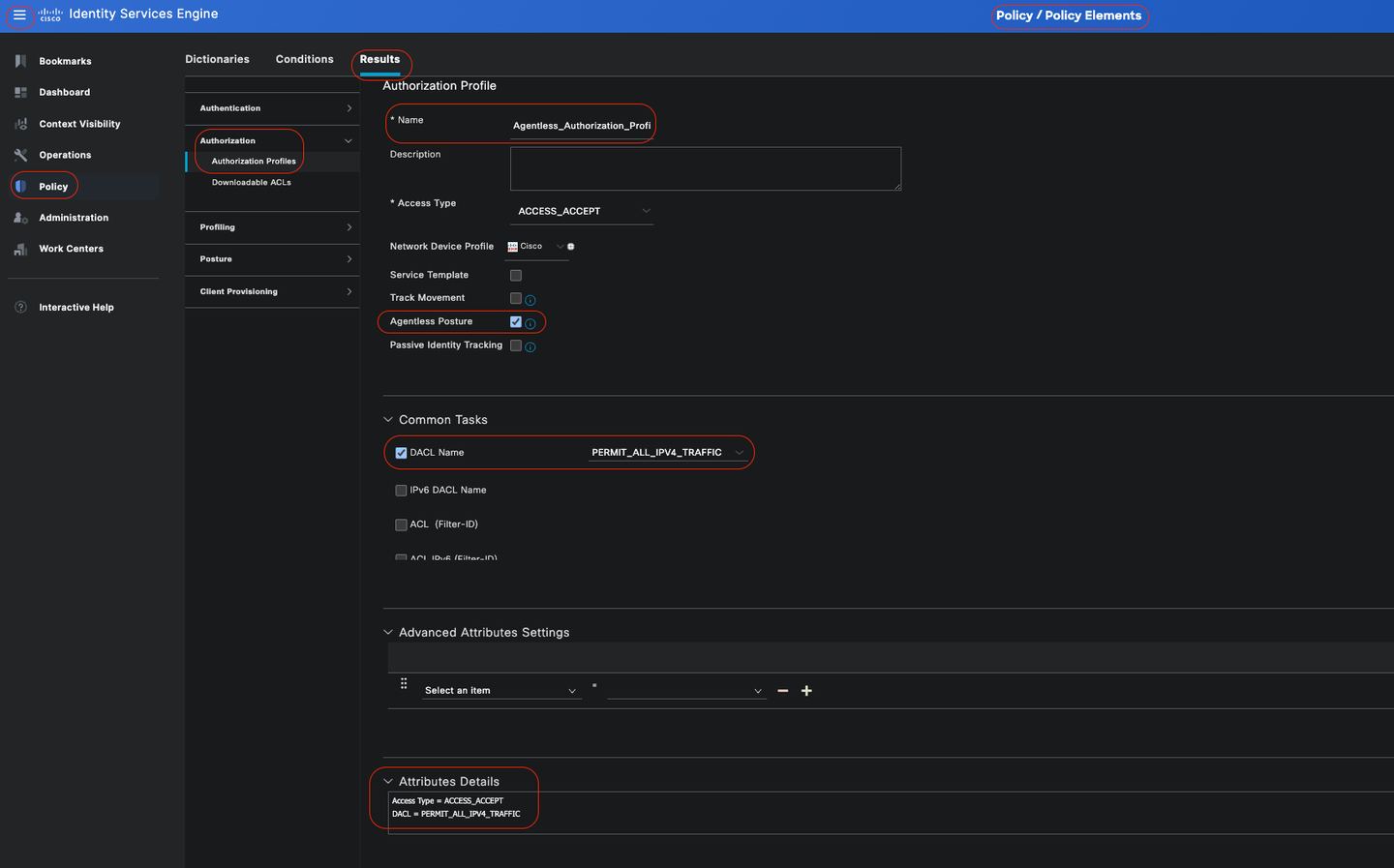

Agentless Authorization Profile

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en maak een Autorisatieprofiel aan dat de resultaten van Agentless Houding evalueert.

) en kies Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en maak een Autorisatieprofiel aan dat de resultaten van Agentless Houding evalueert.

-

In dit configuratievoorbeeld wordt het autorisatieprofiel Agentless_Authorization_Profile genoemd.

-

De positie van Agentless inschakelen in het autorisatieprofiel.

-

Gebruik dit profiel alleen voor Agentless Posture. Gebruik dit niet ook voor andere soorten houdingen.

-

CWA en Redirect ACL is niet vereist voor agentloze houding. U kunt VLAN's, DACL's of ACL's gebruiken als onderdeel van uw segmentatieregels. Om het eenvoudig te houden, wordt alleen een dACL (die al ipv4-verkeer toestaat) geconfigureerd naast de Agentless Posture-controle in dit configuratievoorbeeld.

-

Klik op Opslaan.

Autorisatieprofiel zonder agent

Autorisatieprofiel zonder agent

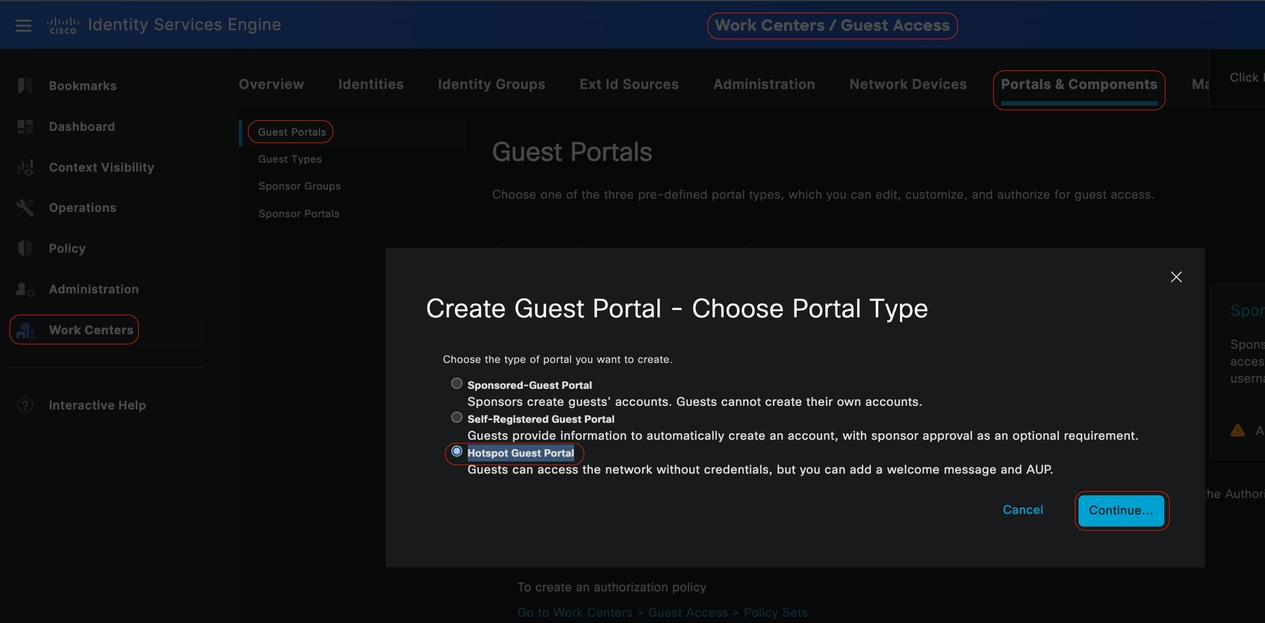

Alternatief voor het gebruik van sanering (optioneel)

Ondersteuning voor probleemoplossing in de agentless flow is niet beschikbaar. Om dit aan te pakken, kunt u een aangepast hotspotportaal implementeren om de bekendheid van gebruikers met de naleving van eindpuntvereisten te vergroten. Wanneer een eindpunt als niet-conform wordt geïdentificeerd, kunnen gebruikers naar dit portaal worden doorgestuurd. Deze aanpak zorgt ervoor dat gebruikers worden geïnformeerd over de nalevingsstatus van hun eindpunten en passende maatregelen kunnen nemen om eventuele problemen op te lossen.

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Werkcentra > Gasttoegang > Portalen en onderdelen > Gastportalen. Klik op Aanmaken > Hotspot-gastportaal selecteren > Doorgaan: . In dit configuratievoorbeeld wordt Hotspot Portal genoemd als Agentless_Warning.

) en kies Werkcentra > Gasttoegang > Portalen en onderdelen > Gastportalen. Klik op Aanmaken > Hotspot-gastportaal selecteren > Doorgaan: . In dit configuratievoorbeeld wordt Hotspot Portal genoemd als Agentless_Warning.

Hotspot Guest Portal

Hotspot Guest Portal

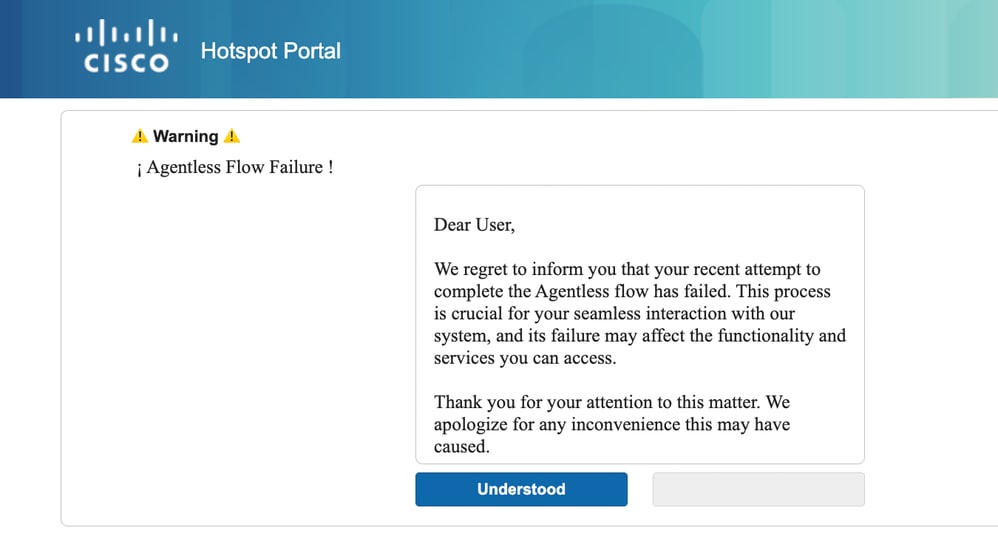

In de portaalinstellingen hebt u de mogelijkheid om de berichten die aan eindgebruikers worden weergegeven, aan te passen aan uw specifieke vereisten, dit is slechts een voorbeeld van een aangepaste portaalweergave:

Mislukte lichaamshouding agentless

Mislukte lichaamshouding agentless

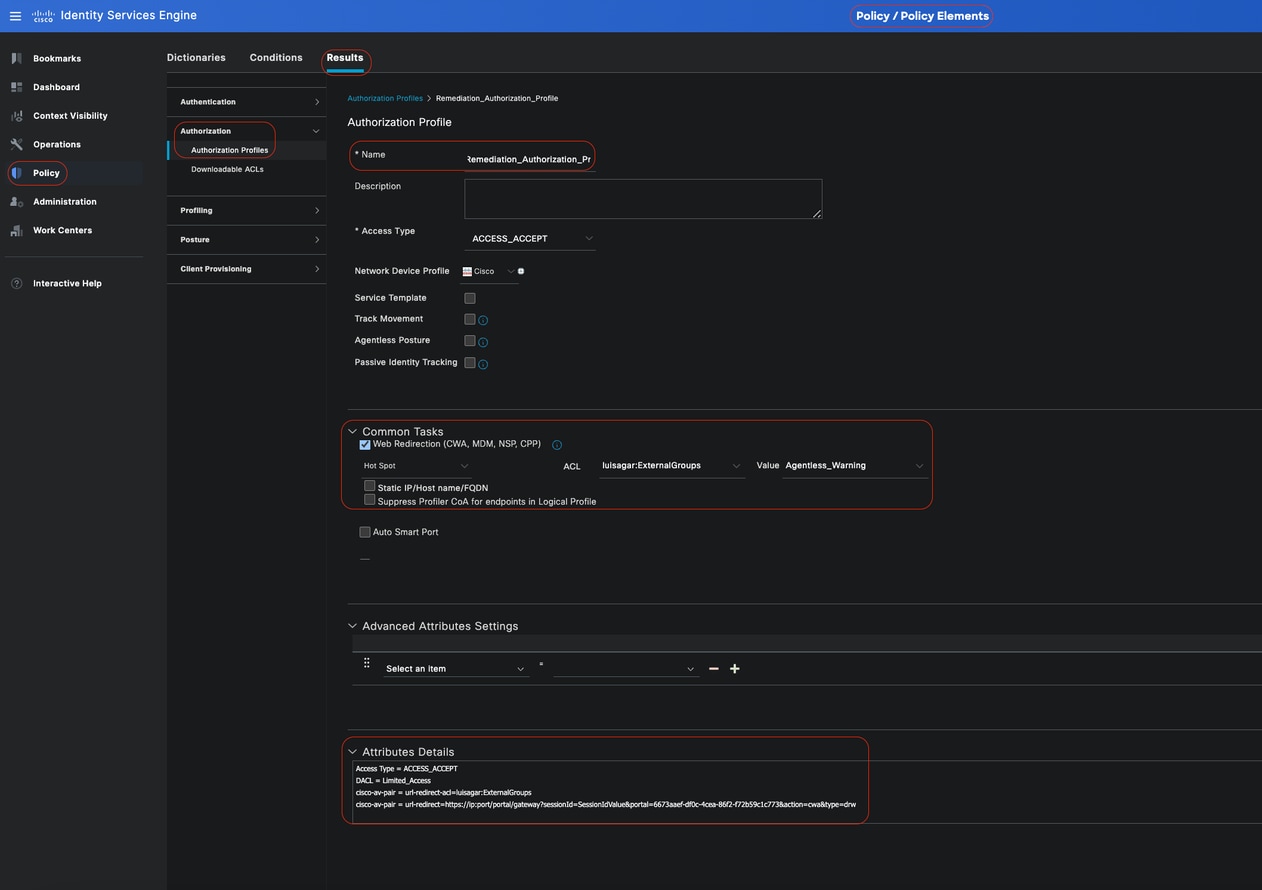

Profiel voor autorisatie voor herstel (optioneel)

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en maak een Autorisatieprofiel voor uw herstel.

) en kies Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen en maak een Autorisatieprofiel voor uw herstel.

-

In dit configuratievoorbeeld wordt het autorisatieprofiel Remediation_Authorization_Profile genoemd.

-

Eenvoudigheidshalve bevat dit configuratievoorbeeld alleen een downloadbare toegangscontrolelijst (dACL) met de naam Limited_Access die beperkte toegang mogelijk maakt, afgestemd op de specifieke behoeften van uw organisatie.

-

De functie Web Redirection is geconfigureerd, inclusief een externe groep en de hotspot, waardoor de gebruiker zich beter bewust is van de naleving van de eindpuntvereisten.

-

Klik op Save (Opslaan).

regel voor toestemming tot herstel

regel voor toestemming tot herstel

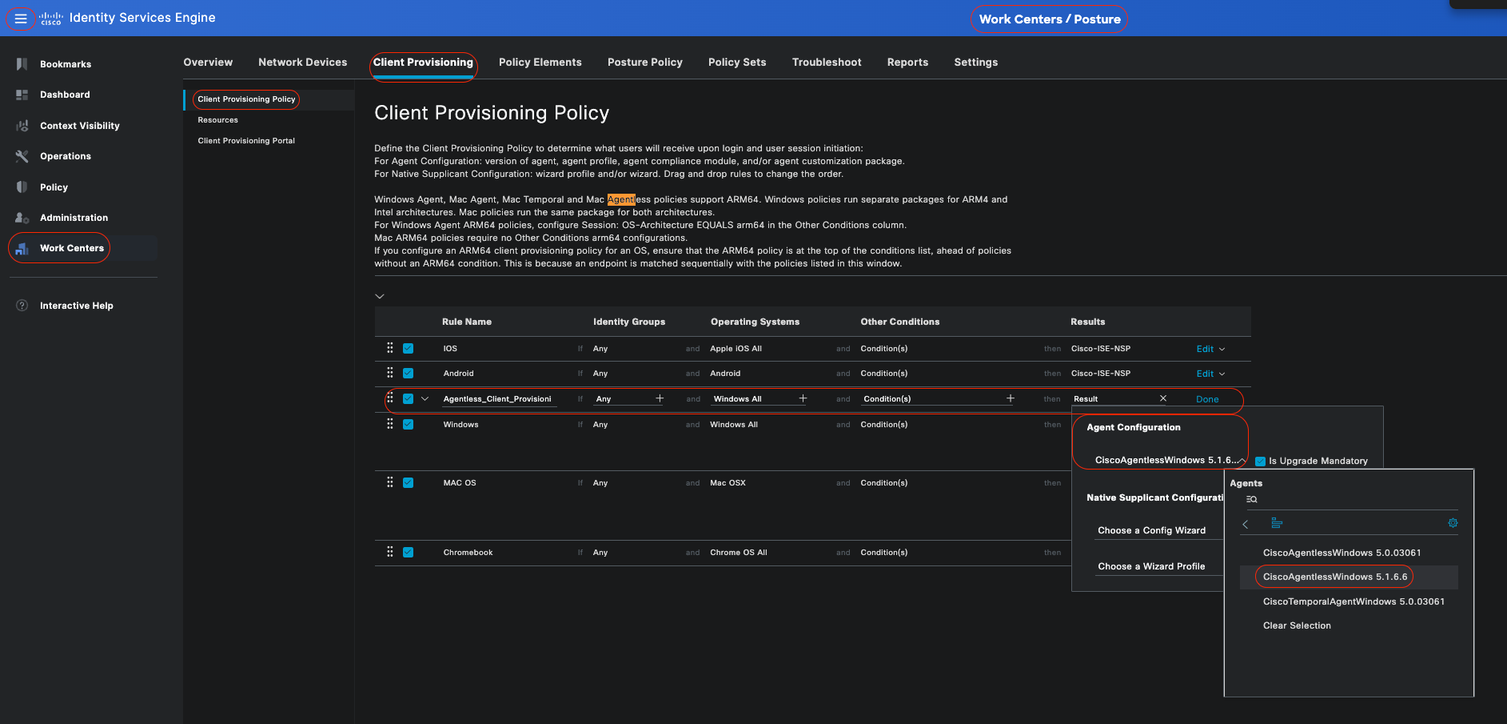

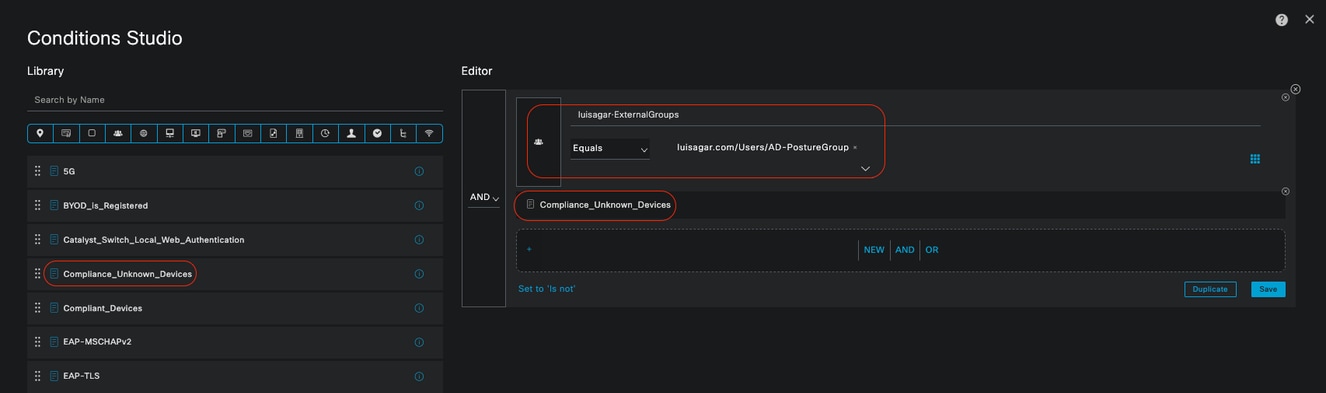

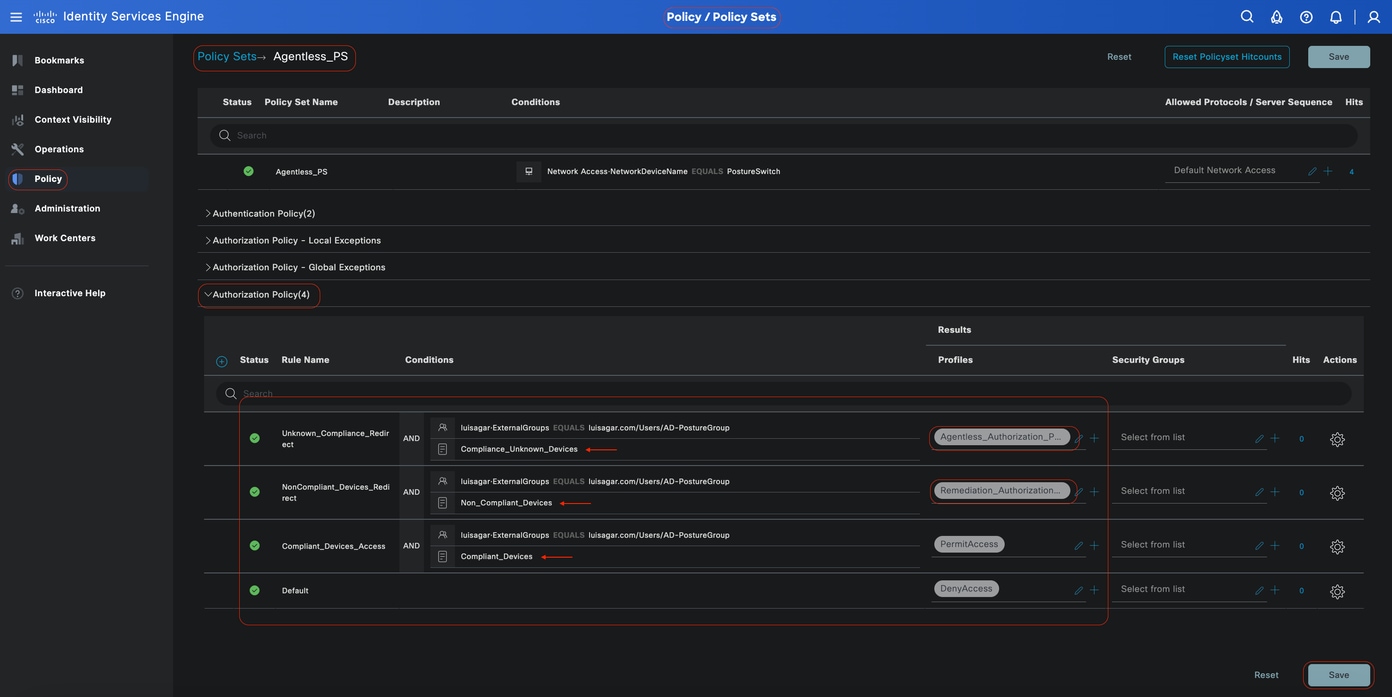

autorisatieregel voor agentenlozen

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beleid > Beleidsinstellingen en vouw Autorisatiebeleid uit. Deze drie machtigingsbeleidsregels inschakelen en configureren:

) en kies Beleid > Beleidsinstellingen en vouw Autorisatiebeleid uit. Deze drie machtigingsbeleidsregels inschakelen en configureren:

Opmerking: Deze autorisatieregels moeten in de opgegeven volgorde worden geconfigureerd om ervoor te zorgen dat de houdingsstroom correct werkt.

Unknown_Compliance_Redirect:

•Voorwaarden:

Configureer Network_Access_Authentication_Passed AND Compliance_Unknown_Devices met het resultaat ingesteld op Agentless Posture. Deze voorwaarde activeert de agentloze stroom.

· Voorbeeldvoorwaarden:

Een Active Directory (AD) Group-voorwaarde configureren om verkeer te segmenteren.

De voorwaarde Compliance_Unknown_Devices moet worden geconfigureerd omdat de oorspronkelijke houdingsstatus onbekend is.

· Autorisatieprofiel:

Wijs Agentless_Authorization_Profile toe aan deze autorisatieregel om ervoor te zorgen dat apparaten door de Agentless Posture-stroom gaan. Deze voorwaarde bevat Agentless Flow, zodat apparaten die dit profiel raken, Agentless flow kunnen starten.

onbekende autorisatieregel

onbekende autorisatieregel

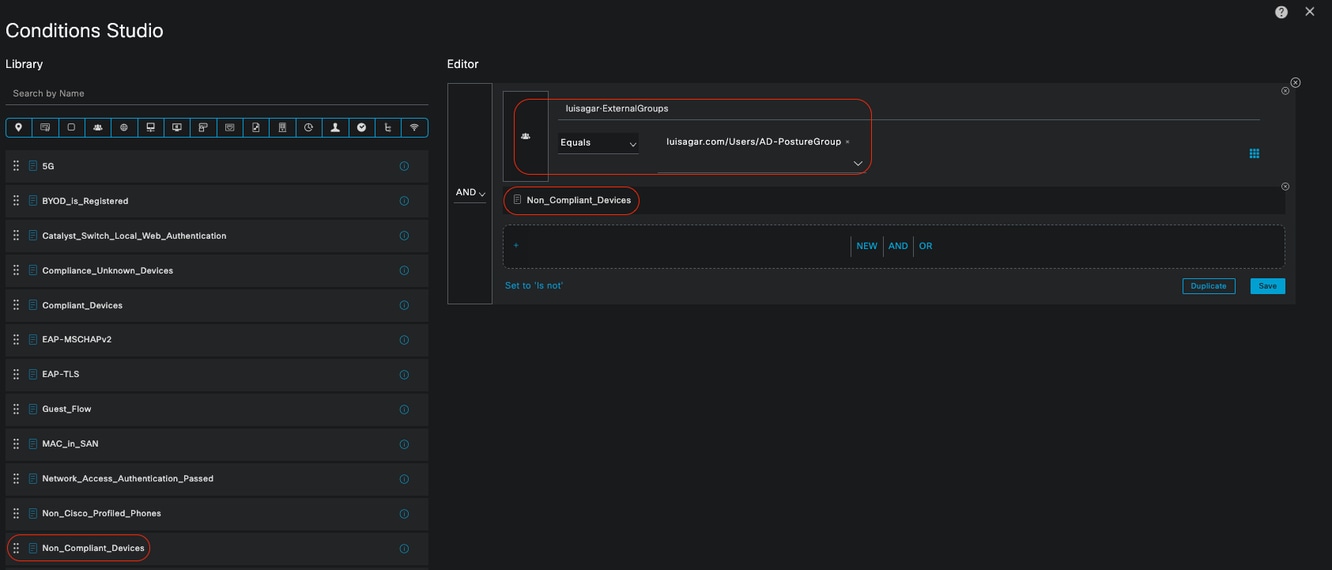

Niet-conforme_apparaten_omleiding:

· Voorwaarden: Configureer Network_Access_Authentication_Passed en Non_Compliant_Devices met het resultaat ingesteld op DenyAccess. U kunt ook de optie voor herstel gebruiken, zoals in dit voorbeeld wordt getoond.

· Voorbeeldvoorwaarden:

Configureer een AD Group-voorwaarde om verkeer te segmenteren.

De voorwaarde Compliance_Unknown_Devices moet worden geconfigureerd om beperkte bronnen toe te wijzen wanneer de toestand van de houding niet voldoet.

· Autorisatieprofiel:

Wijs Remediation_Authorization_Profile toe aan deze autorisatieregel om niet-conforme apparaten te informeren over hun huidige status via Hotspot Portal of om toegang te weigeren.

autorisatieregel die niet aan de voorschriften voldoet

autorisatieregel die niet aan de voorschriften voldoet

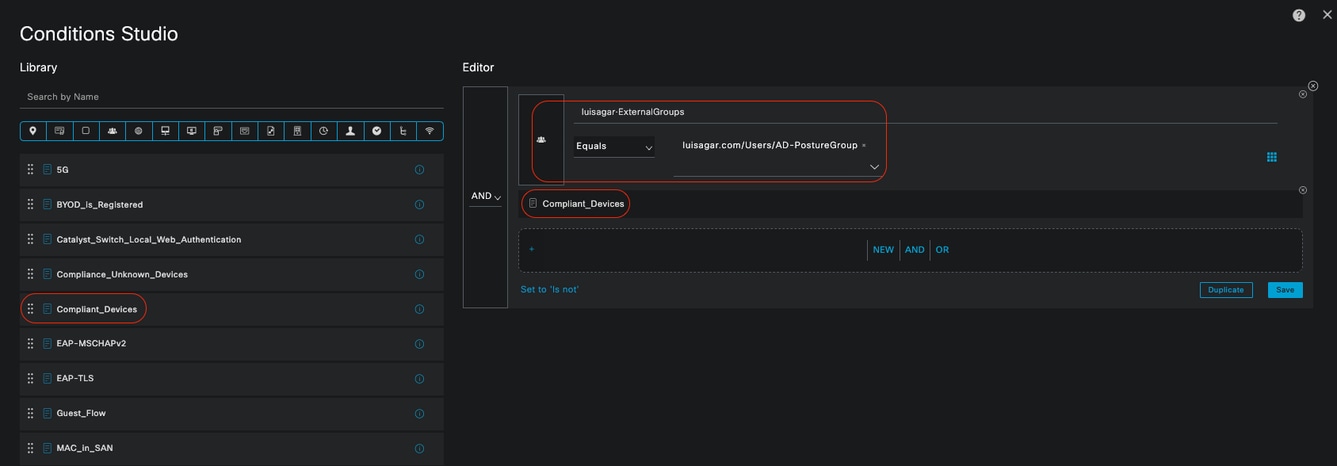

Compliant_Devices_Access:

•Voorwaarden:

Configureer Network_Access_Authentication_Passed en Compliant_Devices met het resultaat ingesteld op PermitAccess.

· Voorbeeldvoorwaarden:

Configureer een AD Group-voorwaarde om verkeer te segmenteren.

De voorwaarde Compliance_Unknown_Devices moet zo worden geconfigureerd dat compatibele apparaten de juiste toegang krijgen.

· Autorisatieprofiel:

Wijs PermitAccess toe aan deze autorisatieregel om ervoor te zorgen dat compatibele apparaten toegang hebben. Dit profiel kan worden aangepast aan de behoeften van uw organisatie.

conforme autorisatieregel

conforme autorisatieregel

Alle autorisatieregels

autorisatieregels

autorisatieregels

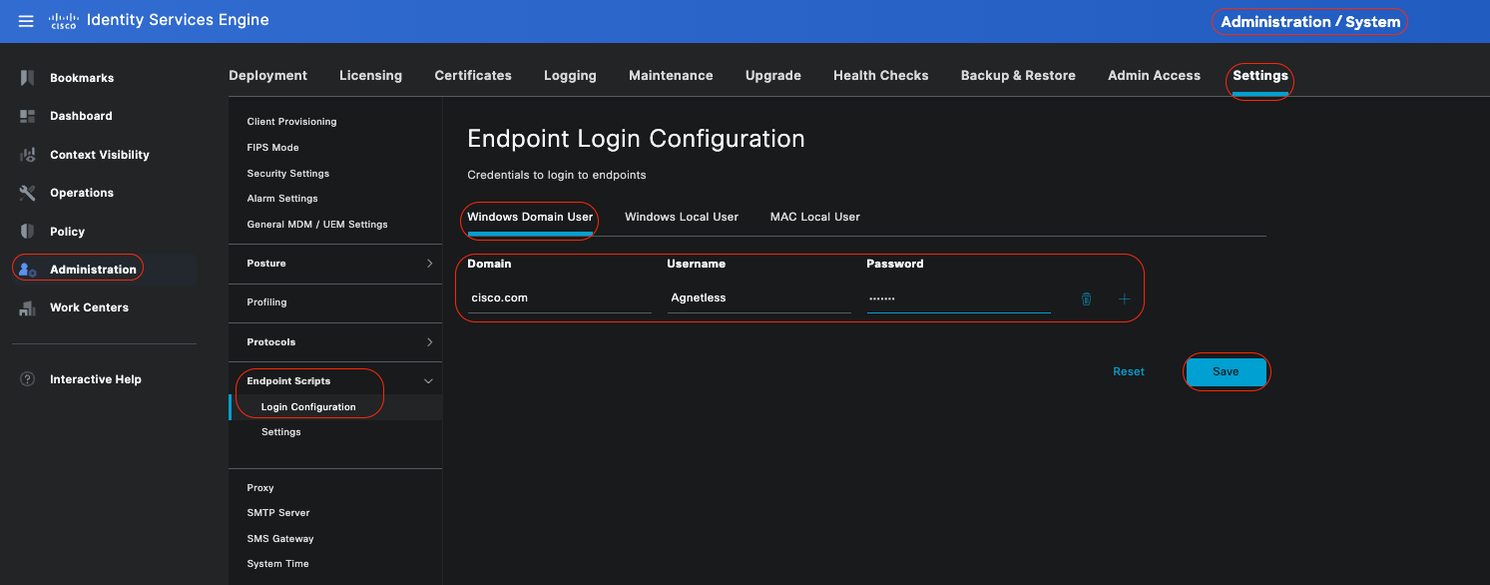

Inloggegevens eindpunt configureren

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beheer > Instellingen > Eindpuntscripts > Aanmeldingsconfiguratie en configureer de clientreferenties om u aan te melden bij clients.

) en kies Beheer > Instellingen > Eindpuntscripts > Aanmeldingsconfiguratie en configureer de clientreferenties om u aan te melden bij clients.

Dezelfde referenties worden gebruikt door de Endpoint-scripts, zodat Cisco ISE zich kan aanmelden bij clients.

Voor Windows-apparaten configureert u alleen de eerste twee tabbladen (Windows-domeingebruiker en Windows-lokale gebruiker

😞

-

Windows-domeingebruiker:

Configureer de domeinreferenties die Cisco ISE moet gebruiken om via SSH in te loggen op een client. Klik op de plugin en voer zoveel Windows-aanmeldingen in als u nodig hebt. Voer voor elk domein de vereiste waarden in de velden Domain, Username, en Password in. Als u domeinreferenties configureert, worden de lokale gebruikersreferenties die zijn geconfigureerd op het tabblad Lokale gebruiker van Windows, genegeerd.

Als u Windows-eindpunten beheert die gebruikmaken van een Agentless-houdingsbeoordeling via een Active Directory-domein, moet u ervoor zorgen dat u de domeinnaam en referenties met lokale beheerdersbevoegdheden opgeeft.

Windows-domeingebruiker

Windows-domeingebruiker

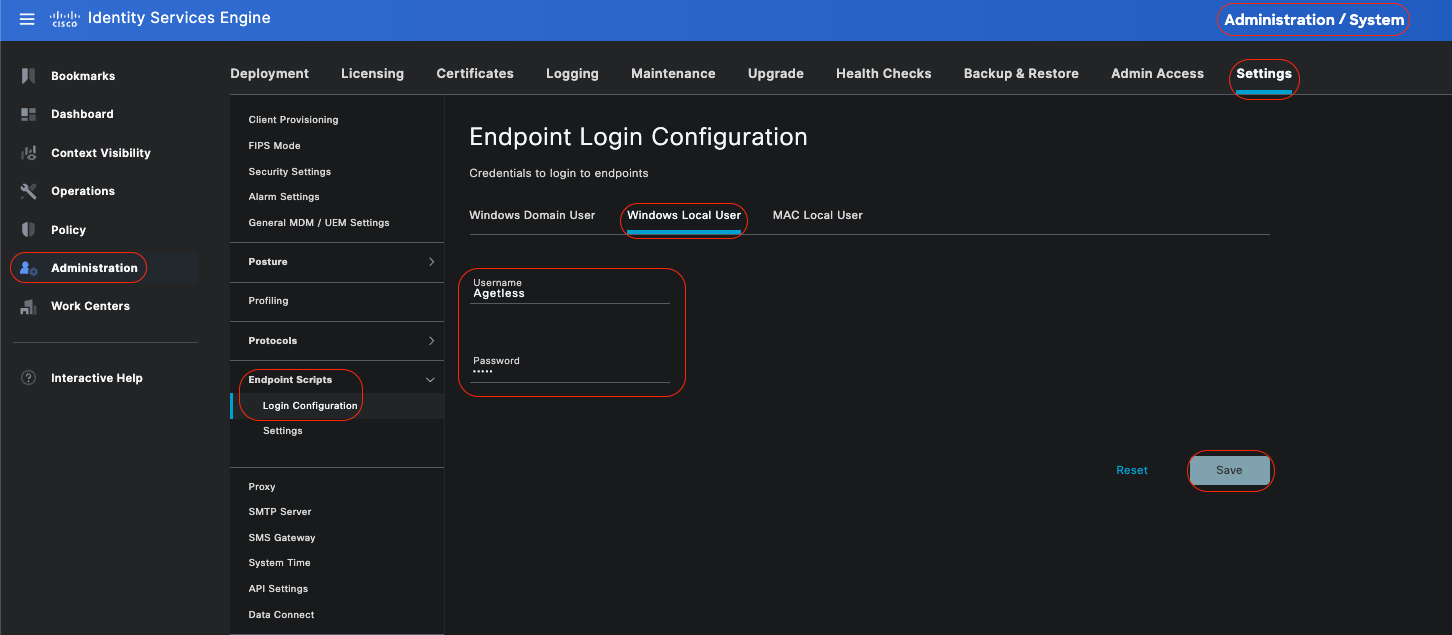

-

Lokale Windows-gebruiker:

Configureer de lokale account die Cisco ISE gebruikt om toegang te krijgen tot de client via SSH. De lokale account moet in staat zijn om Powershell en Powershell remote uit te voeren.

Als u geen Windows-eindpunten beheert die gebruikmaken van een Agentless-houdingsbeoordeling via een Active Directory-domein, moet u referenties opgeven met lokale beheerdersbevoegdheden.

Lokale Windows-gebruiker

Lokale Windows-gebruiker

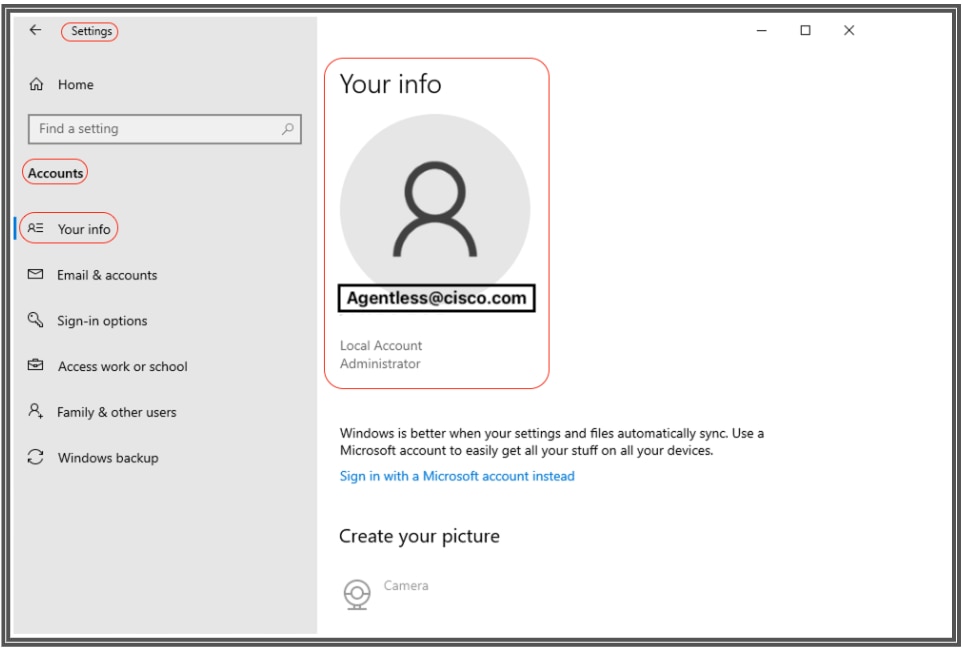

Rekeningen verifiëren

Gebruik deze procedure om uw Windows-domeingebruiker en lokale Windows-gebruikersaccounts te verifiëren, zodat u de juiste gegevens nauwkeurig kunt toevoegen onder de aanmeldingsreferenties van Endpoint:

Lokale Windows-gebruiker: De GUI gebruiken (Instellingen-app) Klik op de knop WindowsStart, selecteer Instellingen (het tandwielpictogram), Klik op Accounts en selecteer Uw informatie:

Rekeningen verifiëren

Rekeningen verifiëren

Opmerking: Voor MacOS kunt u verwijzen naar MAC Local User. In dit configuratievoorbeeld ziet u echter geen MacOS-configuratie.

-

MAC Local User: Configureer de lokale account die Cisco ISE gebruikt om toegang te krijgen tot de client via SSH. De lokale account moet in staat zijn om Powershell en Powershell remote uit te voeren. Voer in het veld Gebruikersnaam de accountnaam van de lokale account in.

Voer deze opdrachtwhoamiuit in de terminal om een Mac OS-accountnaam weer te geven:

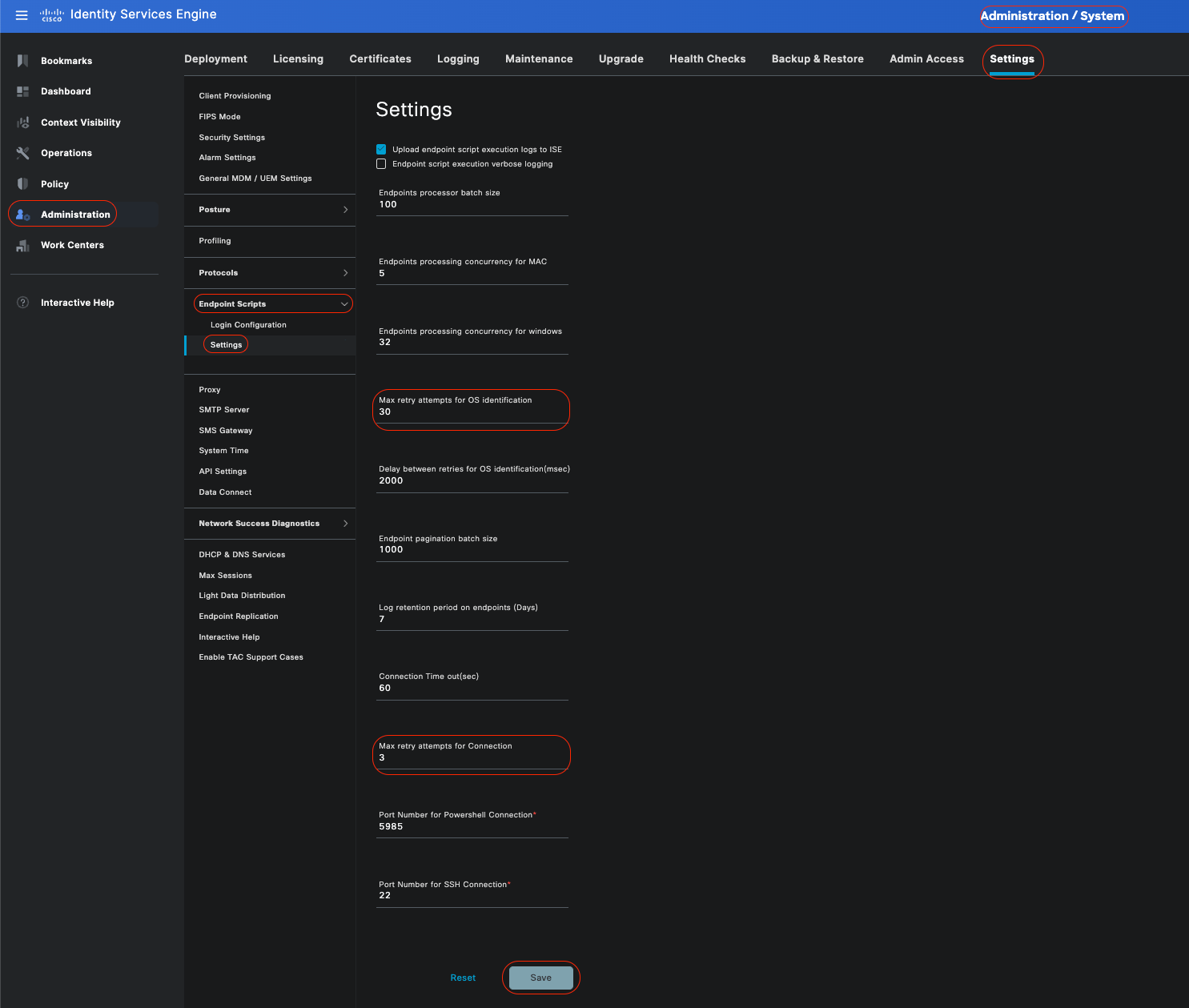

Instellingen

Klik in de Cisco ISE GUI op het menupictogram ( ) en kies Beheer > Instellingen > Eindpuntscripts > Instellingen, en configureMax-herhalingspogingen voor OS-identificatie,Vertraging tussen herhalingen voor OS-identificatie enzovoort. Deze instellingen bepalen hoe snel connectiviteitsproblemen kunnen worden bevestigd. Een fout die bijvoorbeeld aangeeft dat de PowerShell-poort niet geopend is, wordt alleen in logs weergegeven nadat alle herhalingen niet zijn voltooid.

) en kies Beheer > Instellingen > Eindpuntscripts > Instellingen, en configureMax-herhalingspogingen voor OS-identificatie,Vertraging tussen herhalingen voor OS-identificatie enzovoort. Deze instellingen bepalen hoe snel connectiviteitsproblemen kunnen worden bevestigd. Een fout die bijvoorbeeld aangeeft dat de PowerShell-poort niet geopend is, wordt alleen in logs weergegeven nadat alle herhalingen niet zijn voltooid.

Deze schermafbeelding toont de standaardinstellingen voor de waarde:

Instellingen voor eindpuntscript

Instellingen voor eindpuntscript

Als klanten verbinding maken met agentless houding, kunt u ze zien in de live logs.

Windows Endpoint configureren en problemen oplossen

Opmerking: Dit zijn enkele aanbevelingen om te controleren en toe te passen op uw Windows-apparaat; u moet echter verwijzen naar Microsoft-documentatie of contact opnemen met Microsoft-ondersteuning als u problemen ondervindt zoals gebruikersrechten, PowerShell-toegang enzovoort.

Vereisten voor verificatie en probleemoplossing

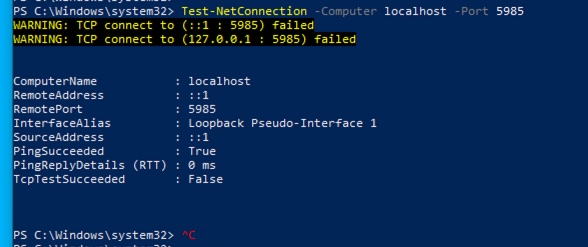

TCP-verbinding met poort 5985 testen

Voor Windows-clients moet poort 5985 worden geopend om toegang te krijgen tot PowerShell op de client. Voer deze opdracht uit om de TCP-verbinding met poort 5985 te bevestigen: Test-NetConnection -ComputerName localhost -Port 5985

De uitvoer in deze schermafbeelding geeft aan dat de TCP-verbinding met poort 5985 op localhost mislukt is. Dit betekent dat de WinRM-service (Windows Remote Management), die poort 5985 gebruikt, niet wordt uitgevoerd of niet goed is geconfigureerd.

Connection failed to WinRM

Connection failed to WinRM

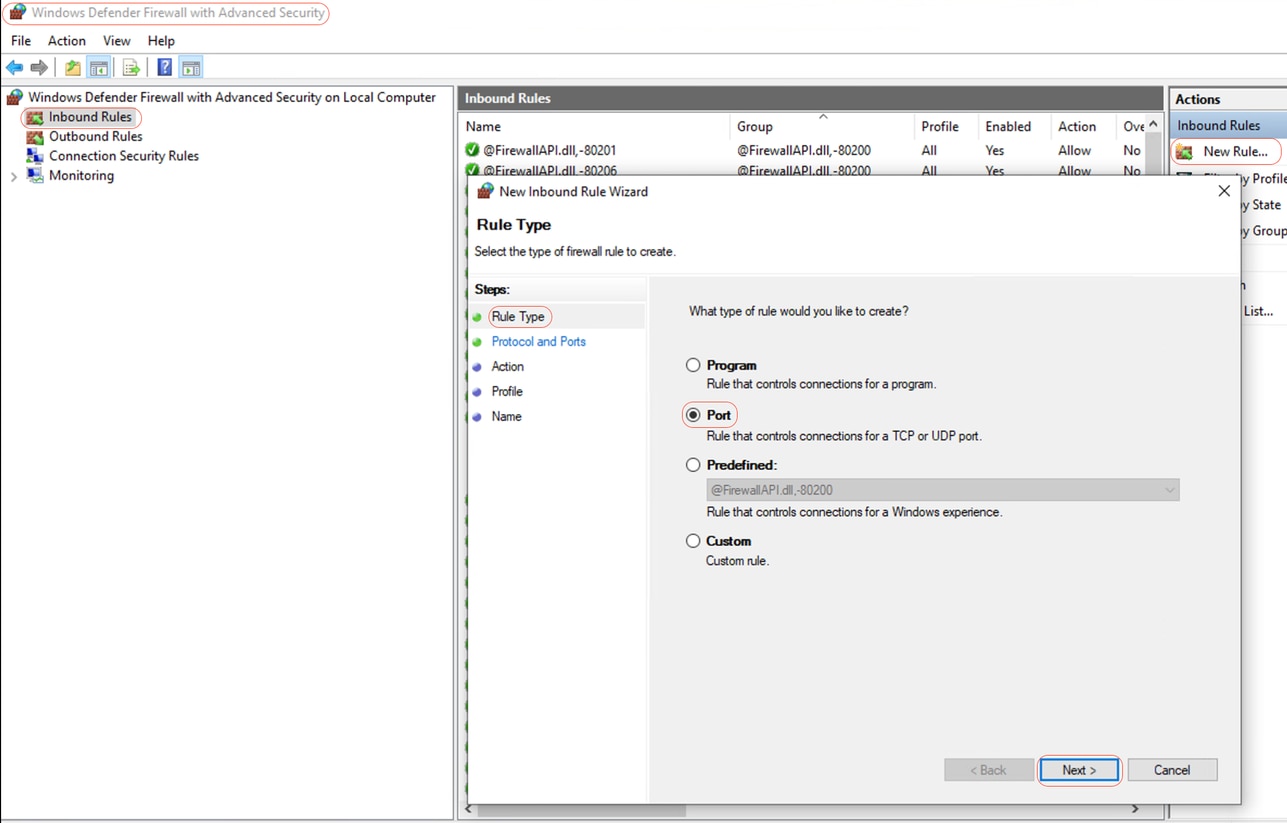

Inkomende regel maken om PowerShell op poort 5985 toe te staan

Stap 1 - Ga in de Windows GUI naar de zoekbalk, typ Windows Firewall met geavanceerde beveiliging, klik erop en selecteer Uitvoeren als beheerder > Inkomende regels > Nieuwe regel > Regeltype > Poort > Volgende:

Nieuwe inkomende regel - Port

Nieuwe inkomende regel - Port

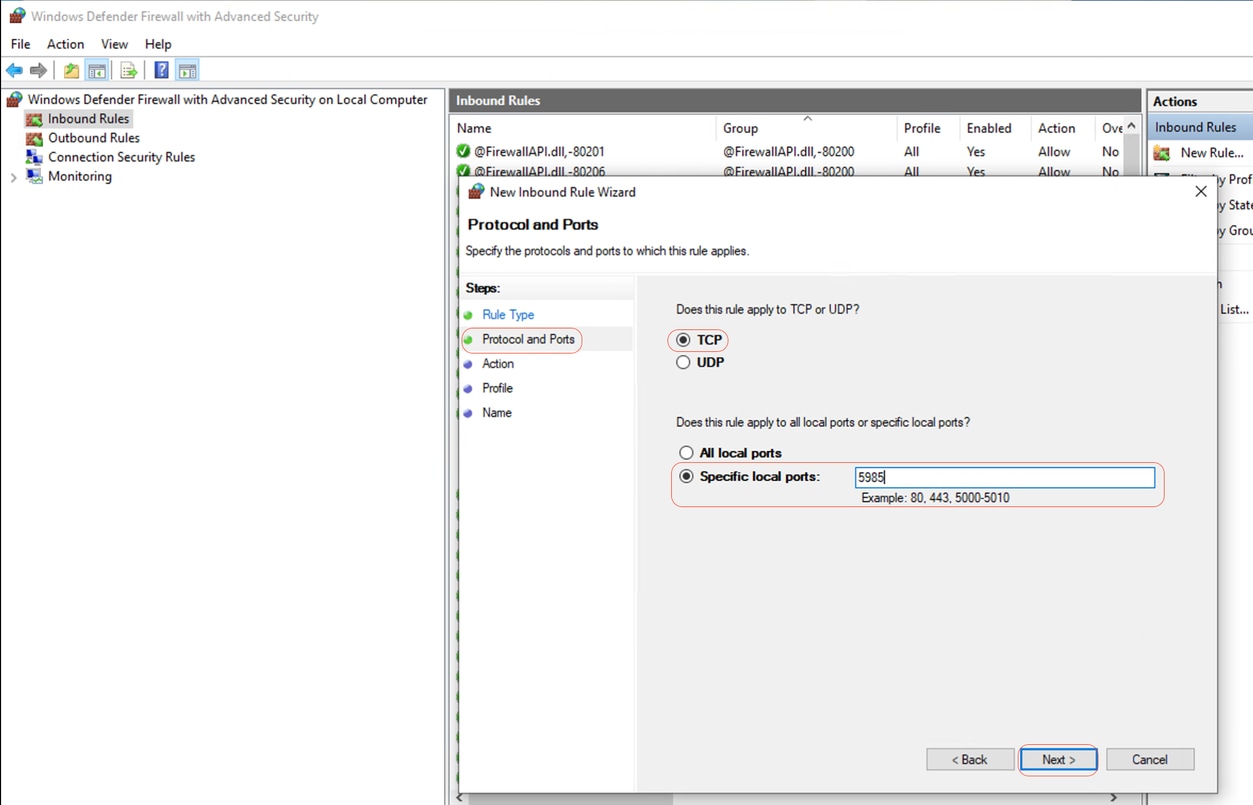

Stap 2- Selecteer onder Protocollen en poorten de optie TCP en Specify local ports, typ poortnummer 5985 (standaardpoort voor PowerShell-verwijdering) en klik op Next:

Protocollen en poorten

Protocollen en poorten

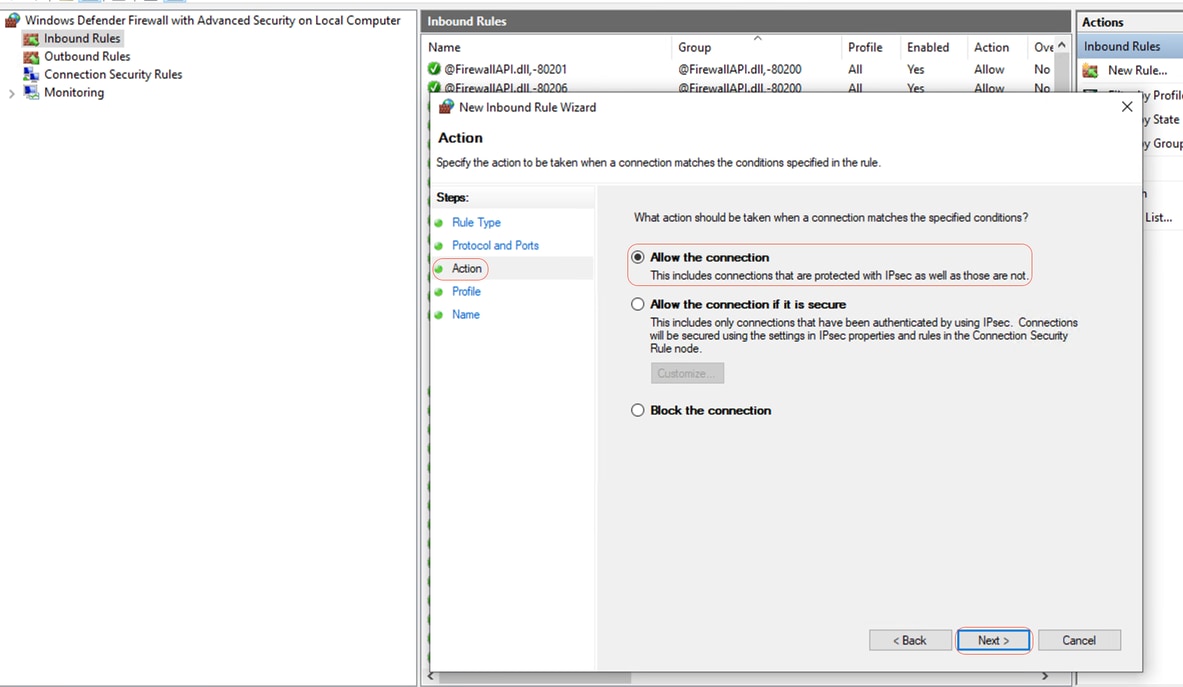

Stap 3- Onder Actie > Selecteer Verbinding toestaan > Volgende:

Actie

Actie

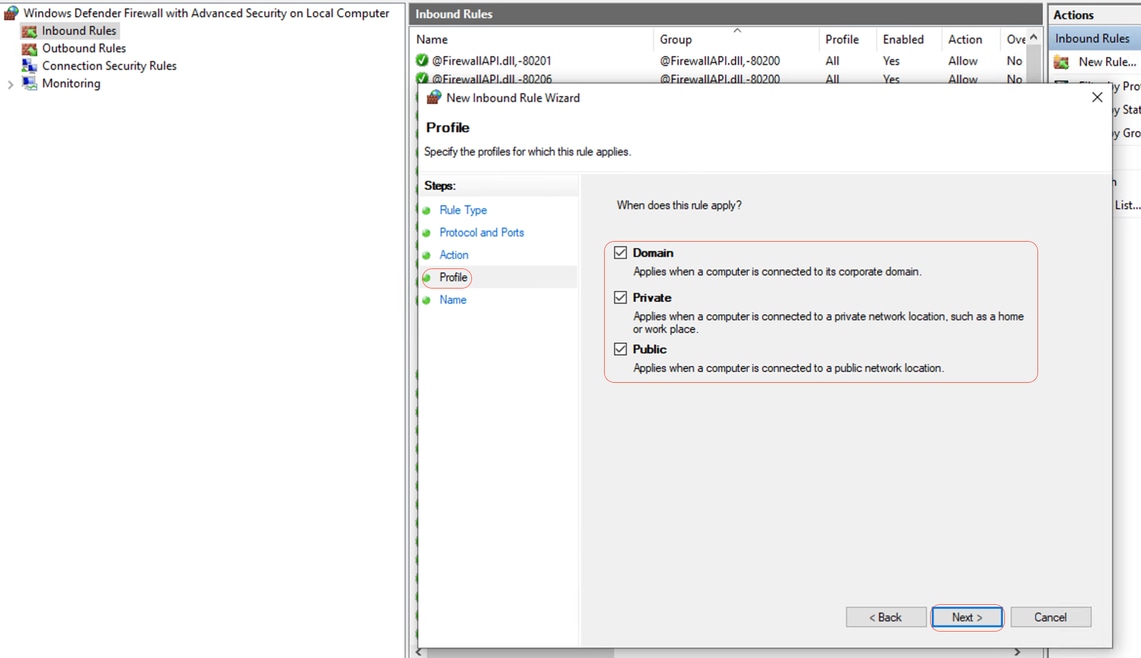

Stap 4 - Schakel onder Profiel de selectievakjes Domein, Privé en Openbaar in en klik op Volgende:

Profiel

Profiel

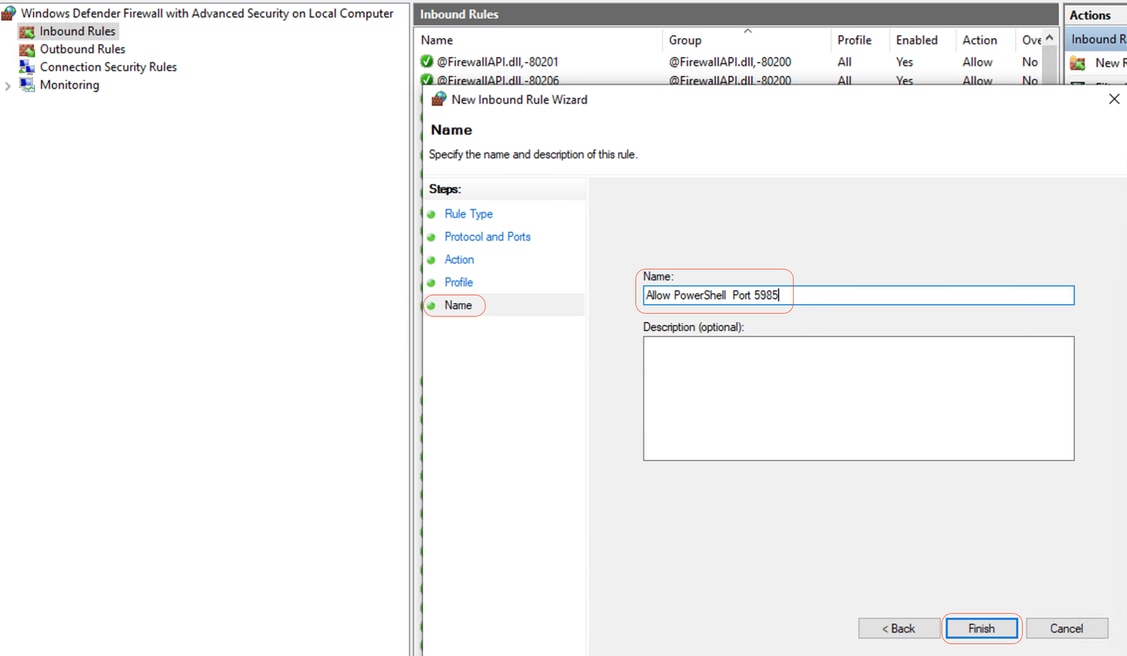

Stap 5- Onder Naam, Voer een naam in voor de regel, zoals PowerShell toestaan op poort 5985 en klik op Voltooien:

Naam

Naam

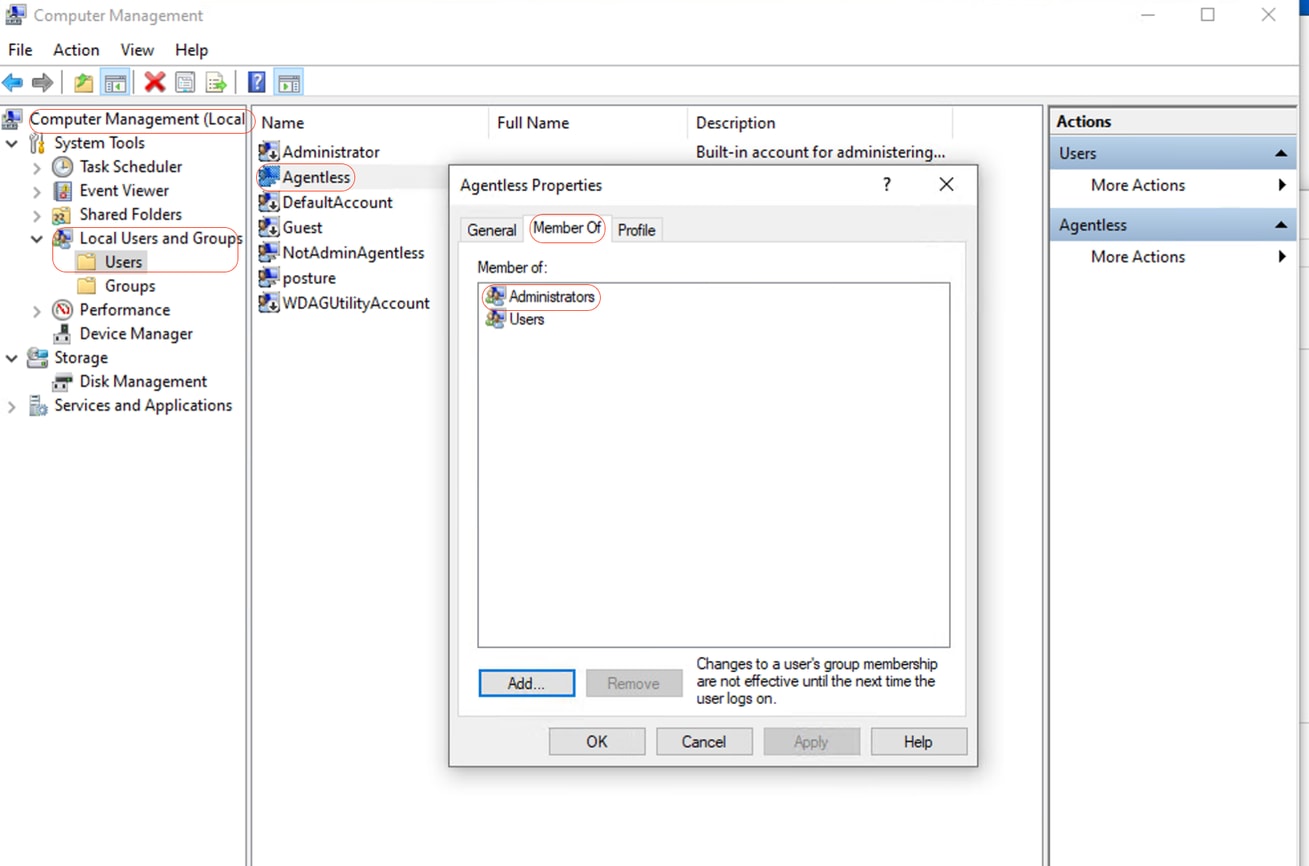

Clientreferenties voor aanmelding bij shell moeten lokale beheerdersbevoegdheden hebben

Clientreferenties voor aanmelding bij shell moeten lokale beheerdersbevoegdheden hebben. Controleer de volgende stappen om te bevestigen of u beheerdersrechten hebt:

Ga in Windows GUI naar Instellingen > Computerbeheer > Lokale gebruikers en groepen > Gebruikers > De gebruikersaccount selecteren (in dit voorbeeld is Agentless Account geselecteerd) > Lid van account, moet Beheerdersgroep hebben.

Plaatselijke beheerdersbevoegdheden

Plaatselijke beheerdersbevoegdheden

WinRM-listener valideren

Controleer of de WinRM-listener is geconfigureerd voor HTTP op poort 5985:

C: \Windows\system32> winrm enumerate winrm/config/listener

Listener

Address = *

Transport = НТТР

Port = 5985

Hostname

Enabled = true

URLPrefix = wsman

CertificateThumbprint

C: \Windows\system32>

PowerShell verwijderen WinRM inschakelen

Ga als volgt te werk om ervoor te zorgen dat de service wordt uitgevoerd en is geconfigureerd om automatisch te starten:

# Enable the WinRM service

Enable-PSRemoting -Force

# Start the WinRM service

Start-Service WinRM

# Set the WinRM service to start automatically

Set-Service -Name WinRM -StartupType Automatic

Verwachte output:

C: \Windows\system32> Enable-PSRemoting -Force

WinRM is already set up to receive requests on this computer.

WinRM has been updated for remote management.

WinRM firewall exception enabled.

-Configured LocalAccountTokenFilterPolicy to grant administrative rights remotely to local users.

C: \Windows\system32> Start-Service WinRM

C: \Windows\system32> Set-Service -Name WinRM -StartupType Automatic

Powershell moet v7.1 of hoger zijn. De client moet cURL v7.34 of hoger hebben:

Hoe PowerShell- en cURL-versies op Windows te controleren

Ervoor zorgen dat u de juiste versies van PowerShell gebruikt; cURL is essentieel voor Posture Agents:

PowerShell-versie controleren

Voor Windows:

1. Open PowerShell:

· Druk op Win + X en selecteer Windows PowerShell of Windows PowerShell (beheer).

2. Voer het commando uit:$PSVersionTable.PSVersion

· Met deze opdracht worden de versiedetails van PowerShell uitgevoerd die op uw systeem zijn geïnstalleerd.

cURL-versie controleren

Voor Windows:

1. Opdrachtprompt openen:

· Druk op Win + R, typ cmd en klik op Enter.

2. Voer het commando uit: curl --version

· Met deze opdracht wordt de versie van cURL weergegeven die op uw systeem is geïnstalleerd.

Uitvoer voor het controleren van de PowerShell- en cURL-versies op Windows-apparaten

C: \Windows\system32> $PSVersionTable.PSVersion

Major Minor Build Revision

----- ----- ----- -----

7 1 19041 4291

C: \Windows\system32>

C: \Windows\system32>

C: \Windows \system32>curl --version

curl 8.4.0 (Windows) libcurl/8.4.0 Schannel WinIDN

Release-Date: 2023-10-11

Protocols: dict file ftp ftps http https imap imaps pop3 pop3s smtp smtps telnet tftp

ftps http https

Features: AsynchNS HSTS HTTPS-proxy IDN IPv6 Kerberos Largefile NTLM SPNEGO SSL SSPI threadsafe Unicode UnixSockets

c: \Windows\system32>

Extra configuratie

Met deze opdracht configureert u uw systeem om specifieke externe hosts voor WinRM-verbindingen te vertrouwen: Set-Item WSMan:\localhost\Client\TrustedHosts -Value

C: \Windows\system32> Set-Item WSMan:\localhost\Client\TrustedHosts -Value x.x.x.x

WinRM Security Configuration.

This command modifies the TrustedHosts list for the WinRM client. The computers in the TrustedHosts list cannot be authenticated. The client can send credential information to these computers. Are you sure that you want to modify this list?

[Y] Yes [N] No [S] Suspend [?] Help (default is "y"): Y

PS C: \Windows \system32> -

De test-wsman cmdlet met de Authentication-Negotiate en -Credential parameters is een krachtig hulpmiddel voor het verifiëren van de beschikbaarheid en configuratie van de WinRM service op een remote machine: test-wsman

MacOS

Powershell moet v7.1 of hoger zijn. De client moet cURL v7.34 of hoger hebben:

Op macOS:

1. Open terminal:

· Terminal vindt u in Toepassingen > Hulpprogramma's.

2. Voer het commando uit: pwsh -Command '$PSVersionTable.PSVersion'

Opmerking: · Zorg ervoor dat u PowerShell Core (pwsh) hebt geïnstalleerd. Zo niet, dan kunt u het installeren via Homebrew (zorg ervoor dat u Himebrew installeren): brew install --cask powershell

Op macOS:

1. Open terminal:

· Terminal vindt u in Toepassingen > Hulpprogramma's.

2. Voer het commando uit: curl --version

· Deze opdracht moet de versie van cURL weergeven die op uw systeem is geïnstalleerd.

Voor MacOS-clients moet poort 22 voor toegang tot SSH open zijn om toegang te krijgen tot de client

Stapsgewijze handleiding:

1. Open systeemvoorkeuren:

· Navigeer naar Systeemvoorkeuren in het Apple-menu.

2. Externe aanmelding inschakelen:

· Ga naar Delen.

· Schakel het selectievakje naast Aanmelden op afstand in.

· Zorg ervoor dat de optie Toegang toestaan voor de juiste gebruikers of groepen is ingesteld. Als u Alle gebruikers selecteert, kan elke gebruiker met een geldige account op de Mac inloggen via SSH.

3. Firewallinstellingen controleren:

· Als de firewall is ingeschakeld, moet u ervoor zorgen dat deze SSH-verbindingen mogelijk maakt.

· Ga naar Systeemvoorkeuren > Beveiliging en privacy > Firewall.

· Klik op de knop Firewallopties.

· Controleer of Remote Login of SSH wordt vermeld en is toegestaan. Als het niet wordt vermeld, klikt u op de knop Toevoegen (+) om het toe te voegen.

4. Open poort 22 via terminal (indien nodig):

· Open de Terminal-toepassing vanuit Toepassingen > Hulpprogramma's.

· Gebruik de opdracht pfctl om de huidige firewallregels te controleren en ervoor te zorgen dat poort 22 is geopend: sudo pfctl -sr | grep 22

· Als poort 22 niet geopend is, kunt u handmatig een regel toevoegen om SSH: echo "pass in proto tcp from any to any port 22" toe te staan | sudo pfctl -ef -

5. SSH-toegang testen:

· Open vanaf een ander apparaat een terminal of SSH-client.

· Probeer verbinding te maken met de macOS-client met behulp van het IP-adres: ssh-gebruikersnaam@<macOS-client-IP>

· Vervang gebruikersnaam door de juiste gebruikersaccount en <macOS-client-IP> door het IP-adres van de macOS-client.

Voor MacOS moet u ervoor zorgen dat deze vermelding wordt bijgewerkt in het sudoers-bestand om te voorkomen dat de installatie van het certificaat op de eindpunten mislukt:

Bij het beheren van macOS-eindpunten is het van cruciaal belang om ervoor te zorgen dat specifieke beheeropdrachten kunnen worden uitgevoerd zonder dat een wachtwoordprompt vereist is.

Voorwaarden

· Beheerderstoegang op het macOS-systeem.

· Basiskennis van Terminal-opdrachten.

Stappen om het Sudoers-bestand bij te werken

1. Open terminal:

· Terminal vindt u in Toepassingen > Hulpprogramma's.

2. Het Sudoers-bestand bewerken:

· Gebruik de visudo-opdracht om het sudoers-bestand veilig te bewerken. Dit zorgt ervoor dat eventuele syntaxisfouten worden gepakt voordat het bestand wordt opgeslagen.sudo visudo

· U wordt gevraagd uw beheerderswachtwoord in te voeren.

3. Zoek de juiste sectie:

· In de visudeditor navigeert u naar het gedeelte waar gebruikersspecifieke regels worden gedefinieerd. Meestal is dit naar de onderkant van het bestand.

4. Vereiste vermelding toevoegen:

· Voeg deze regel toe om de opgegeven gebruiker toestemming te geven om de opdrachten voor beveiliging en osascript zonder wachtwoord uit te voeren:

· Vervang <macadminusername> door de eigenlijke gebruikersnaam van de macOS-beheerder.

5. Opslaan en afsluiten:

· Als u de standaardeditor (nano) gebruikt, drukt u op Ctrl + X om af te sluiten, drukt u op Y om de wijzigingen te bevestigen en drukt u ten slotte op Enter om het bestand op te slaan.

· Als u vi of vim gebruikt, drukt u op Esc, typt u :wq en drukt u op Enter om op te slaan en af te sluiten.

6. Controleer de wijzigingen:

· Om ervoor te zorgen dat de wijzigingen van kracht zijn geworden, kunt u een opdracht uitvoeren waarvoor de bijgewerkte sudo-machtigingen vereist zijn. Voorbeeld:

sudo /usr/bin/security find-certificate -a

sudo /usr/bin/osascript -e 'tell application "Finder" to display dialog "Test"'

· Deze opdrachten kunnen worden uitgevoerd zonder dat u om een wachtwoord wordt gevraagd.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

31-Jul-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Antonio Garcia Arayatechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback