EAP-TLS-verificatie configureren met OCSP in ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de stappen beschreven die nodig zijn om EAP-TLS-verificatie in te stellen met OCSP voor realtime controles van de herroeping van clientcertificaten.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie van Cisco Identity Services Engine

- Configuratie van Cisco Catalyst

- Online certificaatstatusprotocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Identity Services Engine virtuele 3.2-patch 6

- C100-48FP-4G-L 15.2(7)E9 switch

- Windows Server 2016

- Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Netwerkdiagram

Dit beeld toont de topologie die bij het voorbeeld van dit document wordt gebruikt.

Netwerkdiagram

Netwerkdiagram

Achtergrondinformatie

In EAP-TLS presenteert een client zijn digitale certificaat aan de server als onderdeel van het verificatieproces. Dit document beschrijft hoe de ISE het clientcertificaat valideert door de gemeenschappelijke naam van het certificaat (CN) te controleren aan de hand van de AD-server en te bevestigen of het certificaat is ingetrokken met behulp van OCSP (Online Certificate Status Protocol), dat in real-time protocolstatus voorziet.

De domeinnaam ingesteld op Windows Server 2016 is ad.rem-xxx.com, die wordt gebruikt als voorbeeld in dit document.

De OCSP-server (Online Certificate Status Protocol) en AD-server (Active Directory) waarnaar in dit document wordt verwezen, worden gebruikt voor de validatie van certificaten.

- Active Directory FQDN: winserver.ad.rem-xxx.com

- URL voor CRL-distributie: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- URL voor instantie: http://winserver.ad.rem-xxx.com/ocsp

Dit is de certificaatketen met de gemeenschappelijke naam van elk certificaat dat in het document wordt gebruikt.

- CA: ocsp-ca-common-name

- Clientcertificaat: clientcertCN

- Servercertificaat: ise32-01.ad.rem-xxx.com

- OCSP-ondertekeningscertificaat: ocspSignCommonName

Configuraties

Configuratie in C1000

Dit is de minimale configuratie in C1000 CLI.

aaa new-model

radius server ISE32

address ipv4 1.x.x.181

key cisco123

aaa group server radius AAASERVER

server name ISE32

aaa authentication dot1x default group AAASERVER

aaa authorization network default group AAASERVER

aaa accounting dot1x default start-stop group AAASERVER

dot1x system-auth-control

interface Vlan12

ip address 192.168.10.254 255.255.255.0

interface Vlan14

ip address 1.x.x.101 255.0.0.0

interface GigabitEthernet1/0/1

Switch port access vlan 14

Switch port mode access

interface GigabitEthernet1/0/3

switchport access vlan 12

switchport mode access

authentication host-mode multi-auth

authentication port-control auto

dot1x pae authenticator

spanning-tree portfast edge

Configuratie in Windows-pc

Stap 1. Gebruikersverificatie configureren

Navigeer naar verificatie, controleer IEEE 802.1X-verificatie inschakelen en selecteer Microsoft: Smart Card of ander certificaat.

Klik op de knop Instellingen, controleer Een certificaat op deze computer gebruiken en selecteer de vertrouwde certificeringsinstantie van Windows PC.

Certificaatverificatie inschakelen

Certificaatverificatie inschakelen

Navigeer naar verificatie, controleer aanvullende instellingen. Selecteer Gebruiker- of computerverificatie in de vervolgkeuzelijst.

Verificatiemodus opgeven

Verificatiemodus opgeven

Stap 2. Clientcertificaat bevestigen

Navigeer naar Certificaten - Huidige Gebruiker > Persoonlijk > Certificaten, en controleer het clientcertificaat dat wordt gebruikt voor verificatie.

Clientcertificaat bevestigen

Clientcertificaat bevestigen

Dubbelklik op het clientcertificaat, navigeer naar Details, controleer de details van Onderwerp, CRL Distribution points, toegang tot overheidsinformatie.

- Betreft: CN = clientcertCN

- CRL-distributiepunten: http://winserver.ad.rem-xxx.com/ocsp-ca.crl

- Toegang tot overheidsinformatie: http://winserver.ad.rem-xxx.com/ocsp

Details van clientcertificaat

Details van clientcertificaat

Configuratie in Windows-server

Stap 1. Gebruikers toevoegen

Navigeer naar Active Directory-gebruikers en -computers, klik op Gebruikers. Voeg clientcertCN toe als gebruikersnaam voor aanmelding.

Aanmeldingsnaam gebruiker

Aanmeldingsnaam gebruiker

Stap 2. OCSP-service bevestigen

Navigeer naar Windows en klik op Online Responder Management. De status van de OCSP-server bevestigen.

Status van OCSP-server

Status van OCSP-server

Klik op winserver.ad.rem-xxx.com, controleer de status van het OCSP-ondertekeningscertificaat.

Status van het OCSP-ondertekeningscertificaat

Status van het OCSP-ondertekeningscertificaat

Configuratie in ISE

Stap 1. Apparaat toevoegen

Navigeer naar Beheer > Netwerkapparaten, klik op de knop Toevoegen om C1000-apparaat toe te voegen.

Apparaat toevoegen

Apparaat toevoegen

Stap 2. Actieve map toevoegen

Navigeer naar Beheer > Externe Identiteitsbronnen > Active Directory, klik op Connectiontab, voeg Active Directory toe aan ISE.

- Lid worden Naam: AD_Join_Point

- Active Directory-domein: ad.rem-xxx.com

Actieve map toevoegen

Actieve map toevoegen

Navigeer naar het tabblad Groepen en selecteer Groepen uit directoraat in de vervolgkeuzelijst.

Groepen uit map selecteren

Groepen uit map selecteren

Klik op Groepen ophalen in de vervolgkeuzelijst. Checkad.rem-xxx.com/Users/Cert Publishers en klik op OK.

Uitgevers van Cert controleren

Uitgevers van Cert controleren

Stap 3. Certificaatverificatieprofiel toevoegen

Navigeer naar Beheer > Externe Identiteitsbronnen > Certificaatverificatieprofiel, klik op de knop Toevoegen om een nieuw verificatieprofiel voor certificaten toe te voegen.

- Naam: cert_authen_profile_test

- Identity Store: AD_Join_Point

- Identiteit gebruiken uit kenmerk certificaat: Onderwerp - algemene naam.

- Match client certificaat tegen certificaat in Identity Store: alleen om identiteitsambiguïteit op te lossen.

Certificaatverificatieprofiel toevoegen

Certificaatverificatieprofiel toevoegen

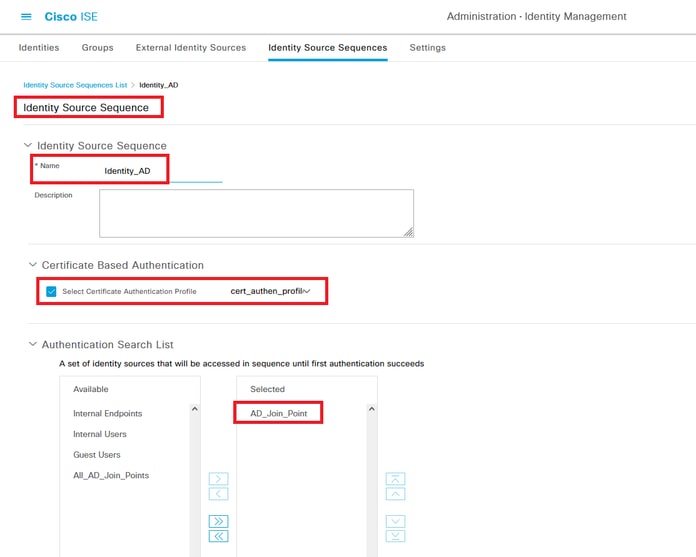

Stap 4. Identiteitsbroncode toevoegen

Navigeer naar Beheer > Identity Source Sequences, voeg een Identity Source Sequence toe.

- Naam: Identity_AD

- Selecteer Certificaatverificatie Profile: cert_authen_profile_test

- Verificatie Zoeklijst: AD_Join_Point

Identity Source Sequences toevoegen

Identity Source Sequences toevoegen

Stap 5. Bevestig certificaat in ISE

Navigeren naar Beheer > Certificaten > Systeemcertificaten, bevestigen dat het servercertificaat is ondertekend door de vertrouwde certificeringsinstantie.

Servercertificaat

Servercertificaat

Navigeer naar Beheer > Certificaten > OCSP-clientprofiel en klik op de knop Toevoegen om een nieuw OCSP-clientprofiel toe te voegen.

- Naam: ocsp_test_profile

- URL voor OCSP-responder configureren: http://winserver.ad.rem-xxx.com/ocsp

OCSP-clientprofiel

OCSP-clientprofiel

Navigeer naar Beheer > Certificaten > Betrouwbare certificaten, bevestig dat de vertrouwde certificeringsinstantie is geïmporteerd in ISE.

Vertrouwde CA

Vertrouwde CA

Controleer de CA en klik op de knop Bewerken en voer de details van de OCSP-configuratie in voor de validatie van de certificaatstatus.

- Valideren tegen OCSP Service: ocsp_test_profile

- Verwerp het verzoek als OCSP UNKNOWN status (ONBEKENDE status) teruggeeft: check

- Verwerp het verzoek als OCSP Responder onbereikbaar is: check

Validatie van certificeringsstatus

Validatie van certificeringsstatus

Stap 6. Toegestane protocollen toevoegen

Navigeer naar Beleid > Resultaten > Verificatie > Toegestane protocollen, bewerk de servicelijst Standaard netwerktoegang en controleer vervolgens EAP-TLS toestaan.

EAP-TLS toestaan

EAP-TLS toestaan

Stap 7. Beleidsset toevoegen

Navigeer naar Policy > Policy Sets, klik op + om een policy set toe te voegen.

- Naam beleidsset: EAP-TLS-Test

- Voorwaarden: Network Access Protocol = RADIUS

- Toegestane protocollen/serverreeks: standaard netwerktoegang

Beleidsset toevoegen

Beleidsset toevoegen

Stap 8. Verificatiebeleid toevoegen

Navigeren naar Beleidssets, klik op EAP-TLS-Test om een verificatiebeleid toe te voegen.

- Regelnaam: EAP-TLS-verificatie

- Voorwaarden: Network Access EAP-verificatie = EAP-TLS EN Wired_802.1 X

- Gebruik: Identity_AD

Verificatiebeleid toevoegen

Verificatiebeleid toevoegen

Stap 9. Toepassingsbeleid toevoegen

Navigeren naar Beleidssets, klik op EAP-TLS-Test om een autorisatiebeleid toe te voegen.

- Regelnaam: EAP-TLS-autorisatie

- Voorwaarden: CERTIFICAAT Onderwerp - Gemeenschappelijke naam GELIJKT clientcertCN

- Resultaten: PermitAccess

Toepassingsbeleid toevoegen

Toepassingsbeleid toevoegen

Verifiëren

Stap 1. Verificatiesessie bevestigen

Startshow authentication sessions interface GigabitEthernet1/0/3 details de opdracht om de verificatiesessie in C1000 te bevestigen.

Switch#show authentication sessions interface GigabitEthernet1/0/3 details

Interface: GigabitEthernet1/0/3

MAC Address: b496.9114.398c

IPv6 Address: Unknown

IPv4 Address: 192.168.10.10

User-Name: clientcertCN

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Periodic Acct timeout: N/A

Session Uptime: 111s

Common Session ID: 01C20065000000933E4E87D9

Acct Session ID: 0x00000078

Handle: 0xB6000043

Current Policy: POLICY_Gi1/0/3

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Server Policies:

Method status list:

Method State

dot1x Authc SuccessStap 2. Radius live log bevestigen

Navigeer naar Operations > RADIUS > Live Logs in ISE GUI en bevestig het live log voor verificatie.

Radius live log

Radius live log

Bevestig het gedetailleerde live logboek van authenticatie.

Details van de verificatie

Details van de verificatie

Problemen oplossen

1. Debug log

Dit debug log (prt-server.log) helpt u het gedetailleerde gedrag van verificatie in ISE te bevestigen.

- runtime-AAA

// OCSP request and response

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - starting OCSP request to primary,SSL.cpp:1444

Crypto,2024-06-05 09:43:33,064,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Start processing OCSP request, URL=http://winserver.ad.rem-xxx.com/ocsp, use nonce=1,OcspClient.cpp:144

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Received OCSP server response,OcspClient.cpp:411

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Nonce verification passed,OcspClient.cpp:426

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - OCSP responser name 8CD12ECAB78607FA07194126EDA82BA7789CE00C,OcspClient.cpp:462

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Verify response signature and KU/EKU attributes of response signer certificate,OcspClient.cpp:472

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response signature verification passed,OcspClient.cpp:482

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - Response contains 1 single responses for certificates,OcspClient.cpp:490

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, Crypto.OcspClient::performRequest - User certificate status: Good,OcspClient.cpp:598

Crypto,2024-06-05 09:43:33,104,DEBUG,0x7f9822961700,NIL-CONTEXT,Crypto::Result=0, CryptoLib.CSSL.OCSP Callback - perform OCSP request succeeded, status: Good,SSL.cpp:1684

// Radius session

Radius,2024-06-05 09:43:33,120,DEBUG,0x7f982d7b9700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=1(AccessRequest) Identifier=238 Length=324

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[24] State - value: [37CPMSessionID=01C20065000000933E4E87D9;31SessionID=ise32-01/506864164/73;]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

Radius,2024-06-05 09:43:33,270,DEBUG,0x7f982d9ba700,cntx=0000017387,sesn=ise32-01/506864164/73,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=2(AccessAccept) Identifier=238 Length=294

[1] User-Name - value: [clientcertCN]

Radius,2024-06-05 09:43:33,342,DEBUG,0x7f982d1b6700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=4(AccountingRequest) Identifier=10 Length=286

[1] User-Name - value: [clientcertCN]

[4] NAS-IP-Address - value: [1.x.x.101]

[5] NAS-Port - value: [50103]

[40] Acct-Status-Type - value: [Interim-Update]

[87] NAS-Port-Id - value: [GigabitEthernet1/0/3]

[26] cisco-av-pair - value: [audit-session-id=01C20065000000933E4E87D9]

[26] cisco-av-pair - value: [method=dot1x] ,RADIUSHandler.cpp:2455

Radius,2024-06-05 09:43:33,350,DEBUG,0x7f982e1be700,cntx=0000017401,sesn=ise32-01/506864164/74,CPMSessionID=01C20065000000933E4E87D9,user=clientcertCN,CallingStationID=B4-96-91-14-39-8C,RADIUS PACKET:: Code=5(AccountingResponse) Identifier=10 Length=20,RADIUSHandler.cpp:24552. TCP-pomp

In de TCP-dump in ISE verwacht u informatie te vinden over de OCSP-respons en de RADIUS-sessie.

OCSP-verzoek en -antwoord :

Packet Capture van OCSP-verzoek en -antwoord

Packet Capture van OCSP-verzoek en -antwoord

Opname van details van OCSP-respons

Opname van details van OCSP-respons

Radiussessie :

Packet-opname van RADIUS-sessie

Packet-opname van RADIUS-sessie

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

19-Jul-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Jian ZhangTechnisch adviseur-engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback