Inleiding

In dit document worden de beschikbare opties beschreven voor het configureren van IP-toegangsbeperkingen in ISE 3.1, 3.2 en 3.3.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Cisco Identity Service Engine (ISE).

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.1

- Cisco ISE versie 3.2

- Cisco ISE versie 3.3

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Met de functie IP-toegangsbeperking kunnen beheerders bepalen welke IP-adressen of -bereiken toegang hebben tot het ISE-beheerportaal en de services.

Deze functie is van toepassing op verschillende ISE-interfaces en -services, waaronder:

- Toegang tot het beheerportaal en CLI

- ERS API-toegang

- Toegang tot gast- en sponsorportaal

- Toegang tot het portaal Mijn apparaten

Als ISE is ingeschakeld, worden alleen verbindingen vanaf de opgegeven IP-adressen of bereiken toegestaan. Pogingen om toegang te krijgen tot ISE-beheerinterfaces van niet-gespecificeerde IP's worden geblokkeerd.

In het geval van een accidentele lock-out biedt ISE een opstartoptie in de 'veilige modus' die IP-toegangsbeperkingen kan omzeilen. Hierdoor kunnen beheerders weer toegang krijgen en eventuele misconfiguraties corrigeren.

Gedrag in ISE 3.1 en lager

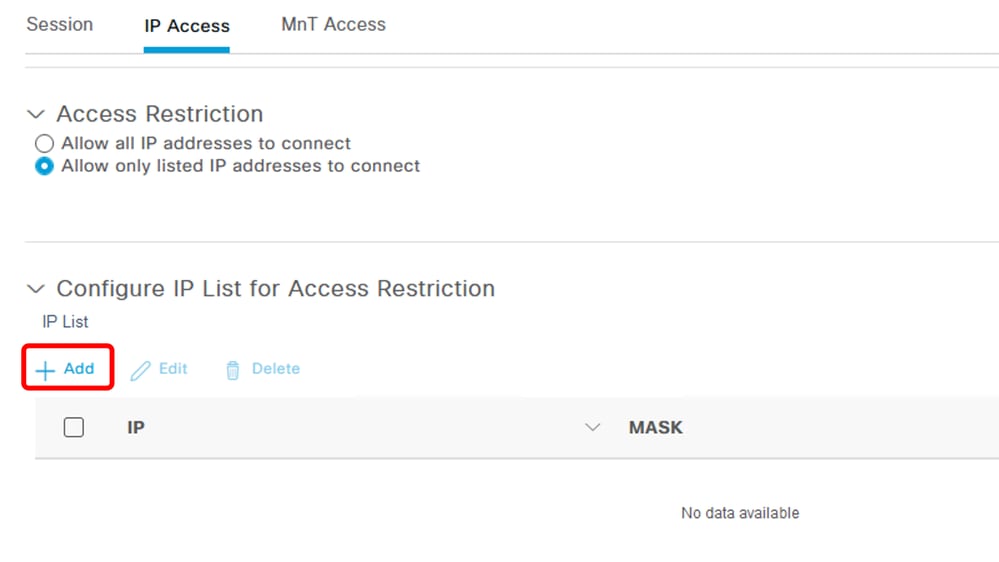

Navigeer naarAdministration > Admin Access > Settings > Access. U hebt de volgende opties:

- zitting

- IP-toegang

- MnT-toegang

Configureren

- Selecteer

Allow only listed IP addresses to connect .

- Klik op de knop .

Add

Configuratie IP-toegang

Configuratie IP-toegang

- In ISE 3.1 hebt u geen optie om te kiezen tussen

Adminen User services, waardoor IP Access Restriction verbindingen blokkeert om:

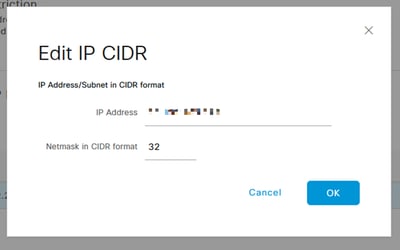

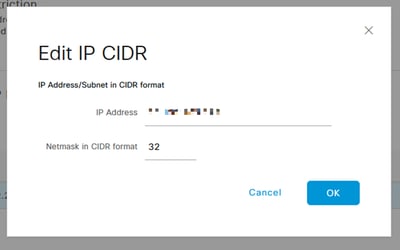

- Er wordt een dialoogvenster geopend waarin u de IP-adressen, IPv4 of IPv6, invoert in CIDR-indeling.

- Nadat het IP-adres is geconfigureerd, stelt u het masker in CIDR-indeling in.

IP CIDR bewerken

IP CIDR bewerken

Opmerking: CIDR-indeling (IP Classless Inter-Domain Routing) is een methode voor het weergeven van IP-adressen en het bijbehorende routeringsprefix.

Voorbeeld:

IP: 10 8 16 32

Masker: /32

Let op: bij het configureren van IP-beperkingen moet u voorzichtig zijn om te voorkomen dat legitieme beheerderstoegang per ongeluk wordt geblokkeerd. Cisco raadt aan om elke IP-beperkingsconfiguratie grondig te testen voordat deze volledig wordt geïmplementeerd.

Tip: voor IPv4-adressen:

- Gebruik /32 voor specifieke IP-adressen.

- Gebruik voor subnetten een andere optie. Voorbeeld: 10.26.192.0/18

Gedrag in ISE 3.2

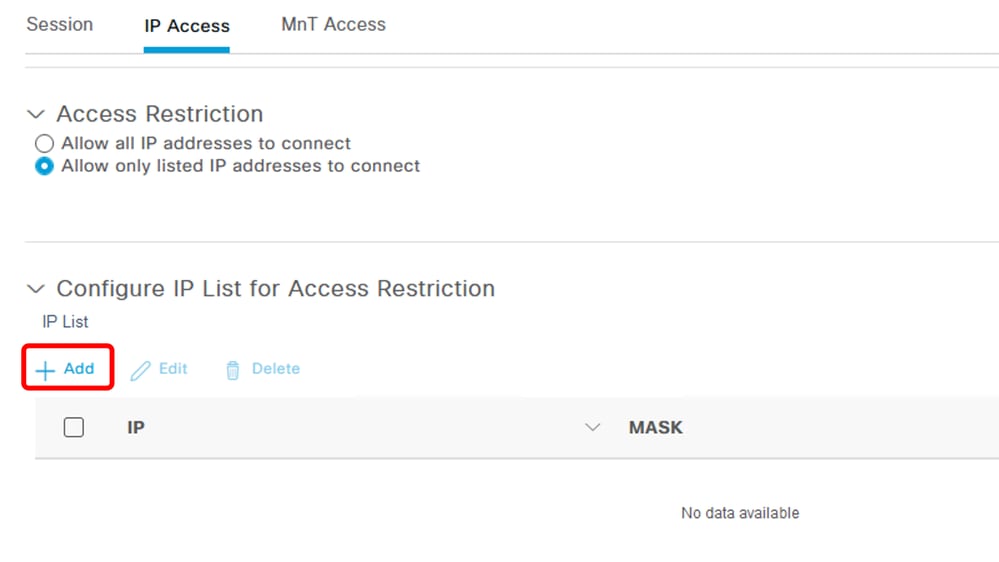

Navigeer naarAdministration > Admin Access > Settings > Access. Je hebt de volgende opties beschikbaar:

- zitting

- IP-toegang

- MnT-toegang

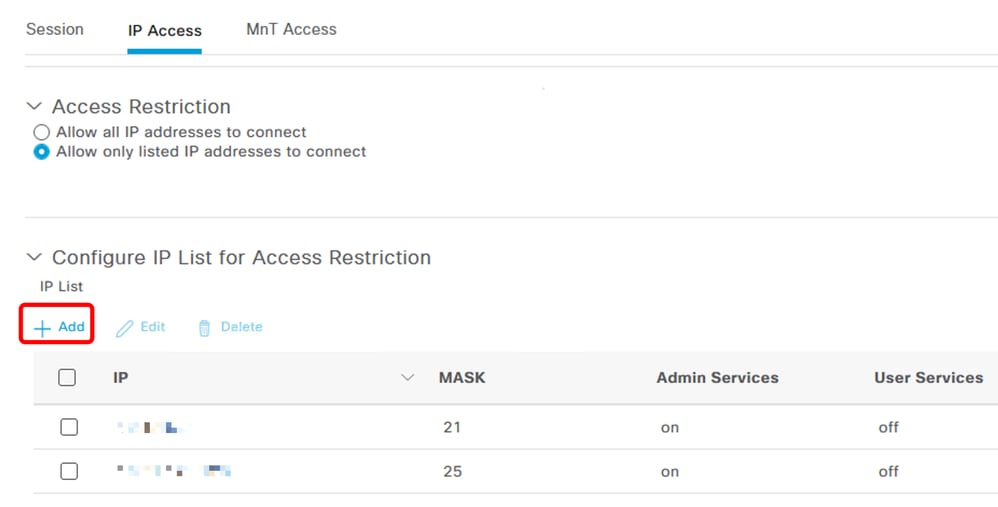

Configureren

- selecteren

Allow only listed IP addresses to connect.

- Klik op de knop .

Add

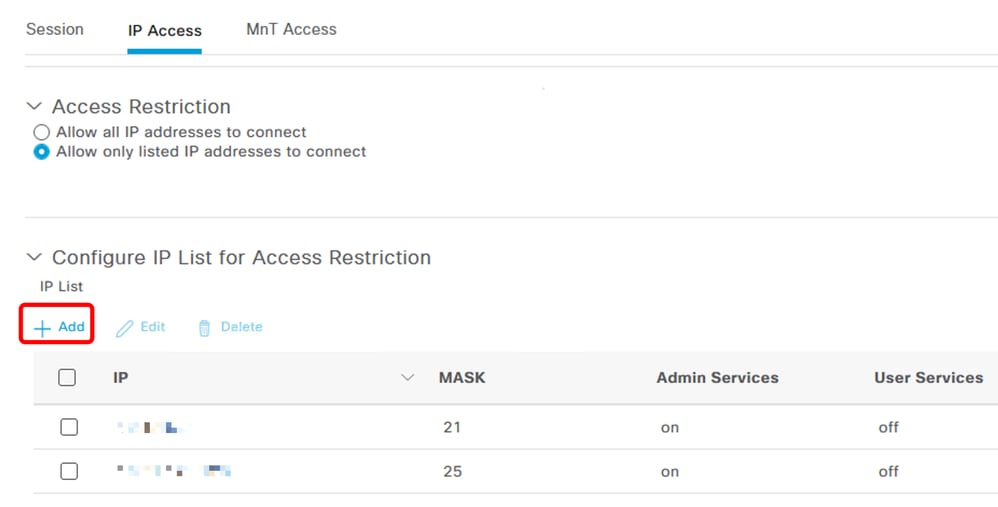

IP-toegangsconfiguratie

IP-toegangsconfiguratie

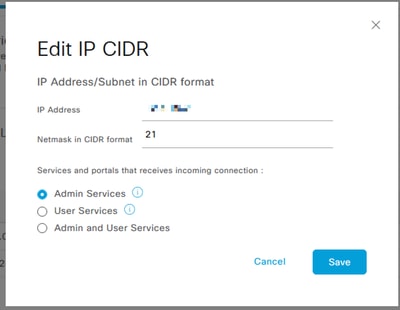

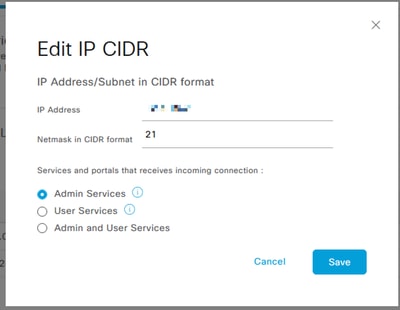

- Er wordt een dialoogvenster geopend waarin u de IP-adressen, IPv4 of IPv6, invoert in CIDR-indeling.

- Nadat het IP-adres is geconfigureerd, stelt u het masker in CIDR-indeling in.

- Deze opties zijn beschikbaar voor beperking van IP-toegang:

- Admin Services: GUI, CLI (SSH), SNMP, ERS, OpenAPI, UDN, API Gateway, PxGrid (uitgeschakeld in Patch 2), MnT Analytics

- Gebruikersservices: Gast, BYOD, Houding, Profilering

- Beheerder- en gebruikersservices

IP CIDR bewerken

IP CIDR bewerken

- Klik op de

Saveknop.

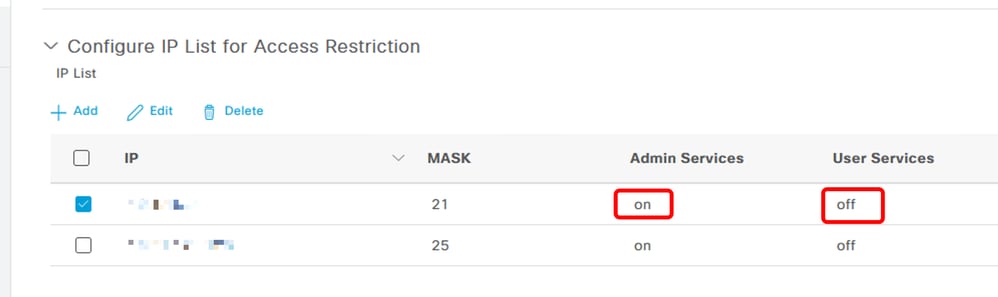

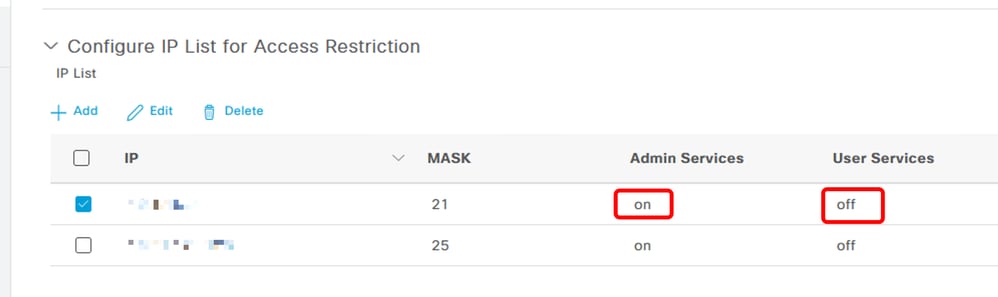

ON betekent dat beheerservices zijn ingeschakeld,OFFbetekent dat gebruikersservices zijn uitgeschakeld.

Configuratie IP-toegang in 3.2

Configuratie IP-toegang in 3.2

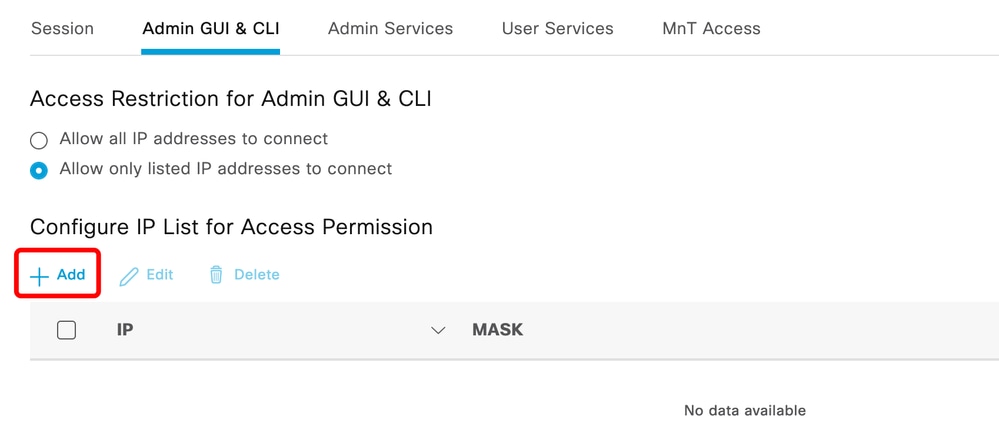

Gedrag in ISE 3.2 P4 en hoger

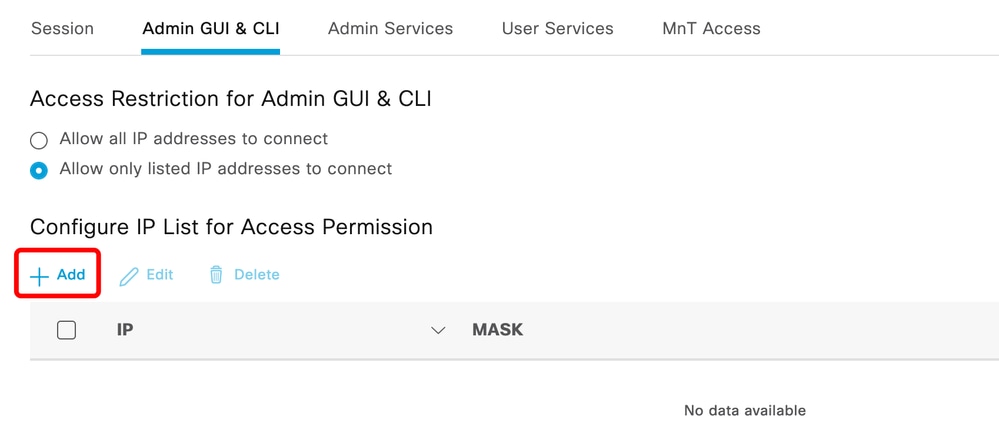

Navigeer naarAdministration > Admin Access > Settings > Access. U hebt de volgende opties beschikbaar:

- zitting

- Admin GUI & CLI: ISE GUI (TCP 443), ISE CLI (SSH TCP22) en SNMP.

- Admin Services: ERS API, Open API, pxGrid, DataConnect.

- Gebruikersdiensten: Gast, BYOD, Houding.

- MNT Access: Met deze optie verbruikt ISE geen Syslog-berichten die zijn verzonden vanuit externe bronnen.

Opmerking: de toegangsbeperking voor pxGrid en Data Connect geldt voor ISE 3.3+, maar niet voor ISE 3.2 P4+.

Configureren

- selecteren

Allow only listed IP addresses to connect.

- Klik op de knop

Add.

Configuratie IP-toegang in 3.3

Configuratie IP-toegang in 3.3

- Er wordt een dialoogvenster geopend waarin u de IP-adressen, IPv4 of IPv6, invoert in CIDR-indeling.

- Nadat het IP-adres is geconfigureerd, stelt u het masker in CIDR-indeling in.

- Klik op de knop .

Add

ISE GUI/CLI herstellen

- Login met console.

- ISE-services stoppen met gebruiken

application stop ise

- ISE-services starten met

application start ise safe

- Verwijder de IP-toegangsbeperking uit de GUI.

Probleemoplossing

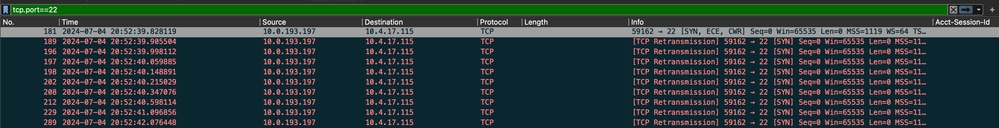

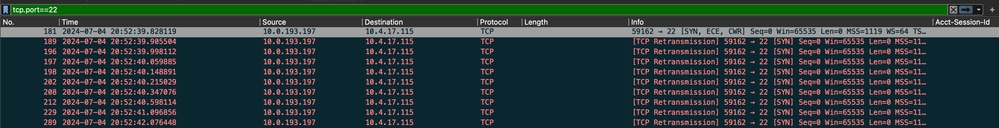

Neem een pakketopname om te controleren of ISE niet reageert of het verkeer laat vallen.

ISE-firewallregels controleren

- Voor 3.1 en lager kunt u dit alleen controleren in de showtechnologie.

- U kunt een show tech nemen en opslaan in de lokale schijf met behulp van

show tech-support file

- Vervolgens kunt u het bestand overbrengen naar een repository met behulp van

copy disk:/ ftp:///path. De URL van de repository verandert afhankelijk van het type repository dat u gebruikt.

- U kunt het bestand downloaden naar uw computer, zodat u het kunt lezen en zoeken naar

Running iptables -nvL.

- De eerste regels in de showtechnologie zijn hier niet opgenomen. Met andere woorden, hier kunt u de laatste regels vinden die zijn toegevoegd aan de beperkingsfunctie voor show tech by IP Access.

*****************************************

Running iptables -nvL...

*****************************************

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

461 32052 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

65 4048 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

- Voor 3.2 en hoger kunt u de opdracht gebruiken

show firewallom de firewallregels te controleren.

- 3.2 en hoger bieden meer controle over de services die worden geblokkeerd door IP Access Restriction.

gjuarezo-311/admin#show firewall

.

.

Chain ACCEPT_22_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

170 13492 ACCEPT tcp -- eth0 * x.x.x.x/x 0.0.0.0/0 tcp dpt:22 Firewall rule permitting the SSH traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

13 784 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_161_udp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT udp -- * * x.x.x.x/x 0.0.0.0/0 udp dpt:161 Firewall rule permitting the SNMP traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8910_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8910 Firewall rule permitting the PxGrid traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

90 5400 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8443_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8443 Firewall rule permitting the HTTPS traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8444_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8444 Firewall rule permitting the Block List Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Chain ACCEPT_8445_tcp_ipv4 (1 references)

pkts bytes target prot opt in out source destination

0 0 ACCEPT tcp -- * * x.x.x.x/x 0.0.0.0/0 tcp dpt:8445 Firewall rule permitting the Sponsor Portal traffic from segment x.x.x.x/x

0 0 ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

0 0 DROP all -- * * 0.0.0.0/0 0.0.0.0/0

Controleren van foutopsporingslogs

Waarschuwing: niet al het verkeer genereert logs. IP Access-beperking kan het verkeer op toepassingsniveau en met behulp van Linux Internal Firewall blokkeren. SNMP, CLI en SSH worden geblokkeerd op firewallniveau, zodat er geen logs worden gegenereerd.

- Schakel

Infrastructurecomponent in voor DEBUG via GUI.

- Onderdeel inschakelen

Admin-infra om DEBUG van GUI uit te voeren.

- Onderdeel inschakelen

NSF om DEBUG van GUI uit te voeren.

- Gebruik show logging applicatie ise-psc.log tail.

De voorbeeldlogboekvermeldingen kunnen worden weergegeven wanneer de ISE-admin webUI-toegang is beperkt, waarbij het toegestane subnet 198.18.133.0/24 is, terwijl de ISE-admin afkomstig is van 198.18.134.28.

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- IpList -> 198.18.133.0/24/basicServices

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Low ip address198.18.133.0

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- High ip address198.18.133.255

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.nsf.impl.NetworkElement -:::::- The ip address to check is v4 198.18.134.28

2024-07-18 02:27:55,508 DEBUG [admin-http-pool4][[]] cisco.cpm.infrastructure.systemconfig.CpmIpFilterCache -:::::- Checkin Ip In ipList returned Finally ->false

Gerelateerde informatie

Feedback

Feedback