Inleiding

In dit document wordt beschreven hoe u machtigingsbeleid in ISE configureert en oplost op basis van lidmaatschap van Azure AD-groepen met EAP-TLS of TEAP.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Identity Services Engine (ISE)

- Microsoft Azure AD, abonnementen en apps

- EAP-TLS-verificatie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE 3.2

- Microsoft Azure AD

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

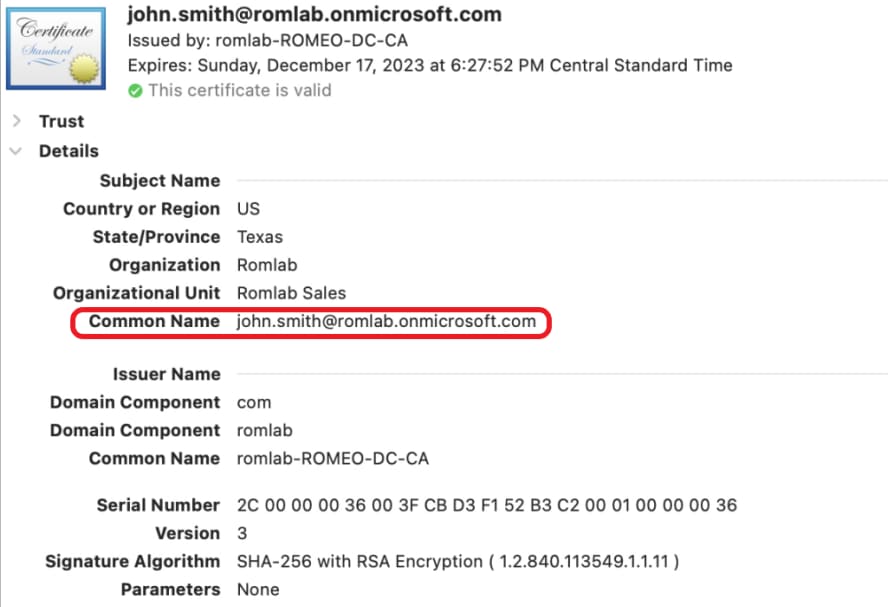

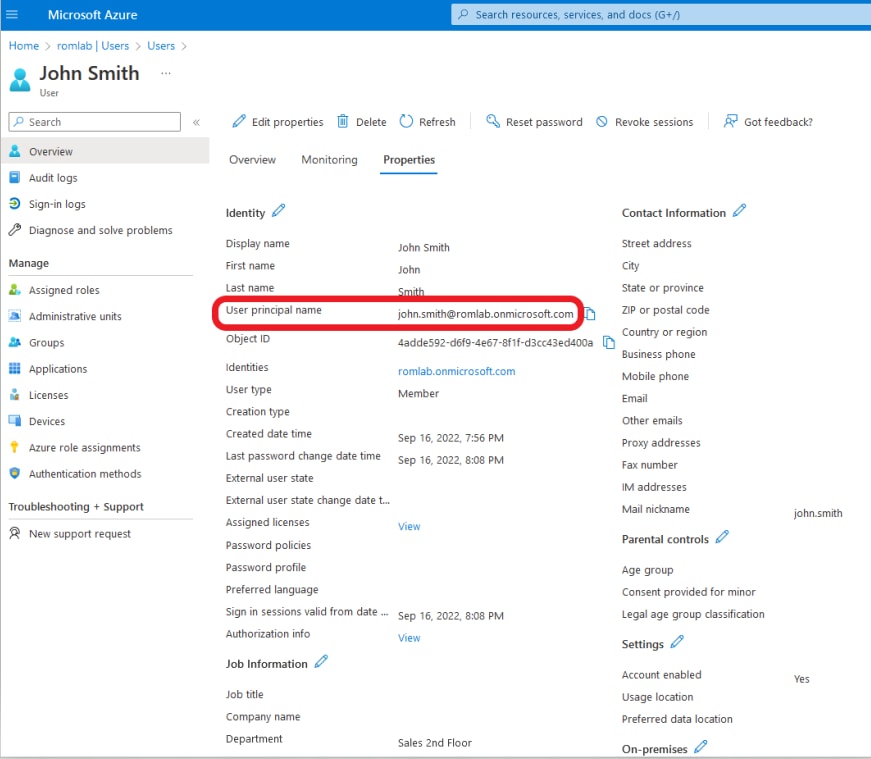

In ISE 3.0 is het mogelijk om de integratie tussen ISE en Azure Active Directory (AAD) te gebruiken om de gebruikers te verifiëren op basis van Azure AD-groepen en -kenmerken via ROPC-communicatie (Resource Owner Password Credentials). Met ISE 3.2 kunt u op certificaten gebaseerde verificatie configureren en kunnen gebruikers worden geautoriseerd op basis van Azure AD-groepslidmaatschappen en andere kenmerken. ISE query's Azure door middel van grafiek API om groepen en attributen voor de geauthenticeerde gebruiker op te halen, het maakt gebruik van het certificaat Onderwerp Common Name (CN) tegen User Principal Name (UPN) aan de Azure kant.

Opmerking: De op certificaten gebaseerde verificaties kunnen EAP-TLS of TEAP zijn met EAP-TLS als de interne methode. Vervolgens kunt u attributen selecteren in Azure Active Directory en deze toevoegen aan het Cisco ISE-woordenboek. Deze attributen kunnen worden gebruikt voor autorisatie. Alleen gebruikersverificatie wordt ondersteund.

Configureren

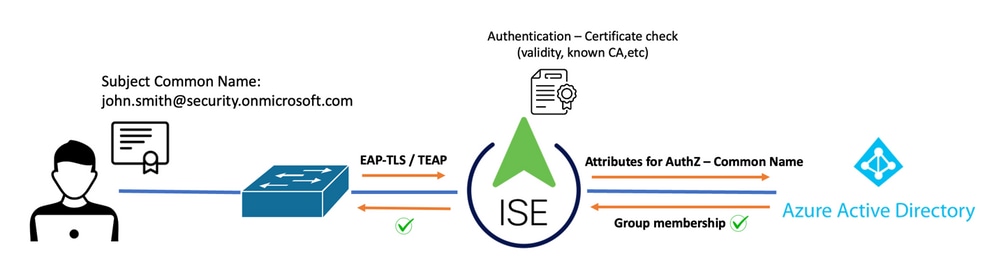

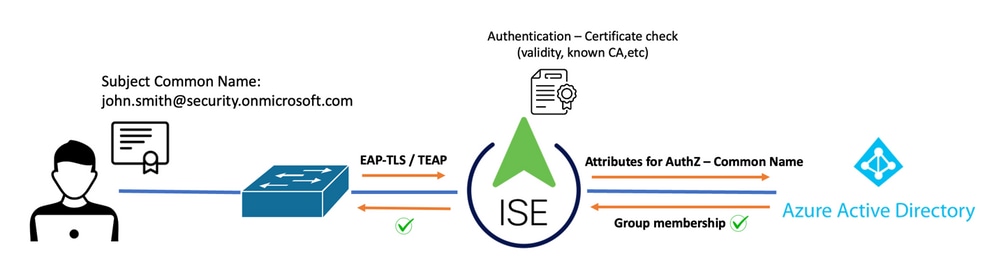

Netwerkdiagram

De volgende afbeelding geeft een voorbeeld van een netwerkdiagram en verkeersstroom:

Procedure

- Het certificaat wordt naar ISE verzonden via EAP-TLS of TEAP met EAP-TLS als de interne methode.

- ISE evalueert het certificaat van de gebruiker (geldigheidsperiode, vertrouwde CA, CRL, enzovoort).

- ISE neemt de certificaatonderwerpnaam (CN) en voert een zoekopdracht uit naar de Microsoft Graph API om de gebruikersgroepen en andere kenmerken voor die gebruiker op te halen. Dit wordt aangeduid als User Principal Name (UPN) aan de Azure-kant.

- Het ISE-autorisatiebeleid wordt geëvalueerd aan de hand van de attributen van de gebruiker die worden geretourneerd vanuit Azure.

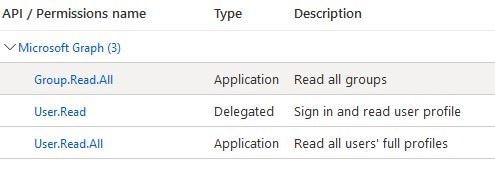

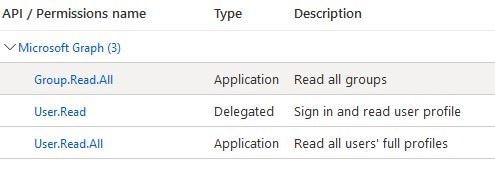

Opmerking: U moet de Graph API-machtigingen configureren en verlenen aan de ISE-app in Microsoft Azure, zoals hieronder wordt weergegeven:

Configuraties

ISE-configuratie

Opmerking: ROPC-functionaliteit en integratie tussen ISE en Azure AD vallen buiten het bereik van dit document. Het is belangrijk dat groepen en gebruikerskenmerken worden toegevoegd vanuit Azure. Zie de configuratiehandleiding.

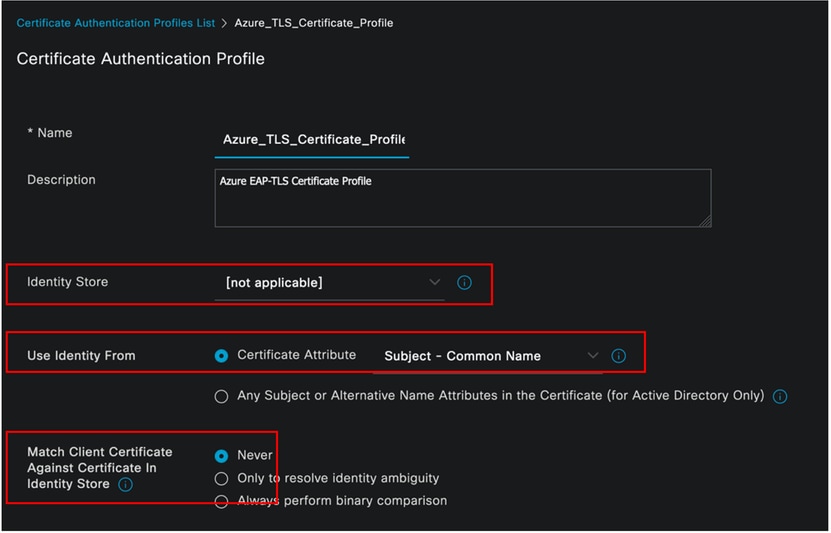

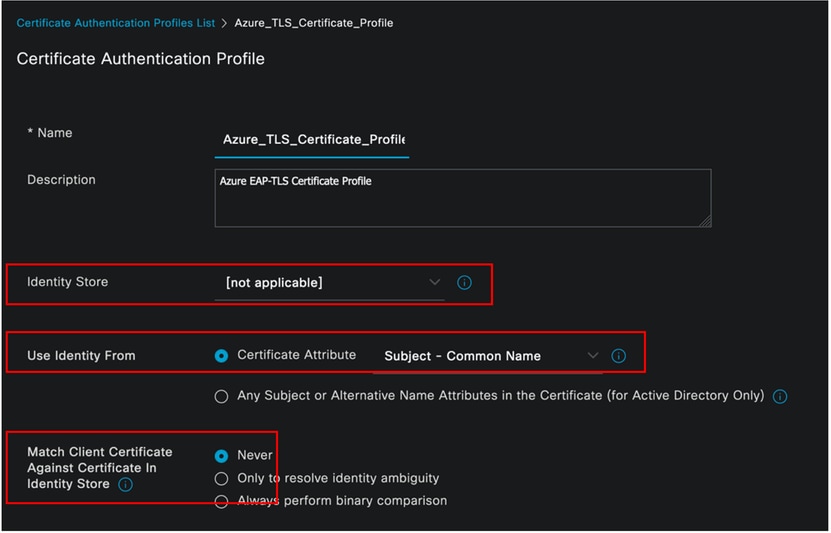

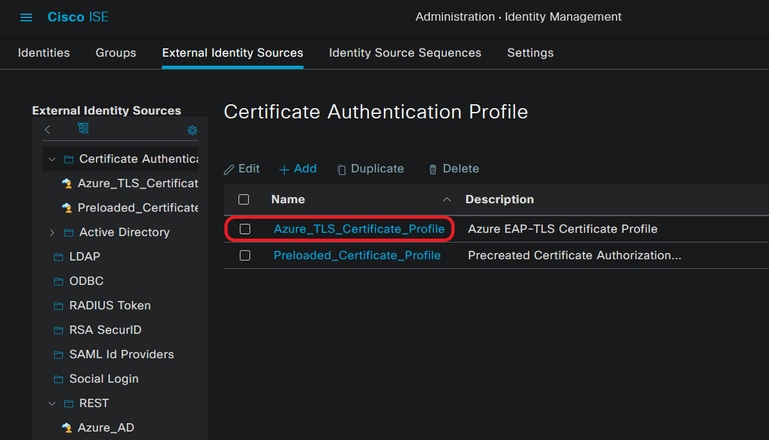

Het certificaatverificatieprofiel configureren

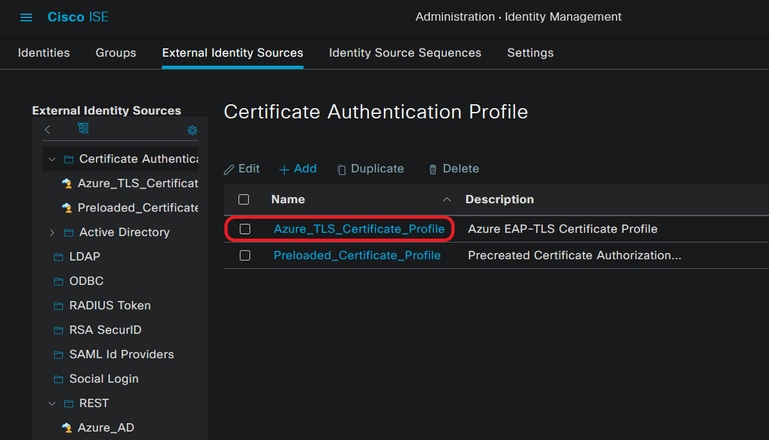

Stap 1. Navigeer naar het pictogram Menu  bevindt zich in de linkerbovenhoek en selecteert u Beheer > Identiteitsbeheer > Externe identiteitsbronnen.

bevindt zich in de linkerbovenhoek en selecteert u Beheer > Identiteitsbeheer > Externe identiteitsbronnen.

Stap 2. Selecteer Certificaatverificatieprofiel en klik op Toevoegen.

Stap 3. Definieer de naam. Stel het Identity Store in als [Not applicable] en selecteer Subject – Common Name in het veld Use Identity From. Selecteer Nooit op clientcertificaat afstemmen tegen certificaat in veld Identity Store.

Stap 4. Klik op Opslaan:

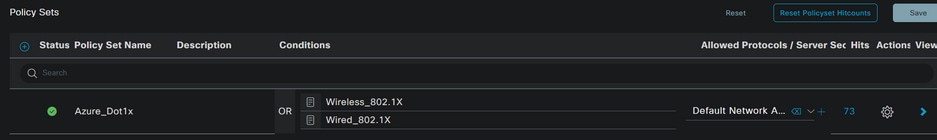

Stap 5. Navigeer naar het pictogram Menu  bevindt zich in de linkerbovenhoek en selecteert u Beleid > Beleidsreeksen.

bevindt zich in de linkerbovenhoek en selecteert u Beleid > Beleidsreeksen.

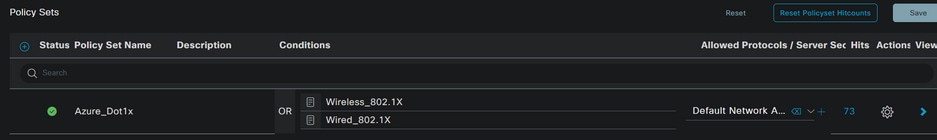

Stap 6. Selecteer de plus  pictogram om een nieuwe beleidsset te maken. Definieer een naam en selecteer Wireless 802.1x of bekabeld 802.1x als voorwaarden. In dit voorbeeld wordt de optie Standaardnetwerktoegang gebruikt:

pictogram om een nieuwe beleidsset te maken. Definieer een naam en selecteer Wireless 802.1x of bekabeld 802.1x als voorwaarden. In dit voorbeeld wordt de optie Standaardnetwerktoegang gebruikt:

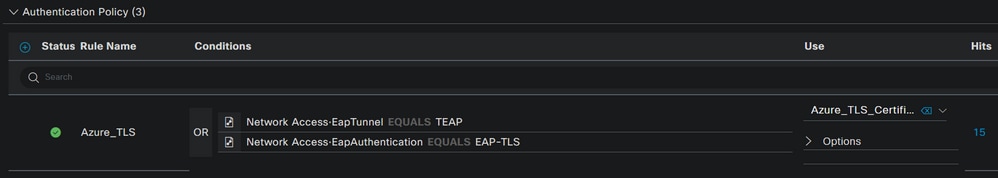

Stap 7. Selecteer de pijl  naast Standaardnetwerktoegang om verificatie- en autorisatiebeleid te configureren.

naast Standaardnetwerktoegang om verificatie- en autorisatiebeleid te configureren.

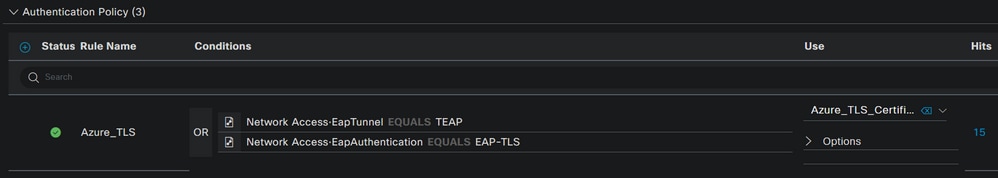

Stap 8. Selecteer de optie Verificatiebeleid, definieer een naam en voeg EAP-TLS toe als EAPA-verificatie voor netwerktoegang. Als TEAP als verificatieprotocol wordt gebruikt, is het mogelijk TEAP als EAPTunnel voor netwerktoegang toe te voegen. Selecteer het certificaatverificatieprofiel dat is gemaakt in stap 3 en klik op Opslaan.

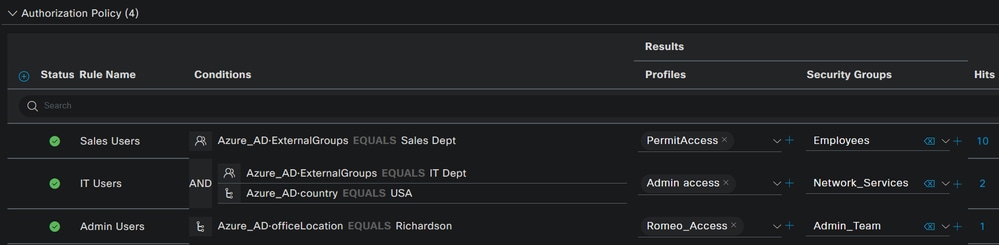

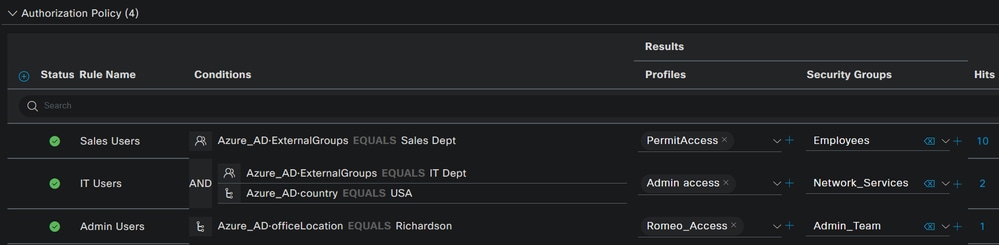

Stap 9. Selecteer de optie Autorisatiebeleid, definieer een naam en voeg Azure AD-groep of gebruikerskenmerken toe als voorwaarde. Kies het profiel of de beveiligingsgroep onder Resultaten, afhankelijk van de use case, en klik vervolgens op Opslaan.

gebruikersconfiguratie

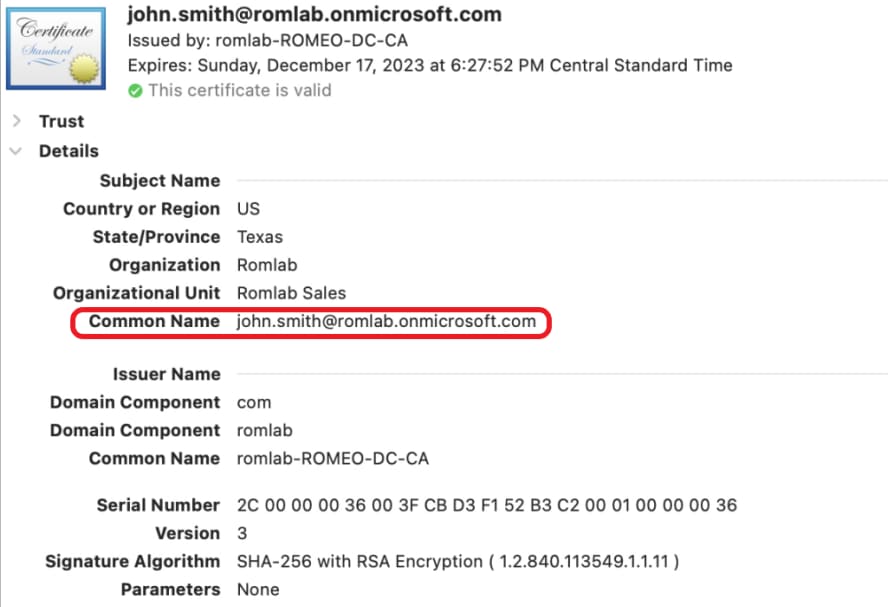

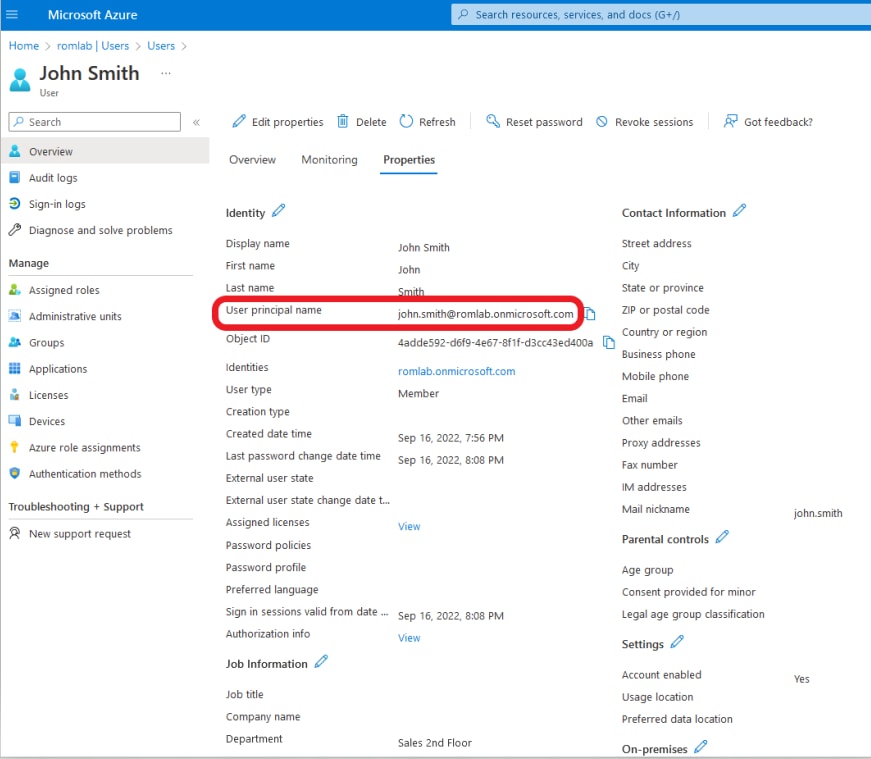

De Common Name (CN) van het gebruikerscertificaat moet overeenkomen met de User Principal Name (UPN) aan de Azure-kant om het lidmaatschap van een AD-groep en de gebruikerskenmerken op te halen die in autorisatieregels kunnen worden gebruikt. Om de verificatie succesvol te laten zijn, moeten de root-CA en eventuele tussenliggende CA's-certificaten zich in de ISE Trusted Store bevinden.

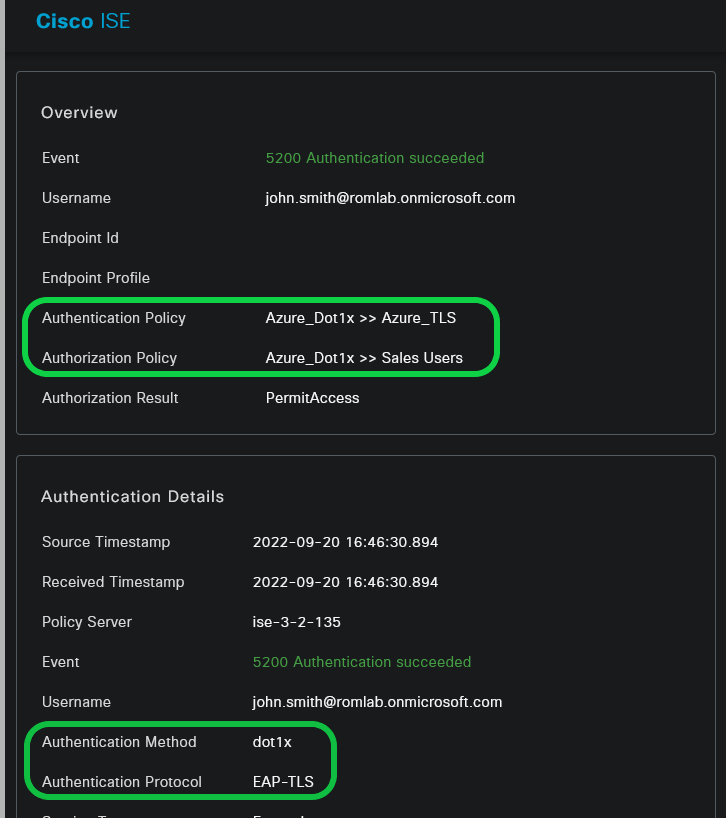

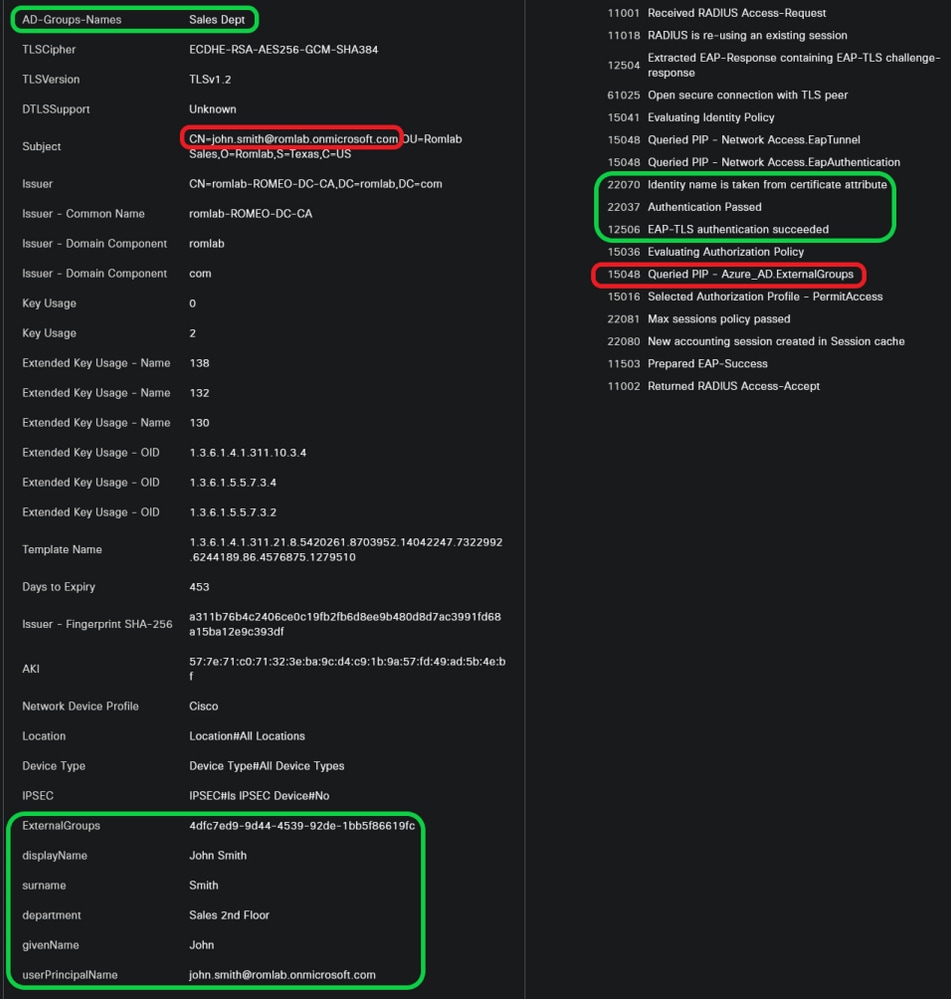

Verifiëren

ISE-verificatie

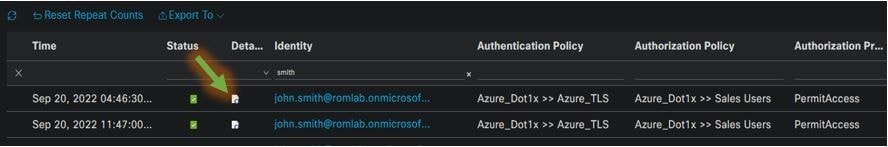

Klik in de Cisco ISE GUI op het pictogram Menu  en kies voor netwerkverificaties (RADIUS).

en kies voor netwerkverificaties (RADIUS).

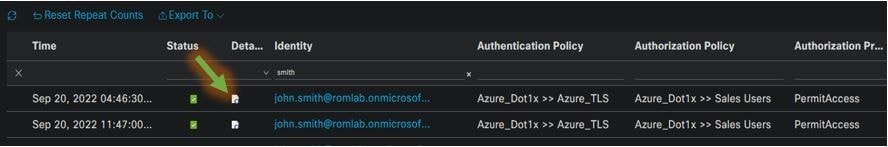

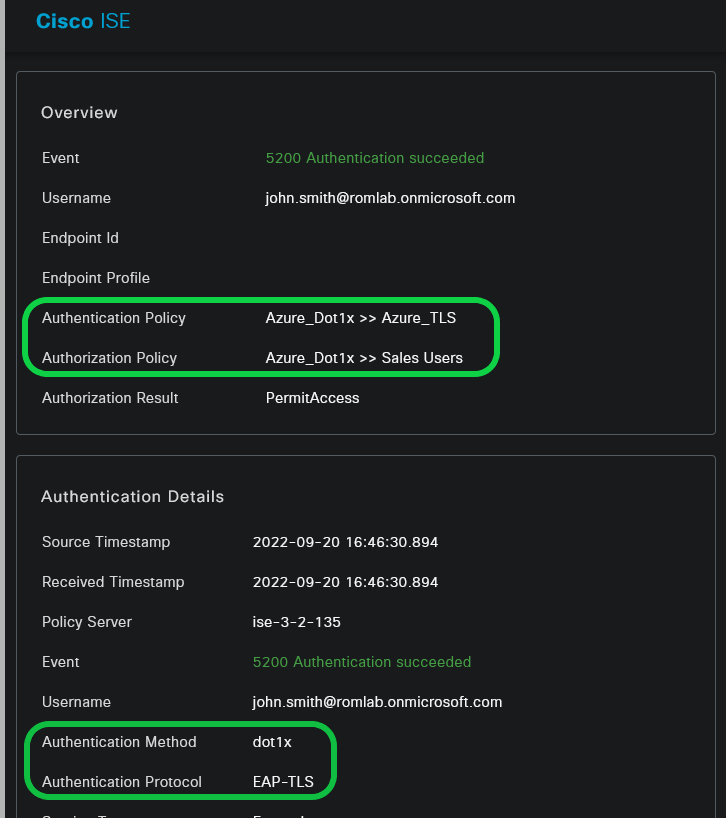

Klik op het vergrootglas in de kolom Details om een gedetailleerd verificatierapport te bekijken en te bevestigen of de stroom werkt zoals verwacht.

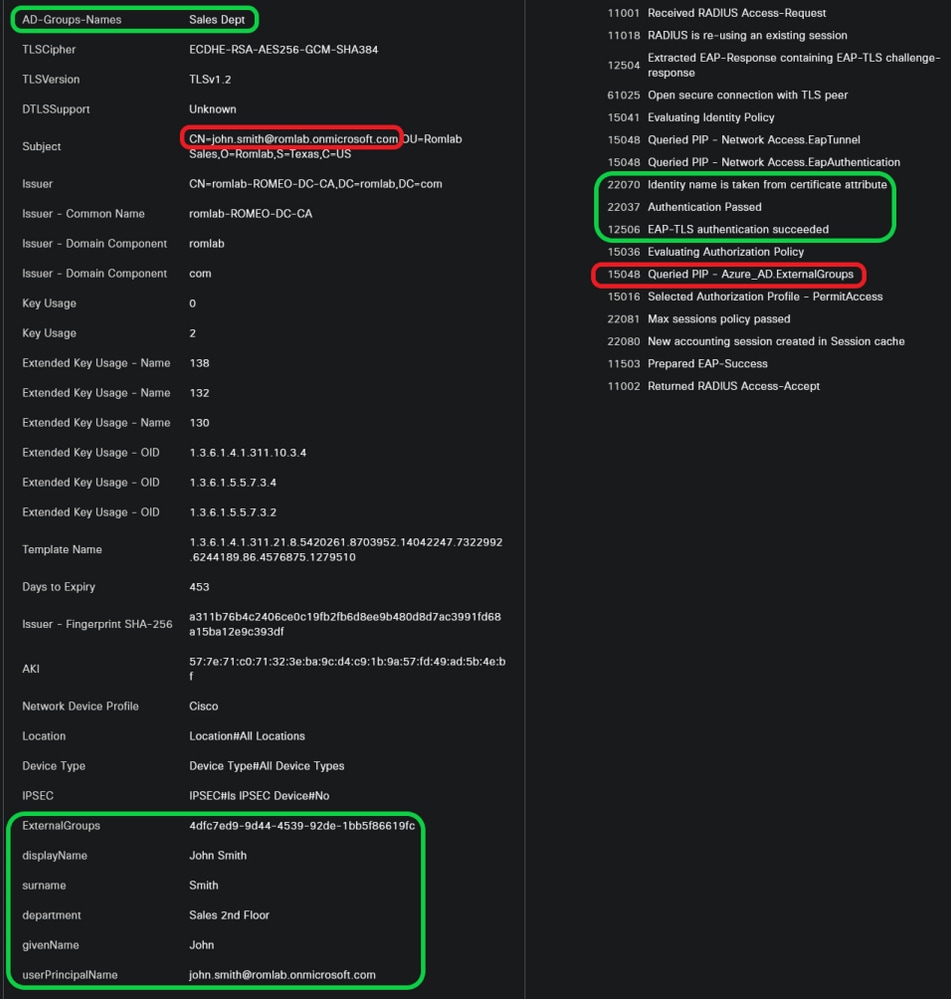

- Verifieer het beleid voor verificatie/autorisatie.

- Authenticatiemethode/protocol.

- De naam van de gebruiker is afkomstig uit het certificaat.

- Gebruikersgroepen en andere attributen opgehaald uit de Azure-directory.

Problemen oplossen

Debugs inschakelen op ISE

Navigeer naar Beheer > Systeem > Logboekregistratie > Logboekconfiguratie voor fouten om de volgende componenten in te stellen op het opgegeven niveau.

|

knooppunt

|

Naam component

|

logniveau

|

bestandsnaam van logboek

|

|

PSN

|

rest-id-store

|

debuggen

|

rest-id-store.log

|

|

PSN

|

runtime-AAA

|

debuggen

|

prrt-server.log

|

Opmerking: als u klaar bent met het oplossen van problemen, vergeet dan niet om de foutopsporingsfouten opnieuw in te stellen. Selecteer het betreffende knooppunt en klik op Terugzetten op standaard.

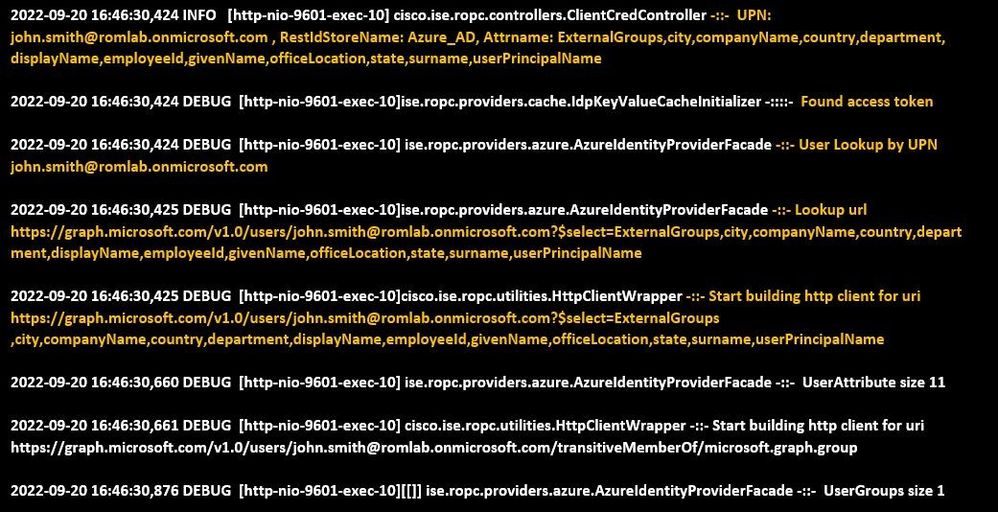

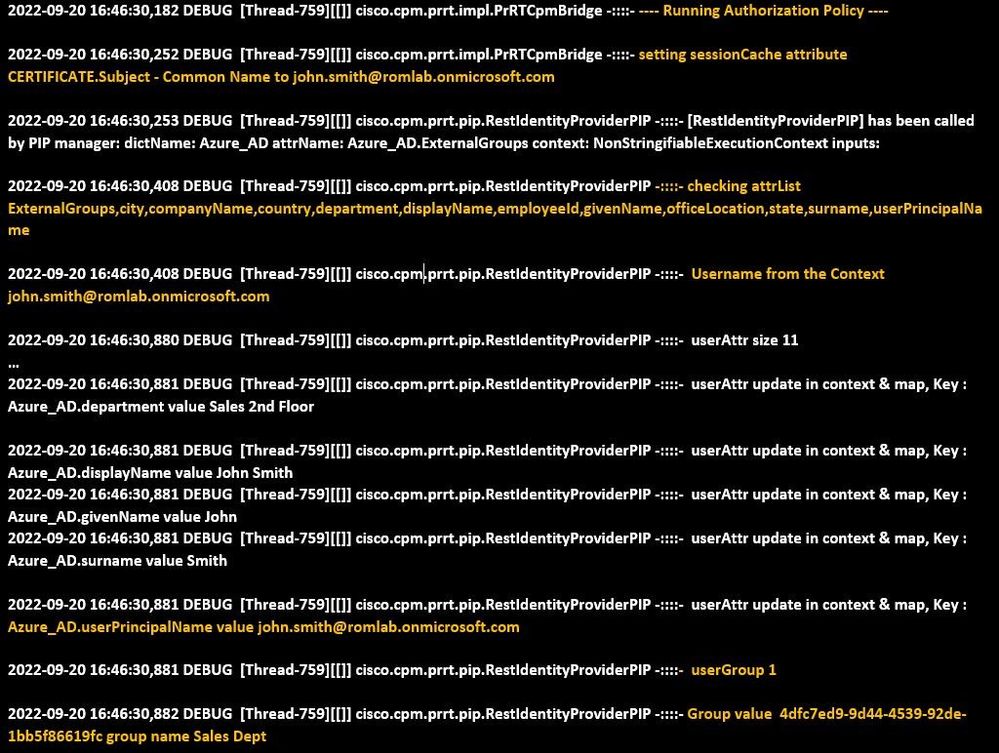

Logfragmenten

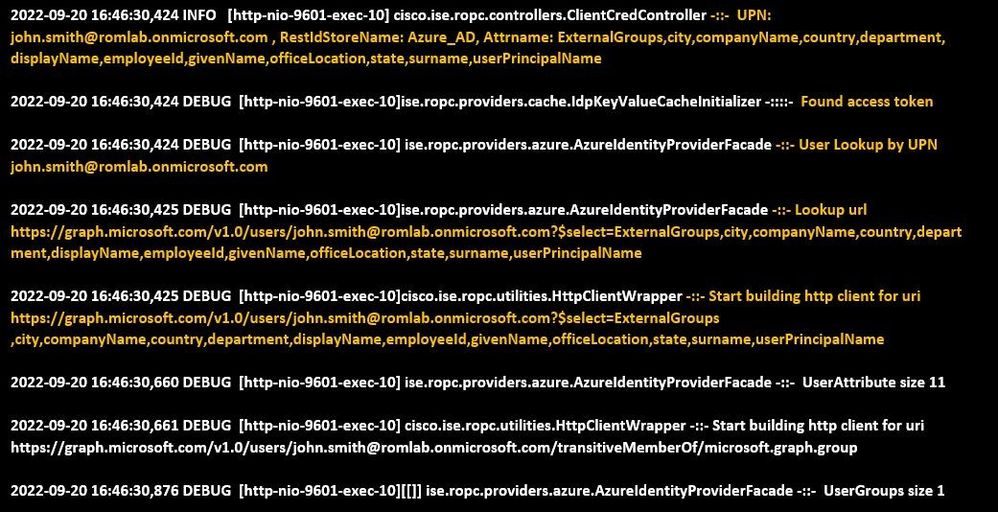

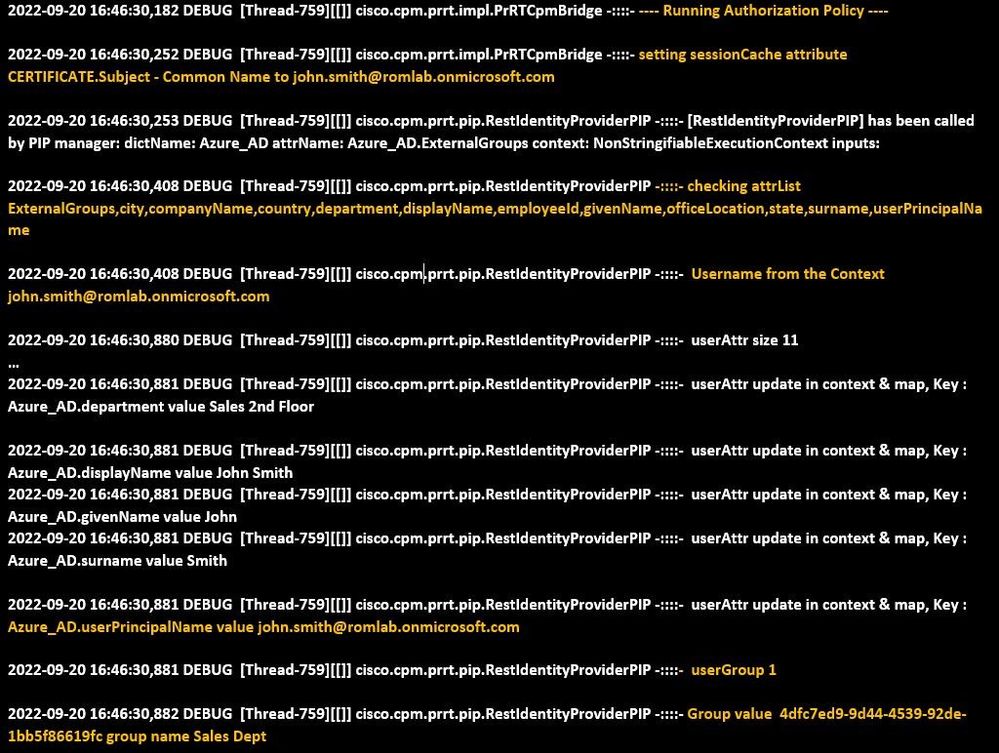

De volgende fragmenten tonen de laatste twee fasen in de stroom, zoals eerder vermeld in de sectie netwerkdiagram.

- ISE neemt de certificaatonderwerpnaam (CN) en voert een opzoeking uit naar de Azure Graph API om gebruikersgroepen en andere kenmerken voor die gebruiker op te halen. Dit wordt aangeduid als User Principal Name (UPN) aan de Azure-kant.

- Het beleid voor ISE-autorisatie wordt geëvalueerd aan de hand van de gebruikerskenmerken die door Azure worden geretourneerd.

Logboeken rest-id:

Prrt-logs:

Feedback

Feedback