Externe FDM-verificatie en -autorisatie configureren met ISE met RADIUS

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt de procedure beschreven voor de integratie van Cisco Firepower Device Manager (FDM) met Identity Services Engine (ISE) voor verificatie van beheerdersgebruikers met RADIUS Protocol voor zowel GUI- als CLI-toegang.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Device Manager (FDM)

- Identity Services Engine (ISE)

- RADIUS-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Firepower Threat Defense (FTD) Apparaat, alle platforms Firepower Device Manager (FDM) versie 6.3.0+

- ISE versie 3.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

interoperabiliteit

- RADIUS-server met gebruikers geconfigureerd met gebruikersrollen

- Gebruikersrollen moeten worden geconfigureerd op RADIUS-server met cisco-av-pair

- Cisco-av-pair = fdm.userrole.authority.admin

- ISE kan worden gebruikt als RADIUS-server

vergunning

Geen specifieke vergunningsplicht, de basisvergunning is voldoende

Achtergrondinformatie

Met deze functie kunnen klanten externe verificatie configureren met RADIUS en meerdere gebruikersrollen voor die gebruikers.

RADIUS-ondersteuning voor beheertoegang met 3 systeemgedefinieerde gebruikersrollen:

- READ_ONLY

- READ_WRITE (kan geen systeemkritische acties uitvoeren zoals Upgrade, Terugzetten enzovoort)

- ADMIN

Er is de mogelijkheid om de configuratie van de RADIUS-server te testen en actieve gebruikerssessies te controleren en een gebruikerssessie te verwijderen.

De functie werd geïmplementeerd in FDM versie 6.3.0. Voorafgaand aan de 6.3.0-release had FDM slechts ondersteuning voor één gebruiker (admin).

Cisco Firepower Device Manager verifieert en autoriseert gebruikers standaard lokaal, om een gecentraliseerde verificatie- en autorisatiemethode te hebben, kunt u de Cisco Identity Service Engine gebruiken via het RADIUS-protocol.

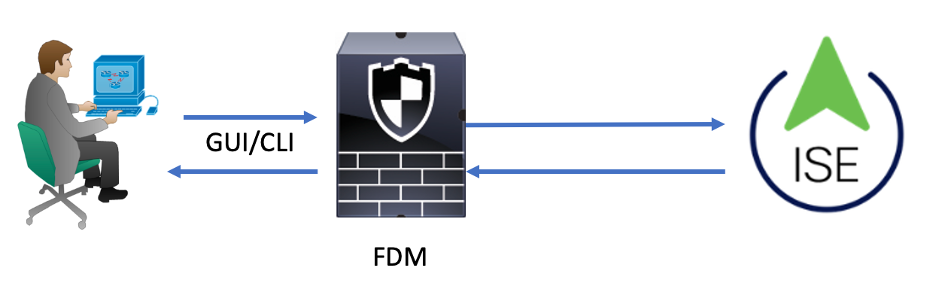

Netwerkdiagram

De volgende afbeelding geeft een voorbeeld van een netwerktopologie

Proces:

- Admin User introduceert zijn inloggegevens.

- Het verificatieproces wordt geactiveerd en ISE valideert de referenties lokaal of via Active Directory.

- Zodra de verificatie succesvol is, stuurt ISE een vergunningspakket voor verificatie- en autorisatiegegevens naar FDM.

- Account wordt uitgevoerd op ISE en een succesvolle verificatie live log gebeurt.

Configureren

FDM-configuratie

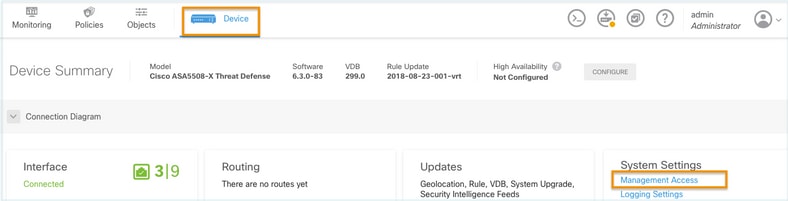

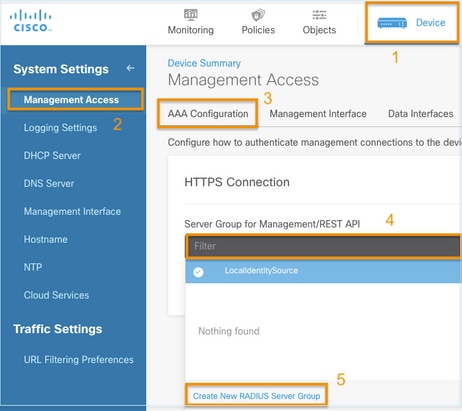

Stap 1. Meld u aan bij FDM en navigeer naar Apparaat > Systeeminstellingen > tabblad Toegang tot beheer

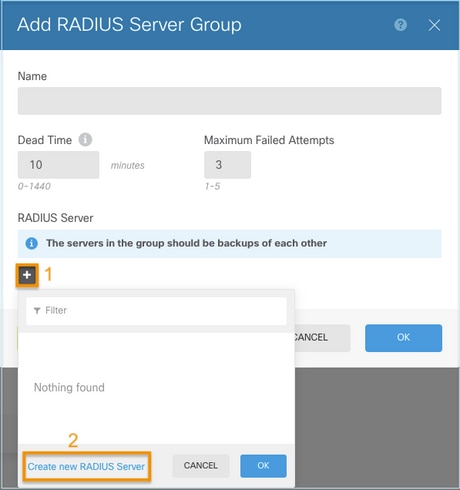

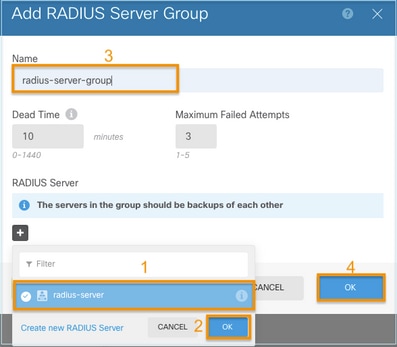

Stap 2. Nieuwe RADIUS-servergroep maken

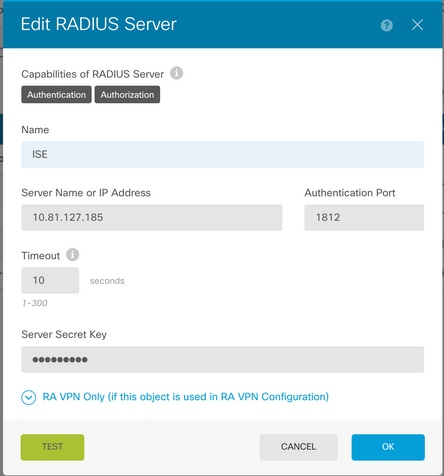

Stap 3. Nieuwe RADIUS-server maken

Stap 4. RADIUS-server toevoegen aan de RADIUS-servergroep

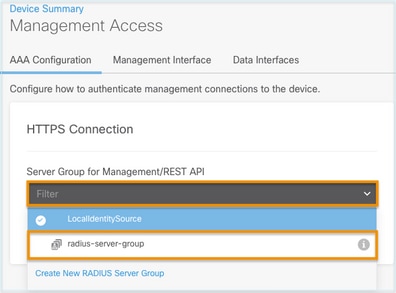

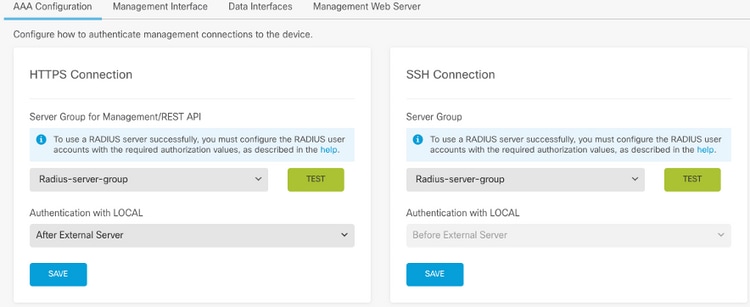

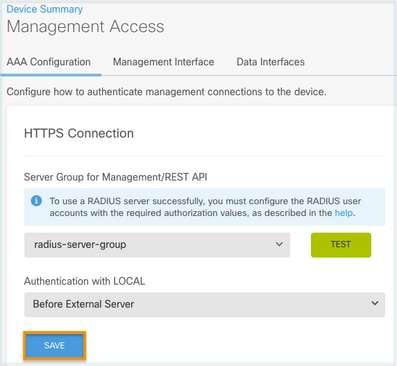

Stap 5. Selecteer een gemaakte groep als servergroep voor beheer

Stap 6. Sla de configuratie op

ISE-configuratie

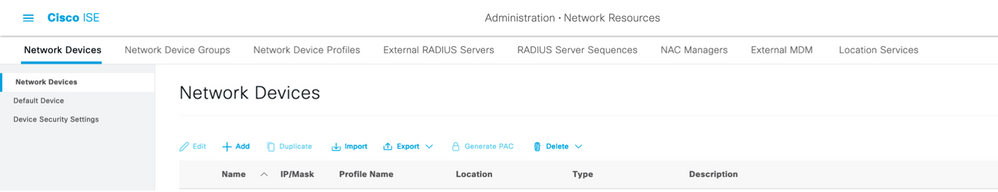

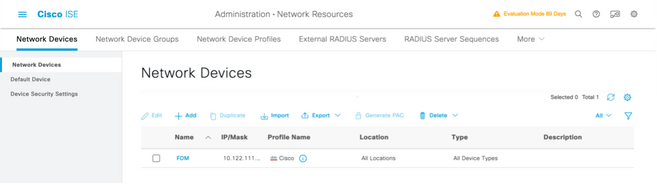

Stap 1. Navigeer naar pictogram met drie regels bevindt zich in de linkerbovenhoek en selecteert u Beheer > Netwerkbronnen > Netwerkapparaten

bevindt zich in de linkerbovenhoek en selecteert u Beheer > Netwerkbronnen > Netwerkapparaten

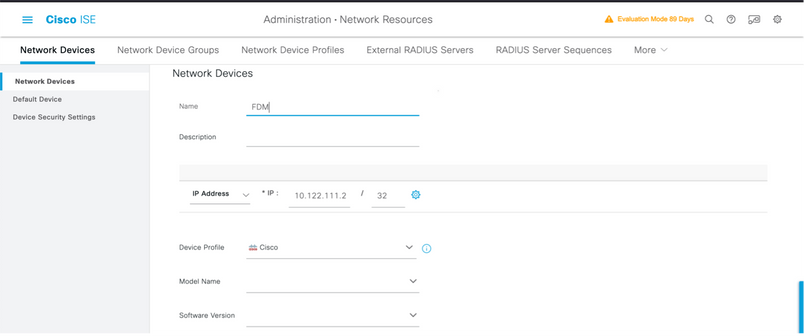

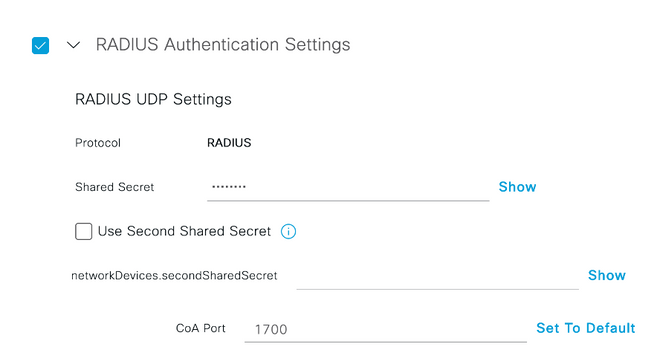

Stap 2. Selecteer de knop +Toevoegen en definieer de naam van het netwerktoegangsapparaat en het IPA-adres. Schakel vervolgens het selectievakje RADIUS in en definieer een gedeeld geheim. Selecteren op verzenden

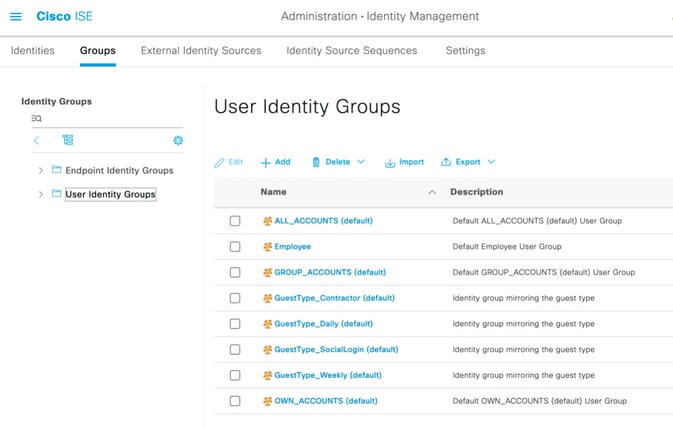

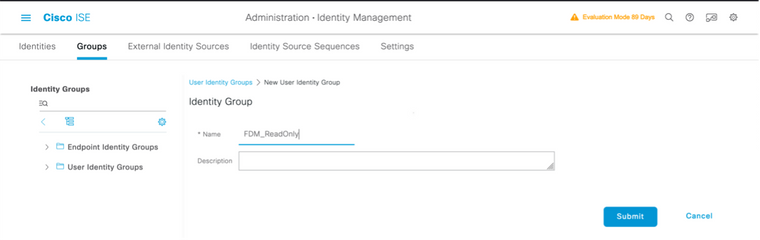

Stap 3. Navigeer naar pictogram met drie regels bevindt zich in de linkerbovenhoek en selecteert u Beheer > Identiteitsbeheer > Groepen

bevindt zich in de linkerbovenhoek en selecteert u Beheer > Identiteitsbeheer > Groepen

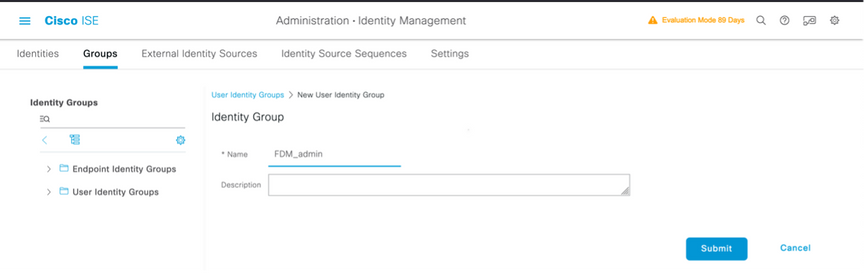

Stap 4. Selecteer bij Gebruikersidentiteitsgroepen en selecteer op + knop Toevoegen. Definieer een naam en selecteer bij Indienen

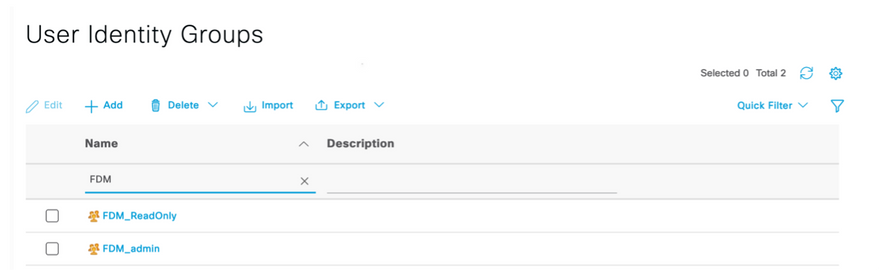

Opmerking: In dit voorbeeld kunnen FDM_Admin- en FDM_ReadOnly Identity-groepen worden gemaakt. U kunt stap 4 herhalen voor elk type beheerdersgebruikers dat op FDM wordt gebruikt.

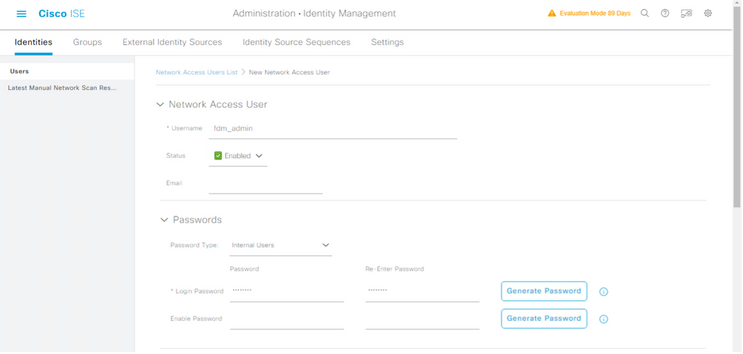

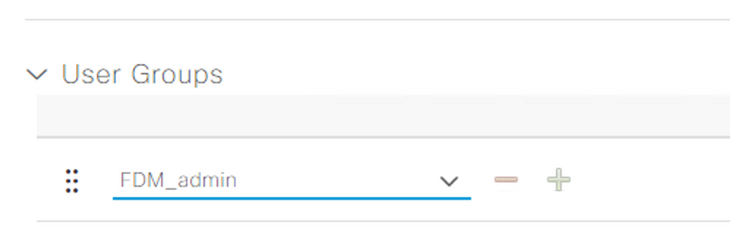

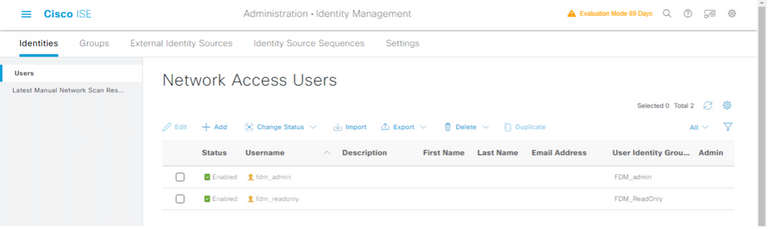

Stap 5. Navigeer naar het pictogram met drie regels in de linkerbovenhoek en selecteer Beheer > Identiteitsbeheer > Identiteiten. Selecteer op +Toevoegen en definieer de gebruikersnaam en het wachtwoord en selecteer vervolgens de groep waartoe de gebruiker behoort. In dit voorbeeld zijn fdm_admin en fdm_readonly gebruikers aangemaakt en toegewezen aan respectievelijk de FDM_Admin en de FDM_ReadOnly groep.

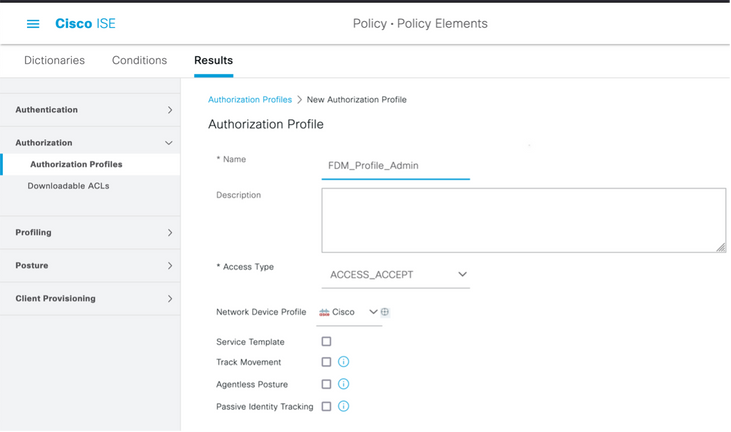

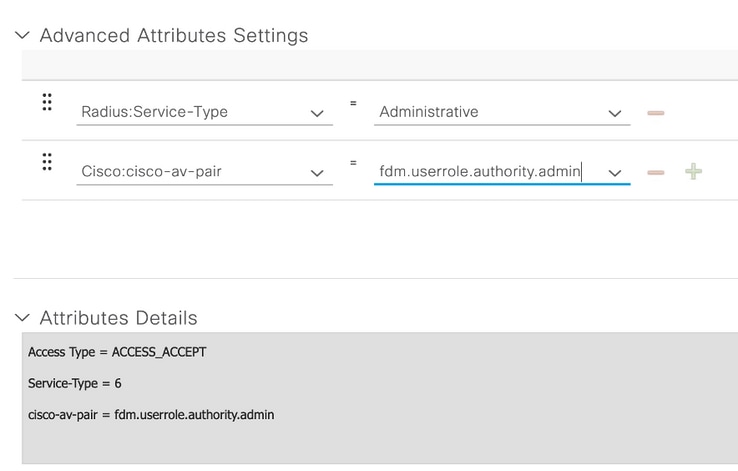

Stap 6. Selecteer het pictogram met drie regels in de linkerbovenhoek en navigeer naar Beleid > Beleidselementen > Resultaten > Autorisatie > Autorisatieprofielen, selecteer op +Toevoegen, definieer een naam voor het Autorisatieprofiel. Selecteer Radius Service-type en selecteer Administratief, selecteer vervolgens Cisco-av-pair en plak de rol die de beheerder gebruiker krijgt, in dit geval ontvangt de gebruiker een volledige beheerdersbevoegdheid (fdm.userrole.authority.admin). Selecteer bij Verzenden. Herhaal deze stap voor elke rol, alleen-lezen gebruiker geconfigureerd als een ander voorbeeld in dit document.

Opmerking: zorg ervoor dat de volgorde van de sectie Advance-attributen hetzelfde is als bij het voorbeeld van afbeeldingen om onverwachte resultaten te voorkomen wanneer u zich aanmeldt met GUI en CLI.

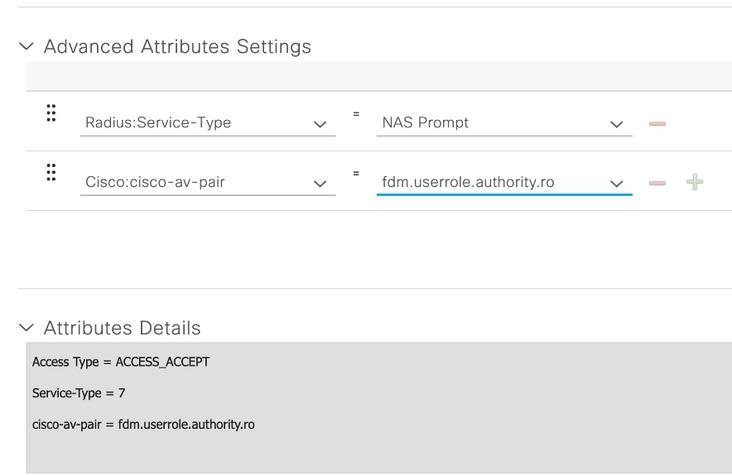

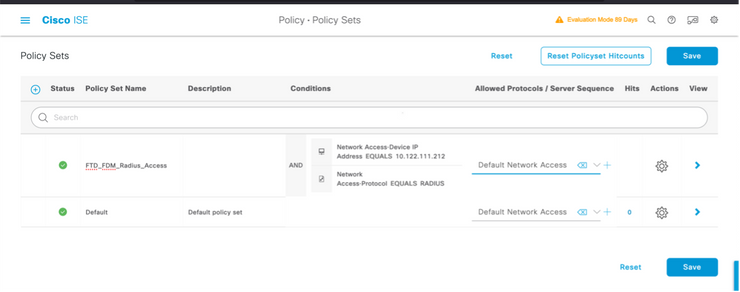

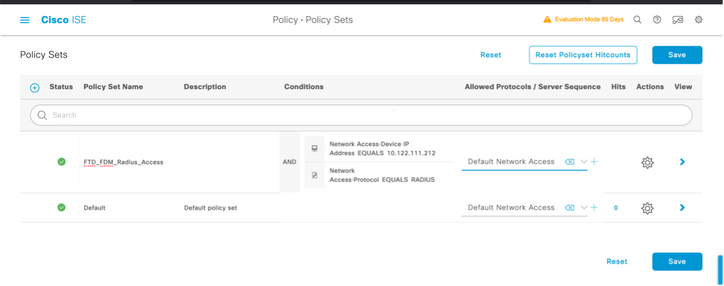

Stap 8. Selecteer het pictogram met drie regels en ga naar Beleid > Beleidsreeksen. Selecteer de  knop in de buurt van de titel Beleidsreeksen, definieer een naam en selecteer op de knop + in het midden om een nieuwe voorwaarde toe te voegen.

knop in de buurt van de titel Beleidsreeksen, definieer een naam en selecteer op de knop + in het midden om een nieuwe voorwaarde toe te voegen.

Stap 9. Selecteer in het venster Conditie de optie om een kenmerk toe te voegen en selecteer vervolgens op Network Device Icon gevolgd door Network access device IP address (IP-adres netwerktoegangsapparaat). Selecteer Attribuutwaarde en voeg het FDM IP-adres toe. Voeg een nieuwe voorwaarde toe en selecteer de optie Netwerktoegang gevolgd door Protocol, selecteer RADIUS en selecteer Eenmaal voltooid gebruiken.

Stap 10. Selecteer in het gedeelte Protocollen toestaan de optie Standaardbeheer van apparaat. Selecteren bij opslaan

Stap 11. Selecteer op de rechterpijl  pictogram van de beleidsinstelling voor het definiëren van verificatie- en autorisatiebeleid

pictogram van de beleidsinstelling voor het definiëren van verificatie- en autorisatiebeleid

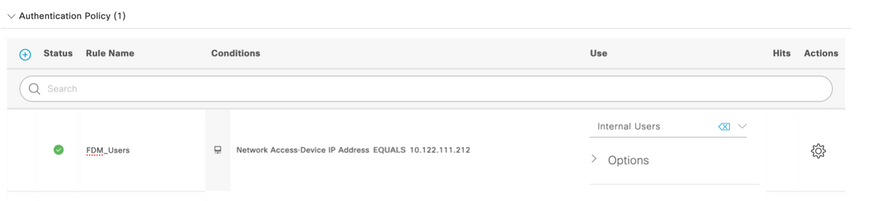

Stap 12. Selecteer de Gelegen in de buurt van de titel van het verificatiebeleid, definieert u een naam en selecteert u op de + in het midden om een nieuwe voorwaarde toe te voegen. Selecteer in het venster Conditie de optie om een kenmerk toe te voegen en selecteer vervolgens het pictogram Netwerkapparaat gevolgd door het IP-adres van het netwerktoegangsapparaat. Selecteer Attribuutwaarde en voeg het FDM IP-adres toe. Selecteer On Use Once Done

Gelegen in de buurt van de titel van het verificatiebeleid, definieert u een naam en selecteert u op de + in het midden om een nieuwe voorwaarde toe te voegen. Selecteer in het venster Conditie de optie om een kenmerk toe te voegen en selecteer vervolgens het pictogram Netwerkapparaat gevolgd door het IP-adres van het netwerktoegangsapparaat. Selecteer Attribuutwaarde en voeg het FDM IP-adres toe. Selecteer On Use Once Done

Stap 13. Selecteer Interne gebruikers als Identity Store en selecteer bij Opslaan

Opmerking: Identity Store kan worden gewijzigd in AD-winkel als ISE is gekoppeld aan een Active Directory.

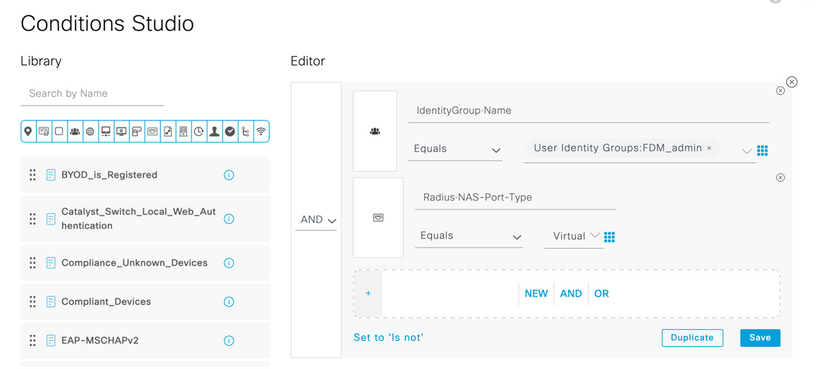

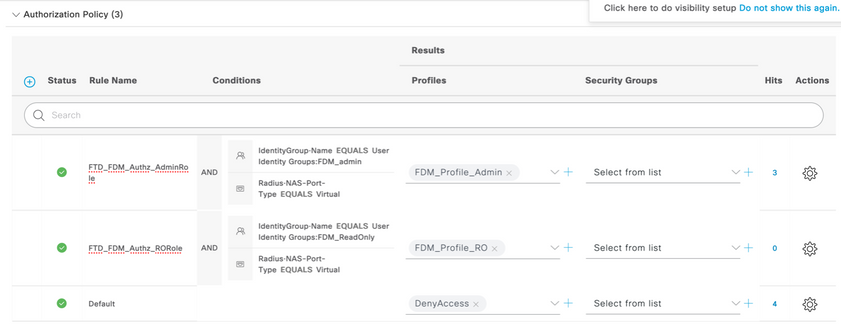

Stap 14. Selecteer de Gelegen in de buurt van de titel Autorisatiebeleid, definieert u een naam en selecteert u op de + in het midden om een nieuwe voorwaarde toe te voegen. Selecteer onder het venster Conditie een kenmerk toevoegen en selecteer vervolgens het pictogram Identiteitsgroep gevolgd door Interne gebruiker: Identiteitsgroep. Selecteer de FDM_Admin Group, selecteer de optie AND samen met NEW om een nieuwe voorwaarde toe te voegen, selecteer op het poortpictogram gevolgd door RADIUS NAS-Port-Type:Virtual en selecteer op Use.

Gelegen in de buurt van de titel Autorisatiebeleid, definieert u een naam en selecteert u op de + in het midden om een nieuwe voorwaarde toe te voegen. Selecteer onder het venster Conditie een kenmerk toevoegen en selecteer vervolgens het pictogram Identiteitsgroep gevolgd door Interne gebruiker: Identiteitsgroep. Selecteer de FDM_Admin Group, selecteer de optie AND samen met NEW om een nieuwe voorwaarde toe te voegen, selecteer op het poortpictogram gevolgd door RADIUS NAS-Port-Type:Virtual en selecteer op Use.

Stap 15. Selecteer onder Profielen het profiel dat u in stap 6 hebt gemaakt en selecteer vervolgens Opslaan

Herhaal stap 14 en 15 voor de FDM_ReadOnly-groep

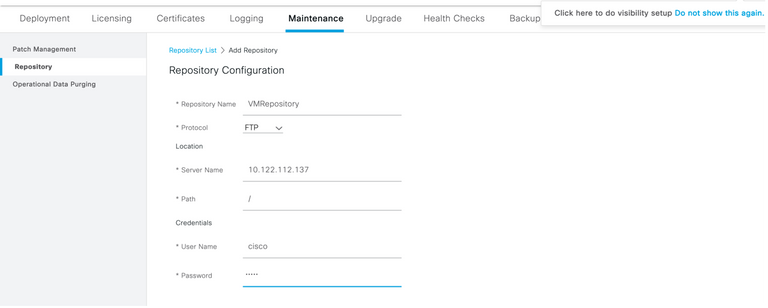

Stap 16 (optioneel). Navigeer naar het pictogram met drie regels in de linkerbovenhoek en selecteer Beheer > Systeem > Onderhoud > Opslagplaats en selecteer +Toevoegen om een opslagplaats toe te voegen die wordt gebruikt om het TCP-dumpbestand op te slaan voor probleemoplossingsdoeleinden.

Stap 17 (optioneel). Definieer een naam, protocol, servernaam, pad en referenties van de repository. Selecteer op Verzenden zodra u klaar bent.

Verifiëren

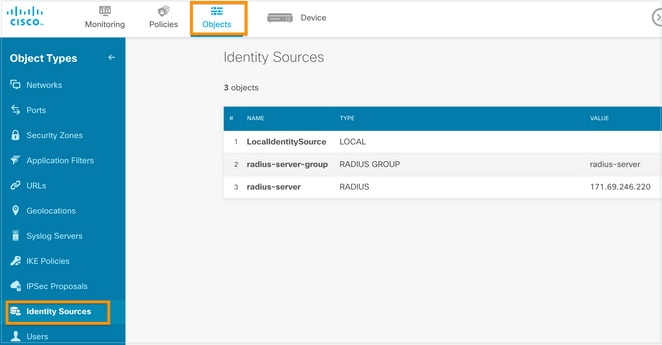

Stap 1.Navigeer naar Objecten > tabblad Identiteitsbronnen en controleer de configuratie van de RADIUS-server en de groepsserver

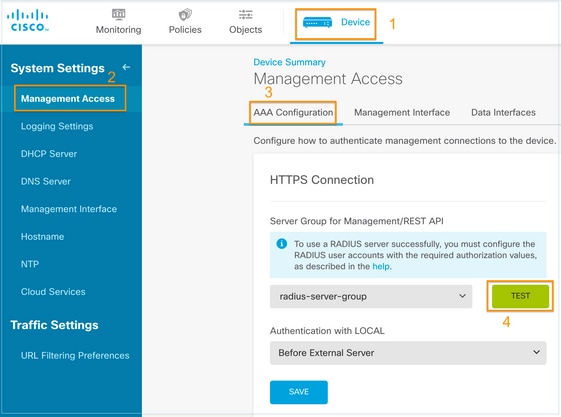

Stap 2. Navigeer naar Apparaat > Systeeminstellingen > tabblad Toegang tot beheer en selecteer de knop TEST

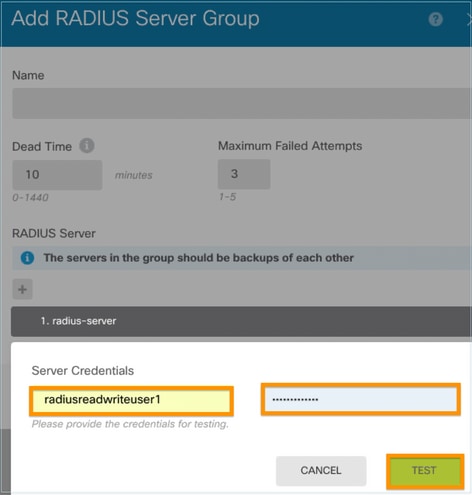

Stap 3.Gebruikersreferenties invoegen en de knop TEST selecteren

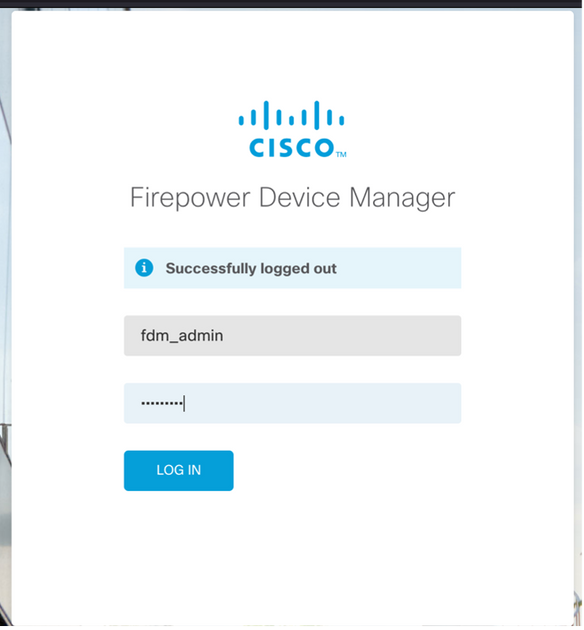

Stap 4. Open een nieuw browservenster en typ https.//FDM_ip_Address, gebruik de gebruikersnaam en het wachtwoord van fdm_admin die u in stap 5 onder het gedeelte ISE-configuratie hebt gemaakt.

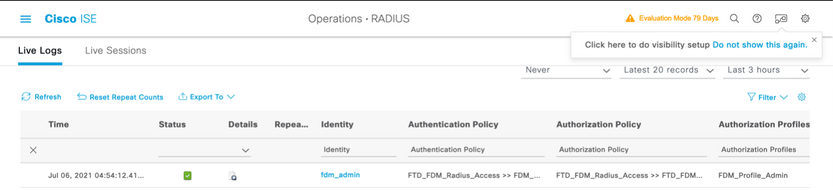

Succesvolle inlogpoging kan worden geverifieerd op ISE RADIUS live logs

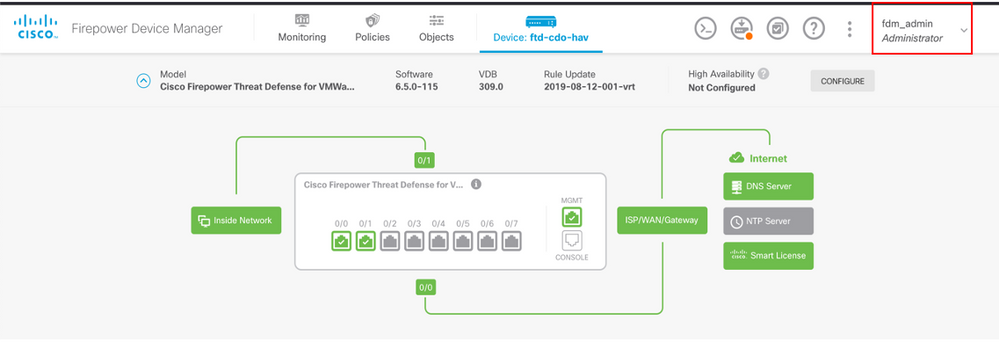

Admin User kan ook worden beoordeeld op FDM in de rechterbovenhoek

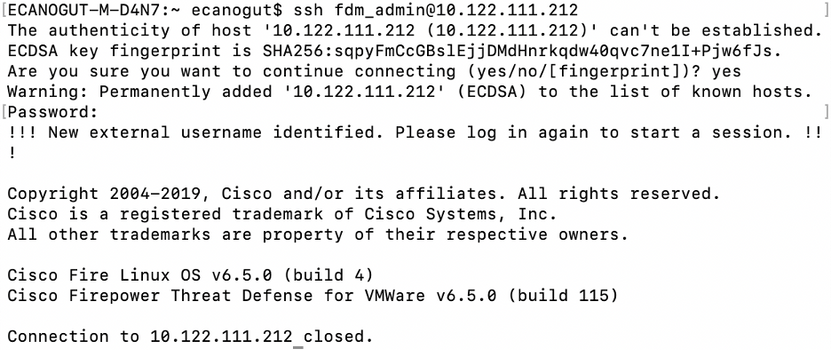

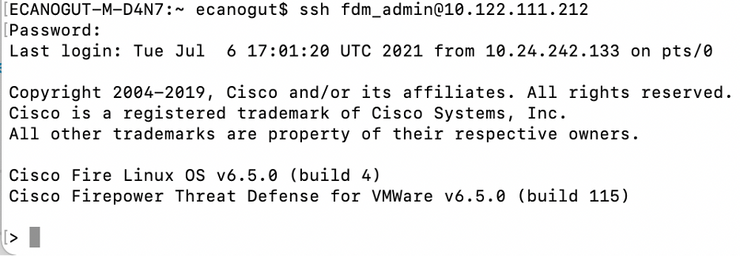

Cisco Firepower Device Manager CLI (gebruiker van beheer)

Problemen oplossen

Dit gedeelte bevat de informatie die u kunt gebruiken om problemen met uw configuratie op te lossen.

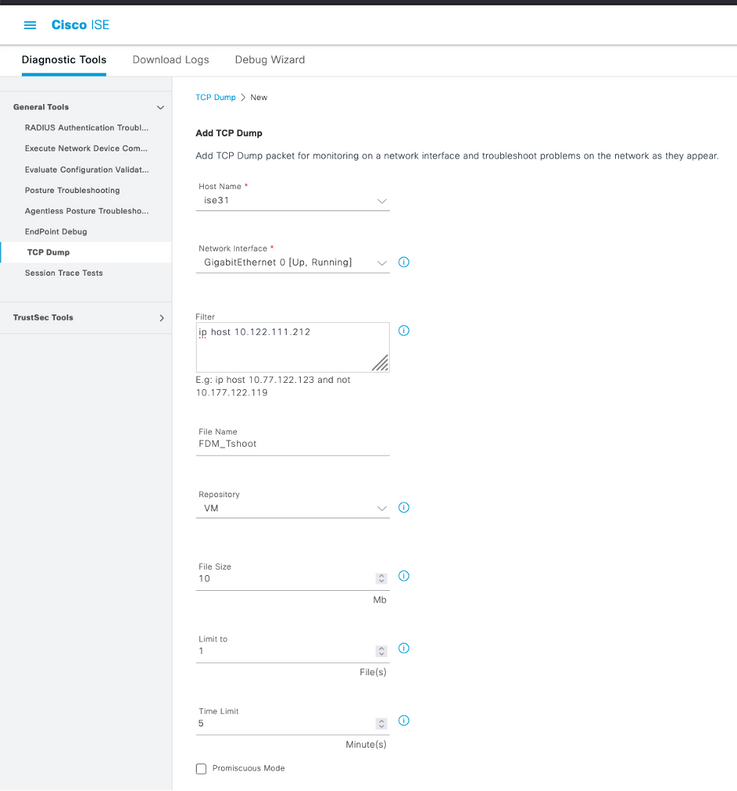

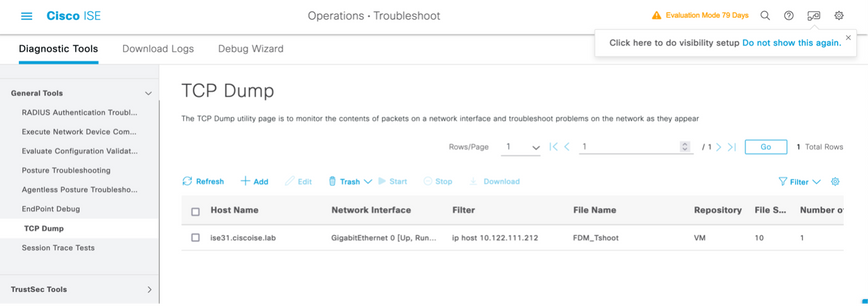

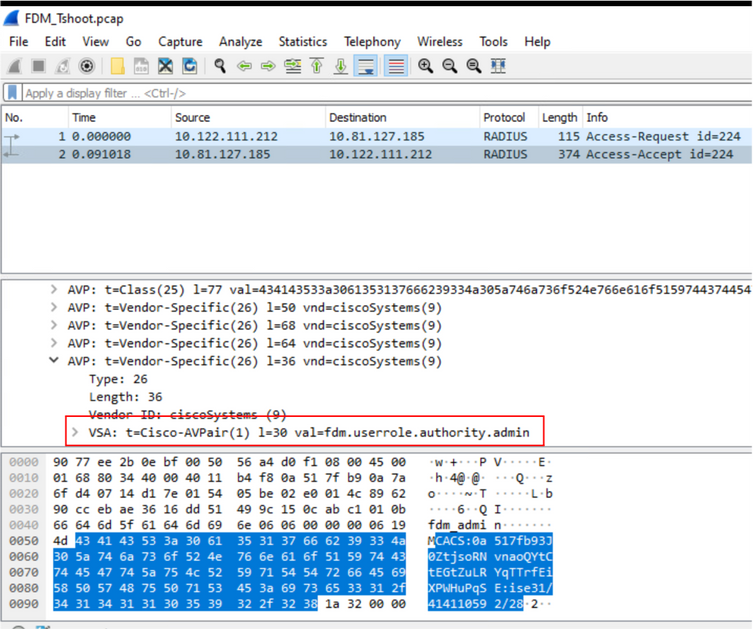

Communicatievalidatie met TCP Dump tool op ISE

Stap 1. Meld u aan bij ISE en selecteer het pictogram met drie regels in de linkerbovenhoek en navigeer naar Bewerkingen > Problemen oplossen > Diagnostische hulpprogramma's.

Stap 2. Selecteer onder Algemene gereedschappen TCP Dumps en selecteer vervolgens Add+. Selecteer Hostname, Network Interface File Name, Repository en optioneel een filter om alleen de FDM IP-adrescommunicatiestroom te verzamelen. Selecteer bij Opslaan en Uitvoeren

Stap 3. Log in op FDM UI en typ de beheerdersreferenties.

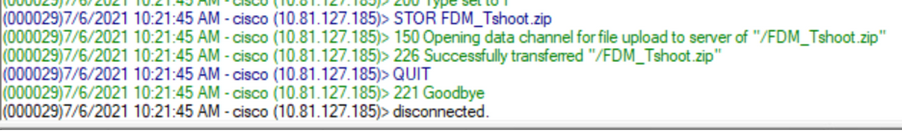

Stap 4. Selecteer op ISE de knop Stoppen en controleer of het pcap-bestand naar de gedefinieerde repository is verzonden.

Stap 5. Open het pcap-bestand om de succesvolle communicatie tussen FDM en ISE te valideren.

Als er geen items worden weergegeven in het pcap-bestand, valideert u de volgende opties:

- Het juiste ISE IP-adres is toegevoegd aan de FDM-configuratie

- In het geval van een firewall in het midden controleren of poort 1812-1813 is toegestaan.

- Controleer de communicatie tussen ISE en FDM

Communicatie validatie met FDM gegenereerd bestand.

Zoek in het probleemoplossingsbestand dat is gegenereerd vanaf de pagina FDM-apparaat naar trefwoorden:

- FDMPasswordLoginHelper

- NGFWDefaultUserManagement

- AAAIdentitySourceStatusManager

- RadiusIdentitySourceManager

Alle logs met betrekking tot deze functie zijn te vinden op /var/log/cisco/ngfw-onbox.log

Referenties:

Veelvoorkomende problemen

Geval 1 - Externe auteur werkt niet

- Controleer secretKey, poort of hostnaam

- Misconfiguratie van AVP's op RADIUS

- Server kan in ‘dode tijd’ zijn

Zaak 2 - Test IdentitySource mislukt

- Controleer of de wijzigingen in het object zijn opgeslagen

- Controleer of de referenties juist zijn

Beperkingen

- FDM staat maximaal 5 actieve FDM-sessies toe.

- De aanmaak van de resultaten van de 6e sessie in de 1e sessie wordt ingetrokken

- Naam van RadiusIdentitySourceGroup kan niet "LocalIdentitySource" zijn

- Max van 16 RadiusIdentitySources naar een RadiusIdentitySourceGroup

- Misconfiguratie van AVP's op RADIUS leidt tot weigering van toegang tot FDM

V&A

V: Werkt deze functie in de evaluatiemodus?

A: Ja

V: Als twee alleen-lezen gebruikers inloggen, waar hebben ze toegang tot alleen-lezen gebruiker 1, en ze inloggen vanuit twee verschillende browsers. Hoe toont het zich? Wat gebeurt er?

A: Beide gebruikerssessies worden met dezelfde naam weergegeven op de pagina Actieve gebruikerssessies. Elk item toont een individuele waarde voor de tijdstempel.

V: Wat is het gedrag als de externe radiusserver een toegangsweigering biedt versus "geen reactie" als u de lokale auteur als tweede hebt geconfigureerd?

A: U kunt proberen LOCAL auth, zelfs als u Access weigeren of geen reactie als u lokale auth geconfigureerd 2nd.

V: Hoe ISE een RADIUS-verzoek voor het aanmelden van een beheerder onderscheidt van een RADIUS-verzoek om een RA VPN-gebruiker te verifiëren

A: ISE maakt geen onderscheid tussen een RADIUS-verzoek voor Admin vs. RAVPN-gebruikers. FDM kijkt naar cisco-avpair attribuut om te achterhalen Autorisatie voor Admin toegang. ISE verzendt in beide gevallen alle voor de gebruiker geconfigureerde attributen.

V: Dat betekent dat ISE-logs geen onderscheid kunnen maken tussen een FDM-admin-login en dezelfde gebruiker die toegang heeft tot VPN op afstand op hetzelfde apparaat. Is er een RADIUS-attribuut doorgegeven aan ISE in het toegangsverzoek dat ISE kan intoetsen?

A: Dit zijn de stroomopwaartse RADIUS-attributen die van de FTD naar ISE worden verzonden tijdens RADIUS-verificatie voor RAVPN. Deze worden niet verzonden als onderdeel van Extern Auth Management Access Request en kunnen worden gebruikt om een FDM-beheeraanmelding te onderscheiden van een RAVPN-gebruikersaanmelding.

146 - Naam tunnelgroep of naam verbindingsprofiel.

150 – Clienttype (toepasselijke waarden: 2 = AnyConnect Client SSL VPN, 6 = AnyConnect Client IPsec VPN (IKEv2).

151 – Sessietype (toepasselijke waarden: 1 = AnyConnect Client SSL VPN, 2 = AnyConnect Client IPSec VPN (IKEv2).

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

07-Jul-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Anita PietrzykCustomer Success Specialist

- Emmanuel CanoCisco Professional Services

- Horacio ArroyoCisco Professional Services

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback