ISE- en LDAP-attributen op basis van verificatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u Cisco Identity Services Engine (ISE) configureert en LDAP-objecteigenschappen (Lightweight Directory Access Protocol) gebruikt om apparaten dynamisch te verifiëren en te autoriseren.

Opmerking: dit document is geldig voor instellingen die LDAP gebruiken als externe identiteitsbron voor de ISE-verificatie en -autorisatie.

Bijgedragen door Emmanuel Cano en Mauricio Ramos Cisco Professional Services Engineer.

Bewerkt door Neri Cruz Cisco TAC ingenieur.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van de volgende onderwerpen:

- Basiskennis van ISE-beleidssets, authenticatie en autorisatiebeleid

- Mac Authentication Bypass (MAB)

- Basiskennis van het Radius-protocol

- Basiskennis van Windows Server

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardwareversies:

- Cisco ISE, versie 2.4, patch 11

- Microsoft Windows Server, versie 2012 R2 x64

- Cisco Switch Catalyst 3650-24PD, versie 03.07.05.E (15.2(3)E5)

- Microsoft Windows 7-systeem

Opmerking: De informatie in dit document is gemaakt van de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configuratie

In dit gedeelte wordt beschreven hoe u de netwerkapparaten kunt configureren, de integratie tussen ISE en LDAP en ten slotte hoe u LDAP-kenmerken kunt configureren die moeten worden gebruikt in het ISE-machtigingsbeleid.

Netwerkdiagram

Deze afbeelding illustreert de netwerktopologie die wordt gebruikt:

Hier is de verkeersstroom, zoals geïllustreerd in het netwerkdiagram:

- De gebruiker verbindt zijn pc/laptop met de aangewezen switch-poort.

- De switch stuurt een Radius Access-Request voor die gebruiker naar de ISE

- Wanneer de ISE de informatie ontvangt, zoekt de ISE de LDAP-server op voor de specifieke gebruiker die is ingediend, die de attributen bevat die moeten worden gebruikt in de voorwaarden voor het autorisatiebeleid.

- Zodra de ISE de attributen (de switch poort, de naam van de switch, en het mac-adres van het apparaat) ontvangt, vergelijkt het de informatie die door de switch wordt verstrekt.

- Als de door de switch verstrekte informatie over de attributen dezelfde is als de informatie die door LDAP wordt verstrekt, verzendt de ISE een RADIUS Access-Accept met de machtigingen die in het autorisatieprofiel zijn geconfigureerd.

Configuraties

Gebruik dit gedeelte om de LDAP, switch en ISE te configureren.

LDAP configureren

Voer de volgende stappen uit om de LDAP-server te configureren:

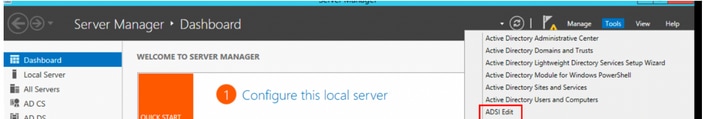

1. Navigeer naar Serverbeheer > Dashboard > Extra > ADSI Bewerken

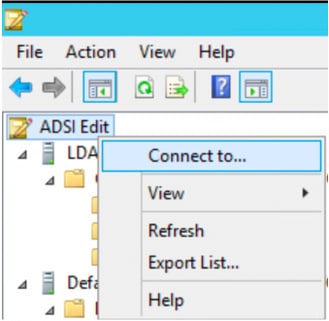

2. Klik met de rechtermuisknop op het pictogram ADSI Bewerken en selecteer Verbinding maken met...

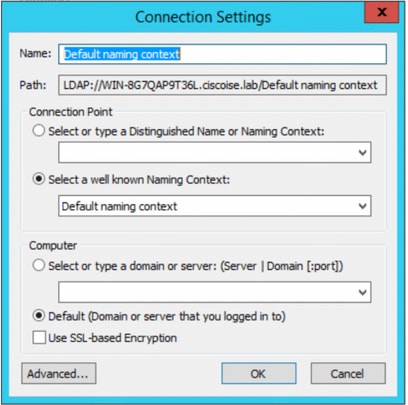

3. Definieer onder Verbindingsinstellingen een naam en selecteer de knop OK om de verbinding te starten.

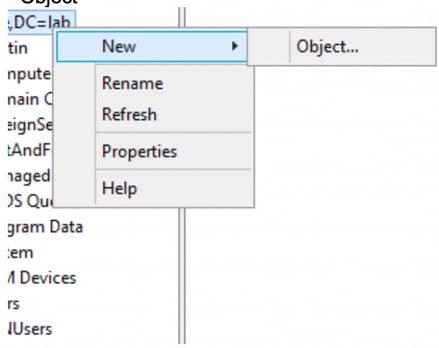

4. Klik met de rechtermuisknop in hetzelfde ADSI-menu Bewerken in DC-verbinding (DC=ciscodemo, DC=lab), selecteer Nieuw en selecteer vervolgens Object optie

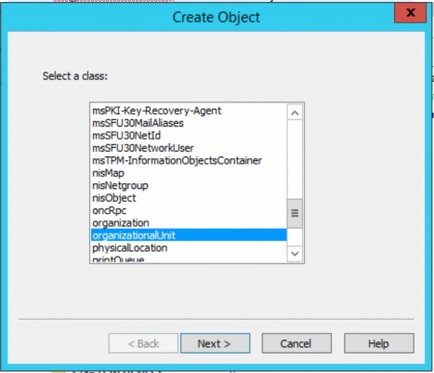

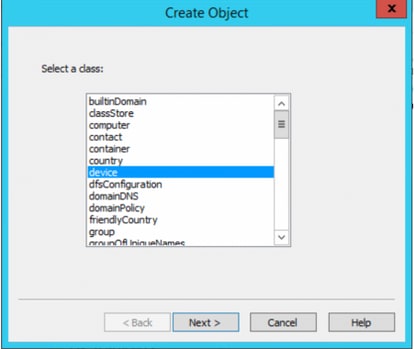

5. Selecteer optie OrganizationalUnit als het nieuwe object en selecteer volgende.

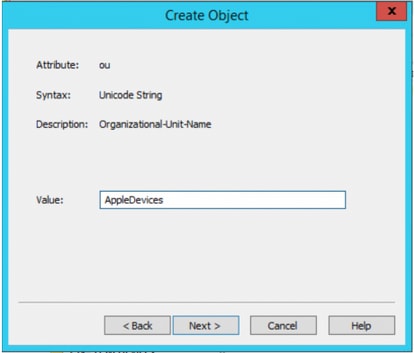

6. Definieer een naam voor de nieuwe OrganizationalUnit en selecteer Volgende

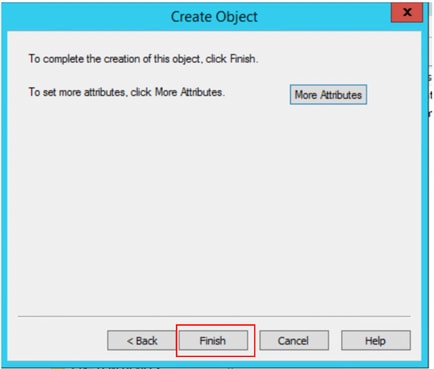

7. Selecteer Voltooien om de nieuwe OrganizationalUnit te maken

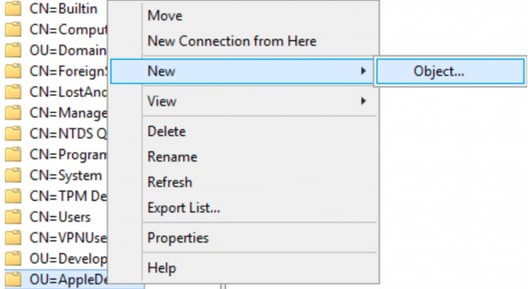

8. Klik met de rechtermuisknop op de OrganizationalUnit die zojuist is gemaakt en selecteer Nieuw > Object

9.Selecteer apparaat als objectklasse en selecteer volgende

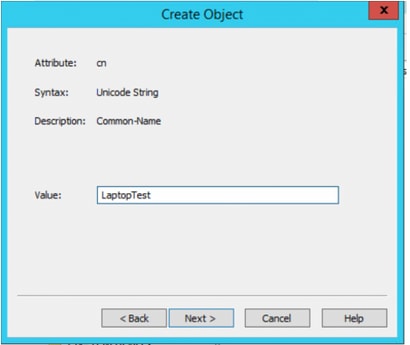

10.Definieer een naam in het veld Waarde en selecteer Volgende

11. Selecteer de optie Meer kenmerken

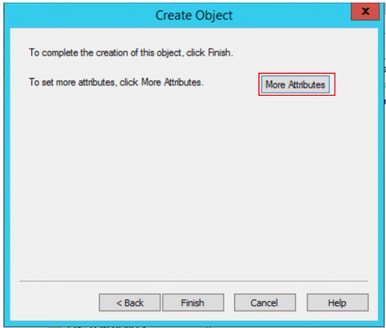

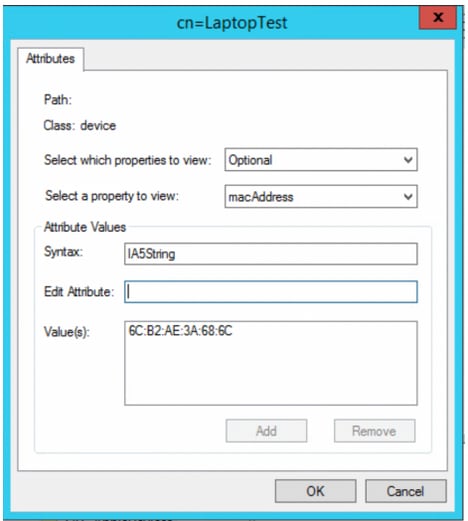

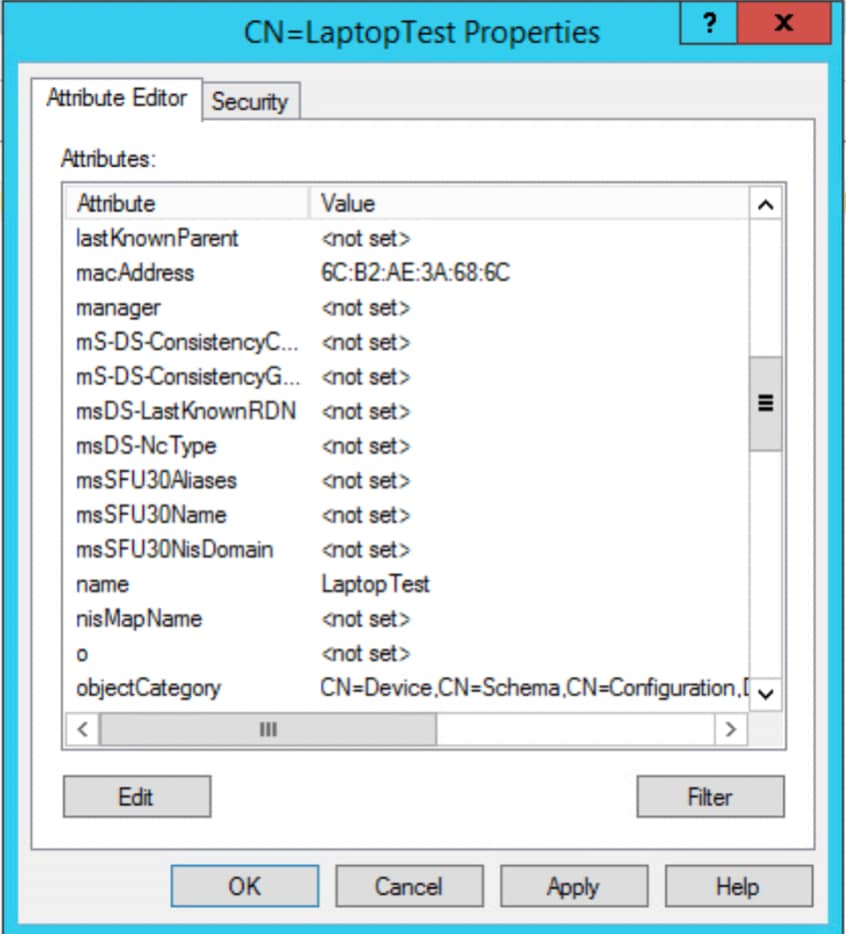

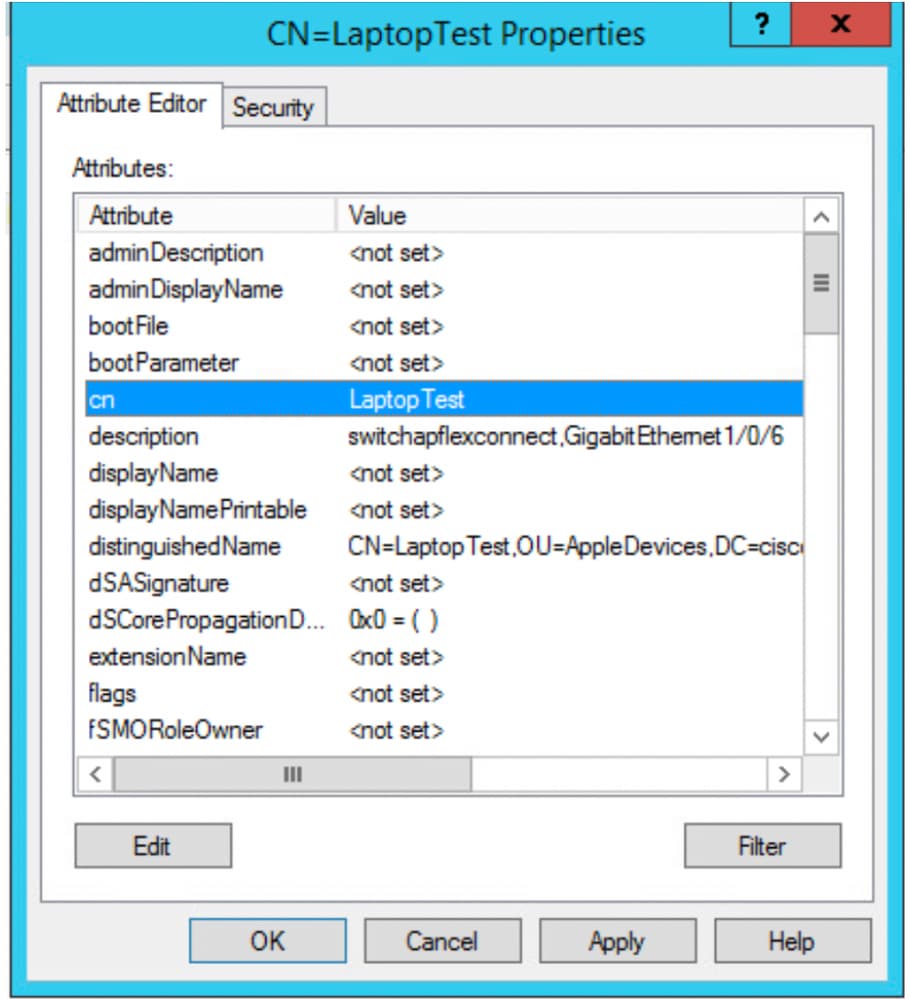

11. Selecteer in het vervolgkeuzemenu een eigenschap om te bekijken, selecteer optie macAddress en definieer vervolgens het MAC-adres van het eindpunt dat wordt geverifieerd onder het veld Attribuut bewerken en selecteer de knop Toevoegen om het MAC-adres van het apparaat op te slaan.

Opmerking: Gebruik een dubbele dubbele dubbele punt in plaats van punten of koppelteken tussen MAC-adresoctetten.

12. Selecteer OK om de informatie op te slaan en verder te gaan met de configuratie van het apparaatobject

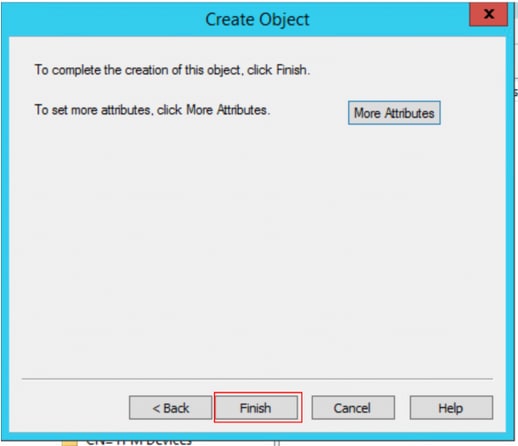

13. Selecteer Voltooien om het nieuwe apparaatobject te maken

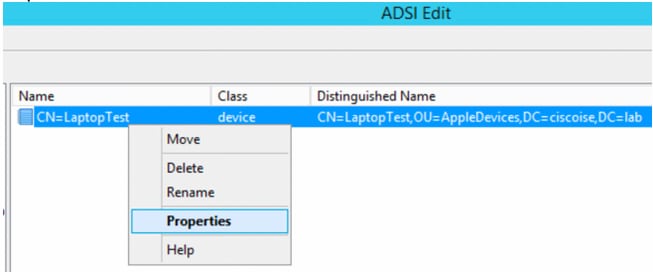

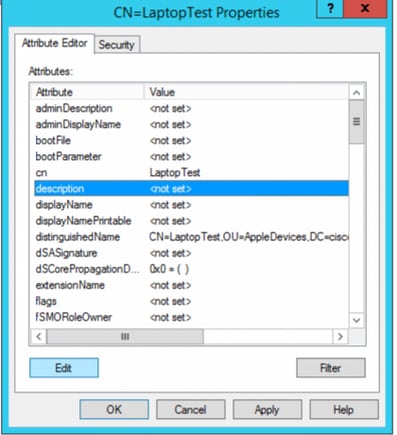

14. Klik met de rechtermuisknop op het apparaatobject en selecteer optie Eigenschappen

15. Selecteer de beschrijving van de optie en selecteer Bewerken om de naam van de switch en de poort voor de switch te definiëren waarop de verbinding tot stand wordt gebracht.

16. Definieer de naam van de switch en de switch-poort. Zorg ervoor dat u een komma gebruikt om elke waarde te scheiden. Selecteer Toevoegen en vervolgens OK om de informatie op te slaan.

- Switchapflexconnect is de naam van de switch.

- GigabitEthernet1/0/6 is de switch-poort waarop het eindpunt is aangesloten.

Opmerking: Het is mogelijk om scripts te gebruiken om attributen aan een specifiek veld toe te voegen, maar in dit voorbeeld definiëren we de waarden handmatig

Opmerking: AD-attribuut is hoofdlettergevoelig als u alle Mac-adressen gebruikt in kleine letters die ISE tijdens de LDAP-query omzet in hoofdletters. Om dit gedrag te voorkomen, schakelt u Proceshost opzoeken uit onder toegestane protocollen. Nadere informatie is te vinden op deze link: https://www.cisco.com/c/en/us/td/docs/security/ise/3-0/admin_guide/b_ISE_admin_3_0.pdf

Switchconfiguratie

Hieronder wordt de configuratie beschreven voor 802.1x-communicatie tussen ISE en de switch.

aaa new-model

!

aaa group server radius ISE

server name ISE

deadtime 15

!

aaa authentication dot1x default group ISE

aaa authorization network default group ISE

aaa accounting update newinfo

aaa accounting dot1x default start-stop group ISE

!

aaa server radius dynamic-author

client 10.81.127.109 server-key XXXXabc

!

aaa session-id common

switch 1 provision ws-c3650-24pd

!

dot1x system-auth-control

dot1x critical eapol

diagnostic bootup level minimal

spanning-tree mode rapid-pvst

spanning-tree extend system-id

hw-switch switch 1 logging onboard message level 3

!

interface GigabitEthernet1/0/6

description VM for dot1x

switchport access vlan 127

switchport mode access

authentication event fail action next-method

authentication event server dead action authorize vlan 127

authentication event server alive action reinitialize

authentication host-mode multi-domain

authentication open

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

authentication periodic

authentication timer reauthenticate server

authentication timer inactivity server dynamic

authentication violation restrict

mab

dot1x pae authenticator

dot1x timeout tx-period 10

spanning-tree portfast

!

radius server ISE

address ipv4 10.81.127.109 auth-port 1812 acct-port 1813

automate-tester username radiustest idle-time 5

key XXXXabc

! Opmerking: de globale en interfaceconfiguratie moet mogelijk worden aangepast in uw omgeving

ISE-configuratie

Hieronder wordt de configuratie beschreven op ISE om de kenmerken van de LDAP-server op te halen en het ISE-beleid te configureren.

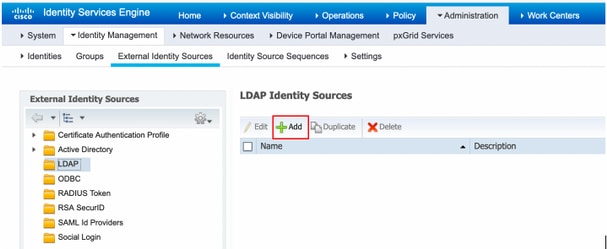

- Ga in ISE naar Beheer->Identiteitsbeheer->Externe identiteitsbronnen en selecteer de LDAP-map en klik op Toevoegen om een nieuwe verbinding met LDAP te maken

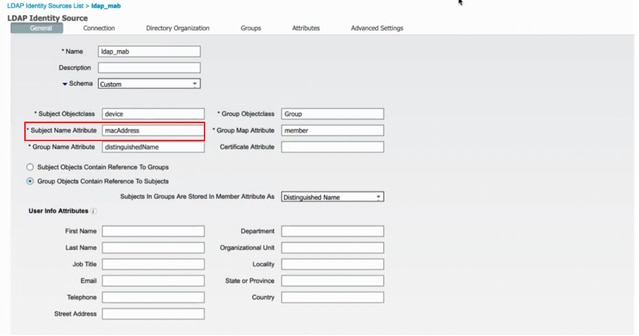

2. Definieer onder Algemeen een naam en selecteer het MAC-adres als attribuut voor de onderwerpnaam

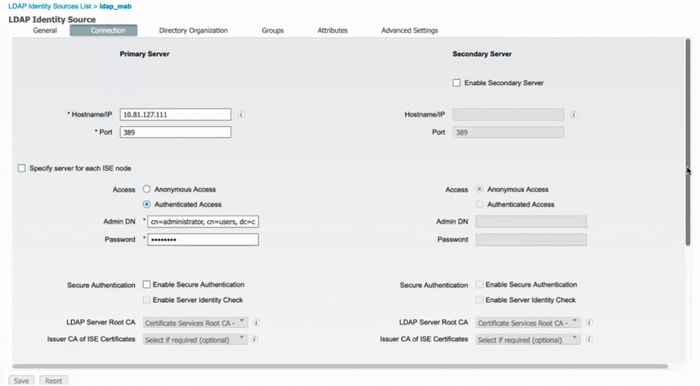

3. Op het tabblad Verbinding configureert u het IP-adres, de DN-beheerder en het wachtwoord van de LDAP-server om een succesvolle verbinding te krijgen.

Opmerking: poort 389 is de standaardpoort die wordt gebruikt.

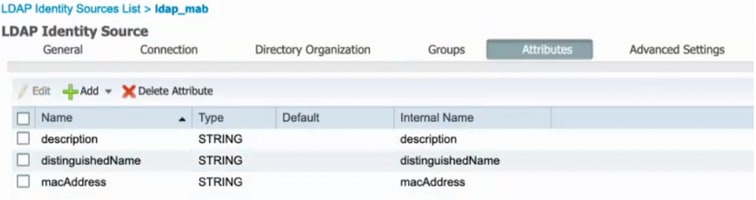

4. Onder het tabblad Attributen selecteert u de attributen macAddress en description. Deze attributen worden gebruikt in het autorisatiebeleid

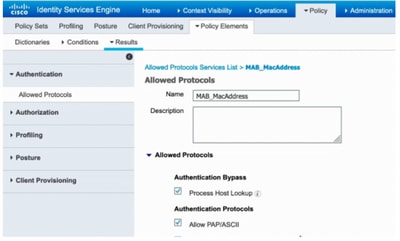

5. Ga voor het maken van een toegestaan protocol naar Beleidselementen->Resultaten->Authenticatie->Toegestane protocollen. Definieer en selecteer Opzoeken van proceshost en Toestaan dat PAP/ASCII de enige toegestane protocollen zijn. Selecteer uiteindelijk Opslaan

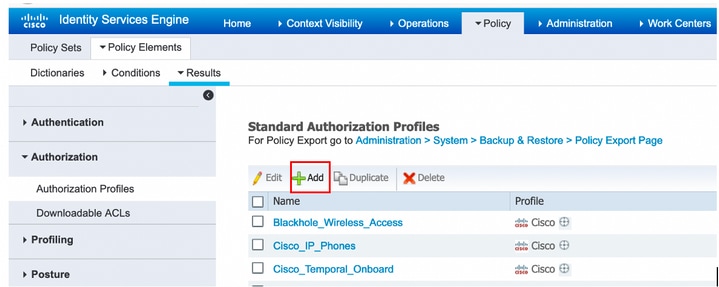

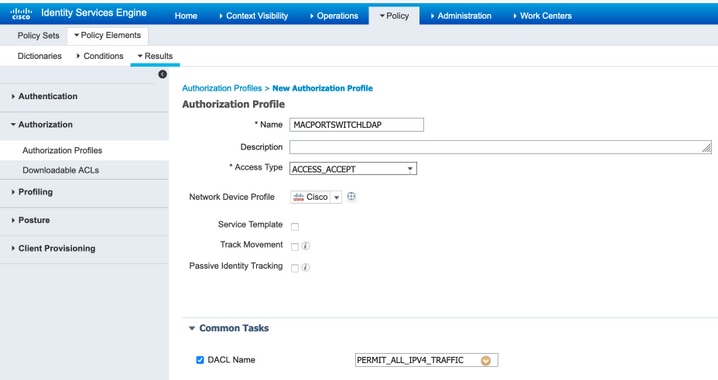

6. Ga naar Beleidselementen->Resultaten->Autorisatie->Autorisatieprofielen om een autorisatieprofiel te maken. Selecteer Toevoegen en definieer de rechten die aan het eindpunt worden toegewezen.

7.Ga naar Beleid-> Beleidsset en maak een beleidsset met behulp van de vooraf gedefinieerde voorwaarde Wired_MAB en het toegestane protocol dat is gemaakt in stap 5.

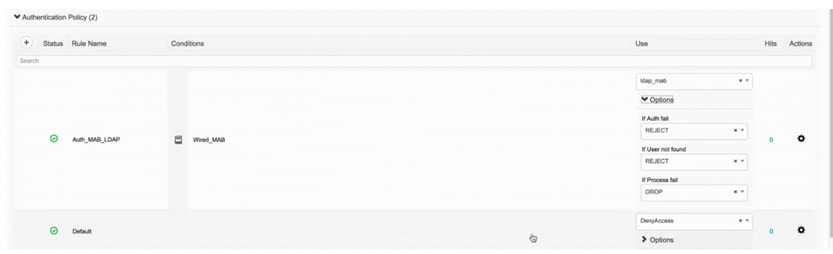

8.Maak onder de nieuwe beleidsset een verificatiebeleid met de vooraf gedefinieerde Wired_MAB-bibliotheek en LDAP-verbinding als externe identiteitsbronsequentie

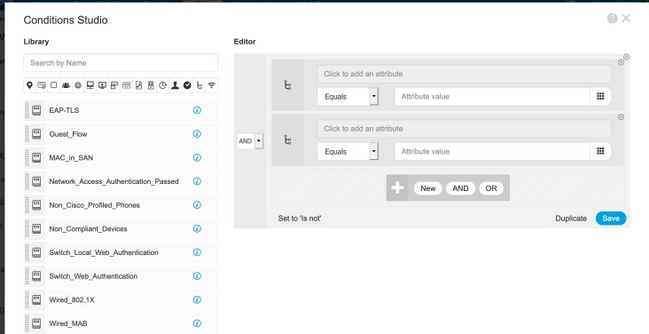

9. Onder Autorisatiebeleid een naam definiëren en een samengestelde voorwaarde maken met behulp van LDAP Attribuut beschrijving, Radius NAS-Port-Id en NetworkDeviceName. Voeg ten slotte het in stap 6 gemaakte autorisatieprofiel toe.

Nadat u de configuratie hebt toegepast, kunt u zonder tussenkomst van de gebruiker verbinding maken met het netwerk.

Verifiëren

Nadat u verbinding hebt gemaakt met de aangewezen apparaatpoort, kunt u verificatiesessieinterface GigabitEthernet X/X/X-gegevens weergeven om de verificatie- en autorisatiestatus van het switch te valideren.

Sw3650-mauramos#show auth sess inter gi 1/0/6 details

Interface: GigabitEthernet1/0/6

IIF-ID: 0x103DFC0000000B5

MAC Address: 6cb2.ae3a.686c

IPv6 Address: Unknown

IPv4 Address:

User-name: 6C-B2-AE-3A-68-6C

Status: Authorized

Domain: Data

Oper host mode: multi-domain

Oper control dir: both

Session timeout: N/A

Restart timeout: N/A

Common Session ID: 0A517F65000013DA87E85A24

Acct session ID: 0x000015D9

Handle: 0x9300005C

Current Policy: Policy_Gi1/0/6

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Security Status: Link Unsecure

Method status list:

Method State

mab Authc SuccessOp ISE kunt u Radius Live Logs gebruiken voor bevestiging.

Problemen oplossen

Controleer op de LDAP-server of het aangemaakte apparaat een Mac-adres, de juiste naam van de switch en een switch-poort heeft geconfigureerd

Op ISE kunt u een pakketopname maken (Ga naar Operations->Troubleshoot->Diagnostic Tool->TCP Dumps) om te valideren dat de waarden van LDAP naar ISE worden verzonden

Bijdrage van

- Emmanuel CanoCisco Professional Services

- Mauricio RamosCisco Professional Services

- Geregisseerd door Neri CruzCisco TAC engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback