Inleiding

Dit document beschrijft een configuratievoorbeeld voor het gebruik van het Lightweight Directory Access Protocol (LDAP) als een externe identiteitsopslag voor administratieve toegang tot de Cisco Identity Services Engine (ISE) management GUI.

Voorwaarden

Cisco raadt kennis van de volgende onderwerpen aan:

- Configuratie van Cisco ISE Versions 3.0

- LDAP

Vereisten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco ISE versie 3.0

- Windows Server 2016

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Configuraties

Gebruik de sectie om een op LDAP gebaseerde gebruiker te configureren voor beheerderstoegang/aangepaste toegang tot de ISE GUI. In de onderstaande configuratie worden de LDAP-protocolquery's gebruikt om de gebruiker uit de Active Directory op te halen om de verificatie uit te voeren.

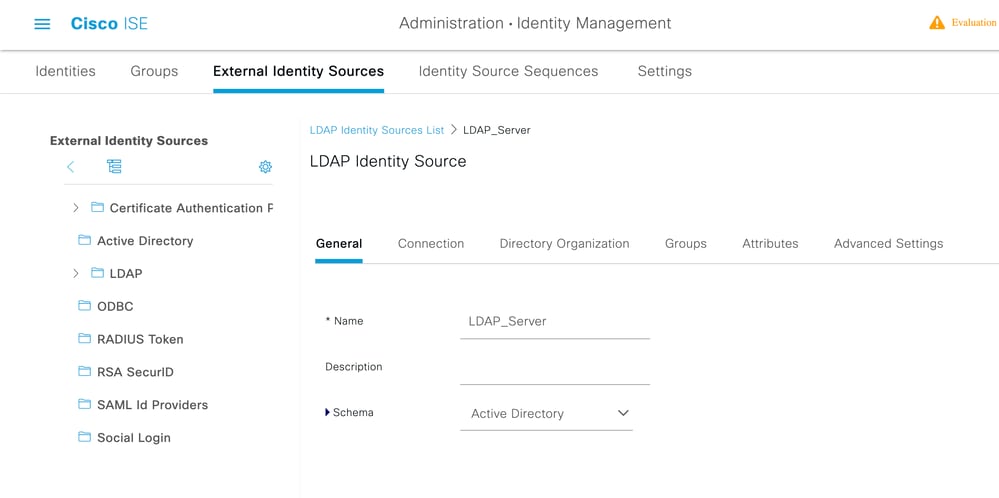

Doe mee met ISE naar LDAP

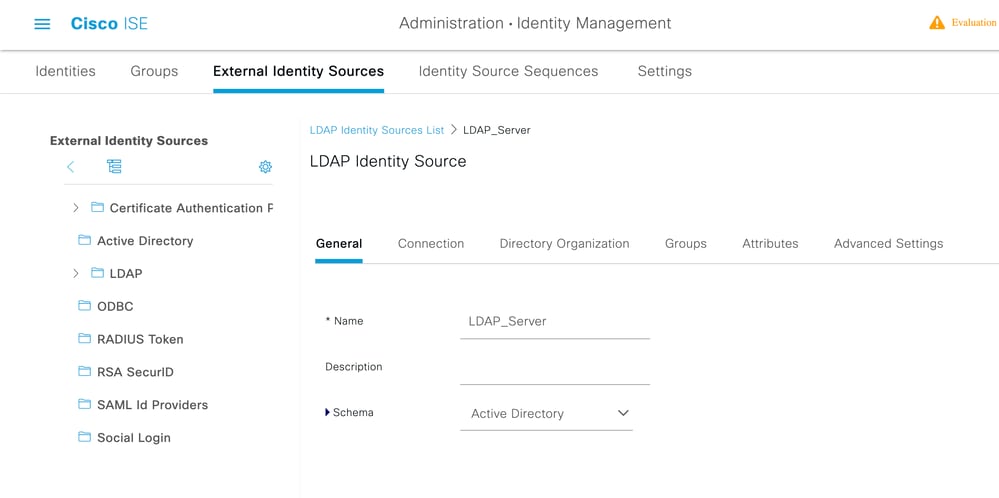

- Ga naar Beheer > Identiteitsbeheer > Externe identiteitsbronnen > Active Directory > LDAP.

- Voer op het tabblad Algemeen de naam van de LDAP in en kies het schema Active Directory.

Verbindingstype en LDAP-configuratie configureren

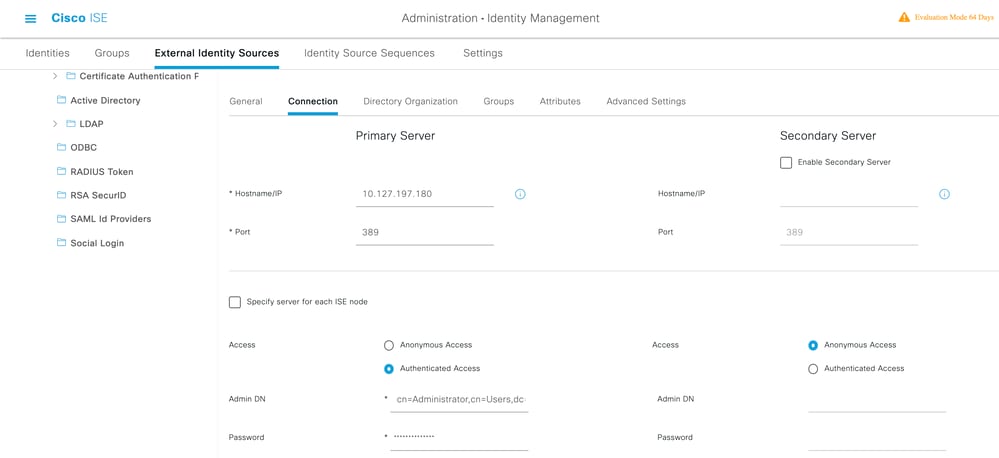

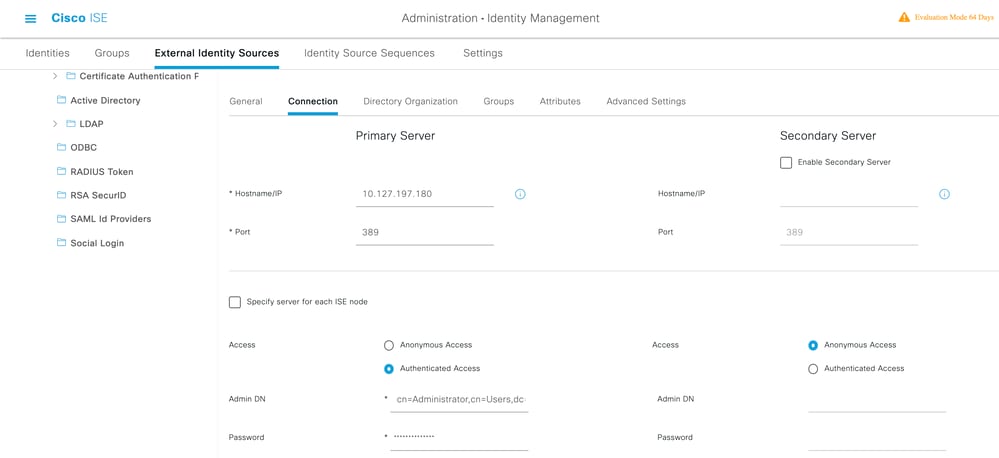

1. Ga naar ISE > Beheer > Identiteitsbeheer > Externe identiteitsbronnen > LDAP.

2. Configureer de hostnaam van de primaire LDAP-server samen met poort 389(LDAP)/636 (LDAP-Secure).

3. Voer het pad in voor de DN-naam (Admin Distinguished Name) met het beheerderswachtwoord voor de LDAP-server.

4.Klik op Test Bind Server om de bereikbaarheid van LDAP-server van ISE te testen.

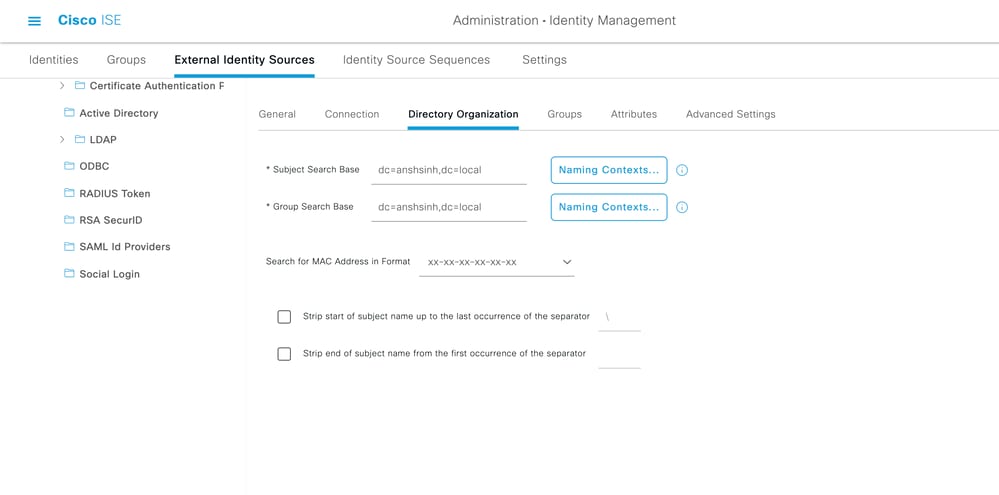

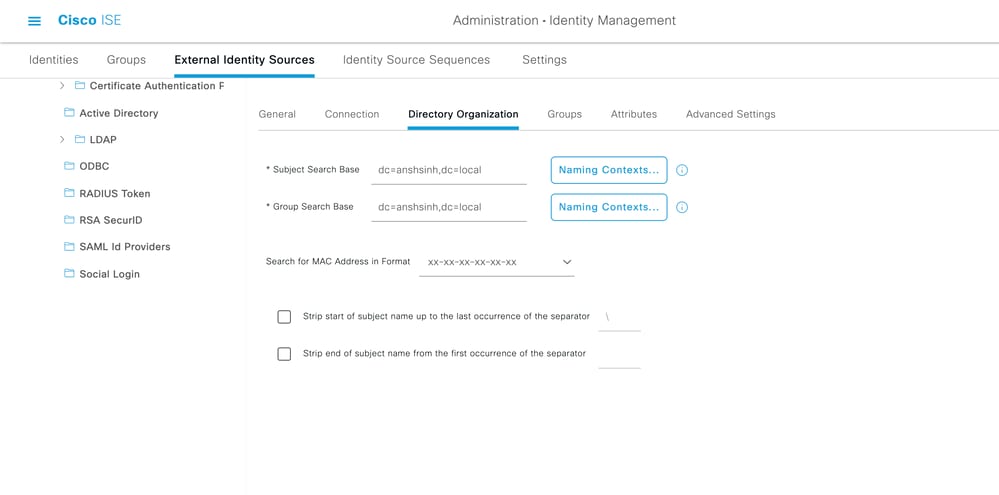

De directoryorganisatie, -groepen en -kenmerken configureren

1. Kies de juiste organisatiegroep van de gebruiker op basis van de hiërarchie van gebruikers die zijn opgeslagen op de LDAP-server.

Administratieve toegang voor LDAP-gebruikers inschakelen

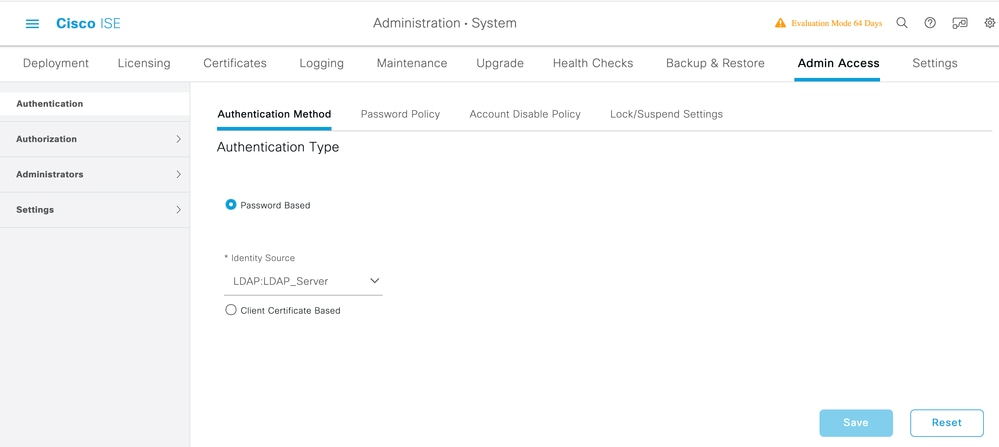

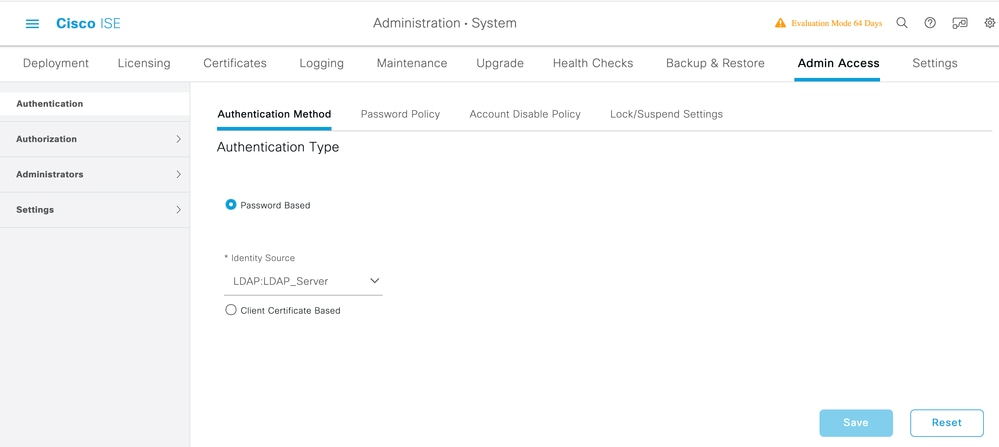

Voer deze stappen uit om verificatie met een wachtwoord in te schakelen.

- Navigeer naar ISE > Beheer > Systeem > Beheerderstoegang > Authenticatie.

- Selecteer onder het tabblad Verificatiemethode de optie Wachtwoord gebruiken.

- Selecteer LDAP in het vervolgkeuzemenu Identiteitsbron.

- Klik op Wijzigingen opslaan.

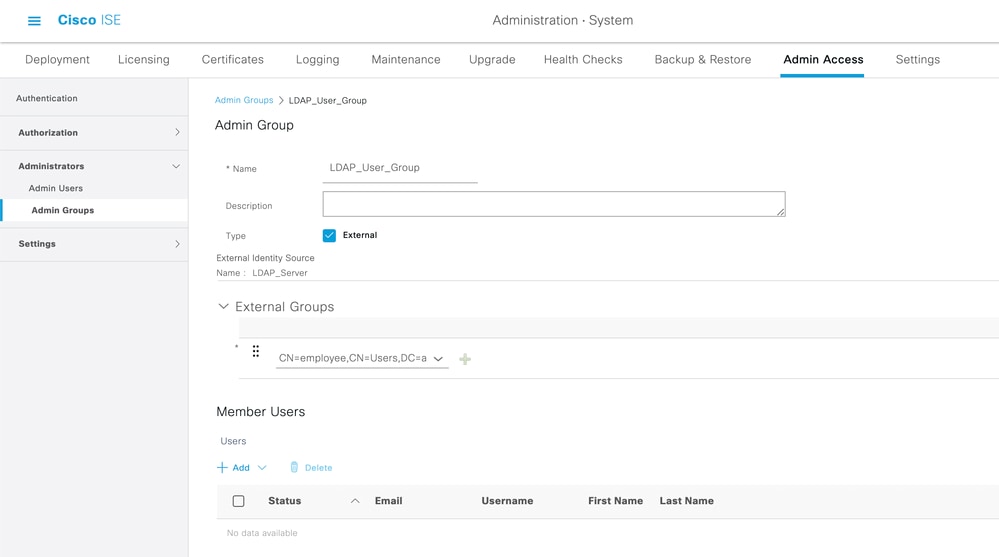

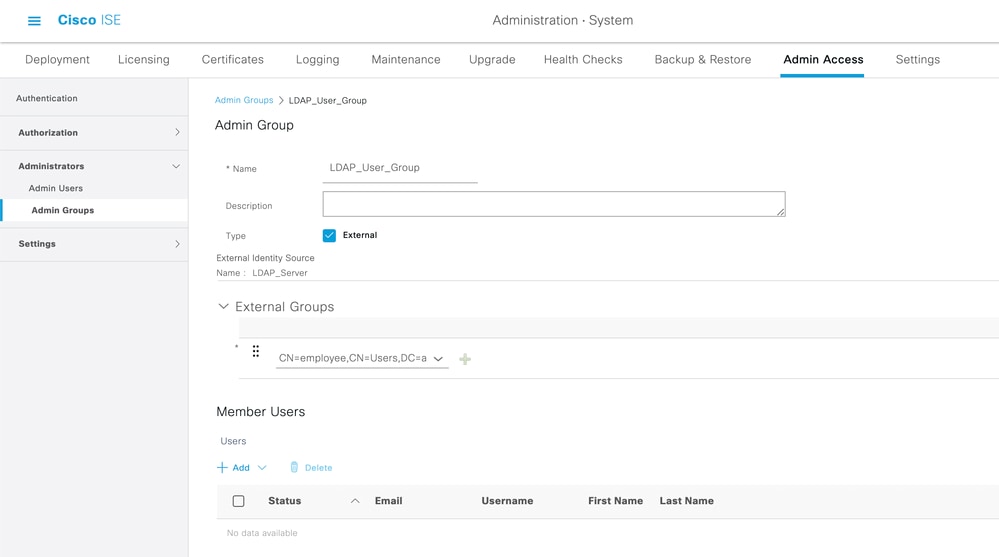

De beheerdersgroep toewijzen aan de LDAP-groep

Configureer de beheergroep op de ISE en koppel deze aan de AD-groep. Hierdoor kan de geconfigureerde gebruiker toegang krijgen op basis van het autorisatiebeleid op basis van de geconfigureerde RBAC-machtigingen voor de beheerder op basis van het groepslidmaatschap.

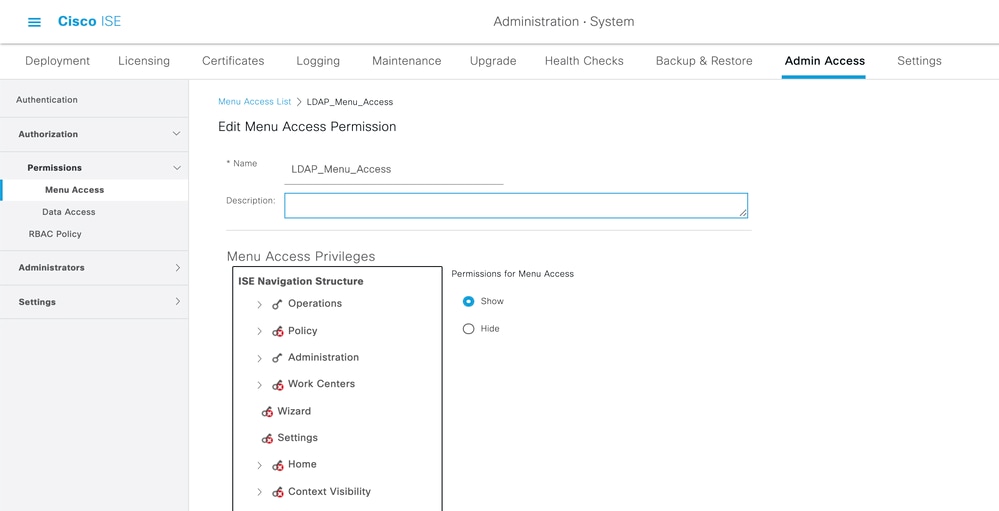

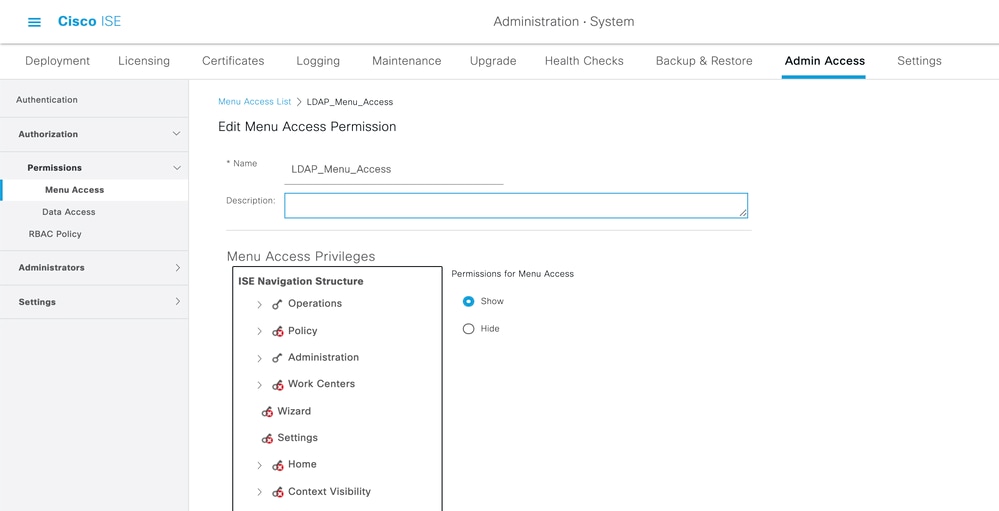

Rechten instellen voor menutoegang

1. Navigeer naar ISE > Beheer > Systeem > Autorisatie > Rechten > Menutoegang

2. Definieer de menutoegang voor de beheerdersgebruiker om toegang te krijgen tot de ISE GUI. U kunt de sub-entiteiten configureren die op de GUI worden weergegeven of verborgen voor aangepaste toegang voor een gebruiker om alleen een set bewerkingen uit te voeren als dat nodig is.

3. Klik op Opslaan.

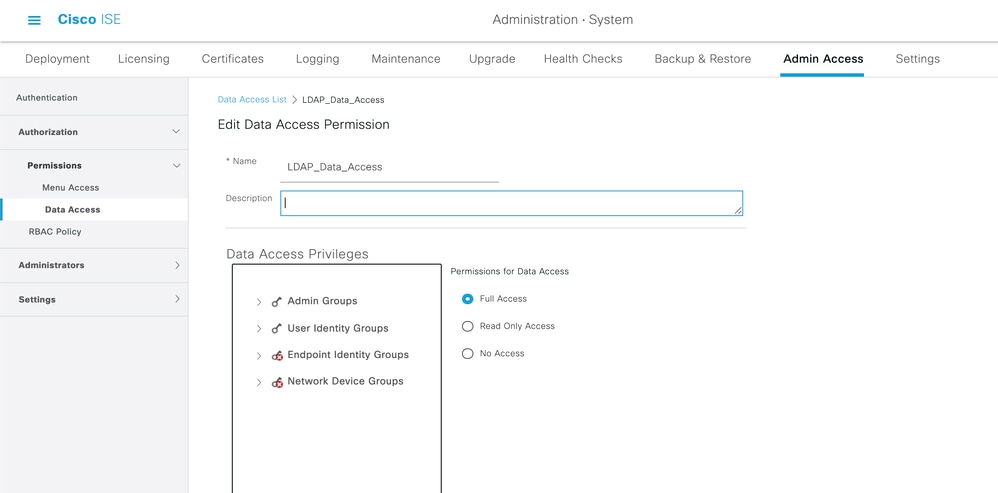

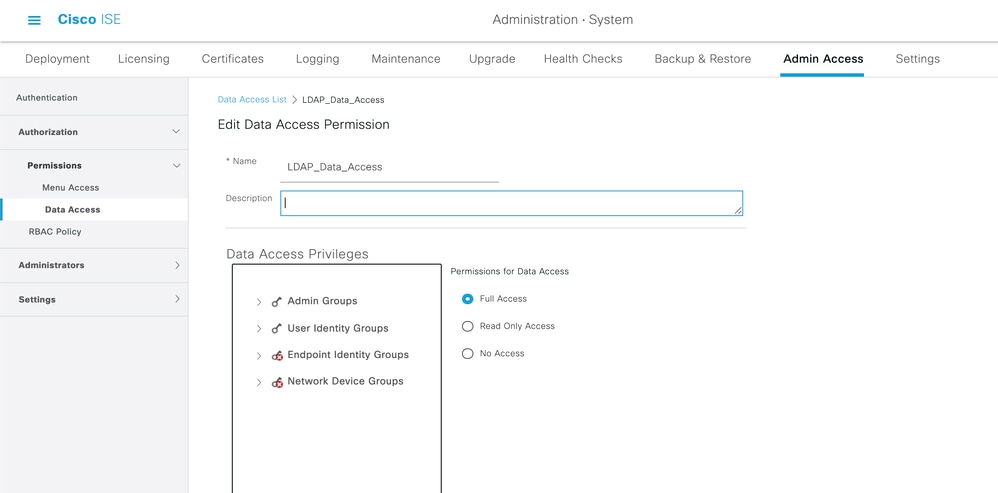

Rechten voor gegevenstoegang instellen

1. Navigeer naar ISE > Beheer > Systeem > Autorisatie > Rechten > Toegang tot gegevens.

2. Definieer de toegang tot gegevens voor de beheerdergebruiker om volledige toegang of alleen-lezen toegang te hebben tot de identiteitsgroepen op de ISE GUI.

3. Klik op Opslaan.

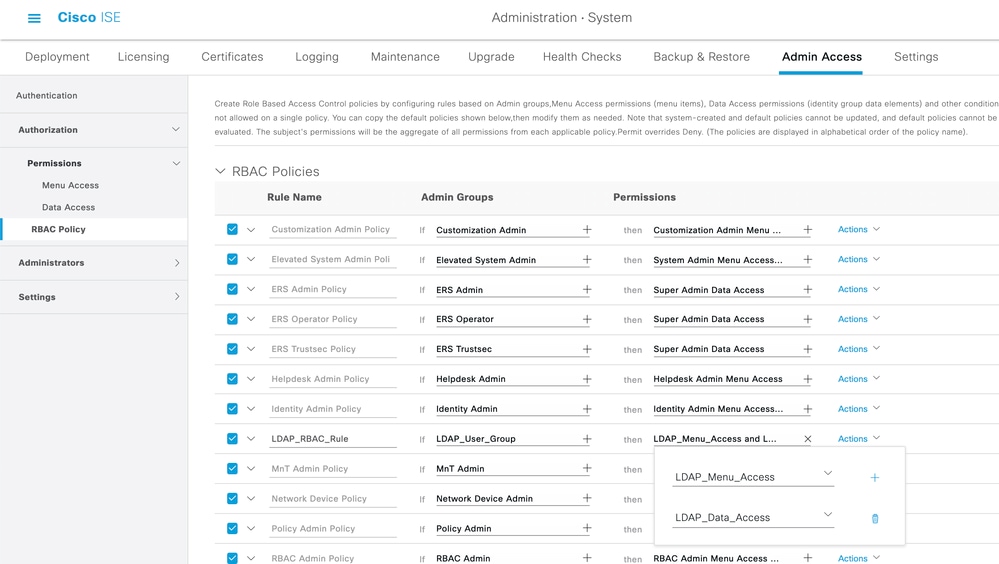

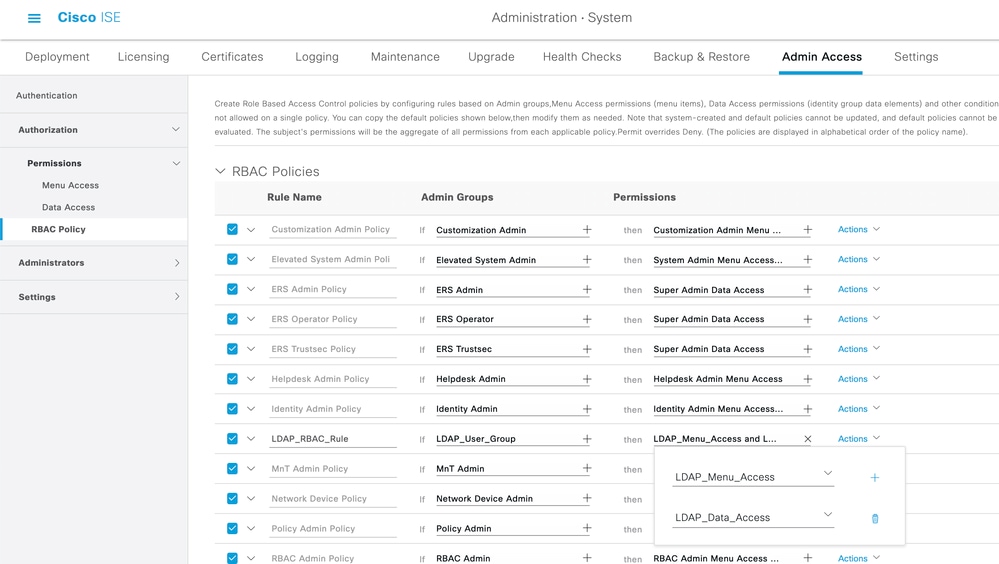

RBAC-machtigingen instellen voor de beheerdersgroep

- Navigeer naar ISE > Beheer > Systeem > Admin Access > Autorisatie > Beleid.

- Selecteer in de vervolgkeuzelijst Acties aan de rechterkant de optie Nieuw beleid invoegen om een nieuw beleid toe te voegen.

- Maak een nieuwe regel met de naam LDAP_RBAC_policy en wijs deze toe met de beheergroep die is gedefinieerd in de sectie Beheertoegang voor AD inschakelen en geef deze rechten voor menutoegang en gegevenstoegang.

- Klik op Wijzigingen opslaan en de bevestiging van de opgeslagen wijzigingen wordt weergegeven in de rechterbenedenhoek van de gebruikersinterface.

Opmerking: de gebruiker van super admin kan het standaard door het systeem gegenereerde RBAC-beleid en -machtigingen niet wijzigen. Om dit te doen, moet u nieuwe RBAC-beleidsregels maken met de nodige machtigingen op basis van uw behoeften en deze beleidsregels toewijzen aan een beheerdersgroep.

Opmerking: alleen een beheerdersgebruiker uit de standaard Super Admin Group kan andere beheerdersgebruikers wijzigen of verwijderen. Zelfs een extern toegewezen gebruiker die deel uitmaakt van een beheerdersgroep die is gekloond met de menu- en gegevenstoegangsbevoegdheden van de Super Admin Group, kan een beheerdersgebruiker niet wijzigen of verwijderen.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Toegang tot ISE met AD-referenties

Voer deze stappen uit om toegang te krijgen tot ISE met AD-referenties:

- Open ISE GUI om in te loggen met de LDAP-gebruiker.

- Selecteer LDAP_Server in het vervolgkeuzemenu Identiteitsbron.

- Voer de UPN en het wachtwoord in uit de LDAP-database en log in.

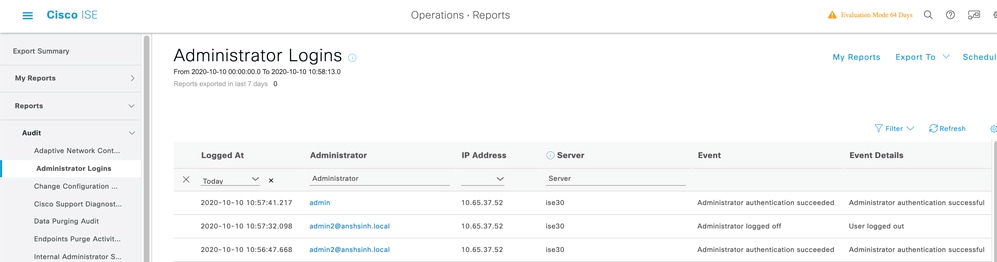

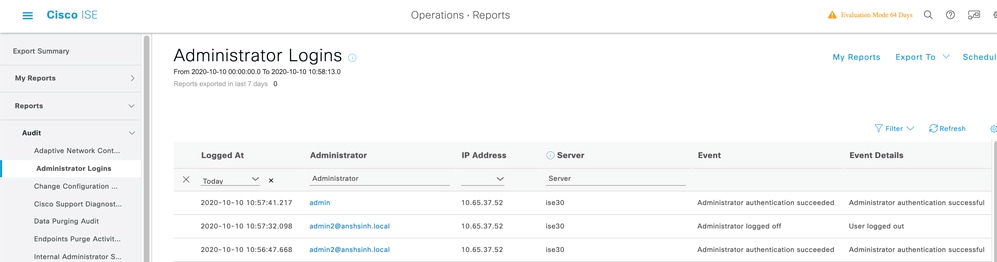

Controleer de aanmeldingsgegevens voor de aanmeldingen van de beheerder in Controleverslagen. Navigeer naar ISE > Bewerkingen > Rapporten > Audit > Aanmeldingen voor beheerders.

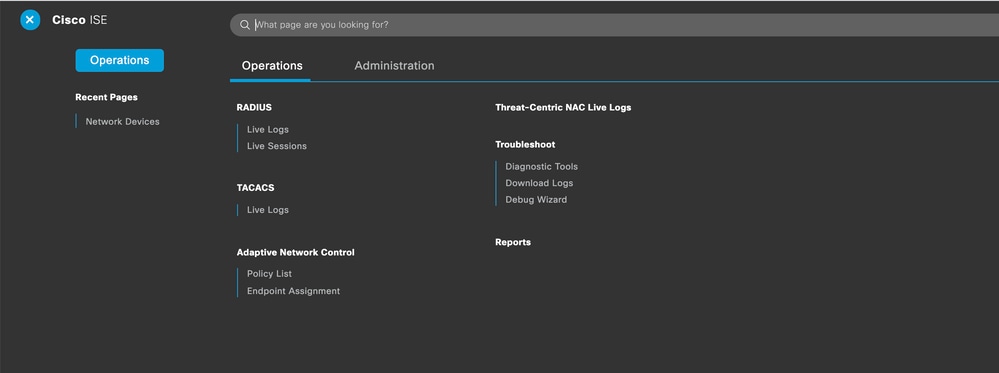

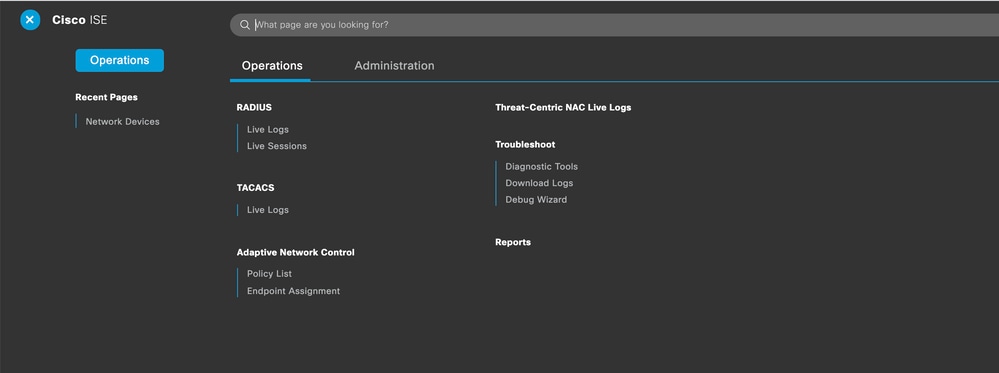

Controleer de geverifieerde gebruikersnaam in de rechterbovenhoek van de ISE GUI om te bevestigen dat deze configuratie correct werkt. Definieer een aangepaste toegang met beperkte toegang tot het menu zoals hier wordt weergegeven:

Problemen oplossen

Deze sectie bevat informatie die u kunt gebruiken om problemen met de configuratie te troubleshooten.

Algemene informatie

Om problemen met het RBAC-proces op te lossen, moeten deze ISE-componenten worden ingeschakeld voor foutopsporing op de ISE Admin-node:

RBAC - Hiermee wordt het RBAC-gerelateerde bericht afgedrukt wanneer we proberen in te loggen (ise-psc.log)

access-filter - Deze toegang tot het bronfilter wordt afgedrukt (ise-psc.log)

runtime-AAA - Hiermee worden de logs voor aanmeldings- en LDAP-interactieberichten (prrt-server.log) afgedrukt

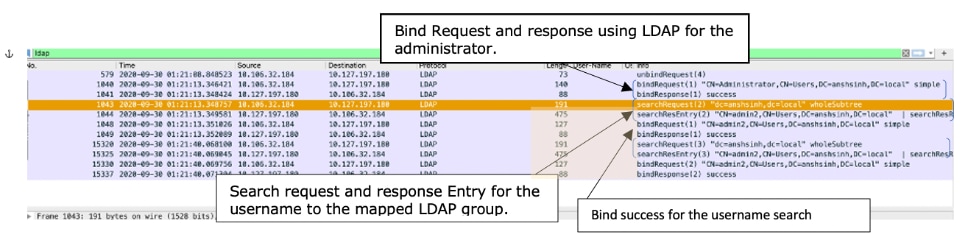

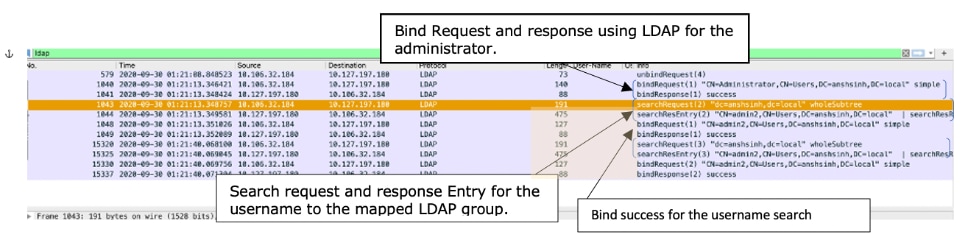

pakketopname-analyse

Analyse van logboeken

Controleer het prrt-server.log

PAPAuthenticator,2020-10-10 08:54:00,621,DEBUG,0x7f852bee3700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,validateEvent: Username is [admin2@anshsinh.local] bIsMachine is [0] isUtf8Valid is [1],PAPAuthenticator.cpp:86

IdentitySequence,2020-10-10 08:54:00,627,DEBUG,0x7f852c4e9700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,******* Authen IDStoreName:LDAP_Server,IdentitySequenceWorkflow.cpp:377

LDAPIDStore,2020-10-10 08:54:00,628,DEBUG,0x7f852c4e9700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,Send event to LDAP_Server_924OqzxSbv_199_Primary server,LDAPIDStore.h:205

Server,2020-10-10 08:54:00,634,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::onAcquireConnectionResponse: succeeded to acquire connection,LdapServer.cpp:724

Connection,2020-10-10 08:54:00,634,DEBUG,0x7f85293b8700,LdapConnectionContext::sendSearchRequest(id = 1221): base = dc=anshsinh,dc=local, filter = (&(objectclass=Person)(userPrincipalName=admin2@anshsinh.local)),LdapConnectionContext.cpp:516

Server,2020-10-10 08:54:00,635,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapSubjectSearchAssistant::processAttributes: found CN=admin2,CN=Users,DC=anshsinh,DC=local entry matching admin2@anshsinh.local subject,LdapSubjectSearchAssistant.cpp:268

Server,2020-10-10 08:54:00,635,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapSubjectSearchAssistant::processGroupAttr: attr = memberOf, value = CN=employee,CN=Users,DC=anshsinh,DC=local,LdapSubjectSearchAssistant.cpp:389

Server,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::onAcquireConnectionResponse: succeeded to acquire connection,LdapServer.cpp:724

Server,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::authenticate: user = admin2@anshsinh.local, dn = CN=admin2,CN=Users,DC=anshsinh,DC=local,LdapServer.cpp:352

Connection,2020-10-10 08:54:00,636,DEBUG,0x7f85293b8700,LdapConnectionContext::sendBindRequest(id = 1223): dn = CN=admin2,CN=Users,DC=anshsinh,DC=local,LdapConnectionContext.cpp:490

Server,2020-10-10 08:54:00,640,DEBUG,0x7f85293b8700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LdapServer::handleAuthenticateSuccess: authentication of admin2@anshsinh.local user succeeded,LdapServer.cpp:474

LDAPIDStore,2020-10-10 08:54:00,641,DEBUG,0x7f852c6eb700,cntx=0002480105,sesn=ise30/389444264/3178,CPMSessionID=ise30:userauth286,user=admin2@anshsinh.local,LDAPIDStore::onResponse: LdapOperationStatus=AuthenticationSucceeded -> AuthenticationResult=Passed,LDAPIDStore.cpp:336

Controleer het ise-psc.log

Vanuit deze logs kunt u het RBAC-beleid controleren dat wordt gebruikt voor de admin2-gebruiker wanneer deze probeert toegang te krijgen tot de bron van het netwerkapparaat.

2020-10-10 08:54:24,474 DEBUG [admin-http-pool51][] com.cisco.cpm.rbacfilter.AccessUtil -:admin2@anshsinh.local:::- For admin2@anshsinh.local on /NetworkDevicesLPInputAction.do -- ACCESS ALLOWED BY MATCHING administration_networkresources_devices

2020-10-10 08:54:24,524 INFO [admin-http-pool51][] cpm.admin.ac.actions.NetworkDevicesLPInputAction -:admin2@anshsinh.local:::- In NetworkDevicesLPInputAction container method

2020-10-10 08:54:24,524 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getDataEntityDecision:::::: userName admin2@anshsinh.local dataType RBAC_NETWORK_DEVICE_GROUP permission ALL

2020-10-10 08:54:24,526 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- In DataPermissionEvaluator:hasPermission

2020-10-10 08:54:24,526 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- Data access being evaluated:LDAP_Data_Access

2020-10-10 08:54:24,528 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getDataEntityDecision:::::: permission retrieved false

2020-10-10 08:54:24,528 INFO [admin-http-pool51][] cpm.admin.ac.actions.NetworkDevicesLPInputAction -:admin2@anshsinh.local:::- Finished with rbac execution

2020-10-10 08:54:24,534 INFO [admin-http-pool51][] cisco.cpm.admin.license.TrustSecLicensingUIFilter -:admin2@anshsinh.local:::- Should TrustSec be visible :true

2020-10-10 08:54:24,593 DEBUG [admin-http-pool51][] cisco.ise.rbac.authorization.RBACAuthorization -:admin2@anshsinh.local:::- :::::::::Inside RBACAuthorization.getPermittedNDG:::::: userName admin2@anshsinh.local

2020-10-10 08:54:24,595 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- In DataPermissionEvaluator:getPermittedNDGMap

2020-10-10 08:54:24,597 DEBUG [admin-http-pool51][] ise.rbac.evaluator.impl.DataPermissionEvaluatorImpl -:admin2@anshsinh.local:::- processing data Access :LDAP_Data_Access

2020-10-10 08:54:24,604 INFO [admin-http-pool51][] cisco.cpm.admin.license.TrustSecLicensingUIFilter -:admin2@anshsinh.local:::- Should TrustSec be visible :true

Feedback

Feedback