Inleiding

In dit document wordt beschreven hoe u TACACS+-verificatie en opdrachtautorisatie kunt configureren op basis van het lidmaatschap van de Microsoft Active Directory (AD)-groep.

Achtergrondinformatie

Voor het configureren van TACACS+-verificatie en opdrachtautorisatie op basis van Microsoft Active Directory (AD)-groepslidmaatschap van een gebruiker met Identity Service Engine (ISE) 2.0 en hoger, gebruikt ISE AD als een externe identiteitsopslag om bronnen zoals gebruikers, machines, groepen en kenmerken op te slaan.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

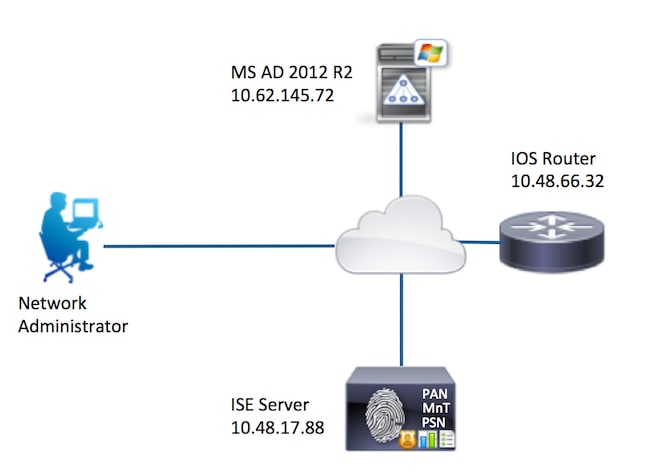

- Cisco IOS® Router is volledig operationeel

- Connectiviteit tussen router en ISE.

- ISE Server is opstartbaar en heeft connectiviteit met Microsoft AD

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Service Engine 2.0

- Cisco IOS® Software Release 15.4(3)M3

- Microsoft Windows Server 2012 R2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Het doel van de configuratie is:

- Telnet-gebruiker verifiëren via AD

- Telnet-gebruiker autoriseren zodat het na de aanmelding in de geprivilegieerde EXEC-modus wordt geplaatst

- Controleer en stuur elke uitgevoerde opdracht naar ISE voor verificatie

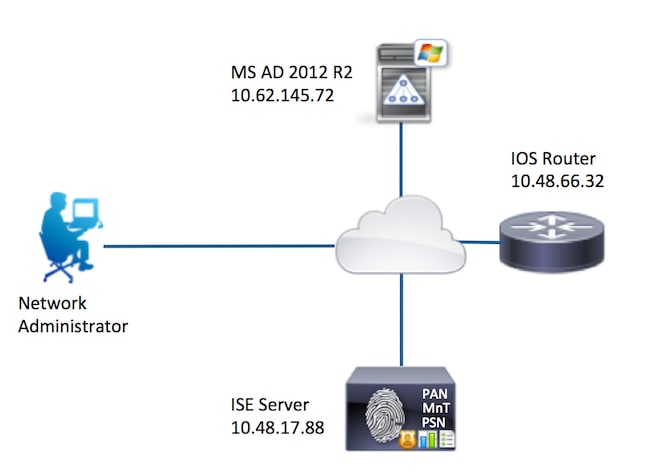

Netwerkdiagram

Configuraties

ISE configureren voor verificatie en autorisatie

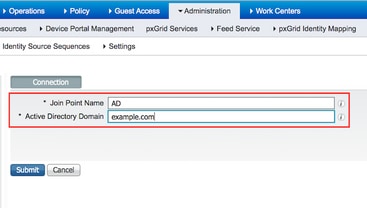

ISE 2.0 toevoegen aan Active Directory

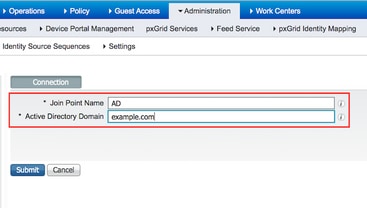

1. Navigeer naar Beheer > Identiteitsbeheer > Externe identiteitswinkels > Active Directory > Toevoegen. Geef de naam van het aanmeldpunt op, Active Directory-domein en klik op Indienen.

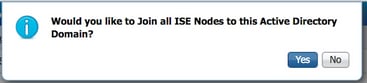

2. Klik op Ja wanneer u wordt gevraagd om alle ISE-knooppunten aan dit Active Directory-domein toe te voegen.

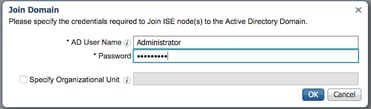

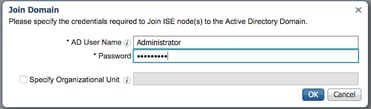

3. Geef de gebruikersnaam en het wachtwoord voor AD op en klik op OK.

Een AD-account dat vereist is voor domeintoegang in ISE kan een van de volgende opties hebben:

- Werkstations toevoegen aan domeingebruikersrecht in het betreffende domein

- Computer Objects maken of Computer Objects verwijderen rechten op de respectievelijke computers container waar de ISE machine account wordt gemaakt voordat het ISE machine aansluit op het domein

Opmerking: Cisco raadt aan het uitsluitingsbeleid voor de ISE-account uit te schakelen en de AD-infrastructuur te configureren om waarschuwingen naar de beheerder te sturen als een verkeerd wachtwoord voor die account wordt gebruikt. Wanneer het verkeerde wachtwoord wordt ingevoerd, maakt ISE zijn machineaccount niet aan of wijzigt deze niet wanneer dit nodig is en daarom worden mogelijk alle authenticaties geweigerd.

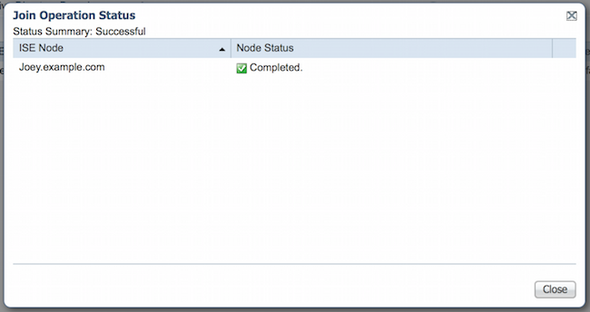

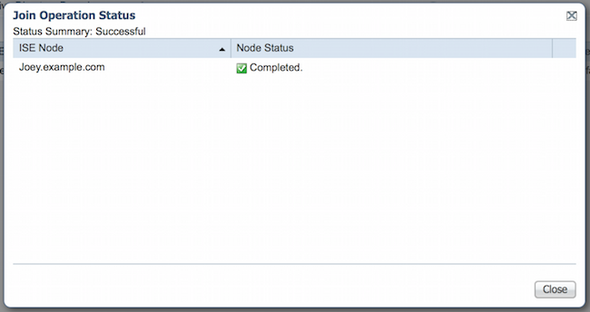

4. Bewerkingsstatus bekijken. Knooppuntstatus moet worden weergegeven als voltooid. Klik op Close (Sluiten).

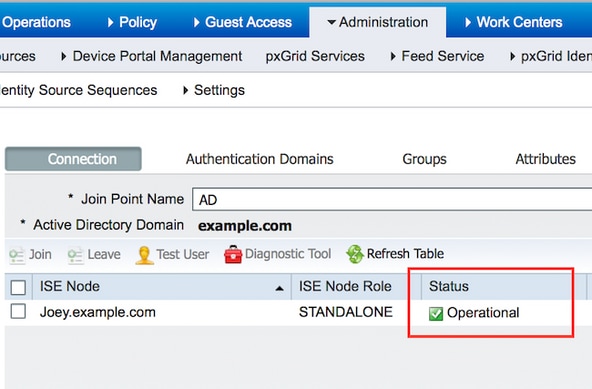

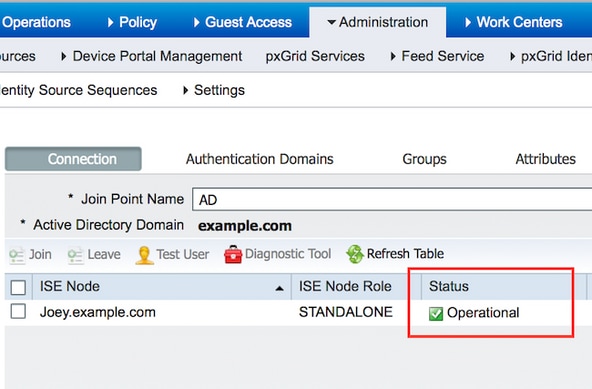

5. De AD-status is operationeel.

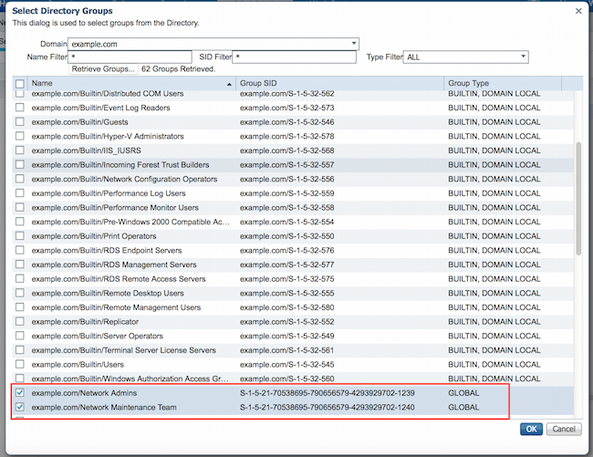

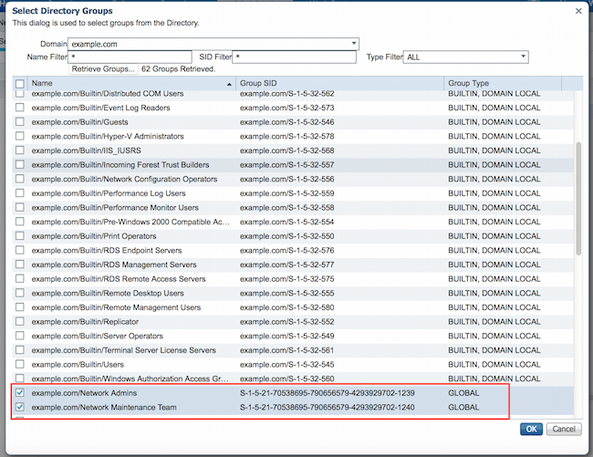

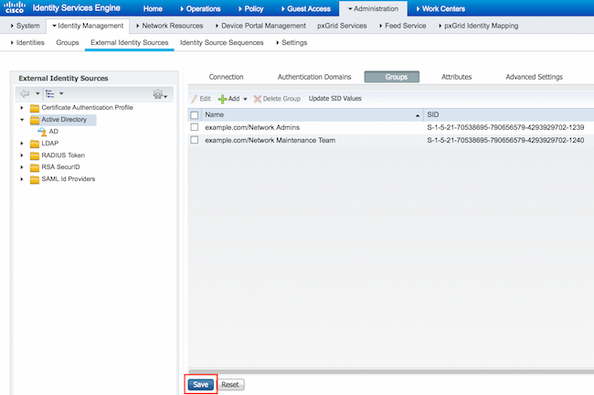

6. Navigeer naar Groepen > Toevoegen > Groepen selecteren uit directory > Groepen ophalen. Schakel de selectievakjes Netwerkbeheerders AD Group en Netwerkonderhoudsteam AD Group in, zoals in deze afbeelding wordt weergegeven.

Opmerking: gebruikersbeheerder is lid van de AD-groep Netwerkbeheerders. Deze gebruiker heeft volledige toegangsrechten. Deze gebruiker is lid van het Network Maintenance Team AD Group. Deze gebruiker kan alleen show commando's uitvoeren.

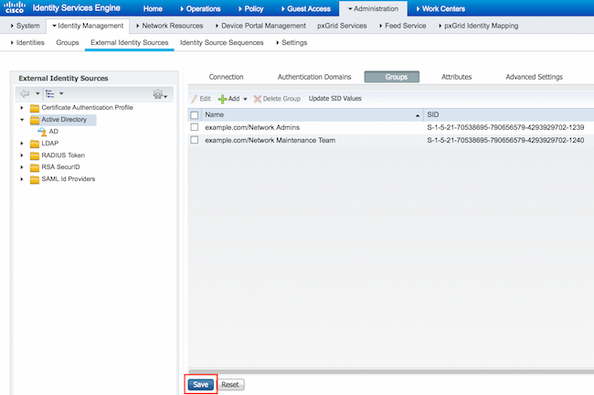

7. Klik op Opslaan om opgehaalde advertentiegroepen op te slaan.

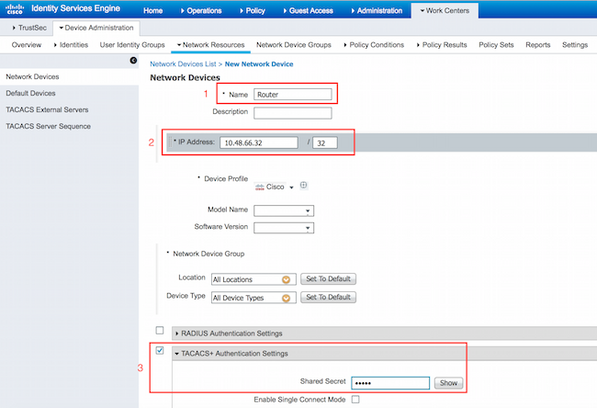

Netwerkapparaat toevoegen

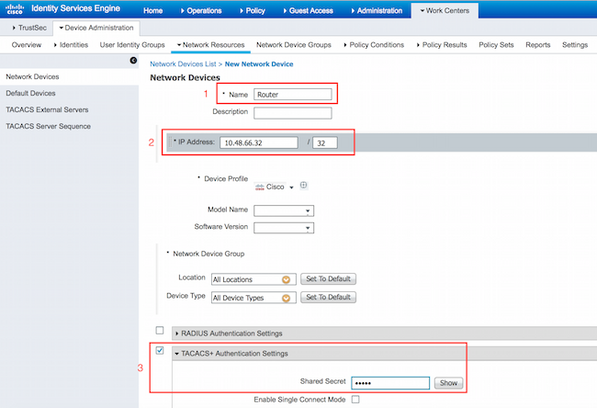

Navigeer naar Werkcentra > Apparaatbeheer > Netwerkbronnen > Netwerkapparaten. Klik op Add (Toevoegen). Geef naam, IP-adres op, selecteer het selectievakje TACACS+-verificatie-instellingen en geef de sleutel Gedeeld geheim op.

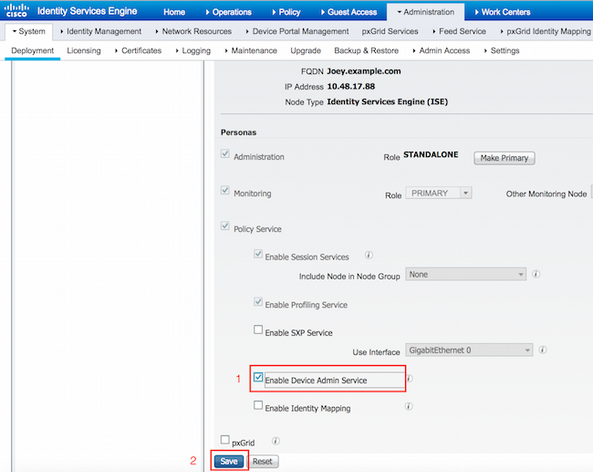

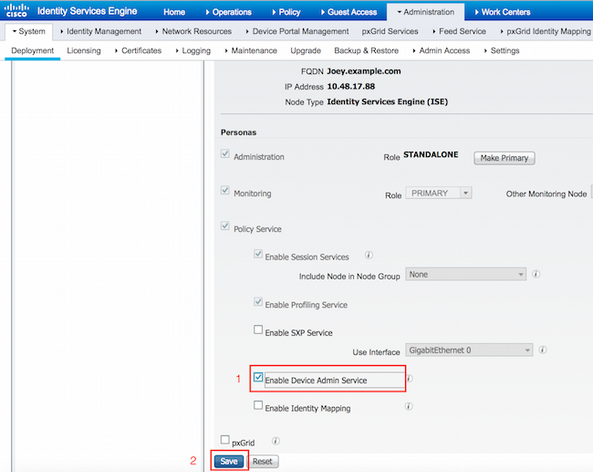

Apparaatbeheerservice inschakelen

Ga naar Beheer > Systeem > Implementatie. Kies de gewenste node. Selecteer het selectievakje Apparaatbeheerservice inschakelen en klik op Opslaan.

Opmerking: voor TACACS moet u afzonderlijke licenties hebben geïnstalleerd.

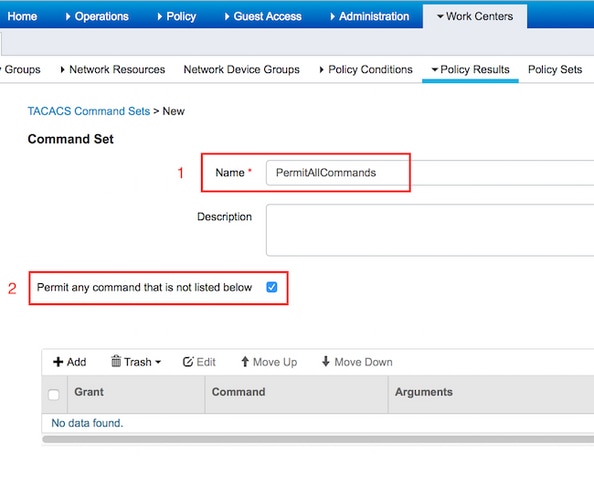

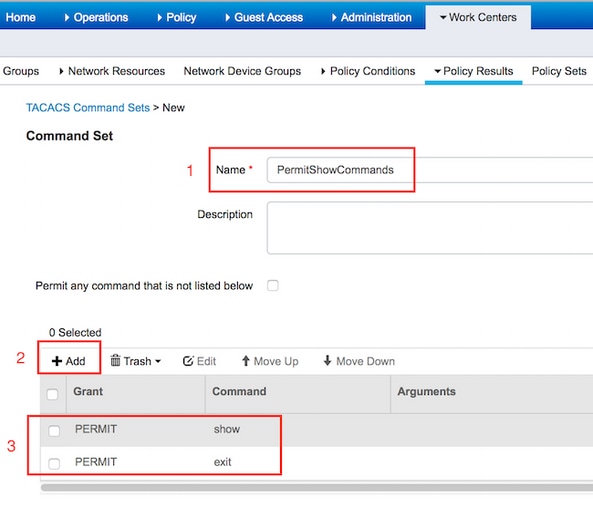

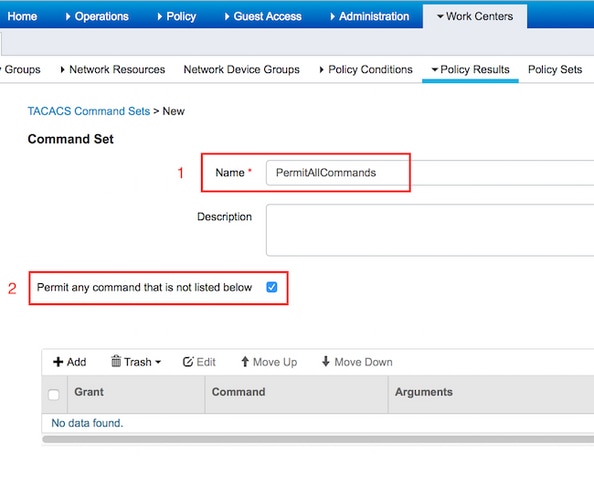

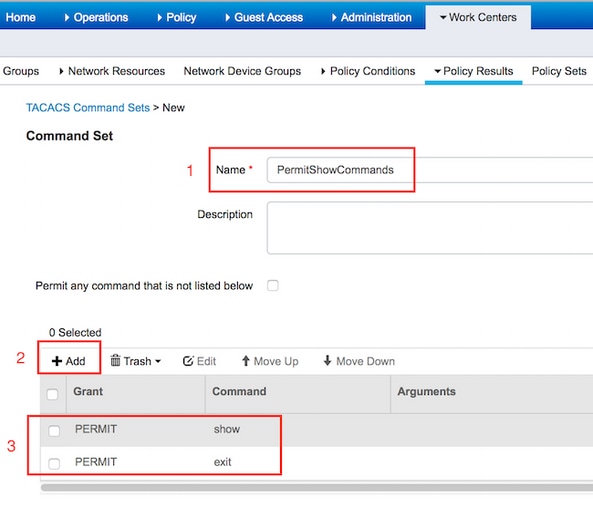

TACACS-opdrachtsets configureren

Er zijn twee opdrachtsets geconfigureerd. Eerste PermitAllCommands voor de gebruikersbeheerder die alle opdrachten op het apparaat toestaat. Tweede PermitShowCommands voor gebruiker die alleen tonen opdrachten toestaat.

1. Navigeer naar Werkcentra > Apparaatbeheer > Beleidsresultaten > TACACS-opdrachtsets. Klik op Add (Toevoegen). Geef de opdracht Name PermitAllCommands op, kies het selectievakje Permit any command dat niet in de lijst staat en klik op Indienen.

2. Navigeer naar Werkcentra > Apparaatbeheer > Beleidsresultaten > TACACS-opdrachtsets. Klik op Add (Toevoegen). Geef de opdrachten Name PermitShowCommands op, klik op Toevoegen en geef show en exit opdrachten toe. Als Argumenten leeg is gelaten, worden standaard alle argumenten opgenomen. Klik op Indienen.

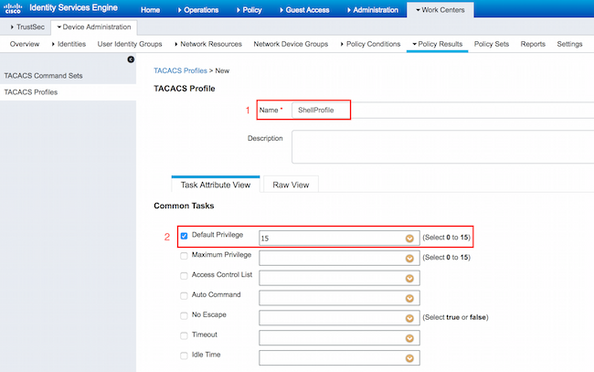

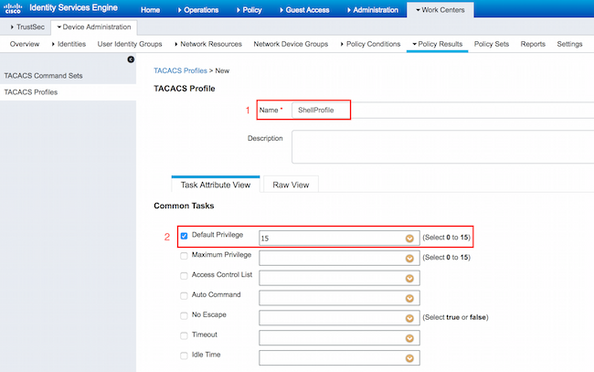

TACACS-profiel configureren

Er is één TACACS-profiel geconfigureerd. Het TACACS-profiel is hetzelfde concept als het Shell-profiel op ACS. De eigenlijke commando-afdwinging gebeurt via commando sets. Navigeer naar Werkcentra > Apparaatbeheer > Beleidsresultaten > TACACS-profielen. Klik op Add (Toevoegen). Geef de naam ShellProfile op, selecteer het selectievakje Default Privilege en voer de waarde 15 in. Klik op Indienen.

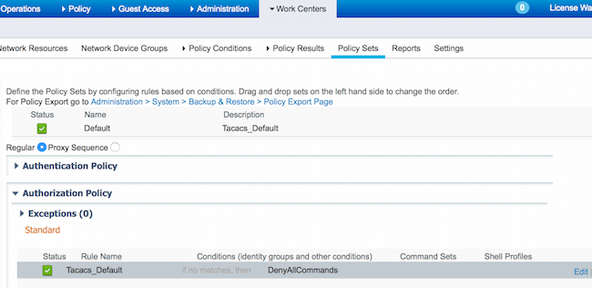

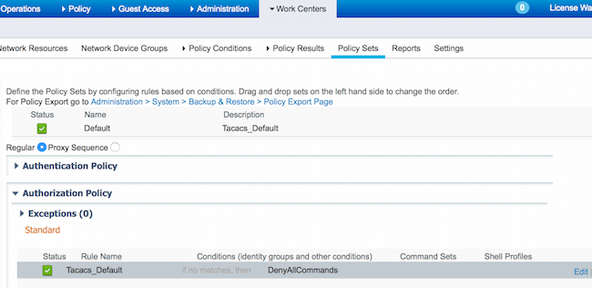

TACACS-autorisatiebeleid configureren

Het verificatiebeleid verwijst standaard naar All_User_ID_Stores, dat ook AD bevat, zodat het ongewijzigd blijft.

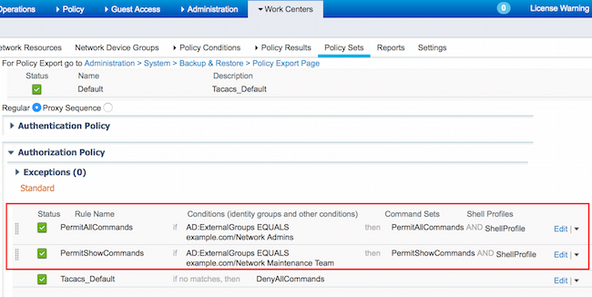

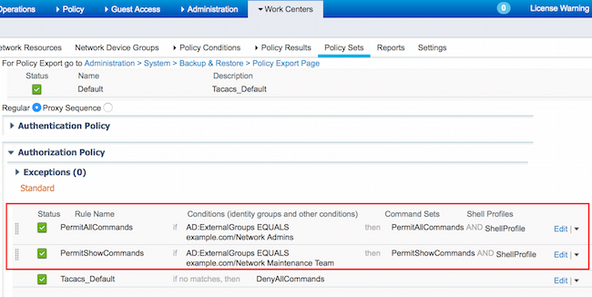

Navigeer naar Werkcentra > Apparaatbeheer > Beleidsreeksen > Standaard > Autorisatiebeleid > Bewerken > Nieuwe regel hierboven invoegen.

Er zijn twee autorisatieregels geconfigureerd; de eerste regel wijst TACACS-profiel ShellProfile toe en geeft opdracht Set PermitAllCommands op basis van het lidmaatschap van de Network Admins AD Group. Tweede regel wijst TACACS-profiel ShellProfile en opdracht Set PermitShowCommands op basis van Network Maintenance Team AD Group lidmaatschap.

De Cisco IOS-router configureren voor verificatie en autorisatie

Voer deze stappen uit om Cisco IOS Router te configureren voor verificatie en autorisatie.

1. Maak een lokale gebruiker met volledige bevoegdheid voor terugvallen met de opdracht gebruikersnaam zoals hier wordt weergegeven.

username cisco privilege 15 password cisco

2. Schakel het nieuwe aaa-model in. Definieer de ISE van de TACACS-server en plaats deze in de groep ISE_GROUP.

aaa new-model

tacacs server ISE

address ipv4 10.48.17.88

key cisco

aaa group server tacacs+ ISE_GROUP

server name ISE

Opmerking: de serversleutel komt overeen met de sleutel die eerder op ISE Server is gedefinieerd.

3. Test de bereikbaarheid van de TACACS-server met de test aaa-opdracht zoals getoond.

Router#test aaa group tacacs+ admin Krakow123 legacy

Attempting authentication test to server-group tacacs+ using tacacs+

User was successfully authenticated.

Uit de uitvoer van de vorige opdracht blijkt dat de TACACS-server bereikbaar is en dat de gebruiker met succes is geverifieerd.

4. Configureer de aanmeldingsgegevens en schakel de verificaties in en gebruik vervolgens de exec- en opdrachtmachtigingen zoals weergegeven.

aaa authentication login AAA group ISE_GROUP local

aaa authentication enable default group ISE_GROUP enable

aaa authorization exec AAA group ISE_GROUP local

aaa authorization commands 0 AAA group ISE_GROUP local

aaa authorization commands 1 AAA group ISE_GROUP local

aaa authorization commands 15 AAA group ISE_GROUP local

aaa authorization config-commands

Opmerking: Methode lijst gemaakt heet AAA, die later wordt gebruikt, wanneer het wordt toegewezen aan regel vty.

5. Methodenlijsten toewijzen aan regel vty 0 4.

line vty 0 4

authorization commands 0 AAA

authorization commands 1 AAA

authorization commands 15 AAA

authorization exec AAA

login authentication AAA

Verifiëren

Verificatie van Cisco IOS-router

1. Telnet naar de Cisco IOS Router als beheerder die behoort tot de volledige toegangsgroep in AD. Netwerkbeheerders groep is de groep in AD die is toegewezen aan ShellProfile en PermitAllCommands Command ingesteld op de ISE. Probeer elke opdracht uit te voeren om volledige toegang te garanderen.

Username:admin

Password:

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption aes

Router(config-isakmp)#exit

Router(config)#exit

Router#

2. Telnet naar de Cisco IOS Router als gebruiker die behoort tot de beperkte toegangsgroep in AD. Network Maintenance Team group is de groep in AD die is toegewezen aan ShellProfile en PermitShowCommands Command op de ISE. Probeer elke opdracht uit te voeren om ervoor te zorgen dat alleen show-opdrachten kunnen worden uitgegeven.

Username:user

Password:

Router#show ip interface brief | exclude unassigned

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 10.48.66.32 YES NVRAM up up

Router#ping 8.8.8.8

Command authorization failed.

Router#configure terminal

Command authorization failed.

Router#show running-config | include hostname

hostname Router

Router#

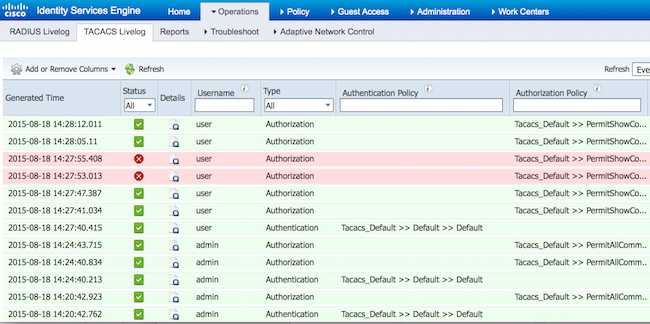

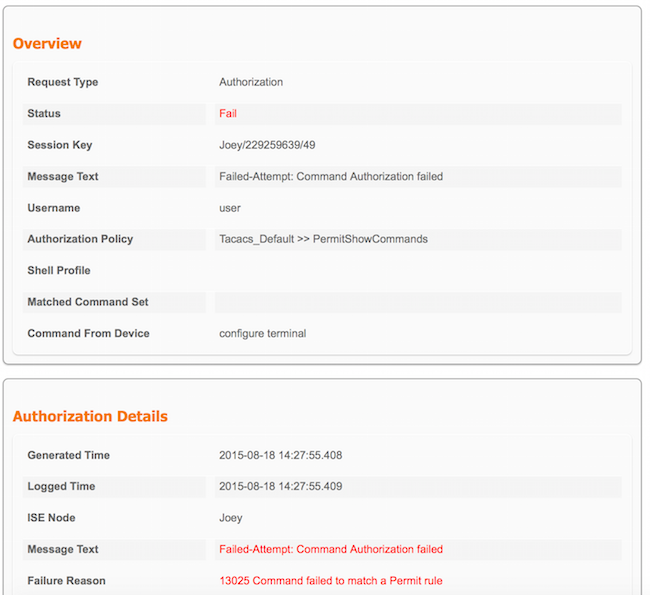

ISE 2.0-verificatie

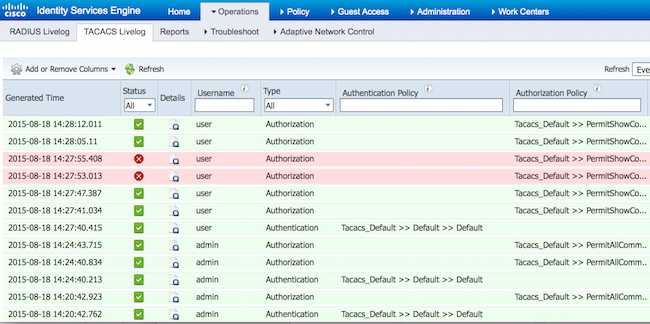

1. Navigeer naar Operations > TACACS Livelog. Zorg ervoor dat de gedane pogingen worden gezien.

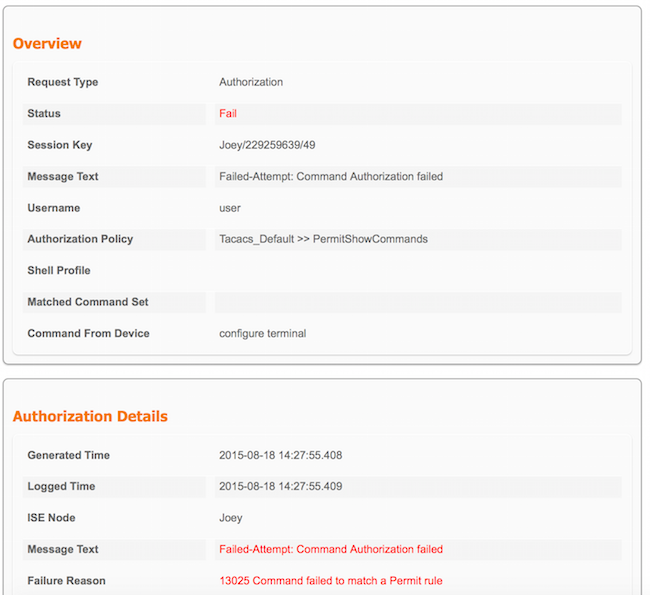

2. Klik op de details van een van de rode rapporten. Mislukte opdracht eerder uitgevoerd kan worden gezien.

Problemen oplossen

Fout: opdracht 13025 komt niet overeen met een machtigingsregel

Controleer de kenmerken SelectedCommandSet om te controleren of de verwachte opdrachtsets zijn geselecteerd in het autorisatiebeleid.

Gerelateerde informatie

Technische ondersteuning en documentatie – Cisco Systems

ISE 2.0 Release Notes

ISE 2.0 Installatiehandleiding voor hardware

ISE 2.0-upgradehandleiding

Handleiding ACS-naar-ISE-migratietool

ISE 2.0 Active Directory-integratiehandleiding

Beheerdershandleiding voor de ISE 2.0-engine

Feedback

Feedback