Inleiding

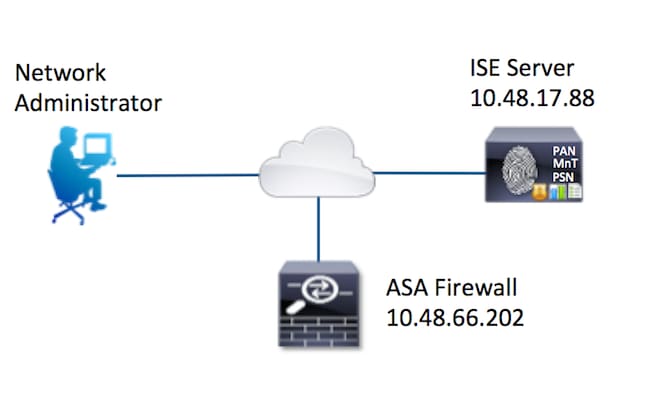

Dit document beschrijft hoe u de TACACS+ verificatie- en opdrachtautorisatie kunt configureren op Cisco adaptieve security applicatie (ASA) met Identity Service Engine (ISE) 2.0 en hoger. ISE gebruikt lokale identiteitsopslag om resources op te slaan zoals gebruikers, groepen en endpoints.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- ASA Firewall is volledig operationeel

- Connectiviteit tussen ASA en ISE

- ISE-server is opgestart

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Identity Service Engine 2.0

- Cisco ASA-softwarerelease 9.5(1)S

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Het doel van de configuratie is:

- Verken de authenticiteit van de ssh-gebruiker via Internal Identity Store

- Machtigen ssh-gebruiker zodat het in de geprivilegieerde EXEC-modus wordt geplaatst na de login

- Controleer en verstuur elke uitgevoerde opdracht naar ISE voor verificatie

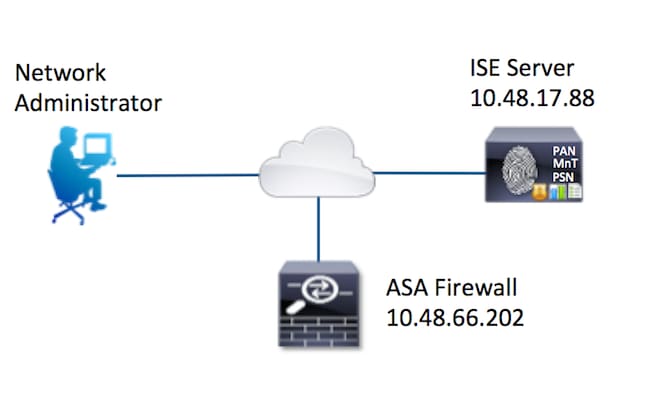

Netwerkdiagram

Configuraties

Configureer ISE voor verificatie en autorisatie

Er worden twee gebruikers aangemaakt. De gebruikersbeheerder maakt deel uit van Network Admins Local Identity Group op ISE. Deze gebruiker heeft volledige CLI-rechten. De gebruiker maakt deel uit van de lokale Identiteitsgroep van het Onderhoudsteam van het Netwerk op ISE. Deze gebruiker mag alleen opdrachten tonen en pingen uitvoeren.

Netwerkapparaat toevoegen

Navigeren naar werkcentra > Apparaatbeheer > Netwerkbronnen > Netwerkapparaten. Klik op Add (Toevoegen). Geef naam, IP-adres, selecteer het aanvinkvakje TACACS+ verificatie-instellingen en geef de gedeelde geheime sleutel op. U kunt naar keuze het type/de locatie van het apparaat opgeven.

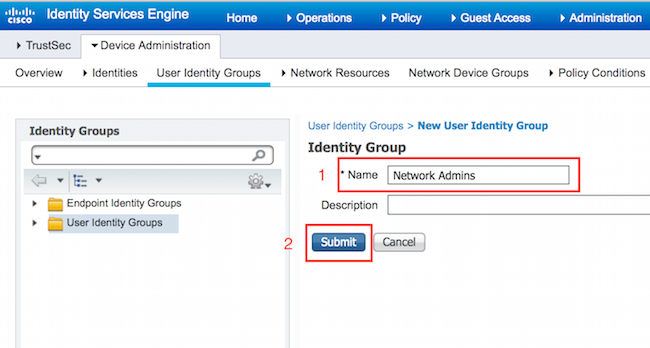

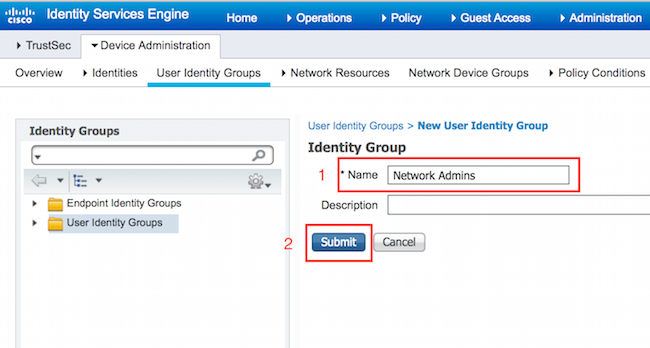

Gebruikersidentiteitsgroepen configureren

Ga naar Werkcentra > Apparaatbeheer > Gebruikersidentiteitsgroepen. Klik op Add (Toevoegen). Typ een naam en klik op Indienen.

Herhaal dezelfde stap om de gebruikersgroep van het netwerkonderhoudsteam te configureren.

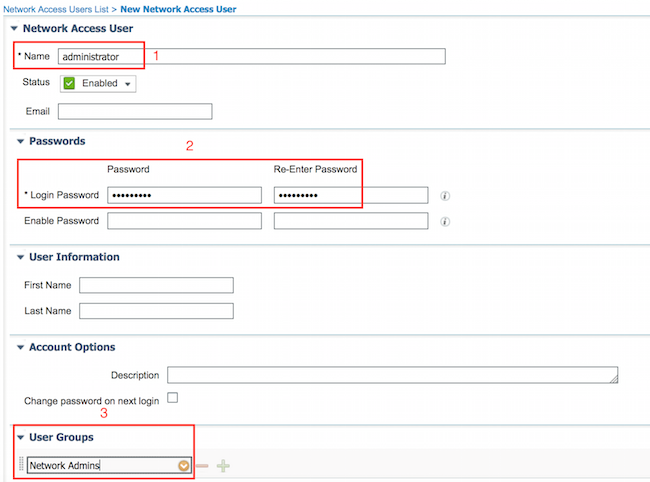

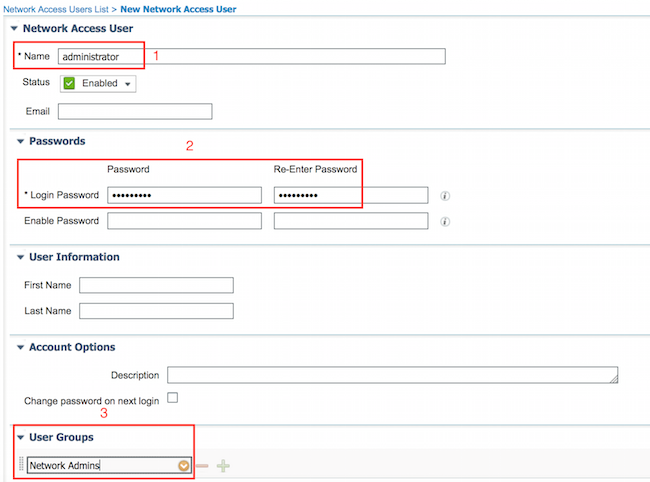

Gebruikers configureren

Ga naar Werkcentra > Apparaatbeheer > Identiteiten > Gebruikers. Klik op Add (Toevoegen). Geef Naam, Login Wachtwoord op, geef gebruikersgroep op en klik op Indienen.

Herhaal de stappen om de gebruiker te configureren en de gebruikersgroep voor het netwerkonderhoudsteam toe te wijzen.

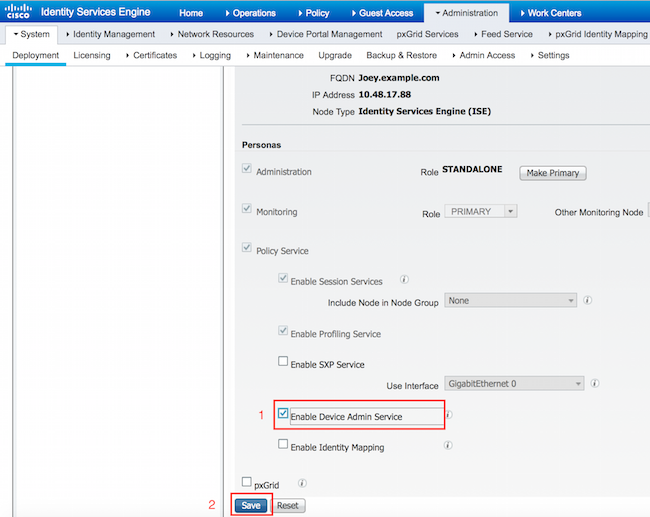

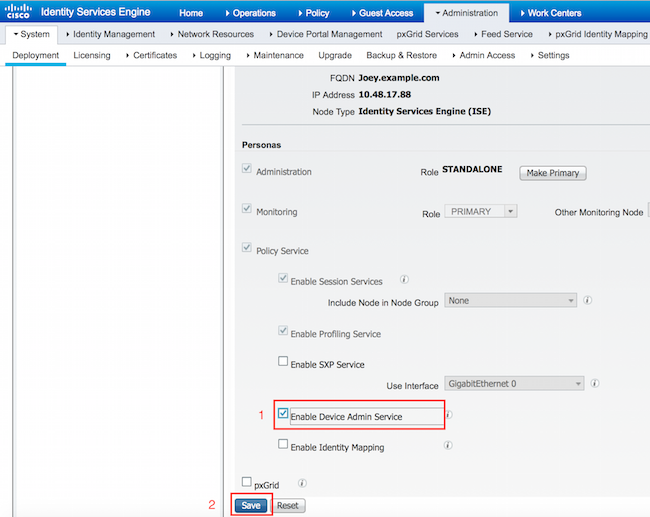

Service voor apparaatbeheer inschakelen

Ga naar Beheer > Systeem > Implementatie. Selecteer het gewenste knooppunt. Selecteer het aanvinkvakje Apparaatbeheer inschakelen en klik op Opslaan.

Opmerking: Voor TACACS moet u een afzonderlijke licentie hebben geïnstalleerd.

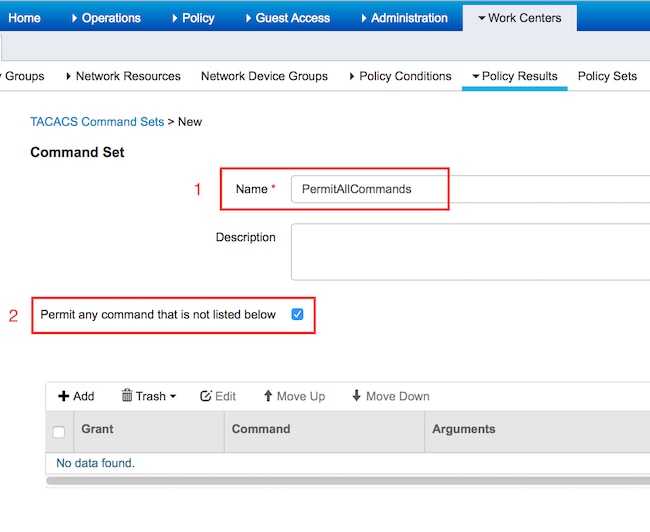

Opdrachtsets voor TACACS configureren

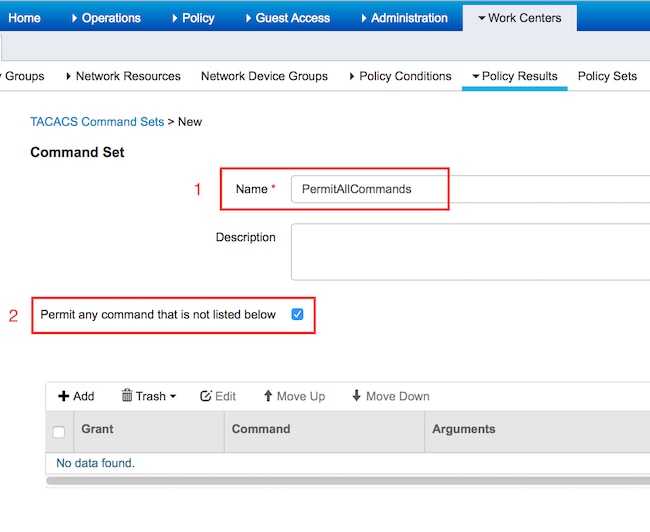

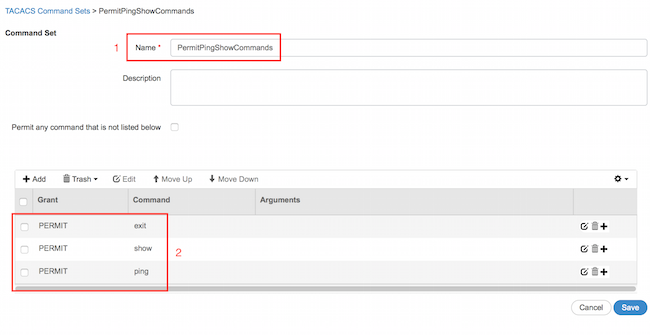

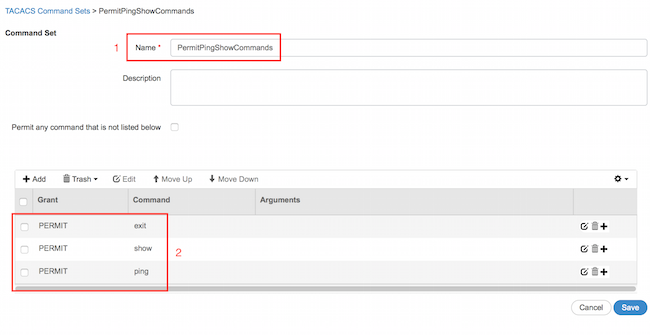

Er worden twee opdrachtsets geconfigureerd. Eerste PermitAllCommands voor de beheerder gebruiker die alle opdrachten op het apparaat toestaan. Tweede PermitPingShowOpdrachten voor gebruiker die alleen opdrachten tonen en pingen toestaan.

1. Navigeer naar werkcentra > Apparaatbeheer > Beleidsresultaten > Tacacs-opdrachtsets. Klik op Add (Toevoegen). Geef de naam PermitAllCommands, selecteer Permit elke opdracht die niet onder checkbox vermeld is en klik op Indienen.

2. Navigeren naar werkcentra > Apparaatbeheer > Beleidsresultaten > Tacacs-opdrachtsets. Klik op Add (Toevoegen). Geef de opdrachten NaamPermitPingShowCommands op, klik op Add en laat tonen, pingen en afsluiten. Standaard worden alle argumenten opgenomen als Argumenten leeg blijven. Klik op Verzenden.

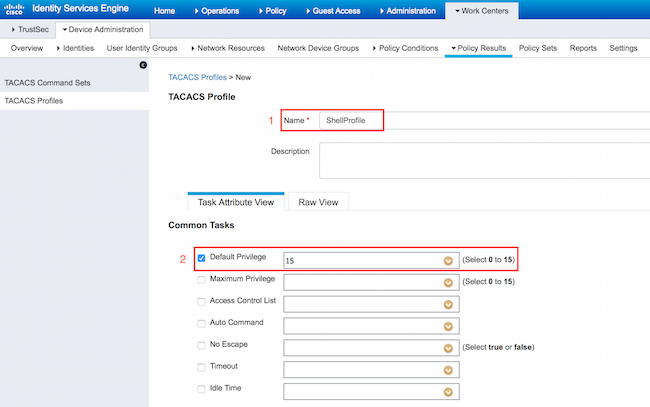

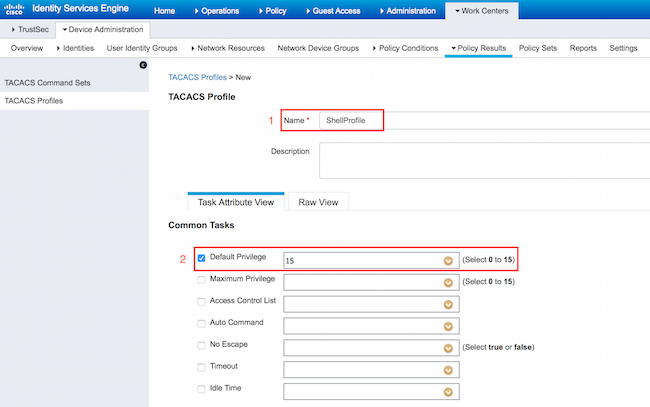

TACACS-profiel configureren

Er wordt één TACACS-profiel geconfigureerd. De daadwerkelijke opdrachthandhaving gebeurt via opdrachtsets. Ga naar Werkcentra > Apparaatbeheer > Beleidsresultaten > TACACS-profielen. Klik op Add (Toevoegen). Geef Naam ShellProfile, selecteer Default Privilege checkbox en voer de waarde van 15 in. Klik op Indienen.

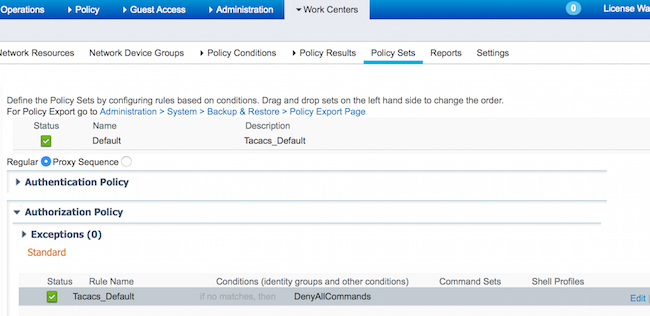

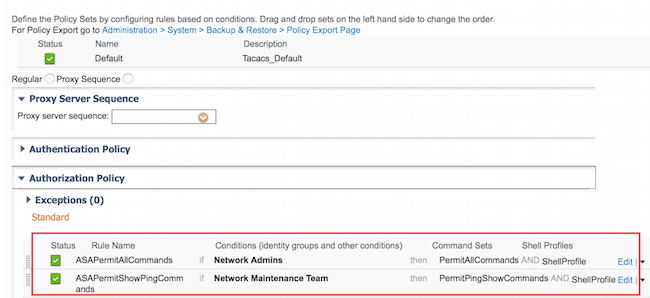

Het configureren van het TACACS-autorisatiebeleid

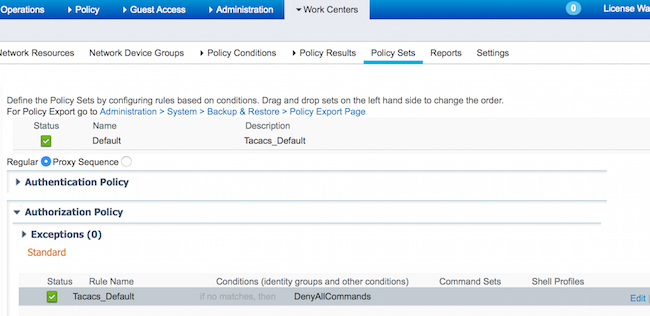

Verificatiebeleid verwijst standaard naar All_User_ID_Stores, dat ook de Local Store bevat, dus wordt het ongewijzigd gelaten.

Navigeer naar Werkcentra > Apparaatbeheer > Beleidssets > Standaard > Autorisatiebeleid > Bewerken > Nieuwe regel invoegen hierboven.

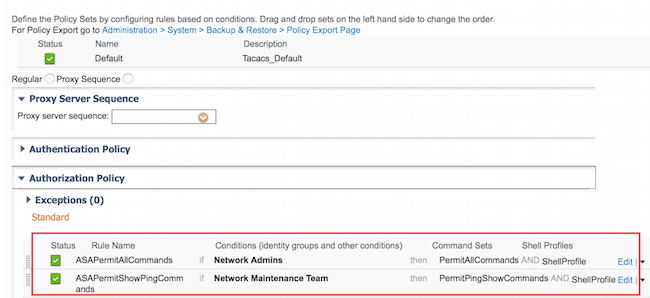

Er zijn twee autorisatieregels ingesteld. De eerste regel wijst TACACS-profiel ShellProfile en commando Set PermitAllCommands toe op basis van het lidmaatschap van de User Identity Group van Network Admins. De tweede regel wijst TACACS-profiel ShellProfile en commando Set PermitPingShowCommands toe gebaseerd op het lidmaatschap van de User Identity Group van het Netwerkonderhoudsteam.

De Cisco ASA Firewall voor verificatie en autorisatie configureren

1. Maak een lokale gebruiker met volledige rechten voor fallback met de gebruikersnaam opdracht zoals hier getoond

ciscoasa(config)# username cisco password cisco privilege 15

2. Definieer TACACS server ISE, specificeer interface, protocol ip adres en tacacs sleutel.

aaa-server ISE protocol tacacs+

aaa-server ISE (mgmt) host 10.48.17.88

key cisco

Opmerking: De servertoets moet overeenkomen met de toets die eerder op ISE Server is gedefinieerd.

3. Test de bereikbaarheid van de TACACS-server met de test aaa opdracht zoals getoond.

ciscoasa# test aaa authentication ISE host 10.48.17.88 username administrator Krakow123

INFO: Attempting Authentication test to IP address <10.48.17.88> (timeout: 12 seconds)

INFO: Authentication Successful

De output van het vorige bevel toont aan dat de server TACACS bereikbaar is en de gebruiker met succes voor authentiek is verklaard.

4. Configureer de verificatie voor SSH-, exec-autorisatie- en opdrachtautorisaties zoals hieronder wordt getoond. Met aaa autorisatie exec authenticatie-server automatisch inschakelen wordt u automatisch in de geprivilegieerde EXEC-modus geplaatst.

aaa authentication ssh console ISE

aaa authorization command ISE

aaa authorization exec authentication-server auto-enable

Opmerking: Bij de bovenstaande opdrachten wordt de verificatie op ISE uitgevoerd, wordt de gebruiker direct in de voorkeursmodus geplaatst en vindt de opdrachtautorisatie plaats.

5. Sta shh toe op de mgmt interface.

ssh 0.0.0.0 0.0.0.0 mgmt

Verifiëren

Cisco ASA-firewallverificatie

1. Ga naar de ASA Firewall als beheerder die tot de gebruikersgroep met volledige toegang behoort. De groep Network Admins wordt toegewezen aan ShellProfile en PermitAllOpdrachten die op de ISE zijn ingesteld. Probeer om het even welk bevel in werking te stellen om volledige toegang te verzekeren.

EKORNEYC-M-K04E:~ ekorneyc$ ssh administrator@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# configure terminal

ciscoasa(config)# crypto ikev1 policy 10

ciscoasa(config-ikev1-policy)# encryption aes

ciscoasa(config-ikev1-policy)# exit

ciscoasa(config)# exit

ciscoasa#

2. Ga naar de ASA Firewall als gebruiker die behoort tot de User Identity Group (beperkte toegang). De groep Netwerkonderhoud wordt toegewezen aan ShellProfile en PermitPingShowCommands Command, die op de ISE zijn ingesteld. Probeer om het even welk bevel in werking te stellen om ervoor te zorgen dat slechts bevelen tonen en pingelen kan worden uitgegeven.

EKORNEYC-M-K04E:~ ekorneyc$ ssh user@10.48.66.202

administrator@10.48.66.202's password:

Type help or '?' for a list of available commands.

ciscoasa#

ciscoasa# show version | include Software

Cisco Adaptive Security Appliance Software Version 9.5(1)

ciscoasa# ping 8.8.8.8

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 8.8.8.8, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 20/24/30 ms

ciscoasa# configure terminal

Command authorization failed

ciscoasa# traceroute 8.8.8.8

Command authorization failed

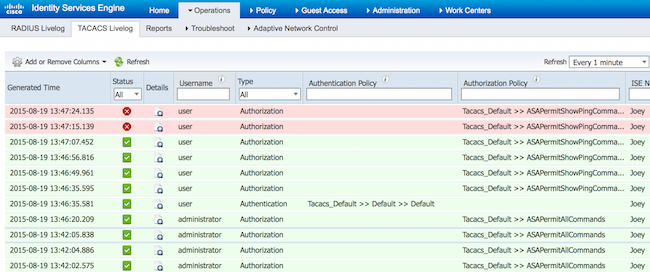

ISE 2.0-verificatie

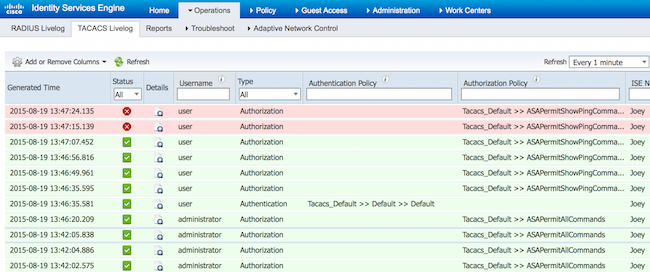

1. Navigeren naar Operations > TACACS Livelog. Zorg ervoor dat pogingen hierboven worden gezien.

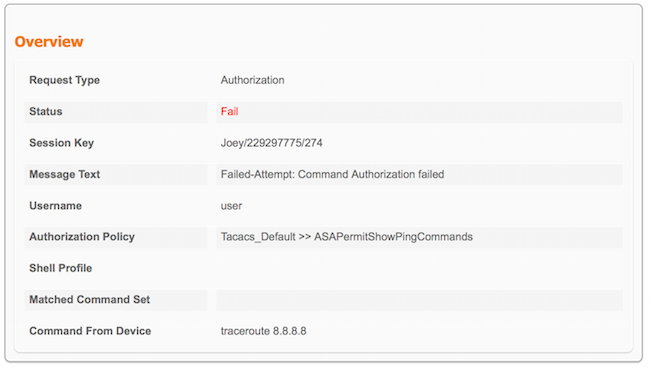

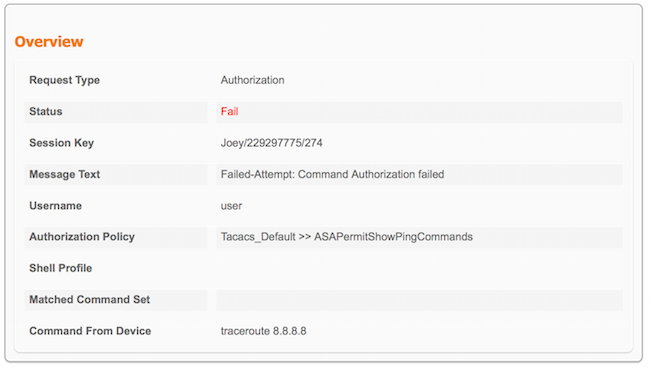

2. Klik op de details van een van de rode rapporten, mislukte opdracht eerder uitgevoerd kan worden gezien.

Problemen oplossen

Fout: Poging tot mislukken: Opdrachtautorisatie is mislukt

Controleer de eigenschappen SelectedCommandSet om te verifiëren dat de verwachte Opdrachtsets zijn geselecteerd via het autorisatiebeleid

Gerelateerde informatie

Technische ondersteuning en documentatie – Cisco Systems

ISE 2.0 release-opmerkingen

ISE 2.0 hardware-installatiehandleiding

ISE 2.0-upgrade-handleiding

Handleiding ACS naar ISE-migratietool

ISE 2.0 Active Directory-integratiegids

Beheerdershandleiding voor ISE 2.0 Engine

Feedback

Feedback