ISE-verkeersomleiding op de Catalyst 3750 Series Switch

Inhoud

Inleiding

In dit artikel wordt beschreven hoe de omleiding van gebruikersverkeer werkt en onder welke voorwaarden het pakket door de switch moet worden omgeleid.

Voorwaarden

Vereisten

Cisco raadt u aan ervaring te hebben met de configuratie van Cisco Identity Services Engine (ISE) en basiskennis van deze onderwerpen:

- ISE-implementaties en Central Web Verification (CWA)-stromen

- CLI-configuratie van Cisco Catalyst switches

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Software voor Cisco Catalyst 3750X Series Switch, versies 15.0 en hoger

- ISE-software, versies 1.1.4 en hoger

Achtergrondinformatie

De omleiding van gebruikersverkeer op de switch is een cruciaal onderdeel voor de meeste implementaties met de ISE. Al deze stromen bestaan uit het gebruik van verkeersomleiding door de switch:

- CWA

- Clientprovisioning (CPP)

- Apparaatregistratie (DRW)

- Native Supplicant Provisioning (NSP)

- Mobiel apparaatbeheer (MDM)

Onjuist geconfigureerde omleiding is de oorzaak van meerdere problemen met de implementatie. Het typische resultaat is een Network Admission Control (NAC) Agent die niet correct verschijnt of een onvermogen om het Gastenportal weer te geven.

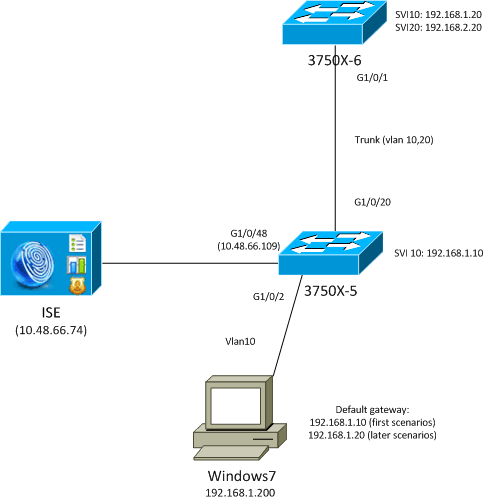

Raadpleeg de laatste drie voorbeelden voor scenario's waarin de switch niet dezelfde Switch Virtual Interface (SVI) heeft als de client VLAN.

Problemen oplossen

Testscenario

Tests worden uitgevoerd op de client, die moet worden doorgestuurd naar ISE voor provisioning (CPP). De gebruiker is geverifieerd via MAC-verificatie-omleiding (MAB) of 802.1x. ISE retourneert het autorisatieprofiel met de naam (ACL) (REDIRECT_POSTURE) van de toegangscontrolelijst en doorverwijst URL (omgeleid naar ISE):

bsns-3750-5#show authentication sessions interface g1/0/2

Interface: GigabitEthernet1/0/2

MAC Address: 0050.5699.36ce

IP Address: 192.168.1.201

User-Name: cisco

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: 10

ACS ACL: xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

URL Redirect ACL: REDIRECT_POSTURE

URL Redirect: https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A8000100000D5D015F1B47

Acct Session ID: 0x00011D90

Handle: 0xBB000D5E

Runnable methods list:

Method State

dot1x Authc Success

Downloadbare ACL (DACL) maakt al het verkeer in deze fase mogelijk:

bsns-3750-5#show ip access-lists xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1

Extended IP access list xACSACLx-IP-PERMIT_ALL_TRAFFIC-51ef7db1 (per-user)

10 permit ip any any

Omleiden ACL staat dit verkeer zonder omleiding toe:

- Al het verkeer naar de ISE (10.48.66.74)

- Domain Name System (DNS) en ICMP-verkeer (Internet Control Message Protocol)

Al het andere verkeer moet worden omgeleid:

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (10 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

De switch heeft een SVI in hetzelfde VLAN als de gebruiker:

interface Vlan10

ip address 192.168.1.10 255.255.255.0

In de volgende paragrafen wordt dit gewijzigd om de potentiële impact te presenteren.

Verkeer bereikt niet de Redirect ACL

Wanneer u probeert om het even welke gastheer te pingelen, zou u een reactie moeten ontvangen omdat dat verkeer niet wordt opnieuw gericht. Om te bevestigen, voer dit debug uit:

debug epm redirect

Voor elk ICMP-pakket dat door de client wordt verzonden, moeten de debugs worden weergegeven:

Jan 9 09:13:07.861: epm-redirect:IDB=GigabitEthernet1/0/2: In

epm_host_ingress_traffic_qualify ...

Jan 9 09:13:07.861: epm-redirect:epm_redirect_cache_gen_hash:

IP=192.168.1.201 Hash=562

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: CacheEntryGet Success

Jan 9 09:13:07.861: epm-redirect:IP=192.168.1.201: Ingress packet on

[idb= GigabitEthernet1/0/2] didn't match with [acl=REDIRECT_POSTURE]

Om te bevestigen, onderzoek ACL:

bsns-3750-5#show ip access-lists REDIRECT_POSTURE

Extended IP access list REDIRECT_POSTURE

10 deny ip any host 10.48.66.74 (153 matches)

20 deny udp any any eq domain

30 deny icmp any any (4 matches)

40 permit tcp any any eq www (78 matches)

50 permit tcp any any eq 443

Verkeer bereikt omleiding van ACL

Scenario 1 - De bestemmingshost bevindt zich in hetzelfde VLAN, bestaat en is SVI 10 UP

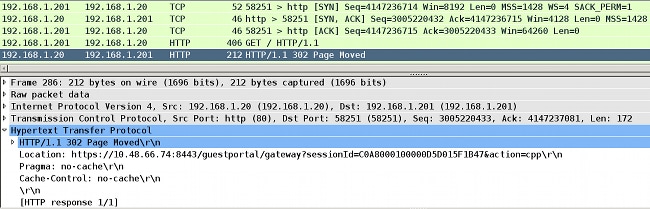

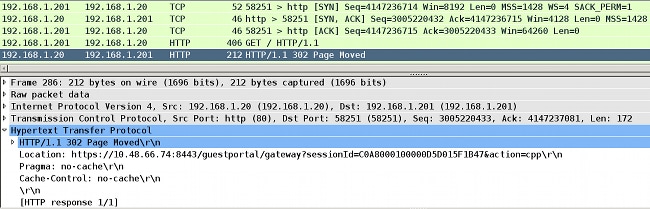

Wanneer u het verkeer start naar het IP-adres dat direct Layer 3 (L3) bereikbaar is via de switch (het netwerk voor de switch heeft een SVI-interface), is hier wat er gebeurt:

- De client initieert een ARP-oplossingsverzoek (Address Resolution Protocol) voor de doelhost (192.168.1.20) in hetzelfde VLAN en ontvangt een antwoord (ARP-verkeer wordt nooit omgeleid).

- De switch onderschept die sessie, zelfs als het IP-adres van de bestemming niet op die switch is ingesteld. TCP-handshaking tussen de client en de switch is voltooid. Op dit moment worden er geen andere pakketten verzonden buiten de switch. In dit geval heeft de client (192.168.1.201) een TCP-sessie gestart met de andere host die bestaat in dat VLAN (192.168.1.20) en waarvoor de switch een SVI-interface UP heeft (met het IP-adres van 192.168.1.10):

- Nadat de TCP sessie is ingesteld en het HTTP verzoek is verzonden, retourneert de switch de HTTP respons met de omleiding naar ISE (Location header).

Deze stappen worden bevestigd door debugs. Er zijn verschillende ACL-hits:epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2]

matched with [acl=REDIRECT_POSTURE]

epm-redirect:Fill in URL=https://10.48.66.74:8443/guestportal/gateway?sessionId=

C0A8000100000D5D015F1B47&action=cpp for redirection

epm-redirect:IP=192.168.1.201: Redirect http request to https:

//10.48.66.74:8443/guestportal/gateway?sessionId=C0A8000100000D5D015F1B47&action=cpp

epm-redirect:EPM HTTP Redirect Daemon successfully created

Dit kan ook worden bevestigd door meer gedetailleerde debugs:debug ip http all

http_epm_http_redirect_daemon: got redirect request

HTTP: token len 3: 'GET'

http_proxy_send_page: Sending http proxy page

http_epm_send_redirect_page: Sending the Redirect page to ... - De client maakt rechtstreeks verbinding met de ISE (Secure Sockets Layer (SSL) sessie met 10.48.66.74:843). Dit pakket activeert geen omleiding:

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] didn't

match with [acl=REDIRECT_POSTURE]

Scenario 2 - Bestemmingshost is in hetzelfde VLAN, bestaat niet en is SVI 10 UP

Als de doelhost 192.168.1.20 niet reageert, ontvangt de client geen ARP-antwoord (de switch onderschept ARP niet) en stuurt de client geen TCP-SYN. Omleiding komt nooit voor.

Dit is waarom de NAC Agent een standaardgateway gebruikt voor een detectie. Een standaardgateway moet altijd reageren en trigger omleidingen.

Scenario 3 - Bestemmingshost is in verschillend VLAN, bestaat en is SVI 10 UP

Dit is wat er gebeurt in dit scenario:

- De client probeert toegang te krijgen tot HTTP://8.8.8.8.

- Dat netwerk staat niet op een SVI op de switch.

- De client stuurt een TCP-SYN voor die sessie naar de standaardgateway 192.168.1.10 (adres van bestemmings-MAC bekend).

- De omleiding wordt op precies dezelfde manier geactiveerd als in het eerste voorbeeld.

- De switch onderschept die sessie en retourneert een HTTP-respons die wordt omgeleid naar de ISE-server.

- De client heeft zonder problemen toegang tot de ISE-server (dat verkeer wordt niet omgeleid).

Scenario 4 - Bestemmingshost is in ander VLAN, bestaat niet en is SVI 10 UP

Dit scenario is precies hetzelfde als Scenario 3. Het doet er niet toe of de doelhost in een extern VLAN bestaat of niet.

Scenario 5 - Bestemmingshost is in ander VLAN aanwezig, bestaat en is SVI 10 DOWN

Als de switch geen SVI UP heeft in hetzelfde VLAN als de client, kan deze nog steeds omleiding uitvoeren, maar alleen wanneer specifieke omstandigheden worden aangepast.

Het probleem voor de switch is hoe je de reactie van een andere SVI aan de client kunt retourneren. Het is moeilijk om te bepalen welk bron-MAC-adres moet worden gebruikt.

De stroom is anders dan wanneer SVI UP is:

- De client verzendt een TCP-SYN naar de host in een ander VLAN (192.168.2.20) met een MAC-adres voor de bestemming ingesteld op een standaardgateway die op de upstream-switch is gedefinieerd. Dat pakket bereikt de omleiding ACL, die wordt getoond door debugs.

- De switch controleert of er een routing terug naar de client is. Vergeet niet dat SVI 10 DOWN is.

- Als de switch geen andere SVI heeft die een routing naar de client heeft, wordt dat pakket niet onderschept of omgeleid, zelfs als EPM-logbestanden (Enterprise Policy Manager) aangeven dat ACL wordt bereikt. De externe host kan een SYN ACK retourneren, maar de switch heeft geen routing terug naar de client (VLAN10) en laat het pakket vallen. Het pakket kan niet alleen worden teruggeschakeld (L2), omdat het de omleiding van ACL bereikte.

- Als de switch wel een routing naar de client-VLAN heeft via een ander SVI, wordt dat pakket onderschept en wordt de omleiding uitgevoerd zoals gebruikelijk. Het antwoord met URL-redirect gaat niet rechtstreeks naar de client, maar via een andere switch/router op basis van het routeringsbesluit.

Let op de asymmetrie hier:

- Verkeer dat van de client wordt ontvangen, wordt lokaal door de switch onderschept.

- De reactie voor dat, die HTTP omvat richt, wordt verzonden via de stroomopwaartse switch die op de routing wordt gebaseerd.

- Dit is wanneer de typische problemen met de firewall zouden kunnen voorkomen, en een omleiding van TCP wordt vereist.

- Het verkeer naar de ISE, dat niet wordt omgeleid, is symmetrisch. Alleen de omleiding zelf is asymmetrisch.

Scenario 6 - Bestemmingshost is in ander VLAN, bestaat niet en is SVI 10 DOWN

Dit scenario is precies hetzelfde als scenario 5. Het maakt niet uit dat de externe host bestaat. De juiste routing is belangrijk.

Scenario 7 - HTTP-service is niet beschikbaar

Zoals gepresenteerd in scenario 6, speelt het HTTP-proces op de switch een belangrijke rol. Als de HTTP-service is uitgeschakeld, toont EPM dat het pakket de omleidingsACL bereikt:

epm-redirect:IP=192.168.1.201: Ingress packet on [idb= GigabitEthernet1/0/2] matched

with [acl=REDIRECT_POSTURE]

Deze omleiding komt echter nooit voor.

De HTTPS-service op de switch is niet vereist voor HTTP-omleiding, maar voor HTTPS-omleiding. De NAC Agent kan beide gebruiken voor ISE-detectie. Daarom wordt geadviseerd beide mogelijk te maken.

ACL-omleiding - onjuiste protocollen en poort, geen omleiding

Bericht dat de switch alleen HTTP- of HTTPS-verkeer kan onderscheppen dat werkt op standaardpoorten (TCP/80 en TCP/443). Als HTTP/HTTPS op een niet-standaard poort werkt, kan deze worden geconfigureerd met de ip-poort-kaart http opdracht. De switch moet ook zijn HTTP-server op die poort laten luisteren (ip http poort).

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Feb-2014

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback