Inleiding

Dit document beschrijft hoe u een certificaat installeert dat is ondertekend door een certificeringsinstantie van een derde partij (CA) in Cisco Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van de basisinfrastructuur voor openbare sleutels.

Gebruikte componenten

De informatie in dit document is gebaseerd op Cisco Identity Services Engine (ISE) release 3.0. Dezelfde configuratie is van toepassing op releases 2.X

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit proces is hetzelfde, ongeacht de uiteindelijke certificeringsrol (EAP-verificatie, Portal, Admin en PxGrid).

Configureren

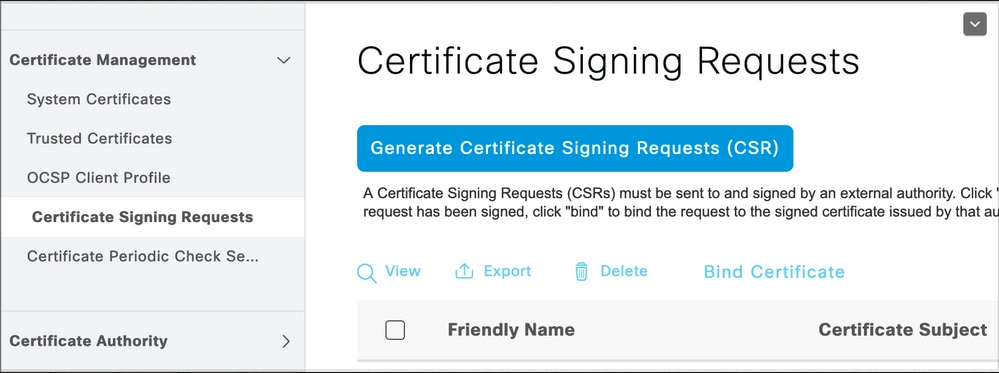

Stap 1. Genereer een aanvraag voor certificaatondertekening (CSR).

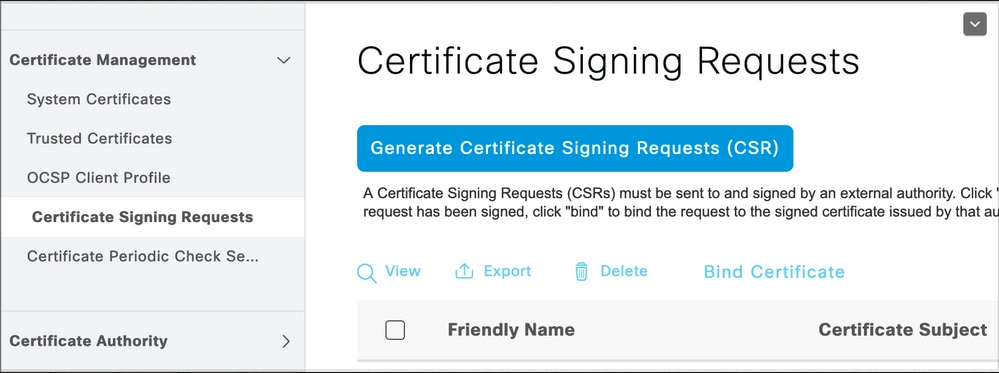

Om CSR te genereren, navigeer naar Beheer > Certificaten > Certificaat Ondertekeningsaanvragen en klik op Generate Certificate Signing Requirements (CSR).

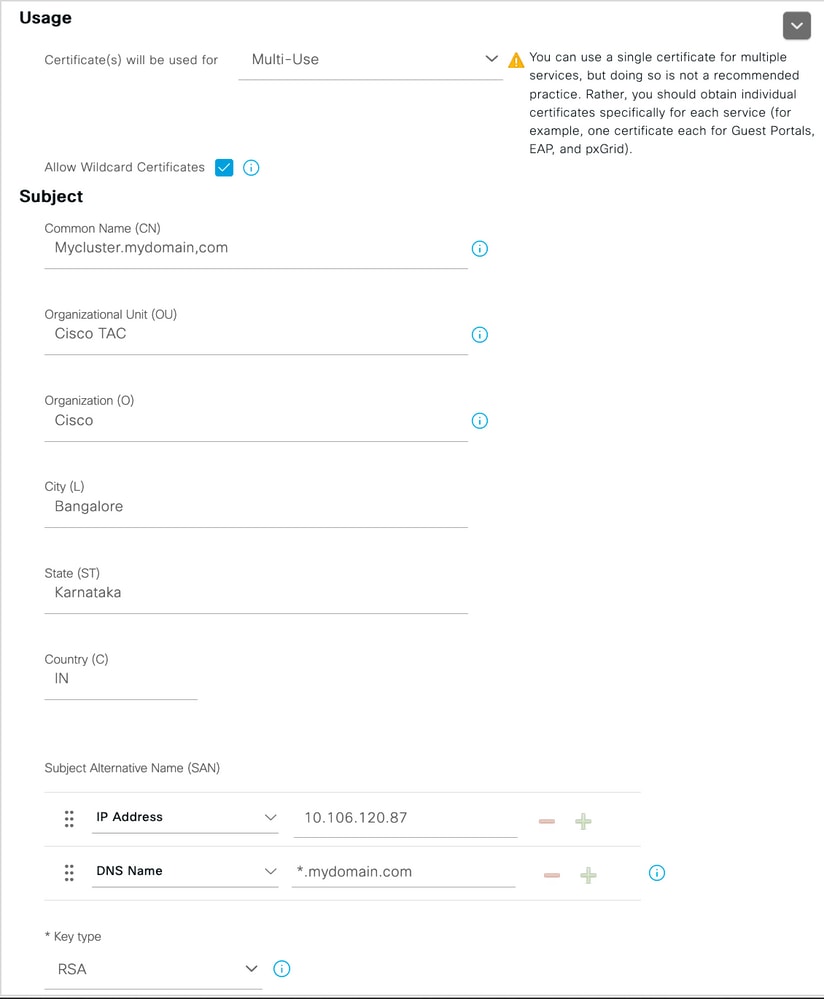

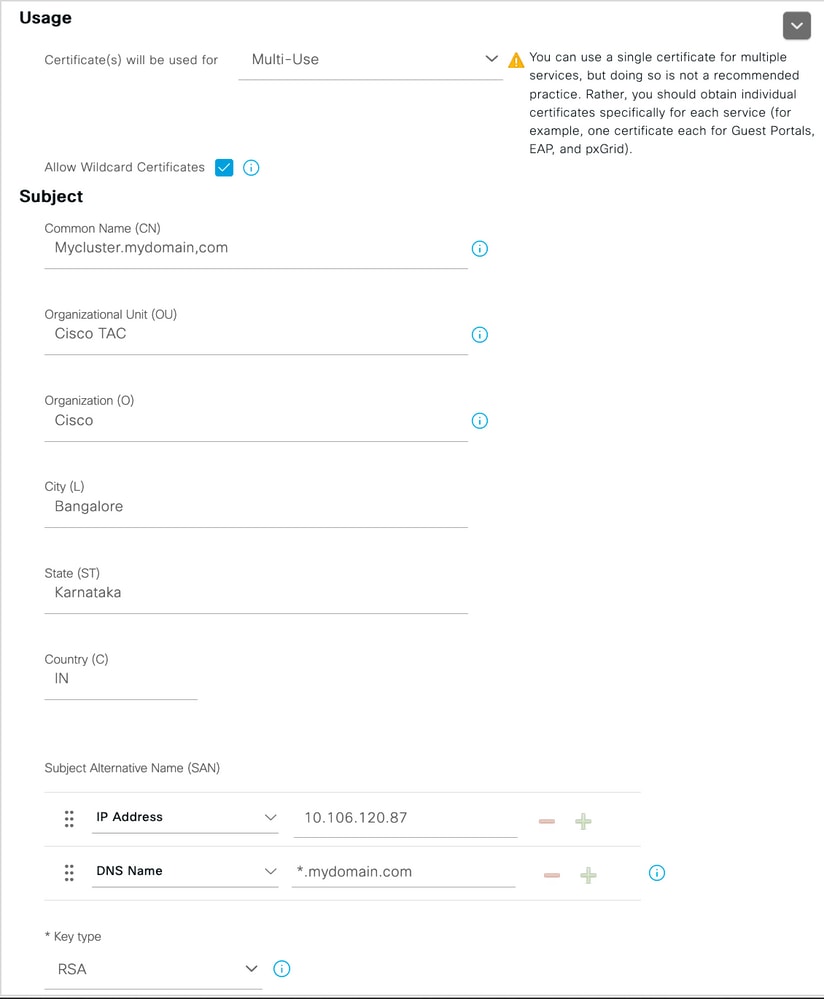

- Selecteer in het gedeelte Gebruik de rol die u wilt gebruiken in het vervolgkeuzemenu. Als het certificaat wordt gebruikt voor meerdere rollen kunt u Multi-use selecteren. Zodra het certificaat is gegenereerd, kunnen de rollen indien nodig worden gewijzigd.

- Selecteer het knooppunt waarvoor het certificaat kan worden gegenereerd.

- Vul zo nodig de informatie in (organisatie, organisatie, stad, staat en land).

Opmerking: Onder Common Name (CN) vult ISE automatisch de knooppunt Fully Qualified Domain Name (FQDN) in.

jokerteken:

- Als het doel is om een wildcard certificaat te genereren, vinkt u het vakje Wildcard Certificaten toestaan aan.

- Als het certificaat wordt gebruikt voor EAP-verificaties, mag het *-symbool niet in het veld Onderwerp staan omdat Windows-aanvragers het servercertificaat afwijzen.

- Zelfs als Validate Server Identity is uitgeschakeld op de aanvrager, kan de SSL handdruk mislukken als de * in het veld CN staat.

-

*.domain.com In plaats daarvan kan een generieke FQDN worden gebruikt in het veld CN, en kan de naam worden gebruikt in het veld Onderwerp Alternatieve naam (SAN) en DNS-naam.

Opmerking: Sommige certificeringsinstanties (CA) kunnen de wildcard (*) automatisch toevoegen in de GN van het certificaat, ook als deze niet in de CSR voorkomt. In dit scenario moet een speciaal verzoek worden ingediend om deze actie te voorkomen.

Individueel servercertificaat CSR voorbeeld:

CSR-voorbeeld met jokerteken:

Opmerking: Elk IP-adres voor implementatieknooppunten kan aan het SAN-veld worden toegevoegd om een certificaatwaarschuwing te voorkomen wanneer u de server via het IP-adres benadert.

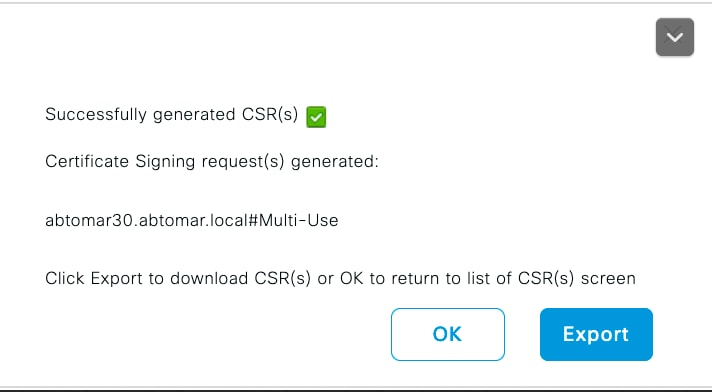

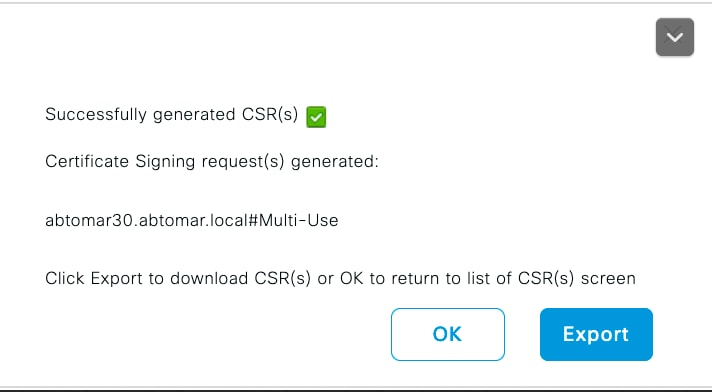

Wanneer de CSR eenmaal is gemaakt, wordt in ISE een pop-upvenster weergegeven met de optie om het te exporteren. Zodra het bestand is geëxporteerd, moet dit naar de CA worden verzonden voor ondertekening.

Stap 2. Voer een nieuwe certificaatketen in.

De certificaatautoriteit retourneert het ondertekende servercertificaat samen met de volledige certificaatketen (Root/Intermediate). Voer de stappen hier uit om de certificaten te importeren in uw ISE-server:

- Ga naar Beheer > Certificaten > Trusted Certificates om Root- en (of) Intermediate-certificaten te importeren die zijn geleverd door de CA.

- Klik op Importeren en kies vervolgens het Root- en/of Tussencertificaat en kies de betreffende selectievakjes zoals ze van toepassing waren op verzenden.

- Als u het servercertificaat wilt importeren, navigeert u naar Beheer > Certificaten > Aanvragen voor het ondertekenen van het certificaat.

- Selecteer de eerder gemaakte MVO en klik op bind certificaat.

- Selecteer de nieuwe certificaatlocatie en ISE bindt het certificaat aan de private sleutel die gemaakt en opgeslagen is in de database.

Opmerking: Als de Admin Role voor dit certificaat is geselecteerd, wordt de specifieke ISE-serverservice opnieuw gestart.

Voorzichtig: Als het geïmporteerde certificaat betrekking heeft op het primaire beheerknooppunt van de implementatie en als de beheerdersrol is geselecteerd, gaan de services op alle knooppunten na elkaar opnieuw van start. Dit wordt verwacht en een onderbreking wordt geadviseerd om deze activiteit uit te voeren.

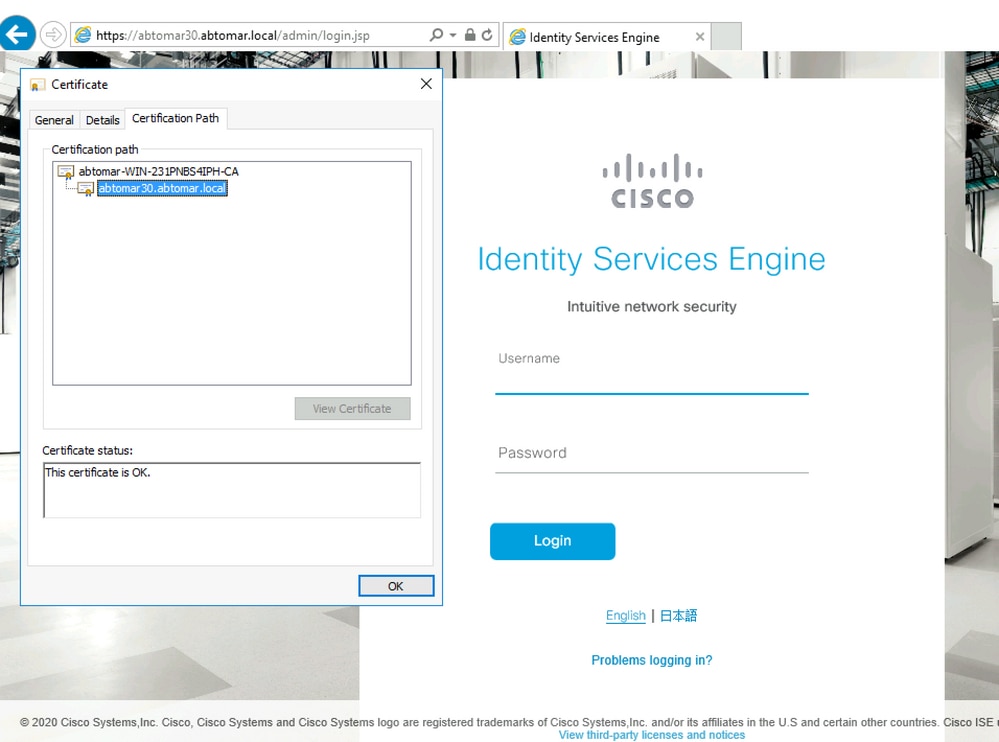

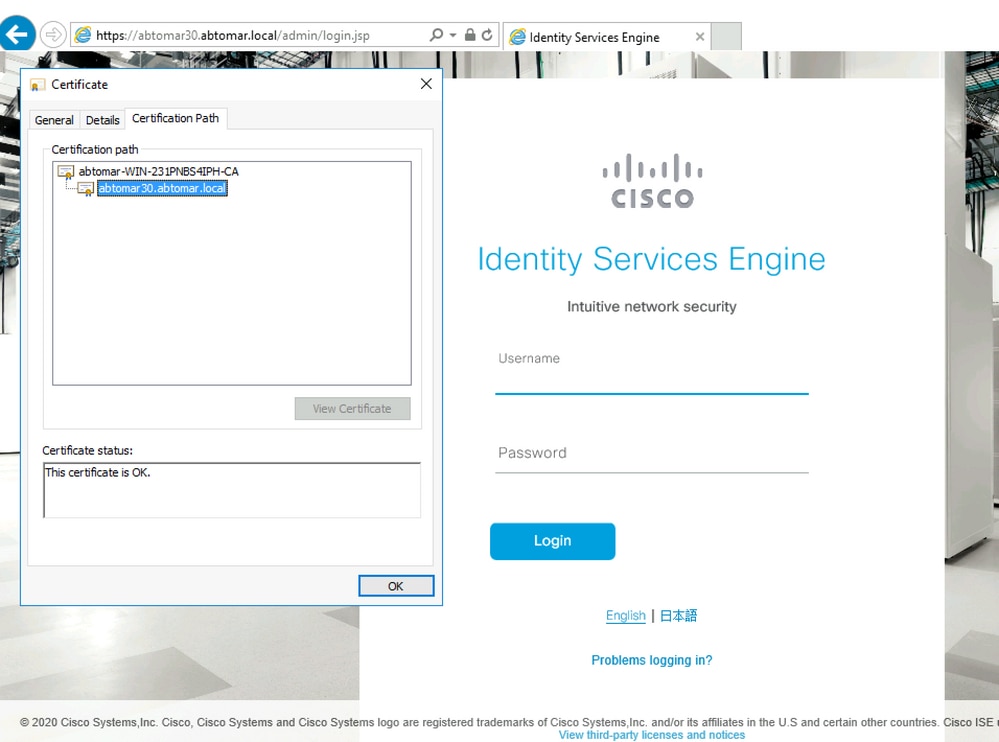

Verifiëren

Als de admin rol is geselecteerd tijdens het importeren van het certificaat, kunt u controleren of het nieuwe certificaat aanwezig is door de admin pagina in de browser te laden. De browser moet vertrouwen op het nieuwe beheercertificaat zolang de keten correct is gebouwd en als de certificaatketen wordt vertrouwd door de browser.

Voor extra verificatie selecteert u het slotsymbool in de browser en onder het certificaatpad verifieert u of de volledige keten aanwezig is en door de machine wordt vertrouwd. Dit is geen directe indicator dat de volledige keten correct door de server is doorgegeven, maar een indicator van de browser die het servercertificaat kan vertrouwen op basis van zijn lokale vertrouwensopslag.

Problemen oplossen

Supplicant vertrouwt niet op het ISE Local Server Certificate tijdens een dot1x-verificatie

Controleer of ISE tijdens het SSL-handshake proces de volledige certificaatketen doorloopt.

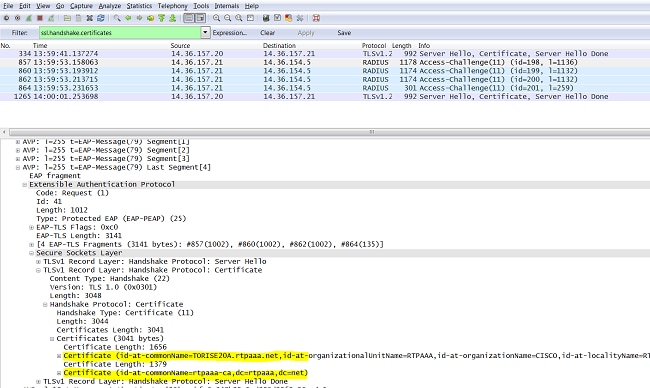

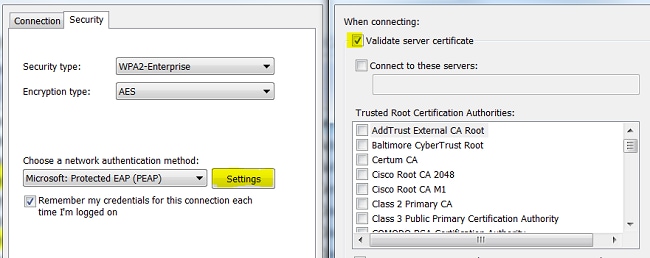

Wanneer EAP-methoden worden gebruikt waarvoor een servercertificaat (d.w.z. PEAP) en Validate Server Identity is geselecteerd, valideert de aanvrager de certificaatketen met behulp van de certificaten die hij in zijn lokale vertrouwensarchief heeft opgeslagen als onderdeel van het verificatieproces. Als onderdeel van het SSL-handshake-proces presenteert ISE haar certificaat en ook alle Root- en (of) tussencertificaten in haar keten. De aanvrager kan de identiteit van de server niet valideren indien de keten onvolledig is. Om te controleren of de certificaatketen wordt doorgegeven aan uw klant, kunt u de volgende stappen uitvoeren:

- Als u tijdens de verificatie een opname van ISE (TCPDump) wilt maken, navigeert u naar Operations > Diagnostische tools > Algemene tools > TCP Dump.

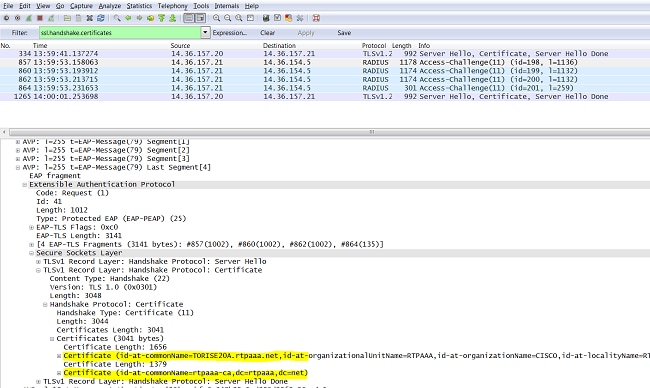

- Download/Open de opname en pas het filter ssl.handshake.certificate toe in Wireshark en vind een access-challenge.

- Nadat u deze optie hebt geselecteerd, navigeer u naar Uitbreidingsprotocol voor RADIUS > Attribute Value Paren > EAP-Message Laatste segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificaat > Certificaten.

Certificaatketen in de afname.

Als de keten onvolledig is, navigeer dan naar ISE-administratie > Certificaten > Trusted Certificates en controleer of de Root en (of) Intermediate Certificaten aanwezig zijn. Indien de certificaatketen met succes is doorlopen, moet de keten zelf volgens de hier beschreven methode als geldig worden gecontroleerd.

Open elk certificaat (server, tussenpersoon en wortel) en controleer de vertrouwensketen door de Onderwerp Key Identifier (SKI) van elk certificaat te koppelen aan de Autoriteit Key Identifier (AKI) van het volgende certificaat in de keten.

Voorbeeld van een certificaatketen.

ISE-certificaatketen is correct maar endpoint weigert ISE-servercertificaat tijdens verificatie

Wanneer ISE tijdens de SSL-handdruk haar volledige certificaatketen presenteert en de aanvrager de certificaatketen nog steeds weigert; De volgende stap is om te verifiëren dat de Root en(of) Intermediate certificaten in de client Local Trust Store zijn.

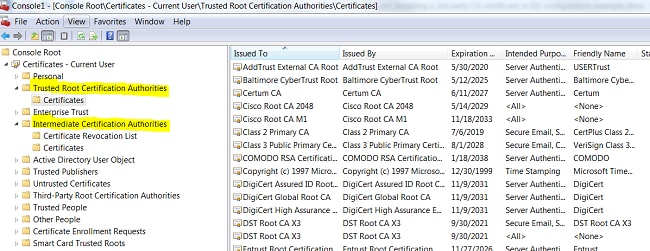

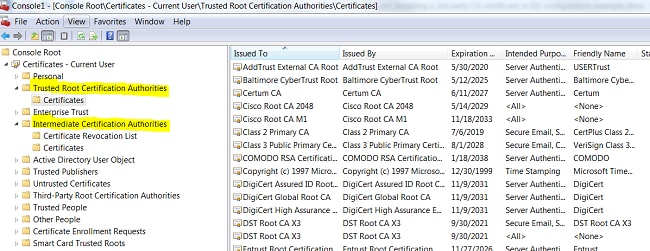

Om dit van een apparaat van Windows te verifiëren, navigeer aan mmc.exe Bestand > Add-Remove Snap-in. Selecteer in de kolom Available snap-ins Certificaten en klik op Add. Selecteer Mijn gebruikersaccount of computeraccount afhankelijk van het gebruikte verificatietype (Gebruiker of Machine) en klik vervolgens op OK.

Selecteer onder de consoleweergave de optie Trusted Root Certification Authorities en Intermediate Certification Authorities om de aanwezigheid van Root en Intermediate Certificate in het lokale vertrouwensarchief te controleren.

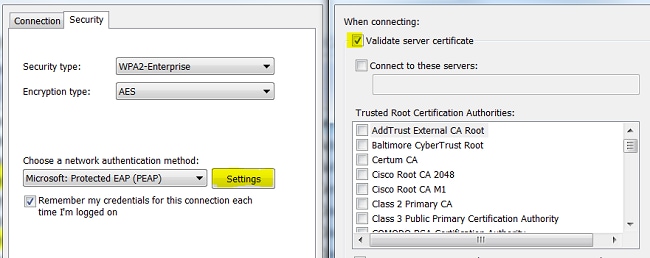

Een makkelijke manier om te verifiëren dat dit een probleem is met de Server Identity Check, vinkt u het validate Server Certificate uit onder de profielconfiguratie van de aanvrager en test het opnieuw.

Gerelateerde informatie

Feedback

Feedback