HTTPS-ondersteuning voor ISE-SCEP-integratie configureren

Inhoud

Inleiding

Dit document beschrijft de stappen die nodig zijn om HTTPS-ondersteuning (Hypertext Transfer Protocol Secure) te configureren voor Secure Certificate Enrollment Protocol (SCEP)-integratie met de Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van de Microsoft Internet Information Services (IIS)-webserver

- Ervaring met de configuratie van SCEP en certificaten op ISE

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- ISE-softwarerelease 12.1.x

- Windows Server 2008 R2 Enterprise met hotfixes voor KB2483564 en KB263200 geïnstalleerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

De informatie met betrekking tot Microsoft Certificate Services wordt specifiek als richtlijn voor Cisco Bring Your Own Device (BYOD) geleverd. Raadpleeg TechNet van Microsoft als de definitieve bron van waarheid voor Microsoft-certificeringsinstantie, Network Device Enrollment Service (NDES) en aan SCEP gerelateerde serverconfiguraties.

Achtergrondinformatie

Een van de kerncomponenten van een BYOD-implementatie is een Microsoft 2008 R2 Enterprise-server waarop de NDES-rol is geïnstalleerd. Deze server is lid van het Active Directory (AD)-bos. Tijdens de eerste installatie van NDES wordt de IIS-webserver van Microsoft automatisch geïnstalleerd en geconfigureerd om HTTP-beëindiging van SCEP te ondersteunen. In sommige BYOD-implementaties willen klanten de communicatie tussen ISE en NDES mogelijk verder beveiligen met behulp van HTTPS. Deze procedure beschrijft de stappen die nodig zijn om een Secure Socket Layer (SSL)-certificaat voor de SCEP-website aan te vragen en te installeren.

Configureren

Configuratie van NDES-servercertificaten

- Maak verbinding met de NDES-server via console of RDP.

- Klik op Start -> Beheertools -> Internet Information Services (IIS) Manager.

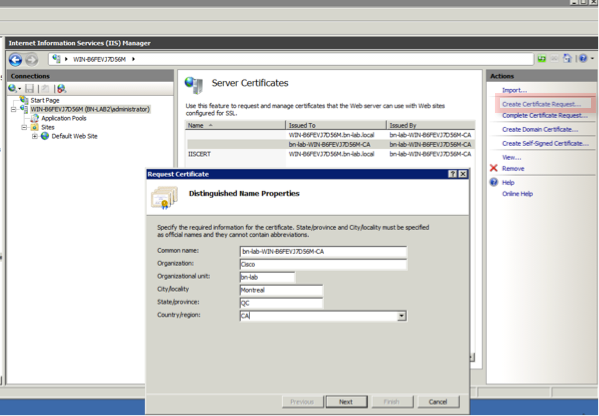

- Markeer de naam van de IIS-server en klik op het pictogram Servercertificaten.

- Klik op Certificaataanvraag maken en vul de velden in.

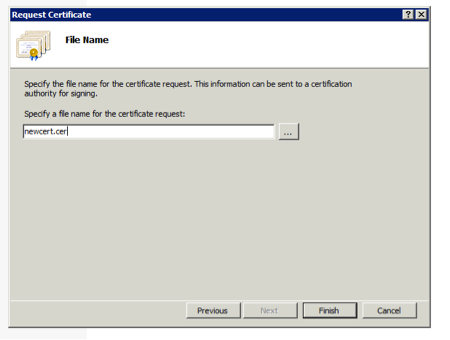

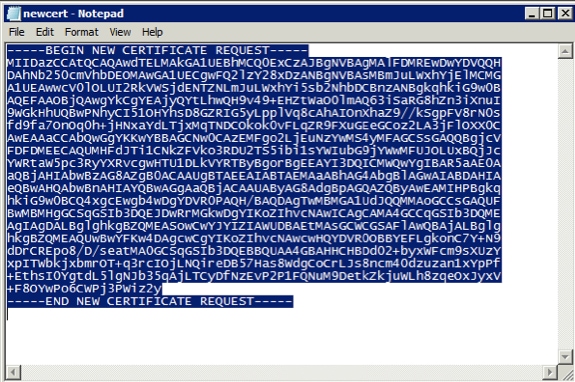

- Open het .cer-bestand dat in de vorige stap met een teksteditor is gemaakt en kopieer de inhoud naar het klembord.

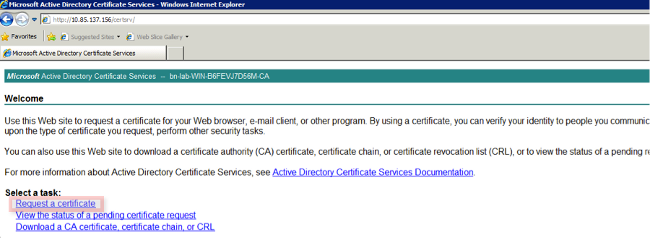

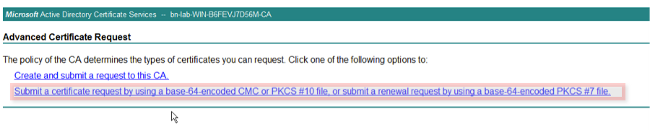

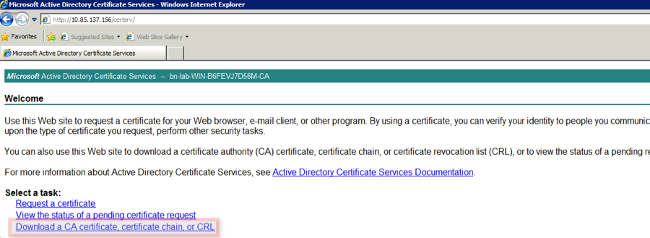

- Ga naar de website Microsoft CA Web Enrollment en klik op Certificaat aanvragen.

Voorbeeld-URL: http://yourCAIP/certsrv

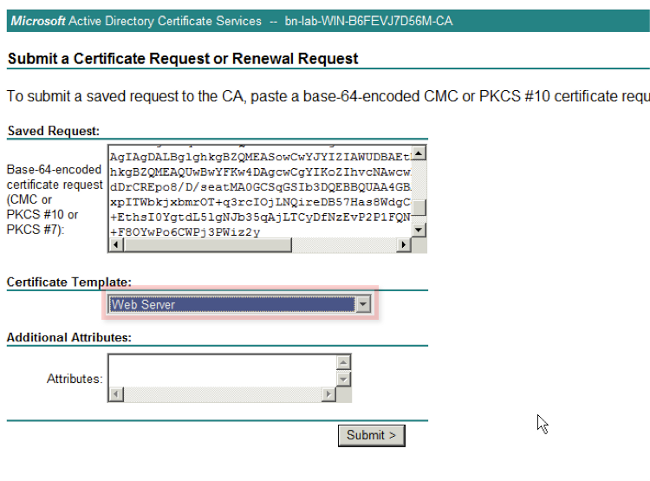

- Klik op Certificaataanvraag indienen met behulp van.... Plakt de certificaatinhoud van het klembord en kies de sjabloon voor de webserver.

- Klik op Indienen en sla het certificaatbestand vervolgens op het bureaublad.

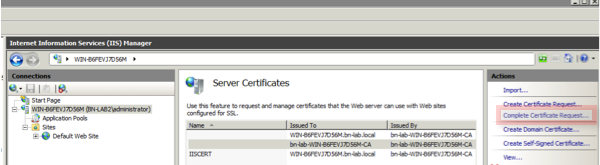

- Ga terug naar de NDES-server en open het hulpprogramma IIS Manager. Klik op de servernaam en klik vervolgens op Certificaataanvraag voltooien om het nieuwe servercertificaat te importeren.

Configuratie van binding voor NDES-server voor IIS

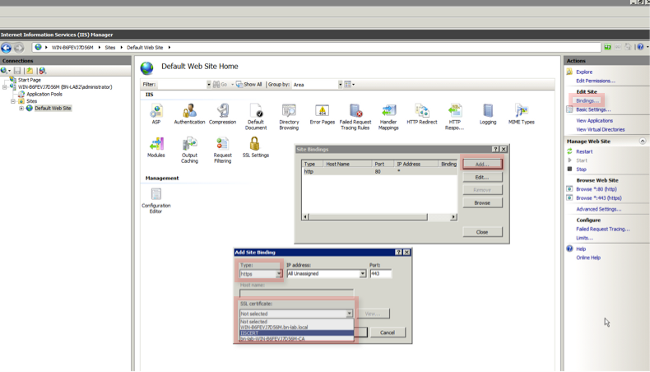

- Breid de servernaam uit, breid Sites uit, klik op Default Web Site.

- Klik op Bindingen in de rechterbovenhoek.

- Klik op Add, wijzig het type in HTTPS en kies het certificaat in de vervolgkeuzelijst.

- Klik op OK.

ISE-serverconfiguratie

- Maak verbinding met de Web Enrollment interface van de CA-server en download de CA-certificaatketen.

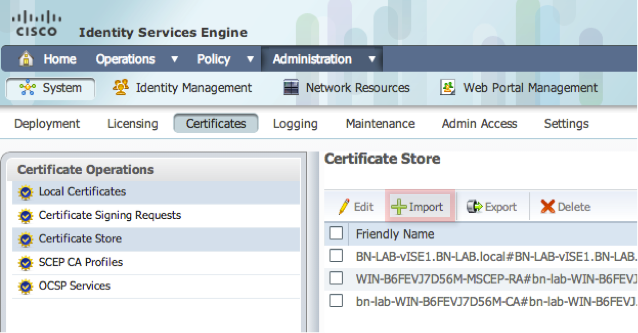

- Navigeer vanuit de ISE GUI naar Beheer -> Certificaten -> Certificaatopslag en importeer de CA-certificaatketen in de ISE-winkel.

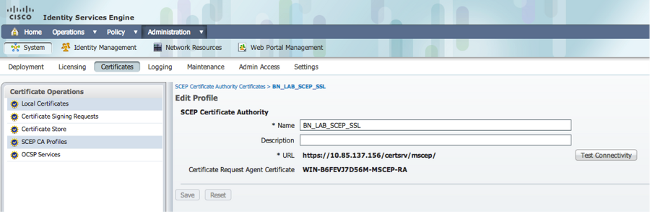

- Navigeren naar Beheer -> Certificaten -> SCEP CA-profielen en de URL voor HTTPS configureren. Klik op Connectiviteit testen en klik vervolgens op Opslaan.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

- Navigeer naar Administratie -> Certificaten -> Certificaatopslag en controleer of de CA-certificaatketen en het NDES-server Registration Authority (RA)-certificaat aanwezig zijn.

- Gebruik Wireshark of TCP Dump om de eerste SSL-uitwisseling tussen de ISE-beheerknooppunt en de NDES-server te bewaken.

De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

- Verdeel de BYOD-netwerktopologie in logische waypoints om te helpen bij het identificeren van debug- en opnamepunten langs het pad tussen deze endpoints - ISE, NDES en CA.

- Zorg ervoor dat TCP 443 bidirectioneel is toegestaan tussen de ISE en de NDES-server.

- Controleer de CA- en NDES-servertoepassingslogboeken voor registratiefouten en gebruik Google of TechNet om deze fouten te onderzoeken.

- Gebruik het hulpprogramma TCP Dump op de ISE-PDN en controleer verkeer naar en van de NDES-server. Dit vindt u onder Operations > Diagnostic Tools > General Tools.

- Installeer Wireshark op de NDES-server of gebruik SPAN op intermediaire switches om SCEP-verkeer naar en van het ISE-PSN op te nemen.

De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

27-May-2013

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback