SSL VPN-verificatie configureren via FTD, ISE, DUO en Active Directory

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de integratie van SSLVPN in Firepower Threat Defense met behulp van Cisco ISE en DUO Security voor AAA.

Vereisten

- ISE 3.0 of hoger.

- FMC 7.0 of hoger.

- FTD 7.0 of hoger.

- DUO-verificatieproxy.

- ISE Essentials-licenties

- DUO Essentials Licensing.

Gebruikte componenten

- ISE 3.2 Patch 3

- VCC 7.2.5

- FTD 7.2.5

- Proxy DUO 6.3.0

- Any Connect 4.10.08029

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Netwerkdiagram

Topologie.

Topologie.

In onze voorgestelde oplossing is Cisco ISE een cruciale RADIUS Server-proxy. In plaats van het authenticatie- of autorisatiebeleid rechtstreeks te evalueren, is ISE geconfigureerd om de RADIUS-pakketten van de FTD door te sturen naar de DUO-verificatieproxy.

De DUO Authentication Proxy fungeert als een speciale tussenpersoon binnen deze authenticatiestroom. Geïnstalleerd op een Windows-server, overbrugt het de kloof tussen Cisco ISE en DUO's cloud. De primaire proxyfunctie is het verzenden van authenticatieverzoeken – ingekapseld in RADIUS-pakketten – naar de DUO Cloud. De DUO Cloud staat uiteindelijk netwerktoegang toe of ontzegt deze op basis van de twee-factor authenticatie configuraties.

1. De gebruiker start het VPN-verificatieproces door zijn unieke gebruikersnaam en wachtwoord in te voeren.

2. De Firewall Threat Defense (FTD) stuurt het verificatieverzoek naar de Cisco Identity Services Engine (ISE).

3. De Policy Services Node (PSN) stuurt het verificatieverzoek door naar de DUO-verificatieproxyserver. Vervolgens valideert de DUO-verificatieserver de referenties via de DUO Cloud-service.

4. De DUO Cloud valideert de gebruikersnaam en het wachtwoord ten opzichte van de gesynchroniseerde database.

Let op: De synchronisatie tussen de DUO Cloud en de organisaties Active Directory moet actief zijn om een up-to-date gebruikersdatabase in de DUO Cloud te behouden.

Let op: De synchronisatie tussen de DUO Cloud en de organisaties Active Directory moet actief zijn om een up-to-date gebruikersdatabase in de DUO Cloud te behouden.5. Na succesvolle authenticatie initieert de DUO Cloud een DUO Push naar de geregistreerde mobiele apparaten via een beveiligde, versleutelde pushmelding. De gebruiker moet vervolgens de DUO Push goedkeuren om zijn identiteit te bevestigen en verder te gaan.

6. Zodra de gebruiker de DUO-push heeft goedgekeurd, stuurt de DUO-verificatieproxyserver een bevestiging terug naar de PSN om aan te geven dat het verificatieverzoek door de gebruiker is geaccepteerd.

7. De PSN-node stuurt de bevestiging naar de FTD om te informeren dat de gebruiker is geverifieerd.

8. De FTD ontvangt de verificatiebevestiging en maakt de VPN-verbinding met het eindpunt met de juiste beveiligingsmaatregelen.

9. De FTD registreert de details van de succesvolle VPN-verbinding en verzendt de boekhoudgegevens veilig terug naar de ISE-node voor registratie- en auditdoeleinden.

10. Het ISE-knooppunt registreert de boekhoudkundige informatie in zijn livelogs en zorgt ervoor dat alle gegevens veilig worden opgeslagen en toegankelijk zijn voor toekomstige audits of nalevingscontroles.

Opmerking:

De installatie in deze handleiding maakt gebruik van de volgende netwerkparameters:

- Primaire netwerkserver (PNS) node IP: 10.4.23.21

- Firepower Threat Defense (FTD) IP voor Peer VPN: 10.4.23.53

- DUO Authentication Proxy IP: 10.31.126.207

- Domeinnaam: testlab.local

Configuraties

FTD-configuraties.

Een RADIUS-server integreren in het Firepower Management Center (FMC)

1. Open de FMC door uw webbrowser te starten en het IP-adres van de FMC in te voeren om de grafische gebruikersinterface (GUI) te openen.

2. Navigeer naar het menu Objecten, selecteer AAA Server en ga naar de optie RADIUS-servergroep.

3. Klik op de knop RADIUS-servergroep toevoegen om een nieuwe groep voor RADIUS-servers te maken.

RADIUS-servergroep.

RADIUS-servergroep.

4. Voer een beschrijvende naam in voor de nieuwe AAA RADIUS-servergroep om een duidelijke identificatie binnen uw netwerkinfrastructuur te garanderen.

5. Voeg een nieuwe RADIUS-server toe door de juiste optie in de groepsconfiguratie te selecteren. RADIUS-server.

RADIUS-server.

6. Geef het IP-adres van de RADIUS-server op en voer de gedeelde geheime sleutel in.

Opmerking: het is essentieel om ervoor te zorgen dat deze geheime sleutel veilig wordt gedeeld met de ISE-server om een succesvolle RADIUS-verbinding tot stand te brengen.

Nieuwe RADIUS-server.

Nieuwe RADIUS-server.

7. Nadat u de RADIUS-servergegevens hebt geconfigureerd, klikt u op Opslaan om de instellingen voor de RADIUS-servergroep te behouden.

Gegevens over servergroep.

Gegevens over servergroep.

8. Als u de AAA-serverconfiguratie in uw netwerk wilt voltooien en implementeren, gaat u naar het menu Implementeren en selecteert u Alles implementeren om de instellingen toe te passen.

AAA-server implementeren.

AAA-server implementeren.

Configureer de externe VPN.

1. Navigeer naar Apparaten > VPN > Externe toegang in de FMC GUI om het VPN-configuratieproces te starten.

2. Klik op de knop Toevoegen om een nieuw VPN-verbindingsprofiel te maken.

VPN-verbindingsprofiel.

VPN-verbindingsprofiel.

3. Voer een unieke en beschrijvende naam in voor de VPN om deze te helpen identificeren binnen uw netwerkinstellingen.

4. Kies de SSL-optie om een veilige verbinding te garanderen met behulp van het SSL VPN-protocol.

5. Selecteer het specifieke FTD-apparaat in de lijst met apparaten.

VPN-instellingen.

VPN-instellingen.

6. Configureer de AAA-methode om de PSN-node te gebruiken in de verificatie-instellingen.

Verbindingsprofiel

Verbindingsprofiel

7. Dynamische IP-adrestoewijzing instellen voor VPN.

Waarschuwing: voor andere doeleinden is de DHCP VPN-pool geselecteerd.

IP-adresgroep.

IP-adresgroep.

8. Maak een nieuw groepsbeleid aan.

Groepsbeleid.

Groepsbeleid.

9. Controleer in de instellingen voor groepsbeleid of het SSL-protocol is geselecteerd.

VPN-protocollen.

VPN-protocollen.

10. Maak een nieuwe VPN-pool of selecteer een bestaande pool om het bereik van IP-adressen te definiëren dat beschikbaar is voor VPN-clients.

Pool VPN.

Pool VPN.

11. Geef de DNS-servergegevens voor de VPN-verbinding op.

DNS-instellingen.

DNS-instellingen.

Waarschuwing: extra functies zoals de Banner, Split Tunneling, AnyConnect en Geavanceerde opties worden als optioneel beschouwd voor deze configuratie.

12. Nadat u de benodigde details hebt geconfigureerd, klikt u op Volgende om door te gaan naar de volgende fase van de installatie.

Groepsbeleid.

Groepsbeleid.

13. Selecteer het juiste AnyConnect-pakket voor de VPN-gebruikers. Als het vereiste pakket niet wordt vermeld, hebt u de mogelijkheid om het benodigde pakket in dit stadium toe te voegen.

Pakketinstallatie.

Pakketinstallatie.

14. Kies de netwerkinterface op het FTD-apparaat waarin u de VPN-functie op afstand wilt inschakelen.

VPN-interface

VPN-interface

15. Stel een certificeringsregistratieproces in door een van de beschikbare methoden te selecteren voor het maken en installeren van het certificaat op de firewall, wat cruciaal is voor veilige VPN-verbindingen.

Let op: in deze handleiding is bijvoorbeeld een zelf ondertekend certificaat geselecteerd.

Apparaatcertificaat.

Apparaatcertificaat.

Cert-inschrijving.

Cert-inschrijving.

16. Klik op Volgende zodra de certificaatinschrijving is geconfigureerd.

Overzicht van toegang en services

Overzicht van toegang en services

17. Controleer de samenvatting van al uw configuraties om ervoor te zorgen dat ze nauwkeurig zijn en uw beoogde configuratie weerspiegelen.

Overzicht van VPN-instellingen.

Overzicht van VPN-instellingen.

18. Als u de VPN-configuratie voor externe toegang wilt toepassen en activeren, gaat u naar Implementeren > Alles implementeren en voert u de implementatie uit op het geselecteerde FTD-apparaat.

VPN-instellingen implementeren.

VPN-instellingen implementeren.

ISE-configuraties.

Integratie van DUO als externe radiusserver.

1. Navigeer naar Beheer > Netwerkbronnen > Externe RADIUS-servers in de Cisco ISE-beheerinterface.

2. Klik op de knop Toevoegen om een nieuwe externe RADIUS-server te configureren.

Externe RADIUS-servers

Externe RADIUS-servers

3. Voer een naam in voor de Proxy DUO-server.

4. Voer het juiste IP-adres in voor de Proxy DUO-server om een goede communicatie tussen de ISE- en de DUO-server te garanderen.

5. Stel de gedeelde geheime sleutel in.

Opmerking: deze gedeelde geheime sleutel moet in de Proxy DUO-server worden geconfigureerd om een RADIUS-verbinding tot stand te brengen.

6. Zodra alle gegevens correct zijn ingevoerd, klikt u op Indienen om de nieuwe configuratie van de Proxy DUO-server op te slaan.

Externe RADIUS-servers

Externe RADIUS-servers

7. Ga naar Beheer > RADIUS-serverreeksen.

8. Klik op Toevoegen om een nieuwe RADIUS-serverreeks te maken.

RADIUS-serverreeksen

RADIUS-serverreeksen

9. Geef een duidelijke naam op voor de RADIUS-serverreeks voor eenvoudige identificatie.

10. Zoek de eerder geconfigureerde DUO RADIUS-server, aangeduid als DUO_Server in deze handleiding, en verplaats deze naar de geselecteerde lijst aan de rechterkant om deze in de reeks op te nemen.

11. Klik op Indienen om de configuratie van de RADIUS-serverreeks te voltooien en op te slaan.

Configuratie van Radius Server-reeksen.

Configuratie van Radius Server-reeksen.

De FTD integreren als een netwerktoegangsapparaat.

1. Navigeer naar het gedeelte Beheer in uw systeeminterface en selecteer Netwerkbronnen om toegang te krijgen tot het configuratiegebied voor netwerkapparaten.

2. Zoek in het gedeelte Netwerkbronnen de knop Toevoegen en klik erop om het toevoegen van een nieuw netwerktoegangsapparaat te starten.

Netwerktoegangsapparaten.

Netwerktoegangsapparaten.

3. Voer in de opgegeven velden de naam van het netwerktoegangsapparaat in om het apparaat in uw netwerk te identificeren.

4. Geef het IP-adres van het FTD-apparaat (Firepower Threat Defense) op.

5. Voer de sleutel in die eerder is ingesteld tijdens de installatie van het FMC (Firepower Management Center). Deze sleutel is essentieel voor veilige communicatie tussen apparaten.

6. Voltooi het proces door op de knop Verzenden te klikken.

FTD toevoegen als NAD.

FTD toevoegen als NAD.

RADIUS-instellingen

RADIUS-instellingen

DUO-configuraties.

DUO Proxy-installatie.

Open de DUO Proxy Download- en installatiehandleiding door op de volgende link te klikken:

https://duo.com/docs/authproxy-reference

Integreer DUO Proxy met ISE en DUO Cloud.

1. Meld u aan bij de DUO Security-website op https://duo.com/ met uw referenties.

2. Navigeer naar de sectie Toepassingen en selecteer Bescherm een toepassing om door te gaan.

DUO-toepassingen

DUO-toepassingen

3. Zoek naar de optie "Cisco ISE RADIUS" in de lijst en klik op Beveiligen om deze aan uw toepassingen toe te voegen.

ISE RADIUS, optie

ISE RADIUS, optie

4. Na succesvolle toevoeging ziet u de details van de DUO-aanvraag. Scroll naar beneden en klik op Opslaan.

5. Kopieer de meegeleverde integratiesleutel, geheime sleutel en API-hostnaam; deze zijn cruciaal voor de komende stappen.

ISE-servergegevens

ISE-servergegevens

6. Start DUO Proxy Manager op uw systeem om door te gaan met de installatie.

DUO Proxybeheer

DUO Proxybeheer

7. (Optioneel) Als uw DUO-proxyserver een proxyconfiguratie nodig heeft om verbinding te maken met de DUO-cloud, voert u de volgende parameters in:

[main]

http_proxy_host=

http_proxy_port=

Let op: Zorg ervoor dat u uw werkelijke proxy-gegevens vervangt en vervangt.

8. Gebruik nu de informatie die u eerder hebt gekopieerd om de integratieconfiguratie te voltooien.

[radius_server_auto]

ikey=

skey=

api_host=

radius_ip_1=

radius_secret_1=

failmode=safe

port=1812

client=ad_client

Tip: De regelclient=ad_client is een indicatie dat de DUO-proxy zich verifieert met een Active Directory-account. Controleer of deze informatie juist is om de synchronisatie met de Active Directory te voltooien.

DUO integreren met Active Directory.

1. De DUO-verificatieproxy integreren in uw Active Directory.

[ad_client]

host=

service_account_username=

service_account_password=

search_dn=DC=,DC=

2. Word lid van uw Active Directory met DUO-cloudservices. Log in op https://duo.com/.

3. Navigeer naar "Gebruikers" en selecteer "Directory Sync" om synchronisatie-instellingen te beheren.

Directory-synchronisatie

Directory-synchronisatie

4. Klik op "Nieuwe synchronisatie toevoegen" en kies "Active Directory" uit de meegeleverde opties.

Nieuwe synchronisatie toevoegen

Nieuwe synchronisatie toevoegen

5. Selecteer Nieuwe verbinding toevoegen en klik op Doorgaan.

Nieuwe Active Directory toevoegen

Nieuwe Active Directory toevoegen

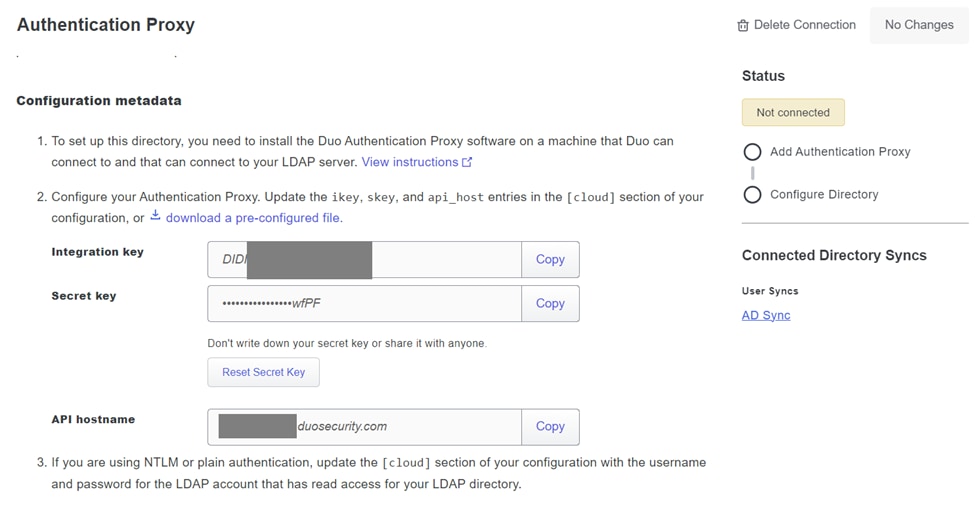

6. Kopieer de gegenereerde integratiesleutel, geheime sleutel en API-hostnaam.

Verificatieproxygegevens

Verificatieproxygegevens

7. Ga terug naar de configuratie van de DUO-verificatieproxy en configureer het gedeelte [cloud] met de nieuwe parameters die u hebt verkregen, evenals de referenties voor de serviceaccount voor een Active Directory-beheerder:

[cloud]

ikey=

skey=

api_host=

service_account_username=\

service_account_password=

8. Valideer uw configuratie door de optie "valideren" te selecteren om ervoor te zorgen dat alle instellingen correct zijn.

Configuratie van Proxy DUO.

Configuratie van Proxy DUO.

9. Sla na validatie uw configuratie op en start de DUO-verificatieproxyservice opnieuw op om wijzigingen toe te passen.

Optie Service opnieuw starten.

Optie Service opnieuw starten.

10. Voer op het DUO-beheerdashboard het IP-adres van uw Active Directory-server in, samen met de Base DN voor gebruikerssynchronisatie.

Directory-instellingen.

Directory-instellingen.

11. Selecteer de optie Gewoon om het systeem te configureren voor niet-NTLMv2-verificatie.

Verificatietype.

Verificatietype.

12. Sla uw nieuwe instellingen op om ervoor te zorgen dat de configuratie wordt bijgewerkt.

Optie opslaan

Optie opslaan

13. Gebruik de functie "testverbinding" om te controleren of de DUO Cloud-service kan communiceren met uw Active Directory.

Verbindingsoptie testen.

Verbindingsoptie testen.

14. Bevestig dat de Active Directory-status wordt weergegeven als "Verbonden", wat duidt op een geslaagde integratie.

Status succesvol.

Status succesvol.

Exporteer gebruikersaccounts vanuit Active Directory (AD) via DUO Cloud.

1. Navigeer naar Gebruikers > Directory Sync in het Duo Admin Panel om de instellingen te vinden voor de directorysynchronisatie met Active Directory.

Gebruikerslijst.

Gebruikerslijst.

2. Selecteer de Active Directory-configuratie die u wilt beheren.

3. Identificeer en kies in de configuratie-instellingen de specifieke groepen binnen Active Directory die u wilt synchroniseren met de Duo Cloud. Overweeg om de filteropties voor uw selectie te gebruiken.

4. Klik op Volledige installatie.

AD Sync.

AD Sync.

5. Klik op Nu synchroniseren om de synchronisatie onmiddellijk te starten. Hierdoor worden de gebruikersaccounts van de opgegeven groepen in Active Directory geëxporteerd naar de Duo Cloud, zodat ze kunnen worden beheerd binnen de Duo Security-omgeving.

Synchronisatie starten

Synchronisatie starten

Gebruikers inschrijven in de Cisco DUO Cloud.

Gebruikersregistratie maakt identiteitsverificatie mogelijk via verschillende methoden, zoals codetoegang, DUO-push, sms-codes en tokens.

1. Navigeer naar de sectie Gebruikers in het dashboard van Cisco Cloud.

2. Zoek en selecteer de account van de gebruiker die u wilt inschrijven.

Lijst met gebruikersaccounts.

Lijst met gebruikersaccounts.

3. Klik op de knop E-mail voor inschrijving verzenden om het inschrijvingsproces te starten.

Inschrijven via e-mail.

Inschrijven via e-mail.

4. Controleer het e-mailpostvak in en open de inschrijvingsuitnodiging om het verificatieproces te voltooien.

Voor meer informatie over het inschrijvingsproces verwijzen wij u naar deze bronnen:

- Universele inschrijvingsgids: https://guide.duo.com/universal-enrollment

- Traditionele inschrijvingsgids: https://guide.duo.com/traditional-enrollment

Configuratievalidatieprocedure.

Om ervoor te zorgen dat uw configuraties nauwkeurig en operationeel zijn, valideert u de volgende stappen:

1. Start een webbrowser en voer het IP-adres van het Firepower Threat Defense (FTD)-apparaat in om toegang te krijgen tot de VPN-interface.

VPN-aanmelding.

VPN-aanmelding.

2. Voer uw gebruikersnaam en wachtwoord in wanneer daarom wordt gevraagd.

Opmerking: De referenties maken deel uit van de Active Directory-accounts.

3. Wanneer u een DUO-pushmelding ontvangt, keurt u deze goed met behulp van de DUO Mobile-software om door te gaan met het validatieproces.

DUO Push.

DUO Push.

4. Zoek en download het Cisco AnyConnect VPN Client Package dat geschikt is voor Windows-systemen.

Downloaden en installeren.

Downloaden en installeren.

5. Voer het gedownloade AnyConnect-installatiebestand uit en volg de instructies van het installatieprogramma op uw Windows-apparaat.

6. Open de Cisco AnyConnect Secure Mobility Client-software. Maak verbinding met de VPN door het IP-adres van het FTD-apparaat in te voeren.

Alle Connect-software.

Alle Connect-software.

7. Voer desgevraagd uw VPN-toegangsreferenties in en autoriseer de DUO Push-melding nogmaals om uw verbinding te verifiëren.

DUO Push.

DUO Push.

VPN-verbinding succesvol.

VPN-verbinding succesvol.

8. Ga naar Bewerkingen > RADIUS > Livelogs om realtime activiteiten te controleren en de juiste connectiviteit te controleren, toegang te krijgen tot de live logs in de Cisco Identity Services Engine (ISE).

ISE Livelogs.

ISE Livelogs.

9. Ga naar Rapporten > Authenticatielogboeken om de verificatielogboeken in het paneel DUO-beheer te bekijken om succesvolle verificaties te bevestigen.

Authenticatielogboeken.

Authenticatielogboeken.

Veelvoorkomende problemen.

Werkscenario.

Voordat u specifieke fouten met betrekking tot deze integratie onderzoekt, is het van cruciaal belang om het algemene werkscenario te begrijpen.

In de ISE-livelogs kunnen we bevestigen dat ISE de RADIUS-pakketten heeft doorgestuurd naar de DUO-proxy en zodra de gebruiker de DUO-push heeft geaccepteerd, is de RADIUS-toegangsacceptatie ontvangen van de DUO-proxyserver.

Succesauthenticatie.

Succesauthenticatie.

Resultaat succesvol.

Resultaat succesvol.

Een pakketopname van de ISE-kant toont de volgende informatie:

ISE-pakketopname.

ISE-pakketopname.

Fout11368 Controleer de logbestanden op de externe RADIUS-server om de precieze reden van de fout te bepalen.

Error 11368.

Error 11368.

Problemen oplossen:

- Controleer of de gedeelde geheime RADIUS-sleutel in ISE dezelfde is als de geconfigureerde sleutel in de FMC.

1. Open de ISE GUI.

2. Beheer > Netwerkbronnen > Netwerkapparaten.

3. Kies de DUO-proxyserver.

4. Klik naast het gedeelde geheim op "Weergeven" om de sleutel in platte-tekstopmaak te zien.

5. Open de FMC GUI.

6. Objecten > Objectbeheer > AAA-server > RADIUS-servergroep.

7. Kies de ISE-server.

8. Voer de geheime sleutel opnieuw in.

- Controleer de Active Directory-integratie in DUO.

1. Open de DUO Authentication Proxy Manager.

2. Bevestig de gebruiker en het wachtwoord in het gedeelte [ad_client].

3. Klik op Valideren om te bevestigen dat de huidige referenties juist zijn.

Fout 11353 Geen externe RADIUS-servers meer; failover kan niet worden uitgevoerd

Error 11353.

Error 11353.

Problemen oplossen:

- Controleer of de gedeelde geheime RADIUS-sleutel in ISE dezelfde is als de geconfigureerde sleutel in de DUO-proxyserver.

1. Open de ISE GUI.

2. Beheer > Netwerkbronnen > Netwerkapparaten.

3. Kies de DUO-proxyserver.

4. Klik naast het gedeelde geheim op "Weergeven" om de sleutel in platte-tekstopmaak te zien.

5. Open de DUO Authentication Proxy Manager.

6. Controleer het gedeelte [radius_server_auto] en vergelijk de gedeelde geheime sleutel.

De RADIUS-sessies worden niet weergegeven in de ISE-livelogs.

Problemen oplossen:

- Controleer de DUO-configuratie.

1. Open de DUO Authentication Proxy Manager.

2. Controleer het ISE IP-adres in het gedeelte [radius_server_auto]

- Controleer de FMC-configuratie.

1. Open de FMC GUI.

2. Ga naar Objecten > Objectbeheer > AAA-server > RADIUS-servergroep.

3. Kies de ISE-server.

4. Controleer het ISE IP-adres.

- Neem een pakketopname in ISE om de ontvangst van de RADIUS-pakketten te bevestigen.

1. Ga naar Bewerkingen > Problemen oplossen > Diagnostische hulpmiddelen > TCP-dump

Extra probleemoplossing.

- Schakel de volgende onderdelen in de PSN in als foutopsporing:

beleidsmotor

PRRT-JNI

runtime-AAA

Raadpleeg de volgende koppeling voor meer informatie over het oplossen van problemen in DUO Authentication Proxy Manager:

https://help.duo.com/s/article/1126?language=en_US

DUO-sjabloon.

U kunt de volgende sjabloon gebruiken om de configuratie in uw DUO-proxyserver te voltooien.

[main] <--- OPTIONAL

http_proxy_host=

http_proxy_port=

[radius_server_auto]

ikey=xxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxxx

radius_ip_1=

radius_secret_1=xxxxxxxxx

failmode=safe

port=1812

client=ad_client

[ad_client]

host=

service_account_username=xxxxxxxx

service_account_password=xxxxxxxxxx

search_dn=DC=xxxxxx,DC=xxxx

[cloud]

ikey=xxxxxxxxxxxxxxxxxx

skey=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx

api_host=xxxxxxxxxxxxxxxxxx

service_account_username=

service_account_password=xxxxxxxxxxxxx Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

25-Jul-2024

|

Eerste vrijgave |

1.0 |

25-Jul-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Oscar de Jesus Tegoma Aguilar

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback