Split Exclude configureren voor AnyConnect FlexVPN met ISE

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt de procedure beschreven voor het configureren van split-exclude met behulp van ISE voor IKEv2 AnyConnect-verbinding met een Cisco IOS® XE-router.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Ervaring met AnyConnect IPsec-configuratie op een router

- Configuratie Cisco Identity Services Engine (ISE)

- Cisco Secure Client (CSC)

- RADIUS-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco Catalyst 8000V (C8000V) - 17.12.04

- Cisco Secure Client - 5.0.02075

- Cisco ISE - 3.2.0

- Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

Netwerkdiagram

Netwerkdiagram

Configuraties

Om de configuratie te voltooien, moet u rekening houden met deze secties.

Routerconfiguratie

1. Configureer een RADIUS-server voor verificatie en lokale autorisatie op het apparaat:

radius server ISE

address ipv4 10.127.197.105 auth-port 1812 acct-port 1813

timeout 120

key cisco123

aaa new-model

aaa group server radius FlexVPN_auth_server

server name ISE

aaa authentication login FlexVPN_auth group FlexVPN_auth_server

aaa authorization network a-eap-author-grp local

2. Configureer een trustpoint om het routercertificaat te installeren. Aangezien de lokale authenticatie van de router van het type RSA is, vereist het apparaat dat de server zichzelf verifieert met behulp van een certificaat. U kunt verwijzen naar Certificaat Inschrijving voor een PKI -1 en Certificaat Inschrijving voor een PKI -2 voor meer informatie over de creatie van het certificaat:

crypto pki trustpoint flex

enrollment terminal

ip-address none

subject-name CN=flexserver.cisco.com

revocation-check none

rsakeypair flex1

hash sha256

3. Definieer een lokale IP-pool om adressen toe te wijzen aan AnyConnect VPN-clients na een succesvolle AnyConnect-verbinding:

ip local pool ACPOOL 172.16.10.5 172.16.10.30

4. Een IKEv2-beleid voor lokale autorisatie maken:

De attributen die in dit beleid zijn gedefinieerd, samen met de attributen die vanaf Radius Server worden gepusht, worden toegepast op de gebruikers

crypto ikev2 authorization policy ikev2-auth-policy

pool ACPOOL

dns 8.8.8.8

Opmerking: Als het aangepaste IKEv2-autorisatiebeleid niet is geconfigureerd, wordt het standaardautorisatiebeleid met de naam standaard gebruikt voor autorisatie. De attributen die zijn opgegeven in het IKEv2-autorisatiebeleid kunnen ook worden gepusht via de RADIUS-server. U moet het attribuut split-exclude van de RADIUS-server pushen.

5 (optioneel). Maak een IKEv2-voorstel en -beleid (indien niet geconfigureerd, worden slimme standaardwaarden gebruikt):

crypto ikev2 proposal IKEv2-prop1

encryption aes-cbc-256

integrity sha256

group 19

crypto ikev2 policy IKEv2-pol

proposal IKEv2-prop1

6 (optioneel). Configureer de transformatieset (indien niet geconfigureerd, worden slimme standaardinstellingen gebruikt):

crypto ipsec transform-set TS esp-aes 256 esp-sha256-hmac

mode tunnel

7. Configureer een loopback-interface met een dummy IP-adres. De Virtual-Access-interfaces lenen het IP-adres van het:

interface Loopback100

ip address 10.0.0.1 255.255.255.255

8. Configureer een virtuele sjabloon waaruit de virtuele-toegangsinterfaces worden gekloond:

interface Virtual-Template100 type tunnel

ip unnumbered Loopback100

ip mtu 1400

9. Upload het AnyConnect-clientprofiel naar de bootflash van de router en definieer het profiel als volgt:

crypto vpn anyconnect profile acvpn bootflash:/acvpn.xml

10. Configureer een IKEv2-profiel met alle verbindingsgerelateerde informatie:

crypto ikev2 profile prof1

match identity remote key-id *$AnyConnectClient$*

authentication local rsa-sig

authentication remote eap query-identity

pki trustpoint flex

aaa authentication eap FlexVPN_auth

aaa authorization group eap list a-eap-author-grp ikev2-auth-policy

aaa authorization user eap cached

virtual-template 100

anyconnect profile acvpn

Deze worden gebruikt in het IKEv2-profiel:

- match identity remote key-id *$AnyConnectClient$* - Verwijst naar de identiteit van de client. AnyConnect gebruikt *$AnyConnectClient$* als standaard IKE-identiteit van het type sleutel-id. Deze identiteit kan echter handmatig worden gewijzigd in het AnyConnect-profiel om aan de implementatiebehoeften te voldoen.

- Externe verificatie - Vermeld dat het EAP-protocol moet worden gebruikt voor clientverificatie.

- lokale verificatie - Vermeld dat certificaten moeten worden gebruikt voor lokale verificatie.

- aaa-verificatie EAP - Tijdens EAP-verificatie wordt de RADIUS-server FlexVPN_auth gebruikt.

- aaa autorisatiegroep EAP-lijst - Tijdens de autorisatie wordt de netwerklijst a-eap-author-grp gebruikt met het autorisatiebeleid ikev2-auth-policy.

- aaa autorisatie gebruiker eap in cache - Maakt impliciete autorisatie van de gebruiker mogelijk.

- virtual-template 100 - Bepaalt welke virtuele sjabloon moet worden gekloond.

- anyconnect-profiel acvpn - Het clientprofiel dat is gedefinieerd in stap 9. wordt hier toegepast op dit IKEv2-profiel.

11. Het IPsec-profiel configureren:

crypto ipsec profile AnyConnect-EAP

set transform-set TS

set ikev2-profile prof1

12. Voeg het IPsec-profiel toe aan de virtuele sjabloon:

interface Virtual-Template100 type tunnel

tunnel mode ipsec ipv4

tunnel protection ipsec profile AnyConnect-EAP

13. Schakel het opzoeken van HTTP-URL-certificaten en de HTTP-server op de router uit:

no crypto ikev2 http-url cert

no ip http server

no ip http secure-server

14. Configureer het SSL-beleid en geef het WAN-IP van de router op als het lokale adres voor het downloaden van het profiel:

crypto ssl policy ssl-server

pki trustpoint flex sign

ip address local 10.106.67.33 port 443

crypto ssl profile ssl_prof

match policy ssl-server

Fragment van het AnyConnect-clientprofiel (XML-profiel):

Voorafgaand aan Cisco IOS XE 16.9.1, automatische profiel downloads van de kop is niet beschikbaar. Na 16.9.1 is het mogelijk om het profiel van de kop te downloaden.

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreMac>All</CertificateStoreMac>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<DisableCaptivePortalDetection UserControllable="true">false</DisableCaptivePortalDetection>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>AllowRemoteUsers</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>Flex</HostName>

<HostAddress>flexserver.cisco.com</HostAddress>

<PrimaryProtocol>IPsec

<StandardAuthenticationOnly>true

<AuthMethodDuringIKENegotiation>EAP-MD5</AuthMethodDuringIKENegotiation>

</StandardAuthenticationOnly>

</PrimaryProtocol>

</HostEntry>

</ServerList>

</AnyConnectProfile>

Configuratie Identity Services Engine (ISE)

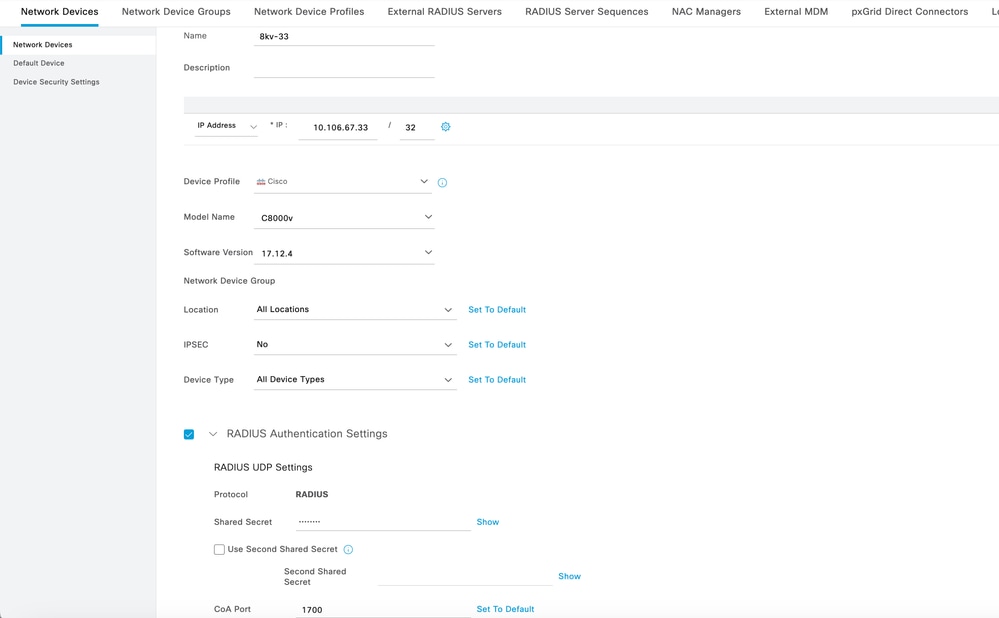

1. Registreer de router als een geldig netwerkapparaat op ISE en configureer de gedeelde geheime sleutel voor RADIUS. Navigeer hiervoor naar Beheer > Netwerkbronnen > Netwerkapparaten. Klik op Toevoegen om de router als AAA-client te configureren:

Netwerkapparaat toevoegen

Netwerkapparaat toevoegen

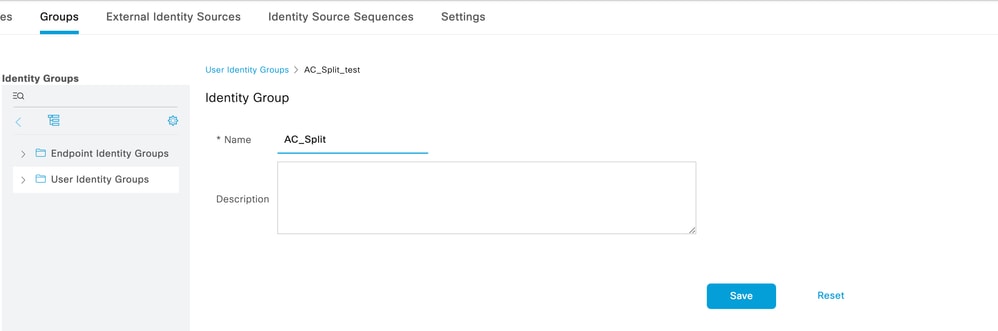

2. Identiteitsgroepen maken:

Identificatiegroepen definiëren om gebruikers met vergelijkbare kenmerken en met dezelfde rechten te associëren. Deze worden gebruikt in de volgende stappen. Navigeer naar Beheer > Identiteitsbeheer > Groepen > Gebruikersidentiteitsgroepen, klik vervolgens op Toevoegen:

Identiteitsgroep aanmaken

Identiteitsgroep aanmaken

3. Gebruikers koppelen aan identiteitsgroepen:

Koppel gebruikers aan de juiste identiteitsgroep. Navigeer naar Beheer > Identiteitsbeheer > Identiteiten > Gebruikers.

Gebruiker toevoegen aan groep Identiteit

Gebruiker toevoegen aan groep Identiteit

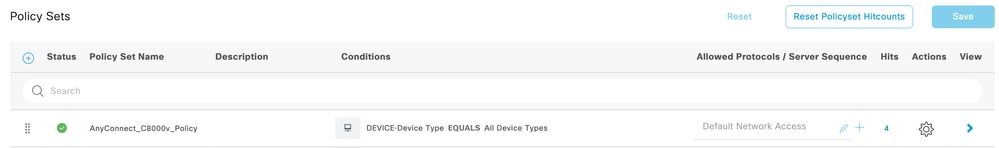

4. Beleidsreeks maken:

Definieer een nieuwe beleidsset en definieer de voorwaarden die overeenkomen met het beleid. In dit voorbeeld zijn alle apparaattypen toegestaan onder de voorwaarden. Ga hiervoor naar Beleid>Beleidssets:

Beleidsset maken

Beleidsset maken

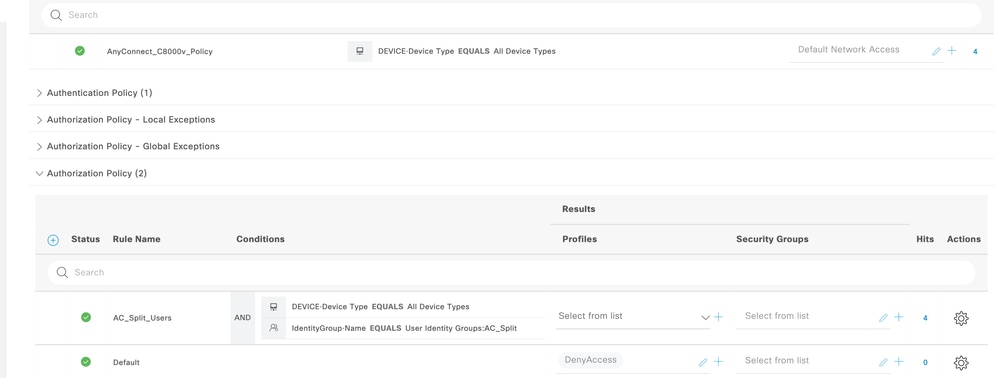

5. Een machtigingsbeleid opstellen:

Definieer een nieuw machtigingsbeleid met de vereiste voorwaarden om aan het beleid te voldoen. Zorg ervoor dat u de identiteitsgroepen die in stap 2 zijn gemaakt, als voorwaarde opneemt.

Machtigingsbeleid maken

Machtigingsbeleid maken

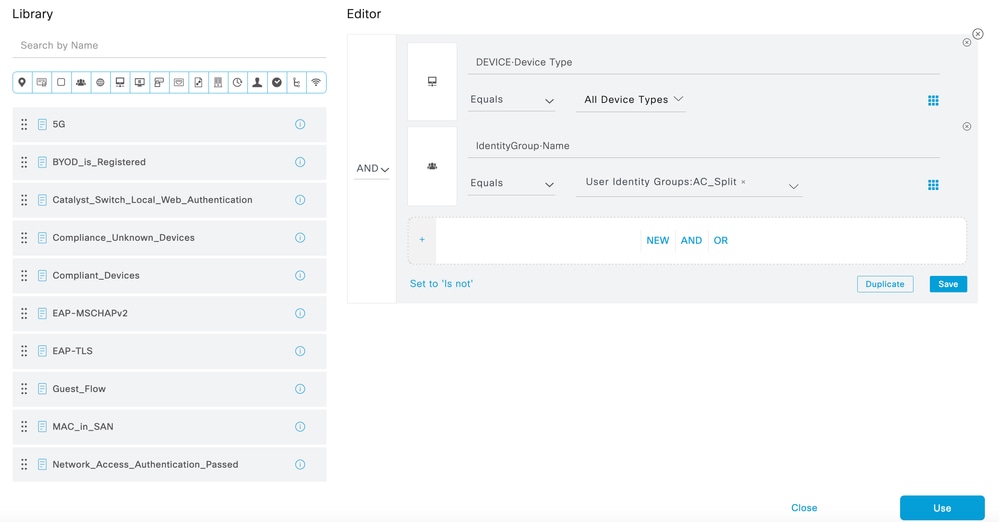

Voorwaarden kiezen in het autorisatiebeleid

Voorwaarden kiezen in het autorisatiebeleid

6. Maak een autorisatieprofiel aan:

Het autorisatieprofiel bevat de acties die worden ondernomen wanneer het autorisatiebeleid is afgestemd. Maak een nieuw autorisatieprofiel met de volgende kenmerken:

Toegangstype = ACCESS_ACCEPT

Cisco-AV-Paar = IPSEC: Split-Exclusief= IPv4 <IP_Network>/<Subnet_Mask>

Nieuw machtigingsprofiel maken

Nieuw machtigingsprofiel maken

Configuratie van autorisatieprofiel

Configuratie van autorisatieprofiel

Attributen configureren in autorisatieprofiel

Attributen configureren in autorisatieprofiel

7. Controleer de configuratie van het autorisatieprofiel.

Controleer de autorisatieprofielconfiguratie

Controleer de autorisatieprofielconfiguratie

8. Dit is het machtigingsbeleid in de configuratie Beleidsreeks na het selecteren van de vereiste profielen:

Beleidsconfiguratie voor definitieve autorisatie

Beleidsconfiguratie voor definitieve autorisatie

Met dit configuratievoorbeeld kunt u netwerken uitsluiten van het passeren van VPN via ISE-configuratie op basis van de identiteitsgroep waartoe de gebruiker behoort.

Opmerking: Er kan slechts één subnet met gesplitste uitsluitingen naar de client-pc worden gepusht wanneer u de Cisco IOS XE-headend gebruikt voor een RA VPN-verbinding. Dit is aangepakt door Cisco bug ID CSCwj38106 en meerdere split-exclude subnetten kunnen worden gepusht vanaf 17.12.4. Raadpleeg de bug voor meer informatie over Vaste versies.

Verifiëren

1. Om de verificatie te testen, maakt u verbinding met de C8000V vanaf de pc van de gebruiker via AnyConnect en voert u de referenties in.

Aanmelden bij AnyConnect

Aanmelden bij AnyConnect

2. Zodra de verbinding tot stand is gebracht, klikt u op het tandwielpictogram (linkerbenedenhoek) en navigeert u naar AnyConnect VPN > Statistieken. Bevestig dat de tunnelmodus wordt gesplitst en uitgesloten.

De statistieken valideren

De statistieken valideren

Navigeer naar AnyConnect VPN > Routegegevens en bevestig dat de weergegeven informatie overeenkomt met de beveiligde routes en niet-beveiligde routes.

De routedetails valideren

De routedetails valideren

U kunt ook de verbindingsgegevens op de VPN-kop controleren:

1. IKEv2 parameters

8kv#show crypto ikev2 sa detail

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 10.106.67.33/4500 10.106.50.91/55811 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA256, Hash: SHA256, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/22 sec

CE id: 1012, Session-id: 6

Local spi: E8C6C5EEF0F0EF72 Remote spi: 7827644A7CA8F1A5

Status Description: Negotiation done

Local id: 10.106.67.33

Remote id: *$AnyConnectClient$*

Remote EAP id: testuser

Local req msg id: 0 Remote req msg id: 6

Local next msg id: 0 Remote next msg id: 6

Local req queued: 0 Remote req queued: 6

Local window: 5 Remote window: 1

DPD configured for 0 seconds, retry 0

Fragmentation not configured.

Dynamic Route Update: disabled

Extended Authentication configured.

NAT-T is detected outside

Cisco Trust Security SGT is disabled

Assigned host addr: 172.16.10.10

Initiator of SA : No

Post NATed Address : 10.106.67.33

PEER TYPE: Other

IPv6 Crypto IKEv2 SA

2.This is the crypto session detail for the VPN session:

8kv#show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

S - SIP VPN

Interface: Virtual-Access1

Profile: prof1

Uptime: 00:00:44

Session status: UP-ACTIVE

Peer: 10.106.50.91 port 55811 fvrf: (none) ivrf: (none)

Phase1_id: *$AnyConnectClient$*

Desc: (none)

Session ID: 16

IKEv2 SA: local 10.106.67.33/4500 remote 10.106.50.91/55811 Active

Capabilities:NX connid:1 lifetime:23:59:16

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 172.16.10.10

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 114 drop 0 life (KB/Sec) 4607987/3556

Outbound: #pkts enc'ed 96 drop 0 life (KB/Sec) 4608000/3556

3. Verify on ISE live logs.

Problemen oplossen

Op Cisco Router:

- Gebruik de IKEv2- en IPsec-debugs om de onderhandeling tussen de kop en de client te verifiëren.

debug crypto condition peer ipv4 <public_ip>

debug crypto ikev2

debug crypto ikev2 packet

debug crypto ikev2 error

debug crypto ikev2 internal

debug crypto ipsec

debug crypto ipsec error - Gebruik AAA-debugs om de toewijzing van lokale en/of externe attributen te verifiëren.

debug aaa authorization

debug aaa authentication

debug radius authentication

Op ISE:

Gebruik de RADIUS live logs door te navigeren naar Operations > Live logs.

werkscenario

Dit is de debug van de succesvolle verbinding:

*Oct 13 10:01:25.928: RADIUS/ENCODE(0000012D):Orig. component type = VPN IPSEC

*Oct 13 10:01:25.929: RADIUS/ENCODE(0000012D): dropping service type, "radius-server attribute 6 on-for-login-auth" is off

*Oct 13 10:01:25.929: RADIUS(0000012D): Config NAS IP: 0.0.0.0

*Oct 13 10:01:25.929: vrfid: [65535] ipv6 tableid : [0]

*Oct 13 10:01:25.929: idb is NULL

*Oct 13 10:01:25.929: RADIUS(0000012D): Config NAS IPv6: ::

*Oct 13 10:01:25.929: RADIUS/ENCODE(0000012D): acct_session_id: 4291

*Oct 13 10:01:25.929: RADIUS(0000012D): sending

*Oct 13 10:01:25.929: RADIUS/ENCODE: Best Local IP-Address 10.106.67.33 for Radius-Server 10.127.197.105

*Oct 13 10:01:25.929: RADIUS: Message Authenticator encoded

*Oct 13 10:01:25.929: RADIUS(0000012D): Send Access-Request to 10.127.197.105:1812 id 1645/24, len 344

RADIUS: authenticator 85 AC BF 77 BF 42 0B C7 - DE 85 A3 9A AF 40 E5 DC

*Oct 13 10:01:25.929: RADIUS: Service-Type [6] 6 Login [1]

*Oct 13 10:01:25.929: RADIUS: Vendor, Cisco [26] 26

*Oct 13 10:01:25.929: RADIUS: Cisco AVpair [1] 20 "service-type=Login"

*Oct 13 10:01:25.929: RADIUS: Vendor, Cisco [26] 45

*Oct 13 10:01:25.929: RADIUS: Cisco AVpair [1] 39 "isakmp-phase1-id=*$AnyConnectClient$*"

*Oct 13 10:01:25.929: RADIUS: Calling-Station-Id [31] 14 "10.106.50.91"

*Oct 13 10:01:25.929: RADIUS: Vendor, Cisco [26] 64

*Oct 13 10:01:25.929: RADIUS: Cisco AVpair [1] 58 "audit-session-id=L2L40A6A4321ZO2L40A6A325BZH1194CC58ZN12"

*Oct 13 10:01:25.929: RADIUS: User-Name [1] 10 "testuser"

*Oct 13 10:01:25.929: RADIUS: Vendor, Cisco [26] 21

*Oct 13 10:01:25.929: RADIUS: Cisco AVpair [1] 15 "coa-push=true"

*Oct 13 10:01:25.929: RADIUS: EAP-Message [79] 24

RADIUS: 02 8E 00 16 04 10 8A 09 BB 0D 4B A9 D6 2B 59 1C C8 FE 1C 90 56 F5 [ K+YV]

*Oct 13 10:01:25.929: RADIUS: Message-Authenticato[80] 18

RADIUS: 54 85 1B AC BE A8 DA EF 24 AE 4D 28 46 32 8C 48 [ T$M(F2H]

*Oct 13 10:01:25.929: RADIUS: State [24] 90

RADIUS: 35 32 43 50 4D 53 65 73 73 69 6F 6E 49 44 3D 4C [52CPMSessionID=L]

RADIUS: 32 4C 34 30 41 36 41 34 33 32 31 5A 4F 32 4C 34 [2L40A6A4321ZO2L4]

RADIUS: 30 41 36 41 33 32 35 42 5A 48 31 31 39 34 43 43 [0A6A325BZH1194CC]

RADIUS: 35 38 5A 4E 31 32 3B 33 30 53 65 73 73 69 6F 6E [58ZN12;30Session]

RADIUS: 49 44 3D 69 73 65 2D 70 73 6E 2F 35 31 37 31 33 [ID=ise-psn/51713]

RADIUS: 35 39 30 30 2F 33 38 3B [ 5900/38;]

*Oct 13 10:01:25.929: RADIUS: NAS-IP-Address [4] 6 10.106.67.33

*Oct 13 10:01:25.929: RADIUS(0000012D): Sending a IPv4 Radius Packet

*Oct 13 10:01:25.929: RADIUS(0000012D): Started 120 sec timeout

*Oct 13 10:01:25.998: RADIUS: Received from id 1645/24 10.127.197.105:1812, Access-Accept, len 239

RADIUS: authenticator BC 19 F2 EE 10 67 80 C5 - 9F D9 30 9A EA 7E 5E D3

*Oct 13 10:01:25.998: RADIUS: User-Name [1] 10 "testuser"

*Oct 13 10:01:25.998: RADIUS: Class [25] 67

RADIUS: 43 41 43 53 3A 4C 32 4C 34 30 41 36 41 34 33 32 [CACS:L2L40A6A432]

RADIUS: 31 5A 4F 32 4C 34 30 41 36 41 33 32 35 42 5A 48 [1ZO2L40A6A325BZH]

RADIUS: 31 31 39 34 43 43 35 38 5A 4E 31 32 3A 69 73 65 [1194CC58ZN12:ise]

RADIUS: 2D 70 73 6E 2F 35 31 37 31 33 35 39 30 30 2F 33 [-psn/517135900/3]

RADIUS: 38 [ 8]

*Oct 13 10:01:25.998: RADIUS: EAP-Message [79] 6

RADIUS: 03 8E 00 04

*Oct 13 10:01:25.998: RADIUS: Message-Authenticato[80] 18

RADIUS: F9 61 C1 FD 6D 26 31 A2 89 04 72 BC DD 32 A9 29 [ am&1r2)]

*Oct 13 10:01:25.998: RADIUS: Vendor, Cisco [26] 59

*Oct 13 10:01:25.998: RADIUS: Cisco AVpair [1] 53 "ipsec:split-exclude= ipv4 192.168.1.0/255.255.255.0" <--- split-exclude subnet pushed from ISE

*Oct 13 10:01:25.998: RADIUS: Vendor, Cisco [26] 59

*Oct 13 10:01:25.998: RADIUS: Cisco AVpair [1] 53 "ipsec:split-exclude= ipv4 192.168.2.0/255.255.255.0" <--- split-exclude subnet pushed from ISE

*Oct 13 10:01:25.998: RADIUS(0000012D): Received from id 1645/24

RADIUS/DECODE: EAP-Message fragments, 4, total 4 bytes

8kv# Referenties

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

24-Mar-2025

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ashitha Kotarutechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback