FlexVPN Headend configureren voor beveiligde client (AnyConnect) IKEv2 externe toegang met lokale gebruikersdatabase

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een FlexVPN-koptekst configureert voor toegang via Secure Client (AnyConnect) IKEv2/EAP-verificatie met een lokale gebruikersdatabase.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- IKEv2-protocol

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cloud Services Router versie 16.9.2

- AnyConnect-client versie 4.6.03049 met Windows 10

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

AnyConnect-EAP, of geaggregeerde verificatie, maakt het voor een FlexVPN-server mogelijk om de AnyConnect-client te verifiëren via de Cisco-methode AnyConnect-EAP.

In tegenstelling tot standaardgebaseerde EAP-methoden (Extensible Authentication Protocol) zoals EAP-Generic Token Card (EAP-GTC), EAP-Message Digest 5 (EAP-MD5) enzovoort, werkt de FlexVPN-server niet in de EAP-doorvoermodus.

Alle EAP-communicatie met de client wordt beëindigd op de FlexVPN-server en de vereiste sessiesleutel die wordt gebruikt om de AUTH-payload te construeren, wordt lokaal berekend door de FlexVPN-server.

De FlexVPN-server moet zichzelf verifiëren bij de client met certificaten zoals vereist door de IKEv2 RFC.

De lokale gebruikersverificatie wordt nu ondersteund op de Flex-server en externe verificatie is optioneel.

Dit is ideaal voor kleinschalige implementaties met minder gebruikers en omgevingen met externe toegang zonder toegang tot een externe verificatie-, autorisatie- en boekhoudserver (AAA).

Voor grootschalige implementaties en in scenario's waarin per-user attributen gewenst zijn, wordt echter nog steeds aanbevolen om een externe AAA-server te gebruiken voor authenticatie en autorisatie.

De AnyConnect-EAP-implementatie maakt het gebruik van Radius mogelijk voor externe verificatie, autorisatie en boekhouding.

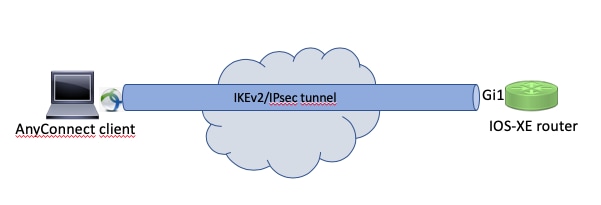

Netwerkdiagram

Configureren

Authenticatie en autorisatie van gebruikers met de lokale database

Opmerking: Om gebruikers te verifiëren aan de hand van de lokale database op de router, moet EAP worden gebruikt. Om EAP te gebruiken, moet de lokale verificatiemethode echter rsa-sig zijn, dus de router heeft een correct identiteitscertificaat nodig en kan geen zelf ondertekend certificaat gebruiken.

Voorbeeldconfiguratie die gebruikmaakt van lokale gebruikersverificatie, externe gebruikers- en groepsautorisatie en externe boekhouding.

Stap 1. Schakel AAA in en configureer verificatie-, autorisatie- en boekhoudlijsten en voeg een gebruikersnaam toe aan de lokale database:

aaa new-model

!

aaa authentication login a-eap-authen-local local

aaa authorization network a-eap-author-grp local

!

username test password cisco123

Stap 2. Configureer een vertrouwenspunt dat bedoeld is om het routercertificaat te bewaren. PKCS12-bestandsimport wordt in dit voorbeeld gebruikt. Voor andere opties raadpleegt u de Security and VPN Configuration Guide, IOS XE 17.x, Chapter: Configuring Certificate Enrollment for a PKI document.

Router(config)# crypto pki import IKEv2-TP pkcs12 bootflash:IKEv2-TP.p12 password cisco123

Stap 3. Definieer een lokale IP-pool om adressen toe te wijzen aan AnyConnect VPN-clients:

ip local pool ACPOOL 192.168.10.5 192.168.10.10

Stap 4. Een IKEv2-beleid voor lokale autorisatie maken:

crypto ikev2 authorization policy ikev2-auth-policy

pool ACPOOL

dns 10.0.1.1

Stap 5 (optioneel). Maak het gewenste IKEv2-voorstel en -beleid. Indien niet geconfigureerd, worden slimme standaardinstellingen gebruikt:

crypto ikev2 proposal IKEv2-prop1

encryption aes-cbc-256

integrity sha256

group 14

!

crypto ikev2 policy IKEv2-pol

proposal IKEv2-prop1

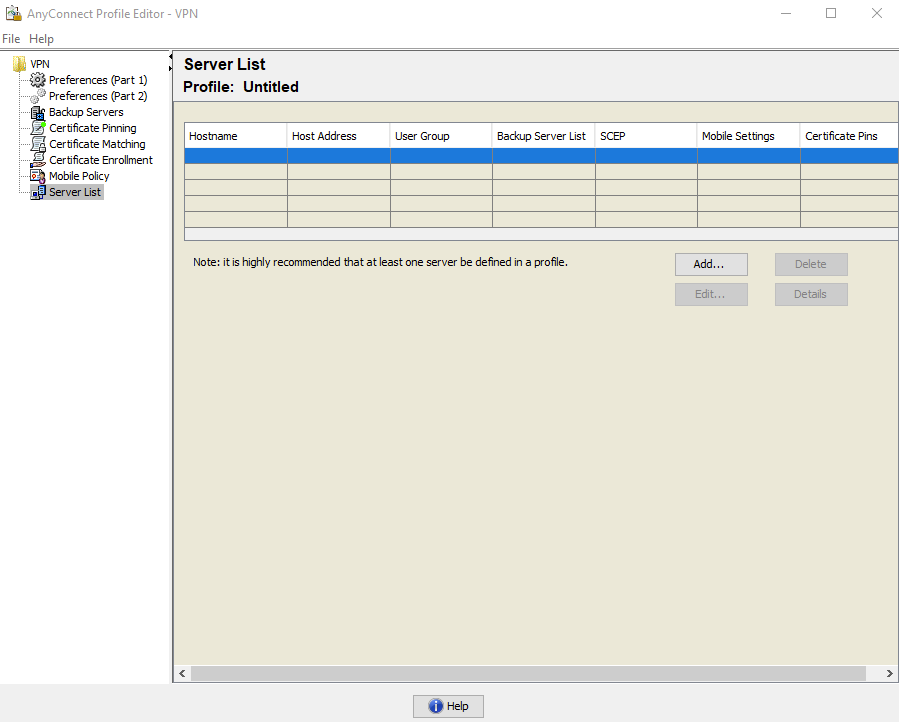

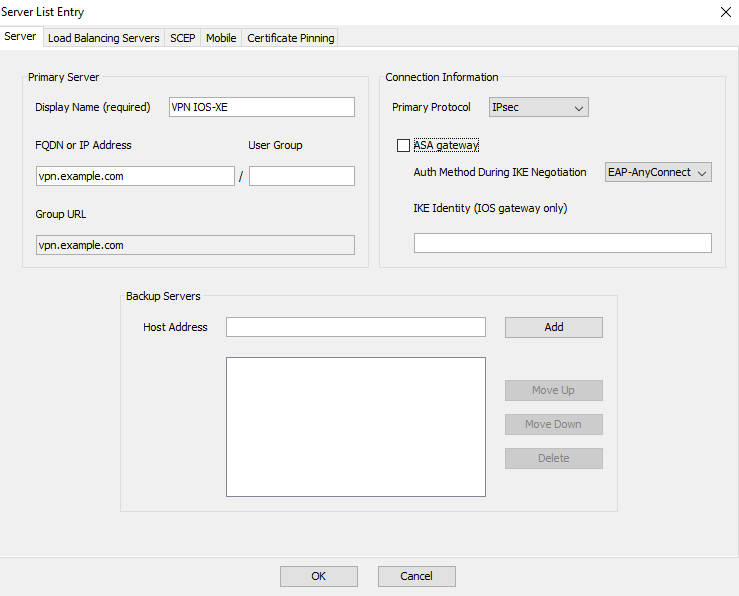

Stap 6. AnyConnect-profiel maken

Opmerking: het AnyConnect-profiel moet op het clientsysteem worden geleverd. Raadpleeg de volgende sectie voor meer informatie.

Configureer het clientprofiel met de AnyConnect-profieleditor, zoals wordt weergegeven in de afbeelding:

Klik op Toevoegen om een vermelding voor de VPN-gateway te maken. Selecteer IPsec als het primaire protocol. Schakel de optie ASA gateway uit.

Sla het profiel op: FILE -> Opslaan als. Het XML-equivalent van het profiel:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectProfile xmlns="http://schemas.xmlsoap/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap/encoding/ AnyConnectProfile.xsd">

<ClientInitialization>

<UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon>

<AutomaticCertSelection UserControllable="true">false</AutomaticCertSelection>

<ShowPreConnectMessage>false</ShowPreConnectMessage>

<CertificateStore>All</CertificateStore>

<CertificateStoreMac>All</CertificateStoreMac>

<CertificateStoreOverride>false</CertificateStoreOverride>

<ProxySettings>Native</ProxySettings>

<AllowLocalProxyConnections>true</AllowLocalProxyConnections>

<AuthenticationTimeout>12</AuthenticationTimeout>

<AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart>

<MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect>

<LocalLanAccess UserControllable="true">false</LocalLanAccess>

<DisableCaptivePortalDetection UserControllable="true">false</DisableCaptivePortalDetection>

<ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin>

<IPProtocolSupport>IPv4,IPv6</IPProtocolSupport>

<AutoReconnect UserControllable="false">true

<AutoReconnectBehavior UserControllable="false">ReconnectAfterResume</AutoReconnectBehavior>

</AutoReconnect>

<AutoUpdate UserControllable="false">true</AutoUpdate>

<RSASecurIDIntegration UserControllable="false">Automatic</RSASecurIDIntegration>

<WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement>

<WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment>

<AutomaticVPNPolicy>false</AutomaticVPNPolicy>

<PPPExclusion UserControllable="false">Disable

<PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP>

</PPPExclusion>

<EnableScripting UserControllable="false">false</EnableScripting>

<EnableAutomaticServerSelection UserControllable="false">false

<AutoServerSelectionImprovement>20</AutoServerSelectionImprovement>

<AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime>

</EnableAutomaticServerSelection>

<RetainVpnOnLogoff>false

</RetainVpnOnLogoff>

<AllowManualHostInput>true</AllowManualHostInput>

</ClientInitialization>

<ServerList>

<HostEntry>

<HostName>VPN IOS-XE</HostName>

<HostAddress>vpn.example.com</HostAddress>

<PrimaryProtocol>IPsec

<StandardAuthenticationOnly>true

<AuthMethodDuringIKENegotiation>EAP-AnyConnect</AuthMethodDuringIKENegotiation>

</StandardAuthenticationOnly>

</PrimaryProtocol>

</HostEntry>

</ServerList>

</AnyConnectProfile>

Opmerking: AnyConnect gebruikt *$AnyConnectClient$* als standaard IKE-identiteit van het type key-id. Deze identiteit kan echter handmatig worden gewijzigd in het AnyConnect-profiel om aan de implementatiebehoeften te voldoen.

Opmerking: om het XML-profiel naar de router te uploaden, is versie 16.9.1 of hoger vereist. Als een oudere softwareversie wordt gebruikt, moet de downloadmogelijkheid voor profielen op de client worden uitgeschakeld. Raadpleeg het gedeelte Downloader van AnyConnect uitschakelen voor meer informatie.

Upload het gemaakte XML-profiel naar het flashgeheugen van de router en definieer het profiel:

crypto vpn anyconnect profile acvpn bootflash:/acvpn.xml

Opmerking: de bestandsnaam die voor het AnyConnect XML-profiel wordt gebruikt, is altijd acvpn.xml. Zelfs als een andere bestandsnaam wordt gebruikt, wordt het naar de pc verzonden profiel acvpn.xml genoemd. Daarom wordt aanbevolen om de naam in de routerconfiguratie niet te wijzigen.

Stap 7. Maak een IKEv2-profiel voor AnyConnect-EAP-methode voor clientverificatie.

crypto ikev2 profile AnyConnect-EAP

match identity remote key-id *$AnyConnectClient$*

authentication local rsa-sig

authentication remote anyconnect-eap aggregate

pki trustpoint IKEv2-TP

aaa authentication anyconnect-eap a-eap-authen-local

aaa authorization group anyconnect-eap list a-eap-author-grp ikev2-auth-policy

aaa authorization user anyconnect-eap cached

virtual-template 100

anyconnect profile acvpn

Opmerking: voor de opdracht aaa-verificatie eap /anyconnect-eap moet u ervoor zorgen dat de lokale verificatiemethode is geconfigureerd als rsa-sig voordat de externe verificatiemethode wordt geconfigureerd.

Stap 8. Schakel HTTP-URL-gebaseerd opzoeken van certificaten en HTTP-server op de router uit:

no crypto ikev2 http-url cert

no ip http server

no ip http secure-server

Opmerking: raadpleeg het document Next Generation Encryption Support om te bevestigen of uw routerhardware de NGE-algoritmen ondersteunt (bijvoorbeeld sha-256, aes-gcm, ecdh, ecdsa), anders mislukt de IPSec SA-installatie op de hardware in de laatste fase van tunnelinstallatie.

Stap 9. Definieer de encryptie- en hash-algoritmen die worden gebruikt om gegevens te beschermen

crypto ipsec transform-set TS esp-aes 256 esp-sha256-hmac

mode tunnel

Stap 10. Een IPSec-profiel maken:

crypto ipsec profile AnyConnect-EAP

set transform-set TS

set ikev2-profile AnyConnect-EAP

Stap 11. Configureer een loopback-interface met een dummy IP-adres. De Virtual-Access-interfaces lenen het IP-adres ervan.

interface loopback100

ip address 10.0.0.1 255.255.255.255

Stap 12. Configureer een virtuele sjabloon (koppel de sjabloon aan het IKEv2-profiel)

interface Virtual-Template100 type tunnel

ip unnumbered Loopback100

ip mtu 1400

tunnel mode ipsec ipv4

tunnel protection ipsec profile AnyConnect-EAP

Stap 13 (optioneel). Standaard wordt al het verkeer van de klant door de tunnel (volledige tunnel) gestuurd. U kunt een gesplitste tunnel configureren, waardoor alleen geselecteerd verkeer door de tunnel kan gaan.

ip access-list standard split_tunnel

permit 10.0.0.0 0.255.255.255

!

crypto ikev2 authorization policy ikev2-auth-policy

route set access-list split_tunnel

Stap 14 (optioneel). Als al het verkeer door de tunnel moet gaan, configureert u NAT om internetconnectiviteit voor externe clients mogelijk te maken.

ip access-list extended NAT

permit ip 192.168.10.0 0.0.0.255 any

!

ip nat inside source list NAT interface GigabitEthernet1 overload

!

interface GigabitEthernet1

ip nat outside

!

interface Virtual-Template 100

ip nat inside

Voorbeeld: AnyConnect-profieldownloadconfiguratie

In dit voorbeeld ziet u hoe u de functie FlexVPN AnyConnect-profiel downloaden configureert:

Opmerking: u hoeft het bestand Lokaal beleid op het AnyConnect-clientsysteem niet te wijzigen. Nadat de AnyConnect Profile Download-functie met IKEv2 is geconfigureerd, werkt de VPN Downloader-module correct - het vereiste XML-profiel wordt automatisch bijgewerkt op het clientapparaat in het geval van een XML-profielupdate.

Opmerking: u mag de HTTPS-server en het SSL-beleid niet samen gebruiken. Voordat SSL-beleid is ingeschakeld, verwijdert u de opdracht ip http secure-server. Als beide functies tegelijkertijd zijn ingeschakeld en het apparaat een inkomende SSL VPN-verbinding ontvangt, kan het apparaat crashen.

no ip http secure-server

crypto ssl policy ssl-policy

pki trustpoint IKEv2-TP sign

ip address local 10.0.0.1 port 443

no shutdown

crypto ssl profile ssl_prof

match policy ssl-policySchakel de AnyConnect-downloadmogelijkheid uit (alleen voor versies ouder dan 16.9.1).

Deze stap is alleen nodig als een versie ouder dan 16.9.1 wordt gebruikt. Vóór deze versie was de mogelijkheid om het XML-profiel naar de router te uploaden niet beschikbaar. De beveiligde client (AnyConnect) probeert het downloaden van het XML-profiel standaard uit te voeren nadat de aanmelding is voltooid. Als het profiel niet beschikbaar is, mislukt de verbinding. Als tijdelijke oplossing is het mogelijk om de downloadmogelijkheid voor AnyConnect-profielen op de client zelf uit te schakelen. Om dat te doen, kan dit bestand worden gewijzigd:

For Windows:

C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\AnyConnectLocalPolicy.xml

For MAC OS:

/opt/cisco/anyconnect/AnyConnectLocalPolicy.xml

De optie BypassDownloader is ingesteld op true, bijvoorbeeld:

<?xml version="1.0" encoding="UTF-8"?>

<AnyConnectLocalPolicy xmlns="http://schemas.xmlsoap/encoding/" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas.xmlsoap/encoding/ AnyConnectLocalPolicy.xsd" acversion="4.6.03049">

<BypassDownloader>true</BypassDownloader>

<EnableCRLCheck>false</EnableCRLCheck>

<ExcludeFirefoxNSSCertStore>false</ExcludeFirefoxNSSCertStore>

<ExcludeMacNativeCertStore>false</ExcludeMacNativeCertStore>

<ExcludePemFileCertStore>false</ExcludePemFileCertStore>

<ExcludeWinNativeCertStore>false</ExcludeWinNativeCertStore>

<FipsMode>false</FipsMode>

<RestrictPreferenceCaching>false</RestrictPreferenceCaching>

<RestrictTunnelProtocols>false</RestrictTunnelProtocols>

<RestrictWebLaunch>false</RestrictWebLaunch>

<StrictCertificateTrust>false</StrictCertificateTrust>

<UpdatePolicy>

<AllowComplianceModuleUpdatesFromAnyServer>true</AllowComplianceModuleUpdatesFromAnyServer>

<AllowISEProfileUpdatesFromAnyServer>true</AllowISEProfileUpdatesFromAnyServer>

<AllowServiceProfileUpdatesFromAnyServer>true</AllowServiceProfileUpdatesFromAnyServer>

<AllowSoftwareUpdatesFromAnyServer>true</AllowSoftwareUpdatesFromAnyServer>

<AllowVPNProfileUpdatesFromAnyServer>true</AllowVPNProfileUpdatesFromAnyServer></UpdatePolicy>

</AnyConnectLocalPolicy>

Na de wijziging moet de AnyConnect-client opnieuw worden opgestart.

Levering van AnyConnect XML-profiel

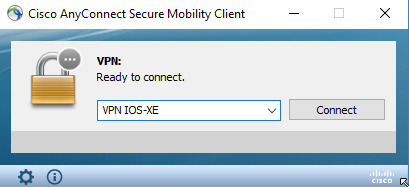

Met de nieuwe installatie van AnyConnect (zonder toevoeging van XML-profielen) kan de gebruiker het FQDN van de VPN-gateway handmatig invoeren in de adresbalk van AnyConnect-client. Dit resulteert in de SSL-verbinding met de gateway. De AnyConnect-client probeert niet standaard de VPN-tunnel met IKEv2/IPsec-protocollen tot stand te brengen. Dit is de reden waarom de installatie van het XML-profiel op de client-pc verplicht is om de IKEv2/IPsec-tunnel met de FlexVPN-gateway tot stand te brengen.

Het profiel wordt gebruikt wanneer het is geselecteerd in de vervolgkeuzelijst van de AnyConnect-adresbalk.

De naam die in de lijst wordt weergegeven, wordt opgegeven in het veld Weergavenaam in AnyConnect Profile Editor -> Serverlijst -> Serverlijstvermelding.

Het XML-profiel kan handmatig in een directory worden geplaatst, afhankelijk van het besturingssysteem van de client:

For Windows:

C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile

For MAC OS:

/opt/cisco/anyconnect/profile

De AnyConnect-client moet opnieuw worden gestart om het profiel zichtbaar te maken in de gebruikersinterface. Het is niet voldoende om het AnyConnect-venster te sluiten. U kunt het proces opnieuw starten door met de rechtermuisknop op het AnyConnect-pictogram in het Windows-vak te klikken en de optie Afsluiten te selecteren:

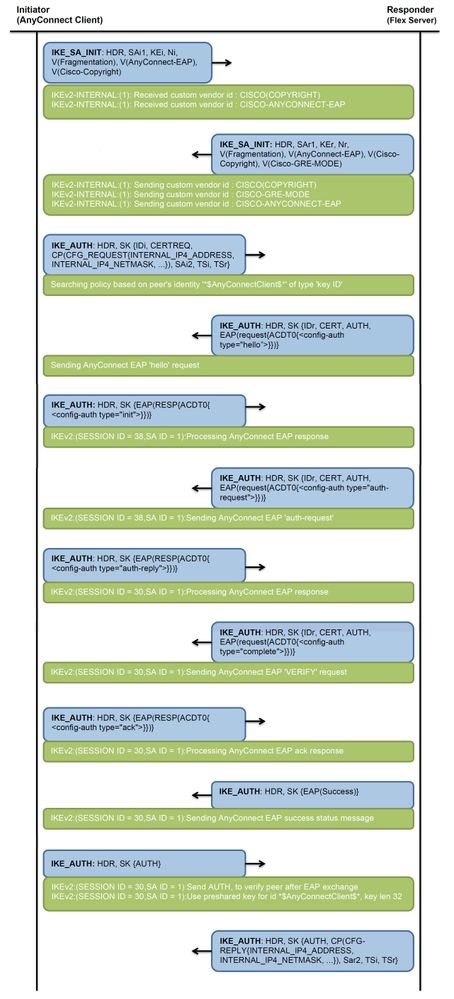

Communicatiestroom

IKEv2- en EAP-uitwisseling

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

! Check IKEv2 SA parameters

Router# show crypto ikev2 sa detailed

IPv4 Crypto IKEv2 SA

Tunnel-id Local Remote fvrf/ivrf Status

1 192.0.2.1/4500 192.0.2.100/50899 none/none READY

Encr: AES-CBC, keysize: 256, PRF: SHA256, Hash: SHA256, DH Grp:14, Auth sign: RSA, Auth verify: AnyConnect-EAP

Life/Active Time: 86400/758 sec

CE id: 1004, Session-id: 4

Status Description: Negotiation done

Local spi: 413112E83D493428 Remote spi: 696FA78292A21EA5

Local id: 192.0.2.1

Remote id: *$AnyConnectClient$*

Remote EAP id: test <------ username

Local req msg id: 0 Remote req msg id: 31

Local next msg id: 0 Remote next msg id: 31

Local req queued: 0 Remote req queued: 31

Local window: 5 Remote window: 1

DPD configured for 0 seconds, retry 0

Fragmentation not configured.

Dynamic Route Update: disabled

Extended Authentication not configured.

NAT-T is detected outside

Cisco Trust Security SGT is disabled

Assigned host addr: 192.168.10.8. <---- Assigned IP

Initiator of SA : No

! Check the crypto session information

Router# show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

S - SIP VPN

Interface: Virtual-Access1. <----- Virtual interface associated with the client

Profile: AnyConnect-EAP

Uptime: 00:14:54

Session status: UP-ACTIVE

Peer: 192.0.2.100 port 50899 fvrf: (none) ivrf: (none). <----- Public IP of the remote client

Phase1_id: *$AnyConnectClient$*

Desc: (none)

Session ID: 8

IKEv2 SA: local 192.0.2.1/4500 remote 192.0.2.100/50899 Active

Capabilities:N connid:1 lifetime:23:45:06

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 host 192.168.10.8

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 89 drop 0 life (KB/Sec) 4607990/2705. <------ Packets received from the client

Outbound: #pkts enc'ed 2 drop 0 life (KB/Sec) 4607999/2705. <------ Packets sent to the client

! Check the actual configuration applied for the Virtual-Acces interface associated with client

Router# show derived-config interface virtual-access 1.

Building configuration...

Derived configuration : 258 bytes

!

interface Virtual-Access1

ip unnumbered Loopback100

ip mtu 1400

ip nat inside

tunnel source 192.0.2.1

tunnel mode ipsec ipv4

tunnel destination 192.0.2.100

tunnel protection ipsec profile AnyConnect-EAP

no tunnel protection ipsec initiate

end

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

- IKEv2 debugs te verzamelen van de kop:

debug crypto ikev2

debug crypto ikev2 packet

debug crypto ikev2 error - AAA-debugs om toewijzing van lokale en/of externe attributen te zien:

debug aaa authorization

debug aaa authentication - Diagnostic and Reporting Tool (DART) voor de AnyConnect-client.

Als u de DART-bundel wilt verzamelen, voert u de stappen uit die worden beschreven in de Beheerdershandleiding voor Cisco Secure Client (inclusief AnyConnect), versie 5, hoofdstuk: hoofdstuk: Problemen oplossen in het document Cisco Secure Client.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

24-Apr-2023

|

hercertificering |

1.0 |

08-Jul-2016

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Aniket Rodrigues

- Kratika Dubey

- Meer Cisco TAC Engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback