Beveiligde firewall- en Firepower Internal Switch Captures configureren en verifiëren

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de configuratie en verificatie van de Firepower beschreven en wordt de interne switch van de Secure Firewall vastgelegd.

Voorwaarden

Vereisten

Basisproductkennis, analyse vastleggen.

Gebruikte componenten

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Beveiligde firewall 1200, 3100, 4200

- Vuurkracht 4100/9300

- Cisco Secure eXtensible Operating System (FXOS) 2.12.0.x, 2.17(0.x)

- Cisco Secure Firewall Threat Defense (FTD) 7.2.0.x, 7.4.1-172, 7.7.0.89

- Cisco Secure Firewall Management Center (FMC) 7.2.0.x, 7.4.1-172, 7.7.0.89

- Adaptive Security Appliance (ASA) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7 (https://www.wireshark.org/download.html)

Achtergrondinformatie

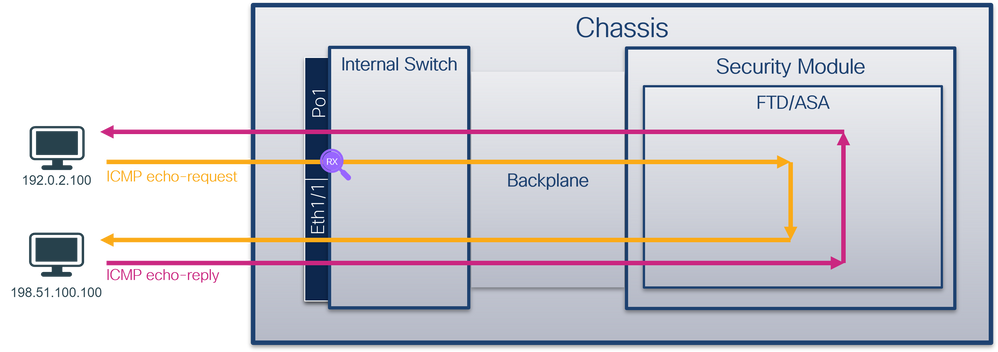

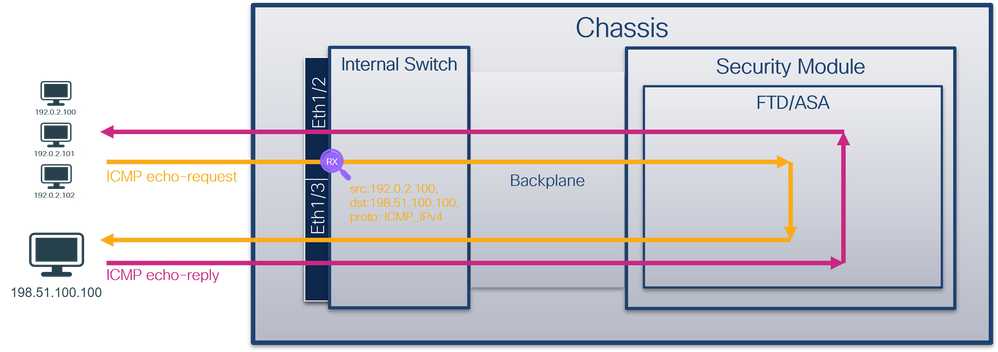

Overzicht op hoog niveau van de systeemarchitectuur

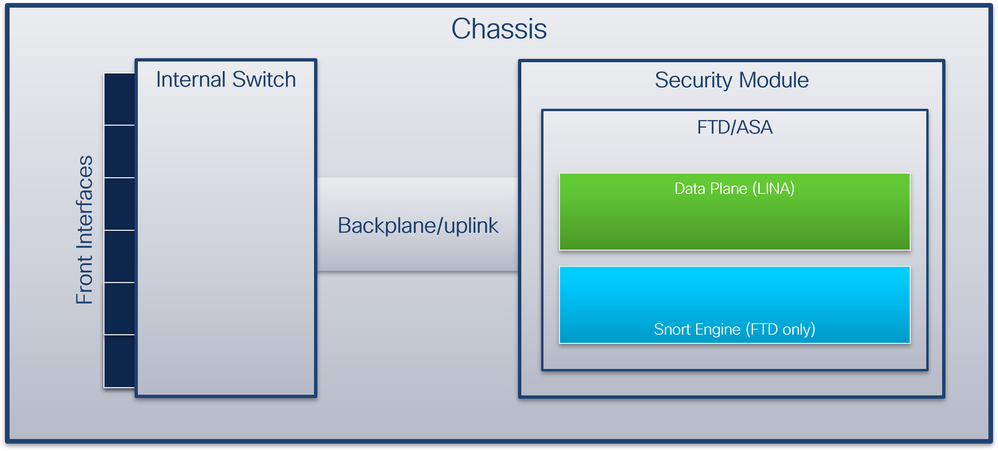

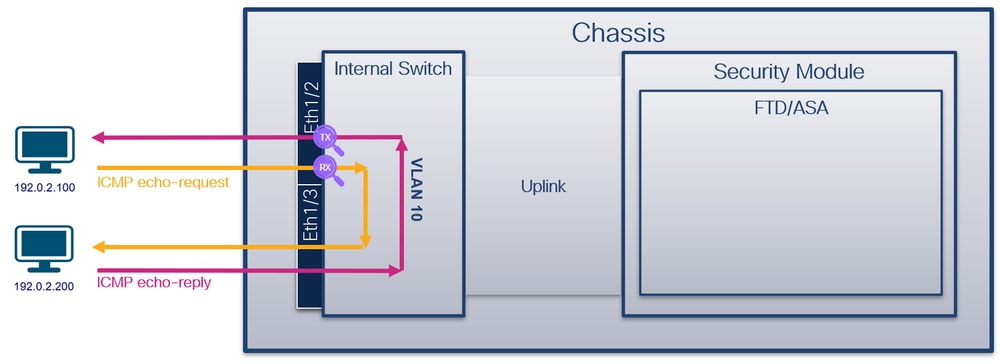

Vanuit het perspectief van de pakketstroom kan de architectuur van de Firepower 4100/9300 en Secure Firewall 1200/3100/4200 worden gevisualiseerd zoals in deze afbeelding wordt weergegeven:

Het chassis bestaat uit de volgende onderdelen:

- Internal switch – stuurt pakketjes van het netwerk naar de applicatie en vice versa. De inwendige switch is verbonden met de voorste interfaces die zich op de ingebouwde interfacemodule of de uitwendige netwerkmodules bevinden en die aansluiten op uitwendige apparatuur, bijvoorbeeld switches. Voorbeelden van front-interfaces zijn Ethernet 1/1, Ethernet 2/4, enzovoort. De "voorkant" is geen sterke technische definitie. In dit document wordt het gebruikt om interfaces die zijn verbonden met externe apparaten te onderscheiden van de backplane- of uplinkinterfaces.

- Backplane of uplink – een interne interface die de beveiligingsmodule (SM) verbindt met de interne switch.

- Uplink voor beheer – een interfacebeheerinterface die exclusief is voor Secure Firewall 3100/4200 en die een beheerpad biedt voor het verkeer tussen de switch en de toepassing.

- Beheerinterface - een fysieke interface op het chassis.

- Data-interfaces - interfaces die zijn toegewezen aan de toepassing die wordt gebruikt om verkeer door te sturen.

In het geval van de Secure Firewall 3100/4200 worden de interfaces voor gegevens, beheer en uplink toegewezen aan specifieke poorten voor de interne switch.

Opmerking: voor de Secure Firewall 1200 worden de gegevens- en uplinkinterfaces toegewezen aan specifieke poorten voor de interne switch. De beheerpoort is echter een out-of-band-interface en maakt geen deel uit van de interne switch.

De toewijzing kan worden geverifieerd in de uitvoer van de opdracht FXOS local-mgmt shell show portmanager switch status command output.

In dit voorbeeld is poort 0/17 de interface voor chassisbeheer, poort 0/18 de backplane/uplink-interface en poort 0/19 de uplinkinterface voor beheer.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

Deze tabel toont backplane-interfaces op Firepower 4100/9300 en data-uplink-interfaces op Secure Firewall 1200/3100/4200:

|

Platform |

Aantal ondersteunde beveiligingsmodules |

Backplane/uplink-interface |

Gekoppelde poort voor interne switch voor backplane/uplink |

Toepassingsinterface toegewezen |

|

Firepower 4100 (behalve Firepower 4110/4112) |

1 |

SM1: Ethernet1/9 Ethernet1/10 |

N.v.t. |

Interne-gegevens0/0 Intern-gegevens0/1 |

|

Vuurkracht 4110/4112 |

1 |

Ethernet1/9 |

N.v.t. |

Interne-gegevens0/0 Intern-gegevens0/1 |

|

Vuurkracht 9300 |

3 |

SM1: Ethernet1/9 Ethernet1/10 SM2: Ethernet1/11 Ethernet1/12 SM3: Ethernet1/13 Ethernet1/14 |

N.v.t. |

Interne-gegevens0/0 Intern-gegevens0/1

Intern-gegevens0/1

Intern-gegevens0/1 |

|

Beveiligde firewall 1210 |

1 |

IN_DATA_UPLINK1 |

Poort 9 |

Intern-gegevens0/1 |

|

Beveiligde firewall 1220 |

1 |

IN_DATA_UPLINK1 in_data_uplink2 IN_DATA_UPLINK3 |

Poort 11 Poort 12 Poort 13 |

Intern-gegevens0/1 Intern-gegevens0/2 Intern-gegevens0/3 |

|

Beveiligde firewall 1230 Beveiligde firewall 1240 |

1 |

IN_DATA_UPLINK1 in_data_uplink2 IN_DATA_UPLINK3 |

Poort 13 Poort 14 Poort 15 |

Intern-gegevens0/1 Intern-gegevens0/2 Intern-gegevens0/3 |

|

Beveiligde firewall 1250 |

1 |

IN_DATA_UPLINK1 |

Poort 13 |

Intern-gegevens0/1 |

|

Beveiligde firewall 3100 |

1 |

IN_DATA_UPLINK1 |

Poort 18 |

Intern-gegevens0/1 |

|

Beveiligde firewall 4200 |

1 |

IN_DATA_UPLINK1 IN_DATA_UPLINK2 (alleen 4245) |

Poort 11 Poort 12 (alleen 4245) |

Intern-gegevens0/1 Internal-Data0/2 (alleen 4245) |

Deze tabel toont beheerinterfaces en uplinkinterfaces voor beheer op Secure Firewall 1200/3100/4200:

|

Platform |

Chassisbeheerinterface |

Toegewezen poort voor interne switch voor chassisbeheerinterface |

Toegewezen poort voor interne switch voor beheer-uplinkinterface |

Toepassingsinterface toegewezen |

|

Beveiligde firewall 1210 |

Beheer1 |

Niet gekoppeld aan een poort voor de interne switch |

N.v.t. |

N.v.t. |

|

Beveiligde firewall 1200 (behalve 1210) |

Beheer1 |

Niet gekoppeld aan een poort voor de interne switch |

N.v.t. |

N.v.t. |

|

Beveiligde firewall 3100 |

Beheer1 |

Poort 0/17 |

Poort 0/19 |

IN_MGMT_UPLINK1 |

|

Beveiligde firewall 4200 |

Beheer1 Beheer2 |

Poort 0/9 Poort 0/10 |

Poort 0/13 Poort 0/14 |

IN_MGMT_UPLINK1 IN_MGMT_UPLINK2 |

In het geval van Firepower 4100/9300 met 2 backplane-interfaces per module of Secure Firewall 4245 met 2 data-uplinkinterfaces, zorgen de inwendige switch en de toepassingen op de modules voor een taakverdeling over de 2 interfaces.

- Beveiligingsmodule, beveiligingsengine of blade – de module waarop toepassingen zoals FTD of ASA worden geïnstalleerd. Firepower 9300 ondersteunt maximaal 3 beveiligingsmodules.

- Toepassingsinterface in kaart gebracht - de namen van de backplane- of uplinkinterfaces in toepassingen, zoals FTD of ASA.

Daarnaast beschikt de Secure Firewall 1200 over een nieuwe architectuur met drie data-uplinkinterfaces. De interne switch en de toepassing voeren taakverdeling uit op deze interfaces.

Gebruik de opdracht Interfacedetails weergeven om interne interfaces te controleren:

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

Overzicht op hoog niveau van de werking van de interne Switch

Vuurkracht 4100/9300

Om een beslissing over het doorsturen te nemen, gebruikt de interne switch een interface-VLAN-tag, of poort-VLAN-tag, en een virtual network-tag (VN-tag).

De poort-VLAN-tag wordt door de interne switch gebruikt om een interface te identificeren. De switch voegt de poort-VLAN-tag in elk inkomend pakket dat op de voorste interfaces werd geleverd. De VLAN-tag wordt automatisch door het systeem geconfigureerd en kan niet handmatig worden gewijzigd. De tag waarde kan worden gecontroleerd in de fxos command shell:

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

De VN-tag wordt ook ingevoegd door de interne switch en gebruikt om de pakketten naar de toepassing door te sturen. Het wordt automatisch geconfigureerd door het systeem en kan niet handmatig worden gewijzigd.

De VLAN-tag voor de poort en de VN-tag worden gedeeld met de toepassing. De toepassing voegt de respectieve VLAN-tags voor de uitgang-interface en de VN-tags in elk pakket in. Wanneer een pakket van de toepassing wordt ontvangen door de switch op de backplane-interfaces, leest de switch de VLAN-tag voor de toegangsinterface en de VN-tag, identificeert de toepassing en de toegangsinterface, verwijdert de VLAN-tag voor de poort en de VN-tag en stuurt het pakket door naar het netwerk.

Beveiligde firewall 1200/3100/4200

Net als in Firepower 4100/9300 wordt de poort-VLAN-tag door de interne switch gebruikt om een interface te identificeren.

De VLAN-tag voor de poort wordt gedeeld met de toepassing. De toepassing voegt de respectievelijke VLAN-tags voor de uitgang-interface in elk pakket in. Wanneer een pakket van de toepassing wordt ontvangen door de interne switch op de uplinkinterface, leest de switch de VLAN-tag voor de toegangsinterface, identificeert hij de toegangsinterface, verwijdert hij de VLAN-tag voor de poort en stuurt hij het pakket door naar het netwerk.

Pakketstroom en opnamepunten

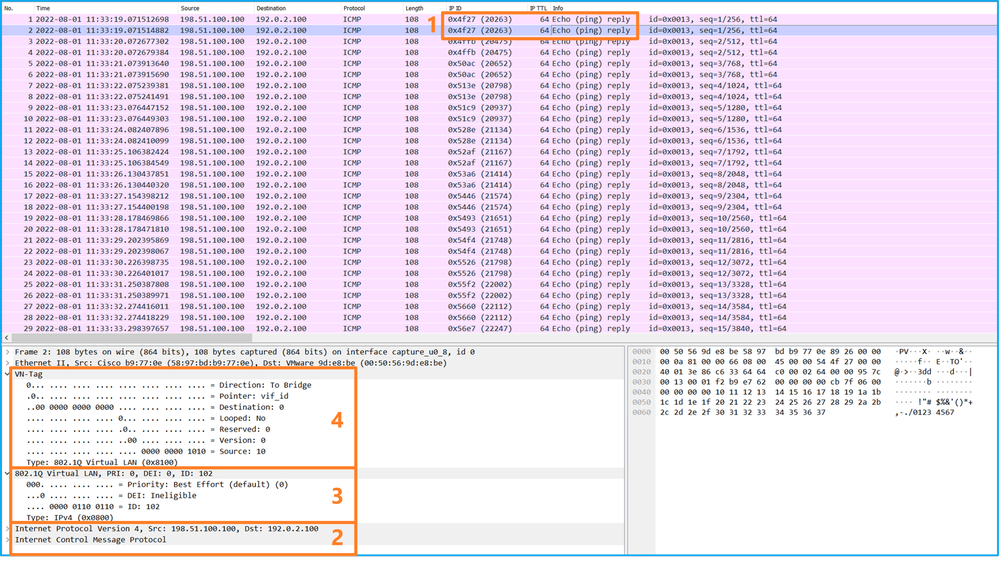

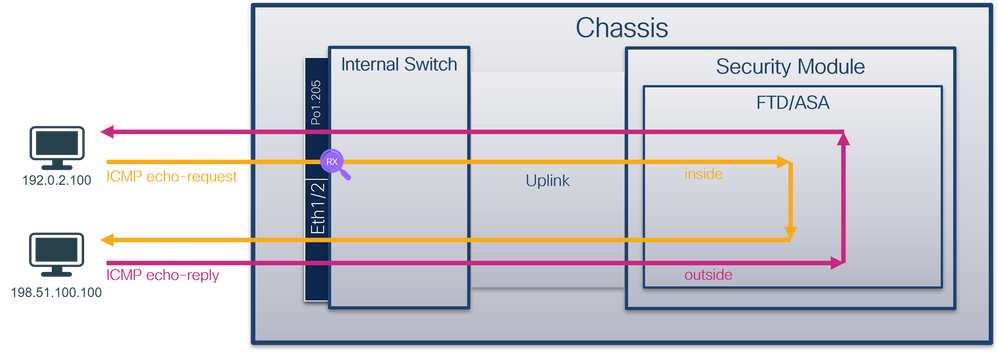

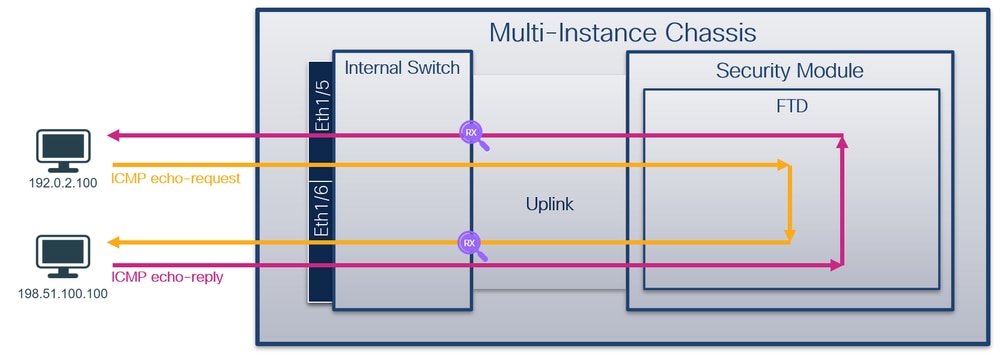

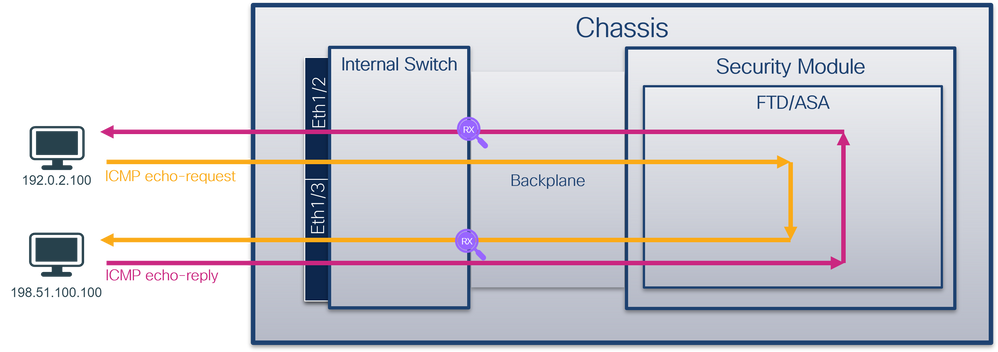

Firepower 4100/9300 en Secure Firewall 3100

De firewalls Firepower 4100/9300 en Secure Firewall 3100 ondersteunen pakketopnames op de interfaces van de interne switch.

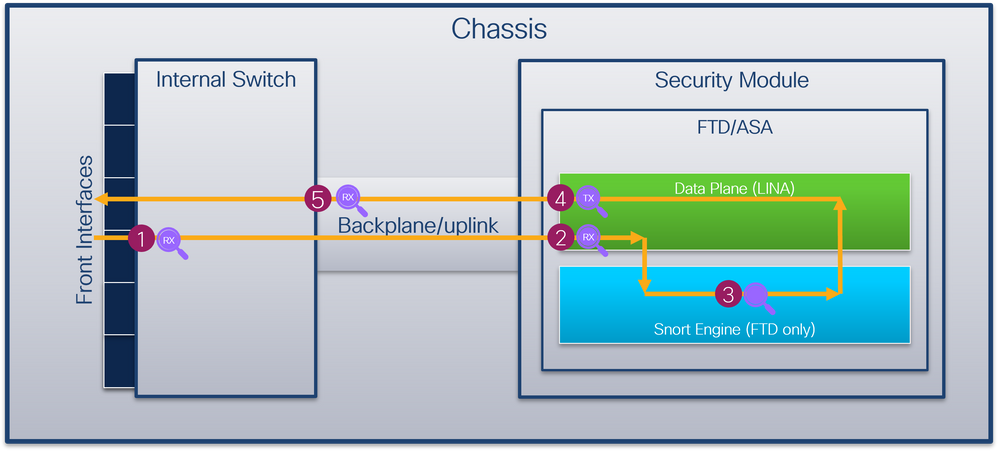

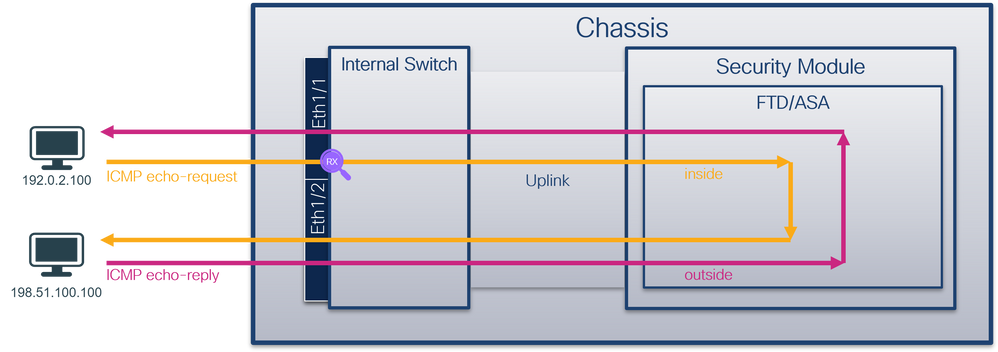

Deze figuur toont de pakketopnamepunten langs het pakketpad binnen het chassis en de toepassing:

De capture points zijn:

- Interface-ingangsopnamepunt voor de interne switch. Een front-interface is elke interface die is verbonden met de peer-apparaten, zoals switches.

- ingangsopnamepunt van de interface van het gegevensvlak

- Opnamepunt snuiven

- ingangsopnamepunt van de interface van het gegevensvlak

- Intern switch backplane of uplink ingangsopnamepunt. Een backplane- of uplinkinterface verbindt de interne switch met de toepassing.

De interne switch ondersteunt alleen het vastleggen van ingangsinterfaces. Dat zijn alleen de pakketten die van het netwerk of van de ASA/FTD-applicatie zijn ontvangen, die kunnen worden vastgelegd. Het vastleggen van pakketten wordt niet ondersteund.

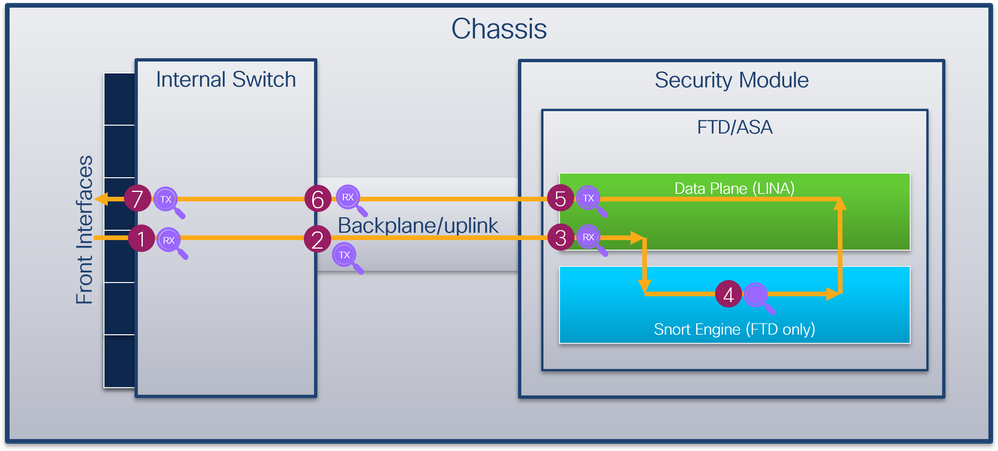

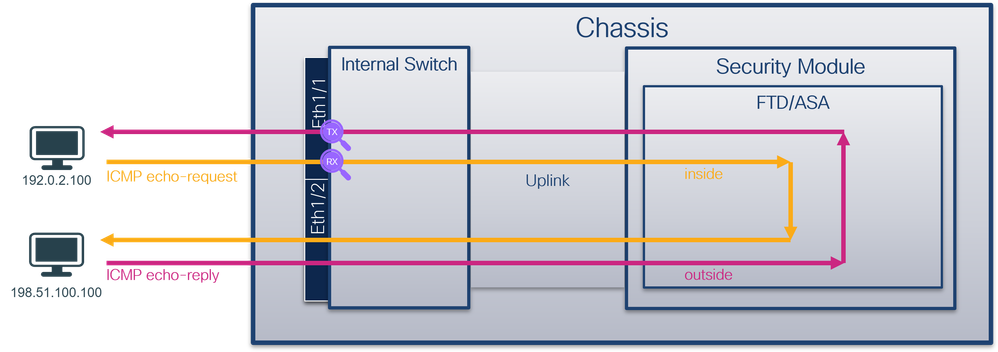

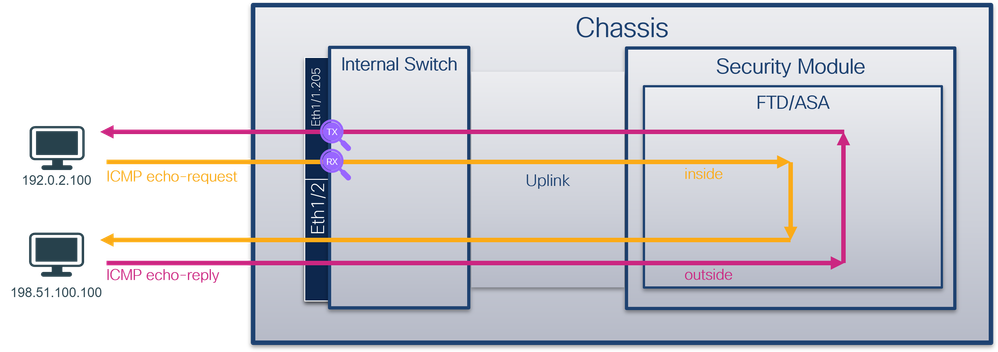

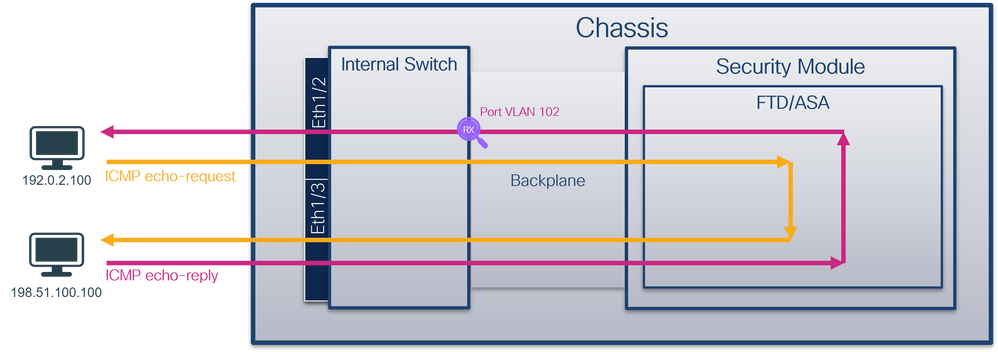

Beveiligde firewall 1200/4200

De Secure Firewall 1200/4200-firewalls ondersteunen pakketopnames op de interfaces van de interne switch. Deze figuur toont de pakketopnamepunten langs het pakketpad binnen het chassis en de toepassing:

De capture points zijn:

- Interface-ingangsopnamepunt voor de interne switch. Een front-interface is elke interface die is verbonden met de peer-apparaten, zoals switches.

- Interface-interfacetoegangspunt voor interne switch.

- ingangsopnamepunt van de interface van het gegevensvlak

- Opnamepunt snuiven

- ingangsopnamepunt van de interface van het gegevensvlak

- Intern switch backplane of uplink ingangsopnamepunt. Een backplane- of uplinkinterface verbindt de interne switch met de toepassing.

- Inwendige switch front-interface uitgang opnamepunt.

De inwendige switch ondersteunt optioneel bidirectionele - zowel ingress als egress - opnames. Standaard legt de interne switch pakketten in de ingangsrichting vast.

Opmerking: De beheerinterface op de Secure Firewall 1200 is een out-of-band-interface en maakt geen deel uit van de interne switch. Om deze reden wordt het vastleggen van beheerinterfaceverkeer op het niveau van de switch niet ondersteund op de Secure Firewall 1200.

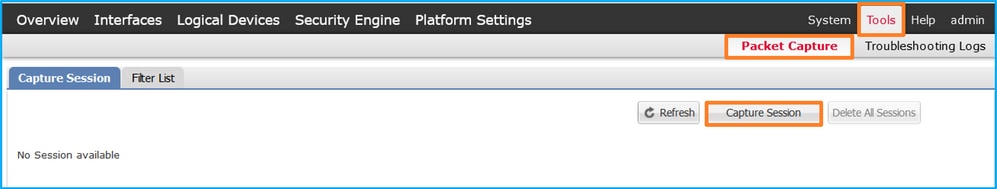

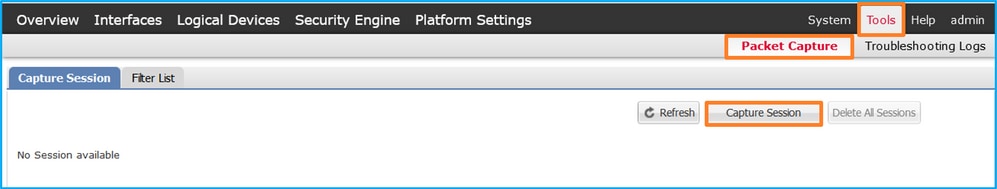

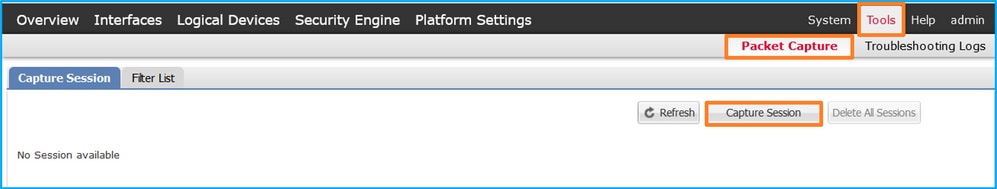

Configuratie en verificatie op Firepower 4100/9300

De interne switch-opnames van Firepower 4100/9300 kunnen worden geconfigureerd in Tools > Packet Capture op FCM of in scope packet-capture in FXOS CLI. Raadpleeg de configuratiehandleiding van Cisco Firepower 4100/9300 FXOS Chassis Manager of Cisco Firepower 4100/9300 FXOS CLI Configuration Guide, hoofdstuk Problemen oplossen, sectie Pakketvastlegging.

Deze scenario's hebben betrekking op veel voorkomende gebruikssituaties van Firepower 4100/9300 internal switch captures.

Pakketvastlegging op een fysieke of poortkanaalinterface

Gebruik de FCM en CLI om een pakketopname-interface op de Ethernet1/2- of Portchannel1-interface te configureren en te verifiëren. Zorg er in het geval van een poort-kanaalinterface voor dat alle fysieke lidinterfaces worden geselecteerd.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

Voer deze stappen uit op FCM om een pakketopname te configureren op Ethernet1/2- of Portchannel1-interfaces:

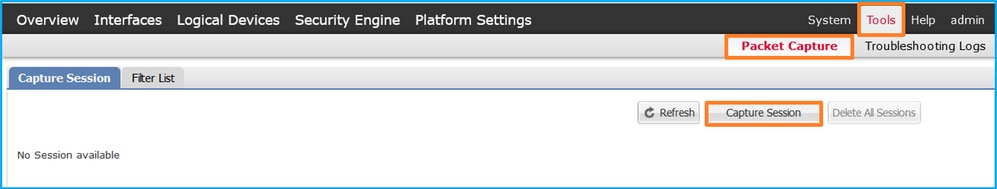

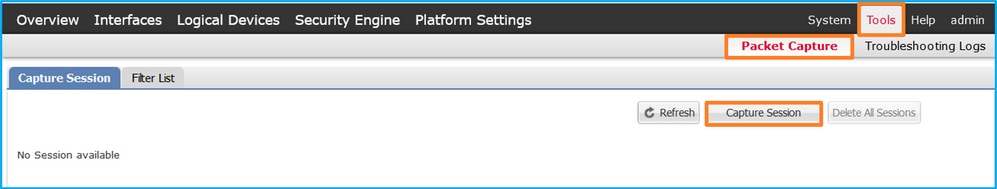

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

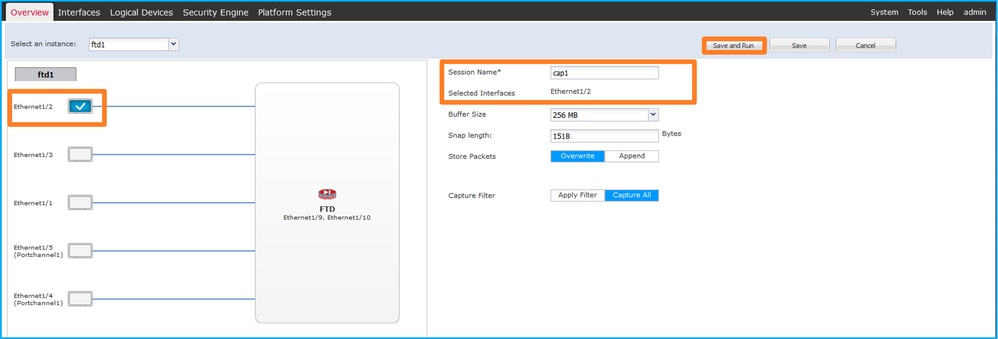

- Selecteer de interface Ethernet1/2, geef de sessienaam op en klik op Opslaan en Uitvoeren om de opname te activeren:

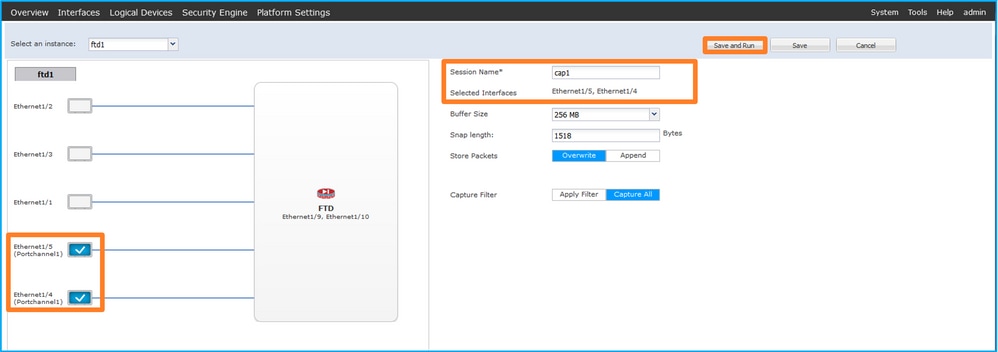

- In het geval van een poort-kanaalinterface selecteert u alle fysieke lidinterfaces, geeft u de sessienaam op en klikt u op Opslaan en Uitvoeren om de opname te activeren:

FXOS CLI

Voer deze stappen uit op FXOS CLI om een pakketopname-interface te configureren op Ethernet1/2 of Portchannel1:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- In het geval van een poort-kanaalinterface, de lidinterfaces ervan identificeren:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- Maak een vastlegsessie:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Voor poort-kanaalinterfaces wordt een afzonderlijke opname voor elke ledeninterface geconfigureerd:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificatie

FCM

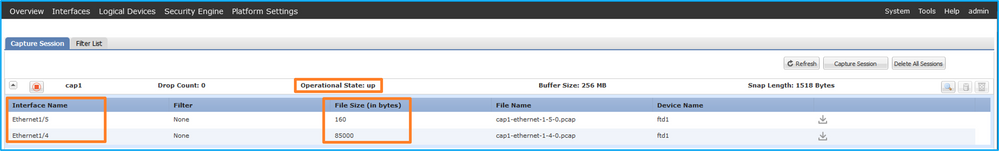

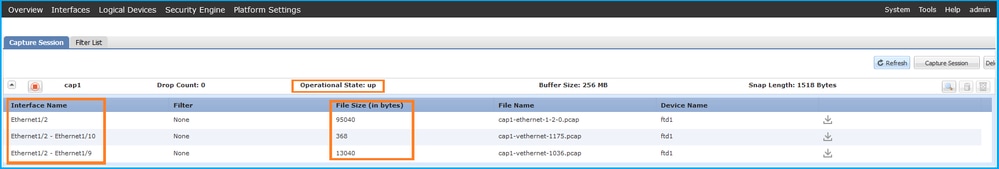

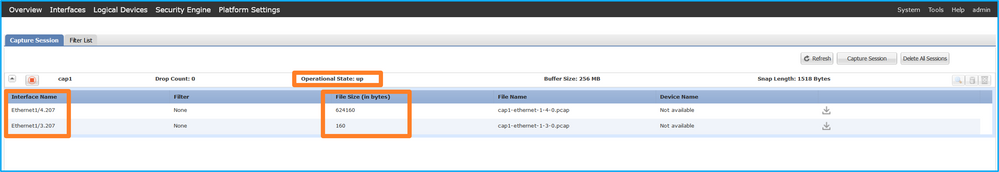

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

Portchannel1 met member interfaces Ethernet1/4 en Ethernet1/5:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Poortkanaal 1 met ledeninterfaces Ethernet1/4 en Ethernet1/5:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

Bestandsanalyse vastleggen

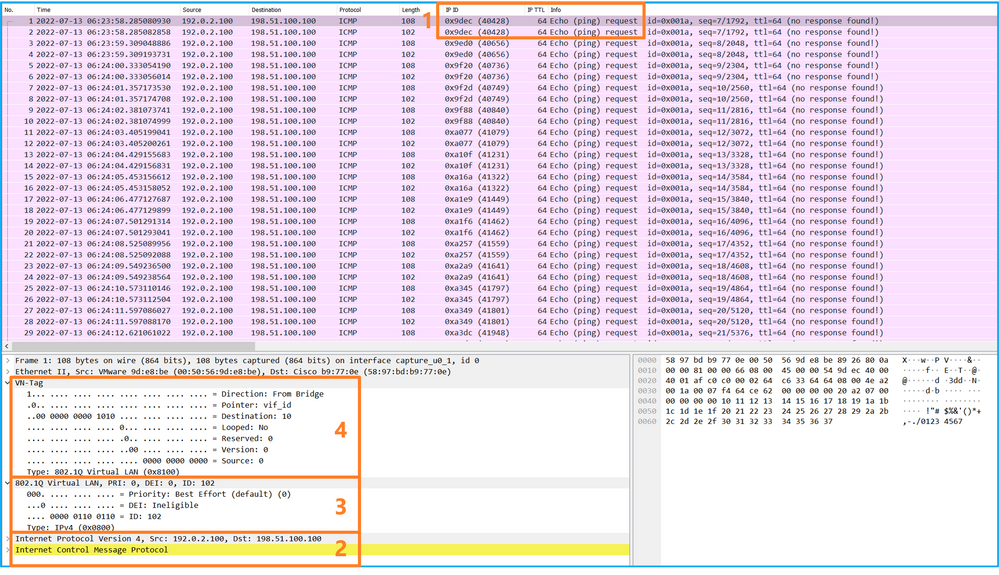

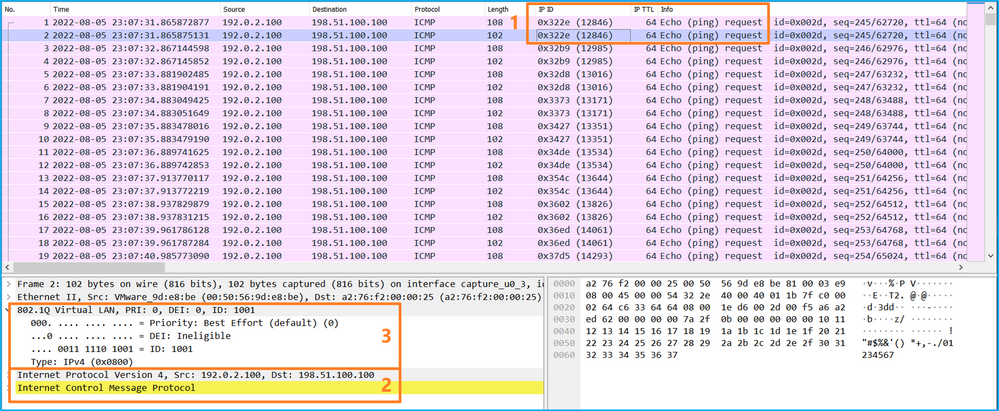

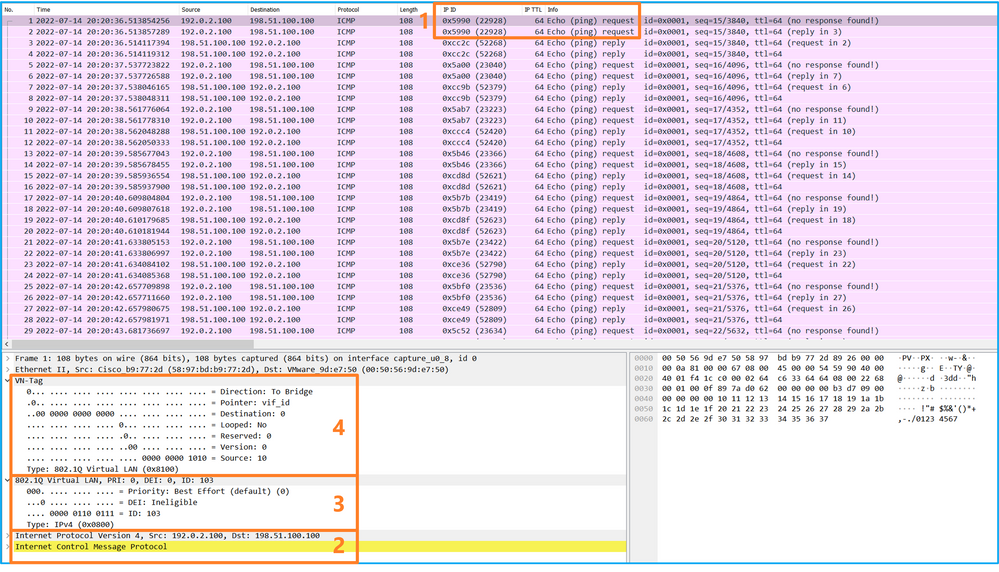

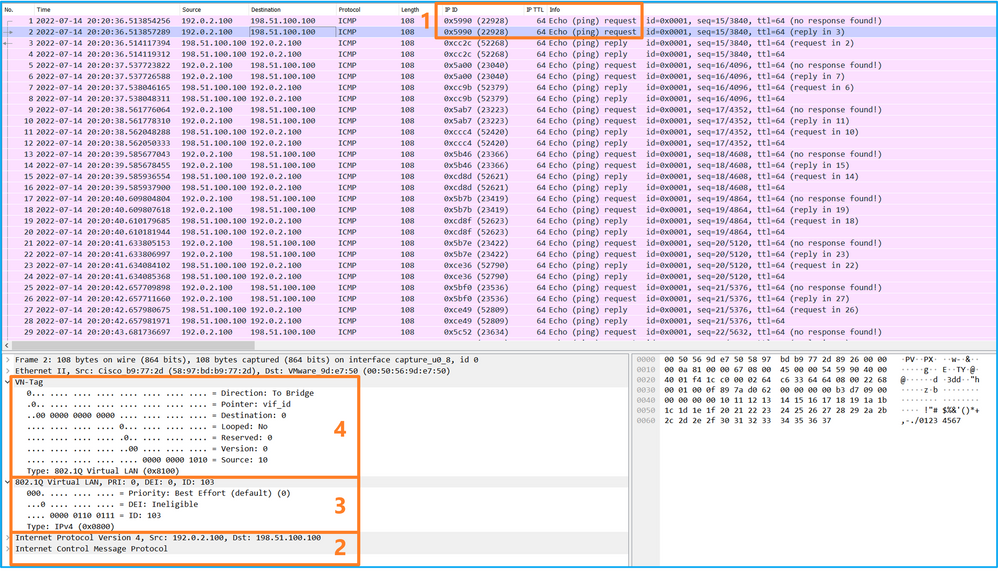

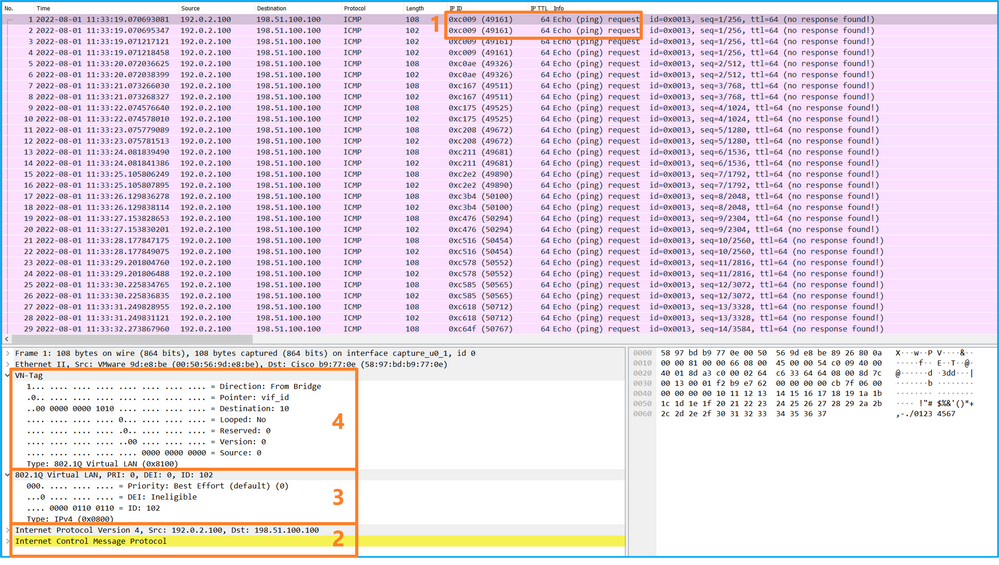

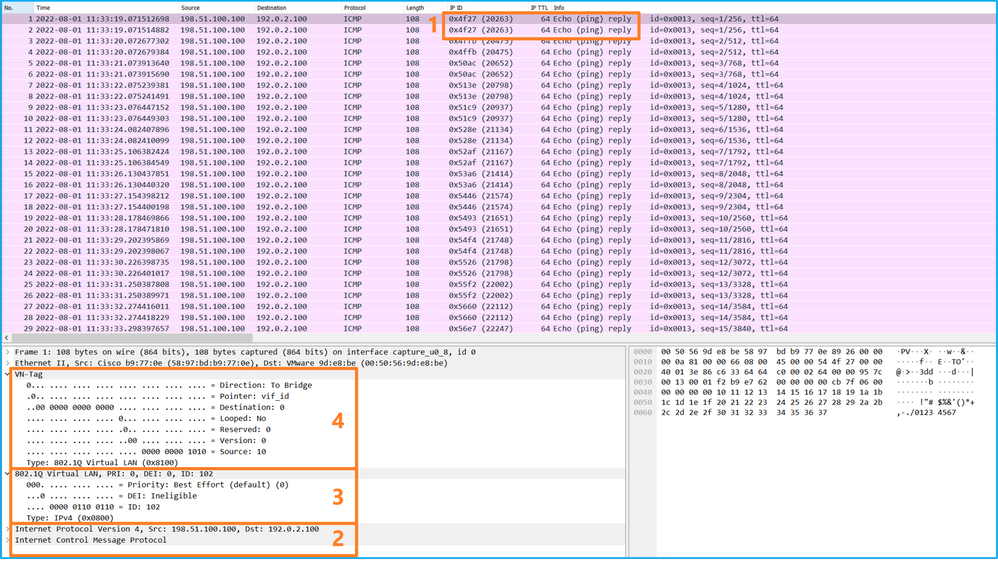

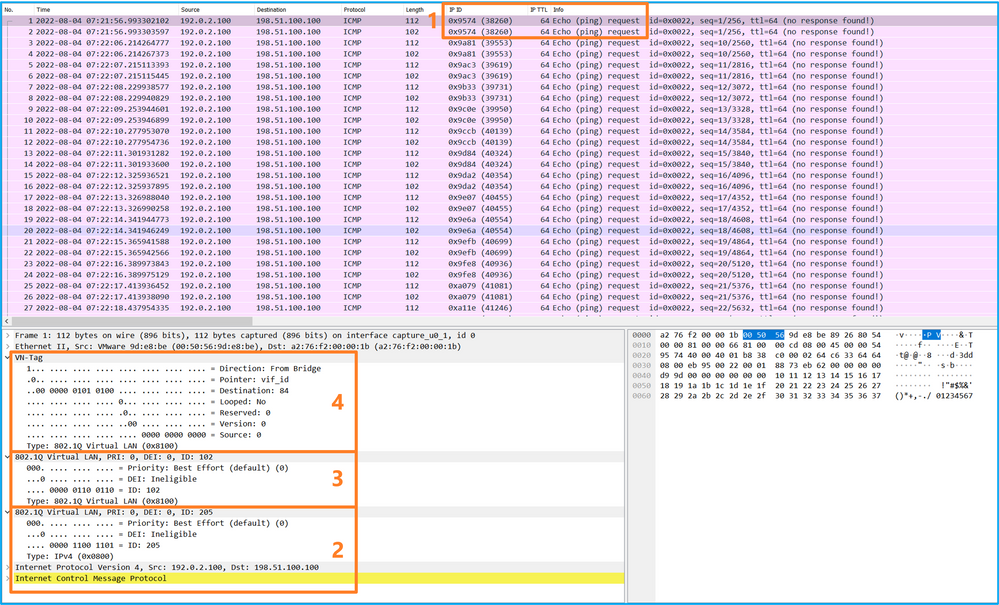

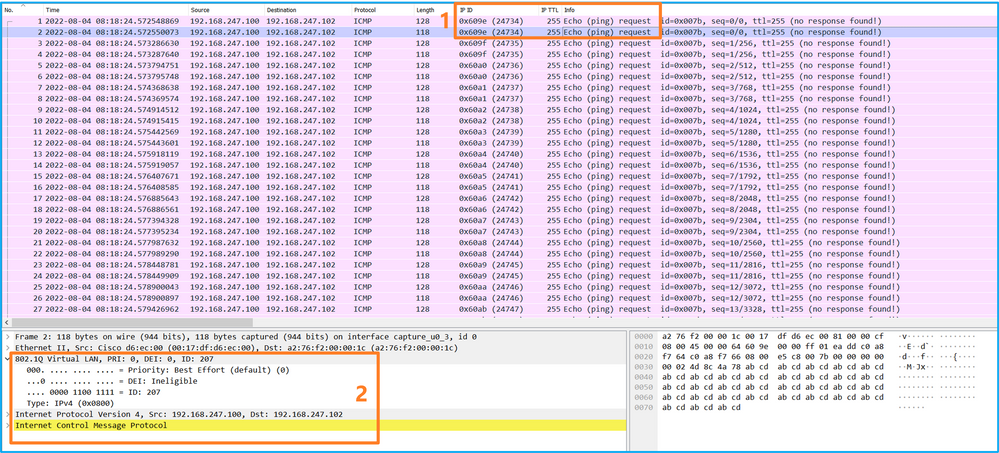

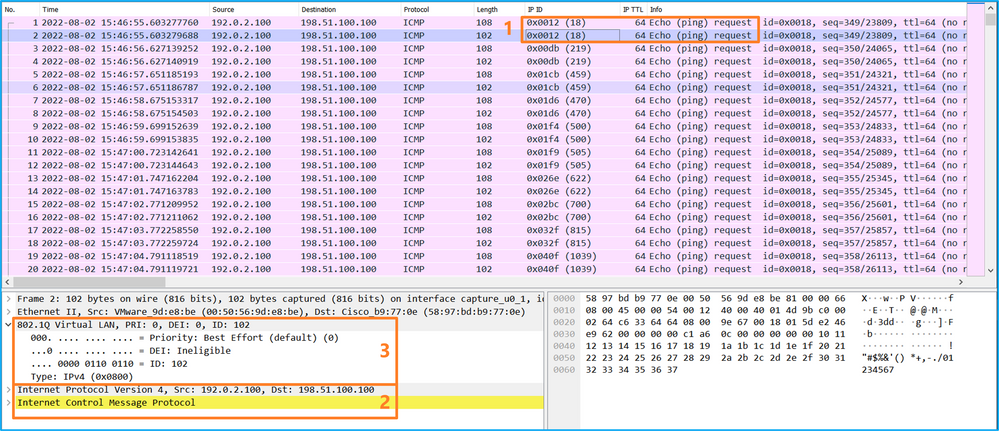

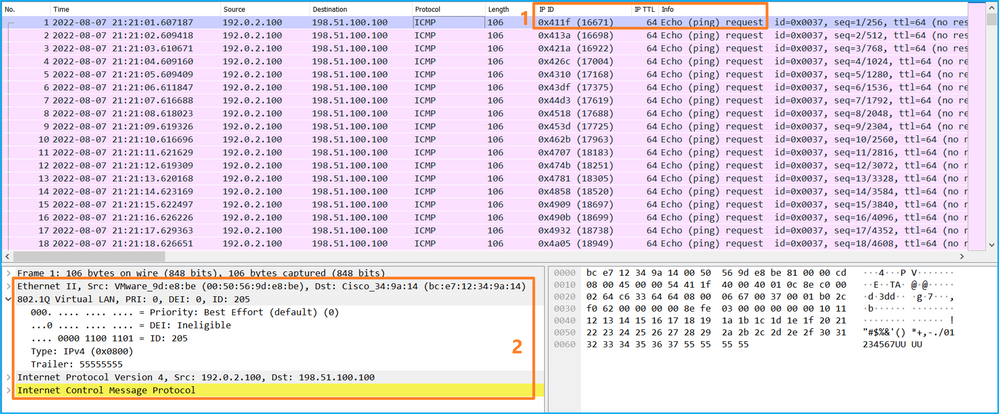

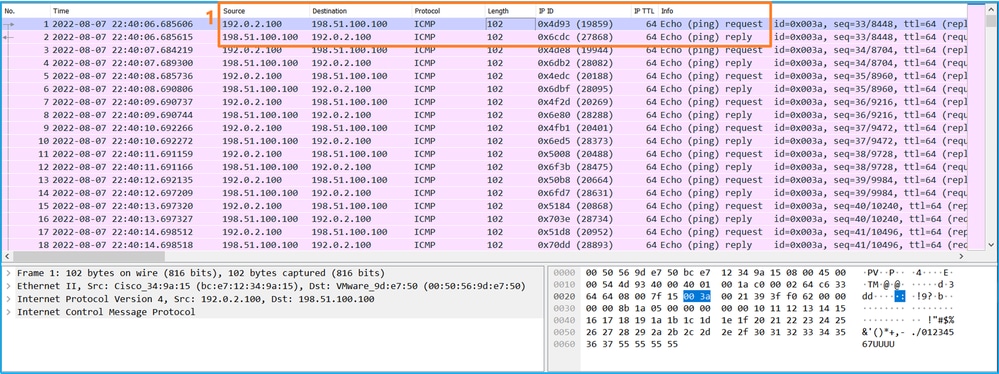

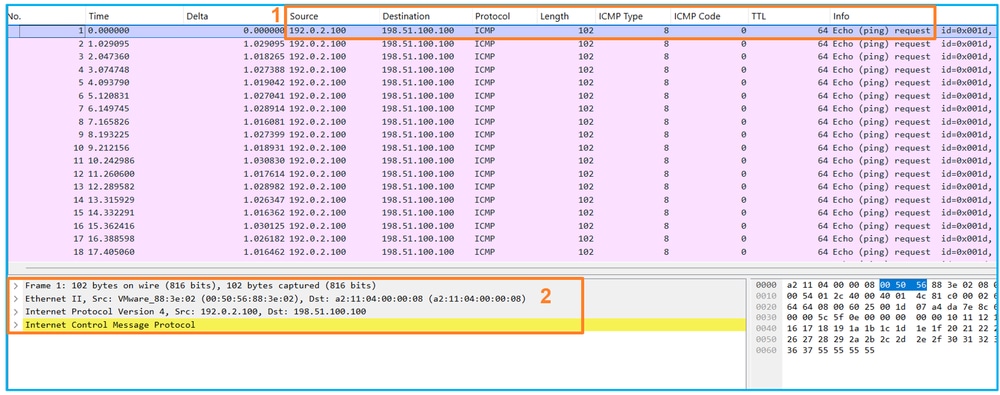

Gebruik een toepassing voor het vastleggen van pakketbestanden om het vastlegbestand voor Ethernet1/2 te openen. Selecteer het eerste pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-request-pakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-request-pakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

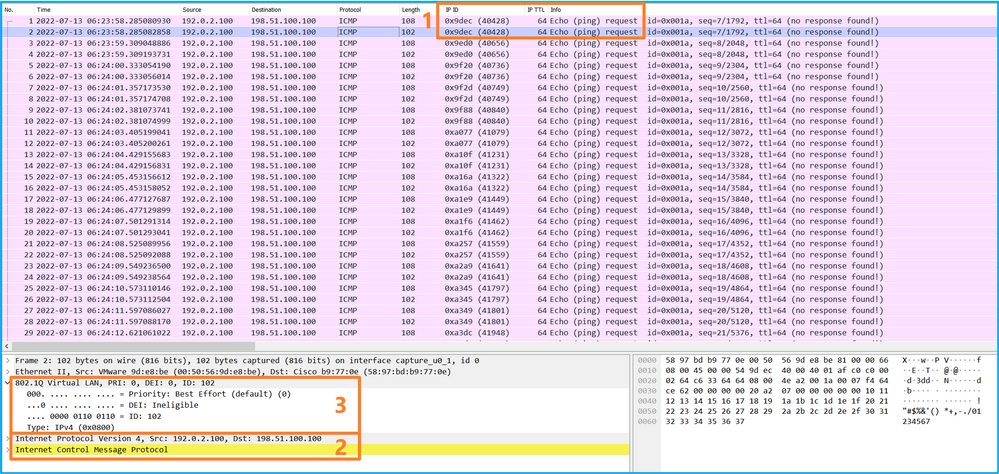

Open de vastlegbestanden voor Portchannel1-lidinterfaces. Selecteer het eerste pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-request-pakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De internal switch voegt een extra poort-VLAN-tag 1001 in die de ingangsinterface Portchannel1 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-request-pakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De internal switch voegt een extra poort-VLAN-tag 1001 in die de ingangsinterface Portchannel1 identificeert.

verklaring

Wanneer een pakketopname op een voorinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast:

- Na het invoegen van de poort VLAN-tag.

- Na het invoegen van de VN-tag.

In de volgorde van bewerkingen wordt de VN-tag in een later stadium ingevoegd dan de VLAN-tag voor de poort. In het vastlegbestand wordt het pakket met de VN-tag echter eerder weergegeven dan het pakket met de VLAN-tag voor de poort.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Afgevangen verkeer |

|

Een pakketopname configureren en verifiëren op de Ethernet1/2-interface |

Ethernet1/2 |

102 |

Alleen toegang |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 |

|

Een pakketopname configureren en verifiëren op de interface Portchannel1 met de lidinterfaces Ethernet1/4 en Ethernet1/5 |

Ethernet1/4 Ethernet1/5 |

1001 |

Alleen toegang |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 |

Packet Captures op backplane-interfaces

Gebruik de FCM en CLI om een pakketopname op backplaneinterfaces te configureren en te verifiëren.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

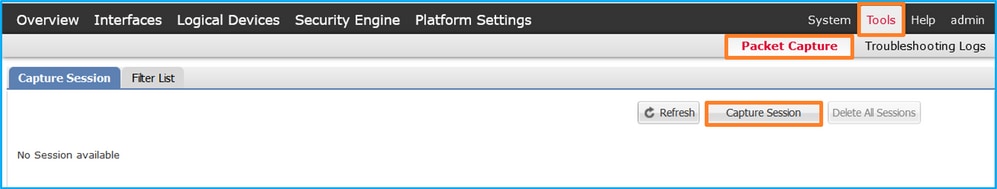

Voer deze stappen uit op FCM om pakketopnames op backplane-interfaces te configureren:

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

- Als u pakketten wilt vastleggen op alle backplaneinterfaces, selecteert u de toepassing en vervolgens Alle backplanepoorten in de vervolgkeuzelijst Vastleggen op. U kunt ook de specifieke backplane-interface kiezen. In dit geval zijn backplane-interfaces Ethernet1/9 en Ethernet1/10 beschikbaar. Geef de sessienaam op en klik op Opslaan en Uitvoeren om de vastlegging te activeren:

FXOS CLI

Voer deze stappen uit op de FXOS CLI om pakketopnames te configureren op backplane-interfaces:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Maak een vastlegsessie:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificatie

FCM

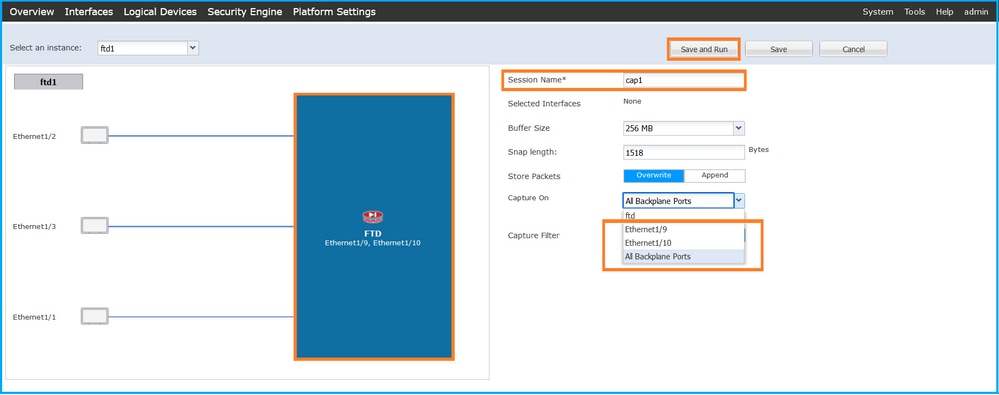

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

Bestandsanalyse vastleggen

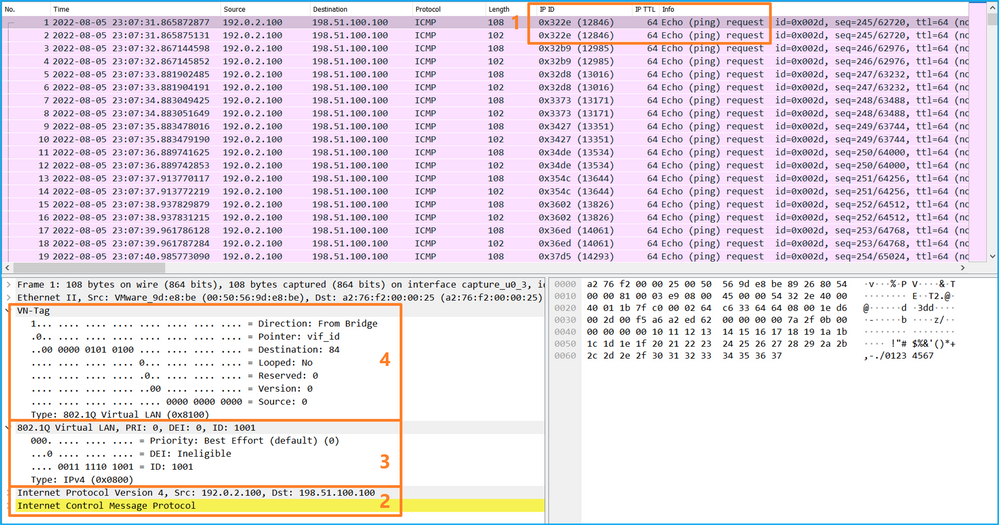

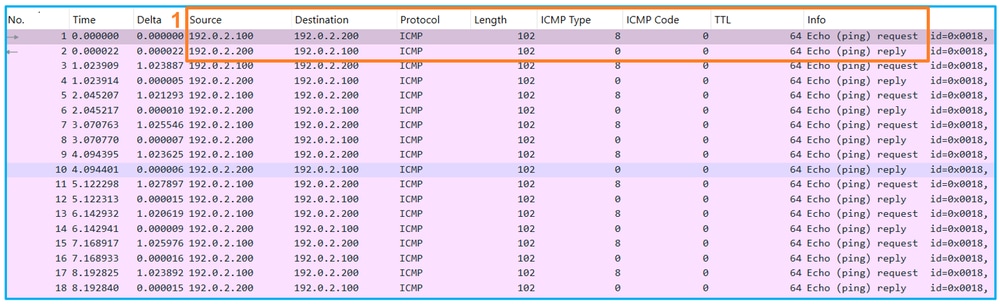

Gebruik een toepassing voor het vastleggen van pakketbestanden om de vastlegbestanden te openen. In het geval van meer dan 1 backplane-interface moet u ervoor zorgen dat alle opnamebestanden voor elke backplane-interface worden geopend. In dit geval worden de pakketten vastgelegd op de backplane-interface Ethernet1/9.

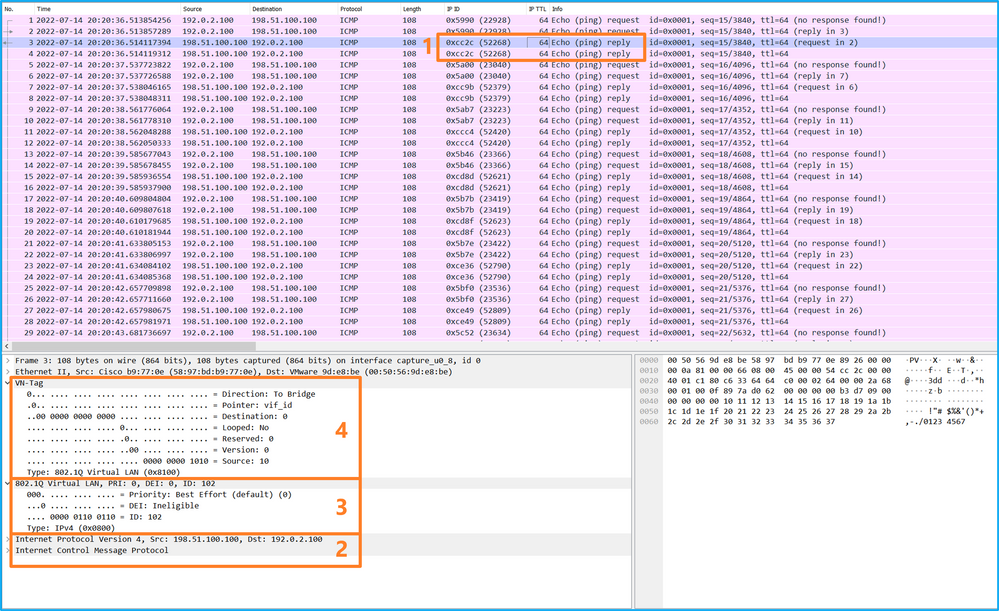

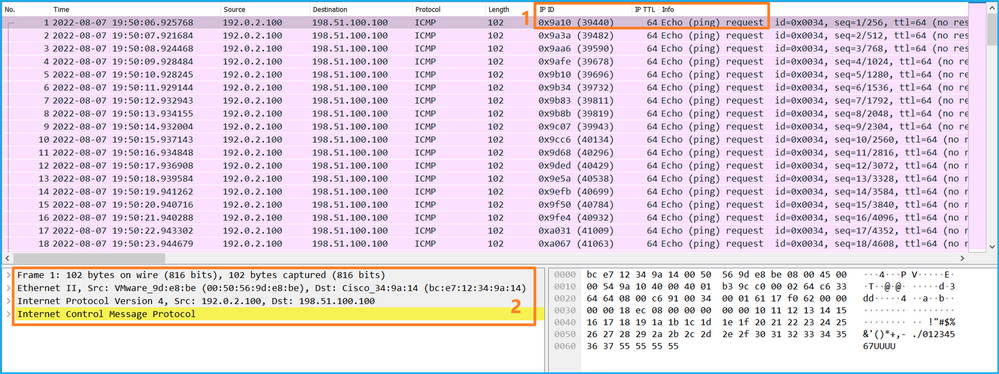

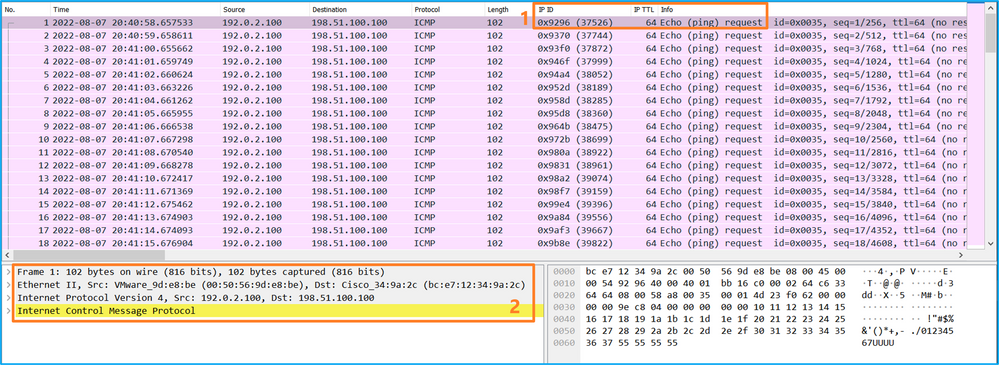

Selecteer het eerste en het tweede pakket en controleer de belangrijkste punten:

- Elk ICMP-echoverzoekpakket wordt 2 keer vastgelegd en weergegeven.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 103 in die de uitgang-interface Ethernet1/3 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het derde en vierde pakket en controleer de belangrijkste punten:

- Elk ICMP-echoantwoord wordt 2 keer vastgelegd en weergegeven.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de uitgang-interface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

verklaring

Wanneer een pakketopname op een backplaneinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast. In dit geval ontvangt de interne switch pakketten die al zijn gecodeerd door de toepassing op de beveiligingsmodule met de VLAN-tag voor de poort en de VN-tag. De VLAN-tag identificeert de uitgang-interface die het interne chassis gebruikt om de pakketten naar het netwerk door te sturen. De VLAN-tag 103 in ICMP-echoaanvraagpakketten identificeert Ethernet1/3 als de uitgang-interface, terwijl VLAN-tag 102 in ICMP-echoantwoordpakketten Ethernet1/2 als de uitgang-interface identificeert. De internal switch verwijdert de VN-tag en de internal interface VLAN-tag voordat de pakketten naar het netwerk worden doorgestuurd.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Afgevangen verkeer |

|

Packet Captures configureren en verifiëren op backplane-interfaces |

Backplane-interfaces |

102 103 |

Alleen toegang |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 ICMP-echoantwoorden van host 198.51.100.100 naar host 192.0.2.100 |

Pakketvastlegging op toepassings- en toepassingspoorten

Pakketvastleggingen van toepassings- of toepassingspoorten worden altijd geconfigureerd op backplane-interfaces en daarnaast op de front-interfaces als de gebruiker de richting voor het vastleggen van toepassingen opgeeft.

Er zijn voornamelijk 2 use cases:

- Pakketopnames configureren op backplane-interfaces voor pakketten die een specifieke front-interface verlaten. Configureer bijvoorbeeld pakketopnames op de backplane-interface Ethernet1/9 voor pakketten die de interface Ethernet1/2 verlaten.

- Configureer gelijktijdige pakketopnames op een specifieke front-interface en de backplane-interfaces. Configureer bijvoorbeeld gelijktijdige pakketopnames op de Ethernet-interface 1/2 en op de backplane-interface Ethernet 1/9 voor pakketten die de interface Ethernet 1/2 verlaten.

Deze sectie behandelt beide gebruikssituaties.

Taak 1

Gebruik de FCM en CLI om een pakketopname op de backplane-interface te configureren en te verifiëren. Pakketten waarvoor de toepassingspoort Ethernet1/2 is geïdentificeerd als de uitgang-interface, worden vastgelegd. In dit geval worden ICMP-antwoorden vastgelegd.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

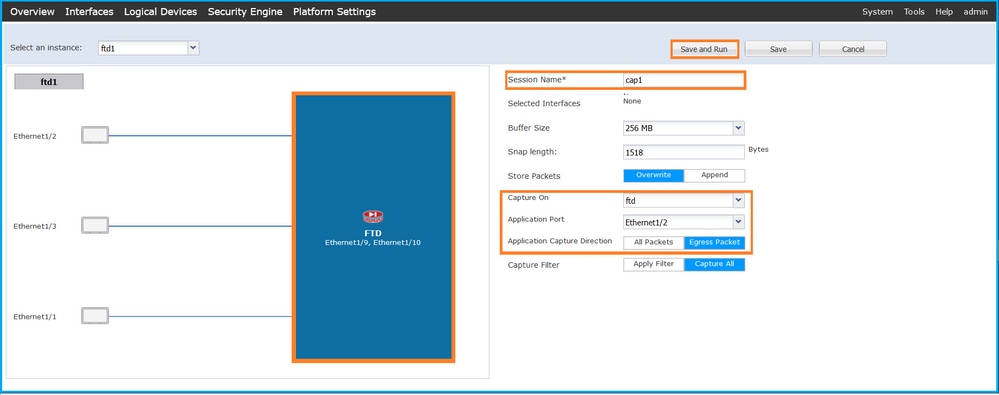

Voer deze stappen uit op FCM om een pakketopname te configureren op de FTD-toepassing en de toepassingspoort Ethernet1/2:

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

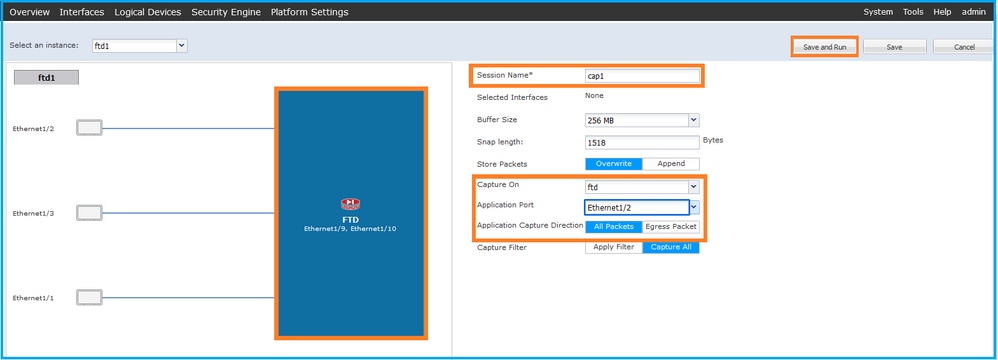

- Selecteer de toepassing Ethernet1/2 in de vervolgkeuzelijst Application Port en selecteer Egress Packet in de Application Capture Direction. Geef de sessienaam op en klik op Opslaan en Uitvoeren om de vastlegging te activeren:

FXOS CLI

Voer deze stappen uit op de FXOS CLI om pakketopnames te configureren op backplane-interfaces:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Maak een vastlegsessie:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificatie

FCM

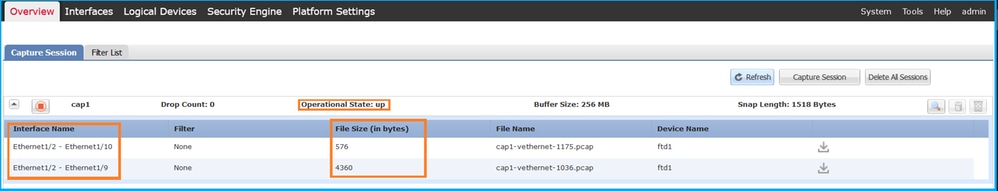

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

Bestandsanalyse vastleggen

Gebruik een toepassing voor het vastleggen van pakketbestanden om de vastlegbestanden te openen. Zorg er in het geval van meerdere backplane-interfaces voor dat u alle opnamebestanden voor elke backplane-interface opent. In dit geval worden de pakketten vastgelegd op de backplane-interface Ethernet1/9.

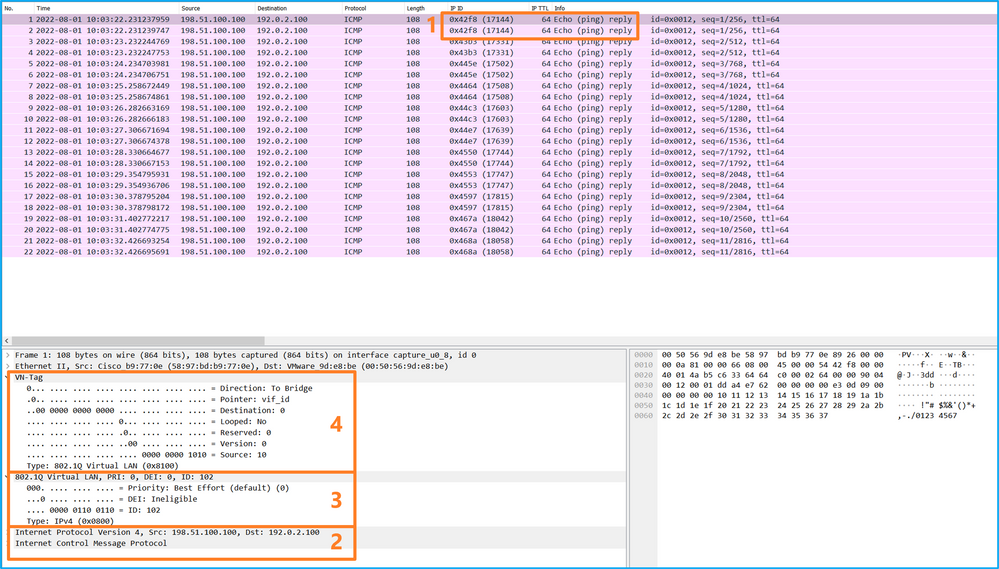

Selecteer het eerste en het tweede pakket en controleer de belangrijkste punten:

- Elk ICMP-echoantwoord wordt 2 keer vastgelegd en weergegeven.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de uitgang-interface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

verklaring

In dit geval is Ethernet1/2 met poort VLAN-tag 102 de uitgang-interface voor de ICMP-echoantwoordpakketten.

Wanneer de richting voor het vastleggen van de toepassing is ingesteld op Egress in de vastlegopties, worden pakketten met de poort VLAN-tag 102 in de Ethernet-header vastgelegd op de backplaneinterfaces in de ingangsrichting.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Afgevangen verkeer |

|

Vastleggingen configureren en verifiëren op toepassings- en toepassingspoort Ethernet1/2 |

Backplane-interfaces |

102 |

Alleen toegang |

ICMP-echoantwoorden van host 198.51.100.100 naar host 192.0.2.100 |

Taak 2

Gebruik de FCM en CLI om een pakketopname te configureren en te verifiëren op de backplane-interface en de front-interface Ethernet1/2.

Gelijktijdige pakketopnames worden geconfigureerd op:

- Front interface – de pakketten met de poort VLAN 102 op de interface Ethernet1/2 worden vastgelegd. Opgenomen pakketten zijn ICMP-echoverzoeken.

- Backplane-interfaces – pakketten waarvoor Ethernet1/2 is geïdentificeerd als de uitgang-interface, of de pakketten met de poort VLAN 102, worden vastgelegd. Opgenomen pakketten zijn ICMP-echoreacties.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

Voer deze stappen uit op FCM om een pakketopname te configureren op de FTD-toepassing en de toepassingspoort Ethernet1/2:

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

- Selecteer de FTD-toepassing, Ethernet1/2 in de vervolgkeuzelijst Application Port en selecteer All Packets in de Application Capture Direction. Geef de sessienaam op en klik op Opslaan en Uitvoeren om de vastlegging te activeren:

FXOS CLI

Voer deze stappen uit op de FXOS CLI om pakketopnames te configureren op backplane-interfaces:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Maak een vastlegsessie:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

Verificatie

FCM

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

Bestandsanalyse vastleggen

Gebruik een toepassing voor het vastleggen van pakketbestanden om de vastlegbestanden te openen. Zorg er in het geval van meerdere backplane-interfaces voor dat u alle opnamebestanden voor elke backplane-interface opent. In dit geval worden de pakketten vastgelegd op de backplane-interface Ethernet1/9.

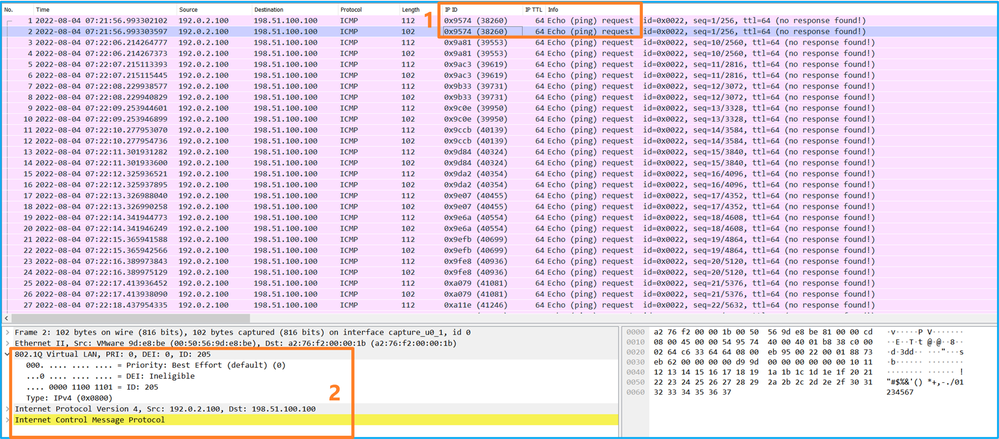

Open het opnamebestand voor de interface Ethernet1/2, selecteer het eerste pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

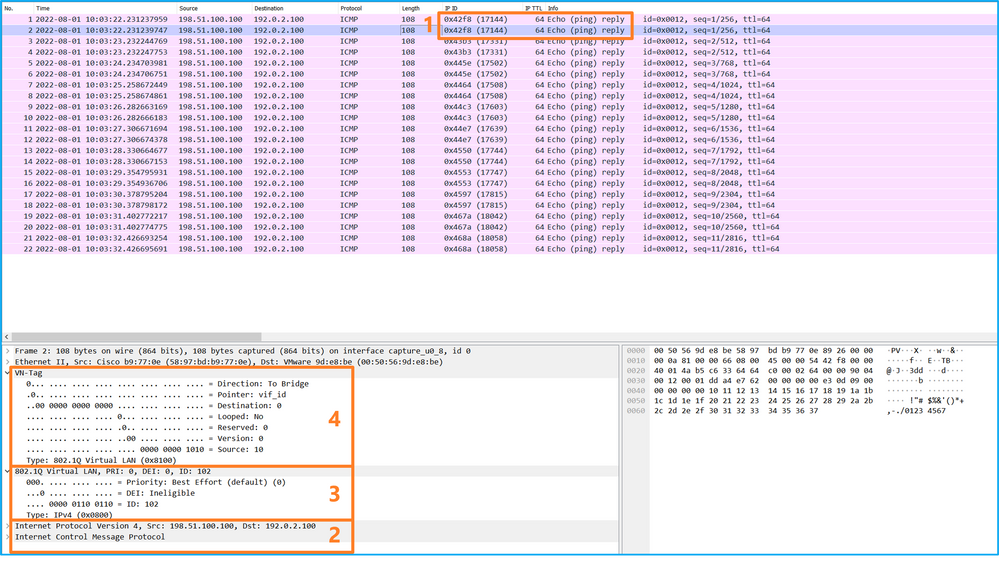

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

Open het opnamebestand voor de interface Ethernet1/9, selecteer het eerste en het tweede pakket en controleer de belangrijkste punten:

- Elk ICMP-echoantwoord wordt 2 keer vastgelegd en weergegeven.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de uitgang-interface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

verklaring

Als de optie Alle pakketten in de Application Capture Direction is geselecteerd, worden twee gelijktijdige pakketopnamen met betrekking tot de geselecteerde toepassingspoort Ethernet1/2 geconfigureerd: een opname op de front-interface Ethernet1/2 en een opname op geselecteerde backplane-interfaces.

Wanneer een pakketopname op een voorinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast:

- Na het invoegen van de poort VLAN-tag.

- Na het invoegen van de VN-tag.

In de volgorde van bewerkingen wordt de VN-tag in een later stadium ingevoegd dan de VLAN-tag voor de poort. Maar in het vastlegbestand wordt het pakket met de VN-tag eerder weergegeven dan het pakket met de VLAN-tag voor de poort. In dit voorbeeld identificeert de VLAN-tag 102 in ICMP echo request packets Ethernet1/2 als de ingangsinterface.

Wanneer een pakketopname op een backplaneinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast. De interne switch ontvangt pakketten die al zijn gecodeerd door de toepassing op de beveiligingsmodule met de poort VLAN-tag en de VN-tag. De poort VLAN-tag identificeert de uitgang-interface die het interne chassis gebruikt om de pakketten naar het netwerk door te sturen. In dit voorbeeld identificeert de VLAN-tag 102 in ICMP-echoantwoordpakketten Ethernet1/2 als de uitgang-interface.

De internal switch verwijdert de VN-tag en de internal interface VLAN-tag voordat de pakketten naar het netwerk worden doorgestuurd.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Afgevangen verkeer |

|

Vastleggingen configureren en verifiëren op toepassings- en toepassingspoort Ethernet1/2 |

Backplane-interfaces |

102 |

Alleen toegang |

ICMP-echoantwoorden van host 198.51.100.100 naar host 192.0.2.100 |

|

Interface Ethernet1/2 |

102 |

Alleen toegang |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 |

Packet Capture op een subinterface van een fysieke of poortkanaalinterface

Gebruik de FCM en CLI om een pakketopname te configureren en te verifiëren op subinterface Ethernet1/2.205 of poort-kanaal subinterface Portchannel1.207. Subinterfaces en opnamen op subinterfaces worden alleen ondersteund voor de FTD-toepassing in containermodus. In dit geval wordt een pakketopname op Ethernet1/2.205 en Portchannel1.207 geconfigureerd.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

Voer deze stappen uit op FCM om een pakketopname te configureren op de FTD-toepassing en de toepassingspoort Ethernet1/2:

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

- Selecteer de specifieke toepassingsinstantie ftd1, de subinterface Ethernet1/2.205, geef de sessienaam op en klik op Opslaan en Uitvoeren om de vastlegging te activeren:

3. In het geval van een port-channel subinterface zijn subinterfaces vanwege de Cisco bug ID CSCvq33119 niet zichtbaar in de FCM. Gebruik de FXOS CLI om vastleggingen op poort-kanaal subinterfaces te configureren.

FXOS CLI

Voer deze stappen uit op FXOS CLI om een pakketopname te configureren op subinterfaces Ethernet1/2.205 en Portchannel1.207:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- In het geval van een poort-kanaalinterface, de lidinterfaces ervan identificeren:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- Maak een vastlegsessie:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Maak voor poort-kanaal-subinterfaces een pakketopname voor elke poort-kanaal-lidinterface:

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificatie

FCM

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

De opnamen van de subinterface van het poortkanaal die zijn geconfigureerd op de FXOS CLI zijn ook zichtbaar op de FCM; ze kunnen echter niet worden bewerkt:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

Port-channel 1 met member interfaces Ethernet1/3 en Ethernet1/4:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

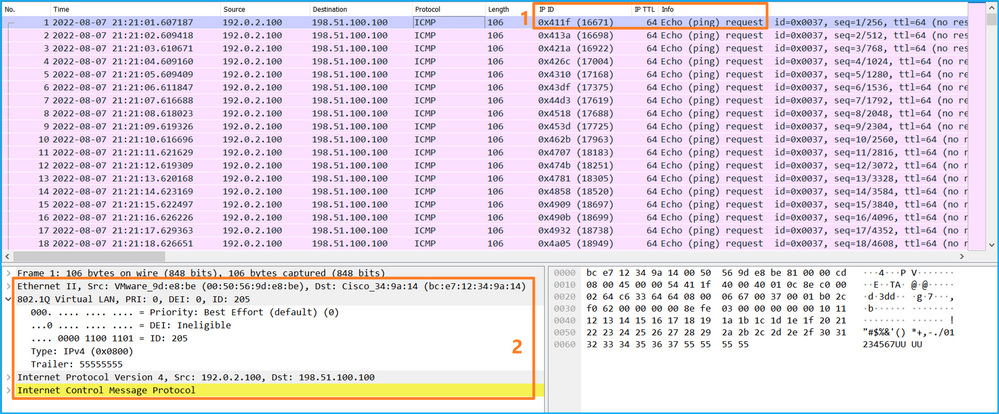

Bestandsanalyse vastleggen

Gebruik een toepassing voor het vastleggen van pakketbestanden om het vastlegbestand te openen. Selecteer het eerste pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke packet header heeft de VLAN tag 205.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke packet header heeft de VLAN tag 205.

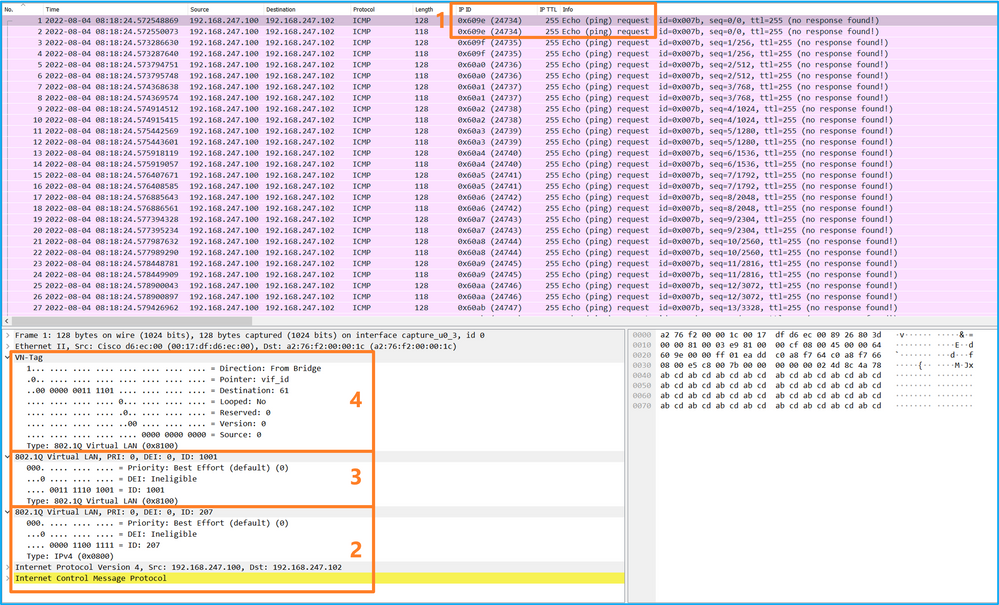

Open nu de opnamebestanden voor Portchannel1.207. Selecteer het eerste pakket en controleer de belangrijkste punten

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke packet header heeft de VLAN tag 207.

- De internal switch voegt een extra poort-VLAN-tag 1001 in die de ingangsinterface Portchannel1 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke packet header heeft de VLAN tag 207.

verklaring

Wanneer een pakketopname op een voorinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast:

- Na het invoegen van de poort VLAN-tag.

- Na het invoegen van de VN-tag.

In de volgorde van bewerkingen wordt de VN-tag in een later stadium ingevoegd dan de VLAN-tag voor de poort. Maar in het vastlegbestand wordt het pakket met de VN-tag eerder weergegeven dan het pakket met de VLAN-tag voor de poort. Bovendien bevat in het geval van subinterfaces in de vastlegbestanden elk tweede pakket niet de poort-VLAN-tag.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Afgevangen verkeer |

|

Een pakketopname configureren en verifiëren op subinterface Ethernet1/2.205 |

Ethernet1/2,205 |

102 |

Alleen toegang |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 |

|

Een pakketopname configureren en verifiëren op de Portchannel1-subinterface met de lidinterfaces Ethernet1/3 en Ethernet1/4 |

Ethernet1/3 Ethernet1/4 |

1001 |

Alleen toegang |

ICMP-echoverzoeken van 192.168.207.100 voor host 192.168.207.102 |

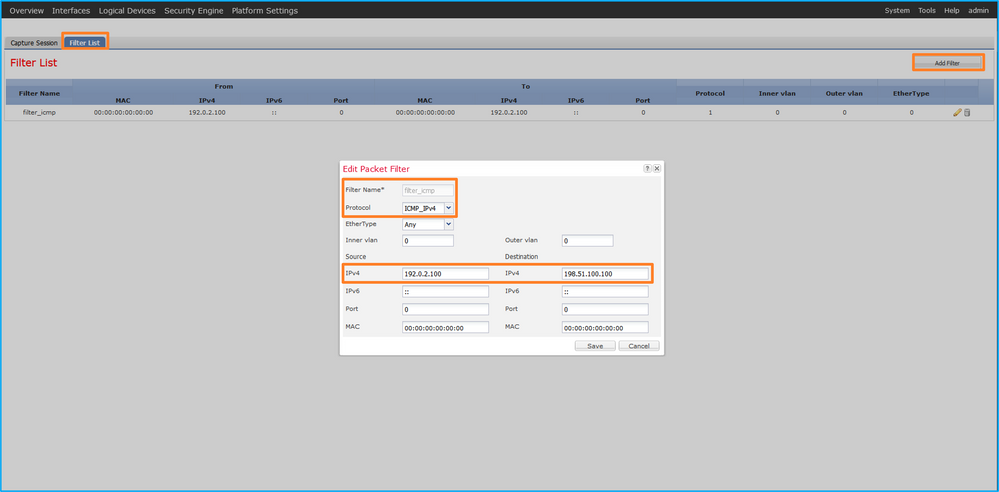

Pakketopnamefilters

Gebruik de FCM en CLI om een pakketopname-interface op Ethernet1/2 met een filter te configureren en te verifiëren.

Topologie, pakketstroom en de opnamepunten

Configuratie

FCM

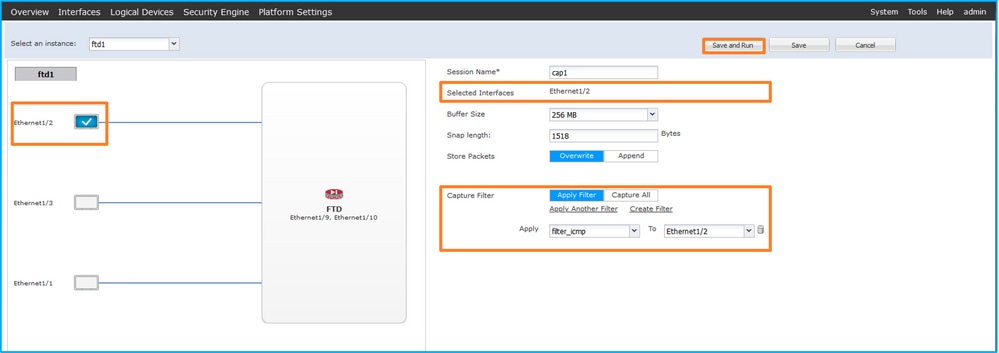

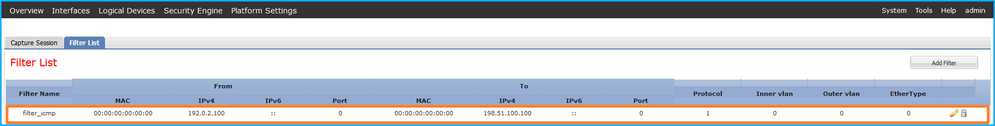

Voer deze stappen uit op FCM om een opnamefilter te configureren voor ICMP-echoaanvraagpakketten van host 192.0.2.100 naar host 198.51.100.100 en pas dit toe op pakketopname op interface Ethernet1/2:

-

Gebruik Extra > Pakketopname > Filterlijst > Filter toevoegen om een opnamefilter te maken.

- Geef de filternaam, het protocol, de IPv4-bron, de IPv4-bestemming op en klik op Opslaan:

- Gebruik Extra > Pakketvastlegging > Opnamesessie om een nieuwe opnamesessie te maken:

- Selecteer Ethernet1/2, geef de sessienaam op, pas het opnamefilter toe en klik op Opslaan en Uitvoeren om de opname te activeren:

FXOS CLI

Voer deze stappen uit op de FXOS CLI om pakketopnames te configureren op backplane-interfaces:

- Identificeer het toepassingstype en de identificatiecode:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. Identificeer het IP-protocolnummer in https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. In dit geval is het ICMP-protocolnummer 1.

3. Maak een vastlegsessie:

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verificatie

FCM

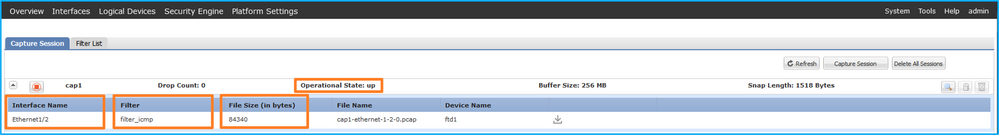

Controleer de interfacenaam, controleer of de operationele status is ingesteld en of de bestandsgrootte (in bytes) toeneemt:

Controleer de naam van de interface, het filter, zorg ervoor dat de operationele status is ingesteld en dat de bestandsgrootte (in bytes) toeneemt in Extra > Pakketopname > Opnamesessie:

FXOS CLI

Controleer de vastlegdetails in scope packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Capture-bestanden verzamelen

Voer de stappen uit in de sectie Opname van bestanden voor interne Switch van Firepower 4100/9300 verzamelen.

Bestandsanalyse vastleggen

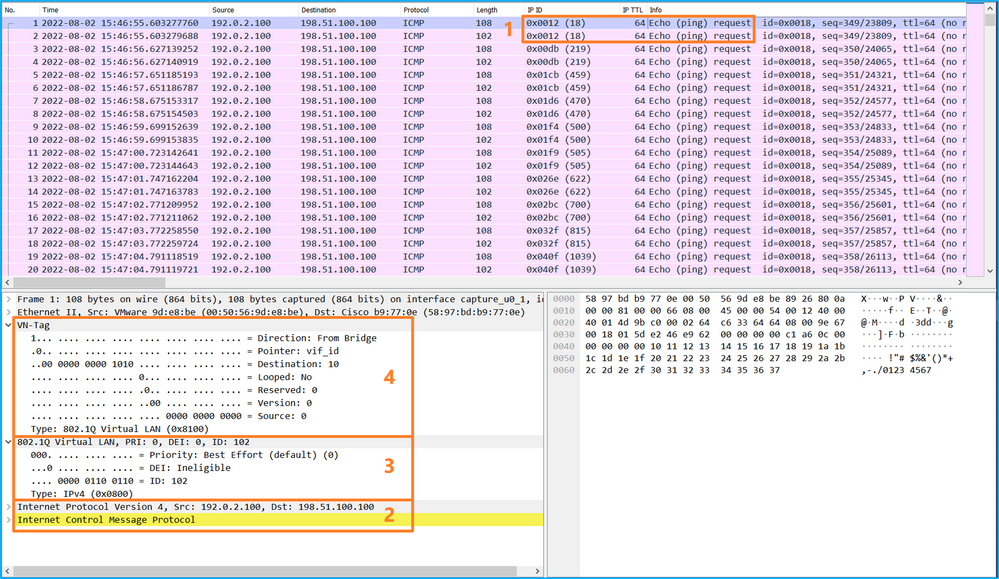

Gebruik een toepassing voor het vastleggen van pakketbestanden om het vastlegbestand te openen. Selecteer het eerste pakket en controleer de belangrijkste punten

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

- De interne switch voegt een extra VN-tag in.

Selecteer het tweede pakket en controleer de belangrijkste punten:

- Alleen ICMP-echo-aanvraagpakketten worden vastgelegd. Elk pakket wordt 2 keer vastgelegd en getoond.

- De oorspronkelijke pakketheader is zonder de VLAN-tag.

- De interne switch voegt een extra poort VLAN-tag 102 in die de ingangsinterface Ethernet1/2 identificeert.

verklaring

Wanneer een pakketopname op een voorinterface is geconfigureerd, legt de switch tegelijkertijd elk pakket tweemaal vast:

- Na het invoegen van de poort VLAN-tag.

- Na het invoegen van de VN-tag.

In de volgorde van bewerkingen wordt de VN-tag in een later stadium ingevoegd dan de VLAN-tag voor de poort. Maar in het vastlegbestand wordt het pakket met de VN-tag eerder weergegeven dan het pakket met de VLAN-tag voor de poort.

Wanneer een opnamefilter wordt toegepast, worden alleen de pakketten vastgelegd die overeenkomen met het filter in de ingangsrichting.

Deze tabel geeft een overzicht van de taak:

|

Taak |

Opnamepunt |

VLAN met interne poort in vastgelegde pakketten |

richting |

Gebruikersfilter |

Afgevangen verkeer |

|

Een pakketopname configureren en verifiëren met een filter op de front-interface Ethernet1/2 |

Ethernet1/2 |

102 |

Alleen toegang |

Protocol: ICMP Bron: 192.0.2.100 Bestemming: 198 51 100 100 |

ICMP-echoverzoeken van host 192.0.2.100 voor host 198.51.100.100 |

Verzamel Firepower 4100/9300 Internal Switch Capture Files

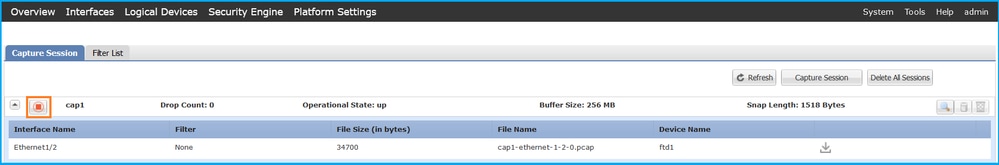

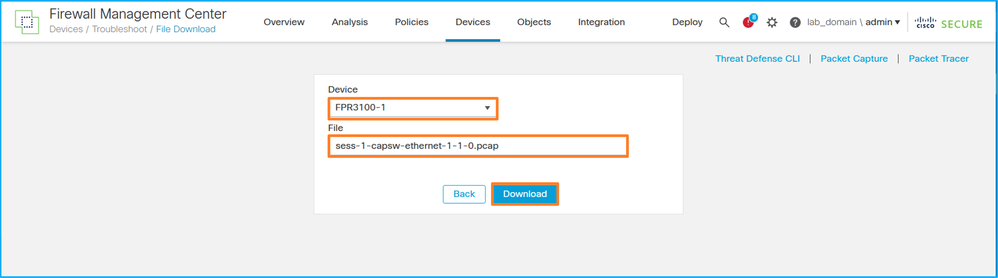

FCM

Voer de volgende stappen uit op FCM om bestanden voor het vastleggen van interne switches te verzamelen:

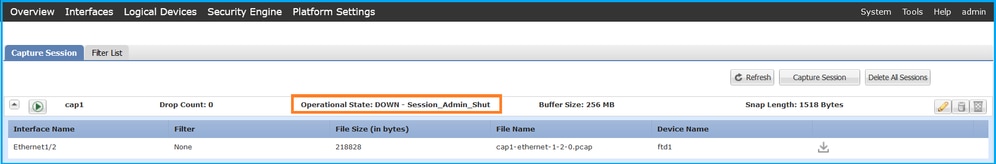

- Klik op de knop Sessie uitschakelen om de actieve opname te stoppen:

- Zorg ervoor dat de operationele status DOWN is - Session_Admin_Shut:

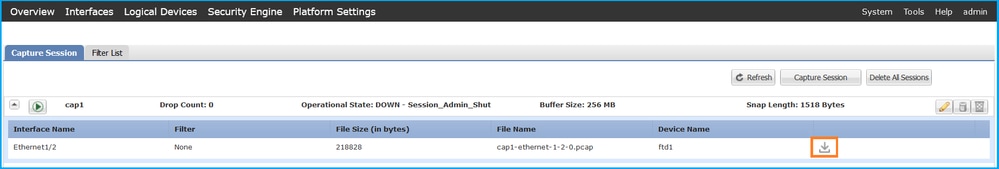

- Klik op Downloaden om het vastleggingsbestand te downloaden:

In het geval van poort-kanaal interfaces, herhaal deze stap voor elke lid interface.

FXOS CLI

Voer de volgende stappen uit op de FXOS CLI om vastlegbestanden te verzamelen:

- De actieve vastlegging stoppen:

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- Upload het opnamebestand vanuit de opdrachtreeks local-mgmt:

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

In het geval van poort-kanaalinterfaces kopieert u het opnamebestand voor elke ledeninterface.

Richtlijnen, beperkingen en best practices voor het vastleggen van pakketten voor interne Switch

Voor de richtlijnen en beperkingen met betrekking tot het vastleggen van interne switches in Firepower 4100/9300 raadpleegt u de configuratiehandleiding van Cisco Firepower 4100/9300 FXOS Chassis Manager of Cisco Firepower 4100/9300 FXOS CLI Configuration Guide, hoofdstuk Problemen oplossen, sectie Pakketvastlegging.

Dit is de lijst van beste praktijken op basis van het gebruik van packet capture in TAC-gevallen:

- Wees je bewust van richtlijnen en beperkingen.

- Pakketten vastleggen op alle poort-kanaallidinterfaces en alle opnamebestanden analyseren.

- Gebruik afvangfilters.

- Overweeg de impact van NAT op pakketIP-adressen wanneer een opnamefilter is geconfigureerd.

- Verhoog of verlaag de magneetlens die de framegrootte opgeeft voor het geval deze afwijkt van de standaardwaarde van 1518 bytes. Kortere grootte resulteert in een groter aantal gevangen pakketten en vice versa.

- Pas de buffergrootte aan als dat nodig is.

- Houd rekening met het aantal valpartijen op FCM of FXOS CLI. Zodra de limiet voor de buffergrootte is bereikt, wordt de valteller verhoogd.

- Gebruik de filter !vntag op Wireshark om alleen pakketten weer te geven zonder de VN-tag. Dit is handig om pakketten met een VN-tag te verbergen in de pakketopnamebestanden met de voorinterface.

- Gebruik het filter frame.number&1 op Wireshark om alleen oneven frames weer te geven. Dit is handig om dubbele pakketten te verbergen in de backplane-interfacepakketopnamebestanden.

- In het geval van protocollen zoals TCP past Wireshark standaard kleurregels toe die pakketten met specifieke voorwaarden in verschillende kleuren weergeven. In het geval van interne pakketopnames vanwege dubbele switches in opnamebestanden, kan het pakketje op een fout-positieve manier worden gekleurd en gemarkeerd. Als u pakketregistratiebestanden analyseert en een filter toepast, exporteert u de weergegeven pakketten naar een nieuw bestand en opent u het nieuwe bestand.

Configuratie en verificatie op Secure Firewall 1200/3100/4200

In tegenstelling tot Firepower 4100/9300 worden de interne firewallopnamen op de Secure switch 1200/3100/4200 geconfigureerd via de opdrachtregelinterface van de toepassing via de opdracht Capture <name> switch , waarbij de optieoptie switch aangeeft dat de opnamen op de interne switch zijn geconfigureerd.

Dit is de opdracht Vastleggen met de optie switch :

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

De algemene stappen voor de configuratie van pakketvastlegging zijn als volgt:

- Geef een ingangsinterface op:

De Switch Capture Configuration accepteert de naam Ingress Interface. De gebruiker kan de namen van de gegevensinterfaces, de interne uplink of de beheerinterfaces opgeven:

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

De Secure Firewall 1200/4200 ondersteunt bidirectionele opnamen. De standaardwaarde is ingress, tenzij anders aangegeven:

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

Daarnaast heeft de Secure Firewall 4245 2 interne gegevens en 2 uplinkbeheerinterfaces:

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- Geef het ethernetframe EtherType op. Het standaard EtherType is IP. De optiewaarden van het ethernettype specificeren het EtherType:

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- Geef de overeenkomende voorwaarden op. De optie Match vastleggen geeft de overeenkomende criteria op:

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- Geef andere optionele parameters op, zoals de buffergrootte, de pakketlengte, enzovoort.

- Schakel de opname in. Met de opdracht no capture <name> switch stop wordt de opname geactiveerd:

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- Controleer de vastleggegevens:

- De beheerdersstatus is ingeschakeld en de operationele status is actief en ingesteld.

- De grootte van het pakketvastleggingsbestand Pcapsize neemt toe.

- Het aantal vastgelegde pakketten in de uitvoer van de show capture <cap_name> is niet nul.

- Pad Pcapfile vastleggen. De vastgelegde pakketten worden automatisch opgeslagen in de map /mnt/disk0/packet-capture/

- De voorwaarden vastleggen. De software maakt automatisch opnamefilters op basis van opnamecondities.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- Stop de opnamen wanneer dat nodig is:

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

8. Verzamel de vastlegbestanden. Voer de stappen uit in de sectie Secure Firewall Internal Switch Capture Files verzamelen.

In Secure Firewall-software versie 7.7 wordt de interne switch capture-configuratie niet ondersteund op de FMC of FDM. In het geval van ASA-softwareversie 9.18(1) en hoger kunnen interne switch-opnames worden geconfigureerd in ASDM-versies 7.18.1.x en hoger.

Deze scenario's hebben betrekking op veel voorkomende gevallen van interne switch-opnames van Secure Firewall 1200/3100/4200.

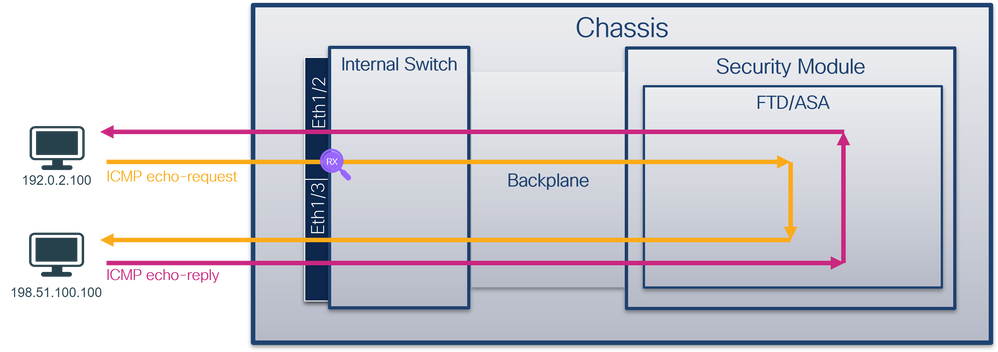

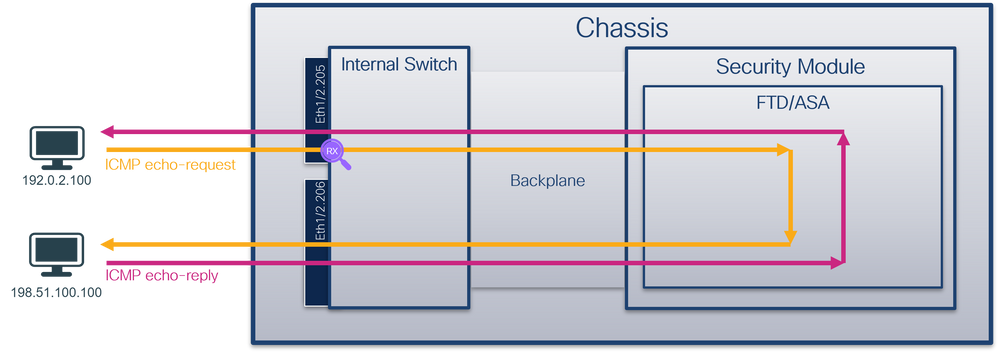

Pakketvastlegging op een fysieke of poortkanaalinterface

Gebruik de FTD- of ASA-CLI om een pakketopname-interface op de Ethernet1/1- of Portchannel1-interface te configureren en te verifiëren. Beide interfaces hebben de naam if inside.

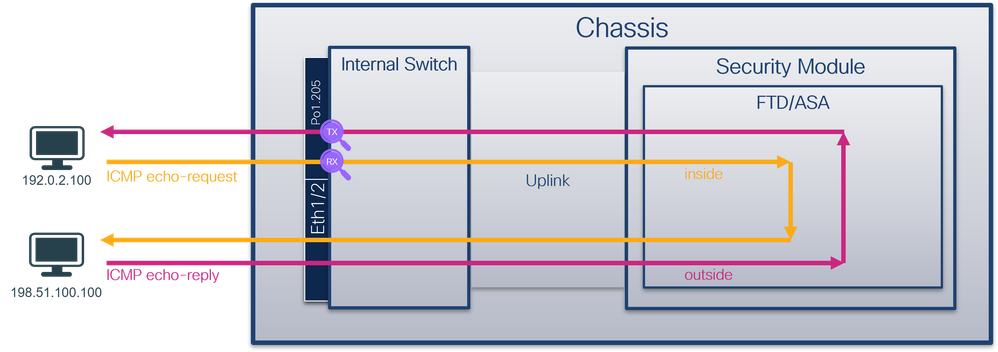

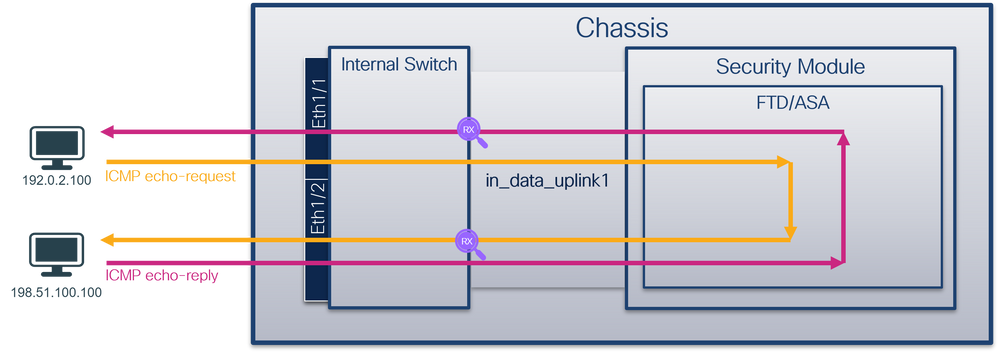

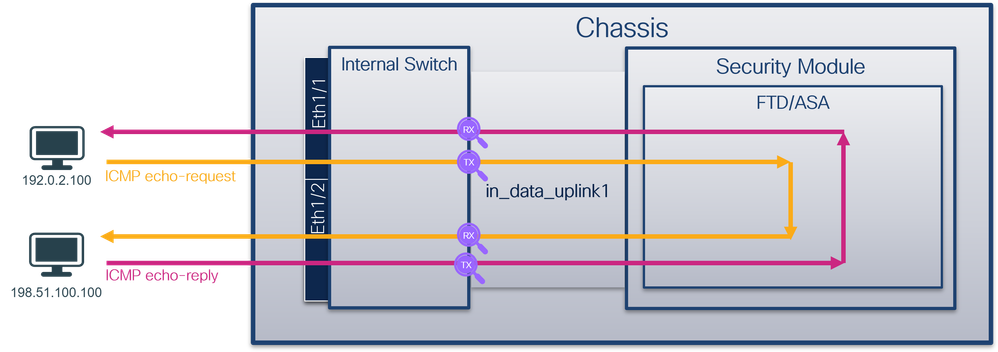

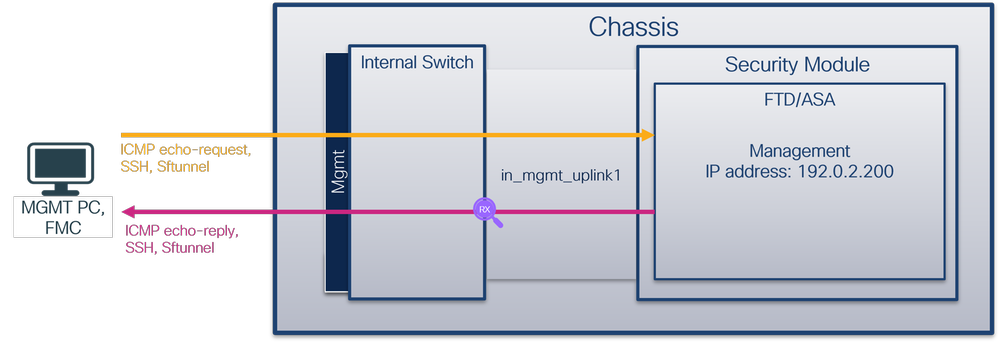

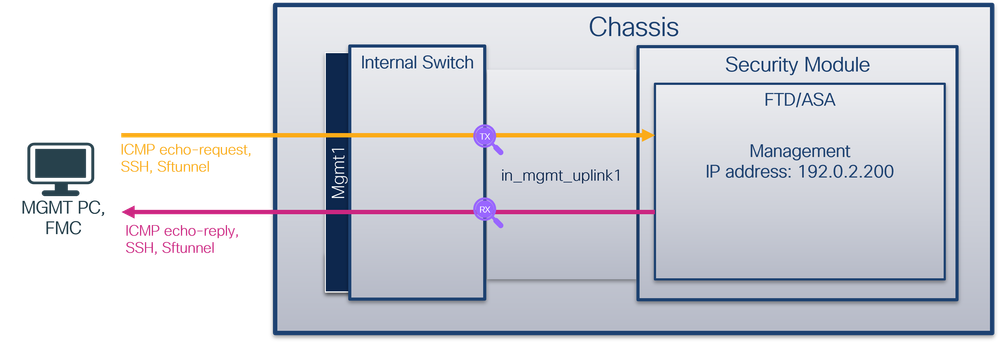

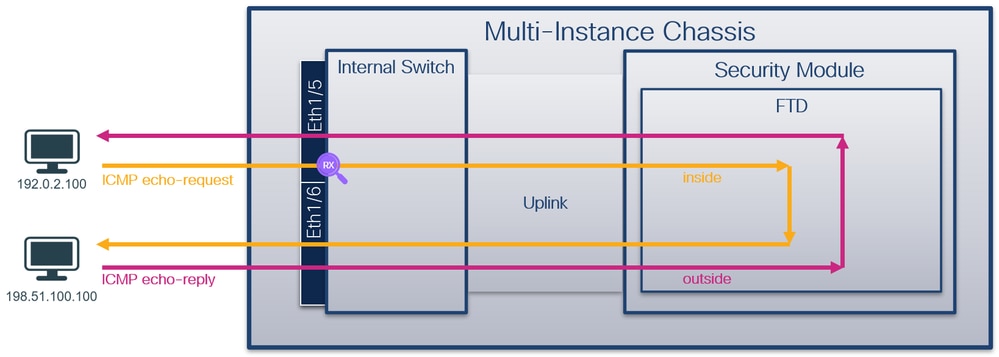

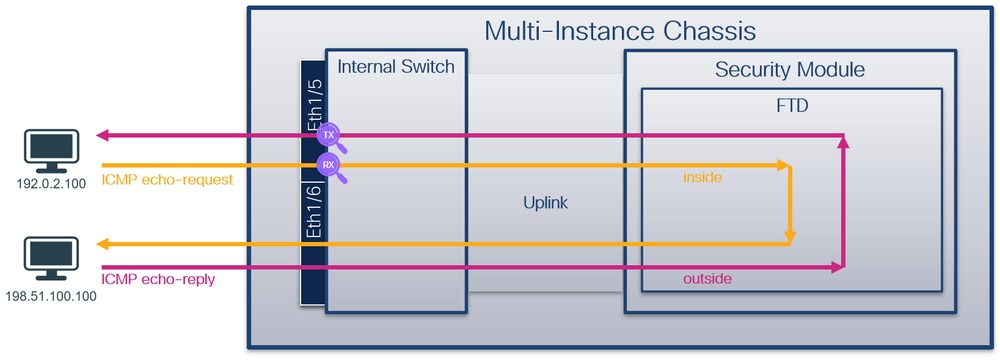

Topologie, pakketstroom en de opnamepunten

Beveiligde firewall 3100:

Beveiligde firewall 1200/4200:

Configuratie

Voer deze stappen uit op ASA of FTD CLI om een pakketopname-interface op Ethernet1/1 of Port-channel1 te configureren:

- Controleer de naam als:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- Een vastlegsessie maken

> capture capsw switch interface inside

De Secure Firewall 1200/4200 biedt ondersteuning voor de opnamerichtlijnen:

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- De opnamesessie inschakelen:

> no capture capsw switch stop

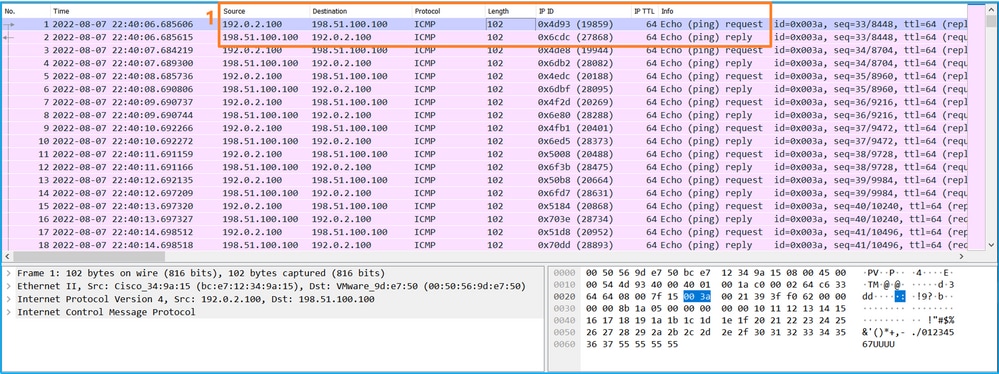

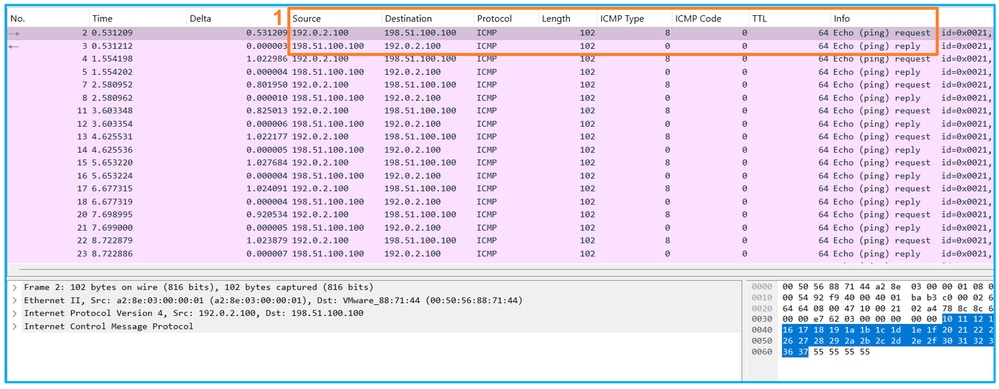

Verificatie

Controleer de naam van de opnamesessie, de administratieve en operationele status, de interfacesleuf en de id. Zorg ervoor dat de Capsize-waarde in bytes toeneemt en dat het aantal vastgelegde pakketten niet nul is:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Beveiligde firewall 1200/4200:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

In het geval van Port-channel1 wordt de opname geconfigureerd op alle lidinterfaces:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture

Reading of capture file from disk is not supported

De port-channel member interfaces kunnen geverifieerd worden in de FXOS local-management command shell via de show portchannel summary command:

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------

1 Po1(U) False

Cluster LACP Status:

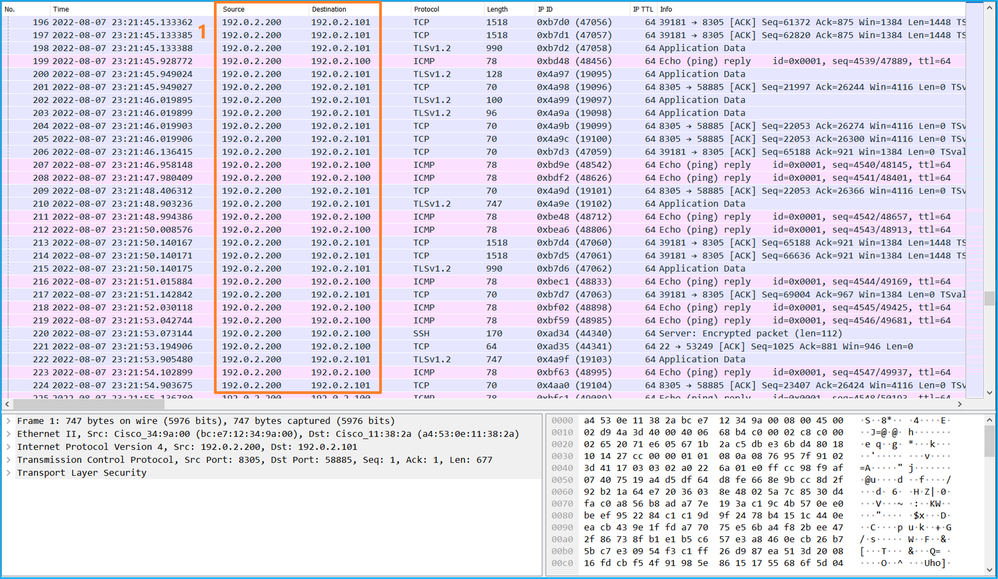

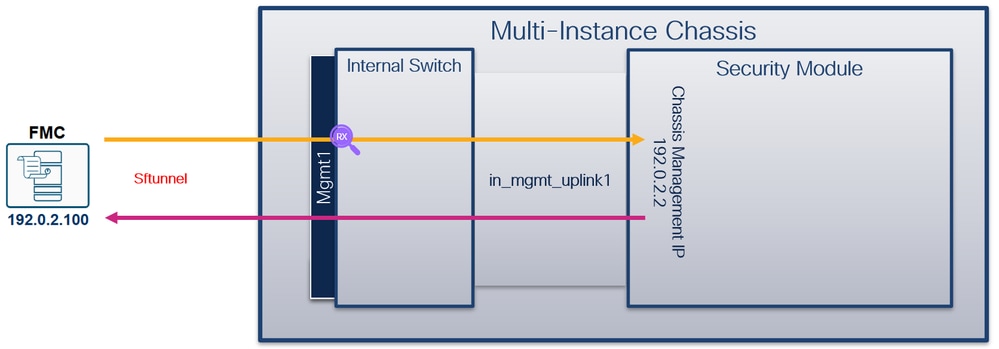

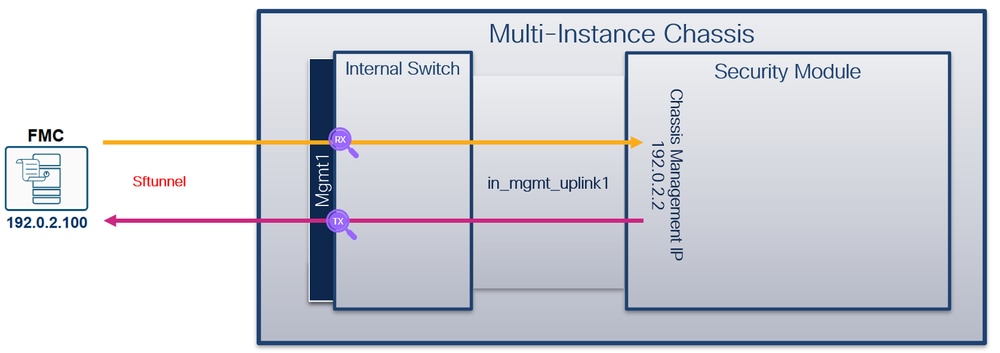

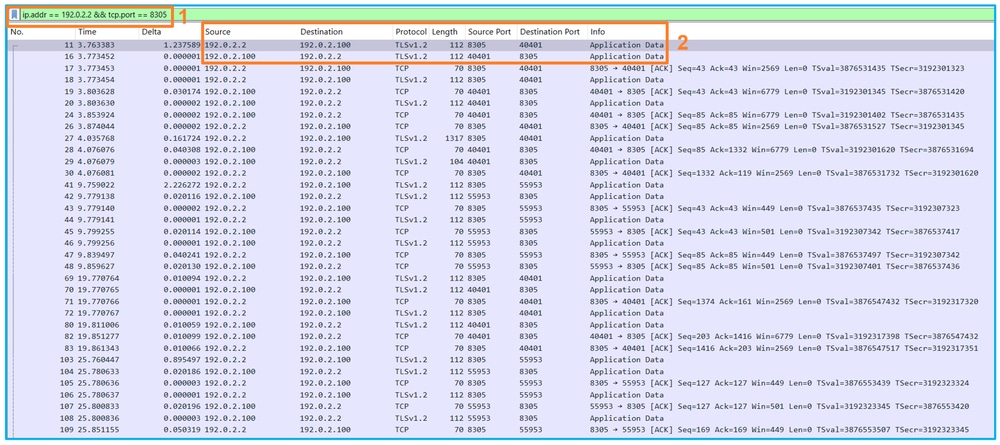

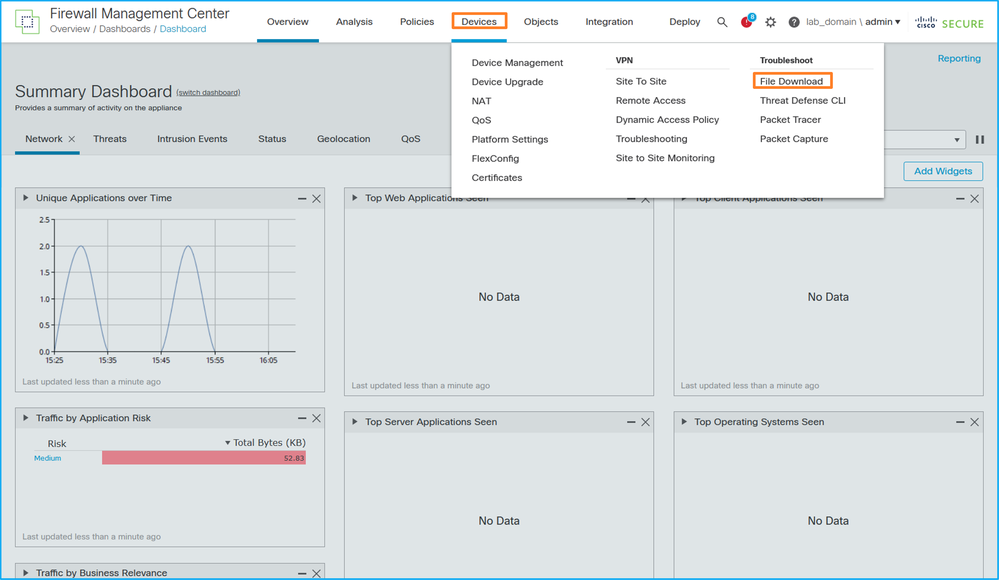

--------------------------------------------------------------------------------