Inleiding

In dit document wordt beschreven hoe u Microsoft Lightweight Directory Access Protocol (LDAP) External Authentication kunt inschakelen met Cisco FMC en FTD.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Firepower Threat Defense (FTD)

- Cisco Firepower Management Center (FMC)

- Microsoft LDAP

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- FTD 6.5.0-123

- VCC 6.5.0-115

- Microsoft Server 2012

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De FMC en beheerde apparaten bevatten een standaard beheerdersaccount voor beheertoegang. U kunt aangepaste gebruikersaccounts toevoegen aan de FMC en op beheerde apparaten, als interne gebruikers of, indien ondersteund voor uw model, als externe gebruikers op een LDAP- of RADIUS-server. Externe gebruikersverificatie wordt ondersteund voor FMC en FTD.

· Interne gebruiker - Het FMC/FTD-apparaat controleert een lokale database op gebruikersverificatie.

· Externe gebruiker - Als de gebruiker niet aanwezig is in de lokale database, wordt de gebruikersdatabase gevuld met de systeeminformatie van een externe LDAP- of RADIUS-verificatieserver.

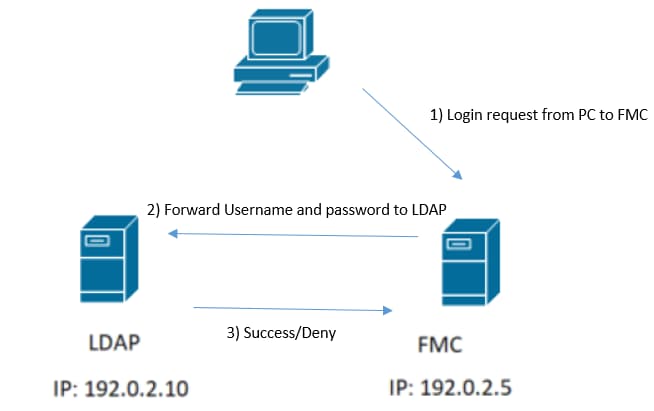

Netwerkdiagram

Configureren

Basisconfiguratie van LDAP in FMC GUI

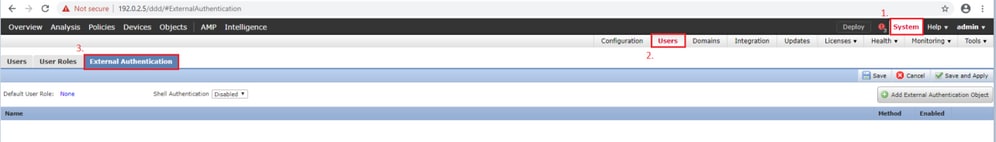

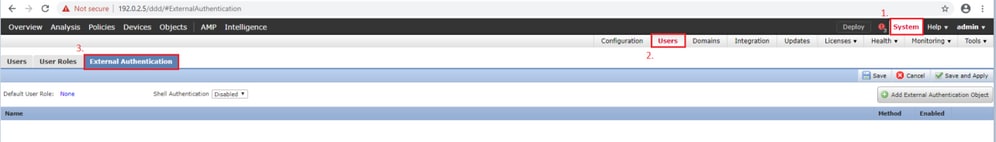

Stap 1. Navigeer naarSystem > Users > External Authentication:

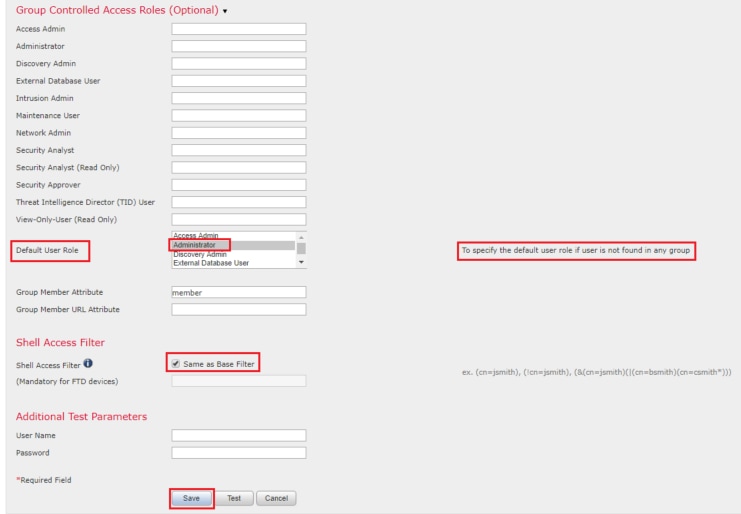

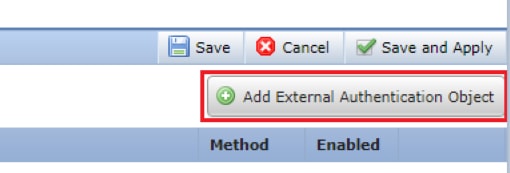

Stap 2. KiesAdd External Authentication Objectvoor:

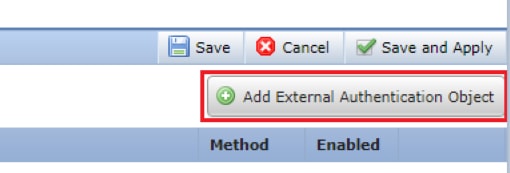

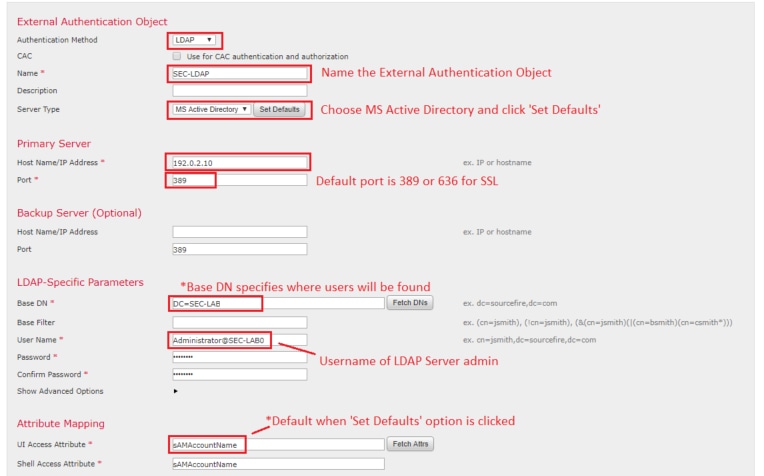

Stap 3. Vul de vereiste velden in:

Stap 4. ObjectExternal Authenticationinschakelen en opslaan:

Shell-toegang voor externe gebruikers

De FMC ondersteunt twee verschillende interne admin-gebruikers: een voor de webinterface en een andere met CLI-toegang. Dit betekent dat er een duidelijk onderscheid is tussen wie toegang heeft tot de GUI en wie ook toegang heeft tot CLI. Op het moment van installatie wordt het wachtwoord voor de standaardbeheerder gesynchroniseerd om hetzelfde te zijn op zowel GUI als CLI, maar ze worden gevolgd door verschillende interne mechanismen en kunnen uiteindelijk anders zijn.

Externe LDAP-gebruikers moeten ook shelltoegang krijgen.

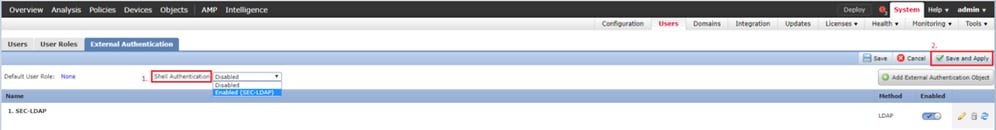

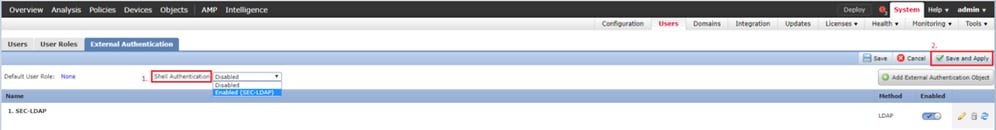

Stap 1. Navigeer naarSystem > Users > External Authenticationen klik op deShell Authentication vervolgkeuzelijst zoals te zien in de afbeelding en sla op:

Stap 2. Implementeer wijzigingen in FMC.

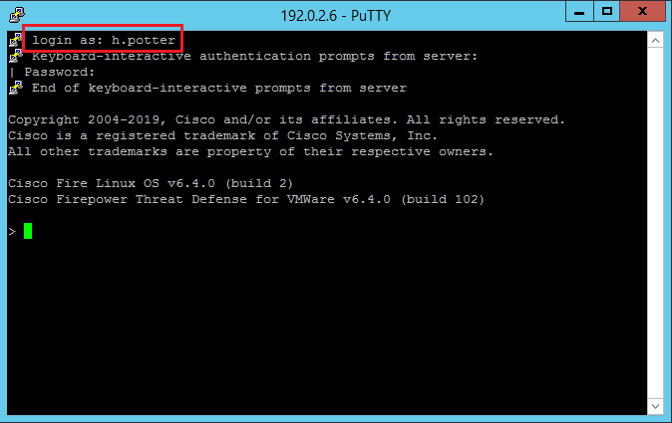

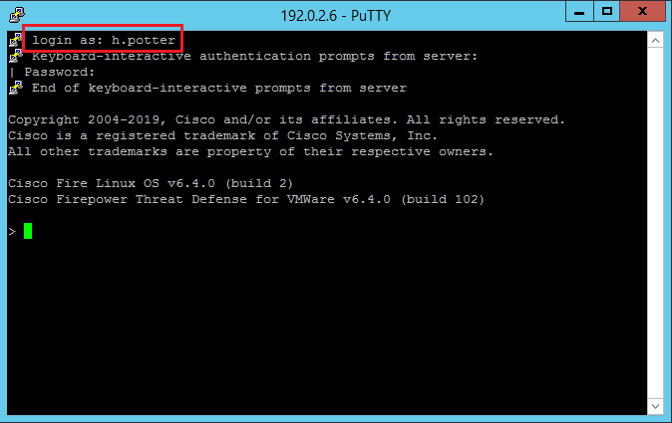

Zodra shell-toegang voor externe gebruikers is geconfigureerd, wordt inloggen via SSH ingeschakeld, zoals te zien is in de afbeelding:

Externe authenticatie naar FTD

Externe verificatie kan worden ingeschakeld op FTD.

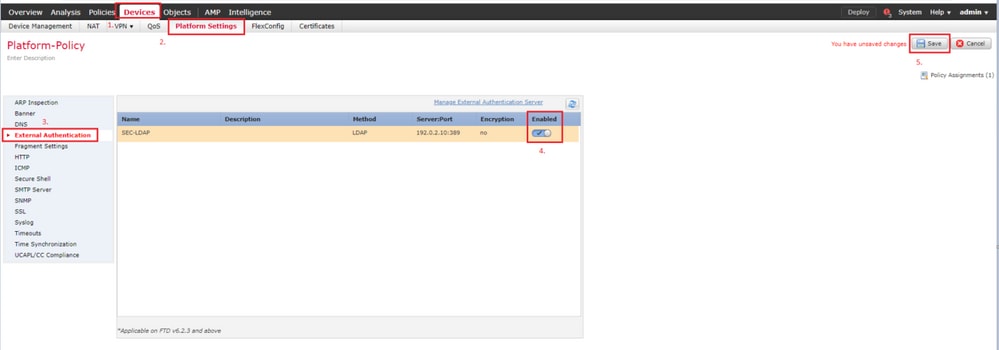

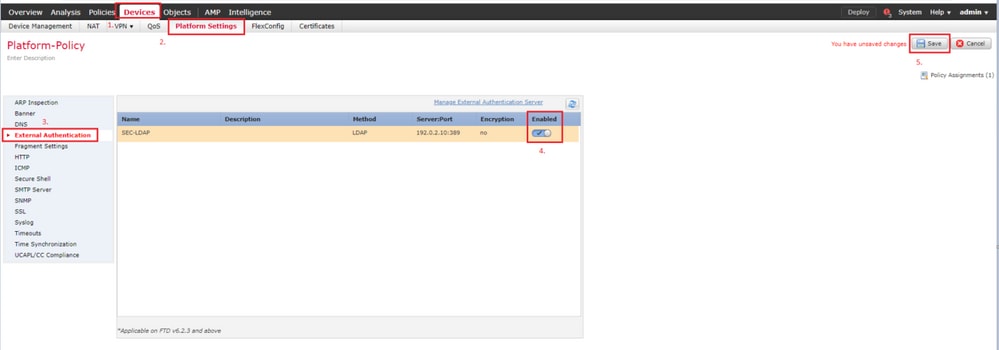

Stap 1. Navigeer naarDevices > Platform Settings > External AuthenticationEuropa. KlikEnableden sla op:

Gebruikersrollen

Gebruikersrechten zijn gebaseerd op de toegewezen gebruikersrol. U kunt ook aangepaste gebruikersrollen maken met toegangsrechten die zijn afgestemd op de behoeften van uw organisatie of u kunt vooraf gedefinieerde rollen gebruiken, zoals Security Analyst en Discovery Admin.

Er zijn twee soorten gebruikersrollen:

- Gebruikersrollen webinterface

- CLI-gebruikersrollen

Voor een volledige lijst van vooraf gedefinieerde rollen en meer informatie, zie: Gebruikersrollen.

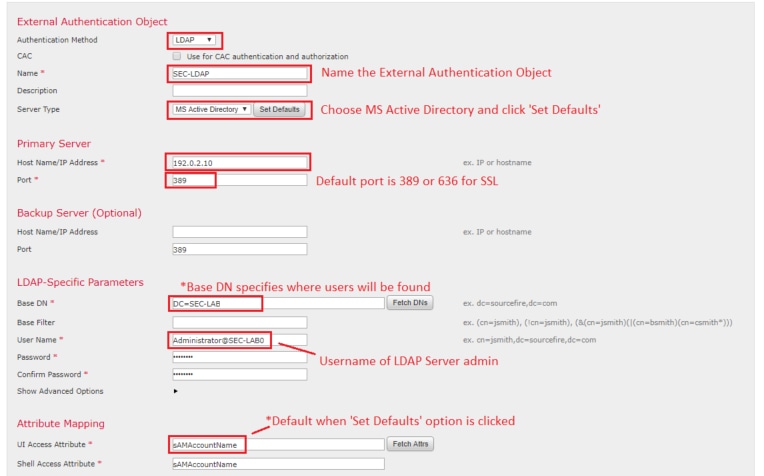

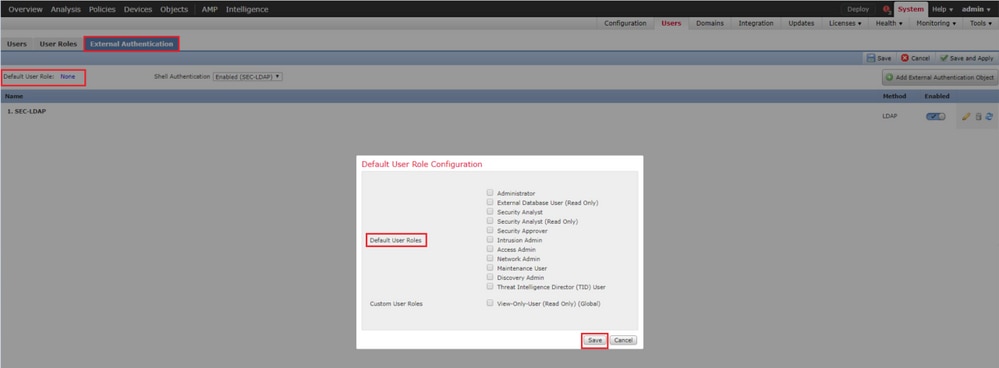

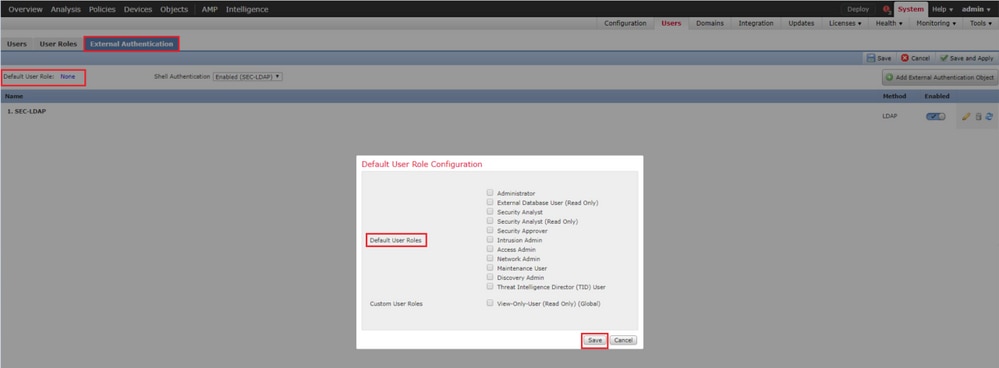

Als u een standaardgebruikersrol voor alle externe verificatieobjecten wilt configureren, gaat u naarSystem > Users > External Authentication > Default User Role. Kies de standaard gebruikersrol die u wilt toewijzen en klik opSave.

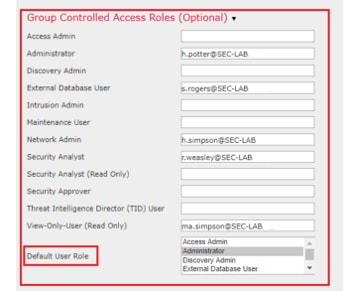

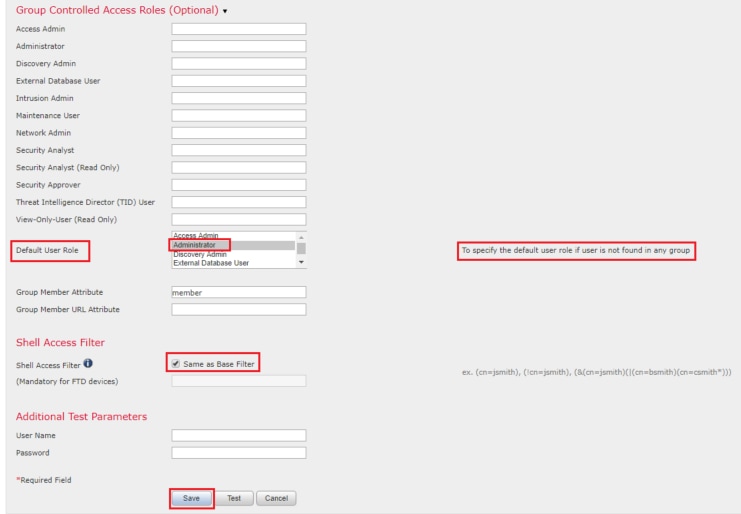

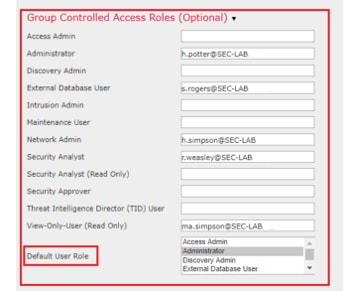

Als u een standaardgebruikersrol wilt kiezen of specifieke rollen wilt toewijzen aan specifieke gebruikers in een bepaalde objectgroep, kunt u het object kiezen en navigeren naarGroup Controlled Access Roleszoals in de afbeelding wordt weergegeven:

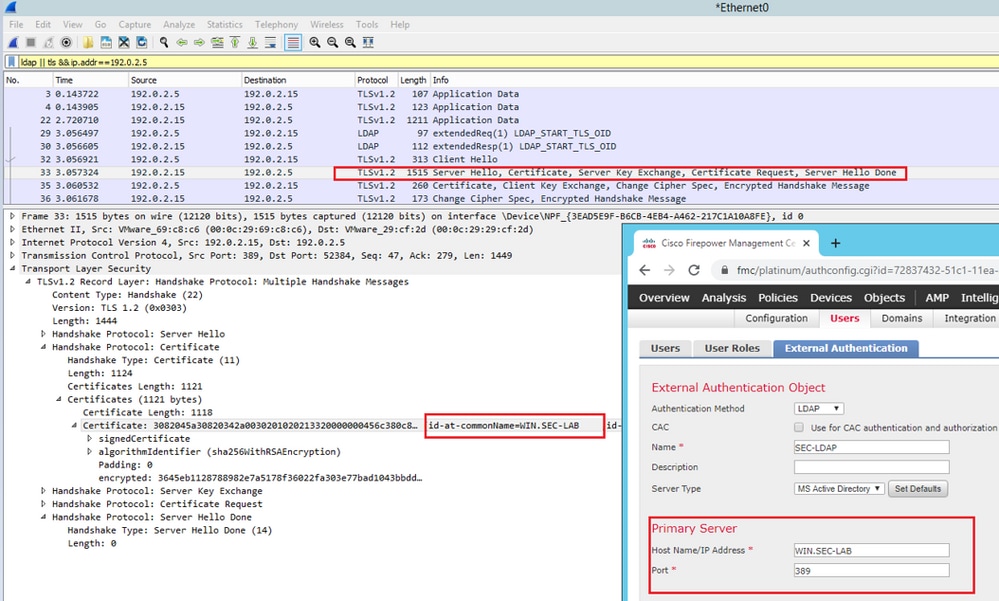

SSL of TLS

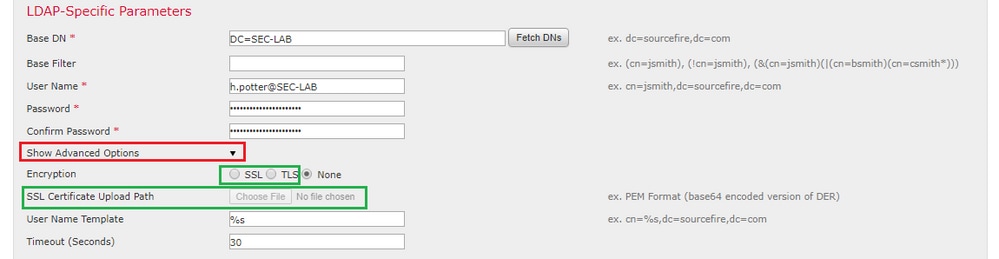

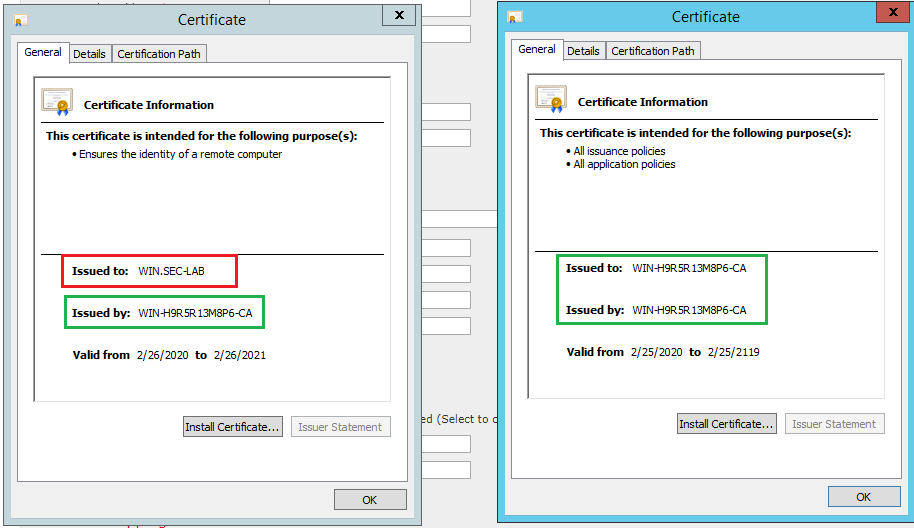

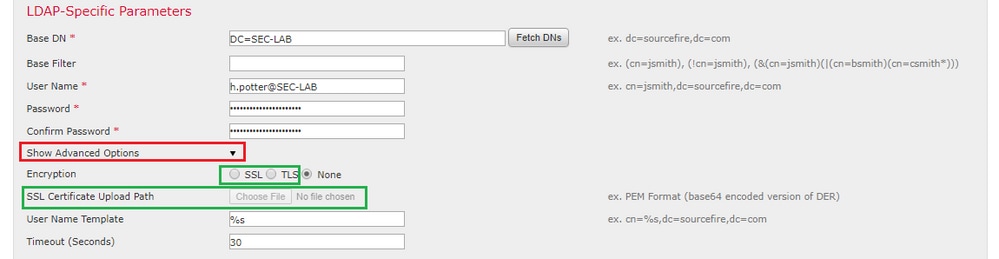

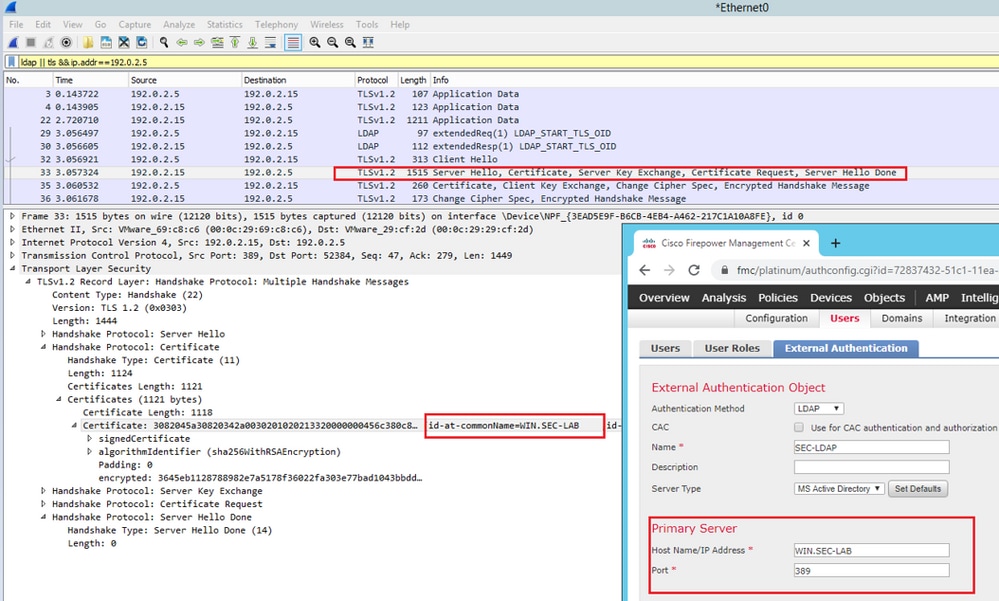

DNS moet worden geconfigureerd in de FMC. De waarde van het Onderwerp van het Certificaat moet overeenkomen met de Authentication Object Primary Server Hostnamewaarde. Zodra Secure LDAP is geconfigureerd, worden pakketopnames niet langer weergegeven met duidelijke bindtekstverzoeken.

SSL verandert de standaardpoort in 636 en TLS houdt deze op 389.

Opmerking: voor TLS-codering is op alle platforms een certificaat vereist. Voor SSL heeft de FTD ook een certificaat nodig. Voor andere platforms is geen SSL-certificaat vereist. Het wordt echter aanbevolen om altijd een certificaat voor SSL te uploaden om man-in-the-middle-aanvallen te voorkomen.

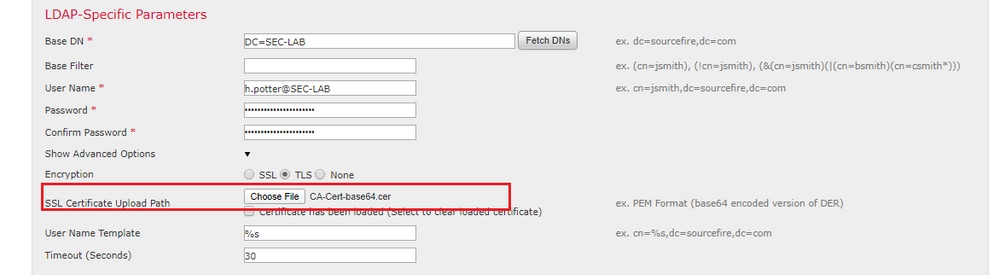

Stap 1. Navigeer naarDevices > Platform Settings > External Authentication > External Authentication Objecten voer de SSL/TLS-informatie voor Geavanceerde opties in:

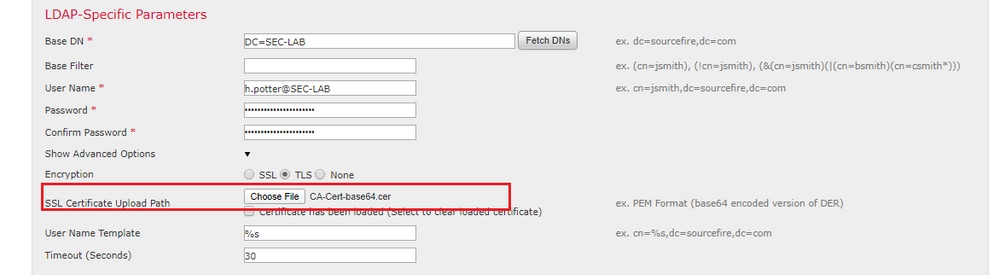

Stap 2. Upload het certificaat van de CA die het certificaat van de server heeft ondertekend. Het certificaat moet in PEM-formaat zijn.

Stap 3. Sla de configuratie op.

Verifiëren

Zoekbasis testen

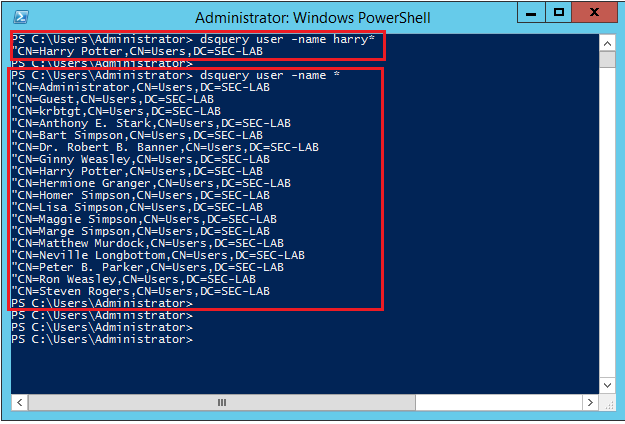

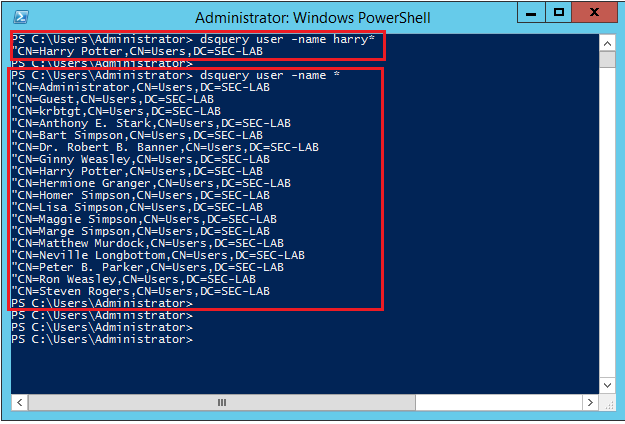

Open een Windows-opdrachtprompt of PowerShell waarin LDAP is geconfigureerd en typ de opdracht:dsquery user -name .

Voorbeeld:

PS C:\Users\Administrator> dsquery user -name harry*

PS C:\Users\Administrator> dsquery user -name *

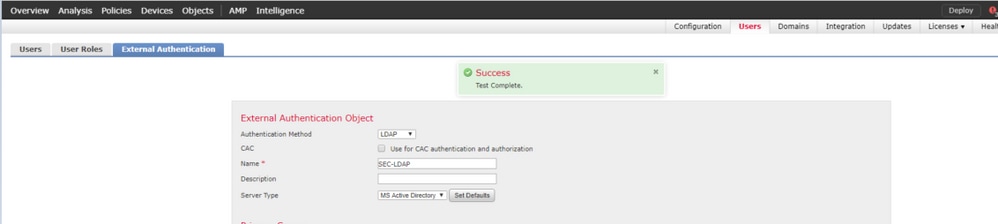

LDAP-integratie testen

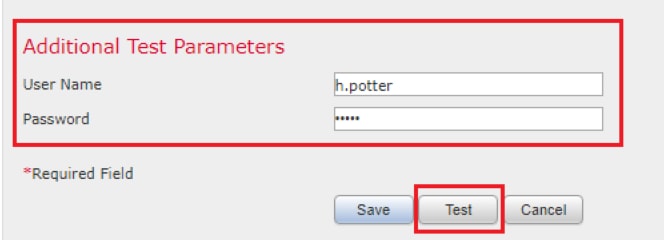

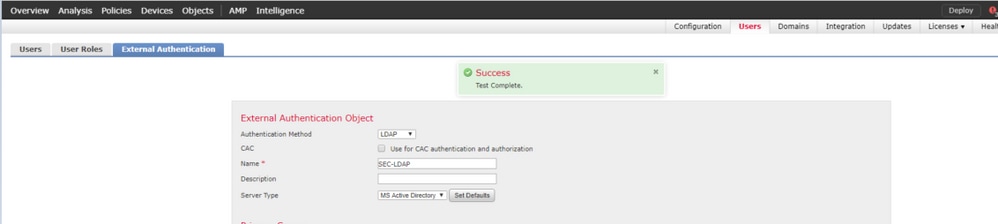

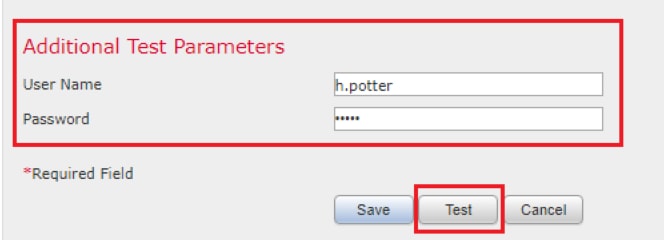

Navigeer naarSystem > Users > External Authentication > External Authentication ObjectEuropa. Onderaan de pagina staat een gedeelte Additional Test Parameters zoals in de afbeelding te zien is:

Kies Test om de resultaten te zien.

Problemen oplossen

Hoe FMC / FTD en LDAP communiceren om gebruikers te downloaden

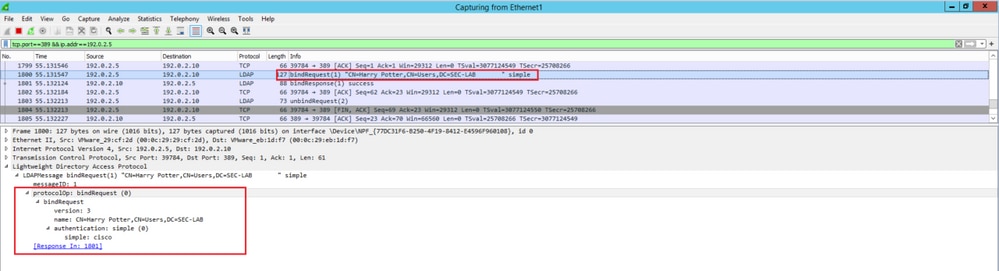

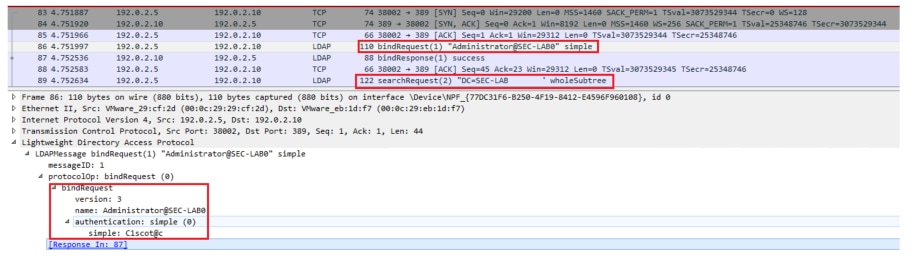

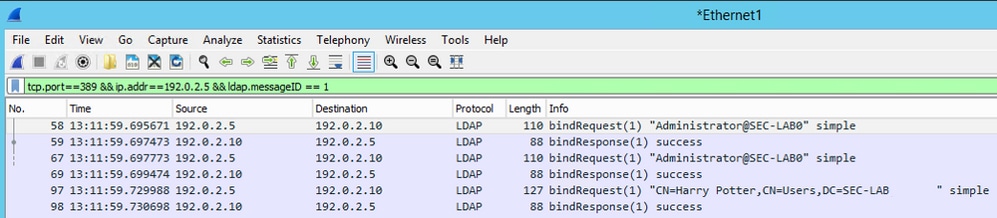

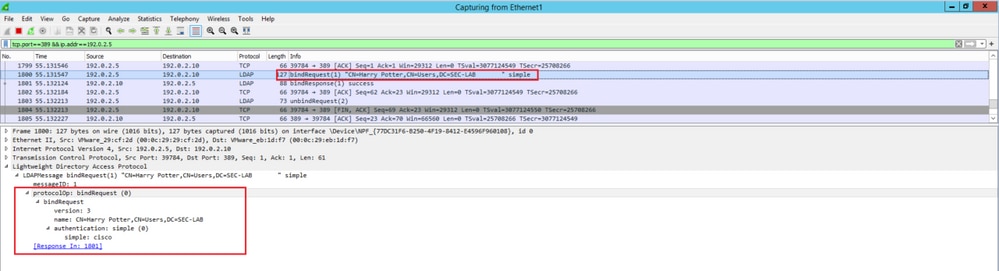

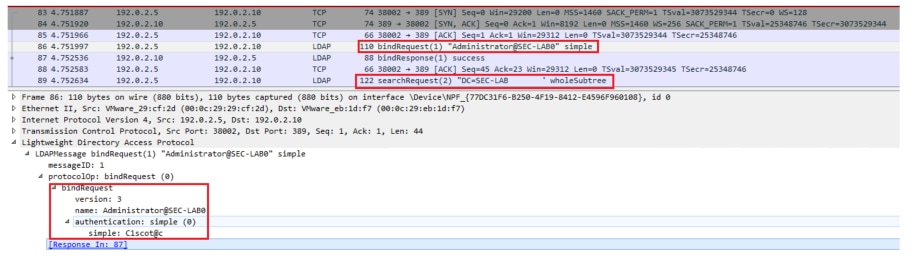

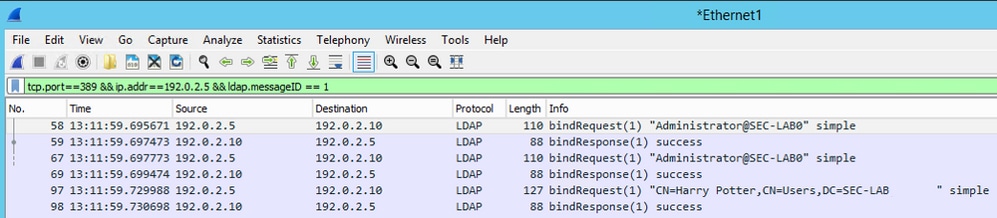

Om ervoor te zorgen dat FMC gebruikers van een Microsoft LDAP-server kan halen, moet de FMC eerst een bindverzoek verzenden op poort 389 of 636 (SSL) met de LDAP-beheerdersreferenties. Zodra de LDAP-server in staat is om FMC te verifiëren, reageert deze met een succesbericht. Ten slotte kan FMC een verzoek indienen met het zoekverzoekbericht zoals beschreven in het diagram:

<< --- FMC sends: bindRequest(1) "Administrator@SEC-LAB0" simple

LDAP must respond with: bindResponse(1) success --- >>

<< --- FMC sends: searchRequest(2) "DC=SEC-LAB,DC=NET" wholeSubtree

Merk op dat de verificatie wachtwoorden standaard in het vak Wissen verzendt:

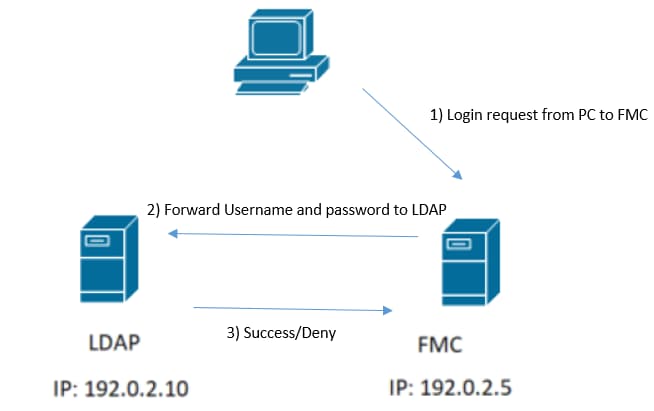

Hoe werken FMC/FTD en LDAP samen om een inlogverzoek van een gebruiker te verifiëren

Om een gebruiker in staat te stellen om in te loggen op FMC of FTD terwijl LDAP-verificatie is ingeschakeld, wordt het eerste inlogverzoek naar Firepower verzonden, maar de gebruikersnaam en het wachtwoord worden doorgestuurd naar LDAP voor een succesvolle / weigeringsreactie. Dit betekent dat FMC en FTD wachtwoordinformatie niet lokaal in de database bewaren en in plaats daarvan wachten op bevestiging van LDAP over hoe verder te gaan.

Als de gebruikersnaam en het wachtwoord worden geaccepteerd, wordt een vermelding toegevoegd in de web-GUI zoals te zien is in de afbeelding:

Voer de opdracht show user uit in FMC CLISH om de gebruikersgegevens te verifiëren: > show user

Met de opdracht worden gedetailleerde configuratiegegevens weergegeven voor de opgegeven gebruiker(s). Deze waarden worden weergegeven:

Inloggen — de naam van de aanmelding

UID — de numerieke gebruikers-ID

Auth (lokaal of extern) — hoe de gebruiker wordt geverifieerd

Toegang (Basic of Config) — het voorkeursniveau van de gebruiker

Ingeschakeld (Ingeschakeld of Uitgeschakeld) — ongeacht of de gebruiker actief is

Reset (Ja of Nee) — of de gebruiker het wachtwoord moet wijzigen bij de volgende aanmelding

Exp (Never or a number) - het aantal dagen tot het wachtwoord van de gebruiker moet worden gewijzigd

Waarschuwing (N / A of een nummer) - het aantal dagen dat een gebruiker wordt gegeven om zijn wachtwoord te wijzigen voordat het verloopt

Str (Ja of Nee) — of het wachtwoord van de gebruiker moet voldoen aan de criteria om de sterkte te controleren

Vergrendelen (Ja of Nee) — of het account van de gebruiker is vergrendeld vanwege te veel inlogfouten

Max (N / A of een nummer) - het maximale aantal mislukte aanmeldingen voordat de account van de gebruiker is vergrendeld

SSL of TLS werkt niet zoals verwacht

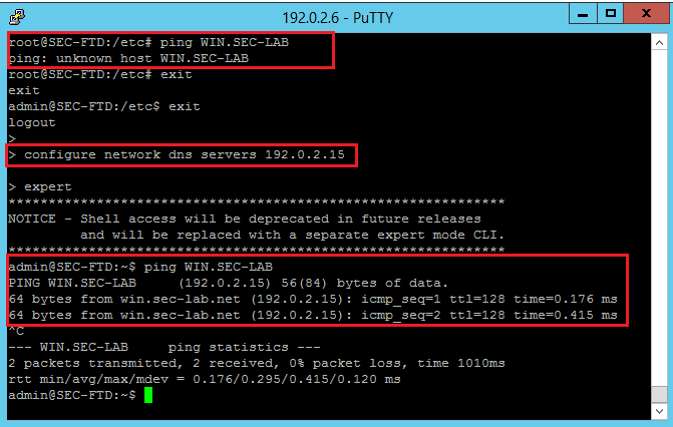

Als u DNS niet inschakelt op de FTD's, ziet u fouten in het pigtail-logboek die suggereren dat LDAP onbereikbaar is:

root@SEC-FMC:/$ sudo cd /var/common

root@SEC-FMC:/var/common$ sudo pigtail

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.0.2.15 user=h.potter

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_ldap: ldap_starttls_s: Can't contact LDAP server

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: PAM: Authentication failure for h.potter from 192.0.2.15

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Failed keyboard-interactive/pam for h.potter from 192.0.2.15 port 61491 ssh2

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: maximum authentication attempts exceeded for h.potter from 192.0.2.15 port 61491 ssh2 [preauth]

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Disconnecting authenticating user h.potter 192.0.2.15 port 61491: Too many authentication failures [preauth]

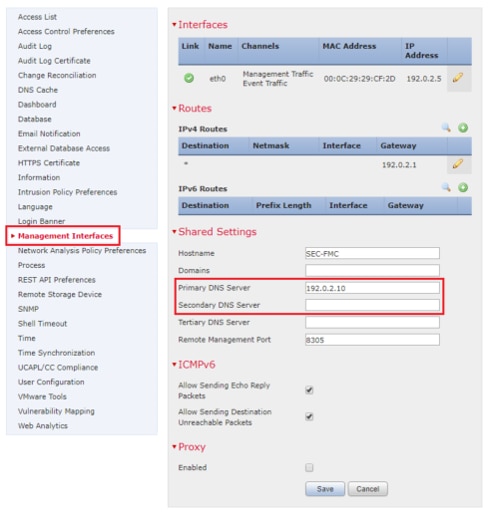

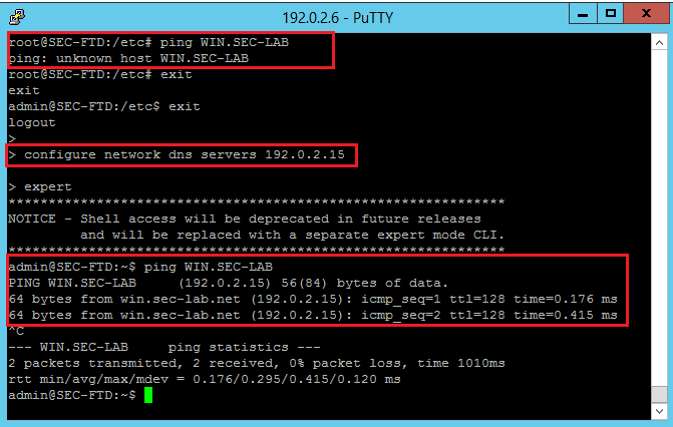

Zorg ervoor dat Firepower de LDAP-servers volledig gekwalificeerde domeinnaam (FQDN) kan oplossen. Als dat niet het geval is, voegt u de juiste DNS toe zoals in de afbeelding wordt weergegeven.

FTD: Open de FTD CLISH en voer de volgende opdracht uit: > configure network dns servers .

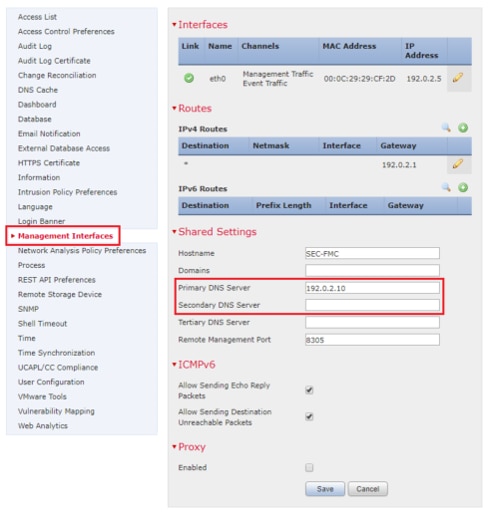

FMC: KiesSystem > Configurationen kies vervolgens beheerinterfaces zoals te zien in de afbeelding:

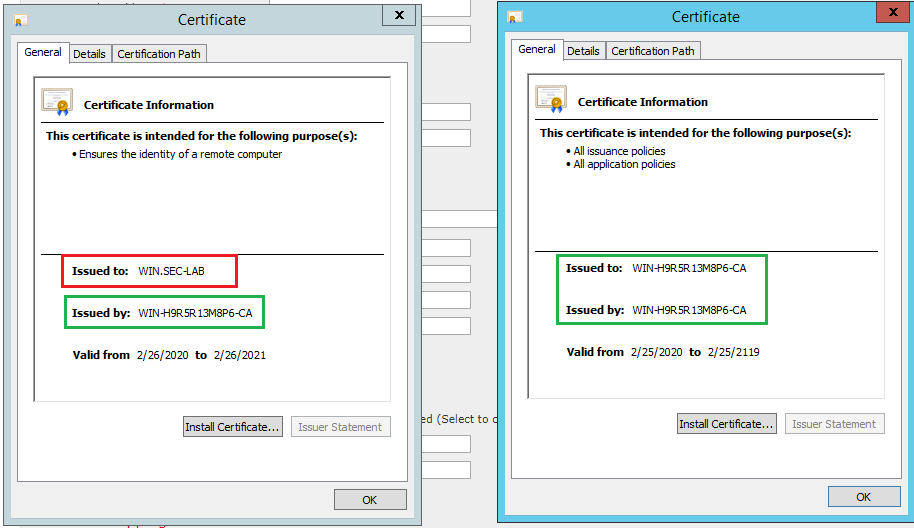

Zorg ervoor dat het certificaat dat naar de FMC is geüpload, het certificaat is van de CA die het servercertificaat van de LDAP heeft ondertekend, zoals wordt geïllustreerd in de afbeelding:

Gebruik pakketopnames om te bevestigen dat de LDAP-server de juiste informatie verzendt:

Gerelateerde informatie

Feedback

Feedback