Inleiding

In dit document wordt de configuratie beschreven waarmee de traceroute via Firepower Threat Defense (FTD) via Threat Service Policy kan worden uitgevoerd.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Dit artikel is van toepassing op alle Firepower platformen.

- Cisco Firepower Threat Defense, dat softwareversie 6.4.0 uitvoert.

- Cisco Firepower Management Center Virtual met softwareversie 6.4.0.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Traceroute om u te helpen de route te bepalen die pakketten naar hun bestemming nemen. Een traceroute werkt door pakketten van het Unified Data Platform (UDP) naar een bestemming op een ongeldige poort te sturen. Omdat de poort niet geldig is, reageren de routers op weg naar de bestemming met een bericht van het Internet Control Message Protocol (ICMP) Time Above Message en melden die fout aan de Adaptive Security Appliance (ASA).

De traceroute toont het resultaat van elke verzonden sonde. Elke uitvoerlijn komt overeen met een TTL-waarde (Time to Live) in oplopende volgorde. In deze tabel worden de uitvoersymbolen uitgelegd.

|

uitvoersymbool

|

Beschrijving

|

| * |

Er werd geen antwoord ontvangen voor de sonde binnen de time-outperiode.

|

|

nn msec

|

Voor elk knooppunt, de retourtijd (in milliseconden) voor het opgegeven aantal sondes.

|

|

!N

|

Het ICMP-netwerk is onbereikbaar.

|

|

!H

|

ICMP-host is onbereikbaar.

|

|

!P

|

ICMP is onbereikbaar.

|

|

!A

|

ICMP administratief verboden.

|

|

?

|

Onbekende ICMP-fout.

|

Standaard wordt de ASA niet weergegeven op traceroutes als een hop. Om het te laten verschijnen, verlaagt u de time-to-live op pakketten die door de ASA gaan en verhoogt u de snelheidslimiet op ICMP-onbereikbare berichten.

Let op: Als u de tijd om te leven decodeert, worden pakketten met een TTL van 1 verwijderd, maar wordt er een verbinding geopend voor de sessie, ervan uitgaande dat de verbinding pakketten met een grotere TTL kan bevatten. Merk op dat sommige pakketten, zoals OSPF-hello-pakketten, worden verzonden met TTL = 1, dus het verminderen van de tijd om te leven kan onverwachte gevolgen hebben. Houd deze overwegingen in gedachten wanneer u uw verkeersklasse definieert.

Configureren

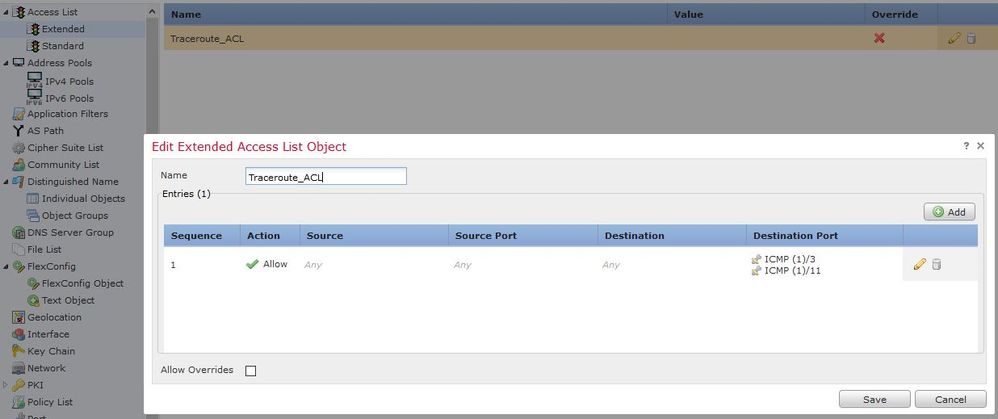

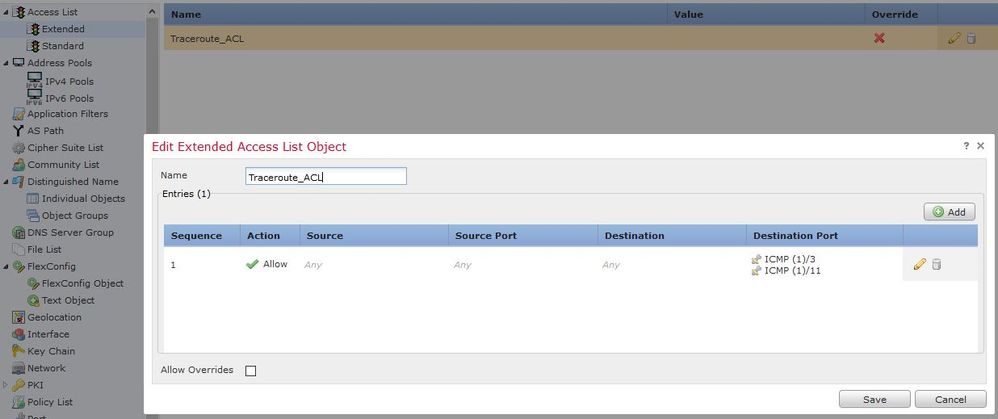

Stap 1. Maak de uitgebreide ACL die de verkeersklasse definieert waarvoor traceroute-rapportage moet worden ingeschakeld.

Meld u aan bij de FMC GUI en navigeer naar Objecten > Objectbeheer > Toegangslijst. Selecteer Uitgebreid in de inhoudsopgave en Voeg een nieuwe lijst met uitgebreide toegang toe.Voer een naam in voor het object, bijvoorbeeld Onder Traceroute_ACL,Voeg een regel toe om ICMP-type 3 en 11 toe te staan en sla deze op, zoals in de afbeelding wordt getoond:

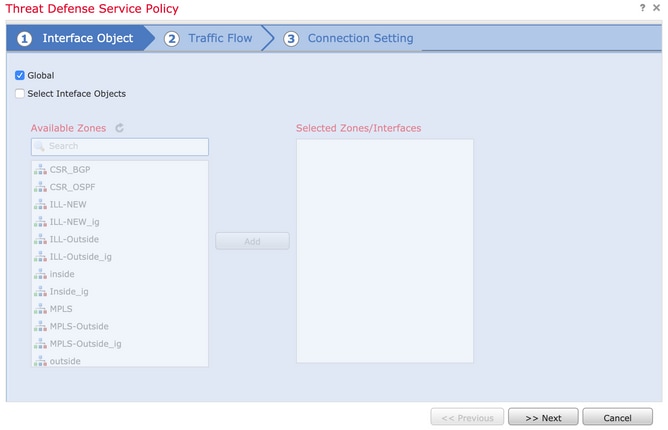

Stap 2. Configureer de regel voor het servicebeleid waarmee de waarde voor de time-to-live wordt verlaagd.

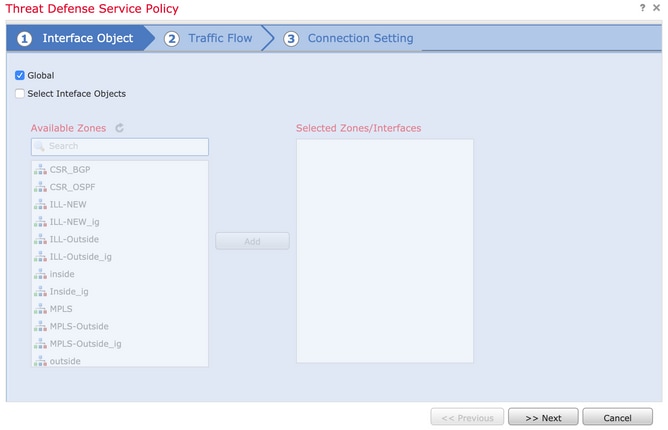

Navigeer naar Beleid > Toegangsbeheer en bewerk het beleid dat aan het apparaat is toegewezen. Bewerk onder het tabblad Geavanceerd het beleid voor de service voor bedreigingsbeveiliging en voeg vervolgens een nieuwe regel toe op het tabblad Regel toevoegen, kies het selectievakje Globaal om het globaal toe te passen en klik op Volgende, zoals weergegeven in de afbeelding:

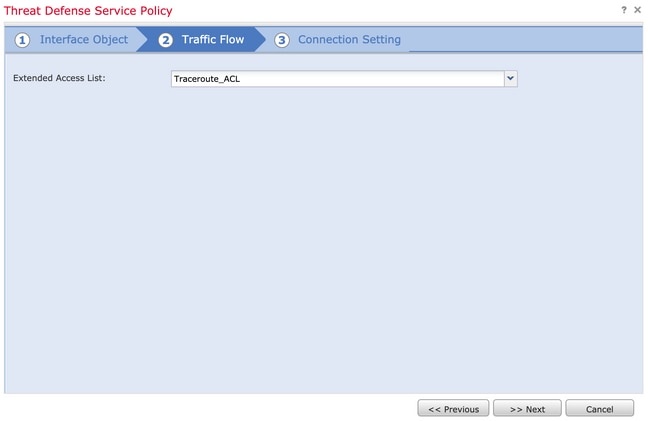

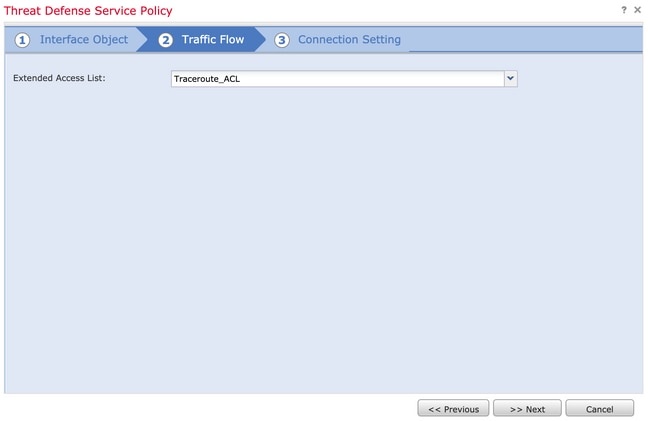

Navigeer naar Verkeersstroom > Uitgebreide toegangslijst en kies vervolgens Uitgebreid toegangslijstobject in het vervolgkeuzemenu dat in eerdere stappen is gemaakt. Klik nu op Volgende, zoals weergegeven in de afbeelding:

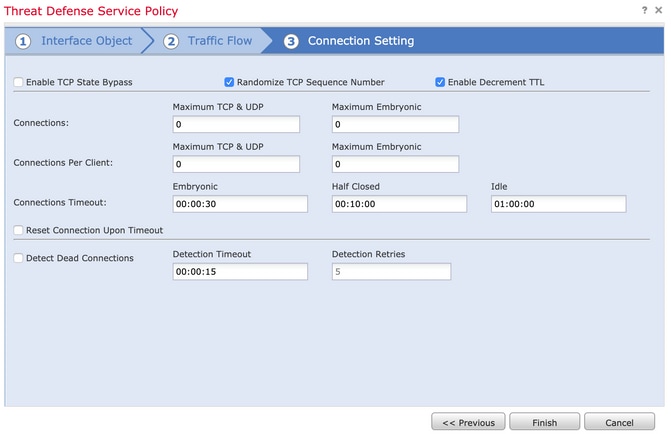

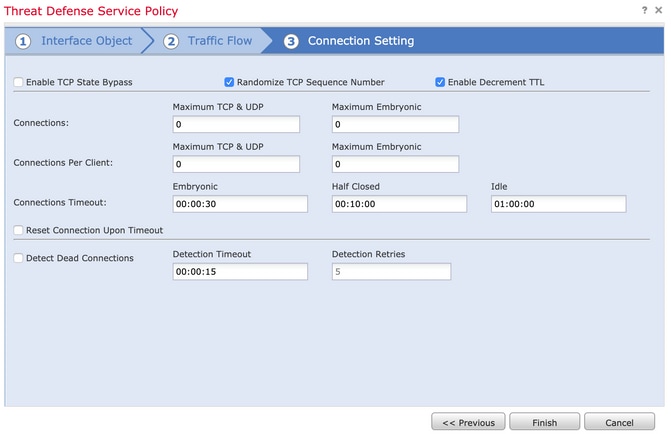

Schakel het selectievakje Decrement TTL inschakelen in en wijzig de andere verbindingsopties (optioneel). Klik nu op Voltooien om de regel toe te voegen, klik vervolgens op OK, en Sla de wijzigingen op in het beleid voor de service voor bedreigingsbeveiliging, zoals weergegeven in de afbeelding:

Nadat de vorige stappen zijn voltooid, slaat u het toegangscontrolebeleid op.

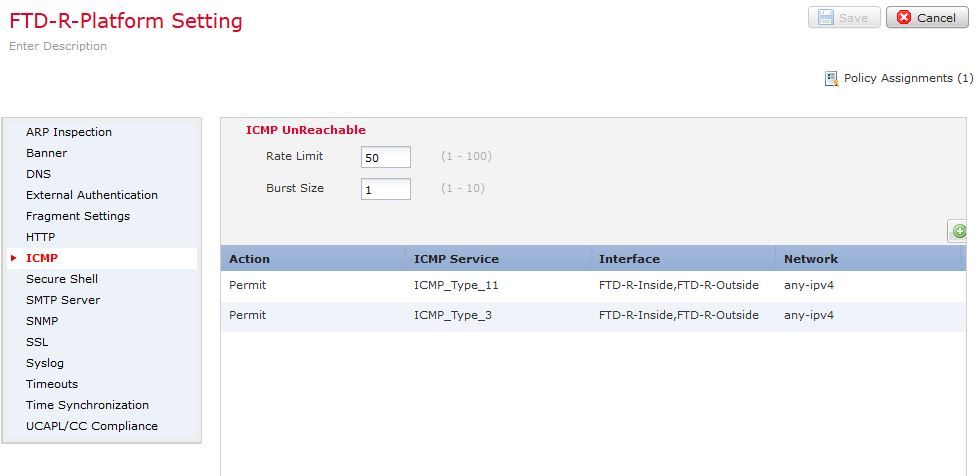

Stap 3. Geef ICMP binnen en buiten toestemming en verhoog de snelheidslimiet tot 50 (optioneel).

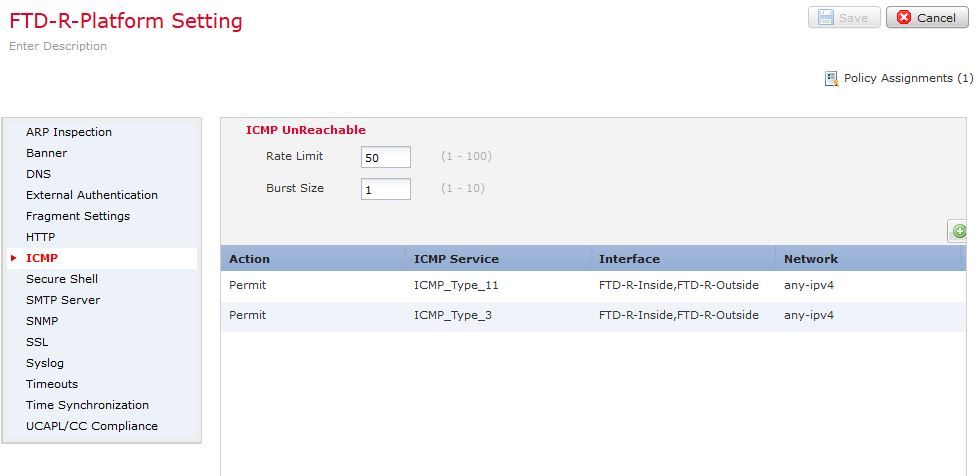

Navigeer naar Apparaten > Platforminstellingen en bewerk of maak een nieuw Firepower Threat Defense-platformbeleid en koppel dit aan het apparaat. Kies ICMP uit de inhoudsopgave en Verhoog de snelheidslimiet. Ga bijvoorbeeld naar 50 (U kunt de burstgrootte negeren) en klik vervolgens op Opslaan, en ga verder met Implementeren van het beleid op het apparaat, zoals weergegeven in de afbeelding:

-

Tarievenlimiet—Hiermee stelt u de snelheidslimiet voor onbereikbare berichten in, tussen 1 en 100 berichten per seconde. De standaardwaarde is 1 bericht per seconde.

-

Burst Size— Stelt de burst rate in, tussen 1 en 10. Deze waarde wordt momenteel niet door het systeem gebruikt.

Let op: Zorg ervoor dat ICMP-bestemming onbereikbaar (type 3) en ICMP-tijd overschreden (type 11) zijn toegestaan van buiten naar binnen in het ACL-beleid of via Fastpath in het voorfilterbeleid.

Verifiëren

Controleer de configuratie van de FTD CLI zodra de beleidsimplementatie is voltooid:

FTD# show run policy-map

!

policy-map type inspect dns preset_dns_map

---Output omitted---

class class_map_Traceroute_ACL

set connection timeout idle 1:00:00

set connection decrement-ttl

class class-default

!

FTD# show run class-map

!

class-map inspection_default

---Output omitted---

class-map class_map_Traceroute_ACL

match access-list Traceroute_ACL

!

FTD# show run access-l Traceroute_ACL

access-list Traceroute_ACL extended permit object-group ProxySG_ExtendedACL_30064773500 any any log

FTD#

Problemen oplossen

U kunt opnames maken op FTD Ingress- en Egress-interfaces voor het interessante verkeer om het probleem verder op te lossen.

Packet capture op Lina, terwijl de traceroute wordt uitgevoerd, kan dit voor elke hoop op de route weergeven totdat het het doel-IP bereikt.

ftd64# capture icmp interface inside real-time match icmp any any

Warning: using this option with a slow console connection may

result in an excessive amount of non-displayed packets

due to performance limitations.

Use ctrl-c to terminate real-time capture

1: 00:22:04.192800 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

2: 00:22:04.194432 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

3: 00:22:04.194447 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

4: 00:22:04.194981 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

5: 00:22:04.194997 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

6: 00:22:04.201130 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

7: 00:22:04.201146 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

8: 00:22:04.201161 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

9: 00:22:04.201375 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

10: 00:22:04.201420 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transit

11: 00:22:04.202336 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

12: 00:22:04.202519 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

13: 00:22:04.216022 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

14: 00:22:04.216038 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

15: 00:22:04.216038 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

16: 00:22:04.216053 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

17: 00:22:04.216297 172.18.127.245 > 10.10.10.11 icmp: 172.18.127.245 udp port 33452 unreachable

18: 00:22:04.216312 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transit

19: 00:22:04.216327 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transitEen meer gedetailleerde uitvoer kan worden verkregen op Lina CLI als u traceroute uitvoert met "-I" en "-n" switches zoals vermeld.

[ On the Client PC ]

# traceroute 10.18.127.245 -I -n

Note: You may not observe any difference between traceroute with or without -I switch. The difference is noticeable in the packet captures.

[ On FTD Lina CLI ]

ftd64# capture icmp interface inside real-time match icmp any any

Warning: using this option with a slow console connection may

result in an excessive amount of non-displayed packets

due to performance limitations.

Use ctrl-c to terminate real-time capture

1: 18:37:33.517307 10.10.10.11 > 172.18.127.245 icmp: echo request

2: 18:37:33.517642 10.10.10.11 > 172.18.127.245 icmp: echo request

3: 18:37:33.517658 10.10.10.11 > 172.18.127.245 icmp: echo request

4: 18:37:33.517658 10.10.10.11 > 172.18.127.245 icmp: echo request

5: 18:37:33.517673 10.10.10.11 > 172.18.127.245 icmp: echo request

6: 18:37:33.517673 10.10.10.11 > 172.18.127.245 icmp: echo request

7: 18:37:33.517673 10.10.10.11 > 172.18.127.245 icmp: echo request

8: 18:37:33.517749 10.10.10.11 > 172.18.127.245 icmp: echo request

9: 18:37:33.517749 10.10.10.11 > 172.18.127.245 icmp: echo request

10: 18:37:33.517764 10.10.10.11 > 172.18.127.245 icmp: echo request

11: 18:37:33.517764 10.10.10.11 > 172.18.127.245 icmp: echo request

12: 18:37:33.517826 10.10.10.11 > 172.18.127.245 icmp: echo request

13: 18:37:33.517826 10.10.10.11 > 172.18.127.245 icmp: echo request

14: 18:37:33.517826 10.10.10.11 > 172.18.127.245 icmp: echo request

15: 18:37:33.517932 10.10.10.11 > 172.18.127.245 icmp: echo request

16: 18:37:33.517932 10.10.10.11 > 172.18.127.245 icmp: echo request

17: 18:37:33.522464 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

18: 18:37:33.522510 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

19: 18:37:33.522510 10.0.0.1 > 10.10.10.11 icmp: time exceeded in-transit

20: 18:37:33.522632 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

21: 18:37:33.522647 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

22: 18:37:33.522647 172.16.1.1 > 10.10.10.11 icmp: time exceeded in-transit

23: 18:37:33.523852 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

24: 18:37:33.523929 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

25: 18:37:33.523944 10.0.114.197 > 10.10.10.11 icmp: time exceeded in-transit

26: 18:37:33.524066 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

27: 18:37:33.524127 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transit

28: 18:37:33.524127 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

29: 18:37:33.524142 10.0.127.113 > 10.10.10.11 icmp: time exceeded in-transit

30: 18:37:33.526767 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

31: 18:37:33.526843 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

32: 18:37:33.526843 10.122.149.1 > 10.10.10.11 icmp: time exceeded in-transit

33: 18:37:33.527652 10.10.10.11 > 172.18.127.245 icmp: echo request

34: 18:37:33.527697 10.10.10.11 > 172.18.127.245 icmp: echo request

35: 18:37:33.527713 10.10.10.11 > 172.18.127.245 icmp: echo request

36: 18:37:33.527728 10.10.10.11 > 172.18.127.245 icmp: echo request

37: 18:37:33.527987 10.10.10.11 > 172.18.127.245 icmp: echo request

38: 18:37:33.528033 10.10.10.11 > 172.18.127.245 icmp: echo request

39: 18:37:33.528048 10.10.10.11 > 172.18.127.245 icmp: echo request

40: 18:37:33.528048 10.10.10.11 > 172.18.127.245 icmp: echo request

41: 18:37:33.528064 10.10.10.11 > 172.18.127.245 icmp: echo request

42: 18:37:33.528064 10.10.10.11 > 172.18.127.245 icmp: echo request

43: 18:37:33.528079 10.10.10.11 > 172.18.127.245 icmp: echo request

44: 18:37:33.528094 10.10.10.11 > 172.18.127.245 icmp: echo request

45: 18:37:33.528094 10.10.10.11 > 172.18.127.245 icmp: echo request

46: 18:37:33.532870 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transit

47: 18:37:33.532885 10.0.254.225 > 10.10.10.11 icmp: time exceeded in-transit

48: 18:37:33.533679 172.18.127.245 > 10.10.10.11 icmp: echo reply

49: 18:37:33.533694 172.18.127.245 > 10.10.10.11 icmp: echo reply

50: 18:37:33.533694 172.18.127.245 > 10.10.10.11 icmp: echo reply

51: 18:37:33.533694 172.18.127.245 > 10.10.10.11 icmp: echo reply

52: 18:37:33.533694 172.18.127.245 > 10.10.10.11 icmp: echo reply

53: 18:37:33.533724 172.18.127.245 > 10.10.10.11 icmp: echo reply

54: 18:37:33.533724 172.18.127.245 > 10.10.10.11 icmp: echo reply

55: 18:37:33.533724 172.18.127.245 > 10.10.10.11 icmp: echo reply

56: 18:37:33.533740 10.10.10.11 > 172.18.127.245 icmp: echo request

57: 18:37:33.533816 10.10.10.11 > 172.18.127.245 icmp: echo request

58: 18:37:33.533831 10.10.10.11 > 172.18.127.245 icmp: echo request

59: 18:37:33.537066 172.18.127.245 > 10.10.10.11 icmp: echo reply

60: 18:37:33.537081 172.18.127.245 > 10.10.10.11 icmp: echo reply

61: 18:37:33.537081 172.18.127.245 > 10.10.10.11 icmp: echo reply

62: 18:37:33.538500 172.18.127.245 > 10.10.10.11 icmp: echo reply

63: 18:37:33.538500 172.18.127.245 > 10.10.10.11 icmp: echo reply

64: 18:37:33.539217 172.18.127.245 > 10.10.10.11 icmp: echo reply

64 packets shown.

0 packets not shown due to performance limitations.Tip: Cisco bug ID CSCvq79913. ICMP-foutpakketten worden verwijderd voor Null pdts_info. Zorg ervoor dat u het voorfilter voor ICMP gebruikt, bij voorkeur voor retourverkeer van type 3 en 11.

Gerelateerde informatie

Technische ondersteuning en documentatie – Cisco Systems

Feedback

Feedback