FQDN-functie voor Firepower Threat Defense (FMC-beheerd) begrijpen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft de configuratie van de FQDN-functie (vanaf v6.3.0) naar Firepower Management Center (FMC) en Firepower Threat Defense (FTD).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Firepower Management Center

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Firepower Threat Defense (FTD) Virtual, waarop softwareversie 6.3.0 wordt uitgevoerd

- Firepower Management Center Virtual (vFMC) waarop softwareversie 6.3.0 wordt uitgevoerd

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Dit document beschrijft de configuratie van de functie Fully Qualified Domain Name (FQDN) die door softwareversie 6.3.0 is geïntroduceerd voor Firepower Management Center (FMC) en Firepower Threat Defense (FTD).

Deze functie is aanwezig in de Cisco Adaptive Security Appliance (ASA), maar het was niet op de eerste software releases van FTD.

Controleer of aan deze voorwaarden is voldaan voordat u FQDN-objecten configureert:

- Het Firepower Management Center moet versie 6.3.0 of hoger uitvoeren. Het kan fysiek of virtueel zijn

- De Firepower Threat Defense moet versie 6.3.0 of hoger uitvoeren. Het kan fysiek of virtueel zijn

Overzicht van functies

Deze functie lost een FQDN op in een IP-adres en gebruikt dit laatste om verkeer te filteren wanneer hiernaar wordt verwezen door een toegangscontroleregels of voorfilterbeleid.

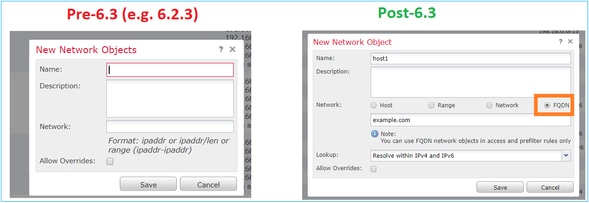

Hoe zit het met pre-6.3?

- FMC en FTD die een versie eerder dan 6.3.0 uitvoeren, kunnen geen FQDN-objecten configureren.

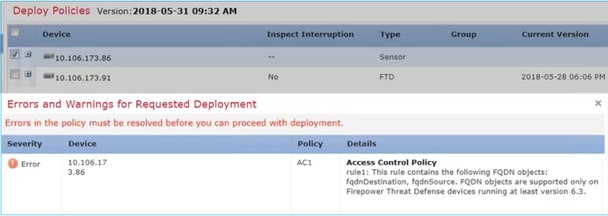

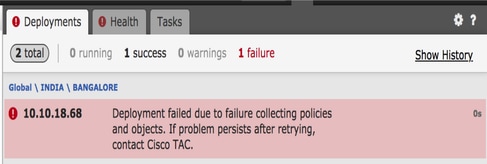

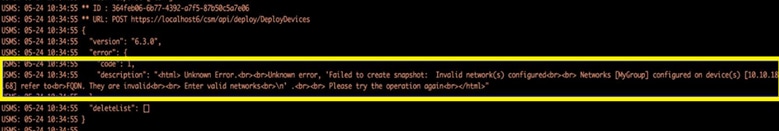

- Als FMC versie 6.3 of hoger uitvoert, maar FTD een versie eerder dan 6.3 uitvoert, wordt deze fout weergegeven bij de implementatie van een beleid:

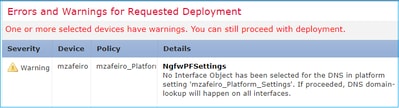

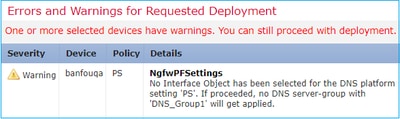

- Als u bovendien via FlexConfig een DNS-object configureert, wordt deze waarschuwing weergegeven:

Configureren

Netwerkdiagram

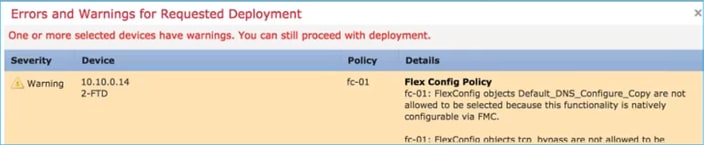

Architectuur – Opvallende punten

- DNS-resolutie (DNS naar IP) vindt plaats in LINA

- LINA slaat de mapping op in zijn database

- Per verbinding wordt deze mapping van LINA naar snort verzonden

- De resolutie van FQDN gebeurt onafhankelijk van de High Availability- of Clusterconfiguratie

Configuratiestappen

Stap 1. Configureer het "DNS Server Group Object"

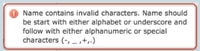

- De naam van de DNS-servergroep mag niet langer zijn dan 63 tekens

- In een multidomein-implementatie moeten objectnamen uniek zijn binnen de domeinhiërarchie. Het systeem kan een conflict identificeren met de naam van een object dat u niet kunt bekijken in uw huidige domein

- Het standaarddomein (optioneel) wordt gebruikt om toe te voegen aan de hostnamen die niet volledig zijn gekwalificeerd

- De standaardwaarden voor Opnieuw en Time-out worden vooraf ingevuld.

-

Opnieuw proberen—Het aantal keren, van 0 tot 10, dat de lijst met DNS-servers opnieuw wordt geprobeerd wanneer het systeem geen antwoord ontvangt. De standaardwaarde is 2.

-

Time-out: het aantal seconden, van 1 tot 30, voordat een andere poging wordt gedaan om de volgende DNS-server te openen. De standaardwaarde is 2 seconden. Telkens wanneer het systeem de lijst met servers opnieuw probeert, verdubbelt deze time-out.

-

- Voer de DNS-servers in om deel uit te maken van deze groep. Dit kan een IPv4- of IPv6-indeling zijn als kommagescheiden waarden

- De DNS-servergroep wordt gebruikt voor de resolutie met het interfaceobject of objecten die zijn geconfigureerd in Platforminstellingen

- REST API voor DNS Server Group-object CRUD wordt ondersteund

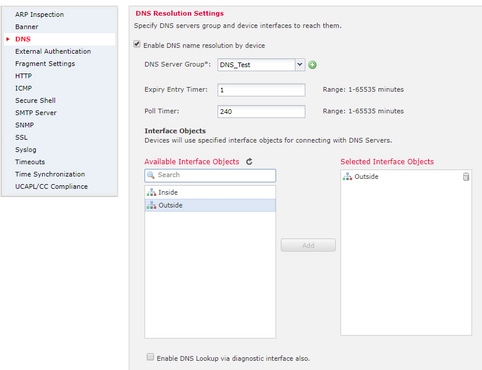

Stap 2. DNS configureren (platforminstellingen)

- (Optioneel) Wijzig de waarden van de Timer en Poll-timer voor Vervaldatum in minuten:

De optie voor de invoertimer voor de vervaldatum geeft de tijdslimiet aan voor het verwijderen van het IP-adres van een opgeloste FQDN uit de opzoektabel van DNS nadat de Time-to-live (TTL) is verlopen. Als u een item verwijdert, moet de tabel opnieuw worden gecompileerd, zodat frequente verwijderingen de procesbelasting op het apparaat kunnen verhogen. Met deze instelling wordt de TTL virtueel uitgebreid.

De optie poll timer geeft de tijdslimiet op waarna het apparaat de DNS-server opvraagt om de FQDN op te lossen die is gedefinieerd in een netwerkobjectgroep. Een FQDN wordt periodiek opgelost wanneer de poll-timer is verlopen of wanneer de TTL van de opgeloste IP-vermelding is verlopen, afhankelijk van wat zich het eerst voordoet.

- (Optioneel) Selecteer de gewenste interfaceobjecten in de beschikbare lijst en voeg ze toe aan de lijst Geselecteerde interfaceobjecten en zorg ervoor dat de DNS-server bereikbaar is via de geselecteerde interface(s):

Als voor Firepower Threat Defense 6.3.0-apparaten geen interfaces zijn geselecteerd en de diagnostische interface is uitgeschakeld voor het opzoeken van DNS, gebeurt de DNS-resolutie via elke interface die de diagnostische interface bevat (de opdracht dnsdomain-lookup wordt toegepast).

Als u geen interfaces opgeeft en geen DNS-zoekopdracht inschakelt op de diagnostische interface, gebruikt de FTD de tabel voor gegevensuitwisseling om de interface te bepalen. Als er geen overeenkomst is, wordt de beheerrouteringstabel gebruikt.

- (Optioneel) Schakel het selectievakje Opzoeken van DNS inschakelen via de diagnostische interface ook in

Als Firepower Threat Defense is ingeschakeld, worden zowel de geselecteerde gegevensinterfaces als de diagnostische interface voor DNS-resoluties gebruikt. Zorg ervoor dat u een IP-adres configureert voor de diagnostische interface op de pagina Apparaten > Apparaatbeheer > Apparaat bewerken > Interfaces.

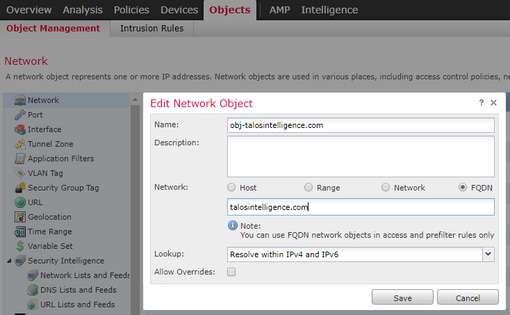

Stap 3. De FQDN van het objectnetwerk configureren

Navigeer naar Objecten > Objectbeheer, selecteer binnen een netwerkobject de optie FQDN.

- Een 32-bits unieke ID wordt gegenereerd wanneer de gebruiker een FQDN-object maakt

- Deze ID wordt van FMC naar zowel LINA als Snort gepusht

- In LINA is deze ID gekoppeld aan het object

- In het kort is deze ID gekoppeld aan de toegangsregel die dat object bevat

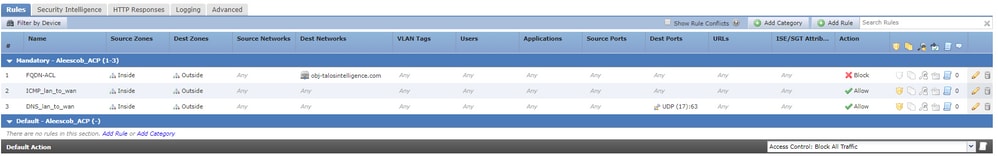

Stap 4. Een regel voor toegangsbeheer maken

Maak een regel met het vorige FQDN-object en implementeer het beleid:

Opmerking: De eerste instantie van de FQDN-resolutie treedt op wanneer het FQDN-object wordt geïmplementeerd in een toegangscontrolebeleid

Verifiëren

Gebruik dit gedeelte om te bevestigen dat uw configuratie goed werkt.

- Dit is de eerste FTD-configuratie voordat FQDN wordt geïmplementeerd:

aleescob# show run dns DNS server-group DefaultDNS

- Dit is de configuratie na FQDN-implementatie:

aleescob# show run dns

dns domain-lookup wan_1557

DNS server-group DNS_Test

retries 3

timeout 5

name-server 172.31.200.100

domain-name aleescob.cisco.com

DNS server-group DefaultDNS

dns-group DNS_Test

- Zo ziet het FQDN-object eruit in LINA:

object network obj-talosintelligence.com fqdn talosintelligence.com id 268434436

- Als deze al is geïmplementeerd, ziet de FQDN-toegangslijst er als volgt uit in LINA:

access-list CSM_FW_ACL_ remark rule-id 268434437: ACCESS POLICY: Aleescob_ACP - Mandatory access-list CSM_FW_ACL_ remark rule-id 268434437: L4 RULE: FQDN-ACL access-list CSM_FW_ACL_ advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start

- Zo ziet het eruit in Snort (ngfw.rules):

# Start of AC rule. 268434437 deny 1 any any 2 any any any any (log dcforward flowstart) (dstfqdn 268434436) # End rule 268434437

Opmerking: in dit scenario wordt het object dstfqdn vermeld omdat het FQDN-object voor de bestemming is gebruikt.

- Als u show dns en show fqdn commando's aanvinkt, kunt u merken dat de functie is begonnen om het IP op te lossen voor tallosintelligentie:

aleescob# show dns

Name: talosintelligence.com

Address: 2001:DB8::6810:1b36 TTL 00:05:43

Address: 2001:DB8::6810:1c36 TTL 00:05:43

Address: 2001:DB8::6810:1d36 TTL 00:05:43

Address: 2001:DB8::6810:1a36 TTL 00:05:43

Address: 2001:DB8::6810:1936 TTL 00:05:43

Address: 192.168.27.54 TTL 00:05:43

Address: 192.168.29.54 TTL 00:05:43

Address: 192.168.28.54 TTL 00:05:43

Address: 192.168.26.54 TTL 00:05:43

Address: 192.168.25.54 TTL 00:05:43

aleescob# show fqdn

FQDN IP Table:

ip = 2001:DB8::6810:1b36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1c36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1d36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1a36, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 2001:DB8::6810:1936, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.27.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.29.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.28.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.26.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

ip = 192.168.25.54, object = obj-talosintelligence.com, domain = talosintelligence.com

FQDN-ID = 268434436

FQDN ID Detail:

FQDN-ID = 268434436, object = obj-talosintelligence.com, domain = talosintelligence.com

ip = 2001:DB8::6810:1b36, 2001:DB8::6810:1c36, 2001:DB8::6810:1d36, 2001:DB8::6810:1a36, 2001:DB8::6810:1936, 192.168.27.54, 192.168.29.54, 192.168.28.54, 192.168.26.54, 192.168.25.54

- Als u de toegangslijst weergeven in LINA selecteert, ziet u de uitgebreide vermeldingen voor elke resolutie en het aantal treffers:

firepower# show access-list

access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 fqdn talosintelligence.com (resolved) rule-id 268434437 event-log flow-start 0x1b869cf8 access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1b36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1c36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1d36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1a36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1936 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.27.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.29.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.28.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.26.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.25.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f

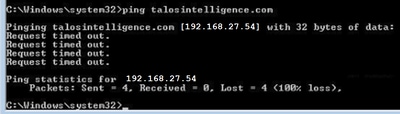

- Zoals in de afbeelding wordt getoond, mislukt een ping naar talosintelligence.com omdat er een overeenkomst is voor de FQDN in de toegangslijst. De DNS-resolutie heeft gewerkt sinds het ICMP-pakket is geblokkeerd door de FTD.

- Aantal treffers van LINA voor de eerder verzonden ICMP-pakketten:

access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start (hitcnt=4) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 fqdn talosintelligence.com (resolved) rule-id 268434437 event-log flow-start 0x1b869cf8 access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1b36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1c36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1d36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1a36 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 2001:DB8::6810:1936 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.27.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=4) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.29.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.28.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.26.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f access-list CSM_FW_ACL_ line 10 advanced deny ip ifc lan_v1556 any ifc wan_1557 host 192.168.25.54 (talosintelligence.com) rule-id 268434437 event-log flow-start (hitcnt=0) 0x51d8505f

- ICMP-verzoeken worden vastgelegd en in de ingangsinterface gedropt weergegeven:

AlescoB # Toon de limiet in 13 pakketten die zijn vastgelegd 1: 18:03:41.558915 192.168.56.132 > 172.31.200.100 ICMP: 192.168.56.132 UDP-poort 59396 onbereikbaar 2: 18:04:12.322126 192.168.56.132 > 172.31.4.161 ICMP: ECHO Request 3: 18:04:12.479162 172.31.4.161 > 192.168.56.132 ICMP: ECHO Reply 4: 18:04:13.309966 192.168.56.132 > 172.31.4.161 ICMP: ECHO Request 5: 18:04:13.462149 172.31.4.161 > 192.168.56.132 ICMP: ECHO Reply 6: 18:04:14.308425 192.168.56.132 > 172.31.4.161: ECHO Request: ICMP 18:04:14.475424 172.31.4.161> 192.168.56.132 ICMP: ECHO Antwoord 8: 18:04:15.306823 192.168.56.132 > 172.31.4.161 ICMP: ECHO Verzoek 9: 18:04:15.46333 172.31.4.161 > 192.168.56.132 ICMP: ECHO Reply 10: 18:04:25.713662 192.168.56.132 > 192.168.27.54 ICMP: ECHO Request 11: 18:04:30.704232 192.168.56 > 192.168.27.54 ICMP: ECHO-verzoek 12: 18:04:35.711480 192.168.56.132 > 192.168.27.54 ICMP: ECHO-verzoek 13: 18:04:40.707528 192.168.56.132 > 192.168.2 ICMP: Echo Request AlescoB# SHO CAP ASP | IN 192.168.27.54 162: 18:04:25.713799 192.168.56.132 > 192.168.27.54 ICMP: Echo Request 165: 18:04:30.704355 192.168.56.132 > 192.168.27.54 ICMP: ECHO Request 168: 18:04:35.711556 192.168.56.132 > 192.168.27.54 ICMP: ECHO Request 176: 18:04:40.707589 192.56 > 192 168 27 54 ICMP: Verzoek van ECHO

- Zo ziet de trace eruit voor een van deze ICMP-pakketten:

aleescob# sho cap in packet-number 10 trace 13 packets captured 10: 18:04:25.713662 192.168.56.132 > 192.168.27.54 icmp: echo request Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: ROUTE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: found next-hop 192.168.57.254 using egress ifc wan_1557 Phase: 4 Type: ACCESS-LIST Subtype: log Result: DROP Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip ifc lan_v1556 any ifc wan_1557 object obj-talosintelligence.com rule-id 268434437 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268434437: ACCESS POLICY: Aleescob_ACP - Mandatory access-list CSM_FW_ACL_ remark rule-id 268434437: L4 RULE: FQDN-ACL Additional Information:

Result: input-interface: lan_v1556 input-status: up input-line-status: up output-interface: wan_1557 output-status: up output-line-status: up Action: drop Drop-reason: (acl-drop) Flow is denied by configured rule

- Als de actie voor de regel voor toegangscontrole Toestaan is, is dit een voorbeeld van de uitvoer van systeemondersteuning firewall-engine-debug

> system support firewall-engine-debug Please specify an IP protocol: icmp Please specify a client IP address: 192.168.56.132 Please specify a server IP address: Monitoring firewall engine debug messages 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 new firewall session 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 DAQ returned DST FQDN ID: 268434436 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 Starting with minimum 2, 'FQDN-ACL', and SrcZone first with zones 1 -> 2, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 3501, payload 0, client 2000003501, misc 0, user 9999997, icmpType 8, icmpCode 0 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 Match found for FQDN id: 268434436 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 match rule order 2, 'FQDN-ACL', action Allow 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 MidRecovery data sent for rule id: 268434437,rule_action:2, rev id:2096384604, rule_match flag:0x0 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 allow action 192.168.56.132-8 > 192.168.29.54-0 1 AS 1 I 0 deleting firewall session

- Wanneer de FQDN wordt geïmplementeerd als onderdeel van een Prefilter (Fastpath), is dit hoe het eruit ziet in ngfw.rules:

iab_mode Off # Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268434439 fastpath any any any any any any any any (log dcforward both) (tunnel -1) 268434438 allow any any 1025-65535 any any 3544 any 17 (tunnel -1) 268434438 allow any any 3544 any any 1025-65535 any 17 (tunnel -1) 268434438 allow any any any any any any any 47 (tunnel -1) 268434438 allow any any any any any any any 41 (tunnel -1) 268434438 allow any any any any any any any 4 (tunnel -1) # End of tunnel and priority rules.

- Vanuit het oogpunt van LINA met een getraceerd pakket:

Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced trust ip any object obj-talosintelligence.com rule-id 268434439 event-log both access-list CSM_FW_ACL_ remark rule-id 268434439: PREFILTER POLICY: Prefilter-1 access-list CSM_FW_ACL_ remark rule-id 268434439: RULE: FQDN_Prefilter Additional Information:

Problemen oplossen

- Configuratie via FMC

- Controleer of het beleid en de DNS-serverinstellingen correct zijn geconfigureerd

- Controleren of de implementatie succesvol is

- Controle op FTD implementeren

- Voer show dns en show access-list uit om te zien of FQDN is opgelost en de AC-regels zijn uitgebreid

- Voer show run object network uit en noteer de ID die aan het object is gekoppeld (bijvoorbeeld X voor bron)

- Voer show fqdn id X uit om te controleren of de FQDN correct is opgelost voor het bron-IP

- Controleer of het bestand ngfw.rules AC-regel heeft met FQDN ID X als bron

- Voer het foutopsporingsonderzoek van de systeemsupport firewall-engine uit en controleer het Snort-vonnis

FMC-probleemoplossingsbestanden verzamelen

Alle benodigde logs worden verzameld in een probleemoplossing van de FMC. Als u alle belangrijke logs van FMC wilt verzamelen, voert u een probleemoplossing uit vanuit de FMC GUI. Anders voert u vanuit een FMC Linux-prompt sf_troubleshoot.pl uit. Als u een probleem vindt, dient u een probleemoplossing met uw rapport in bij het Cisco Technical Assistance Center (TAC).

FMC-logboeken

|

Naam/locatie logbestand |

Doel |

/opt/CSCOpx/MDC/log/operation/vmsshareddsvcs.log |

Alle API-aanroepen |

/var/opt/CSCOpx/MDC/log/operation/usmsharedsvcs.log |

Alle API-aanroepen |

/opt/CSCOpx/MDC/log/operation/vmsbesvcs.log |

CLI-generatielogs |

/opt/CSCOpx/MDC/tomcat/logs/stdout.log |

Tomcat Logs |

/var/log/mojo.log |

Mojo Logs |

/var/log/CSMAgent.log |

REST-oproepen tussen CSM en DC |

/var/log/action_queue.log |

Logboek met actiewachtrij van DC |

Veelvoorkomende problemen/foutmeldingen

Dit zijn de fouten/waarschuwingen die worden weergegeven in UI voor FQDN- en DNS-servergroepobject en DNS-instellingen:

|

Fout/waarschuwing |

Scenario |

Beschrijving |

|

De naam bevat ongeldige tekens. Namen moeten beginnen met alfabet of onderstrepingsteken en daarna met alfanumerieke of speciale tekens. (-,_,+,.) |

Gebruiker Verkeerde naam configureren |

Gebruiker wordt geïnformeerd over de toegestane tekens en max. bereik. |

|

Ongeldige standaarddomeinwaarde |

Gebruiker configureert verkeerde domeinnaam |

De gebruiker wordt geïnformeerd over de toegestane tekens en het maximale bereik. |

|

Er is geen interfaceobject geselecteerd voor het DNS in platforminstelling ‘mazafeiro_Platform_Settings’. Als het wordt voortgezet, zal DNS-domeinopzoeken binnenkort op alle interfaces plaatsvinden |

Gebruiker selecteert geen interface voor het opzoeken van domeinen Voor een post-6.3 apparaat |

De gebruiker wordt gewaarschuwd dat de DNS CLI voor servergroepen wordt binnenkort toegepast voor alle interfaces. |

|

Er is geen interfaceobject geselecteerd voor het DNS in platforminstelling ‘mazafeiro_Platform_Settings’. Als dit wordt uitgevoerd, wordt er binnenkort geen DNS-servergroep met 'DNS' toegepast |

Gebruiker selecteert geen interface voor het opzoeken van domeinen Voor een 6.2.3-apparaat |

Gebruiker is gewaarschuwd dat het DNS CLI van de servergroep is niet gegenereerd. |

Mislukte implementatie

Wanneer een FQDN wordt gebruikt in een ander beleid dan het beleid voor wisselstroombeleid/voorfilter, kan deze fout optreden en worden weergegeven in de gebruikersinterface van de FMC:

Aanbevolen stappen voor probleemoplossing

1) Open logbestand: /var/opt/CSCOpx/MDC/log/operation/usmsharedsvcs.log

2) Controleer op validatiebericht vergelijkbaar met:

"Ongeldige netwerk(en) geconfigureerd. Netwerken [NetworkscontainingFQDN] die zijn geconfigureerd op de apparaten[DeviceNames] verwijzen naar "FQDN"

3) Voorgestelde actie:

Controleer of een of meer van de hieronder vermelde beleidsregels al zijn geconfigureerd met een FQDN of groep die een of meer FQDN-objecten bevat en probeer de implementatie van hetzelfde opnieuw nadat die objecten zijn verwijderd.

a) Identiteitsbeleid

b) Variabelensets die een FQDN bevatten die wordt toegepast op AC-beleid

Geen geactiveerd FQDN

Het systeem kan de volgende tonen via de FTD CLI:

> show dns INFO: geen geactiveerde FQDN

Het DNS wordt pas geactiveerd als een object met een gedefinieerde fadn is toegepast. Nadat een object is toegepast, wordt dit opgelost.

V&A

V: Is Packet-tracer met FQDN een geldige test om problemen op te lossen?

A: Ja, u kunt de fqdn-optie gebruiken met packet-tracer.

V: Hoe vaak werkt de FQDN-regel het IP-adres van de server bij?

A: Het hangt af van de TTL-waarde van de DNS-respons. Zodra de TTL-waarde is verlopen, wordt de FQDN opnieuw opgelost met een nieuwe DNS-query.

Dit is ook afhankelijk van het attribuut Poll Timer dat is gedefinieerd in de DNS-serverconfiguratie. De FQDN-regel wordt periodiek opgelost wanneer de Poll DNS-timer is verlopen of wanneer de TTL van de opgeloste IP-vermelding is verlopen, afhankelijk van wat het eerst komt.

V: Werkt dit voor round-robin DNS?

A: Round-robin DNS werkt naadloos omdat deze functie werkt op de FMC / FTD met behulp van een DNS-client en de round-robin DNS-configuratie zich aan de DNS-serverzijde bevindt.

V: Is er een beperking voor de lage TTL DNS-waarden?

A: Als een DNS-reactie wordt geleverd met 0 TTL, voegt het FTD-apparaat 60 seconden toe. In dit geval is de TTL-waarde minimaal 60 seconden.

V: Dus standaard houdt de FTD de standaardwaarde van 60 seconden aan?

A: De gebruiker kan altijd de TTL overschrijven met de instelling Expire Entry Timer op DNS Server.

V: Hoe werkt het samen met anycast DNS-reacties? DNS-servers kunnen bijvoorbeeld verschillende IP-adressen op basis van geolocatie aan aanvragers verstrekken. Is het mogelijk om alle IP-adressen op te vragen voor een FQDN? Zoals het opgraven commando op Unix?

A: Ja, als FQDN in staat is om meerdere IP-adressen op te lossen, worden alle naar het apparaat gepusht en wordt de AC-regel dienovereenkomstig uitgebreid.

V: Zijn er plannen om een preview-optie op te nemen die laat zien dat de opdrachten worden ingedrukt voordat een implementatie wordt gewijzigd?

A: Dit maakt deel uit van de optie Preview config die beschikbaar is via Flex config. Voorbeeld is er al, maar het is verborgen in Flex Config-beleid. Er is een plan om het te verplaatsen en het generiek te maken.

V: Welke interface op de FTD wordt gebruikt om de DNS-zoekopdracht uit te voeren?

A: Het is configureerbaar. Als er geen interfaces zijn geconfigureerd, worden alle benoemde interfaces op FTD ingeschakeld voor het DNS-opzoeken.

V: Voert elke beheerde NGFW zijn eigen DNS-resolutie en FQDN IP-vertaling afzonderlijk uit, zelfs als hetzelfde toegangsbeleid wordt toegepast op alle NGFW's met hetzelfde FQDN-object?

A: Ja.

V: Kan de DNS-cache worden gewist voor FQDN ACL's om problemen op te lossen?

A: Ja, u kunt de duidelijke dns uitvoeren en de cache van dns-hosts op het apparaat wissen.

V: Wanneer wordt de FQDN-resolutie precies geactiveerd?

A: FQDN-resolutie vindt plaats wanneer het FQDN-object wordt geïmplementeerd in een wisselstroombeleid.

V: Is het mogelijk om de cache alleen voor één site te verwijderen?

A: Ja. Als u de domeinnaam of het IP-adres kent, kunt u deze wissen, maar er is geen opdracht als zodanig per ACL-perspectief. De opdracht dns host agni.tejas.com wissen is bijvoorbeeld aanwezig om de cache op host-by-host-basis te wissen met het trefwoord host zoals in dns host agni.tejas.com.

V: Is het mogelijk om jokertekens te gebruiken, zoals *.microsoft.com?

FQDN moet beginnen en eindigen met een cijfer of letter. Alleen letters, cijfers en koppeltekens zijn toegestaan als interne tekens.

V: Wordt de naamsresolutie uitgevoerd op het moment van de AC-compilatie en niet op het moment van de eerste of volgende verzoeken? Als we een lage TTL (minder dan AC compilatie tijd, fast-flux of iets anders) raken, kunnen sommige IP-adressen worden gemist?

A: Naamresolutie vindt plaats zodra het AC-beleid is geïmplementeerd. Na het verstrijken van de TTL-tijd volgt de verlenging.

V: Zijn er plannen om de lijst met Microsoft Office 365 cloud IP-adressen (XML) te kunnen verwerken?

A: Dit wordt momenteel niet ondersteund.

V: Is FQDN beschikbaar in het SSL-beleid?

A: Niet voor nu (softwareversie 6.3.0). FQDN-objecten worden alleen ondersteund in bron- en bestemmingsnetwerk voor wisselstroombeleid.

V: Zijn er historische logs die informatie kunnen geven over opgeloste FQDN's? Zoals bijvoorbeeld LINA-slogs.

A: Als u problemen met de FQDN naar een bepaalde bestemming wilt oplossen, kunt u de opdracht System Support Trace gebruiken. De sporen tonen de FQDN-ID van het pakket. U kunt de ID vergelijken met probleemoplossing. U kunt ook Syslog-berichten 746015, 746016 inschakelen om de FQDN dns-resolutieactiviteit te volgen.

V: Maakt het apparaat FQDN-verbindingen in een tabel met opgeloste IP-verbindingen?

A: Om problemen met de FQDN naar een bepaalde bestemming op te lossen, kunt u de opdracht System Support Trace gebruiken, waarbij de sporen de FQDN-ID van het pakket weergeven. U kunt de ID vergelijken met probleemoplossing. Er zijn plannen om in de toekomst FQDN-logs in de evenementenviewer op FMC te hebben.

V: Wat zijn de tekortkomingen van de FQDN-regelfunctie?

A: De functie wordt niet geschaald als de FQDN-regel wordt gebruikt op een bestemming die het IP-adres vaak wijzigt (bijvoorbeeld: internetservers met een TTL-vervaldatum van nul), werkstations kunnen nieuwe IP-adressen krijgen die niet langer overeenkomen met de FTD DNS-cache. Bijgevolg komt het niet overeen met de ACS-regel. Standaard voegt de FTD 1 minuut toe bovenop de ontvangen TTL-vervaldatum van de DNS-respons en kan deze niet op nul worden ingesteld. Onder deze omstandigheden wordt het ten zeerste aanbevolen om de URL-filterfunctie te gebruiken die het meest geschikt is voor deze use case.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

3.0 |

31-May-2024

|

hercertificering |

1.0 |

04-Aug-2019

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Alexander Dario Escobar SalazarCisco TAC

- Mikis ZafeiroudisCisco TAC

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback