Failover-statusberichten voor FTD begrijpen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u de failover-statusberichten kunt begrijpen in de FTD (Secure Firewall Threat Defense).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- High Availability (HA)-installatie voor Cisco Secure FTD

- Basisbruikbaarheid van het Cisco Firewall Management Center (FMC)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FMC v7.2.5

- Cisco Firepower 9300-reeks v7.2.5

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Overzicht van Failover Health Monitoring

Het FTD-apparaat bewaakt elke eenheid voor de algehele gezondheid en voor de gezondheid van de interface. De FTD voert tests uit om de toestand van elke eenheid te bepalen op basis van de bewaking van de gezondheid van de eenheid en interfacecontrole. Wanneer een test om de toestand van elke eenheid in het HA-paar te bepalen mislukt, worden gebeurtenissen van failover geactiveerd.

Failover-statusberichten

Use Case - Data Link down zonder failover

Wanneer interfacecontrole niet is ingeschakeld op de FTD HA en in het geval van een storing in de datalink, wordt een failover-gebeurtenis niet geactiveerd omdat de tests voor de gezondheidsmonitor voor de interfaces niet worden uitgevoerd.

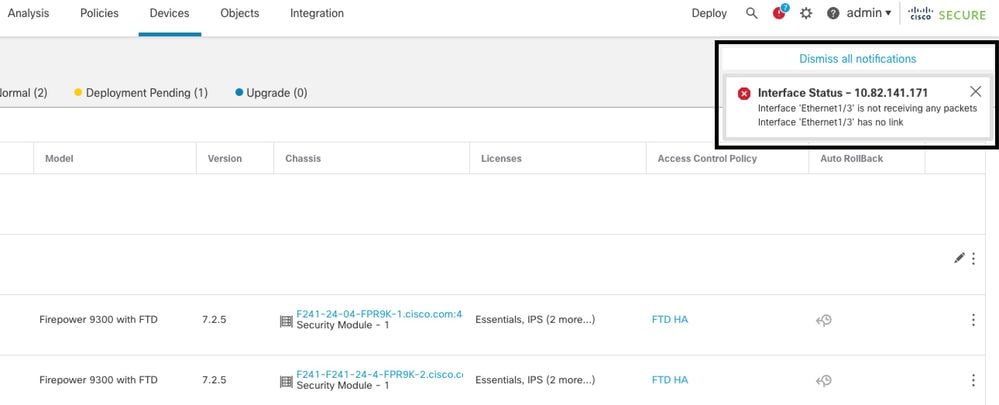

Deze afbeelding beschrijft de meldingen van een datalinkfout, maar er worden geen failover-waarschuwingen geactiveerd.

Link down-waarschuwing

Link down-waarschuwing

Om de status en status van de gegevenskoppelingen te controleren, gebruikt u deze opdracht:

- failover tonen - Hiermee wordt informatie weergegeven over de failover-status van elke eenheid en interface.

Monitored Interfaces 1 of 1291 maximum

...

This host: Primary - Active

Active time: 3998 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.1): Normal (Waiting)

Interface INSIDE (172.16.10.1): No Link (Not-Monitored)

Interface OUTSIDE (192.168.20.1): Normal (Waiting)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

...

Other host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.2): Normal (Waiting)

Interface INSIDE (172.16.10.2): Normal (Waiting)

Interface OUTSIDE (192.168.20.2): Normal (Waiting)

Interface diagnostic (0.0.0.0): Normal (Not-Monitored)

Wanneer de status van de interface 'Wachten' is, betekent dit dat de interface is ingeschakeld, maar nog geen hello-pakket heeft ontvangen van de bijbehorende interface op de peer-eenheid.

Aan de andere kant betekent de status 'Geen link (niet-bewaakt)' dat de fysieke link voor de interface is uitgeschakeld, maar niet wordt bewaakt door het failover-proces.

Om uitval te voorkomen, wordt het ten zeerste aanbevolen om de Interface Health Monitor in te schakelen in alle gevoelige interfaces met de bijbehorende stand-by IP-adressen.

Om Interface Monitoring in te schakelen, navigeert u naar Device > Device Management > High Availability > Monitored Interfaces.

Deze afbeelding toont het tabblad Bewaakte interfaces:

bewaakte interfaces

bewaakte interfaces

Voer deze opdracht uit om de status van de bewaakte interfaces en de stand-by IP-adressen te controleren:

- failover tonen - Geeft de informatie weer over de failover-status van elke eenheid en interface.

Monitored Interfaces 3 of 1291 maximum

...

This host: Primary - Active

Active time: 3998 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.1): Normal (Monitored)

Interface INSIDE (172.16.10.1): No Link (Monitored)

Interface OUTSIDE (192.168.20.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

...

Other host: Secondary - Standby Ready

Active time: 0 (sec)

slot 0: UCSB-B200-M3-U hw/sw rev (0.0/9.18(3)53) status (Up Sys)

Interface DMZ (192.168.10.2): Normal (Monitored)

Interface INSIDE (172.16.10.2): Normal (Monitored)

Interface OUTSIDE (192.168.20.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Use Case - Interface Health Failure

Wanneer een eenheid gedurende 15 seconden geen hello-berichten ontvangt op een bewaakte interface en als de interfacetest in de ene eenheid mislukt maar in de andere eenheid werkt, wordt de interface als mislukt beschouwd. Als de drempelwaarde die u definieert voor het aantal mislukte interfaces is bereikt en de actieve eenheid meer mislukte interfaces heeft dan de stand-byeenheid, treedt een failover op. Om de interfacedrempel te wijzigen, navigeert u naar

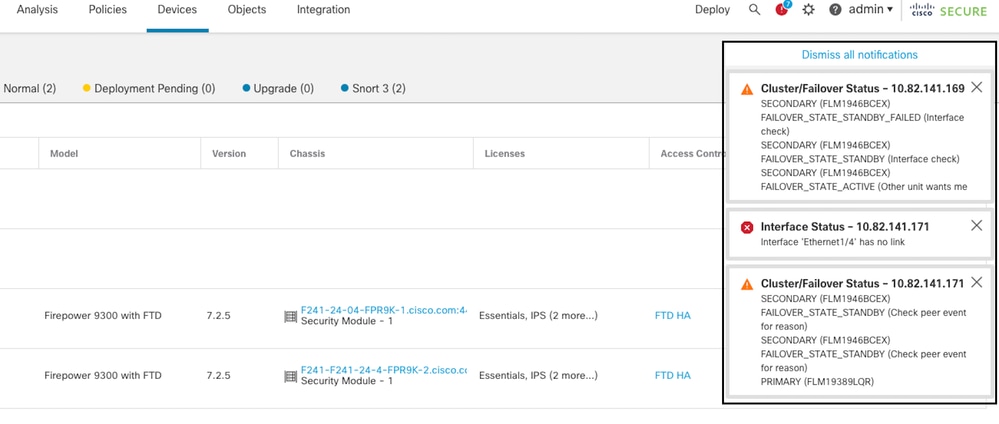

Deze afbeelding beschrijft de waarschuwingen die worden gegenereerd bij een interfacefout:

failover-gebeurtenis met link down

failover-gebeurtenis met link down

Gebruik de volgende opdrachten om de reden voor de fout te controleren:

- failoverstatus weergeven - Met deze opdracht wordt de failoverstatus van beide eenheden en de laatst gemelde reden voor failover weergegeven.

firepower# show failover state

This host - Primary

Active Ifc Failure 19:14:54 UTC Sep 26 2023

Other host - Secondary

Failed Ifc Failure 19:31:35 UTC Sep 26 2023

OUTSIDE: No Link

- failovergeschiedenis weergeven - failovergeschiedenis weergeven. In de geschiedenis van failover worden wijzigingen in de failoverstatus uit het verleden en de reden voor de statuswijziging weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

19:31:35 UTC Sep 26 2023

Active Failed Interface check

This host:1

single_vf: OUTSIDE

Other host:0

Use Case - Hoog schijfgebruik

Als de schijfruimte op de actieve eenheid voor meer dan 90% vol is, wordt een failover-gebeurtenis geactiveerd.

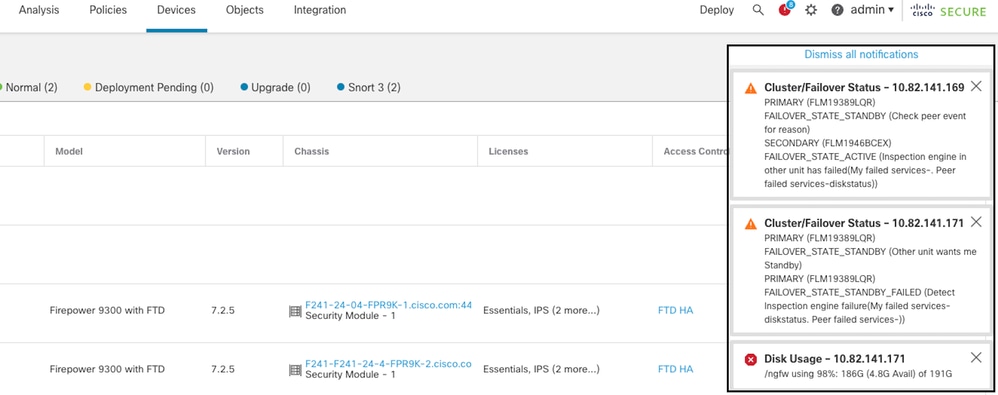

In dit image worden de waarschuwingen beschreven die worden gegenereerd wanneer de schijf vol is:

failover met schijfgebruik

failover met schijfgebruik

Gebruik de volgende opdrachten om de reden voor de fout te controleren:

- failovergeschiedenis weergeven - Hiermee wordt de failovergeschiedenis weergegeven. In de failover-geschiedenis worden wijzigingen in de failover-status uit het verleden en de reden voor de statuswijzigingen weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

20:17:11 UTC Sep 26 2023

Active Standby Ready Other unit wants me Standby

Inspection engine in other unit has failed)

20:17:11 UTC Sep 26 2023. Standby Ready Failed Detect Inspection engine failure

Active due to disk failure

- failover tonen - Hiermee wordt informatie weergegeven over de failover-status van elke eenheid.

firepower# show failover | include host|disk

This host: Primary - Failed

slot 2: diskstatus rev (1.0) status (down)

Other host: Secondary - Active

slot 2: diskstatus rev (1.0) status (up)

-

df -h - Geeft de informatie weer over alle gekoppelde bestandssystemen, inclusief de totale grootte, de gebruikte ruimte, het gebruikspercentage en het koppelpunt.

admin@firepower:/ngfw/Volume/home$ df -h /ngfw

Filesystem Size Used Avail Use% Mounted on

/dev/sda6 191G 186G 4.8G 98% /ngfw

Use Case - Lina Traceback

In het geval van een lina-traceback kan een failover-gebeurtenis worden geactiveerd.

Deze afbeelding beschrijft de waarschuwingen die worden gegenereerd in het geval van lina traceback:

Failover met Lina TraceBack

Failover met Lina TraceBack

Gebruik de volgende opdrachten om de reden voor de fout te controleren:

- failovergeschiedenis weergeven - Hiermee wordt de failovergeschiedenis weergegeven. In de geschiedenis van de failover worden wijzigingen in de failoverstatus uit het verleden en de reden voor de statuswijziging weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

8:36:02 UTC Sep 27 2023

Standby Ready Just Active HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Just Active Active Drain HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Drain Active Applying Config HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Applying Config Active Config Applied HELLO not heard from peer

(failover link up, no response from peer)

18:36:02 UTC Sep 27 2023

Active Config Applied Active HELLO not heard from peer

(failover link up, no response from peer)

In het geval van lina traceback, gebruikt u deze opdrachten om de kernbestanden te vinden:

root@firepower:/opt/cisco/csp/applications# cd /var/data/cores

root@firepower:/var/data/cores# ls -l

total 29016

-rw------- 1 root root 29656250 Sep 27 18:40 core.lina.11.13995.1695839747.gz

In het geval van lina traceback, is het ten zeerste aanbevolen om de probleemoplossende bestanden te verzamelen, de Core-bestanden te exporteren en contact op te nemen met Cisco TAC.

Use Case - instantie omlaag snuiven

Als meer dan 50% van de Snort-instanties op de actieve eenheid niet beschikbaar zijn, wordt een failover geactiveerd.

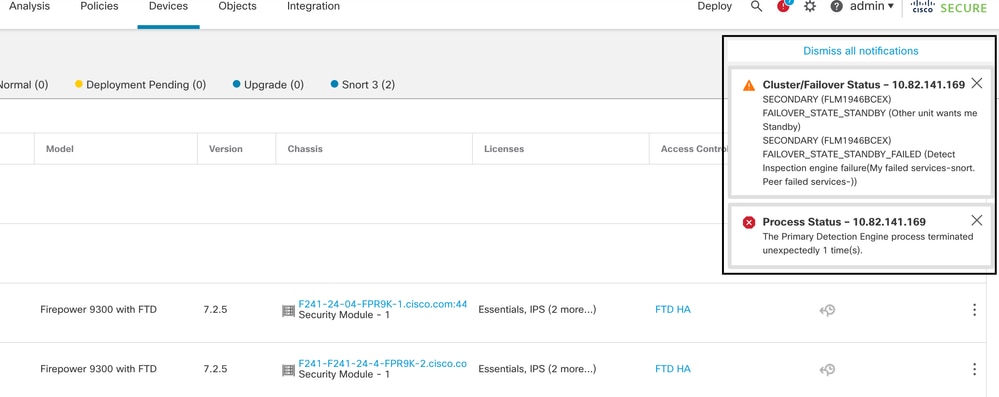

Deze afbeelding beschrijft de waarschuwingen die worden gegenereerd wanneer het snuiven mislukt:

failover met snort-traceback

failover met snort-traceback

Om de reden voor de fout te controleren, gebruikt u de volgende opdrachten:

- failovergeschiedenis weergeven - failovergeschiedenis weergeven. In de geschiedenis van de failover worden wijzigingen in de failoverstatus uit het verleden en de reden voor de statuswijziging weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

21:22:03 UTC Sep 26 2023

Standby Ready Just Active Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Just Active Active Drain Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Active Drain Active Applying Config Inspection engine in other unit has failed

due to snort failure

21:22:03 UTC Sep 26 2023

Active Applying Config Active Config Applied Inspection engine in other unit has failed

due to snort failure

- failover tonen - Hiermee wordt informatie weergegeven over de failover-status van de eenheid.

firepower# show failover | include host|snort

This host: Secondart - Active

slot 1: snort rev (1.0) status (up)

Other host: Primary - Failed

slot 1: snort rev (1.0) status (down)

Firepower-module1#

In het geval van snort traceback, gebruik deze opdrachten om de crashinfo of core bestanden te vinden:

For snort3:

root@firepower# cd /ngfw/var/log/crashinfo/

root@firepower:/ngfw/var/log/crashinfo# ls -l

total 4

-rw-r--r-- 1 root root 1052 Sep 27 17:37 snort3-crashinfo.1695836265.851283

For snort2:

root@firepower# cd/var/data/cores

root@firepower:/var/data/cores# ls -al total 256912 -rw-r--r-- 1 root root 46087443 Apr 9 13:04 core.snort.24638.1586437471.gz

In het geval van snort traceback, is het ten zeerste aanbevolen om de probleemoplossende bestanden te verzamelen, de Core-bestanden te exporteren en contact op te nemen met Cisco TAC.

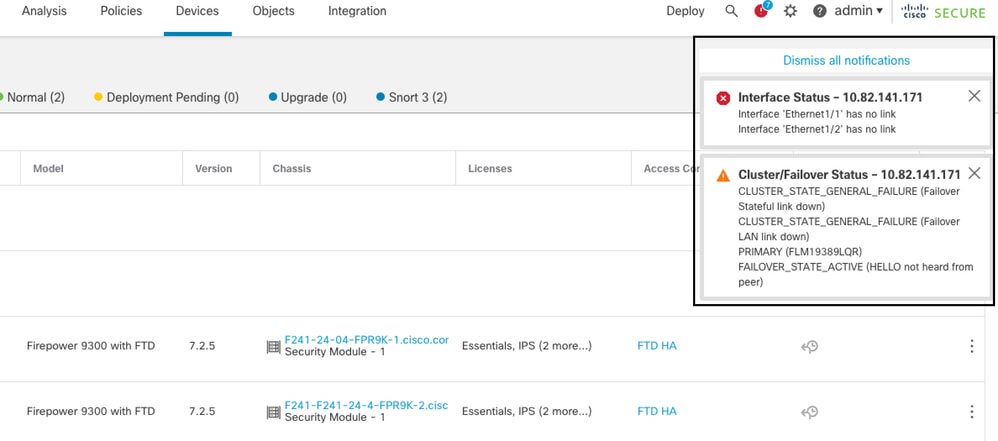

Use Case - hardware- of stroomuitval

Het FTD-apparaat bepaalt de gezondheid van de andere eenheid door de failover-koppeling te bewaken met hello-berichten. Wanneer een eenheid niet drie opeenvolgende hello-berichten ontvangt op de failover-link en de tests mislukken op de bewaakte interfaces, kan een failover-gebeurtenis worden geactiveerd.

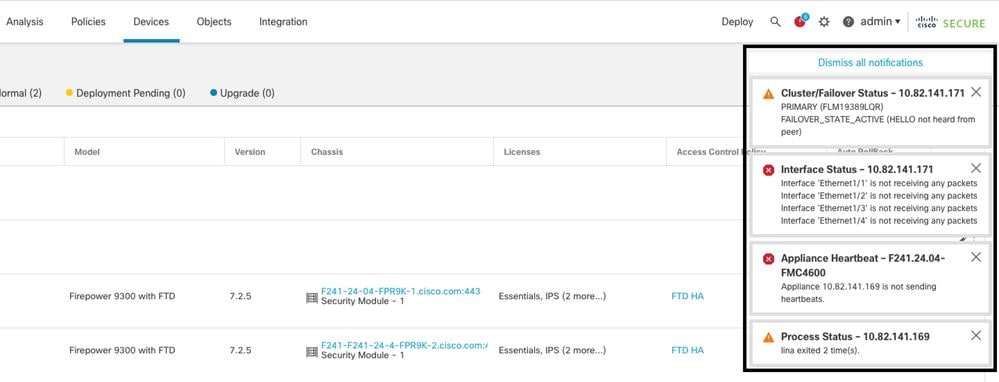

Dit beeld beschrijft de waarschuwingen die worden gegenereerd wanneer er een stroomstoring optreedt:

failover met stroomuitval

failover met stroomuitval

Om de reden voor de fout te controleren, gebruikt u de volgende opdrachten:

- failovergeschiedenis weergeven - failovergeschiedenis weergeven. In de geschiedenis van de failover worden wijzigingen in de failoverstatus uit het verleden en de reden voor de statuswijziging weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

22:14:42 UTC Sep 26 2023

Standby Ready Just Active HELLO not heard from peer

(failover link down)

22:14:42 UTC Sep 26 2023

Just Active Active Drain HELLO not heard from peer

(failover link down

22:14:42 UTC Sep 26 2023

Active Drain Active Applying Config HELLO not heard from peer

(failover link down

22:14:42 UTC Sep 26 2023

Active Applying Config Active Config Applied HELLO not heard from peer

(failover link down)

22:14:42 UTC Sep 26 2023

Active Config Applied Active HELLO not heard from peer

(failover link down)

- failoverstatus weergeven - Met deze opdracht wordt de failoverstatus van beide eenheden en de laatst gemelde reden voor failover weergegeven.

firepower# show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Failed Comm Failure 22:14:42 UTC Sep 26 2023

Use Case - MIO-Hearbeat Failure (hardwareapparaten)

De applicatie-instantie stuurt periodiek hartslagen naar de supervisor. Wanneer de hartslagreacties niet worden ontvangen, kan een failover-gebeurtenis worden geactiveerd.

Om de reden voor de fout te controleren, gebruikt u de volgende opdrachten:

- failovergeschiedenis weergeven - Hiermee wordt de failovergeschiedenis weergegeven. In de geschiedenis van de failover worden wijzigingen in de failoverstatus uit het verleden en de reden voor de statuswijziging weergegeven.

firepower# show failover history

==========================================================================

From State To State Reason

==========================================================================

02:35:08 UTC Sep 26 2023

Active Failed MIO-blade heartbeat failure

02:35:12 UTC Sep 26 2023

Failed Negotiation MIO-blade heartbeat recovered

.

.

.

02:37:02 UTC Sep 26 2023

Sync File System Bulk Sync Detected an Active mate

02:37:14 UTC Sep 26 2023

Bulk Sync Standby Ready Detected an Active mate

Wanneer MIO-hartslag mislukt, wordt het ten zeerste aanbevolen om de probleemoplossingsbestanden te verzamelen, technische logboeken van FXOS te tonen en contact op te nemen met Cisco TAC.

Verzamel voor Firepower 4100/9300 het showchassis voor technische ondersteuning en de showmodule voor technische ondersteuning.

Voor de FPR1000/2100 en Secure Firewall 3100/4200 kunt u het formulier voor technische ondersteuning van de show ophalen.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

10-Jun-2025

|

De opmaak verandert voornamelijk. |

1.0 |

10-Oct-2023

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Oscar Montoya TorresCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback