Inleiding

Dit document beschrijft de Talos Threat Hunting Telemetry functie in 7.6.

Voorwaarden

Vereisten

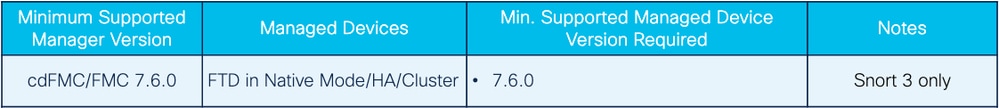

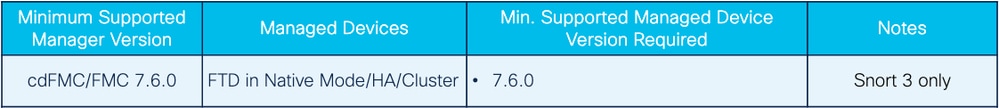

Minimale software- en hardwareplatforms

- Biedt Talos de mogelijkheid om inlichtingen en vals-positieve testen te verzamelen via speciale klasse van regels die naar de Firepower Devices worden geduwd.

- Deze gebeurtenissen worden via de SSX-connector naar de cloud verzonden en worden alleen door Talos geconsumeerd.

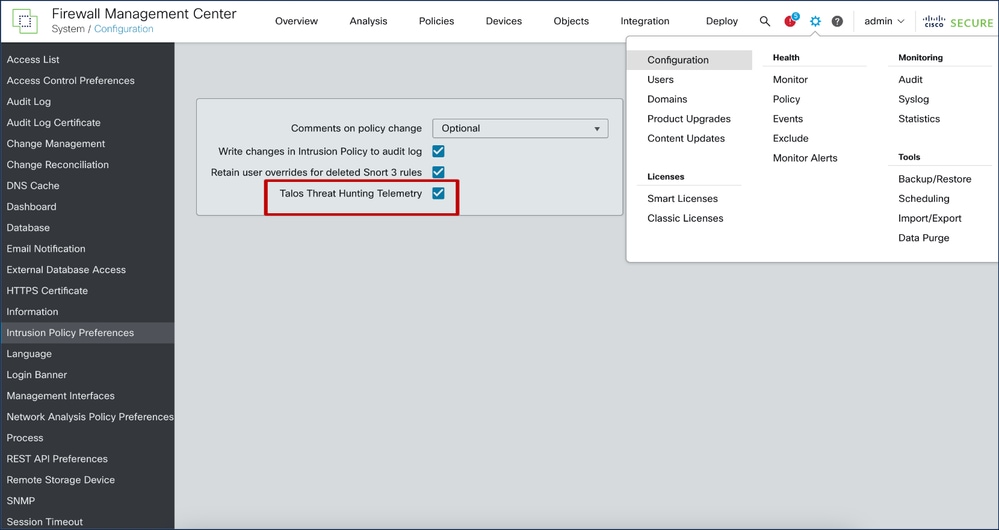

- Een nieuw selectievakje voor functies waarin de regels voor het opsporen van bedreigingen zijn opgenomen als onderdeel van de globale beleidsconfiguratie.

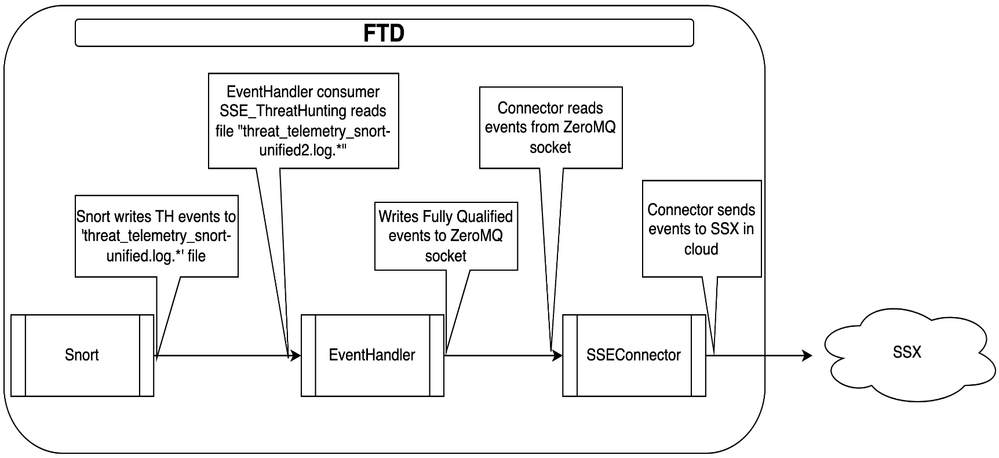

- Een nieuw logbestand (threat_telemetry_snort-unified.log.*) in de instance-* directory om de inbraakgebeurtenissen te registreren die zijn gegenereerd als onderdeel van de regels voor het opsporen van bedreigingen.

- Dump IPS-buffers voor de dreigingsjachtregels als een nieuw recordtype in extra gegevens.

- Het EventHandler-proces maakt gebruik van een nieuwe consument om IPS / Packet / Extradata-evenementen naar de cloud te verzenden in een volledig gekwalificeerd formaat, gebundeld en gecomprimeerd.

- Deze gebeurtenissen worden niet weergegeven in FMC UI

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Kenmerken en details

FMC-GEBRUIKERSINTERFACE

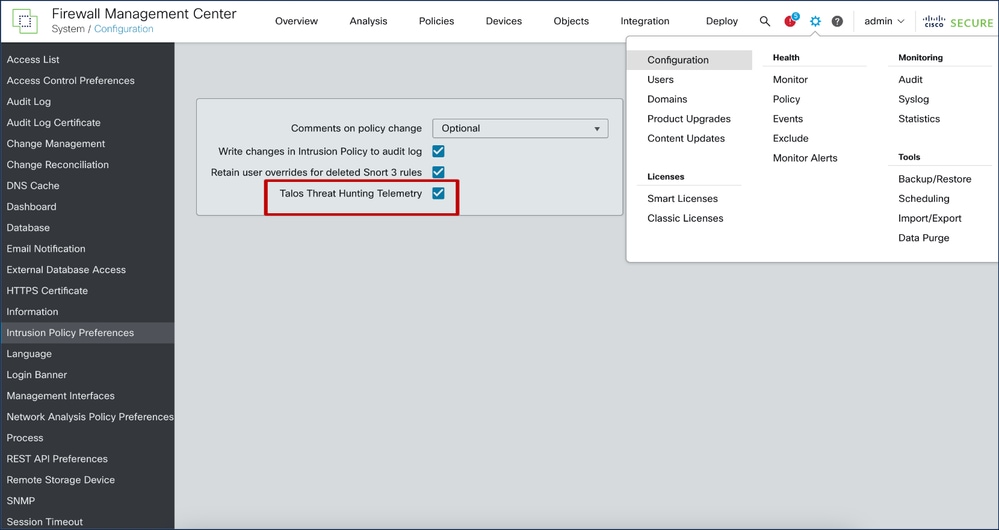

- Nieuwe functie vlag checkbox op Systeem / Configuratie / Inbraak Beleid Voorkeur pagina voor Talos Threat Hunting Telemetry.

- De functie vlag is standaard ON, zowel voor nieuwe installaties op 7.6.0 en voor bestaande klanten upgraden naar 7.6.0.

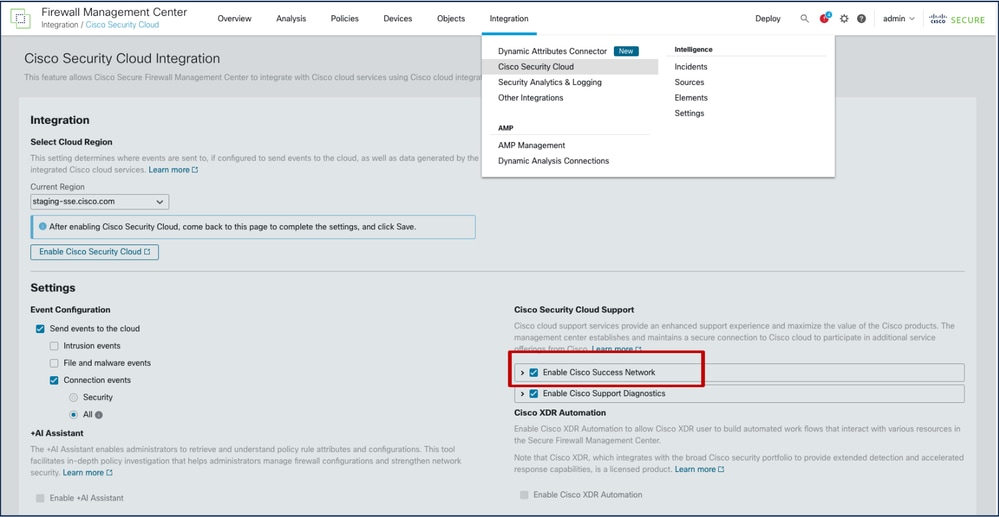

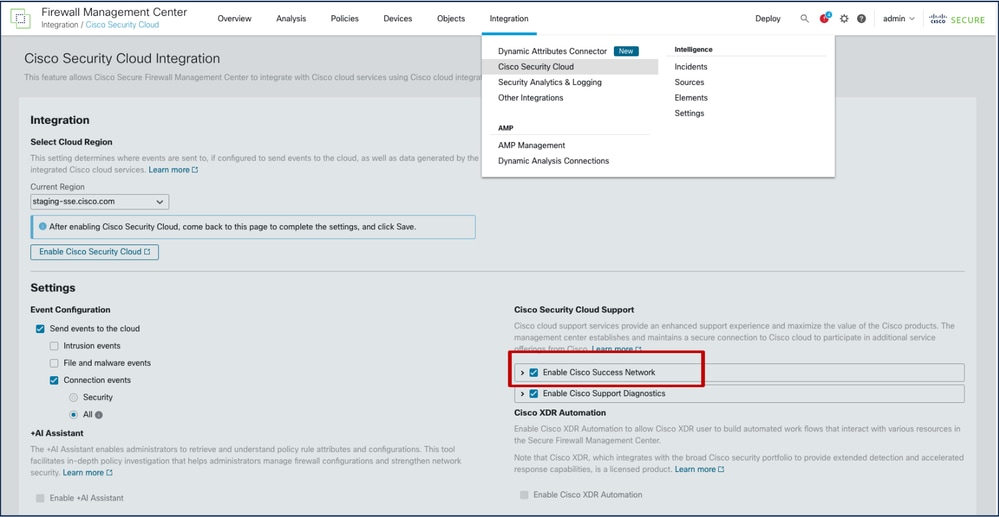

- Deze functie is afhankelijk van "Enable Cisco Success Network". De opties "Cisco Success Network inschakelen" en "Talos Threat Hunting Telemetry" moeten zijn ingeschakeld.

- Als beide niet zijn ingeschakeld, wordt _SSE_ThreatHunting.json consumer niet ingeschakeld en is _SSE_ThreatHunting.json nodig om de gebeurtenissen te verwerken en naar SSE Connector te pushen.

- De waarde van de markering feature synchroniseert naar alle beheerde apparaten met versies 7.6.0 of hoger.

Hoe het werkt

- De functievlag is opgeslagen in - /etc/sf/threat_hunting.conf op FMC.

- Deze vlagwaarde van de functie wordt ook opgeslagen als "threat_hunting" in /var/sf/tds/cloud-events.json, die vervolgens wordt gesynchroniseerd met beheerde apparaten op /ngfw/var/tmp/tds-cloud-events.json.

- Logs om te controleren of de vlagwaarde niet naar FTD's wordt gesynchroniseerd:

- /var/log/sf/data_service.log op FMC.

- /ngfw/var/log/sf/data_service.log op FTD.

Korten 3

- Threat Hunting Telemetry (THT)-regels worden op dezelfde manier verwerkt als algemene IPS-regels.

- FTD u2unified logger schrijft threat hunting telemetry IPS events alleen naar threat_telemetry_snort-unified.log.*. Deze gebeurtenissen zijn dus niet zichtbaar voor FTD-gebruikers. Het nieuwe bestand bevindt zich in dezelfde directory als snort-unified.log.*

- Bovendien bevatten telemetriegebeurtenissen voor dreigingsjacht een stortplaats van IPS-buffers die worden gebruikt voor regelevaluatie.

- Omdat het een IPS-regel is, is de telemetrieregel voor dreigingsjacht een onderwerp voor gebeurtenisfiltering aan de kant van Snort. De eindgebruiker kan echter geen event_filter configureren voor THT-regels, omdat deze niet worden vermeld in FMC.

gebeurtenishandler

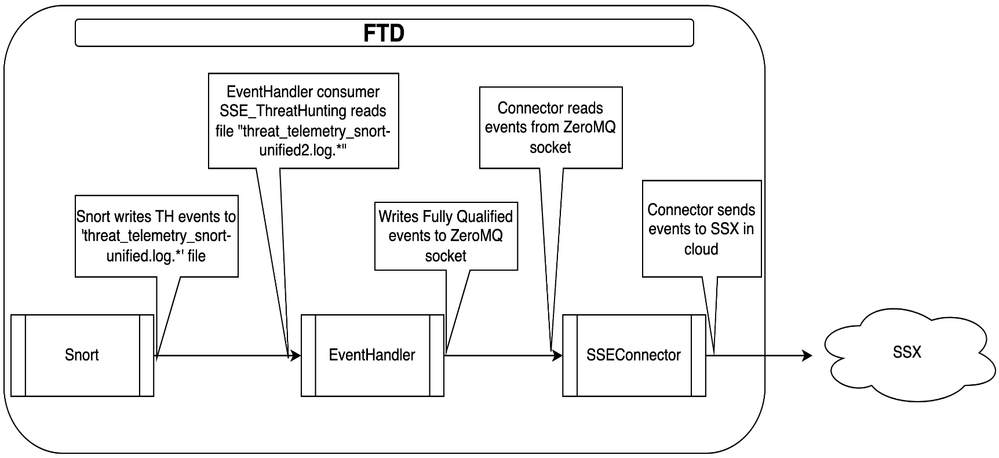

- Snort genereert Intrusion, Packet en Extradata events in het uniforme bestandsprefix threat_telemetry_snort-unified.log.

- EventHandler op het apparaat verwerkt deze gebeurtenissen en stuurt ze via de SSX-connector naar de cloud.

- Nieuwe EventHandler-consument voor deze evenementen:

- /etc/sf/EventHandler/Consumers/SSE_ThreatHunting

- Thread met lage prioriteit – Wordt alleen uitgevoerd wanneer extra CPU beschikbaar is

Hoe het werkt

Probleemoplossing

Problemen met EventHandler oplossen - Apparaat

- Kijk in /ngfw/var/log/messages voor EventHandler-logs

Jan 11 21:26:01 firepower SF-IMS[39581]: [10055] EventHandler:EventHandler[INFO] Consumer SSE_ThreatHuntinginitialization complete

- Kijk in het bestand /ngfw/var/log/EventHandlerStats voor details over de verwerking van gebeurtenissen:

{"Time": "2024-01-11T21:26:01Z", "ConsumerStatus": "Start SSE_ThreatHunting", "TID": 10055}

{"Time": "2024-01-11T21:31:56Z", "Consumer": "SSE_ThreatHunting", "Events": 9, "PerSec": 0, "CPUSec": 0.070, "%CPU": 0.0}

{"Time": "2024-01-11T21:31:56Z", "ConsumerEvent": "SSE_ThreatHunting-IntrusionExtraData", "InTransforms": 3, "OutTransforms": 3}

{"Time": "2024-01-11T21:31:56Z", "ConsumerEvent": "SSE_ThreatHunting-IntrusionPacket", "InTransforms": 3, "OutTransforms": 3}

{"Time": "2024-01-11T21:31:56Z", "ConsumerEvent": "SSE_ThreatHunting-IntrusionEvent", "InTransforms": 3, "OutTransforms": 3}

- Als EventHandlerStats geen gebeurtenissen weergeeft, controleert u of Snort dreigingsgebeurtenissen genereert:

ls -l /ngfw/var/sf/detection_engines/*/instance-1 | grep unified

- De gebeurtenissen bevinden zich in de bestanden met het voorvoegsel "threat_telemetry_snort-unified.log"

- Controleer de bestanden op de gewenste gebeurtenissen door deze uitvoer te inspecteren:

u2dump output:u2dump/ngfw/var/sf/detection_engines/*/instance-1/threat_telemetry_snort-unified.log.1704976175 > dump

- Als de bestanden niet de gewenste gebeurtenissen bevatten, controleert u:

- Of de configuratie voor het opsporen van bedreigingen is ingeschakeld

- Of Snortprocess nu wel of niet actief is

Problemen met configuratie sorteren - Apparaat

- Controleer of de Snort-configuratie het mogelijk maakt om telemetriegebeurtenissen voor bedreigingsjacht uit te voeren:

/ngfw/var/sf/detection_engines//snort3 --plugin-path /ngfw/var/sf/detection_engines//plugins:/ngfw/var/sf/lsp/active-so_rules-c /ngfw/var/sf/detection_engines//snort3.lua --dump-config-text 2>/dev/null | grep "sfunified2_logger.threat_hunting_telemetry_gid"

- Controleer of de telemetrieregels voor de jacht op bedreigingen aanwezig zijn en zijn ingeschakeld:

/ngfw/var/sf/detection_engines//snort3 --plugin-path /ngfw/var/sf/detection_engines//plugins:/ngfw/var/sf/lsp/active-so_rules -c /ngfw/var/sf/detection_engines//snort3.lua –lua "process=nil" --dump-rule-state 2>/dev/null | grep "\"gid\": 6,"

- De regels voor de jacht op bedreigingen zijn opgenomen in de statistieken van Rule Profiling. Dus als de regels veel CPU-tijd in beslag nemen, zijn ze zichtbaar in de statistieken voor regelprofilering op de FMC-pagina.

Feedback

Feedback