Quality-of-Service configureren op adaptieve security applicatie

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe Quality of Service (QoS) werkt op Cisco adaptieve security applicatie en biedt ook voorbeelden hoe u deze kunt implementeren.

Voorwaarden

Vereisten

Cisco raadt u aan kennis te hebben van Modular Policy Framework (MPF).

Gebruikte componenten

De informatie in dit document is gebaseerd op een adaptieve security applicatie (ASA) die versie 9.2 uitvoert, maar eerdere versies kunnen ook worden gebruikt.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

U kunt QoS op het security apparaat configureren om snelheidsbeperking op geselecteerd netwerkverkeer te bieden voor zowel individuele stromen als VPN-tunnelstromen, om ervoor te zorgen dat al het verkeer zijn eerlijke deel van de beperkte bandbreedte krijgt. Deze voorziening is geïntegreerd met Cisco-bug IDCSC06260.

QoS is een netwerkfunctie waarmee u prioriteit kunt geven aan bepaalde soorten internetverkeer. Nu internetgebruikers hun toegangspunten upgraden van modems naar snelle breedbandverbindingen zoals Digital Subscriber Line (DSL) en kabel, neemt de kans toe dat één gebruiker op een gegeven moment het meeste, zo niet alle, van de beschikbare bandbreedte kan absorberen, waardoor de andere gebruikers worden uitgehongerd. Om te voorkomen dat één gebruiker of site-to-site verbinding meer dan zijn eerlijke deel van de bandbreedte verbruikt, biedt QoS een policing-functie die de maximale bandbreedte regelt die elke gebruiker kan gebruiken.

QoS verwijst naar het vermogen van een netwerk om betere service te bieden aan geselecteerd netwerkverkeer via verschillende technologieën voor de beste algemene services met beperkte bandbreedte van de onderliggende technologieën.

Het belangrijkste doel van QoS in het security apparaat is om snelheidsbeperking op geselecteerd netwerkverkeer te bieden voor zowel individuele stromen als VPN-tunnelstromen om ervoor te zorgen dat al het verkeer zijn eerlijke deel van de beperkte bandbreedte krijgt. Een stroom kan op een aantal manieren worden gedefinieerd. In het beveiligingstoestel kan QoS worden toegepast op een combinatie van IP-bron- en doeladressen, bron- en bestemmingpoortnummer en de Type of Service (ToS)-byte van de IP-header.

Er zijn drie soorten QoS die u op de ASA kunt implementeren: Policing, Shaping en Priority Queueing.

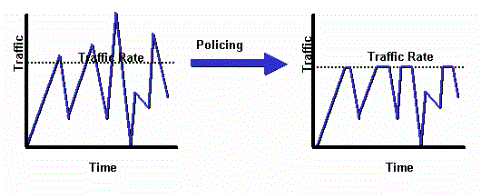

Traffic policing

Bij policing wordt het verkeer over een bepaalde limiet gedropt. Toezicht is een manier om ervoor te zorgen dat geen verkeer het maximumtarief (in bits/seconde) overschrijdt dat u vormt, wat ervoor zorgt dat geen één verkeersstroom of klasse het gehele middel kan overnemen. Wanneer het verkeer het maximumtarief overschrijdt, laat ASA het overtollige verkeer vallen. Bij de politie wordt ook de grootste uitbarsting van verkeer toegestaan.

Dit diagram illustreert wat traffic policing doet als het verkeerstarief het ingestelde maximumtarief bereikt, wordt overtollig verkeer gedropt. Het resultaat is een outputsnelheid die verschijnt als een zaagtand met toppen en troggen.

Dit voorbeeld laat zien hoe u de bandbreedte kunt verkleinen naar 1 Mbps voor een specifieke gebruiker in de uitgaande richting:

ciscoasa(config)# access-list WEB-LIMIT permit ip host 192.168.10.1 any

ciscoasa(config)# class-map Class-Policy

ciscoasa(config-cmap)# match access-list WEB-LIMIT

ciscoasa(config-cmap)#exit

ciscoasa(config)# policy-map POLICY-WEB

ciscoasa(config-pmap)# class Class-Policy

ciscoasa(config-pmap-c)# police output 1000000 conform-action transmit exceed-

action drop

ciscoasa(config-pmap-c)#exit

ciscoasa(config-pmap)#exit

ciscoasa(config)# service-policy POLICY-WEB interface outside

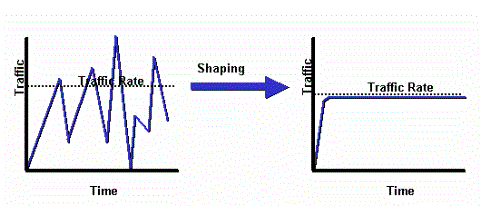

Traffic Shaping

Traffic Shaping wordt gebruikt om apparaat- en koppelingssnelheden aan te passen, die pakketverlies, variabele vertraging en linkverzadiging bepalen, wat jitter en vertraging kan veroorzaken. Traffic Shaping op het security apparaat maakt het mogelijk om de stroom van verkeer te beperken. Dit mechanisme buffert verkeer over de snelheidsgrens, en probeert om het verkeer later te verzenden.

Shaping kan niet worden geconfigureerd voor bepaalde typen verkeer. Het gevormde verkeer omvat verkeer dat door het apparaat loopt, evenals verkeer dat van het apparaat afkomstig is.

Dit diagram illustreert wat traffic shaping doet: het behoudt overtollige pakketten in een wachtrij en plant vervolgens het overtollige bedrag voor latere transmissie over perioden. Het resultaat van traffic shaping is een vloeiende uitvoersnelheid van het pakket.

Opmerking: traffic shaping wordt alleen ondersteund op ASA-versies 5505, 5510, 5520, 5540 en 5550. Multicore-modellen (zoals de 5500-X) ondersteunen shaping niet.

Met traffic shaping wordt verkeer dat een bepaalde limiet overschrijdt, in de wachtrij geplaatst (buffered) en tijdens de volgende sessie verzonden.

Traffic shaping op de firewall is het meest nuttig als een stroomopwaarts apparaat een knelpunt oplegt aan het netwerkverkeer. Een goed voorbeeld zou een ASA zijn die 100 Mbit interfaces heeft, met een upstream verbinding met het internet via een kabelmodem of T1 die eindigt op een router. Traffic Shaping stelt de gebruiker in staat de maximale doorvoersnelheid op een interface te configureren (bijvoorbeeld de buiteninterface); de firewall verzendt verkeer vanuit die interface naar de opgegeven bandbreedte en probeert vervolgens het buitensporige verkeer te bufferen voor transmissie later wanneer de link minder verzadigd is.

Shaping wordt toegepast op al het verkeer dat als aggregaat wordt gebruikt op de gespecificeerde interface. U kunt er niet voor kiezen om alleen bepaalde verkeersstromen vorm te geven.

Opmerking: het vormgeven gebeurt na codering en maakt geen prioritering mogelijk op het innerlijke pakket of tunnelgroepbasis voor VPN.

Prioriteitswachtrij

Met prioriteitswachtrijen kunt u een specifieke verkeersklasse instellen in de Low Latency Queue (LLQ), die voor de standaardwachtrij wordt verwerkt.

Opmerking: als u verkeer prioriteert onder een vormbeleid, kunt u geen innerlijke pakketdetails gebruiken. De firewall kan alleen LLQ uitvoeren, in tegenstelling tot de routers die meer geavanceerde wachtrijen en QoS-mechanismen kunnen bieden (Weighted Fair Queueing (WFQ), op klasse gebaseerde Weighted Fair Queueing (CBWFQ), enzovoort).

Het hiërarchische QoS-beleid biedt gebruikers een mechanisme om het QoS-beleid op een hiërarchische manier te specificeren. Bijvoorbeeld, als gebruikers verkeer op een interface willen vormen en bovendien binnen het gevormde interfaceverkeer, prioriteitswachtrij voor VoIP verkeer verstrekken, dan kunnen de gebruikers een verkeer vormgevend beleid bij de bovenkant en een prioriteit het een rij vormen beleid in het kader van het vormbeleid specificeren. De hiërarchische QoS-beleidsondersteuning heeft een beperkt bereik.

De enige toegestane opties zijn:

- Traffic shaping op topniveau.

- Wachtrij voor prioriteit op het volgende niveau.

Opmerking: als u verkeer prioriteert onder een vormbeleid, kunt u geen innerlijke pakketdetails gebruiken. De firewall kan alleen LLQ uitvoeren, in tegenstelling tot de routers die meer geavanceerde wachtrijen en QoS-mechanismen kunnen bieden (WFQ, CBWFQ, enzovoort).

In dit voorbeeld wordt het hiërarchische QoS-beleid gebruikt om al het uitgaande verkeer op de buiteninterface tot 2 Mbps te vormen, zoals in het vormvoorbeeld, maar wordt ook gespecificeerd dat spraakpakketten met de DSCP-waarde (Differentiated Services Code Point) en het SSH-verkeer (Secure Shell) prioriteit moeten krijgen.

Maak de prioriteitswachtrij op de interface waarop u de functie wilt inschakelen:

ciscoasa(config)#priority-queue outsideciscoasa(config-priority-queue)#queue-limit

2048ciscoasa(config-priority-queue)#tx-ring-limit 256

Een klasse die overeenkomt met DSCP ef:

ciscoasa(config)# class-map Voice

ciscoasa(config-cmap)# match dscp ef

ciscoasa(config-cmap)# exit

Een klasse voor overeenkomende poort met TCP/22 SSH-verkeer:

ciscoasa(config)# class-map SSH

ciscoasa(config-cmap)# match port tcp eq 22

ciscoasa(config-cmap)# exit

Een beleidskaart om prioritering van spraak- en SSH-verkeer toe te passen:

ciscoasa(config)# policy-map p1_priority

ciscoasa(config-pmap)# class Voice

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# class SSH

ciscoasa(config-pmap-c)# priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Een beleidskaart om het vormen op al verkeer toe te passen en voorrang te geven aan spraak- en SSH-verkeer:

ciscoasa(config)# policy-map p1_shape

ciscoasa(config-pmap)# class class-default

ciscoasa(config-pmap-c)# shape average 2000000

ciscoasa(config-pmap-c)# service-policy p1_priority

ciscoasa(config-pmap-c)# exit

ciscoasa(config-pmap)# exit

Tot slot maak het vormgevende beleid aan de interface vast waarop om uitgaand verkeer te vormen en voorrang te geven:

ciscoasa(config)# service-policy p1_shape interface outside

QoS voor verkeer via een VPN-tunnel

QoS met IPsec VPN

Zoals perRFC 2401 worden de bits van het type Service (ToS) in de oorspronkelijke IP-header gekopieerd naar de IP-header van het versleutelde pakket, zodat QoS-beleid na codering kan worden afgedwongen. Hierdoor kunnen de DSCP/DiffServ-bits overal voor prioriteit in het QoS-beleid worden gebruikt.

Toezicht op een IPsec-tunnel

Toezicht is ook mogelijk voor specifieke VPN-tunnels. Om een tunnelgroep te selecteren waarop u de politie aanstuurt, gebruikt u de opdracht Tunnelgroep <tunnel>in uw opdracht class-map en thematch flow IP-bestemmingstoewijzing.

class-map tgroup_out

match tunnel-group ipsec-tun

match flow ip destination-address

policy-map qos

class tgroup_out

police output 1000000

Input policing werkt op dit moment niet wanneer u de opdracht tunnel-groep gebruiken; zie Cisco bug ID CSCth48255 voor meer informatie. Als u probeert invoercontrole te doen met het IP-adres van de overeenkomende stroom, ontvangt u deze fout:

police input 10000000

ERROR: Input policing cannot be done on a flow destination basis

Invoertoezicht lijkt op dit moment niet te werken wanneer u gebruik maakt van tunnelgroepen (Cisco bug-id CSCth48255). Als input policing werkt, zou u een class-map moeten gebruiken zonder de pakketstroom ip bestemming-adres adres.

Als input policing werkt, zou u een class-map moeten gebruiken zonder de pakketstroom ip bestemming-adres adres.

class-map tgroup_in

match tunnel-group ipsec-tun

policy-map qos

class tgroup_in

police input 1000000

Als u probeert om output op een klasse-kaart te controleren die niet het adres van de aanspreekpunt ip heeft, ontvangt u:

police output 10000000

ERROR: tunnel-group can only be policed on a flow basis

Het is ook mogelijk om QoS uit te voeren op de innerlijke stroominformatie met behulp van toegangscontrolelijsten (ACL’s), DSCP, enzovoort. Vanwege de eerder genoemde bug, ACL's zijn de manier om invoercontrole op dit moment te kunnen doen.

Opmerking: een maximum van 64 beleidskaarten kan op alle platformtypes worden geconfigureerd. Gebruik verschillende class-maps binnen de policy-maps om verkeer te segmenteren.

QoS met Secure Sockets Layer (SSL) VPN

Tot ASA versie 9.2 behield de ASA de ToS-bits niet.

SSL VPN-tunneling wordt niet ondersteund met deze functionaliteit. Zie Cisco bug IDCSC73211 voor meer informatie.

ciscoasa(config)# tunnel-group a1 type webvpn

ciscoasa(config)# tunnel-group a1 webvpn-attributes

ciscoasa(config-tunnel-webvpn)# class-map c1

ciscoasa(config-cmap)# match tunnel-group a1

ciscoasa(config-cmap)# match flow ip destination-address

ciscoasa(config-cmap)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ERROR: tunnel with WEBVPN attributes doesn't support police!

ciscoasa(config-pmap-c)# no tunnel-group a1 webvpn-attributes

ciscoasa(config)# policy-map p1

ciscoasa(config-pmap)# class c1

ciscoasa(config-pmap-c)# police output 100000

ciscoasa(config-pmap-c)#

Opmerking: wanneer gebruikers met phone-vpn de AnyConnect client en Datagram Transport Layer Security (DTLS) gebruiken om hun telefoon te versleutelen, werkt prioritering niet omdat AnyConnect de DSCP-vlag niet bewaart in de DTLS-insluiting.

Raadpleeg voor meer informatie de Cisco-bug IDCSC43909 voor verbeteringsaanvraag.

QoS-overwegingen

Hier zijn een paar punten om over QoS na te denken.

- Het wordt toegepast door Modular Policy Framework (MPF) op strikte of hiërarchische wijze: Policing, Shaping, LLQ.

- Kan alleen verkeer beïnvloeden dat al van de netwerkinterfacekaart (NIC) naar de DP (gegevenspad) wordt doorgegeven.

- Onbruikbaar om overschrijdingen te bestrijden (ze gebeuren te vroeg) tenzij toegepast op een aangrenzend apparaat.

- Het toezicht wordt toegepast op de input nadat het pakket wordt toegelaten, en op de output vóór NIC.

- Direct nadat u een Layer 2 (L2) adres op de uitvoer herschrijft.

- Het vormt uitgaande bandbreedte voor al verkeer op een interface.

- Handig met beperkte uplink-bandbreedte (zoals 1Gigabit Ethernet (GE) link naar 10Mb modem).

- Niet ondersteund op krachtige ASA558x-modellen.

- prioriteitswachtrijen kunnen verkeer waarvoor de meeste inspanningen vereist zijn van de honger beroven.

- Niet ondersteund op 10 GE interfaces op ASA 5580 of VLAN subinterfaces.

- De grootte van de interfacering kan voor optimale prestaties verder worden afgestemd.

Configuratievoorbeelden

QoS voor VoIP-verkeer op VPN-tunnels - configuratievoorbeeld

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Opmerking: Zorg ervoor dat IP-telefoons en -hosts in verschillende segmenten (subnetten) zijn geplaatst. Dit wordt aanbevolen voor een goed netwerkontwerp.

Dit document gebruikt de volgende configuraties:

- QoS-configuratie op basis van DSCP

- QoS op basis van DSCP met VPN-configuratie

- QoS-configuratie op basis van ACL

- QoS op basis van ACL met VPN-configuratie

QoS-configuratie op basis van DSCP

!--- Create a class map named Voice.

ciscoasa(config)#class-map Voice

!--- Specifies the packet that matches criteria that

!--- identifies voice packets that have a DSCP value of "ef".

ciscoasa(config-cmap)#match dscp ef

!--- Create a class map named Data.

ciscoasa(config)#class-map Data

!--- Specifies the packet that matches data traffic to be passed through

!--- IPsec tunnel.

ciscoasa(config-cmap)#match tunnel-group 10.1.2.1

ciscoasa(config-cmap)#match flow ip destination-address

!--- Create a policy to be applied to a set

!--- of voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

PIX(config-pmap-c)#class Data

!--- Apply policing to the data traffic.

ciscoasa(config-pmap-c)#police output 200000 37500

!--- Apply the policy defined to the outside interface.

ciscoasa(config-pmap-c)#service-policy Voicepolicy interface outside

ciscoasa(config)#priority-queue outside

ciscoasa(config-priority-queue)#queue-limit 2048

ciscoasa(config-priority-queue)#tx-ring-limit 256

Opmerking: de DSCP-waarde van ef verwijst naar versneld doorsturen van berichten die overeenkomt met VoIP-RTP-verkeer.

QoS op basis van DSCP met VPN-configuratie

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

!--- Configuration for IPsec policies.

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

!--- Sets the IP address of the remote end.

crypto map mymap 10 set peer 10.1.2.1

!--- Configures IPsec to use the transform-set

!--- "myset" defined earlier in this configuration.

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

!--- Configuration for IKE policies

crypto ikev1 policy 10

!--- Enables the IKE policy configuration (config-isakmp)

!--- command mode, where you can specify the parameters that

!--- are used during an IKE negotiation.

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!--- Use this command in order to create and manage the database of

!--- connection-specific records like group name

!--- as 10.1.2.1, IPsec type as L2L, and password as

!--- pre-shared key for IPsec tunnels.

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

!--- Specifies the preshared key "cisco123" which should

!--- be identical at both peers.

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

queue-limit 2048

tx-ring-limit 256

!

class-map Voice

match dscp ef

class-map Data

match tunnel-group 10.1.2.1

match flow ip destination-address

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice

priority

class Data

police output 200000 37500

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

QoS-configuratie op basis van ACL

!--- Permits inbound H.323 calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq h323

!--- Permits inbound Session Internet Protocol (SIP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq sip

!--- Permits inbound Skinny Call Control Protocol (SCCP) calls.

ciscoasa(config)#access-list 100 extended permit tcp 172.16.1.0 255.255.255.0

10.1.1.0

255.255.255.0 eq 2000

!--- Permits outbound H.323 calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq h323

!--- Permits outbound SIP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq sip

!--- Permits outbound SCCP calls.

ciscoasa(config)#access-list 105 extended permit tcp 10.1.1.0 255.255.255.0

172.16.1.0

255.255.255.0 eq 2000

!--- Apply the ACL 100 for the inbound traffic of the outside interface.

ciscoasa(config)#access-group 100 in interface outside

!--- Create a class map named Voice-IN.

ciscoasa(config)#class-map Voice-IN

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 100.

ciscoasa(config-cmap)#match access-list 100

!--- Create a class map named Voice-OUT.

ciscoasa(config-cmap)#class-map Voice-OUT

!--- Specifies the packet matching criteria which

!--- matches the traffic flow as per ACL 105.

ciscoasa(config-cmap)#match access-list 105

!--- Create a policy to be applied to a set

!--- of Voice traffic.

ciscoasa(config-cmap)#policy-map Voicepolicy

!--- Specify the class name created in order to apply

!--- the action to it.

ciscoasa(config-pmap)#class Voice-IN

ciscoasa(config-pmap)#class Voice-OUT

!--- Strict scheduling priority for the class Voice.

ciscoasa(config-pmap-c)#priority

ciscoasa(config-pmap-c)#end

ciscoasa#configure terminal

ciscoasa(config)#priority-queue outside

!--- Apply the policy defined to the outside interface.

ciscoasa(config)#service-policy Voicepolicy interface outside

ciscoasa(config)#end

QoS op basis van ACL met VPN-configuratie

ciscoasa#show running-config

: Saved

:

ASA Version 9.2(1)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 10.1.4.1 255.255.255.0

!

interface GigabitEthernet2

nameif DMZ1

security-level 95

ip address 10.1.5.1 255.255.255.0

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

!--- This crypto ACL-permit identifies the

!--- matching traffic flows to be protected via encryption.

access-list 110 extended permit ip 10.1.1.0 255.255.255.0 172.16.1.0 255.255.255.0

access-list 110 extended permit ip 10.1.5.0 255.255.255.0 10.1.6.0 255.255.255.0

!--- Permits inbound H.323, SIP and SCCP calls.

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq h323

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq sip

access-list 100 extended permit tcp 172.16.1.0 255.255.255.0 10.1.1.0

255.255.255.0 eq 2000

!--- Permit outbound H.323, SIP and SCCP calls.

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq h323

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq sip

access-list 105 extended permit tcp 10.1.1.0 255.255.255.0 172.16.1.0

255.255.255.0 eq 2000

pager lines 24

mtu inside 1500

mtu outside 1500

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

access-group 100 in interface outside

route outside 0.0.0.0 0.0.0.0 10.1.4.2 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

no snmp-server location

no snmp-server contact

snmp-server enable traps snmp authentication linkup linkdown coldstart

crypto ipsec ikev1 transform-set myset esp-3des esp-sha-hmac

crypto map mymap 10 match address 110

crypto map mymap 10 set peer 10.1.2.1

crypto map mymap 10 set ikev1 transform-set myset

crypto map mymap interface outside

crypto ikev1 policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group 10.1.2.1 type ipsec-l2l

tunnel-group 10.1.2.1 ipsec-attributes

ikev1 pre-shared-key *

telnet timeout 5

ssh timeout 5

console timeout 0

priority-queue outside

!

class-map Voice-OUT

match access-list 105

class-map Voice-IN

match access-list 100

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map type inspect dns preset_dns_map

parameters

message-length maximum 512

policy-map global_policy

class inspection_default

inspect dns preset_dns_map

inspect ftp

!--- Inspection enabled for H.323, H.225 and H.323 RAS protocols.

inspect h323 h225

inspect h323 ras

inspect netbios

inspect rsh

inspect rtsp

!--- Inspection enabled for Skinny protocol.

inspect skinny

inspect esmtp

inspect sqlnet

inspect sunrpc

inspect tftp

!--- Inspection enabled for SIP.

inspect sip

inspect xdmcp

policy-map Voicepolicy

class Voice-IN

class Voice-OUT

priority

!

service-policy global_policy global

service-policy Voicepolicy interface outside

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end

Opmerking: Gebruik de Opdrachtzoekfunctie (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

show service-policy politie

Om de QoS-statistieken voor traffic policing weer te geven, gebruikt u de opdracht show service-policy met het politiesleutelwoord :

ciscoasa(config)# show ser

ciscoasa(config)# show service-policy police

Interface outside:

Service-policy: POLICY-WEB

Class-map: Class-Policy

Output police Interface outside:

cir 1000000 bps, bc 31250 bytes

conformed 0 packets, 0 bytes; actions: transmit

exceeded 0 packets, 0 bytes; actions: drop

conformed 0 bps, exceed 0 bps

toon de prioriteit van het dienst-beleid

Om statistieken voor de dienstbeleid te bekijken dat het prioritaire bevel uitvoert, gebruik het bevel van het show-dienst-beleid met het prioritaire sleutelwoord:

ciscoasa# show service-policy priority

Global policy:

Service-policy: qos_outside_policy

Interface outside:

Service-policy: qos_class_policy

Class-map: voice-traffic

Priority:

Interface outside: aggregate drop 0, aggregate transmit 9383

toon de vorm van het de dienstbeleid

ciscoasa(config)# show service-policy shape

Interface outside:

Service-policy: qos_outside_policy

Class-map: class-default

shape (average) cir 2000000, bc 16000, be 16000

Queueing

queue limit 64 packets

(queue depth/total drops/no-buffer drops) 0/0/0

(pkts output/bytes output) 0/0

statistieken prioriteitswachtrij weergeven

Om de statistieken van de prioriteit-rij voor een interface te tonen, gebruik het bevel van de show prioriteit-rij statistieken op bevoorrechte wijze EXEC. De resultaten tonen de statistieken voor zowel de best-inspanningsrij (BE) als de LLQ. Dit voorbeeld toont het gebruik van het bevel van show prioriteit-rij statistieken voor de buiten genoemde interface, en de beveloutput.

ciscoasa# show priority-queue statistics outside

Priority-Queue Statistics interface outside

Queue Type = BE

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

Queue Type = LLQ

Packets Dropped = 0

Packets Transmit = 0

Packets Enqueued = 0

Current Q Length = 0

Max Q Length = 0

ciscoasa#

In dit statistische rapport is de betekenis van de posten als volgt:

- Packets Dropped geeft het totale aantal pakketten aan dat in deze wachtrij is gevallen.

- Packets Transmit geeft het totale aantal pakketten aan die in deze wachtrij zijn verzonden.

- Packets Enwachted geeft het totale aantal pakketten aan die in deze wachtrij zijn geplaatst.

- Huidige Q Lengte geeft de huidige diepte van deze wachtrij aan.

- Max Q Lengte geeft de maximale diepte aan die ooit in deze wachtrij heeft plaatsgevonden.

De Output Interpreter Tool (alleen geregistreerde klanten) ondersteunt bepaalde showopdrachten. Gebruik het Hulpmiddel van de Tolk van de Output om een analyse van showopdrachtoutput te bekijken.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Aanvullende informatie

Hier zijn enkele bugs geïntroduceerd door de traffic shaping functie:

| Cisco-bug IDCSCsq08550 | Traffic shaping met prioriteitswachtrij veroorzaakt verkeersfouten op ASA. |

| Cisco-bug IDCsx07862 | Traffic shaping met prioriteitswachtrij veroorzaakt pakketvertraging en -dalingen. |

| Cisco-bug IDCSCsq07395 | Het toevoegen van het vormen van service-policy faalt als policy-map is bewerkt. |

FAQ

In dit gedeelte wordt een antwoord gegeven op een van de meest gestelde vragen met betrekking tot de informatie die in dit document wordt beschreven.

Worden QoS-markeringen behouden wanneer de VPN-tunnel wordt doorkruist?

Ja. De QoS-markeringen blijven behouden in de tunnel wanneer ze door de providernetwerken lopen als de provider ze niet tijdens het transport uitkleedt.

Tip: raadpleeg de sectie DSCP en DiffServ Conservation in het CLI Book 2: Cisco ASA Series firewall CLI Configuration Guide, 9.2 voor meer informatie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

02-Mar-2007

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Cisco TAC-engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback