ASDM 6.4: Site-to-Site VPN-tunnel met IKEv2-configuratievoorbeeld

Inhoud

Inleiding

Dit document beschrijft hoe u een site-to-site VPN-tunnel kunt configureren tussen twee Cisco adaptieve security applicaties (ASA’s) met behulp van Internet Key Exchange (IKE) versie 2. Het beschrijft de stappen die worden gebruikt om de VPN-tunnel te configureren met behulp van een GUI-wizard (Adaptive Security Device Manager).

Voorwaarden

Vereisten

Zorg ervoor dat Cisco ASA met de basisinstellingen is geconfigureerd.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco ASA 5500 Series adaptieve security applicaties met softwareversie 8.4 en hoger

-

Cisco ASDM-softwareversie 6.4 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

IKEv2 is een verbetering van het bestaande IKEv1-protocol die deze voordelen omvat:

-

Minder berichtenuitwisseling tussen IKE-peers

-

Unidirectionele verificatiemethoden

-

Ingebouwde ondersteuning voor Dead Peer Detection (DPD) en NAT-Traversal

-

Gebruik van Extensible Verification Protocol (EAP) voor verificatie

-

Elimineert het risico van eenvoudige DoS-aanvallen met behulp van anti-blokkeringscookies

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Dit document toont de configuratie van site-to-site VPN-tunnel op HQ-ASA. Hetzelfde zou gevolgd kunnen worden als een spiegel op de BQ-ASA.

ASDM-configuratie op HQ-ASA

Deze VPN-tunnel kan worden geconfigureerd met een gebruikersvriendelijke GUI-wizard.

Voer de volgende stappen uit:

-

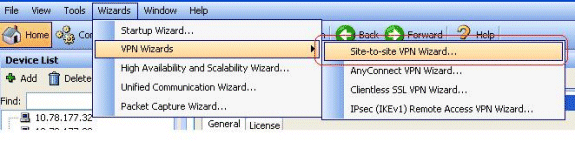

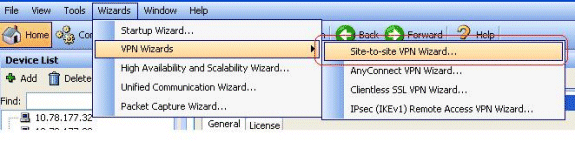

Log in op de ASDM en ga naar Wizard > VPN Wizards > Site-to-site VPN Wizard.

-

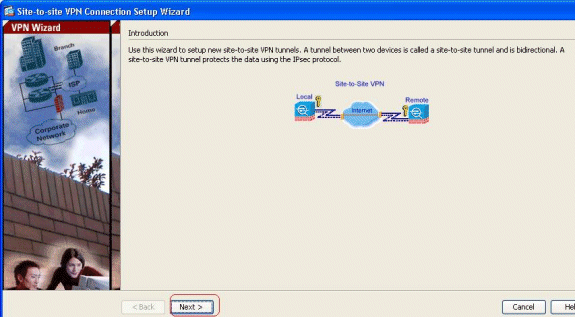

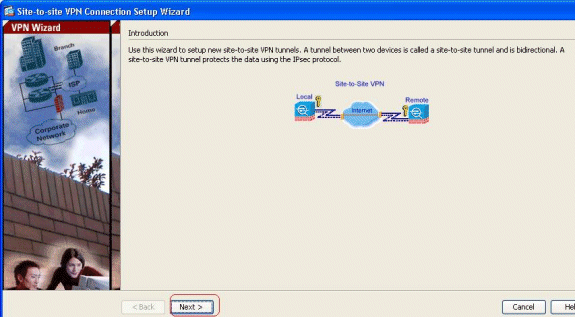

Er verschijnt een venster voor de installatie van de site-to-site VPN-verbinding. Klik op Next (Volgende).

-

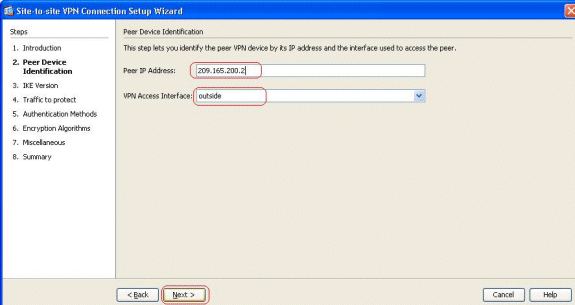

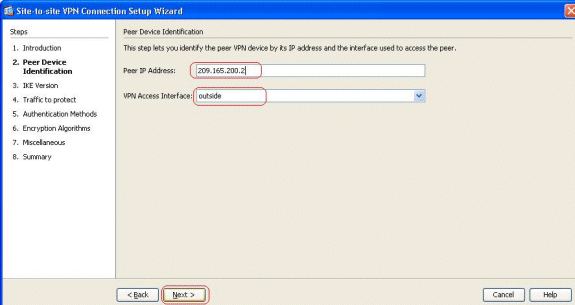

Specificeer het peer IP-adres en de VPN-toegangsinterface. Klik op Next (Volgende).

-

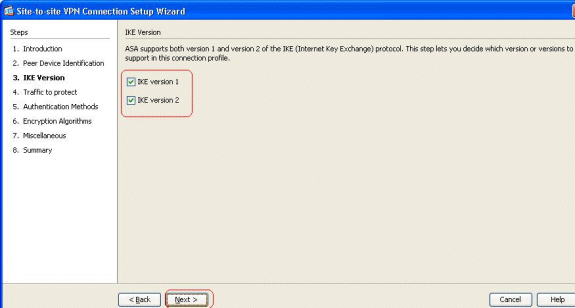

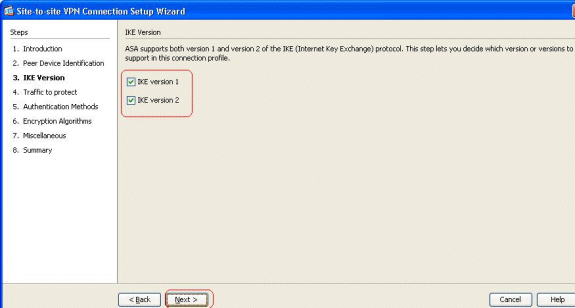

Selecteer beide IKE-versies en klik op Volgende.

Opmerking: Beide versies van IKE zijn hier geconfigureerd omdat de initiator een back-up van IKEv2 naar IKEv1 kan hebben wanneer IKEv2 mislukt.

-

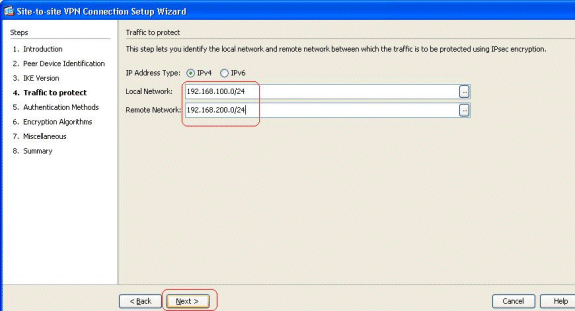

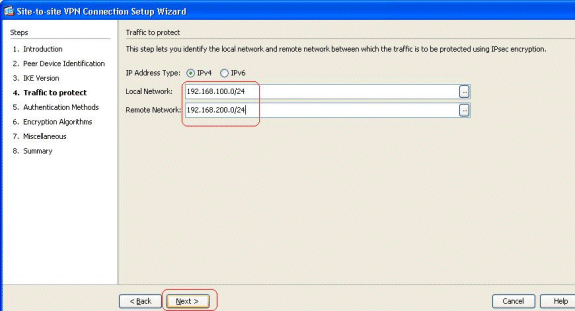

Specificeer het lokale netwerk en het externe netwerk zodat het verkeer tussen deze netwerken wordt versleuteld en via de VPN-tunnel wordt doorgegeven. Klik op Next (Volgende).

-

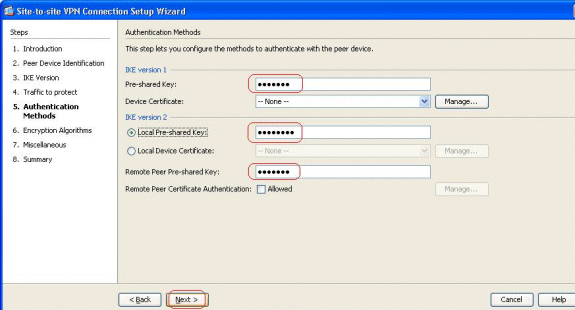

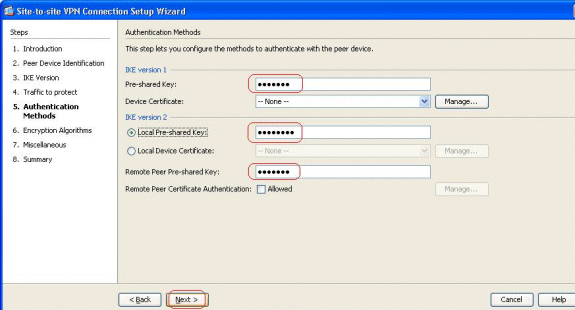

Specificeer de pre-gedeelde Sleutels voor beide versies van IKE.

Het belangrijkste verschil tussen IKE-versies 1 en 2 ligt in termen van de verificatiemethode die ze toestaan. IKEv1 staat slechts één type verificatie toe aan beide VPN-uiteinden (ofwel een vooraf gedeelde sleutel of een certificaat). IKEv2 maakt het echter mogelijk asymmetrische verificatiemethoden te configureren (d.w.z. verificatie vooraf van gedeelde sleutels voor de maker, maar certificaatsverificatie voor de respondent) door gebruik te maken van afzonderlijke lokale en externe verificatie-CLI’s.

Verder kun je aan beide uiteinden verschillende vooraf gedeelde sleutels hebben. De lokale pre-gedeelde sleutel aan het eind van HK-ASA wordt de Verre pre-gedeelde sleutel aan het eind van BQ-ASA. Op dezelfde manier wordt de Remote Pre-Shared Key aan het HQ-ASA einde de Local Pre-Shared Key Key aan het BQ-ASA einde.

-

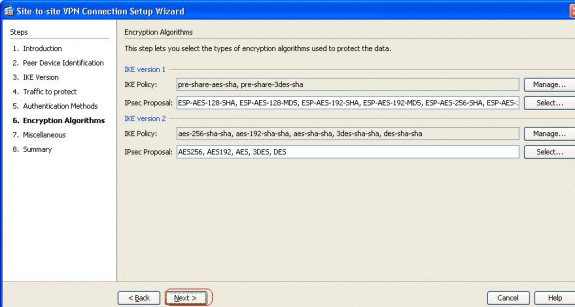

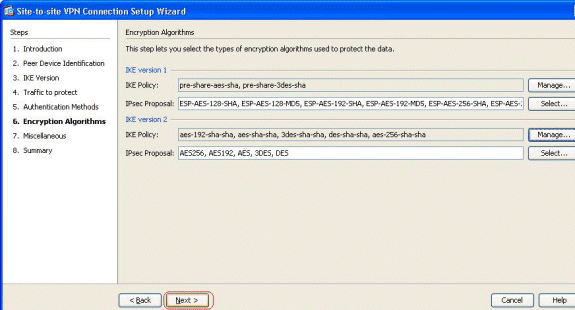

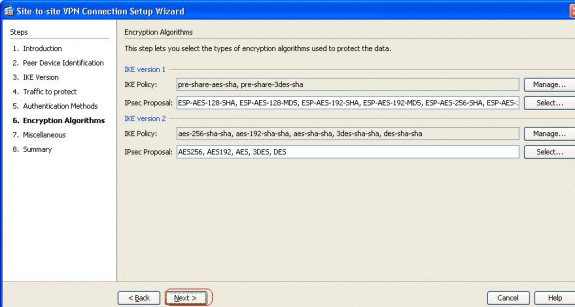

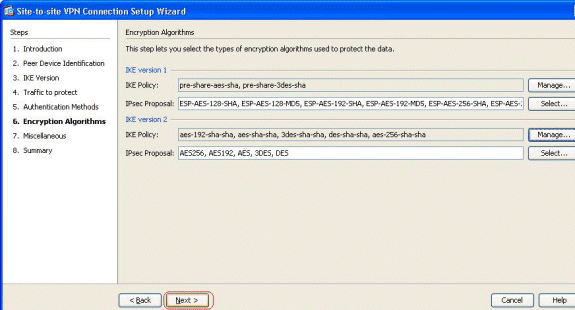

Specificeer de encryptie algoritmen voor zowel IKE versies 1 als 2. Hier worden de standaardwaarden geaccepteerd:

-

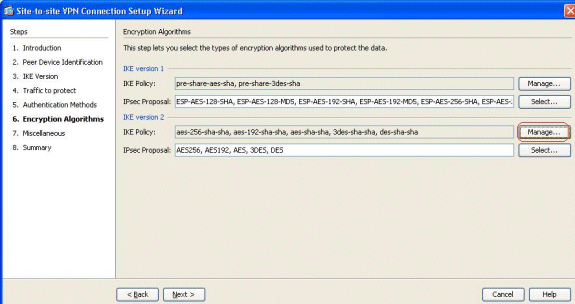

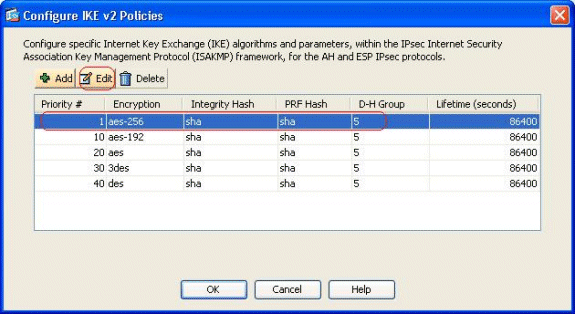

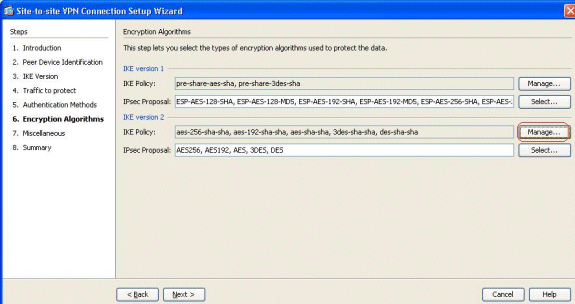

Klik op Beheren... om het IKE-beleid aan te passen.

Opmerking:

-

IKE-beleid in IKEv2 staat synoniem voor ISAKMP-beleid in IKEv1.

-

IPsec-voorstel in IKEv2 staat synoniem voor de transformatieset in IKEv1.

-

-

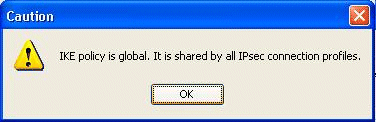

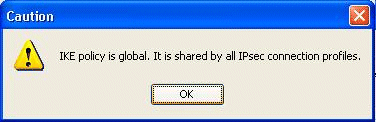

Dit bericht verschijnt wanneer u probeert het bestaande beleid te wijzigen:

Klik op OK om verder te gaan.

-

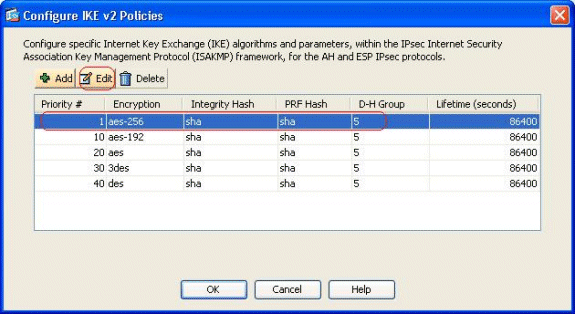

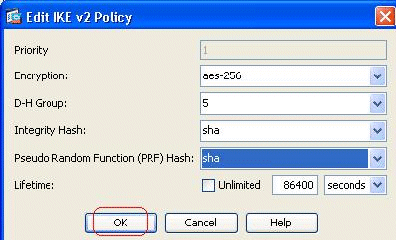

Selecteer het gespecificeerde IKE-beleid en klik op Bewerken.

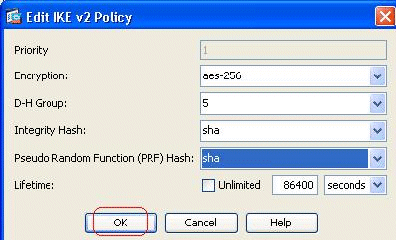

-

U kunt de parameters zoals Prioriteit, Encryptie, de Groep van D-H, de Hash van de Integriteit, PRF Hash, en de waarden van het Leven wijzigen. Klik op OK als u klaar bent.

Met IKEv2 kan het integriteitsalgoritme los van het PRF-algoritme (Pseudo Random Function) worden onderhandeld. Dit kan worden geconfigureerd in het IKE-beleid met huidige beschikbare opties als SHA-1 of MD5.

U kunt de parameters van het IPsec-voorstel die standaard zijn gedefinieerd niet wijzigen. Klik op Selecteren naast het veld Voorstel voor IPsec om nieuwe parameters toe te voegen. Het belangrijkste verschil tussen IKEv1 en IKEv2, in termen van de IPsec voorstellen, is dat IKEv1 de transformatie set in termen van combinaties van encryptie en authenticatie algoritmen accepteert. IKEv2 accepteert de versleuteling en integriteitsparameters individueel en maakt uiteindelijk alle mogelijke OF combinaties hiervan mogelijk. U kunt deze bekijken aan het eind van deze wizard, in de dia Samenvatting.

-

Klik op Next (Volgende).

-

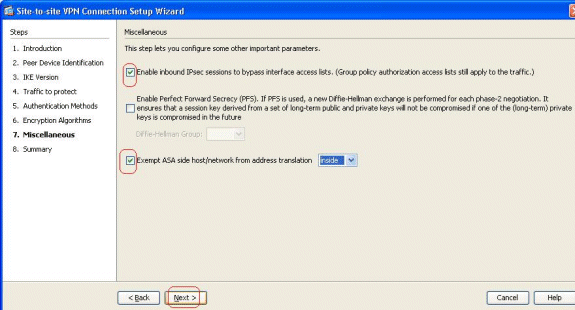

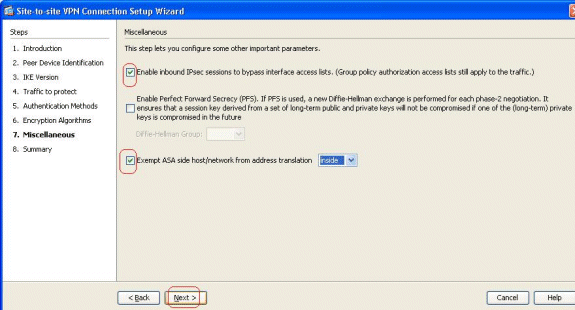

Specificeer de details, zoals NAT-vrijstelling, PFS en interface-ACL-omzeiling. Kies Volgende.

-

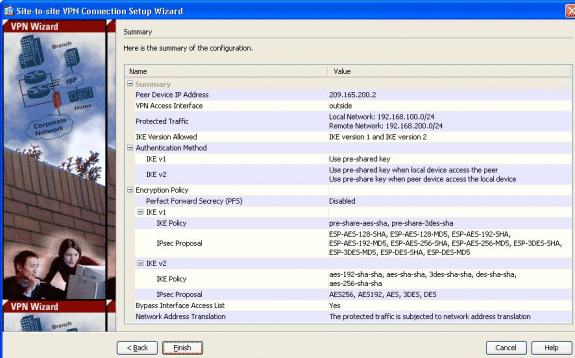

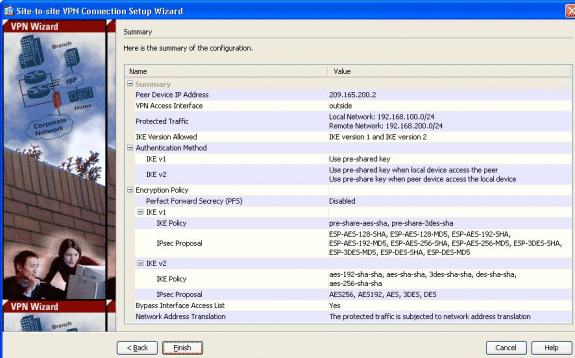

Een samenvatting van de configuratie kunt u hier zien:

Klik op Voltooien om de VPN-tunnelwizard van site-to-site te voltooien. Er wordt een nieuw verbindingsprofiel gemaakt met de ingestelde parameters.

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

-

show crypto ikev2 sa - Hier wordt de IKEv2 runtime SA database weergegeven.

-

toon vpn-sessiondb detail l2l - Toont de informatie over site-to-site VPN sessies.

Problemen oplossen

Opdrachten voor troubleshooting

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug crypto ikev2 - toont debug-berichten voor IKEv2.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

27-Mar-2012

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback