Een openbare server configureren met Cisco ASDM

Inhoud

Inleiding

Dit document beschrijft hoe u een openbare server kunt configureren met Cisco Adaptive Security Device Manager, ASDM. Openbare servers zijn de toepassingsservers die door de externe wereld worden gebruikt om hun bronnen te gebruiken. Een nieuwe functie genaamd Public Server wordt geïntroduceerd vanuit Cisco ASDM-softwarerelease 6.2 .

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco ASA 5500 Series adaptieve security applicaties met softwareversie 8.2 en hoger

-

Software voor Cisco Adaptive Security Device Manager, versie 6.2 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Achtergrondinformatie

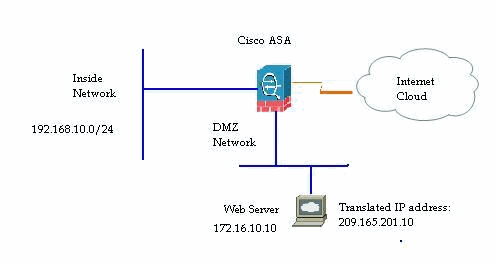

Een webserver met intern IP-adres, 172.16.10.10, bevindt zich in het DMZ-netwerk en moet vanuit de buitenwereld worden benaderd. U hebt deze items nodig om dit te bereiken:.

-

Maak een vertaalingang specifiek voor deze webserver.

-

Maak een ACL-ingang om deze verbinding toe te staan.

Maar van Cisco ASDM-softwarerelease versie 6.2 en hoger wordt er een nieuwe wizard voor de publieke server geïntroduceerd. Van nu af aan hoeft u de NAT-vertalingen en de ACL-vergunningen niet afzonderlijk te configureren. In plaats daarvan, moet u eenvoudige details zoals openbare interface, privé interface, openbaar IP adres, privé adres en de dienst specificeren.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in deze sectie worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

ASDM-configuratie

Voltooi deze stappen om een openbare server met de wizard te configureren.

-

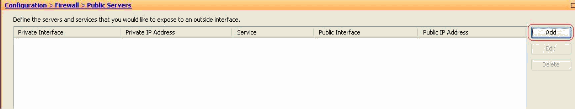

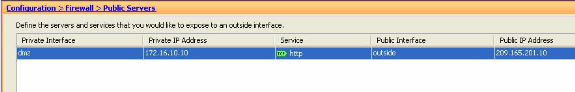

Kies Configuratie > Firewall > Openbare servers.

-

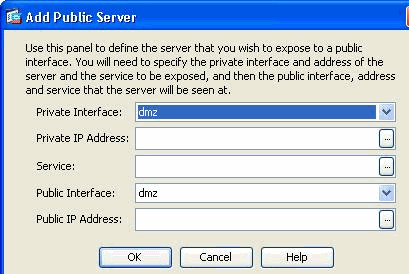

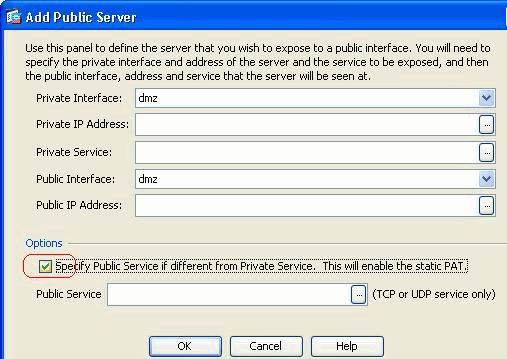

Klik op Add (Toevoegen). Het venster Openbare server toevoegen verschijnt.

-

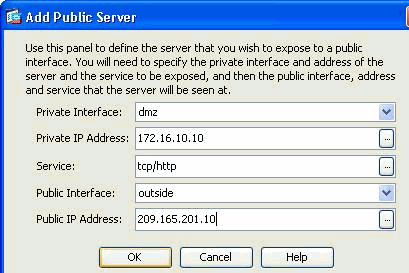

Specificeer nu deze parameters:

-

Private interface: de interface waarmee de echte server is verbonden.

-

Private IP-adres: het echte IP-adres van de server.

-

Private Service - De feitelijke service die wordt uitgevoerd op de echte server.

-

Openbare interface—De interface waardoor externe gebruikers toegang hebben tot de echte server.

-

Openbaar adres—Het IP-adres dat door externe gebruikers wordt gezien.

-

-

Klik op OK.

-

U kunt de bijbehorende configuratie-ingang bekijken in het deelvenster Openbare servers.

-

De equivalente CLI-configuratie wordt hier getoond voor uw referentie:

Cisco ASA access-list inside_access_in extended permit tcp any host 209.165.201.10 eq www access-group inside_access_in in interface outside static (dmz,outside) 209.165.201.10 172.16.10.10 netmask 255.255.255.255

Ondersteuning voor Statisch PAT

Wanneer u Cisco ASDM versie 6.2 gebruikt, kunt u de openbare server alleen configureren voor een statische NAT, maar niet voor een statische PAT. Het betekent dat de openbare server toegankelijk is bij dezelfde dienst die het eigenlijk wordt blootgesteld aan buitenwereld. Vanaf Cisco ASDM-softwarerelease 6.3 en hoger is ondersteuning voor statische NAT met poortadresomzetting beschikbaar, wat betekent dat u de openbare server kunt benaderen via een andere service dan wat deze feitelijk wordt blootgesteld.

Dit is een voorbeeld van een ASDM-screenshot van het venster Add Public Server voor ASDM-softwarerelease 6.3.

In dit geval kan de openbare dienst verschillen van de particuliere dienst. Raadpleeg Statische NAT met poortadresomzetting voor meer informatie.

Meer uitleg over CLI

Deze optie is exclusief geïntroduceerd vanuit ASDM-perspectief voor het gemak van de beheerder om publieke servers te configureren. Er worden geen equivalente nieuwe CLI-opdrachten geïntroduceerd. Wanneer u een openbare server configureert met ASDM, wordt de equivalente reeks opdrachten voor de statische en toegangslijst automatisch gemaakt en kan deze worden weergegeven in het betreffende ASDM-venster. Een wijziging van deze vermeldingen resulteert ook in de wijziging van de openbare server.

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

25-Jan-2012

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback