Monitoren en oplossen van ASA-prestatieproblemen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de opdrachten beschreven die moeten worden gebruikt om de prestaties van een Cisco Adaptive Security Appliance (ASA) te bewaken en problemen op te lossen.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op een Cisco Adaptive Security Appliance (ASA) waarop versie 8.3 en hoger wordt uitgevoerd.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Conventies

Problemen met prestaties oplossen

Als u problemen met de prestaties wilt oplossen, controleert u de basisgebieden die in deze sectie worden beschreven.

Opmerking: als u de uitvoer van deshow opdracht vanaf uw Cisco-apparaat hebt, kunt u de Cisco CLI Analyzer gebruiken om mogelijke problemen en oplossingen weer te geven. De Cisco CLI Analyzer ondersteunt bepaaldeshow opdrachten. Als u de Cisco CLI Analyzer gebruikt, moet u een geregistreerde Cisco-gebruiker zijn, moet u zijn aangemeld bij uw Cisco-account en moet JavaScript zijn ingeschakeld in uw browser.

Snelheid en duplexinstellingen

Het beveiligingstoestel is vooraf geconfigureerd om de snelheid en duplexinstellingen op een interface automatisch te detecteren. Er bestaan echter verschillende situaties die ervoor kunnen zorgen dat het automatische onderhandelingsproces mislukt, wat resulteert in ofwel snelheid of duplex mismatches (en prestatieproblemen). Voor bedrijfskritieke netwerkinfrastructuren codeert Cisco handmatig de snelheid en duplex op elke interface, zodat er geen kans op fouten is. Deze apparaten bewegen over het algemeen niet rond, dus als u ze goed configureert, hoeft u ze niet te wijzigen.

Op elk netwerkapparaat kan de verbindingssnelheid worden gedetecteerd, maar duplex moet worden onderhandeld. Als twee netwerkapparaten zijn geconfigureerd om automatisch snelheid en duplex te onderhandelen, wisselen ze frames uit (Fast Link Pulses of FLP's) die hun snelheid en duplexmogelijkheden adverteren. Om een partner te koppelen die zich niet bewust is, zijn deze pulsen vergelijkbaar met gewone 10 Mbps-frames. Om een partner te koppelen die de pulsen kan decoderen, bevatten de FLP's alle snelheid- en duplexinstellingen die de linkpartner kan bieden. Het station dat de FLP's ontvangt, erkent de frames en de apparaten komen onderling overeen wat de hoogste snelheid en duplexinstellingen zijn die elk kan bereiken. Als een apparaat automatische onderhandeling niet ondersteunt, ontvangt het andere apparaat de FLP's en gaat het over naar de parallelle detectiemodus. Om de snelheid van de partner te voelen, luistert het apparaat naar de lengte van de pulsen en stelt vervolgens de snelheid in op basis van de lengte. Het probleem doet zich voor bij de duplexinstelling. Omdat duplex moet worden onderhandeld, kan het apparaat dat is ingesteld om automatisch te onderhandelen de instellingen op het andere apparaat niet bepalen, dus het is standaard half-duplex, zoals vermeld in de IEEE 802.3u-standaard.

Als u bijvoorbeeld de ASA-interface configureert voor automatische onderhandeling en deze verbindt met een switch die is gehardcodeerd voor 100 Mbps en full-duplex, verzendt de ASA FLP's. De switch reageert echter niet omdat deze is gecodeerd voor speed en duplex en niet deelneemt aan automatische onderhandelingen. Omdat het geen reactie van de switch ontvangt, schakelt de ASA over naar de parallelle detectiemodus en detecteert de pulsduur in de frames die de switch uitzendt. Dat wil zeggen, de ASA detecteert dat de switch is ingesteld op 100 Mbps, dus het stelt de interfacesnelheid op basis hiervan in. Omdat de switch geen FLP's uitwisselt, kan de ASA echter niet detecteren of de switch full-duplex kan uitvoeren, dus stelt de ASA de duplexinterface in op half-duplex, zoals vermeld in de IEEE 803.2u-standaard. Omdat de switch is hardcoded tot 100 Mbps en full-duplex, en de ASA heeft net automatisch onderhandeld tot 100 Mbps en half-duplex (zoals het doet), het resultaat is een duplex mismatch die ernstige prestatieproblemen kan veroorzaken.

Een snelheid- of duplexmismatch wordt het vaakst geopenbaard wanneer de fouttellers op de betreffende interfaces toenemen. De meest voorkomende fouten zijn frame, cyclische redundantie controles (CRC's) en runts. Als deze waarden worden verhoogd op uw interface, treedt er een fout in de snelheid/duplexmodus of een kabelprobleem op. U moet dit probleem oplossen voordat u doorgaat.

Voorbeeld

Interface GigabitEthernet0/0 "outside", is up, line protocol is up

Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0013.c480.b2b8, MTU 1500

IP address 192.168.17.4, subnet mask 255.255.255.0

311981 packets input, 20497296 bytes, 0 no buffer

Received 311981 broadcasts, 157 runts, 0 giants

379 input errors, 107 CRC, 273 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

121 packets output, 7744 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 1 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops, 0 tx hangs

input queue (blocks free curr/low): hardware (255/249)

output queue (blocks free curr/low): hardware (255/254)

CPU-gebruik

Als u merkt dat het CPU-gebruik hoog is, voert u deze stappen uit om problemen op te lossen:

- Controleer of het aantal verbindingen in

show xlate countlaag is. - Controleer of het geheugenblok normaal is.

- Controleer of het aantal ACL's hoger is.

- Geef het

show memory detailcommando uit en controleer of het geheugen dat door de ASA wordt gebruikt normaal gebruik is. - Controleer of de tellingen in

show processes cpu-hogen normaalshow processes memoryzijn. - Elke host die binnen of buiten het beveiligingstoestel aanwezig is, kan het schadelijke of massale verkeer genereren dat een broadcast- / multicastverkeer kan zijn en het hoge CPU-gebruik kan veroorzaken. Om dit probleem op te lossen, configureert u een toegangslijst om het verkeer tussen de hosts te weigeren (einde tot einde) en controleert u het gebruik.

- Controleer de duplex- en snelheidsinstellingen in ASA-interfaces. De instelling voor een verkeerde afstemming met de externe interfaces kan het CPU-gebruik verhogen.

Dit voorbeeld toont het hogere aantal fouten in de invoer en overschrijdingen als gevolg van de snelheidsmismatch. Gebruik de opdrachtshow interfaceom de fouten te controleren:

Ciscoasa#sh int GigabitEthernet0/1 Interface GigabitEthernet0/1 "inside", is up, line protocol is up Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps) Input flow control is unsupported, output flow control is unsupported MAC address 0013.c480.b2b8, MTU 1500 IP address 192.168.17.4, subnet mask 255.255.255.0 311981 packets input, 20497296 bytes, 0 no buffer Received 311981 broadcasts, 157 runts, 0 giants 7186 input errors, 0 CRC, 0 frame, 7186 overrun, 0 ignored, 0 abort 0 pause input, 0 resume input 0 L2 decode drops 121 packets output, 7744 bytes, 0 underruns 0 pause output, 0 resume output 0 output errors, 0 collisions, 1 interface resets 0 late collisions, 0 deferred 0 input reset drops, 0 output reset drops, 0 tx hangs input queue (blocks free curr/low): hardware (255/249) output queue (blocks free curr/low): hardware (255/254)Om dit probleem op te lossen, stelt u de snelheid in als automatisch op de bijbehorende interface.

Opmerking: Cisco raadt u aan de opdracht

ip verify reverse-path interfaceop alle interfaces in te schakelen. Dit zorgt ervoor dat pakketten die geen geldig bronadres hebben, worden verwijderd en resulteert in minder CPU-gebruik. Dit geldt ook voor FWSM wanneer het geconfronteerd wordt met hoge CPU problemen. - Een andere reden voor het hoge CPU-gebruik kan te wijten zijn aan te veel multicast-routes. Geef de opdracht

show mrouteom te controleren of ASA te veel multicast-routes ontvangt. - Gebruik de opdracht

show local-hostom te zien of het netwerk een denial-of-service-aanval ondervindt, wat kan wijzen op een virusaanval in het netwerk. - Hoge CPU kan optreden als gevolg van Cisco bug ID CSCsq48636. Raadpleeg Cisco bug ID CSCsq48636 voor meer informatie.

Opmerking: Alleen geregistreerde Cisco-gebruikers hebben toegang tot interne Cisco-tools en buginformatie.

Opmerking: Als de eerder geboden oplossing het probleem niet oplost, moet u het ASA-platform upgraden op basis van de vereisten. Raadpleeg Cisco Security Modules for Security Appliances voor meer informatie over de mogelijkheden en capaciteiten van het Adaptive Security Appliance Platform. Neem contact op met TAC (Cisco Technical Support) voor meer informatie.

Hoog geheugengebruik

Hier zijn enkele mogelijke oorzaken en resoluties voor een hoog geheugengebruik:

- Gebeurtenisregistratie: Gebeurtenisregistratie kan grote hoeveelheden geheugen verbruiken. Om dit probleem op te lossen, installeert en logt u alle gebeurtenissen op een externe server, zoals een syslog-server.

- Geheugenlekkage: een bekend probleem in de software van het beveiligingstoestel kan leiden tot een hoog geheugenverbruik. Om dit probleem op te lossen, moet u de software van het beveiligingstoestel upgraden.

- Foutopsporing ingeschakeld: Foutopsporing kan grote hoeveelheden geheugen verbruiken. Om dit probleem op te lossen, schakelt u foutopsporing uit met de opdracht undebug all.

- Poorten blokkeren: Door poorten op de buiteninterface van een beveiligingsapparaat te blokkeren, verbruikt het beveiligingsapparaat grote hoeveelheden geheugen om de pakketten via de opgegeven poorten te blokkeren. Om dit probleem op te lossen, blokkeert u het overtredende verkeer aan de ISP-kant.

- Threat-Detection: De Threat Detection functie bestaat uit verschillende niveaus van statistieken die worden verzameld voor verschillende bedreigingen en gescande bedreigingsdetectie, die bepaalt wanneer een host een scan uitvoert. Schakel deze functie uit om minder geheugen te verbruiken.

PortFast, Channeling en Trunking

Standaard zijn veel switches, zoals Cisco-switches die het Catalyst-besturingssysteem (OS) uitvoeren, ontworpen als plug-and-play-apparaten. Als zodanig zijn veel van de standaardpoortparameters niet gewenst wanneer een ASA op de switch is aangesloten. Op een switch waarop het Catalyst-besturingssysteem wordt uitgevoerd, is bijvoorbeeld standaard channeling ingesteld op Auto, trunking is ingesteld op Auto en PortFast is uitgeschakeld. Als u een ASA aansluit op een switch waarop het Catalyst-besturingssysteem wordt uitgevoerd, schakelt u channeling uit, schakelt u trunking uit en schakelt u PortFast in.

Channeling, ook bekend als Fast EtherChannel of Giga EtherChannel, wordt gebruikt om twee of meer fysieke poorten in een logische groep te binden om de totale doorvoer over de koppeling te verhogen. Wanneer een poort is geconfigureerd voor automatische channeling, verzendt deze Port Aggregation Protocol (PAgP)-frames wanneer de koppeling actief wordt om te bepalen of deze deel uitmaakt van een kanaal. Deze frames kunnen problemen veroorzaken als het andere apparaat probeert automatisch de snelheid en duplex van de koppeling te onderhandelen. Als kanaliseren op de poort is ingesteld op Auto, resulteert dit ook in een extra vertraging van ongeveer 3 seconden voordat de poort begint met het doorsturen van verkeer nadat de koppeling is ingeschakeld.

Opmerking: op de Switches van de Catalyst XL-serie is kanaliseren niet standaard ingesteld op Auto. Om deze reden moet u kanaliseren op elke switch poort die verbinding maakt met een ASA uitschakelen.

Trunking, ook bekend onder de Common Trunking Protocollen Inter-Switch Link (ISL) of Dot1q, is een combinatie van meerdere Virtual LAN's (VLAN's) op één poort (of koppeling). Trunking wordt meestal gebruikt tussen twee switches wanneer beide switches meer dan één VLAN hebben gedefinieerd. Wanneer een poort is geconfigureerd voor automatische trunking, verzendt deze DTP-frames (Dynamic Trunking Protocol) wanneer de koppeling wordt weergegeven om te bepalen of de poort waarmee deze verbinding maakt, trunk wil gebruiken. Deze DTP-frames kunnen problemen veroorzaken met de automatische onderhandeling van de koppeling. Als trunking is ingesteld op Auto op een poort van de switch, voegt dit een extra vertraging van ongeveer 15 seconden toe voordat de poort begint met het doorsturen van verkeer nadat de koppeling is ingeschakeld.

PortFast, ook bekend als Fast Start, is een optie waarmee de switch wordt geïnformeerd dat een Layer 3-toestel is aangesloten vanuit een switch-poort. De poort wacht niet de standaard 30 seconden (15 seconden om te luisteren en 15 seconden om te leren); in plaats daarvan zorgt deze actie ervoor dat de switch de poort onmiddellijk na het verschijnen van de link in de doorstuurstatus zet. Het is belangrijk om te begrijpen dat wanneer u PortFast inschakelt, Spanning Tree niet is uitgeschakeld. Spanning Tree is nog steeds actief op die poort. Wanneer u PortFast inschakelt, wordt de switch alleen meegedeeld dat er geen andere switch of hub (alleen Layer 2-apparaat) is verbonden aan het andere uiteinde van de koppeling. De switch omzeilt de normale vertraging van 30 seconden terwijl wordt geprobeerd te bepalen of een Layer 2-lus resulteert als die poort wordt geopend. Nadat de link naar boven is gebracht, neemt deze nog steeds deel aan Spanning Tree. De poort verzendt Bridge Packet Data Units (BPDU's) en de switch luistert nog steeds naar BPDU's op die poort. Om deze redenen wordt aanbevolen om PortFast in te schakelen op elke switch-poort die verbinding maakt met een ASA.

Opmerking: Catalyst OS brengt versie 5.4 uit en bevat later deset port host opdracht waarmee u één opdracht kunt gebruiken om channeling uit te schakelen, trunking uit te schakelen en PortFast in te schakelen.

Network Address Translation (NAT)

Aan elke NAT- of NAT-overbelastingssessie (PAT) wordt een vertaalsleuf toegewezen die bekendstaat als een xlate. Deze datums kunnen blijven bestaan, zelfs nadat u wijzigingen aanbrengt in de NAT-regels die op hen van invloed zijn. Dit kan leiden tot uitputting van vertaalsleuven of onverwacht gedrag of beide door verkeer dat een vertaling ondergaat. In dit gedeelte wordt uitgelegd hoe u de datums op het beveiligingstoestel kunt bekijken en wissen.

Let op: Een tijdelijke onderbreking van de doorstroming van al het verkeer door het apparaat kan optreden wanneer u de datums op het beveiligingsapparaat globaal wist.

Voorbeeld ASA-configuratie voor PAT die de externe interface IP-adres gebruikt:

object network OBJ_GENERIC_ALL subnet 0.0.0.0 0.0.0.0 nat (inside,outside) source dynamic OBJ_GENERIC_ALL interface

Verkeer dat door het beveiligingstoestel stroomt, ondergaat hoogstwaarschijnlijk NAT. Als u de vertalingen wilt bekijken die op het beveiligingstoestel worden gebruikt, geeft u de opdrachtshow xlate :

Ciscoasa#show xlate

5 in use, 5 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from any:192.168.1.10 to any:172.16.1.1/24

flags s idle 277:05:26 timeout 0:00:00

Vertaalsleuven kunnen blijven bestaan nadat belangrijke wijzigingen zijn aangebracht. Als u de huidige vertaalsleuven op het beveiligingstoestel wilt wissen, geeft u de volgende opdrachtclear xlateuit:

Ciscoasa#clear xlate

Ciscoasa#show xlate 0 in use, 1 most used

Met de opdrachtclear xlatewordt alle huidige dynamische vertaling uit de datatabel gewist. Om een bepaalde IP-vertaling te wissen, kunt u de opdrachtclear xlategebruiken met hetglobal [ip address]zoekwoord.

Hier is een voorbeeld van een ASA-configuratie voor NAT:

object network inside-net subnet 0.0.0.0 0.0.0.0 object network outside-pat-pool range 10.10.10.10 10.10.10.100 nat (inside,outside) source dynamic inside-net outside-pat-pool

Let op deshow xlateoutput voor de vertaling van inside 10.2.2.2 naar outside global 10.10.10.10:

Ciscoasa#show xlate 2 in use, 2 most used Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:10.2.2.2/1429 to any:10.10.10.10/64768 flags ri idle 62:33:57 timeout 0:00:30 TCP PAT from inside:10.5.5.5/1429 to any:10.10.10.11/64768 flags ri idle 62:33:57 timeout 0:00:30

Wis de vertaling voor 10.10.10.10 wereldwijd IP-adres:

Ciscoasa# clear xlate global 10.10.10.10

In dit voorbeeld is de vertaling voor inside 10.2.2.2 naar outside global 10.10.10.10 verdwenen:

Ciscoasa#show xlate 1 in use, 2 most used Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice TCP PAT from inside:10.5.5.5/1429 to any:10.10.10.11/64768 flags ri idle 62:33:57 timeout 0:00:30

Syslogs

Syslogs stellen u in staat om problemen op te lossen op de ASA. Cisco biedt een gratis syslog-server voor Windows NT genaamd ASA Firewall Syslog Server (PFSS). U kunt PFSS downloaden via Cisco Technical Support & Downloads.

Verschillende andere leveranciers bieden syslog-servers voor verschillende Windows-platforms, zoals Windows 2000 en Windows XP. De meeste UNIX- en Linux-machines hebben standaard syslog-servers geïnstalleerd.

Wanneer u de syslog-server instelt, configureert u de ASA om er logboeken naar te verzenden.

Voorbeeld:

logging on

logging host <ip_address_of_syslog_server>

logging trap debugging

Opmerking: in dit voorbeeld wordt de ASA geconfigureerd om foutopsporing (niveau 7) en meer kritische syslogs naar de syslog-server te verzenden. Omdat deze ASA-logs het meest uitgebreid zijn, gebruik ze alleen wanneer u een probleem oplost. Configureer voor normaal gebruik het logniveau naar Waarschuwing (niveau 4) of Fout (niveau 3).

Als u een probleem ondervindt met trage prestaties, opent u de syslog in een tekstbestand en zoekt u naar het IP-adres van de bron dat is gekoppeld aan het prestatieprobleem. (Als u UNIX gebruikt, kunt u grep via de syslog voor het bron-IP-adres.) Controleer of er berichten zijn die aangeven dat de externe server geprobeerd heeft toegang te krijgen tot het interne IP-adres op TCP-poort 113 (voor Identificatie Protocol, of Ident), maar de ASA heeft het pakket geweigerd. De boodschap moet vergelijkbaar zijn met dit voorbeeld:

%ASA-2-106001: Inbound TCP connection denied from 10.64.10.2/35969 to 192.168.110.179/113 flags SYN

Als u dit bericht ontvangt, geeft u hetservice resetinboundcommando aan de ASA. De ASA laat pakketten niet stilletjes vallen; in plaats daarvan zorgt deze opdracht ervoor dat de ASA onmiddellijk elke inkomende verbinding reset die door het beveiligingsbeleid wordt geweigerd. De server wacht niet tot het Indent-pakket de TCP-verbinding heeft uitgeschakeld; in plaats daarvan ontvangt het onmiddellijk een resetpakket.

Simple Network Management Protocol (SNMP)

Een aanbevolen methode voor de bedrijfsimplementaties is het bewaken van de prestaties van Cisco ASA met SNMP. Cisco ASA ondersteunt dit met SNMP versies 1, 2c en 3.

U kunt het beveiligingstoestel configureren om traps naar een netwerkbeheerserver (NMS) te verzenden, of u kunt het NMS gebruiken om door de MIB's op het beveiligingstoestel te bladeren. MIB's zijn een verzameling definities en het beveiligingstoestel onderhoudt een database met waarden voor elke definitie. Raadpleeg voor meer informatie hierover de Cisco ASA 5500 Series Configuration Guide met de CLI, 8.4 en 8.6.

Alle ondersteunde MIB's voor Cisco ASA zijn te vinden op de ondersteuningslijst van ASA MIB. In deze lijst zijn deze MIB's handig wanneer u de prestaties bewaakt:

- CISCO-FIREWALL-MIB ---- Bevat objecten die nuttig zijn voor failover.

- CISCO-PROCESS-MIB --- Bevat objecten die nuttig zijn voor CPU-gebruik.

- CISCO-MEMORY-POOL-MIB ---- Bevat objecten die nuttig zijn voor geheugenobjecten.

DNS-lookups omkeren

Als u trage prestaties ervaart met de ASA, controleer dan of u DNS-records (Domain Name System Pointer), ook bekend als Reverse DNS Lookup-records, hebt op de gezaghebbende DNS-server voor de externe adressen die de ASA gebruikt. Dit omvat elk adres in uw wereldwijde Network Address Translation (NAT) -pool (of de ASA-externe interface als u de interface overbelast), elk statisch adres en intern adres (als u NAT niet met hen gebruikt). Sommige toepassingen, zoals File Transfer Protocol (FTP) en Telnet-servers, kunnen reverse DNS-lookups gebruiken om te bepalen waar de gebruiker vandaan komt en of het een geldige host is. Als het omgekeerde DNS-opzoeken niet wordt opgelost, worden de prestaties verlaagd naarmate de aanvraag wordt vertraagd.

Om ervoor te zorgen dat er een PTR-record bestaat voor deze hosts, geeft u de opdracht uit vanaf uw pc of UNIX-systeem; neem het algemene IP-adres op dat u gebruikt om verbinding te maken met internetnslookup .

Voorbeeld

% nslookup 192.168.219.25 10.219.133.198.in-addr.arpa name = www.cisco.com.

U moet een antwoord ontvangen met de DNS-naam van het apparaat dat aan dat IP-adres is toegewezen. Als u geen antwoord ontvangt, neemt u contact op met de persoon die uw DNS beheert om de toevoeging van PTR-records voor elk van uw wereldwijde IP-adressen aan te vragen.

Overschrijdingen op de interface

Als er sprake is van een verkeersburst, kunnen er pakketten worden gedropt als de burst de buffercapaciteit van de FIFO-buffer op de NIC en de ontvangstringbuffers overschrijdt. Als u pauzeframes inschakelt voor stroomregeling, kan dit probleem worden opgelost. Pauze (XOFF)- en XON-frames worden automatisch gegenereerd door de NIC-hardware op basis van het FIFO-buffergebruik. Er wordt een pauzeframe verzonden wanneer het buffergebruik de markering voor hoog water overschrijdt. Gebruik deze opdracht om pauzeframes (XOFF-frames) voor stroombesturing in te schakelen:

hostname(config)#interface tengigabitethernet 1/0 hostname(config-if)#

flowcontrol send on

Opdrachten weergeven

CPU-gebruik weergeven

De opdrachtshow cpu usagewordt gebruikt om de verkeersbelasting op de ASA CPU te bepalen. Tijdens piektijden, netwerkpieken of aanvallen kan het CPU-gebruik pieken.

De ASA heeft een enkele CPU om verschillende taken te verwerken; het verwerkt bijvoorbeeld pakketten en drukt foutopsporingsberichten af naar de console. Elk proces heeft zijn eigen doel en sommige processen hebben meer CPU-tijd nodig dan andere processen. Versleuteling is waarschijnlijk het meest CPU-intensieve proces, dus als uw ASA veel verkeer doorgeeft via gecodeerde tunnels, moet u een snellere ASA overwegen, een speciale VPN Concentrator, zoals de VPN 3000. De VAC offloads de encryptie en decodering van de ASA CPU en voert het uit in de hardware op de kaart. Hierdoor kan de ASA 100 Mbps aan verkeer versleutelen en decoderen met 3DES (168-bit encryptie).

Logboekregistratie is een ander proces dat grote hoeveelheden systeembronnen kan verbruiken. Daarom wordt het aanbevolen om de console-, monitor- en bufferregistratie op de ASA uit te schakelen. U kunt deze processen inschakelen wanneer u een probleem oplost, maar ze uitschakelen voor dagelijkse werking, vooral als u geen CPU-capaciteit meer hebt. Er wordt ook gesuggereerd dat syslog of Simple Network Management Protocol-logging (logboekgeschiedenis) moet worden ingesteld op niveau 5 (Kennisgeving) of lager. Bovendien kunt u specifieke syslog-bericht-ID's uitschakelen met deno logging message opdracht.

Cisco Adaptive Security Device Manager (ASDM) biedt ook een grafiek op het Monitoring tabblad waarmee u het CPU-gebruik van de ASA in de loop van de tijd kunt bekijken. U kunt deze grafiek gebruiken om de belasting op uw ASA te bepalen.

De show cpu usage opdracht kan worden gebruikt om CPU-gebruiksstatistieken weer te geven.

Voorbeeld

Ciscoasa#show cpu usage CPU utilization for 5 seconds = 1%; 1 minute: 2%; 5 minutes: 1%

CPU-gebruik bekijken op ASDM

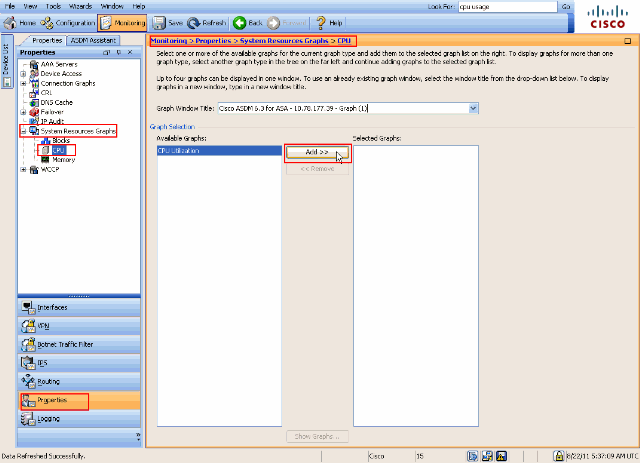

Voer deze stappen uit om het CPU-gebruik op de ASDM te bekijken:

- Ga naar

Monitoring > Properties > System Resources Graphics > CPUin ASDM en kies de Grafiekvenstertitel. Kies vervolgens de gewenste grafieken uit de lijst met beschikbare grafieken en klik op Toevoegen zoals weergegeven.

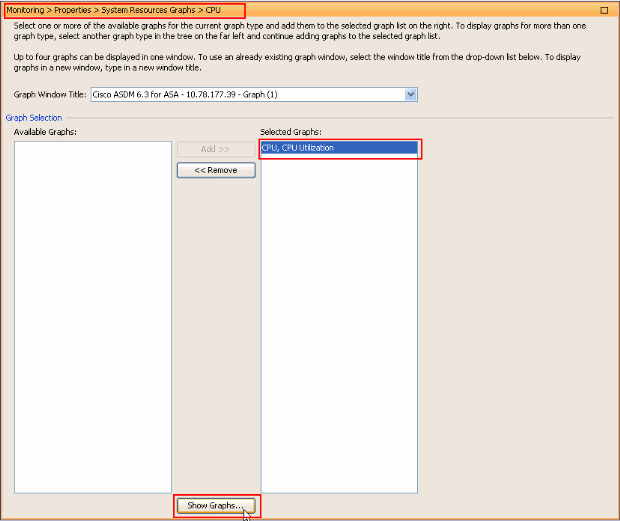

- Klik op Grafieken tonen zodra de gewenste naam van de grafiek is toegevoegd onder de sectie Geselecteerde grafieken.

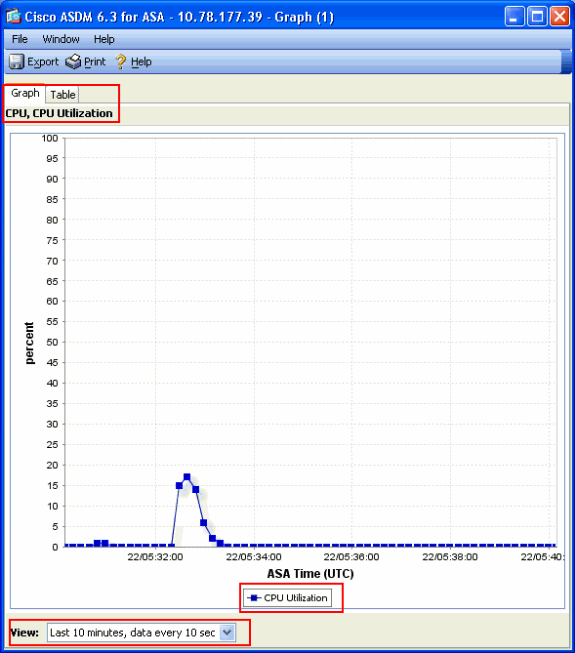

De volgende afbeelding toont de grafiek CPU-gebruik op de ASDM. Verschillende weergaven van deze grafiek zijn beschikbaar en kunnen worden gewijzigd wanneer de weergave in de vervolgkeuzelijst Weergave is geselecteerd. Deze uitvoer kan naar behoefte worden afgedrukt of op de computer worden opgeslagen.

Beschrijving van de output

Deze tabel beschrijft de velden in de show cpu usage uitvoer.

|

Veld |

Beschrijving |

|---|---|

|

CPU-gebruik gedurende 5 seconden |

CPU-gebruik gedurende de laatste vijf seconden. |

|

1 minuut |

Gemiddeld 5 seconden van CPU-gebruik in de laatste minuut. |

|

5 minuten |

Gemiddeld 5 seconden aan CPU-gebruik in de afgelopen vijf minuten. |

Verkeer weergeven

De opdrachtshow traffic laat zien hoeveel verkeer er door de ASA gaat over een bepaalde periode. De resultaten zijn gebaseerd op het tijdsinterval sinds de laatste opdracht werd gegeven. Voor nauwkeurige resultaten geeft u eerst de opdracht en wacht u vervolgens 1-10 minuten voordat u deshow traffic opdracht geeft. U kunt ook de opdrachtshow trafficuitgeven en 1-10 minuten wachten voordat u de opdracht opnieuw geeft, maar alleen de uitvoer van de tweede instantie is geldig.

U kunt de opdrachtshow trafficgebruiken om te bepalen hoeveel verkeer door uw ASA gaat. Als u meerdere interfaces hebt, kunt u met de opdracht bepalen welke interfaces de meeste gegevens verzenden en ontvangen. Voor ASA-apparaten met twee interfaces moet de som van het inkomende en uitgaande verkeer op de buiteninterface gelijk zijn aan de som van het inkomende en uitgaande verkeer op de binneninterface.

Voorbeeld

Ciscoasa#show traffic

outside:

received (in 124.650 secs):

295468 packets 167218253 bytes

2370 pkts/sec 1341502 bytes/sec

transmitted (in 124.650 secs):

260901 packets 120467981 bytes

2093 pkts/sec 966449 bytes/sec

inside:

received (in 124.650 secs):

261478 packets 120145678 bytes

2097 pkts/sec 963864 bytes/sec

transmitted (in 124.650 secs):

294649 packets 167380042 bytes

2363 pkts/sec 1342800 bytes/sec

Als u de nominale doorvoer op een van uw interfaces nadert of bereikt, moet u upgraden naar een snellere interface of de hoeveelheid verkeer beperken die in of uit die interface gaat. Als u dit niet doet, kunnen pakketten worden gedropt. Zoals uitgelegd in de show interfacesectie, kunt u de interfacetellers onderzoeken om meer te weten te komen over de doorvoer.

Perfmon weergeven

De opdrachtshow perfmonwordt gebruikt om de hoeveelheid en soorten verkeer te controleren die de ASA inspecteert. Deze opdracht is de enige manier om het aantal vertalingen (alates) en verbindingen (conn) per seconde te bepalen. Verbindingen worden verder onderverdeeld in TCP- en UDP-verbindingen (User Datagram Protocol). Zie Beschrijving van uitvoer voor beschrijvingen van de uitvoer die met deze opdracht wordt gegenereerd.

Voorbeeld

PERFMON STATS Current Average Xlates 18/s 19/s Connections 75/s 79/s TCP Conns 44/s 49/s UDP Conns 31/s 30/s URL Access 27/s 30/s URL Server Req 0/s 0/s TCP Fixup 1323/s 1413/s TCPIntercept 0/s 0/s HTTP Fixup 923/s 935/s FTP Fixup 4/s 2/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

Beschrijving van de output

Deze tabel beschrijft de velden in deshow perfmon uitvoer.

| Veld | Beschrijving |

|---|---|

|

leisteen |

Vertalingen worden per seconde opgebouwd. |

|

Verbindingen |

Verbindingen per seconde tot stand gebracht. |

|

TCP Conns |

TCP-verbindingen per seconde. |

|

UDP Conns |

UDP-verbindingen per seconde. |

|

URL-toegang |

URL's (websites) die per seconde worden geopend |

|

URL Server Req |

Verzoeken verzonden naar Websense en N2H2 per seconde (vereist |

|

TCP-correctie |

Aantal TCP-pakketten dat de ASA per seconde doorstuurt. |

|

TCPI-onderschepping |

Aantal SYN-pakketten per seconde die de embryonale limiet op een statische verbinding hebben overschreden. |

|

HTTP-correctie |

Aantal pakketten bestemd voor poort 80 per seconde (vereist |

|

FTP-correctie |

FTP-opdrachten per seconde geïnspecteerd |

|

AAA Authen |

Authenticatieverzoeken per seconde. |

|

AAA-auteur |

Machtigingsaanvragen per seconde. |

|

AAA-rekening |

Boekhoudaanvragen per seconde. |

Blokken weergeven

Samen met deshow cpu usageopdracht kunt u deshow blocksopdracht gebruiken om te bepalen of de ASA overbelast is.

Pakketblokken (1550 en 16384 bytes)

Wanneer het in de ASA-interface komt, wordt een pakket in de invoerinterfacewachtrij geplaatst, doorgegeven aan het besturingssysteem en in een blok geplaatst. Voor Ethernet-pakketten worden de 1550-byte-blokken gebruikt; als het pakket wordt geleverd op een 66 MHz Gigabit Ethernet-kaart, worden de 16384-byte-blokken gebruikt. De ASA bepaalt of het pakket is toegestaan of geweigerd op basis van het Adaptive Security Algorithm (ASA) en verwerkt het pakket tot aan de uitvoerwachtrij op de uitgaande interface. Als de ASA de verkeersbelasting niet kan ondersteunen, zweeft het aantal beschikbare 1550-byte blokken (of 16384-byte blokken voor 66 MHz GE) dicht bij 0 (zoals weergegeven in de CNT-kolom van de opdrachtuitvoer). Wanneer de CNT-kolom nul bereikt, probeert de ASA meer blokken toe te wijzen, tot een maximum van 8192. Als er geen blokken meer beschikbaar zijn, laat de ASA het pakket vallen.

Failover- en syslog-blokken (256 bytes)

De blokken van 256 bytes worden voornamelijk gebruikt voor stateful failover-berichten. De actieve ASA genereert en verzendt pakketten naar de standby ASA om de vertaal- en verbindingstabel bij te werken. Tijdens periodes van bursty verkeer waar hoge tarieven van verbindingen worden gemaakt of afgebroken, kan het aantal beschikbare 256-byte blokken dalen tot 0. Deze daling geeft aan dat een of meer verbindingen niet worden bijgewerkt naar de stand-by ASA. Dit is over het algemeen acceptabel omdat de volgende keer rond het stateful failover protocol vangt de leisteen of verbinding die verloren is. Als de CNT-kolom voor blokken van 256 bytes echter gedurende langere tijd op of nabij 0 blijft, kan de ASA de vertaal- en verbindingstabellen die zijn gesynchroniseerd niet bijhouden vanwege het aantal verbindingen per seconde dat de ASA verwerkt. Als dit consequent gebeurt, upgrade de ASA naar een sneller model.

Syslog-berichten die vanuit de ASA worden verzonden, gebruiken ook de blokken van 256 bytes, maar ze worden over het algemeen niet vrijgegeven in een dergelijke hoeveelheid die een uitputting van de 256-byte blokpool veroorzaakt. Als de CNT-kolom aangeeft dat het aantal blokken van 256 bytes bijna 0 is, moet u ervoor zorgen dat u zich niet aanmeldt bij Foutopsporing (niveau 7) op de syslog-server. Dit wordt aangegeven door de logging trap lijn in de ASA configuratie. Het wordt aanbevolen om de registratie in te stellen op Melding (niveau 5) of lager, tenzij u aanvullende informatie nodig hebt voor foutopsporingsdoeleinden.

Voorbeeld

Ciscoasa#show blocks

SIZE MAX LOW CNT

4 1600 1597 1600

80 400 399 400

256 500 495 499

1550 1444 1170 1188

16384 2048 1532 1538

Beschrijving van de output

Deze tabel beschrijft de kolommen in deshow blocksuitvoer.

|

zuil |

Beschrijving |

|---|---|

|

FORMAAT |

E Grootte, in bytes, van de blokpool. Elke maat vertegenwoordigt een bepaald type |

|

MAX |

Maximum aantal beschikbare blokken voor de opgegeven byte-blokgroep. Het maximale aantal blokken wordt bij het opstarten uit het geheugen gehouwen. Het maximum aantal blokken verandert niet. De uitzondering is voor de blokken van 256 en 1550 bytes, waar het adaptieve beveiligingstoestel dynamisch meer kan maken wanneer dat nodig is, tot een maximum van 8192. |

|

LAAG |

Laag-watermerk. Dit getal geeft het laagste aantal blokken van deze grootte aan dat beschikbaar is sinds het adaptieve beveiligingstoestel is ingeschakeld of sinds de laatste verwijdering van de blokken (met de opdracht blokken wissen). Een nul in de kolom LAAG geeft een eerdere gebeurtenis aan waarbij het geheugen vol was. |

|

CNT |

Huidig aantal blokken beschikbaar voor die specifieke blokgroep. Een nul in de CNT-kolom betekent dat het geheugen nu vol is. |

In deze tabel worden de rijwaarden SIZE in deshow blocksuitvoer beschreven.

|

grootte Waarde |

Beschrijving |

|---|---|

|

0 |

Gebruikt door dupb blokken. |

|

4 |

Dupliceert bestaande blokken in toepassingen zoals DNS-, ISAKMP-, URL-filtering-, uauth-, TFTP- en TCP-modules. Ook kan dit grote blok normaal worden gebruikt door code om pakketten naar stuurprogramma's te verzenden, enzovoort. |

|

80 |

Gebruikt in TCP-interceptie om bevestigingspakketten te genereren en voor failover hello-berichten. |

|

256 |

Gebruikt voor Stateful Failover-updates, syslog-logging en andere TCP-functies. Deze blokken worden voornamelijk gebruikt voor Stateful Failover-berichten. Het actieve adaptieve beveiligingstoestel genereert en verzendt pakketten naar het standby adaptieve beveiligingstoestel om de vertaal- en verbindingstabel bij te werken. In bursty verkeer, waar hoge tarieven van verbindingen worden gemaakt of afgebroken, kan het aantal beschikbare blokken dalen tot 0. Deze situatie duidt erop dat een of meer verbindingen niet zijn bijgewerkt naar het stand-by adaptieve beveiligingstoestel. Het Stateful Failover-protocol vangt de verloren vertaling of verbinding de volgende keer op. Als de CNT-kolom voor blokken van 256 bytes gedurende langere tijd op of in de buurt van 0 blijft, heeft het adaptieve beveiligingstoestel moeite om de vertaal- en verbindingstabellen gesynchroniseerd te houden vanwege het aantal verbindingen per seconde dat het adaptieve beveiligingstoestel verwerkt. Syslog-berichten die vanuit het adaptieve beveiligingstoestel worden verzonden, gebruiken ook de blokken van 256 bytes, maar deze worden over het algemeen niet in een dergelijke hoeveelheid vrijgegeven om een uitputting van de blokpool van 256 bytes te veroorzaken. Als de CNT-kolom aangeeft dat het aantal blokken van 256 bytes bijna 0 is, moet u ervoor zorgen dat u zich niet aanmeldt bij Foutopsporing (niveau 7) op de syslog-server. Dit wordt aangegeven door de logboekregistratielijn in de configuratie van het adaptieve beveiligingstoestel. We raden u aan logboekregistratie in te stellen op Berichtgevingsniveau 5 of lager, tenzij u aanvullende informatie nodig hebt voor foutopsporingsdoeleinden. |

|

1550 |

Gebruikt om Ethernet-pakketten op te slaan om te verwerken via het adaptieve beveiligingstoestel. Wanneer een pakket een adaptieve interface van een beveiligingstoestel binnengaat, wordt het in de invoerinterfacewachtrij geplaatst, doorgegeven aan het besturingssysteem en in een blok geplaatst. Het adaptieve beveiligingstoestel bepaalt of het pakket moet worden toegestaan of geweigerd op basis van het beveiligingsbeleid en verwerkt het pakket tot aan de uitvoerwachtrij op de uitgaande interface. Als het adaptieve beveiligingstoestel moeite heeft om de verkeersbelasting bij te houden, kan het aantal beschikbare blokken dicht bij 0 zweven (zoals weergegeven in de CNT-kolom van de opdrachtuitvoer). Wanneer de CNT-kolom nul is, probeert het adaptieve beveiligingstoestel meer blokken toe te wijzen, tot een maximum van 8192. Als er geen blokken meer beschikbaar zijn, laat het adaptieve beveiligingstoestel het pakket vallen. |

|

16384 |

Alleen gebruikt voor de 64-bits, 66-MHz Gigabit Ethernet-kaarten (i82543). Zie de beschrijving voor 1550 voor meer informatie over Ethernet-pakketten. |

|

2048 |

Besturings- of geleide frames die worden gebruikt voor besturingsupdates. |

Geheugen weergeven

De opdracht geeft het totale fysieke geheugen (of RAM) voor de ASA weer, samen met het aantal bytes dat momenteel beschikbaar is. Om deze informatie te gebruiken, moet u eerst begrijpen hoe de ASA geheugen gebruikt. Wanneer de ASA opstart, kopieert het het OS van Flash naar RAM en voert het OS uit vanuit RAM (net als routers). Vervolgens kopieert de ASA de opstartconfiguratie van Flash en plaatst deze in RAM. Ten slotte wijst de ASA RAM toe om de blokpools te maken die in hetshow blocksgedeelte worden besproken. Zodra deze toewijzing is voltooid, heeft de ASA alleen extra RAM nodig als de configuratie groter wordt. Bovendien slaat de ASA de vertaal- en verbindingsvermeldingen op in RAM.

Tijdens normaal gebruik moet het vrije geheugen op de ASA weinig of helemaal niet veranderen. Typisch, de enige keer dat je moet draaien laag op het geheugen is als je onder aanval en honderdduizenden verbindingen gaan door de ASA. Als u de verbindingen wilt controleren, geeft u de opdrachtshow conn count uit, die het huidige en maximale aantal verbindingen via de ASA weergeeft. Als de ASA geen geheugen meer heeft, crasht het uiteindelijk. Voorafgaand aan de crash kunt u foutmeldingen voor geheugentoewijzing opmerken in de syslog (%ASA-3-211001).

Als u geen geheugen meer hebt omdat u wordt aangevallen, neemt u contact op met het team voor technische ondersteuning van Cisco.

Voorbeeld

Ciscoasa# show memory Free memory: 845044716 bytes (79%) Used memory: 228697108 bytes (21%) ------------- ---------------- Total memory: 1073741824 bytes (100%)

Xlate weergeven

De opdrachtshow xlate countgeeft het huidige en maximale aantal vertalingen weer via de ASA. Een vertaling is een toewijzing van een intern adres aan een extern adres en kan een één-op-één-toewijzing zijn, zoals Network Address Translation (NAT) of een veel-op-één-toewijzing, zoals Port Address Translation (PAT). Deze opdracht is een subset van de opdrachtshow xlate, die elke vertaling via de ASA uitvoert. Opdrachtuitvoer toont vertalingen in gebruik, wat verwijst naar het aantal actieve vertalingen in de ASA wanneer de opdracht wordt uitgegeven; meest gebruikt, verwijst naar de maximale vertalingen die ooit op de ASA zijn gezien sinds deze is ingeschakeld.

Opmerking: één host kan meerdere verbindingen hebben met verschillende bestemmingen, maar slechts één vertaling. Als het aantal accounts veel groter is dan het aantal hosts in uw interne netwerk, is het mogelijk dat een van uw interne hosts is gecompromitteerd. Als uw interne host is gecompromitteerd, spoofs het bronadres en verzendt pakketten uit de ASA.

Opmerking: wanneer de configuratie van vpnclient is ingeschakeld en de host binnenin DNS-verzoeken verzendt, kan de opdrachtshow xlatemeerdere datums voor een statische vertaling weergeven.

Voorbeeld

Ciscoasa#

show xlate count 84 in use, 218 most used

Ciscoasa(config)#show xlate

3 in use, 3 most used

Flags: D - DNS, d - dump, I - identity, i - inside, n - no random,

o - outside, r - portmap, s - static

TCP PAT from inside:10.1.1.15/1026 to outside:192.168.49.1/1024 flags ri

idle 62:33:57 timeout 0:00:30

UDP PAT from 10.1.1.15/1028 to outside:192.168.49.1/1024 flags ri

idle 62:33:57 timeout 0:00:30

ICMP PAT from inside:10.1.1.15/21505 to outside:192.168.49.1/0 flags ri

idle 62:33:57 timeout 0:00:30

De eerste vermelding is een TCP-poortadresvertaling voor host-poort (10.1.1.15, 1026) op het interne netwerk naar host-poort (192.168.49.1, 1024) op het externe netwerk. De r-vlag geeft aan dat de vertaling een Port Address Translation is. De i-vlaggen geven aan dat de vertaling van toepassing is op de binnenste adrespoort.

Het tweede item is een UDP-poortadresvertaling voor host-poort (10.1.1.15, 1028) op het interne netwerk naar host-poort (192.168.49.1, 1024) op het externe netwerk. De r-vlag geeft aan dat de vertaling een Port Address Translation is. De i-vlaggen geven aan dat de vertaling van toepassing is op de binnenste adrespoort.

Het derde item is een ICMP-poortadresvertaling voor host-ICMP-id (10.1.1.15, 21505) op het interne netwerk naar host-ICMP-id (192.168.49.1, 0) op het externe netwerk. De r-vlag geeft aan dat de vertaling een Port Address Translation is. De i-vlaggen geven aan dat de vertaling van toepassing is op het inside-adres-ICMP-id.

De binnenste adresvelden worden weergegeven als bronadressen op pakketten die van de veiligere interface naar de minder veilige interface gaan. Omgekeerd verschijnen ze als bestemmingsadressen op pakketten die van de minder veilige interface naar de veiligere interface gaan.

Conn-telling weergeven

De opdrachtshow conn counttoont het huidige en maximale aantal verbindingen via de ASA. Een verbinding is een toewijzing van Layer 4-informatie van een intern adres aan een extern adres. Verbindingen worden opgebouwd wanneer de ASA een SYN-pakket ontvangt voor TCP-sessies of wanneer het eerste pakket in een UDP-sessie arriveert. Verbindingen worden afgebroken wanneer de ASA het laatste ACK-pakket ontvangt, dat optreedt wanneer de TCP-sessie-handshake wordt gesloten of wanneer de time-out in de UDP-sessie verloopt.

Extreem hoge aansluitingen (50-100 keer normaal) kunnen erop wijzen dat u wordt aangevallen. Geef de opdrachtshow memoryop om ervoor te zorgen dat het hoge aantal verbindingen er niet toe leidt dat het geheugen van de ASA opraakt. Als je onder vuur ligt, kun je het maximale aantal verbindingen per statische ingang beperken en ook het maximale aantal embryonale verbindingen beperken. Deze actie beschermt uw interne servers, zodat ze niet overweldigd raken. Raadpleeg de configuratiehandleiding van de Cisco ASA 5500-reeks met de CLI, 8.4 en 8.6 voor meer informatie.

Voorbeeld

Ciscoasa#show conn count 2289 in use, 44729 most used

show interface

De opdracht interface tonen kan helpen bij het bepalen van problemen met duplexmismatches en kabelproblemen. Het kan ook verder inzicht geven in de vraag of de interface wordt overspoeld. Als de ASA geen CPU-capaciteit meer heeft, zweeft het aantal blokken van 1550 bytes dicht bij 0. (Kijk naar de blokken van 16384 bytes op de 66 MHz Gig-kaarten.) Een andere indicator is de toename van geen buffers op de interface. Het bericht geen buffers geeft aan dat de interface het pakket niet naar het ASA-besturingssysteem kan verzenden omdat er geen beschikbaar blok voor het pakket is en het pakket is weggevallen. Als er regelmatig een verhoging van de bufferniveaus optreedt, geeft u de opdrachtshow proc cpuom het CPU-gebruik op de ASA te controleren. Als het CPU-gebruik hoog is vanwege een zware verkeersbelasting, upgrade dan naar een krachtigere ASA die de belasting aankan.

Wanneer een pakket voor het eerst een interface binnenkomt, wordt het in de invoerhardwarewachtrij geplaatst. Als de invoerhardware-wachtrij vol is, wordt het pakket in de invoersoftware-wachtrij geplaatst. Het pakket wordt doorgegeven vanuit de invoerwachtrij en geplaatst in een 1550-byte blok (of in een 16384-byte blok op 66 MHz Gigabit Ethernet-interfaces). De ASA bepaalt vervolgens de uitvoerinterface voor het pakket en plaatst het pakket in de juiste hardwarewachtrij. Als de hardware-wachtrij vol is, wordt het pakket in de uitvoer-software-wachtrij geplaatst. Als de maximale blokken in een van de softwarewachtrijen groot zijn, wordt de interface overschreden. Als bijvoorbeeld 200 Mbps in de ASA komt en alle een enkele 100 Mbps-interface verlaten, geeft de wachtrij voor de uitvoersoftware hoge nummers op de uitgaande interface aan, wat aangeeft dat de interface het verkeersvolume niet aankan. Als u deze situatie ervaart, upgrade dan naar een snellere interface.

Voorbeeld

Ciscoasa#show interface

Interface GigabitEthernet0/1 "inside", is up, line protocol is up

Hardware is i82546GB rev03, BW 1000 Mbps, DLY 10 usec

Auto-Duplex(Full-duplex), Auto-Speed(100 Mbps)

Input flow control is unsupported, output flow control is unsupported

MAC address 0013.c480.b2b8, MTU 1500

IP address 192.168.17.4, subnet mask 255.255.255.0

311981 packets input, 20497296 bytes, 0 no buffer

Received 311981 broadcasts, 157 runts, 0 giants

379 input errors, 107 CRC, 273 frame, 0 overrun, 0 ignored, 0 abort

0 pause input, 0 resume input

0 L2 decode drops

121 packets output, 7744 bytes, 0 underruns

0 pause output, 0 resume output

0 output errors, 0 collisions, 1 interface resets

0 late collisions, 0 deferred

0 input reset drops, 0 output reset drops, 0 tx hangs

input queue (blocks free curr/low): hardware (255/249)

output queue (blocks free curr/low): hardware (255/254)

U moet ook de interface controleren op fouten. Als u runts, invoerfouten, CRC's of framefouten ontvangt, is het waarschijnlijk dat u een duplexmismatch hebt. De kabel kan ook defect zijn. Zie Snelheid en duplexinstellingen voor meer informatie over duplexproblemen. Vergeet niet dat elke foutteller het aantal pakketten vertegenwoordigt dat is gevallen vanwege die specifieke fout. Als u een specifieke teller ziet die regelmatig toeneemt, lijdt de prestatie op uw ASA waarschijnlijk, en moet u de oorzaak van het probleem vinden.

Terwijl u de interfacetellers bekijkt, moet u er rekening mee houden dat als de interface is ingesteld op full-duplex, u geen botsingen, late botsingen of uitgestelde pakketten mag ervaren. Omgekeerd, als de interface is ingesteld op half-duplex, moet u botsingen, wat late botsingen en mogelijk enkele uitgestelde pakketten ontvangen. Het totale aantal botsingen, late botsingen en uitgestelde pakketten mag niet meer bedragen dan 10 % van de som van de invoer- en uitvoerpakkettellers. Als uw botsingen meer dan 10% van uw totale verkeer bedragen, wordt de link overmatig gebruikt en moet u upgraden naar full-duplex of naar een hogere snelheid (10 Mbps tot 100 Mbps). Onthoud dat botsingen van 10% betekenen dat de ASA 10% van de pakketten die door die interface gaan, laat vallen; elk van deze pakketten moet opnieuw worden verzonden.

Raadpleeg deinterface opdracht in Cisco ASA 5500 Series Adaptive Security Appliances Command References voor gedetailleerde informatie over de interfacetellers.

Processen weergeven

De opdracht op de ASA geeft alle actieve processen weer die op de ASA worden uitgevoerd op het moment dat de opdracht wordt uitgevoerd. Deze informatie is nuttig om te bepalen welke processen te veel CPU-tijd ontvangen en welke processen geen CPU-tijd ontvangen. Om deze informatie te krijgen, geeft u de show processes opdracht twee keer uit; wacht ongeveer 1 minuut tussen elke instantie. Trek voor het betreffende proces de Runtime-waarde die wordt weergegeven in de tweede uitvoer af van de Runtime-waarde die wordt weergegeven in de eerste uitvoer. Dit resultaat laat zien hoeveel CPU-tijd (in milliseconden) het proces in dat tijdsinterval heeft ontvangen. Merk op dat sommige processen op bepaalde intervallen worden uitgevoerd en dat sommige processen alleen worden uitgevoerd wanneer er informatie moet worden verwerkt. Het 577poll-proces heeft waarschijnlijk de grootste Runtime-waarde van al uw processen. Dit is normaal omdat het 577poll-proces de Ethernet-interfaces polls om te zien of ze gegevens hebben die moeten worden verwerkt.

Opmerking: Een onderzoek van elk ASA-proces valt buiten het toepassingsgebied van dit document, maar wordt kort vermeld voor volledigheid. Raadpleeg ASA 8.3 en hoger: Prestatieproblemen monitoren en oplossen voor meer informatie over de ASA-processen.

Overzicht van opdrachten

Samenvattend, gebruik de opdrachtshow cpu usageom de belasting te identificeren die de ASA ondergaat. Vergeet niet dat de uitvoer een lopend gemiddelde is; de ASA kan hogere pieken in CPU-gebruik hebben die worden gemaskeerd door het lopende gemiddelde. Zodra de ASA 80% CPU-gebruik bereikt, neemt de latentie via de ASA langzaam toe tot ongeveer 90% CPU. Wanneer het CPU-gebruik meer dan 90% is, begint de ASA pakketten te laten vallen.

Als het CPU-gebruik hoog is, gebruikt u de opdracht show processes om de processen te identificeren die de meeste CPU-tijd gebruiken. Gebruik deze informatie om een deel van de tijd die wordt verbruikt door de intensieve processen (zoals logboekregistratie) te verminderen.

Als de CPU niet heet is, maar u denkt dat pakketten nog steeds zijn gevallen, gebruikt u de opdracht om de ASA-interface te controleren op geen buffers en botsingen, mogelijk veroorzaakt door een duplex-show interfacemismatch. Als het aantal buffers niet toeneemt, maar het CPU-gebruik niet laag is, kan de interface het verkeer dat erdoorheen stroomt niet ondersteunen.

Als de buffers goed zijn, controleer dan de blokken. Als de huidige CNT-kolom in deshow blocksuitvoer bijna 0 is op de 1550-byte blokken (16384-byte blokken voor 66 MHz Gig-kaarten), laat de ASA waarschijnlijk Ethernet-pakketten vallen omdat het te druk is. In dit geval is de CPU pieken hoog.

Als u problemen ondervindt wanneer u nieuwe verbindingen maakt via de ASA, gebruikt u de opdrachtshow conn countom het huidige aantal verbindingen via de ASA te controleren.

Als het huidige aantal hoog is, controleert u de uitvoer om ervoor te zorgen dat hetshow memorygeheugen van de ASA niet opraakt. Als het geheugen laag is, onderzoekt u de bron van de verbindingen met deshow conn of show local-hostopdracht om te controleren of uw netwerk geen denial-of-service-aanval heeft ondergaan.

U kunt andere opdrachten gebruiken om de hoeveelheid verkeer te meten die door de ASA gaat. Met show traffic de opdracht worden de geaggregeerde pakketten en bytes per interface weergegeven en wordt hetshow perfmonverkeer opgesplitst in verschillende typen die door de ASA worden geïnspecteerd.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

09-Jun-2025

|

Bijgewerkte SEO, grammatica en opmaak. |

3.0 |

24-May-2024

|

Bijgewerkte links en formaat. Gecorrigeerde CCW-waarschuwingen. Hercertificering. |

1.0 |

09-Aug-2011

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Cisco TAC Engineers

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback