ASA 8.3 en hoger: Time-out voor SSH/Telnet/HTTP-verbinding instellen met MPF-configuratievoorbeeld

Inhoud

Inleiding

Dit document biedt een voorbeeldconfiguratie voor Cisco adaptieve security applicatie (ASA) met versie 8.3(1) en hoger van een tijdelijke versie die specifiek is voor een bepaalde toepassing zoals SSH/Telnet/HTTP, in tegenstelling tot een configuratie die van toepassing is op alle toepassingen. Dit configuratievoorbeeld gebruikt het Modular Policy Framework (MPF) dat is geïntroduceerd in Cisco Adaptive Security Appliance (ASA) versie 7.0. Raadpleeg Modular Policy Framework gebruiken voor meer informatie.

In deze voorbeeldconfiguratie wordt Cisco ASA geconfigureerd om het werkstation (10.7.241.129) naar Telnet/SSH/HTTP toe te staan naar de externe server (10.1.1.1) achter de router. Er wordt ook een afzonderlijke verbinding met Telnet/SSH/HTTP-verkeer geconfigureerd. Al het andere TCP-verkeer heeft nog steeds de normale waarde voor de verbindingstime-out die is gekoppeld aan de tijdelijke versie van 1:00:00.

Raadpleeg PIX/ASA 7.x en hoger/FWSM: Stel SSH/Telnet/HTTP Connection-time-out in met MPF Configuration Voorbeeld voor dezelfde configuratie op Cisco ASA met versies 8.2 en hoger.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op versie 8.3(1) van de Software van Cisco ASA security applicatie met Adaptive Security Device Manager (ASDM) 6.3.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

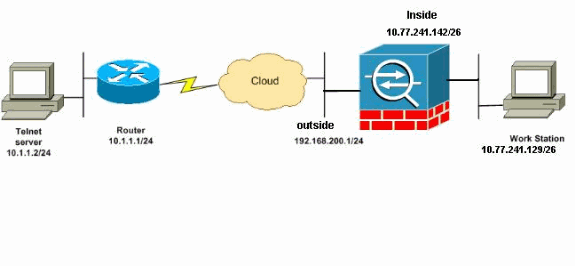

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Opmerking: De in deze configuratie gebruikte schema’s voor IP-adressering zijn niet officieel routeerbaar op het internet. Dit zijn RFC 1918 adressen die in een laboratoriumomgeving zijn gebruikt.

Configuraties

Dit document gebruikt de volgende configuraties:

Opmerking: deze CLI- en ASDM-configuraties zijn van toepassing op de Firewall Service Module (FWSM).

CLI-configuratie

| ASA 8.3(1) configuratie |

|---|

ASA Version 8.3(1) ! hostname ASA domain-name nantes-port.fr enable password S39lgaewi/JM5WyY level 3 encrypted enable password 2KFQnbNIdI.2KYOU encrypted passwd 1mZfSd48bl0UdPgP encrypted no names dns-guard ! interface Ethernet0/0 nameif outside security-level 0 ip address 192.168.200.1 255.255.255.0 ! interface Ethernet0/1 nameif inside security-level 100 ip address 10.77.241.142 255.255.255.0 boot system disk0:/asa831-k8.bin ftp mode passive dns domain-lookup outside !--- Creates an object called DM_INLINE_TCP_1. This defines the traffic !--- that has to be matched in the class map. object-group service DM_INLINE_TCP_1 tcp port-object eq www port-object eq ssh port-object eq telnet access-list outside_mpc extended permit tcp host 10.77.241.129 any object-group DM_INLINE_TCP_1 pager lines 24 mtu inside 1500 mtu outside 1500 no failover no asdm history enable arp timeout 14400 nat (inside) 0 access-list inside_nat0_outbound access-group 101 in interface outside route outside 0.0.0.0 0.0.0.0 192.168.200.2 1 timeout xlate 3:00:00 !--- The default connection timeout value of one hour is applicable to !--- all other TCP applications. timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absolute timeout tcp-proxy-reassembly 0:01:00 no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! !--- Define the class map Cisco-class in order !--- to classify Telnet/ssh/http traffic when you use Modular Policy Framework !--- to configure a security feature. !--- Assign the parameters to be matched by class map. class-map Cisco-class match access-list outside_mpc class-map inspection_default match default-inspection-traffic ! ! policy-map global_policy class inspection_default inspect dns maximum-length 512 inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp !--- Use the pre-defined class map Cisco-class in the policy map. policy-map Cisco-policy !--- Set the connection timeout under the class mode where !--- the idle TCP (Telnet/ssh/http) connection is disconnected. !--- There is a set value of ten minutes in this example. !--- The minimum possible value is five minutes. class Cisco-class set connection timeout idle 0:10:00 reset ! ! service-policy global_policy global !--- Apply the policy-map Cisco-policy on the interface. !--- You can apply the service-policy command to any interface that !--- can be defined by the nameif command. service-policy Cisco-policy interface outside end |

ASDM-configuratie

Voltooi deze stappen om TCP-verbindingstime-out in te stellen voor Telnet-, SSH- en HTTP-verkeer met behulp van ASDM zoals aangegeven in de afbeelding.

Opmerking: zie HTTPS-toegang voor ASDM toestaan voor basisinstellingen om via ASDM toegang te krijgen tot de PIX/ASA.

-

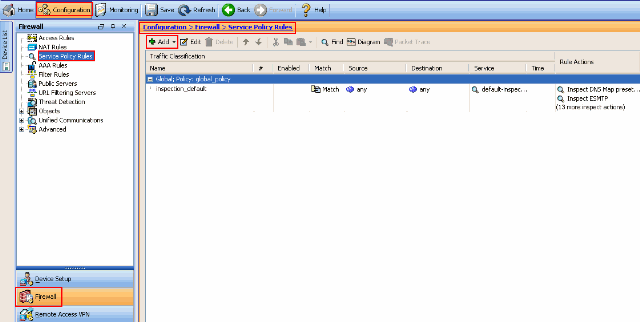

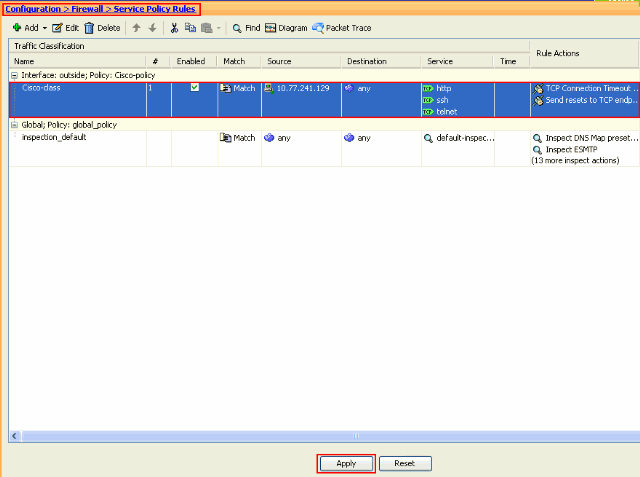

Kies Configuratie > Firewall > Servicebeleidsregels en klik op Add om de Service Policy regel te configureren zoals getoond.

-

Kies in het venster Servicebeleid toevoegen aan de wizard Servicebeleid toevoegen de keuzerondje naast Interface onder het venster Servicebeleid maken en op sectie toepassen. Kies nu de gewenste interface uit de vervolgkeuzelijst en geef een beleidsnaam op. De beleidsnaam die in dit voorbeeld wordt gebruikt, is Cisco-beleid. Klik vervolgens op Volgende.

-

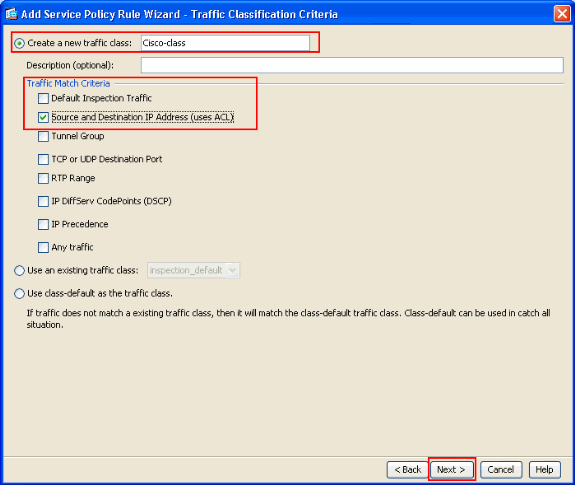

Maak een klassekaartnaam voor Cisco-klasse en controleer het aanvinkvakje Bron- en IP-adres bestemming (gebruikt ACL) in de Traffic Match Criteria. Klik vervolgens op Volgende.

-

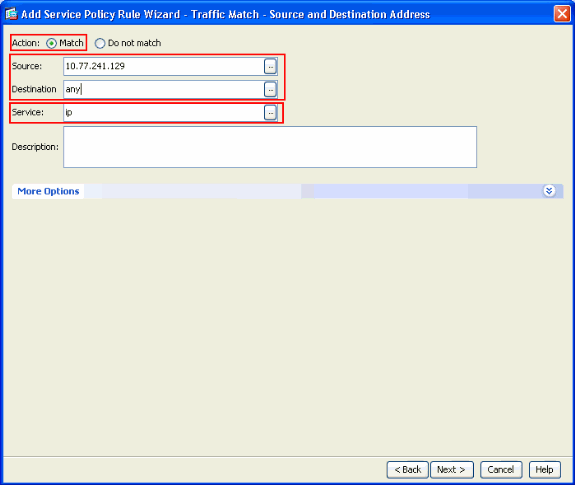

Kies in het venster Add Service Policy Rule Wizard - Traffic Match - Source and Destination Address het keuzerondje naast Match en geef het bron- en doeladres op zoals aangegeven op de afbeelding. Klik op de vervolgkeuzeknop naast Service om de gewenste services te kiezen.

-

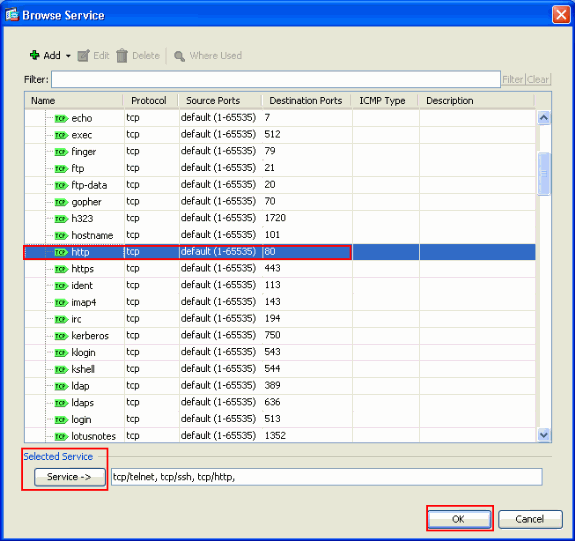

Selecteer de gewenste services zoals telnet, ssh en http. Klik vervolgens op OK.

-

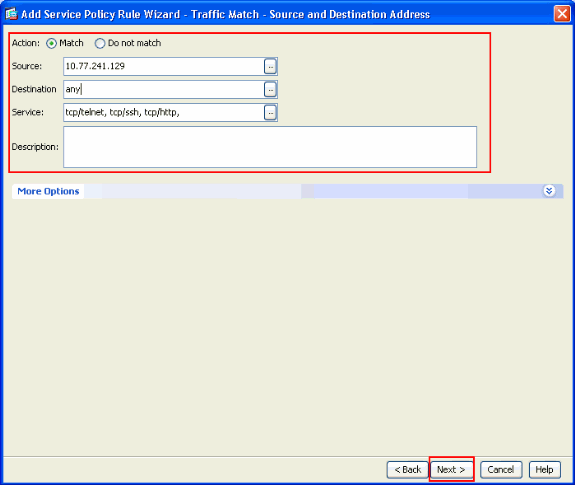

Time-outs configureren. Klik op Next (Volgende).

-

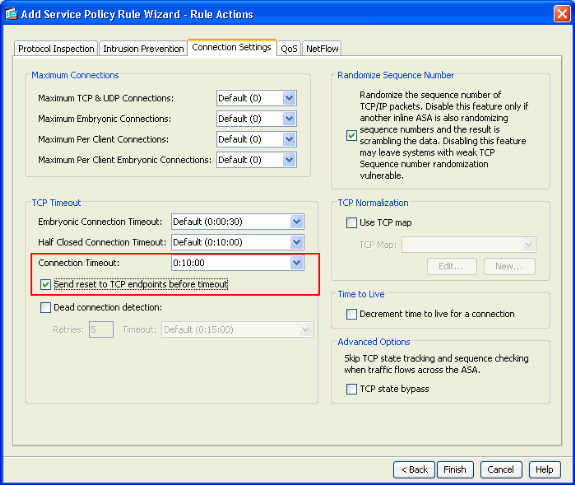

Kies Verbindingsinstellingen om de TCP-verbindingstime-out in te stellen op 10 minuten. Controleer ook de optie Terugzetten naar TCP-eindpunten voor tijdelijke uitloop. Klik op Finish (Voltooien).

-

Klik op Toepassen om de configuratie op de security applicatie toe te passen.

Hiermee is de configuratie voltooid.

Ebryonic-time-out

Een embryonale verbinding is de verbinding die half open is of, bijvoorbeeld, de drieweg handdruk is niet voltooid voor het. Het wordt gedefinieerd als SYN-timeout op de ASA. Standaard is de SYN-timeout bij de ASA 30 seconden. Zo configureert u Embryonic-time-out:

access-list emb_map extended permit tcp any any class-map emb_map match access-list emb_map policy-map global_policy class emb_map set connection timeout embryonic 0:02:00 service-policy global_policy global

Problemen oplossen

Als u vindt dat de verbindingsonderbreking niet met MPF werkt, dan controleer de de initiatieverbinding van TCP. Het probleem kan een omkering van het IP-adres van de bron en de bestemming zijn, of een verkeerd geconfigureerd IP-adres in de toegangslijst komt niet overeen in MPF om de nieuwe tijdelijke waarde in te stellen of om de standaardtime-out voor de toepassing te wijzigen. Maak een toegangslijst aan (bron en bestemming) in overeenstemming met de verbindingsinitiatie om de verbindingstime-out met MPF in te stellen.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

13-Jun-2011 |

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback