ASA/PIX: Active/stand-by failover configureren in transparante modus

Inhoud

Inleiding

De failover configuratie vereist twee identieke security applicaties die met elkaar verbonden zijn via een speciale failover link en, optioneel, een stateful failover link. De gezondheid van de actieve interfaces en eenheden wordt gecontroleerd om te bepalen of aan specifieke failover-voorwaarden wordt voldaan. Als aan deze voorwaarden wordt voldaan, vindt failover plaats.

Het security apparaat ondersteunt twee failover configuraties:

Elke failover-configuratie heeft zijn eigen methode om failover te bepalen en uit te voeren. Met Active/Active failover kunnen beide eenheden netwerkverkeer doorgeven. Hiermee kunt u taakverdeling op uw netwerk configureren. Active/Active failover is alleen beschikbaar op eenheden die in meerdere contextmodus werken. Met Active/Standby failover passeert slechts één unit verkeer terwijl de andere unit in een stand-by status wacht. Active/stand-by failover is beschikbaar op eenheden die in één of meerdere contextmodus werken. Beide failover-configuraties ondersteunen stateful of stateless (reguliere) failover.

Een transparante firewall, is een Layer 2 firewall die werkt als een bump in de bedrading, of een verborgen firewall, en wordt niet gezien als een routerhop naar verbonden apparaten. Het security apparaat sluit hetzelfde netwerk aan op de binnen- en buitenpoorten. Omdat de firewall geen routed hop is, kunt u eenvoudig een transparante firewall in een bestaand netwerk introduceren; het is niet nodig om IP opnieuw aan te passen. U kunt het adaptieve security apparaat instellen om te werken in de standaard routed firewall-modus of in de transparante firewallmodus. Wanneer u van modus verandert, maakt het adaptieve security apparaat de configuratie leeg omdat veel opdrachten niet in beide modi worden ondersteund. Als u al een gevulde configuratie hebt, dient u een back-up van deze configuratie te maken voordat u de modus wijzigt. u kunt deze back-upconfiguratie als referentie gebruiken wanneer u een nieuwe configuratie maakt. Raadpleeg het voorbeeld Transparent Firewall Configuration voor meer informatie over de configuratie van het firewallapparaat in de Transparent-modus.

Dit document concentreert zich op hoe u een Active/Standby failover in Transparent Mode kunt configureren op de ASA security applicatie.

Opmerking: VPN-failover wordt niet ondersteund op eenheden die in meerdere contextmodus werken. VPN-failover is alleen beschikbaar voor Active/Standby failover-configuraties.

Cisco raadt u aan de beheerinterface niet te gebruiken voor failover, met name voor stateful failover waarin het security apparaat voortdurend de verbindingsinformatie van het ene security apparaat naar het andere stuurt. De interface voor failover moet minimaal dezelfde capaciteit hebben als de interfaces die normaal verkeer doorgeven en terwijl de interfaces op de ASA 5540 Gigabit zijn, is de beheerinterface alleen Fast Ethernet. De beheerinterface is alleen ontworpen voor beheerverkeer en wordt gespecificeerd als beheer0/0. Maar u kunt de opdracht alleen beheer gebruiken om elke interface te configureren als een interface alleen voor beheer. Ook, voor Beheer 0/0, kunt u beheer-enige wijze onbruikbaar maken zodat de interface door verkeer kan overgaan enkel als een andere interface. Raadpleeg Cisco Security Appliance Command Reference, versie 8.0 voor meer informatie over de opdracht alleen voor beheer.

Deze configuratiegids biedt een voorbeeldconfiguratie met een korte inleiding tot de PIX/ASA 7.x Active/Standby-technologie. Raadpleeg de ASA/PIX Command Reference Guide voor een diepgaander begrip van de theorie achter deze technologie.

Voorwaarden

Vereisten

Hardware-eis

De twee eenheden in een failoverconfiguratie moeten dezelfde hardwareconfiguratie hebben. Ze moeten van hetzelfde model zijn, hetzelfde aantal en dezelfde soort interfaces hebben en dezelfde hoeveelheid RAM hebben.

Opmerking: de twee eenheden hoeven niet dezelfde grootte Flash geheugen te hebben. Als u eenheden met verschillende Flash-geheugenformaten in uw failover-configuratie gebruikt, zorg er dan voor dat de eenheid met het kleinere Flash-geheugen voldoende ruimte heeft om de software-beeldbestanden en de configuratiebestanden aan te passen. Als dit niet het geval is, zal de synchronisatie van de configuratie van de eenheid met het grotere Flash-geheugen naar de eenheid met het kleinere Flash-geheugen mislukken.

Softwarevereiste

De twee eenheden in een failoverconfiguratie moeten in de operationele modi zijn (routed of transparant, single of multiple context). Ze moeten dezelfde grote (eerste nummer) en kleine (tweede nummer) softwareversie hebben, maar u kunt verschillende versies van de software gebruiken binnen een upgradeproces; U kunt bijvoorbeeld één eenheid upgraden van Versie 7.0(1) naar Versie 7.0(2) en failover actief laten blijven. Cisco raadt u aan beide eenheden te upgraden naar dezelfde versie om de compatibiliteit op lange termijn te garanderen.

Raadpleeg het gedeelte Performing Zero Downtime Upgrades for failover Paren van de Cisco Security Appliance Command Line Configuration Guide, versie 8.0 voor meer informatie over het upgraden van de software op een failover-paar.

Licentievereisten

Op het ASA security applicatie platform moet ten minste één van de eenheden een ongelimiteerde (UR) licentie hebben.

Opmerking: mogelijk is het nodig om de licenties op een failover-paar te upgraden om extra functies en voordelen te verkrijgen. Raadpleeg Licentiesleutel upgraden op een failover-paar voor meer informatie.

Opmerking: de gelicentieerde functies (zoals SSL VPN-peers of beveiligingscontexten) op beide beveiligingstoestellen die deelnemen aan failover, moeten identiek zijn.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

ASA security applicatie met 7.x versie en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt in combinatie met deze hardware- en softwareversies:

-

PIX security applicatie met 7.x versie en hoger

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Active/stand-by failover

In deze sectie wordt Active/Standby failover beschreven en worden de volgende onderwerpen besproken:

Active/stand-by failover - Overzicht

Met Active/Standby failover kunt u een stand-by security applicatie gebruiken om de functionaliteit van een defecte unit over te nemen. Als de actieve unit uitvalt, verandert deze in de stand-by status terwijl de stand-by unit in de actieve status verandert. De eenheid die actief wordt veronderstelt de IP-adressen, of, voor een transparante firewall, het IP-adres voor beheer en de MAC-adressen van de mislukte eenheid en begint verkeer door te geven. De eenheid die nu in stand-by staat neemt de stand-by IP-adressen en MAC-adressen over. Omdat netwerkapparaten geen wijziging zien in de koppeling van MAC- naar IP-adres, veranderen geen ARP-vermeldingen of time-out ergens in het netwerk.

N.B.: In de modus met meerdere contexten kan het security apparaat mislukken in de gehele eenheid, die alle contexten omvat, maar niet in afzonderlijke contexten.

Primaire/secundaire status en actieve/stand-by status

De belangrijkste verschillen tussen de twee eenheden in een failover-paar houden verband met welke eenheid actief is en welke eenheid stand-by is, namelijk welke IP-adressen moeten worden gebruikt en welke eenheid primair is en actief verkeer passeert.

Er bestaan enkele verschillen tussen de eenheden op basis waarvan de eenheid primair is, zoals gespecificeerd in de configuratie, en welke eenheid secundair is:

-

De primaire eenheid wordt altijd de actieve eenheid als beide eenheden tegelijk in bedrijf worden gesteld (en dezelfde operationele gezondheid hebben).

-

Het primaire eenheids-MAC-adres wordt altijd gekoppeld aan de actieve IP-adressen. De uitzondering op deze regel komt voor wanneer de secundaire eenheid actief is en niet het primaire MAC-adres via de failover-link kan verkrijgen. In dit geval wordt het secundaire MAC-adres gebruikt.

Synchronisatie van initialisatie en configuratie van apparaten

De synchronisatie van de configuratie gebeurt wanneer één of beide apparaten in de laars van het failoverpaar. Configuraties worden altijd gesynchroniseerd van de actieve eenheid naar de standby-eenheid. Wanneer de standby-unit zijn eerste opstartfase voltooit, wordt de configuratie ervan gewist, met uitzondering van de failover-opdrachten die nodig zijn om met de actieve unit te communiceren, en de actieve unit stuurt de volledige configuratie naar de standby-unit.

De actieve eenheid wordt als volgt bepaald:

-

Als een unit opstart en een peer reeds actief detecteert, wordt deze de stand-by unit.

-

Als een eenheid opstart en geen peer detecteert, wordt het de actieve eenheid.

-

Als beide eenheden tegelijk worden opgestart, wordt de primaire eenheid de actieve eenheid en wordt de secundaire eenheid de standby-eenheid.

Opmerking: als de secundaire eenheid opstart en de primaire eenheid niet detecteert, wordt het de actieve eenheid. Het gebruikt zijn eigen MAC-adressen voor de actieve IP-adressen. Wanneer de primaire eenheid beschikbaar komt, verandert de secundaire eenheid de MAC-adressen in die van de primaire eenheid, wat een onderbreking van uw netwerkverkeer kan veroorzaken. Om dit te voorkomen, moet u het failover-paar configureren met virtuele MAC-adressen. Zie de sectie Active/stand-by failover configureren van dit document voor meer informatie.

Wanneer de replicatie wordt gestart, geeft de console van het security apparaat op de actieve eenheid het bericht Beginnende configuratie replicatie weer: Verzenden naar paren, en, wanneer het is voltooid, toont het security applicatie het bericht End Configuration replication to mate. Binnen replicatie, kunnen de bevelen ingegaan op de actieve eenheid niet behoorlijk aan de standby eenheid repliceren, en de bevelen ingegaan op de standby eenheid kunnen door de configuratie worden beschreven die van de actieve eenheid wordt herhaald. Voer geen opdrachten op een van beide eenheden in het failover-paar in het configuratie-replicatieproces. Afhankelijk van de grootte van de configuratie, kan de replicatie van enkele seconden tot meerdere minuten duren.

Vanuit de secundaire eenheid kunt u het replicatiebericht bekijken zoals het synchroniseert vanuit de primaire eenheid:

ASA> .

Detected an Active mate

Beginning configuration replication from mate.

End configuration replication from mate.

ASA>

Op de standby-eenheid bestaat de configuratie alleen in actief geheugen. Voer deze opdrachten in om de configuratie na synchronisatie op te slaan in Flash-geheugen:

-

Voor enige contextwijze, ga het exemplaar in werking stelt -in werking stellen-stellen-configuratiebevel op de actieve eenheid in. De opdracht wordt gerepliceerd naar de stand-by unit, die de configuratie naar Flash geheugen schrijft.

-

Voor de meervoudige contextwijze, ga het exemplaar in werking stelt -in werking stellen-Config bevel op de actieve eenheid van de ruimte van de systeemuitvoering en van binnen elke context op schijf in. De opdracht wordt gerepliceerd naar de stand-by unit, die de configuratie naar Flash geheugen schrijft. Contexten met opstartconfiguraties op externe servers zijn via het netwerk toegankelijk voor één van beide eenheden en hoeven niet voor elke eenheid afzonderlijk te worden opgeslagen. U kunt ook de contexten op schijf van de actieve eenheid naar een externe server kopiëren en deze vervolgens naar schijf op de standby-eenheid kopiëren, waar ze beschikbaar komen wanneer de eenheid opnieuw wordt geladen.

Opdrachtreplicatie

Opdrachtreplicatie stroomt altijd van de actieve eenheid naar de standby-eenheid. Aangezien er opdrachten op de actieve unit worden ingevoerd, worden deze via de failover-link naar de standby-unit verzonden. U hoeft de actieve configuratie niet in het Flash-geheugen op te slaan om de opdrachten te herhalen.

Opmerking: Wijzigingen op de standby-eenheid worden niet naar de actieve eenheid gerepliceerd. Als u een opdracht invoert op de standby-eenheid, wordt op het security apparaat het bericht weergegeven **** WAARSCHUWING **** Configuration replication NIET wordt uitgevoerd van de Standby-eenheid naar de actieve eenheid. Configuraties worden niet meer gesynchroniseerd. Dit bericht wordt weergegeven, zelfs als u opdrachten invoert die niet van invloed zijn op de configuratie.

Als u de opdracht schrijfstand-by op de actieve eenheid invoert, wordt de actieve eenheid op de actieve eenheid in werking gesteld, met uitzondering van de failover-opdrachten die worden gebruikt om met de actieve eenheid te communiceren, en wordt de volledige configuratie door de actieve eenheid naar de stand-by-eenheid verzonden.

Voor de meervoudige contextmodus, wanneer u de opdracht schrijfstand-by invoert in de systeemuitvoeringsruimte, worden alle contexten gerepliceerd. Als u het schrijfstandby-opdracht in een context invoert, wordt alleen de contextconfiguratie gerepliceerd.

Herhaalde opdrachten worden opgeslagen in de actieve configuratie. Voer deze opdrachten in om de gerepliceerde opdrachten in het Flash-geheugen op de stand-by-eenheid op te slaan:

-

Voor enige contextwijze, ga het exemplaar in werking stelt -in werking stellen-stellen-configuratiebevel op de actieve eenheid in. De opdracht wordt gerepliceerd naar de stand-by unit, die de configuratie naar Flash geheugen schrijft.

-

Voor de meervoudige contextwijze, ga het exemplaar in werking stelt -in werking stellen-Config bevel op de actieve eenheid van de ruimte van de systeemuitvoering en binnen elke context op schijf in. De opdracht wordt gerepliceerd naar de stand-by unit, die de configuratie naar Flash geheugen schrijft. Contexten met opstartconfiguraties op externe servers zijn via het netwerk toegankelijk voor één van beide eenheden en hoeven niet voor elke eenheid afzonderlijk te worden opgeslagen. U kunt ook de contexten op schijf kopiëren van de actieve eenheid naar een externe server en deze vervolgens naar schijf op de standby-eenheid kopiëren.

failover-triggers

De unit kan defect raken als een van deze gebeurtenissen optreedt:

-

Het apparaat heeft een hardwarestoring of stroomuitval.

-

De eenheid heeft een softwarefout.

-

Teveel gecontroleerde interfaces mislukken.

-

De opdracht geen failover active wordt ingevoerd op de actieve unit of de opdracht failover active wordt ingevoerd op de standby-unit.

failover-acties

In Active/Standby failover vindt failover op eenheidsbasis plaats. Zelfs op systemen die in meerdere contextmodi werken, kunt u niet failover afzonderlijke contexten of groepen contexten.

Deze tabel toont de failover-actie voor elke storingsgebeurtenis. Voor elke storingsgebeurtenis, toont de tabel het failoverbeleid (failover of geen failover), de actie die door de actieve eenheid is ondernomen, de actie die door de standby-eenheid is ondernomen, en eventuele speciale opmerkingen over de failover-voorwaarde en acties. De tabel toont het failovergedrag.

| Falen | Beleid | Actieve Actie | Standby-actie | Opmerkingen |

|---|---|---|---|---|

| De actieve eenheid is defect (voeding of hardware) | failover | N.v.t. | Actief worden; markering actief als mislukt | Geen hello-berichten worden ontvangen op een bewaakte interface of de failover link. |

| Voorheen actieve eenheid herstelt | Geen failover | Stand-by worden | Geen actie | None |

| Standby-eenheid is mislukt (voeding of hardware) | Geen failover | Stand-by markeren als mislukt | N.v.t. | Wanneer de standby-eenheid is gemarkeerd als mislukt, probeert de actieve eenheid geen failover uit te voeren, zelfs niet als de drempel voor interfacestoring is overschreden. |

| failover-link is mislukt binnen bedrijf | Geen failover | De failover-interface markeren als mislukt | De failover-interface markeren als mislukt | U moet de failover link zo snel mogelijk herstellen omdat de unit niet kan failover naar de stand-by unit terwijl de failover link is uitgeschakeld. |

| failover-link is mislukt bij opstarten | Geen failover | De failover-interface markeren als mislukt | Actief worden | Als de failover link is uitgeschakeld bij het opstarten, worden beide eenheden actief. |

| Stateful failover link mislukt | Geen failover | Geen actie | Geen actie | Statusinformatie wordt verouderd en sessies worden beëindigd als er een failover optreedt. |

| Interfacestoring op actieve eenheid boven drempel | failover | Markeren als actief mislukt | Actief worden | None |

| Interfacestoornis op standby-eenheid boven drempelwaarde | Geen failover | Geen actie | Stand-by markeren als mislukt | Wanneer de standby-eenheid is gemarkeerd als mislukt, probeert de actieve eenheid niet te overslaan, zelfs als de drempel voor interfacestoring is overschreden. |

Regelmatige en stateful failover

Het security apparaat ondersteunt twee typen failover, regelmatig en stateful. Deze sectie omvat deze onderwerpen:

Reguliere failover

Wanneer een failover optreedt, worden alle actieve verbindingen verbroken. Clients moeten de verbindingen opnieuw tot stand brengen wanneer de nieuwe actieve eenheid overneemt.

Stateful failover

Als stateful failover is ingeschakeld, geeft de actieve unit voortdurend informatie over de status per verbinding door aan de standby-unit. Nadat een failover is opgetreden, is dezelfde verbindingsinformatie beschikbaar op de nieuwe actieve unit. Ondersteunde eindgebruikerstoepassingen hoeven niet opnieuw verbinding te maken om dezelfde communicatiesessie te houden.

De aan de standby-unit doorgegeven statusinformatie omvat de volgende elementen:

-

De NAT-vertaaltabel

-

De TCP-verbindingsstatus

-

De UDP-verbindingsstaten

-

De ARP-tabel

-

Layer 2-overbruggingstabel (alleen wanneer de firewall in de transparante firewallmodus wordt uitgevoerd)

-

De HTTP-verbindingsstaten (als HTTP-replicatie is ingeschakeld)

-

De ISAKMP- en IPSec SA-tabel

-

De GTP PDP-verbindingsdatabase

De informatie die niet wordt doorgegeven aan de stand-by unit wanneer stateful failover is ingeschakeld, bevat de volgende informatie:

-

De HTTP-verbindingstabel (tenzij HTTP-replicatie is ingeschakeld)

-

De tabel met gebruikersverificatie (wachtrij)

-

De routingtabellen

-

Overheidsinformatie voor veiligheidsdienstmodules

Opmerking: Als failover optreedt binnen een actieve Cisco IP SoftPhone-sessie, blijft de oproep actief omdat de statusinformatie van de gesprekssessie wordt gerepliceerd naar de stand-by-eenheid. Wanneer de oproep wordt beëindigd, verliest de IP SoftPhone-client de verbinding met Cisco CallManager . Dit gebeurt omdat er geen sessieinformatie is voor het CTIQBE hang-upbericht op de standby-unit. Wanneer de IP SoftPhone-client geen antwoord binnen een bepaalde tijdsperiode ontvangt van Cisco CallManager, wordt Cisco CallManager als onbereikbaar beschouwd en wordt de client niet geregistreerd.

Configuratie van LAN-gebaseerde active/stand-by failover

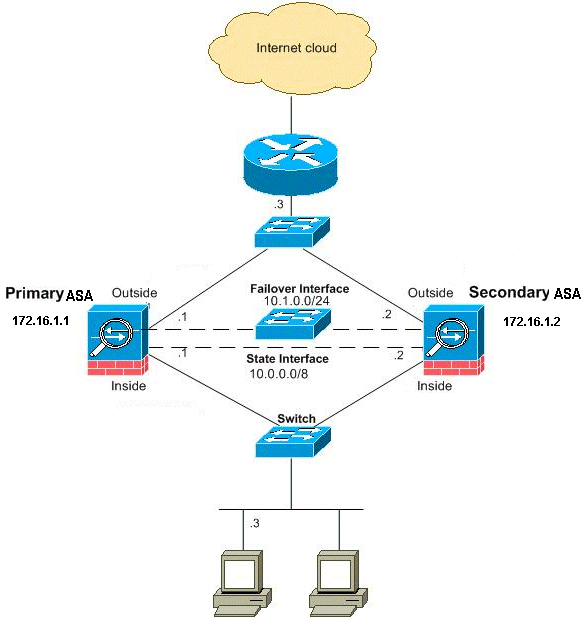

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

In dit gedeelte wordt beschreven hoe u Active/Standby failover in Transparent-modus kunt configureren met een Ethernet-failover-link. Wanneer u LAN-gebaseerde failover configureert, moet u het secundaire apparaat opstarten om de failover link te herkennen voordat het secundaire apparaat de actieve configuratie kan verkrijgen van het primaire apparaat.

Opmerking: als u van een kabelgebaseerde failover overstapt naar een LAN-gebaseerde failover, kunt u veel stappen overslaan, zoals de toewijzing van de actieve en stand-by IP-adressen voor elke interface, die u hebt voltooid voor de op kabel gebaseerde failover-configuratie.

Configuratie van primaire eenheid

Voltooi deze stappen om de primaire eenheid te configureren in een LAN-gebaseerde Active/Standby failover-configuratie. Deze stappen bieden de minimale configuratie die nodig is om failover op de primaire eenheid mogelijk te maken. Voor de meervoudige contextmodus worden alle stappen uitgevoerd in de ruimte voor systeemuitvoering, tenzij anders wordt aangegeven.

Voltooi de volgende stappen om de primaire eenheid in een Active/Standby failover-paar te configureren:

-

Als u dit nog niet hebt gedaan, configureer dan de actieve en stand-by IP-adressen voor de beheerinterface (transparante modus). Het standby IP-adres wordt gebruikt op het security apparaat dat op dit moment de standby-eenheid is. Het moet zich in hetzelfde subnetje bevinden als het actieve IP-adres.

Opmerking: configureer geen IP-adres voor de stateful failover-link als u een speciale stateful failover-interface gebruikt. U gebruikt de ip-opdracht van de failover-interface om een speciale stateful failover-interface in een latere stap te configureren.

hostname(config-if)#ip address active_addr netmask standby standby_addrIn tegenstelling tot Routed Mode, waarvoor voor elke interface een IP-adres is vereist, heeft een transparante firewall een IP-adres dat aan het gehele apparaat is toegewezen. Het beveiligingstoestel gebruikt dit IP-adres als bronadres voor pakketten die op het beveiligingstoestel zijn gegenereerd, zoals systeemberichten of AAA-communicatie. In het voorbeeld wordt het IP-adres voor de primaire ASA geconfigureerd zoals hieronder wordt getoond:

hostname(config)#ip address 172.16.1.1 255.255.0.0 standby 172.16.1.2

Hier wordt 172.16.1.1 gebruikt voor de primaire eenheid, en 172.16.1.2 wijst de secundaire (standby) eenheid toe.

Opmerking: in de modus Meerdere contexten moet u de interfaceadressen vanuit elke context configureren. Gebruik de opdracht Context wijzigen om tussen contexten te switches. De opdrachtprompt verandert in hostname/context (config-if)#, waar context de naam is van de huidige context.

-

(Alleen platform van PIX-security applicatie) Schakel de LAN-gebaseerde failover in.

hostname(config)#failover lan enable

-

Wijs de eenheid aan als de primaire eenheid.

hostname(config)#failover lan unit primary

-

Definieer de failover-interface.

-

Specificeer de interface die als failoverinterface moet worden gebruikt.

hostname(config)#failover lan interface if_name phy_ifIn deze documentatie wordt de "failover" (interfacenaam voor Ethernet0) gebruikt voor een failover-interface.

hostname(config)#failover lan interface failover Ethernet3Het if_name argument wijst een naam toe aan de interface die gespecificeerd wordt door het phy_if argument. Het phy_if argument kan de fysieke poortnaam zijn, zoals Ethernet1, of een eerder gemaakte subinterface, zoals Ethernet0/2.3.

-

Wijs het actieve en standby IP-adres toe aan de failover-link

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

In deze documentatie, om de failover link te configureren, wordt 10.1.0.1 gebruikt voor active, 10.1.0.2 voor de standby-unit en "failover" is een interfacenaam van Ethernet0.

hostname(config)#failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2Het IP-adres voor stand-by moet in hetzelfde substraat staan als het actieve IP-adres. U hoeft het standby-adressubnetmasker niet te identificeren.

Het IP-adres van de failover-link en het MAC-adres veranderen niet bij failover. Het actieve IP-adres voor de failover-link blijft altijd bij de primaire eenheid, terwijl het standby IP-adres bij de secundaire eenheid blijft.

-

De interface inschakelen

hostname(config)#interface phy_if hostname(config-if)#no shutdownIn het voorbeeld wordt Ethernet3 gebruikt voor failover:

hostname(config)#interface ethernet3 hostname(config-if)#no shutdown

-

-

(Optioneel) Om stateful failover in te schakelen, moet u de stateful failover link configureren.

-

Specificeer de interface die gebruikt moet worden als de stateful failover link.

hostname(config)#failover link if_name phy_ifIn dit voorbeeld werd "state" gebruikt als een interfacenaam voor Ethernet2 om de statusinformatie van de failover-link uit te wisselen:

hostname(config)#failover link state Ethernet2

Opmerking: Als de stateful failover link de failover link of een data-interface gebruikt, hoeft u alleen het if_name argument te leveren.

Het if_name argument wijst een logische naam toe aan de interface die gespecificeerd wordt door het phy_if argument. Het phy_if argument kan de fysieke poortnaam zijn, zoals Ethernet1, of een eerder gemaakte subinterface, zoals Ethernet0/2.3. Deze interface moet niet voor een ander doel worden gebruikt, behalve, optioneel, als de failover link.

-

Wijs een actief en standby IP-adres toe aan de stateful failover-link.

Opmerking: Als de stateful failover link de failover link of data-interface gebruikt, sla deze stap over. U hebt de actieve en standby IP-adressen voor de interface al gedefinieerd.

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

10.0.0.1 wordt gebruikt als een actief en 10.0.0.2 als een standby IP-adres voor de stateful failover-link in dit voorbeeld.

hostname(config)#failover interface ip state 10.0.0.1 255.0.0.0 standby 10.0.0.2Het IP-adres voor stand-by moet in hetzelfde substraat staan als het actieve IP-adres. U hoeft het standby-adressubnetmasker niet te identificeren.

Het stateful failover link IP-adres en het MAC-adres veranderen niet bij failover tenzij ze een data-interface gebruiken. Het actieve IP-adres blijft altijd bij de primaire eenheid, terwijl het standby IP-adres bij de secundaire eenheid blijft.

-

Schakel de interface in.

Opmerking: Als de stateful failover link de failover link of data-interface gebruikt, sla deze stap over. U hebt de interface al ingeschakeld.

hostname(config)#interface phy_if hostname(config-if)#no shutdown

Opmerking: in dit scenario wordt Ethernet2 bijvoorbeeld gebruikt voor de stateful failover link:

hostname(config)#interface ethernet2 hostname(config-if)#no shutdown

-

-

Schakel failover in.

hostname(config)#failover

Opmerking: geef eerst de failover-opdracht op het primaire apparaat uit en geef deze vervolgens op het secundaire apparaat uit. Nadat u de failover-opdracht op het secundaire apparaat hebt gegeven, haalt het secundaire apparaat onmiddellijk de configuratie uit het primaire apparaat en zet het zichzelf in de stand-by modus. De primaire ASA blijft omhoog en passeert normaal verkeer en markeert zichzelf als het actieve apparaat. Vanaf dat punt, wanneer een mislukking op het actieve apparaat voorkomt, komt het standby apparaat omhoog als actief.

-

Sla de systeemconfiguratie op in het Flash-geheugen.

hostname(config)#copy running-config startup-config

Configuratie secundaire eenheid

De enige configuratie die vereist is op de secundaire unit is voor de failover-interface. De secundaire eenheid vereist dat deze opdrachten eerst communiceren met de primaire eenheid. Nadat de primaire eenheid zijn configuratie naar de secundaire eenheid stuurt, is het enige permanente verschil tussen de twee configuraties het bevel over de failover LAN unit, dat elke eenheid als primair of secundair identificeert.

Voor de meervoudige contextmodus worden alle stappen uitgevoerd in de ruimte voor systeemuitvoering, tenzij anders wordt aangegeven.

Voltooi de volgende stappen om de secundaire eenheid te configureren:

-

(Alleen platform van PIX-security applicatie) Schakel LAN-gebaseerde failover in.

hostname(config)#failover lan enable

-

Definieer de failover-interface. Gebruik dezelfde instellingen als voor de primaire eenheid.

-

Specificeer de interface die als failoverinterface moet worden gebruikt.

hostname(config)#failover lan interface if_name phy_ifIn deze documentatie wordt Ethernet0 gebruikt voor een LAN-failover-interface.

hostname(config)#failover lan interface failover Ethernet3Het if_name argument wijst een naam toe aan de interface die gespecificeerd wordt door het phy_if argument.

-

Wijs het actieve en standby IP-adres toe aan de failover-link.

hostname(config)#failover interface ip if_name ip_addr mask standby ip_addr

In deze documentatie, om de failover link te configureren, wordt 10.1.0.1 gebruikt voor active, 10.1.0.2 voor de standby-unit en "failover" is een interfacenaam van Ethernet0.

hostname(config)#failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2Opmerking: Voer deze opdracht precies in zoals u deze op de primaire eenheid hebt ingevoerd toen u de failover-interface op de primaire eenheid hebt geconfigureerd.

-

Schakel de interface in.

hostname(config)#interface phy_if hostname(config-if)#no shutdownIn dit scenario wordt Ethernet0 bijvoorbeeld gebruikt voor failover.

hostname(config)#interface ethernet3 hostname(config-if)#no shutdown

-

-

(Optioneel) Wijs deze eenheid aan als de secundaire eenheid.

hostname(config)#failover lan unit secondary

Opmerking: deze stap is optioneel omdat standaard eenheden als secundair worden aangeduid, tenzij ze eerder zijn geconfigureerd.

-

Schakel failover in.

hostname(config)#failover

Opmerking: nadat u failover hebt ingeschakeld, verstuurt de actieve eenheid de configuratie in actief geheugen naar de stand-by-eenheid. Aangezien de configuratie synchroniseert, beginnen de berichten configuratiereplicatie: De configuratiereplicatie verzenden naar partner en beëindigen om te paren verschijnen op de actieve eenheidsconsole.

-

Nadat de actieve configuratie replicatie heeft voltooid, slaat u de configuratie op in Flash-geheugen.

hostname(config)#copy running-config startup-config

Configuraties

Dit document gebruikt de volgende configuraties:

| Primaire ASA |

|---|

ASA#show running-config ASA Version 7.2(3) ! !--- To set the firewall mode to transparent mode, !--- use the firewall transparent command !--- in global configuration mode. firewall transparent hostname ASA domain-name default.domain.invalid enable password 2KFQnbNIdI.2KYOU encrypted names ! interface Ethernet0 nameif failover description LAN Failover Interface ! interface Ethernet1 nameif inside security-level 100 ! interface Ethernet2 nameif outside security-level 0 !--- Configure no shutdown in the stateful failover interface !--- of both Primary and secondary ASA. interface Ethernet3 nameif state description STATE Failover Interface ! interface Ethernet4 shutdown no nameif no security-level no ip address ! interface Ethernet5 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns server-group DefaultDNS domain-name default.domain.invalid access-list 100 extended permit ip any any pager lines 24 mtu outside 1500 mtu inside 1500 !--- Assign the IP address to the Primary and !--- Seconday ASA Security Appliance. ip address 172.16.1.1 255.255.255.0 standby 172.16.1.2 failover failover lan unit primary failover lan interface failover Ethernet0 failover lan enable failover key ****** failover link state Ethernet3 failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2 failover interface ip state 10.0.0.1 255.0.0.0 standby 10.0.0.2 asdm image flash:/asdm-522.bin no asdm history enable arp timeout 14400 access-group 100 in interface outside route outside 0.0.0.0 0.0.0.0 172.16.1.3 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart telnet timeout 5 ssh timeout 5 console timeout 0 ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global prompt hostname context Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e : end |

| Secundaire ASA |

|---|

ASA#show running-config ASA Version 7.2(3) ! hostname ASA domain-name default.domain.invalid enable password 2KFQnbNIdI.2KYOU encrypted names ! failover failover lan unit secondary failover lan interface failover Ethernet0 failover lan enable failover key ****** failover interface ip failover 10.1.0.1 255.255.255.0 standby 10.1.0.2 |

Verifiëren

Gebruik van de show failover Command

In deze paragraaf wordt de show failover opdrachtoutput beschreven. Op elke eenheid, kunt u de failoverstatus met de opdracht show failover verifiëren.

Primaire ASA

ASA#show failover

Failover On

Cable status: N/A - LAN-based failover enabled

Failover unit Primary

Failover LAN Interface: failover Ethernet0 (up)

Unit Poll frequency 200 milliseconds, holdtime 800 milliseconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 250 maximum

Version: Ours 7.2(3), Mate 7.2(3)

Last Failover at: 00:08:03 UTC Jan 1 1993

This host: Primary - Active

Active time: 1820 (sec)

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Other host: Secondary - Standby Ready

Active time: 0 (sec)

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Stateful Failover Logical Update Statistics

Link : state Ethernet3 (up)

Stateful Obj xmit xerr rcv rerr

General 185 0 183 0

sys cmd 183 0 183 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 0 0

L2BRIDGE Tbl 2 0 0 0

Xlate_Timeout 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 1 7012

Xmit Q: 0 1 185

Secundaire ASA

ASA(config)#show failover

Failover On

Cable status: N/A - LAN-based failover enabled

Failover unit Secondary

Failover LAN Interface: failover Ethernet0 (up)

Unit Poll frequency 200 milliseconds, holdtime 800 milliseconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 2 of 250 maximum

Version: Ours 7.2(3), Mate 7.2(3)

Last Failover at: 16:39:12 UTC Aug 9 2009

This host: Secondary - Standby Ready

Active time: 0 (sec)

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Other host: Primary - Active

Active time: 1871 (sec)

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Stateful Failover Logical Update Statistics

Link : state Ethernet3 (up)

Stateful Obj xmit xerr rcv rerr

General 183 0 183 0

sys cmd 183 0 183 0

up time 0 0 0 0

RPC services 0 0 0 0

TCP conn 0 0 0 0

UDP conn 0 0 0 0

ARP tbl 0 0 0 0

L2BRIDGE Tbl 0 0 0 0

Xlate_Timeout 0 0 0 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 1 7043

Xmit Q: 0 1 183

Gebruik het bevel van de show failover staat om de staat te verifiëren.

Primaire ASA

ASA#show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready Comm Failure 00:02:36 UTC Jan 1 1993

====Configuration State===

Sync Done

====Communication State===

Mac set

Secundaire eenheid

ASA#show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

Om de IP-adressen van de failover-unit te verifiëren, gebruikt u de opdracht failover-interface tonen.

Primaire eenheid

ASA#show failover interface

interface failover Ethernet0

System IP Address: 10.1.0.1 255.255.255.0

My IP Address : 10.1.0.1

Other IP Address : 10.1.0.2

interface state Ethernet3

System IP Address: 10.0.0.1 255.255.255.0

My IP Address : 10.0.0.1

Other IP Address : 10.0.0.2

Secundaire eenheid

ASA#show failover interface

interface failover Ethernet0

System IP Address: 10.1.0.1 255.255.255.0

My IP Address : 10.1.0.2

Other IP Address : 10.1.0.1

interface state Ethernet3

System IP Address: 10.0.0.1 255.255.255.0

My IP Address : 10.0.0.2

Other IP Address : 10.0.0.1

Weergave van bewaakte interfaces

Zo geeft u de status van de bewaakte interfaces weer: Op enige contextwijze, ga het show monitor-interface bevel in globale configuratiewijze in. In de modus met meerdere contexten voert u de monitor-interface van de show binnen een context in.

Primaire ASA

ASA(config)#show monitor-interface

This host: Primary - Active

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Other host: Secondary - Standby Ready

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Secundaire ASA

ASA(config)#show monitor-interface

This host: Secondary - Standby Ready

Interface inside (172.16.1.2): Normal

Interface outside (172.16.1.2): Normal

Other host: Primary - Active

Interface inside (172.16.1.1): Normal

Interface outside (172.16.1.1): Normal

Opmerking: als u geen failover IP-adres invoert, wordt 0.0.0.0 weergegeven voor de show failover-opdracht voor het IP-adres en blijft de interfacebewaking in een wachtstaat. Raadpleeg het gedeelte Show failover van de Opdrachtreferentie voor Cisco Security Appliance, versie 7.2 voor meer informatie over de verschillende failoverstaten.

Weergave van de failover-opdrachten in de actieve configuratie

Om de failover-opdrachten in de actieve configuratie te bekijken, voert u deze opdracht in:

hostname(config)#show running-config failover

Alle failover-opdrachten worden weergegeven. Op eenheden die in veelvoudige contextwijze lopen, ga het bevel van de show in werking stelt -in werking stellen-config failover in de ruimte van de systeemuitvoering in. Voer de opdracht show running-config all failover in om de failover-opdrachten in de actieve configuratie weer te geven en opdrachten op te nemen waarvoor u de standaardwaarde niet hebt gewijzigd.

Tests van failover-functies

Voltooi deze stappen om failover functionaliteit te testen:

-

Test dat uw actieve eenheid of failover groep verkeer doorgeeft zoals verwacht met FTP (bijvoorbeeld) om een bestand tussen hosts op verschillende interfaces te verzenden.

-

Dwing een failover aan de standby unit met deze opdracht:

Voer voor Active/Standby failover deze opdracht in op de actieve unit:

hostname(config)#no failover active

-

Gebruik FTP om een ander bestand tussen dezelfde twee hosts te verzenden.

-

Als de test niet succesvol was, voer dan de show failover commando in om de failover status te controleren.

-

Als u klaar bent, kunt u de eenheid of de failover-groep met deze opdracht terugbrengen naar de actieve status:

Voer voor Active/Standby failover deze opdracht in op de actieve unit:

hostname(config)#failover active

Gedwongen failover

Typ een van de volgende opdrachten om de standby-eenheid actief te laten worden:

Voer deze opdracht in op de standby-eenheid:

hostname#failover active

Voer deze opdracht in op de actieve eenheid:

hostname#no failover active

Uitgeschakeld failover

Typ deze opdracht om failover uit te schakelen:

hostname(config)#no failover

Als u failover op een Active/Standby-paar uitschakelt, zorgt het ervoor dat de actieve en stand-by status van elke eenheid behouden blijft totdat u opnieuw begint. De stand-by-eenheid blijft bijvoorbeeld in de stand-by modus staan, zodat beide eenheden geen verkeer doorgeven. Raadpleeg het gedeelte Forceren failover om de standby-eenheid actief te maken (zelfs als failover is uitgeschakeld).

Als u failover op een actief/actief paar uitschakelt, zorgt het ervoor dat de failover-groepen in de actieve status blijven, op welke eenheid ze momenteel actief zijn, ongeacht welke eenheid ze zijn geconfigureerd om te verkiezen. De opdracht geen failover kan worden ingevoerd in de ruimte voor systeemuitvoering.

Herstel van een mislukte eenheid

Typ deze opdracht om een mislukte eenheid te herstellen naar een niet-mislukte status:

hostname(config)#failover reset

Als u een mislukte eenheid terugzet naar een status die niet is mislukt, wordt de eenheid niet automatisch actief. gerestaureerde eenheden of groepen blijven in de stand-by staat totdat ze door failover actief worden gemaakt (gedwongen of natuurlijk). Een uitzondering is een failovergroep die is geconfigureerd met de opdracht Pre. Als een failover-groep eerder actief was, wordt deze actief als deze is geconfigureerd met de opdracht Pre en als de eenheid waarop de failover is mislukt, de voorkeurseenheid is.

Problemen oplossen

Wanneer een failover optreedt, sturen beide beveiligingstoestellen systeemberichten uit. Deze sectie omvat deze onderwerpen

failover-bewaking

Dit voorbeeld toont aan wat gebeurt wanneer failover niet is begonnen om de netwerkinterfaces te controleren. failover begint niet de netwerkinterfaces te controleren tot het het tweede hello pakket van de andere eenheid op die interface heeft gehoord. Dit duurt ongeveer 30 seconden. Als de switch is aangesloten op een netwerk dat Spanning Tree Protocol (STP) uitvoert, neemt dit twee keer de voorwaartse vertragingstijd die in de switch is geconfigureerd, doorgaans ingesteld op 15 seconden plus deze 30 seconden vertraging. Dit komt doordat bij ASA bootup en onmiddellijk na een failover-gebeurtenis, de netwerk switch een tijdelijke bridge loop detecteert. Na detectie van deze lus stopt het om pakketten op deze interfaces door te sturen voor de voorwaartse vertragingstijd. Het gaat dan de luistermodus in voor een extra voorwaartse vertragingstijd, waarin de switch op overbruggingslijnen luistert maar geen verkeer door:sturen of voorwaartse failover hello pakketten doorstuurt. Na tweemaal de voorwaartse vertragingstijd (30 seconden) wordt de verkeersstroom hervat. Elke ASA blijft in een wachtmodus tot hij 30 seconden hello-pakketten van de andere unit hoort. Binnen de tijd dat ASA verkeer overgaat, laat het de andere eenheid niet vallen die op het niet horen van de hello pakketten wordt gebaseerd. Alle andere failover controle komt nog voor, d.w.z., Macht, het Verlies van de Interface van Verband, en hello van de Kabel failover.

Voor failover raadt Cisco klanten ten zeerste aan portfast toe te staan op alle switch-poorten die verbinding maken met ASA-interfaces. Bovendien moeten het kanaliseren en trunking op deze havens worden onbruikbaar gemaakt. Als de interface van de ASA binnen failover daalt, hoeft de switch niet 30 seconden te wachten terwijl de poortovergangen van een staat van luisteren naar leren naar doorsturen.

Failover On Cable status: Normal Reconnect timeout 0:00:00 This host: Primary - Active Active time: 6930 (sec) Interface inside (172.16.1.1): Normal (Waiting) Interface outside (172.16.1.1): Normal (Waiting) Other host: Secondary - Standby Active time: 15 (sec) Interface inside (172.16.1.2): Normal (Waiting) Interface outside (172.16.1.2): Normal (Waiting)

Samengevat, controleer deze stappen om de failoverproblemen te versmallen:

-

Controleer de netwerkkabels die in de wachtstand/uitval-staat op de interface zijn aangesloten en vervang ze, als dat mogelijk is.

-

Als er een switch is aangesloten tussen de twee unit, controleert u of de netwerken die zijn aangesloten op de interface in de wachtstand/uitval status correct functioneren.

-

Controleer de interfacepoort die is aangesloten op de switch in de wachtstand/uitval-toestand en gebruik, indien mogelijk, de andere FE-poort op de switch.

-

Controleer of u de poort snel hebt ingeschakeld en zowel trunking als kanalisatie op de interfacepoorten die met de switch zijn verbonden, hebt uitgeschakeld.

Eenheidsfout

In dit voorbeeld is een fout gedetecteerd bij failover. Merk op dat interface 1 op de primaire eenheid de bron van de mislukking is. De eenheden zijn terug in de wachtstand vanwege de storing. De mislukte unit heeft zichzelf verwijderd uit het netwerk (interfaces zijn uitgeschakeld) en stuurt niet langer hello-pakketten naar het netwerk. De actieve eenheid blijft in een wachtstand totdat de mislukte eenheid wordt vervangen en de failover-communicatie opnieuw begint.

Failover On Cable status: Normal Reconnect timeout 0:00:00 This host: Primary - Standby (Failed) Active time: 7140 (sec) Interface inside (172.16.1.2): Normal (Waiting) Interface outside (172.16.1.2): Failed (Waiting) Other host: Secondary - Active Active time: 30 (sec) Interface inside (172.16.1.1): Normal (Waiting) Interface outside (172.16.1.1): Normal (Waiting)

LU wijst verbinding niet toe

Er kan zich een geheugenprobleem voordoen als u deze foutmelding ontvangt:

LU wijst verbinding niet toe

Dit probleem is gedocumenteerd in Cisco bug-id CSCte80027 (alleen geregistreerde klanten). Om dit probleem op te lossen, dient u uw firewall te upgraden naar een softwareversie waarin deze bug is verholpen. Sommige ASA-softwareversies waaronder deze bug vast kwam te zitten zijn 8.2(4), 8.3(2), 8.4(2).

failover-systeemmeldingen

Het beveiligingstoestel geeft een aantal systeemmeldingen uit met betrekking tot failover op prioriteitsniveau 2, wat duidt op een kritieke toestand. Raadpleeg om deze berichten te bekijken de Configuratie- en systeemlogberichten van Cisco Security Appliance om de vastlegging in te schakelen en beschrijvingen van de systeemberichten te zien.

Opmerking: binnen switchover sluit failover logischerwijs en brengt interfaces omhoog, die syslog 411001 en 411002 berichten genereren. Dit is een normale activiteit.

Debugberichten

Om te zien debug berichten, ga debug fover bevel in. Raadpleeg de opdrachtreferentie voor Cisco security applicatie voor meer informatie.

Opmerking: omdat debugging-uitvoer een hoge prioriteit krijgt in het CPU-proces, kan dit de systeemprestaties drastisch beïnvloeden. Om deze reden kunt u de debug over-opdrachten alleen gebruiken om specifieke problemen op te lossen of binnen probleemoplossingssessies met het technische ondersteuningspersoneel van Cisco.

SNMP

Om SNMP-syslog traps voor failover te ontvangen, dient u de SNMP-agent te configureren om SNMP-traps naar SNMP-beheerstations te verzenden, een syslog-host te definiëren en de Cisco syslog MIB te compileren naar uw SNMP-beheerstation. Raadpleeg de opdrachten SNMP-server en vastlegging in de opdrachtreferentie voor Cisco security applicatie voor meer informatie.

failover-polltime

Gebruik de opdracht failover polltime in de globale configuratiemodus om de poll- en wachttijden van de failover-eenheid te specificeren.

De failover polltime unit msec [time] onderzoekt hello-berichten om het tijdsinterval weer te geven en zo het bestaan van de stand-by unit te controleren.

Op dezelfde manier vertegenwoordigt de failover holdtime unit msec [tijd] de instelling van een tijdsperiode gedurende welke een unit een hello-bericht moet ontvangen op de failover-link, waarna de peer-unit mislukt is verklaard.

Om de data-interface poll en wachttijden in een Active/Standby failover-configuratie te specificeren, gebruikt u de opdracht failover polltime interface in de globale configuratiemodus. Gebruik de opdracht Geen formulier om de standaardpoll- en houdtijden te herstellen.

failover polltime interface [msec] time [holdtime time]

Gebruik de opdracht interface voor failover-polltime om de frequentie te wijzigen waarmee hello-pakketten worden verzonden op gegevensinterfaces. Deze opdracht is alleen beschikbaar voor Active/Standby-failover. Gebruik voor Active/Active failover de opdracht polltime-interface in de configuratiemodus van de failover-groep in plaats van de opdracht failover-polltime-interface.

U kunt geen holdtime-waarde invoeren die minder dan 5 keer de tijd van de interfacestudie is. Met een snellere opiniepeiltijd kan het security apparaat storing detecteren en failover sneller activeren. Snellere detectie kan echter onnodige overschakelingen veroorzaken wanneer het netwerk tijdelijk verstopt is. Het testen van de interface begint wanneer een hello pakket niet op de interface voor meer dan de helft van de greeptijd wordt gehoord.

U kunt zowel failover polltime unit als failover polltime interface commando's in de configuratie opnemen.

In dit voorbeeld wordt de frequentie van de interfaceopiniepeiling ingesteld op 500 milliseconden en de wachttijd op 5 seconden:

hostname(config)#failover polltime interface msec 500 holdtime 5

Raadpleeg de sectie failover polltime van de Opdrachtreferentie voor Cisco Security Appliance, versie 7.2 voor meer informatie.

Certificaat/privé-sleutel exporteren in failover-configuratie

Het primaire apparaat repliceert automatisch de privé-sleutel/het certificaat aan de secundaire eenheid. Geef de opdracht schrijfgeheugen in de actieve eenheid uit om de configuratie, met inbegrip van de certificaatsleutel/privésleutel, te repliceren naar de standby-eenheid. Alle toetsen/certificaten op de standby-eenheid worden gewist en opnieuw ingevuld door de actieve eenheidsconfiguratie.

Opmerking: U mag de certificaten, sleutels en vertrouwenspunten niet handmatig importeren van het actieve apparaat en vervolgens exporteren naar het standby-apparaat.

WAARSCHUWING: Fout bij failover-berichtdecryptie.

Fout:

Failover message decryption failure. Please make sure both units have the same failover shared key and crypto license or system is not out of memory

Dit probleem treedt op door de configuratie van de failover-toets. Om deze kwestie op te lossen, verwijder de failover sleutel, en vorm de nieuwe gedeelde sleutel.

Probleem: failover valt altijd op nadat de transparante Active/Standby multiple mode failover is geconfigureerd

failover is stabiel wanneer de interne interfaces van beide ASA’s direct verbonden zijn en de buiteninterfaces van beide ASA’s direct verbonden zijn. Maar failover klapt als er een switch tussenin wordt gebruikt.

Oplossing: Schakel de BPDU uit op de ASA-interfaces om dit probleem op te lossen.

ASA-modules - failover

Als security servicesmodule voor geavanceerde inspectie en preventie (AIP-SSM) of CSC-SSM (Content Security and Control Security Services Module) wordt gebruikt in actieve en stand-by eenheden, werkt deze onafhankelijk van de ASA in termen van failover. Modules moeten handmatig worden geconfigureerd in actieve en stand-by-eenheden, de failover repliceert de moduleconfiguratie niet.

In termen van failover moeten beide ASA-eenheden die AIP-SSM- of CSC-SSM-modules hebben, van hetzelfde hardwaretype zijn. Als de primaire eenheid bijvoorbeeld de ASA-SSM-10-module heeft, moet de secundaire eenheid de ASA-SSM-10-module hebben.

Toewijzing failover-berichtblok mislukt

Fout %PIX|ASA-3-105010: Toewijzing (primair) failover-berichtblok mislukt

Uitleg: Het blokgeheugen is leeg. Dit is een tijdelijk bericht en het security apparaat moet herstellen. Primair kan ook worden vermeld als secundair voor de secundaire eenheid.

Aanbevolen actie: Gebruik de opdracht show blocks om het huidige blokgeheugen te bewaken.

Probleem met AIP-module

Als u twee ASA's hebt in een failover-configuratie en elk een AIP-SSM heeft, moet u de configuratie van de AIP-SSM's handmatig repliceren. Alleen de configuratie van de ASA wordt door het failover-mechanisme gerepliceerd. AIP-SSM is niet opgenomen in de failover.

Ten eerste werkt AIP-SSM onafhankelijk van de ASA wat failover betreft. Voor failover, alles wat nodig is vanuit een ASA-perspectief is dat de AIP-modules van hetzelfde hardwaretype zijn. Bovendien moet de configuratie van de ASA tussen de actieve en de stand-by modus synchroon zijn, zoals bij elk ander deel van de failover.

De AIP's zijn in feite onafhankelijke sensoren. Er is geen failover tussen de twee, en ze hebben geen kennis van elkaar. Ze kunnen onafhankelijke versies van code draaien. Dat wil zeggen, ze hoeven niet te matchen, en de ASA maakt zich geen zorgen over de versie van code op de AIP met betrekking tot failover.

ASDM initieert een verbinding met de AIP via de beheerinterface IP die u op de AIP hebt geconfigureerd. Met andere woorden, het verbindt met de sensor typisch door HTTPS, die afhankelijk is van hoe u de sensor opstelt.

U kunt een failover van de ASA hebben, onafhankelijk van de IPS (AIP) modules. U bent nog steeds verbonden met dezelfde omdat u verbinding maakt met zijn IP-beheer. Om verbinding met de andere AIP te kunnen maken, moet u opnieuw verbinding maken met de IP-beheerinterface om deze te kunnen configureren en openen.

Raadpleeg ASA: Verzend netwerkverkeer van de ASA naar het AIP SSM-configuratievoorbeeld voor meer informatie en voorbeeldconfiguraties over hoe u netwerkverkeer kunt verzenden dat door de Cisco ASA 5500 Series adaptieve security applicatie (ASA) wordt doorgegeven aan de security servicesmodule voor geavanceerde inspectie en preventie (AIP-SSM) (IPS)

Bekende problemen

Wanneer u probeert toegang te krijgen tot de ASDM op de secundaire ASA met versie 8.x-software en ASDM versie 6.x voor failover-configuratie, wordt deze fout ontvangen:

Fout: De naam op het veiligheidscertificaat is ongeldig of komt niet overeen met de naam van de site

In het certificaat zijn de Emittent en de Onderwerpnaam het IP-adres van de actieve eenheid en niet het IP-adres van de standby-eenheid.

In ASA versie 8.x wordt het interne (ASDM) certificaat van de actieve eenheid naar de standby-eenheid gerepliceerd, waardoor de foutmelding wordt veroorzaakt. Maar als dezelfde firewall werkt op versie 7.x-code met 5.x ASDM en u probeert toegang te krijgen tot ASDM, ontvangt u deze reguliere beveiligingswaarschuwing:

Het beveiligingscertificaat heeft een geldige naam die overeenkomt met de naam van de pagina die u probeert te bekijken

Wanneer u het certificaat controleert, zijn de emittent en de onderwerpnaam het IP-adres van de standby-eenheid.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

10-Aug-2009

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback