ASA/PIX: Probleemoplossing voor omgekeerde route-injectie (RRI) configureren en uitvoeren

Inhoud

Inleiding

Dit document beschrijft hoe u de RI-invoeging (Reverse Route Injection) van Cisco security applicatie (ASA/PIX) kunt configureren en oplossen.

Opmerking: Raadpleeg PIX/ASA 7.x en Cisco VPN-client 4.x met Windows 2003 IAS RADIUS (Against Active Directory) verificatievoorbeeld voor meer informatie over VPN-configuratie op afstand van ASA/PIX en Cisco VPN-client.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 5500 Series adaptieve security applicatie (ASA) met softwareversie 8.0

-

Cisco VPN-clientsoftwareversie 5.0

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Verwante producten

Deze configuratie kan ook worden gebruikt met Cisco 500 Series PIX-firewall die softwareversie 7.x en hoger uitvoert.

Conventies

Achtergrondinformatie

Omgekeerde Route Injection (RI) wordt gebruikt om de routingtabel van een interne router te bevolken die Open Shortest Path First (OSPF)-protocol of Routing Information Protocol (RIP) voor externe VPN-clients of LAN 2-LAN-sessies draait.

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik het Opname Gereedschap (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

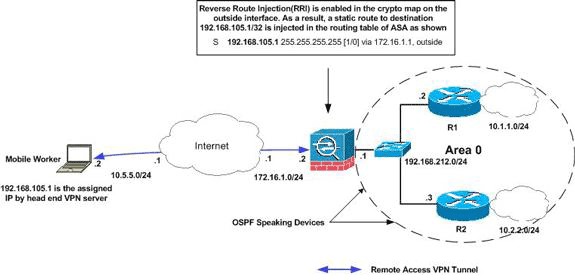

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Opmerking: de IP-adresseringsschema's die in deze configuratie worden gebruikt, zijn niet wettelijk routeerbaar op het internet. Het zijn RFC 1918 adressen die in een labomgeving gebruikt zijn.

N.B.: U kunt RI in LAN-to-LAN VPN-tunnels en Makkelijk VPN-scenario's gebruiken.

Configuraties

Dit document gebruikt deze configuraties:

| Cisco ASA |

|---|

ciscoasa(config)#access-list split extended permit ip 192.168.212.0 255.255.255.0

192.168.105.0 255.255.255.00

ciscoasa(config)#access-list redistribute standard permit 192.168.105.0 255.255.255.0

ciscoasa(config)#ip local pool clients 192.168.105.1-192.168.105.10 mask 255.255.255.0

ciscoasa(config)#route-map redistribute permit 1

ciscoasa(config-route-map)#match ip address redistribute

ciscoasa(config-route-map)#exit

ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)#split-tunnel-network-list value split

ciscoasa(config-group-policy)#exit

ciscoasa(config)#isakmp nat-traversal 10

ciscoasa(config)#isakmp enable outside

ciscoasa(config)#isakmp policy 10 authentication pre-share

ciscoasa(config)#isakmp policy 10 encryption 3des

ciscoasa(config)#isakmp policy 10 hash sha

ciscoasa(config)#isakmp policy 10 group 2

ciscoasa(config)#isakmp policy 10 lifetime 86400

ciscoasa(config)#crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

ciscoasa(config)#crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

ciscoasa(config)#crypto dynamic-map outside_dyn_map 20 set reverse-route

!--- Command to enable RRI

ciscoasa(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

ciscoasa(config)#crypto map outside_map interface outside

ciscoasa(config)#tunnel-group vpn-test type ipsec-ra

ciscoasa(config)#tunnel-group vpn-test general-attributes

ciscoasa(config-tunnel-general)#address-pool clients

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#tunnel-group vpn-test ipsec-attributes

ciscoasa(config-tunnel-ipsec)#pre-shared-key cisco123

ciscoasa(config-tunnel-ipsec)#exit |

| Cisco ASA |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0

nameif outside

security-level 0

ip address 172.16.1.2 255.255.255.0

!

interface Ethernet1

nameif inside

security-level 100

ip address 192.168.212.1 255.255.255.0

!

!---Output Suppressed

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list split extended permit ip 192.168.212.0 255.255.255.0

192.168.105.0 255.255.255.0

!--- Split-tunneling ACL

access-list redistribute standard permit 192.168.105.0 255.255.255.0

!--- Match the traffic sourced from 192.168.105.0 network

pager lines 24

mtu outside 1500

mtu insi 1500

ip local pool clients 192.168.105.1-192.168.105.10 mask 255.255.255.0

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

!

route-map redistribute permit 1

match ip address redistribute

!

!

router ospf 1

network 192.168.212.0 255.255.255.0 area 0

log-adj-changes

redistribute static subnets route-map redistribute

!--- Redistribute the static routes sourced from 192.168.105.0 !--- network into OSPF Autonomous System (AS).

!

route outside 10.5.5.0 255.255.255.0 172.16.1.1 1

!---Output Suppressed

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 20 set reverse-route

!--- Command to enable RRI

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto isakmp enable outside

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto isakmp policy 65535

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!---Output Suppressed

service-policy global_policy global

group-policy clientgroup internal

group-policy clientgroup attributes

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split

username vpnuser password gKK.Ip0zetpjju4R encrypted

tunnel-group vpn-test type remote-access

tunnel-group vpn-test general-attributes

address-pool clients

default-group-policy clientgroup

tunnel-group vpn-test ipsec-attributes

pre-shared-key *

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end |

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Routing Tabel-uitvoer voordat RI in de ASA is ingeschakeld

Opmerking: Ga ervan uit dat de VPN-tunnel is opgezet door een mobiele gebruiker op afstand en 192.168.105.1 is het toegewezen IP-adres van ASA.

ASA-routingtabel

ciscoasa#show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

S 192.168.105.1 255.255.255.255 [1/0] via 172.16.1.1, outside

C 192.168.212.0 255.255.255.0 is directly connected, insi

C 172.16.1.0 255.255.255.0 is directly connected, outside

S 10.5.5.0 255.255.255.0 [1/0] via 172.16.1.1, outside

O 10.2.2.1 255.255.255.255 [110/11] via 192.168.212.3, 2:09:24, insi

O 10.1.1.1 255.255.255.255 [110/11] via 192.168.212.2, 2:09:24, insi

Tip: Zelfs als RI niet is geconfigureerd wordt de statische route van de aangesloten client ingespoten in de routingtabel van de VPN-server (ASA/PIX). Echter, wordt het niet herverdeeld naar de interne router, die dynamische routeringsprotocollen, zoals OSPF, DHCP (als u ASA 8.0) in werking stelt.

Routertabel R1

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.1.1.0/24 is directly connected, Loopback0

O 10.2.2.1/32 [110/11] via 192.168.212.3, 02:11:52, Ethernet0

Routertabel voor R2

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.2.2.0/24 is directly connected, Loopback0

O 10.1.1.1/32 [110/11] via 192.168.212.2, 02:13:03, Ethernet0

Routing Tabel-uitvoer nadat RI in de ASA is ingeschakeld

Opmerking: Ga ervan uit dat de VPN-tunnel is opgezet door een mobiele gebruiker op afstand en 192.168.105.1 is het toegewezen IP-adres van ASA.

ASA-routingtabel

ciscoasa#show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

S 192.168.105.1 255.255.255.255 [1/0] via 172.16.1.1, outside

C 192.168.212.0 255.255.255.0 is directly connected, insi

C 172.16.1.0 255.255.255.0 is directly connected, outside

S 10.5.5.0 255.255.255.0 [1/0] via 172.16.1.1, outside

O 10.2.2.1 255.255.255.255 [110/11] via 192.168.212.3, 2:09:24, insi

O 10.1.1.1 255.255.255.255 [110/11] via 192.168.212.2, 2:09:24, insi

Routertabel R1

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

192.168.105.0/32 is subnetted, 1 subnets

O E2 192.168.105.1 [110/20] via 192.168.212.1, 00:03:06, Ethernet0

!--- Redistributed route

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.1.1.0/24 is directly connected, Loopback0

O 10.2.2.1/32 [110/11] via 192.168.212.3, 02:11:52, Ethernet0

Routertabel voor R2

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

192.168.105.0/32 is subnetted, 1 subnets

O E2 192.168.105.1 [110/20] via 192.168.212.1, 00:04:17, Ethernet0

!--- Redistributed route

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.2.2.0/24 is directly connected, Loopback0

O 10.1.1.1/32 [110/11] via 192.168.212.2, 02:13:03, Ethernet0

Gerelateerde informatie

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback