Inleiding

Dit document beschrijft een voorbeeld van de implementatie van op certificaten gebaseerde verificatie op mobiele apparaten.

Voorwaarden

De gereedschappen en apparaten die in de Guide worden gebruikt, zijn:

- Cisco Firepower Threat Defense (FTD)

- Firepower Management Center (FMC)

- Apple iOS-apparaat (iPhone, iPad)

- Certificaatautoriteit (CA)

- Cisco AnyConnect-clientsoftware

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basis VPN

- SSL/TLS

- publieke sleutelinfrastructuur

- Ervaring met FMC

- OpenSSL

- Cisco AnyConnect

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Cisco FTD

- Cisco FMC

- Microsoft CA Server

- XCA

- Cisco AnyConnect

- Apple iPad

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Cisco AnyConnect configureren op FTD

In dit gedeelte worden de stappen beschreven voor het configureren van AnyConnect via FMC. Voordat u begint, moet u alle configuraties implementeren.

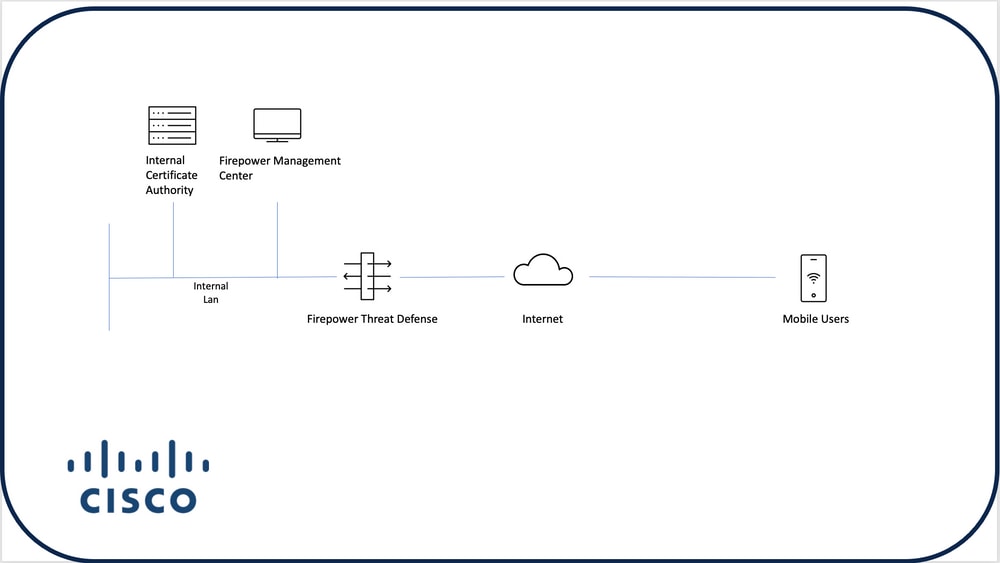

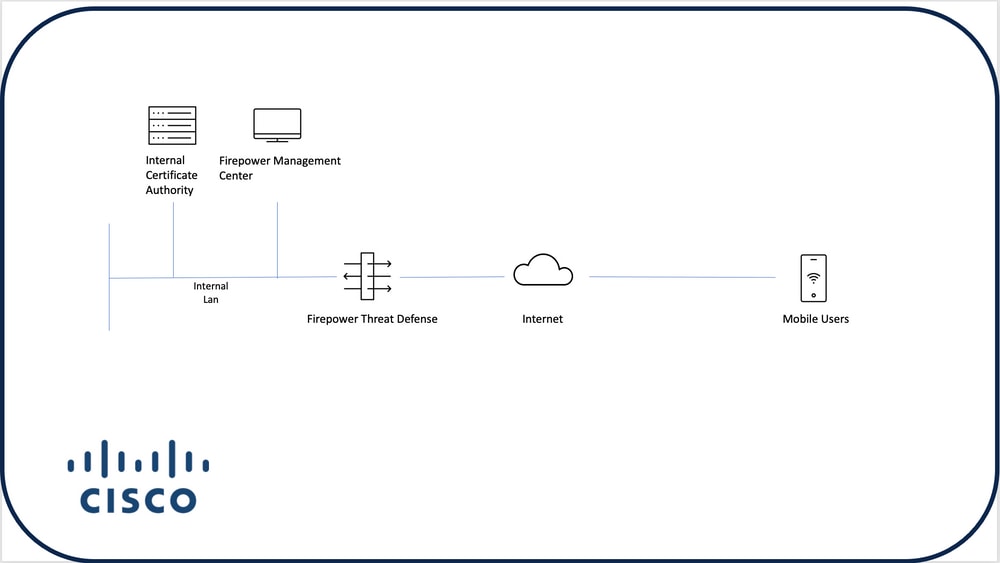

Netwerkdiagram

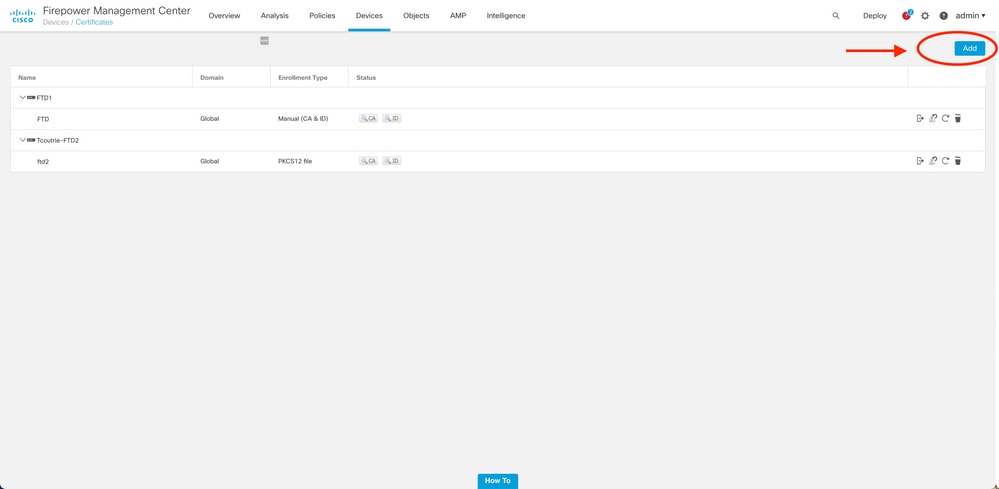

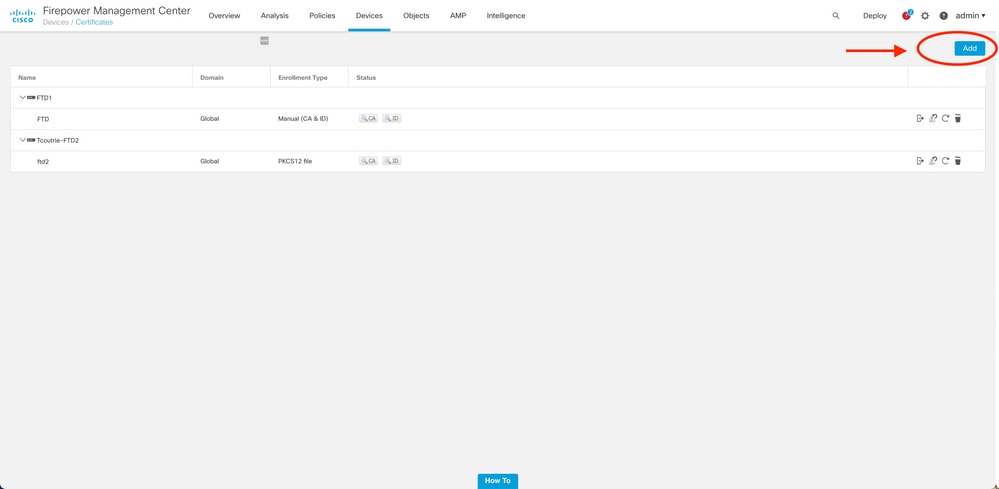

Certificaat toevoegen aan FTD

Stap 1. Maak een certificaat voor de FTD op het FMC-toestel. Navigeer naar Apparaten > Certificaat en kies Toevoegen, zoals weergegeven in deze afbeelding:

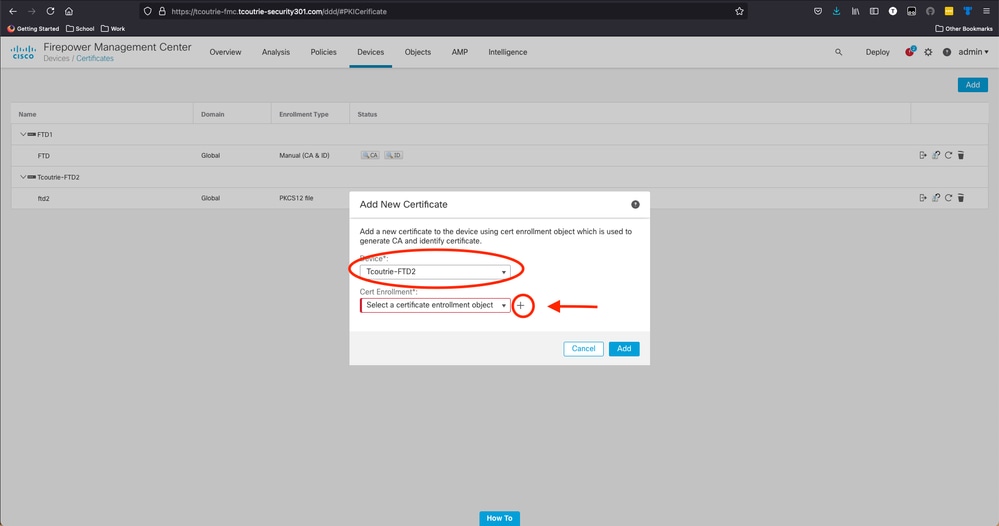

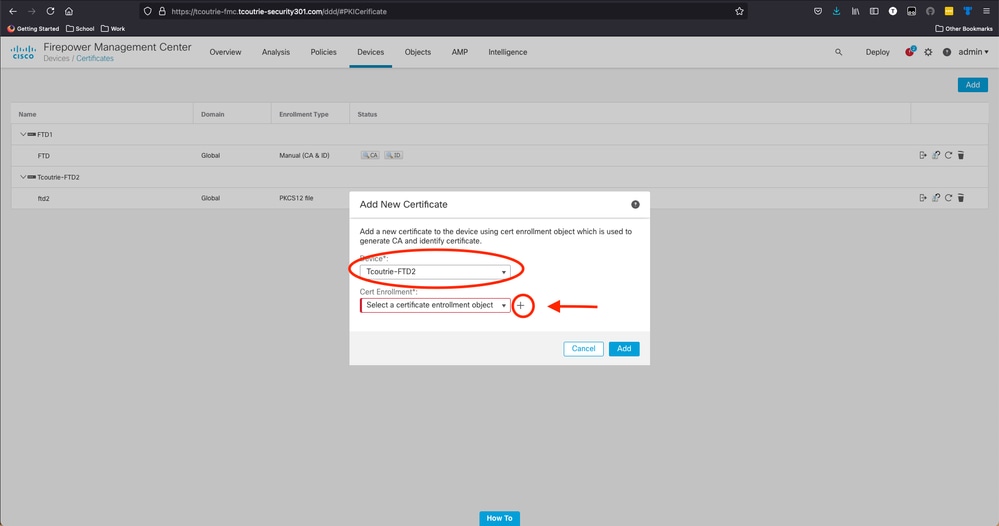

Stap 2. Kies de gewenste FTD voor de VPN-verbinding. Kies het FTD-toestel in de keuzelijst Apparaten. Klik op het pictogram + om een nieuwe methode voor certificaatinschrijving toe te voegen, zoals in deze afbeelding wordt getoond:

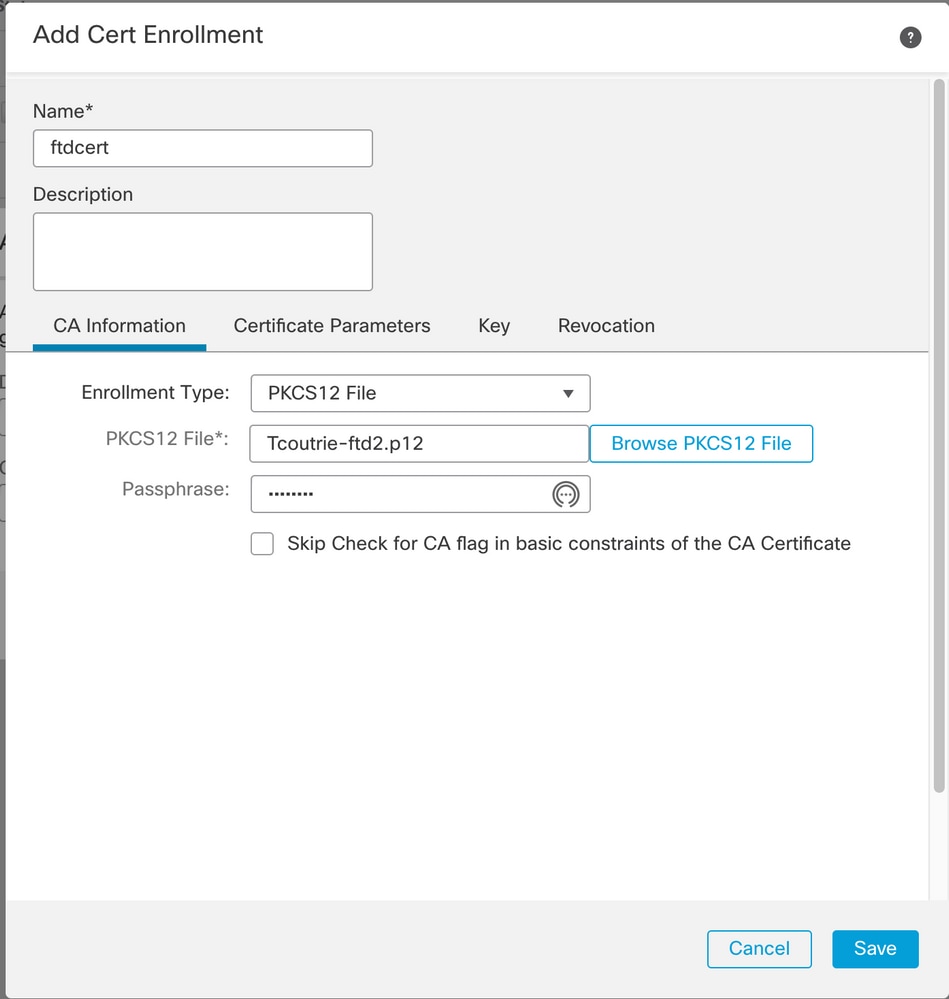

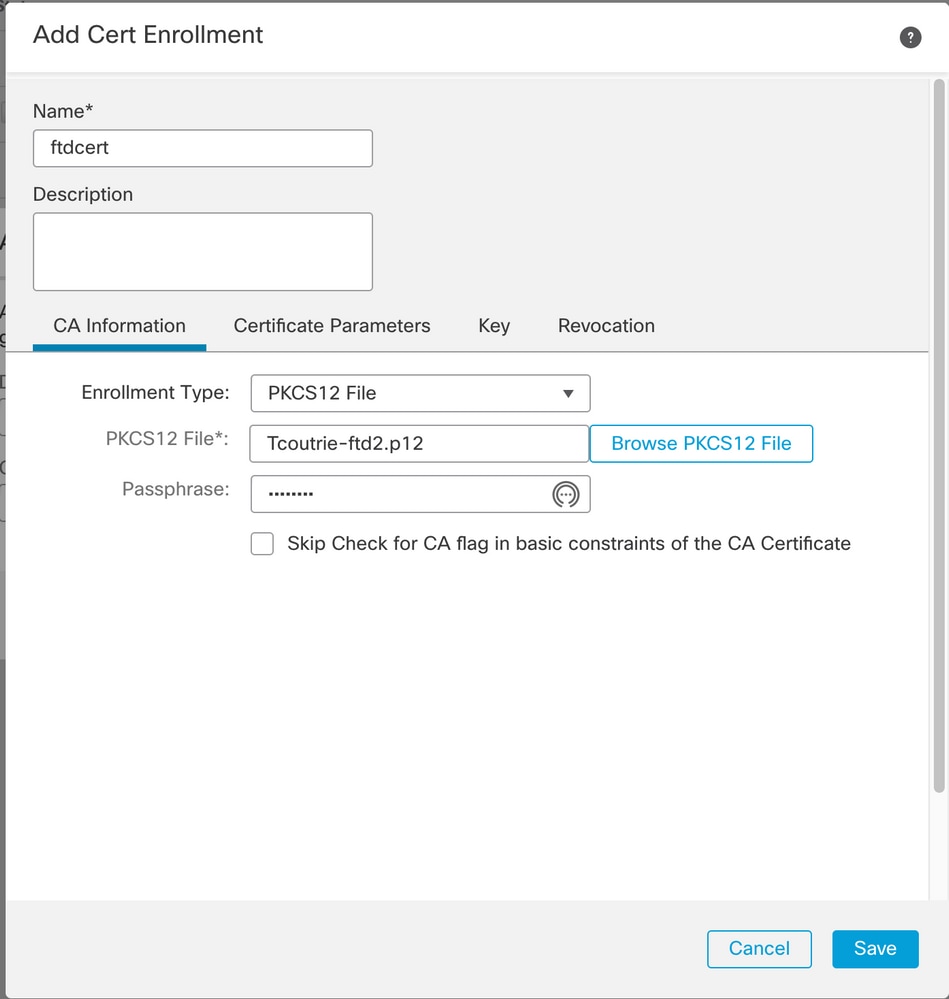

Stap 3. Voeg de certificaten toe aan het apparaat. Kies de gewenste methode om certificaten in de omgeving te verkrijgen.

Tip: De beschikbare opties zijn: Zelf ondertekend certificaat - Genereer lokaal een nieuw certificaat, SCEP - Gebruik eenvoudig certificaatinschrijvingsprotocol om een certificaat van een CA te verkrijgen, Handmatig - Installeer handmatig het Root and Identity-certificaat, PKCS12 - Upload gecodeerde certificaatbundel met root, identiteit en privésleutel.

Stap 4. Upload het certificaat naar het FTD-apparaat. Voer de toegangscode in (alleen PKCS12) en klik op Opslaan, zoals in deze afbeelding wordt weergegeven:

Opmerking: nadat u het bestand hebt opgeslagen, worden de certificaten onmiddellijk geïmplementeerd. Als u de certificaatgegevens wilt bekijken, kiest u de ID.

Cisco AnyConnect configureren

Configureer AnyConnect via FMC met de wizard voor externe toegang.

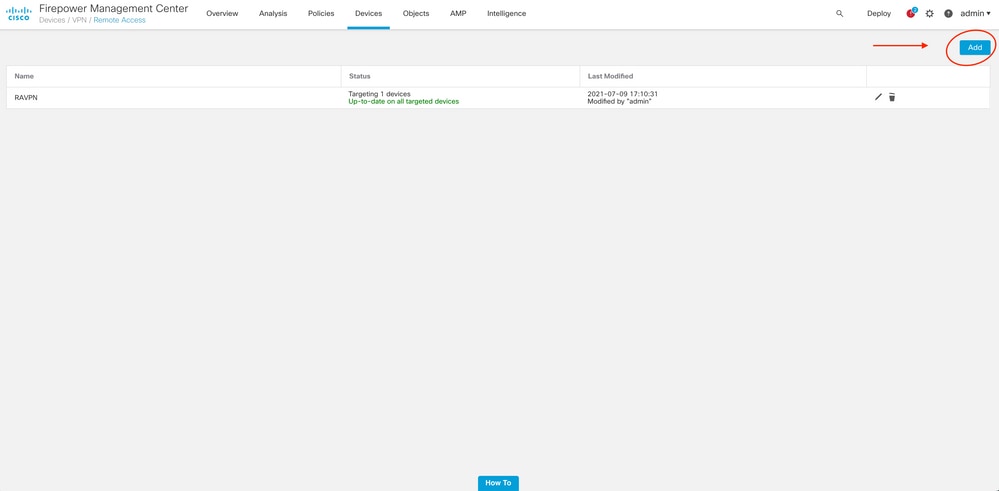

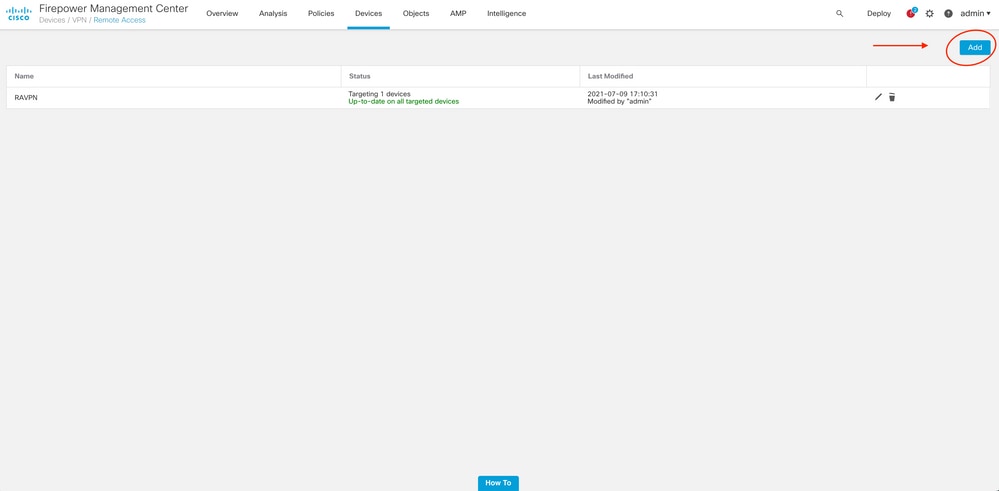

Stap 1. Start de wizard Remote Access VPN-beleid om AnyConnect te configureren.

Navigeer naar Apparaten > Externe toegang en kies Toevoegen.

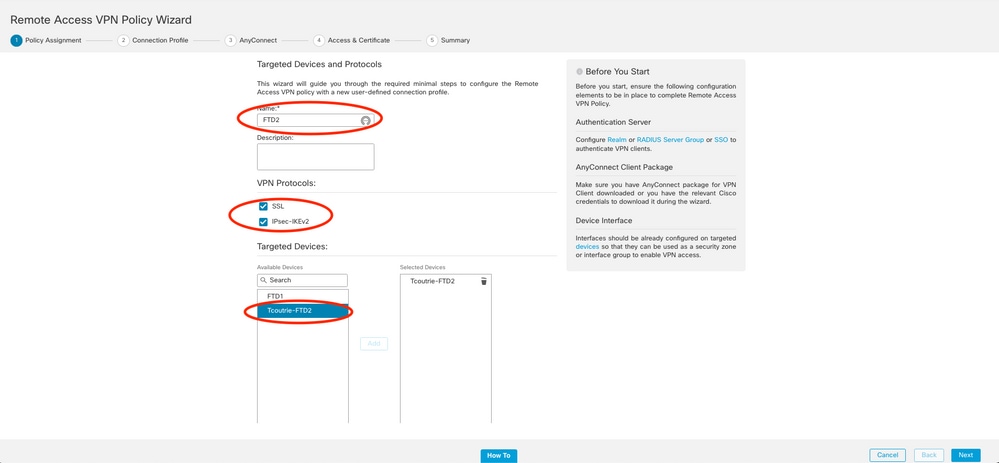

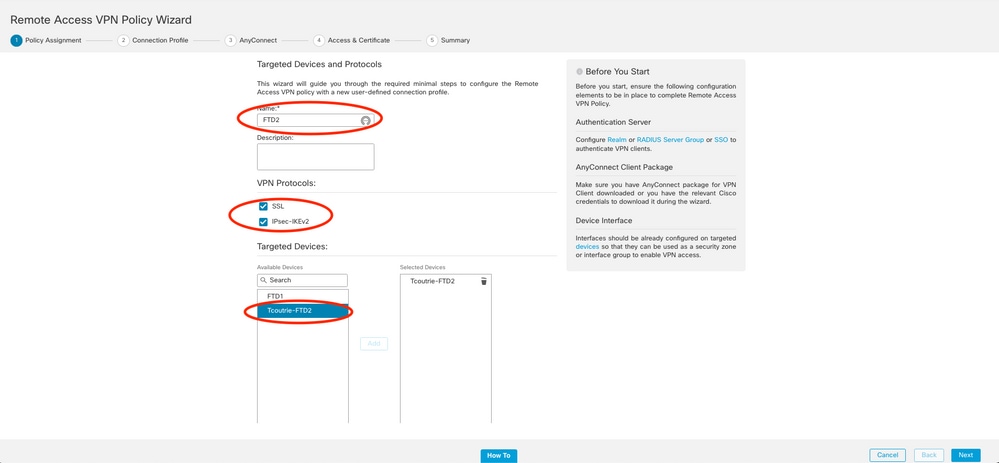

Stap 2. Beleidsopdracht.

Voltooi de beleidstoewijzing:

a. Noem het beleid.

b. Kies de gewenste VPN-protocollen.

c. Kies het doelapparaat om de configuratie toe te passen.

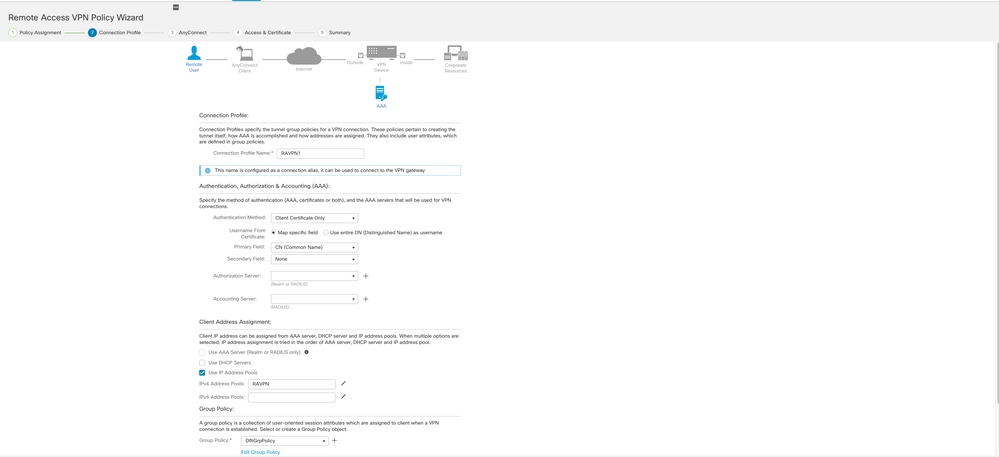

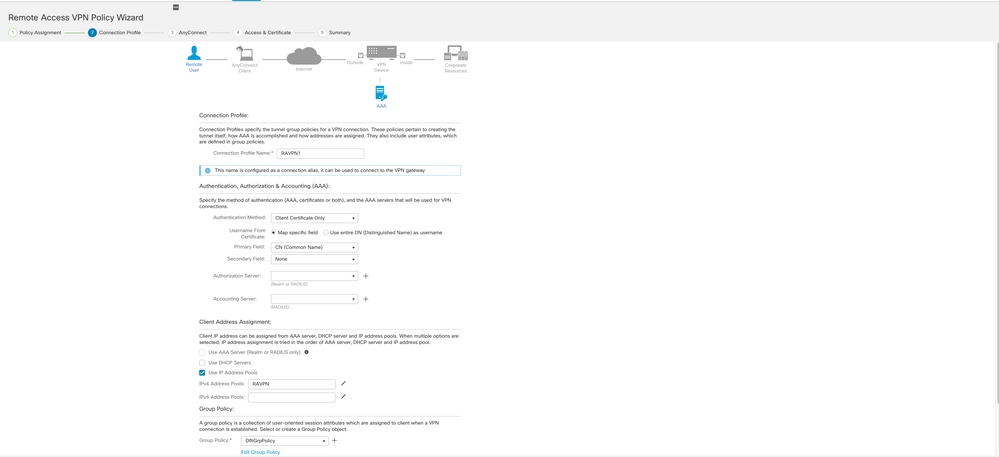

Stap 3. Verbindingsprofiel

a. Geef het verbindingsprofiel een naam.

b. Stel de verificatiemethode in op Alleen clientcertificaat.

c. Een IP-adressengroep toewijzen en, indien nodig, een nieuw groepsbeleid maken.

d. Klik op Volgende.

Opmerking: Kies het primaire veld dat moet worden gebruikt om de gebruikersnaam voor verificatiesessies in te voeren. De GN van het certificaat wordt gebruikt in deze gids.

Stap 4. AnyConnect.

Voeg een AnyConnect-image aan het toestel toe. Upload de voorkeursversie van Anyconnect en klik op Volgende.

Opmerking: Cisco Anyconnect-pakketten kunnen worden gedownload van Software.Cisco.com.

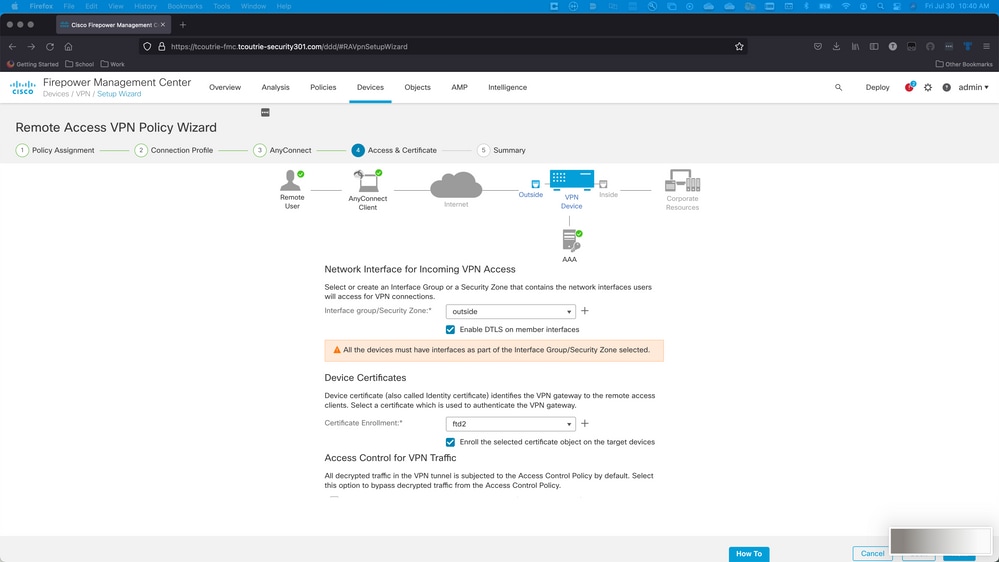

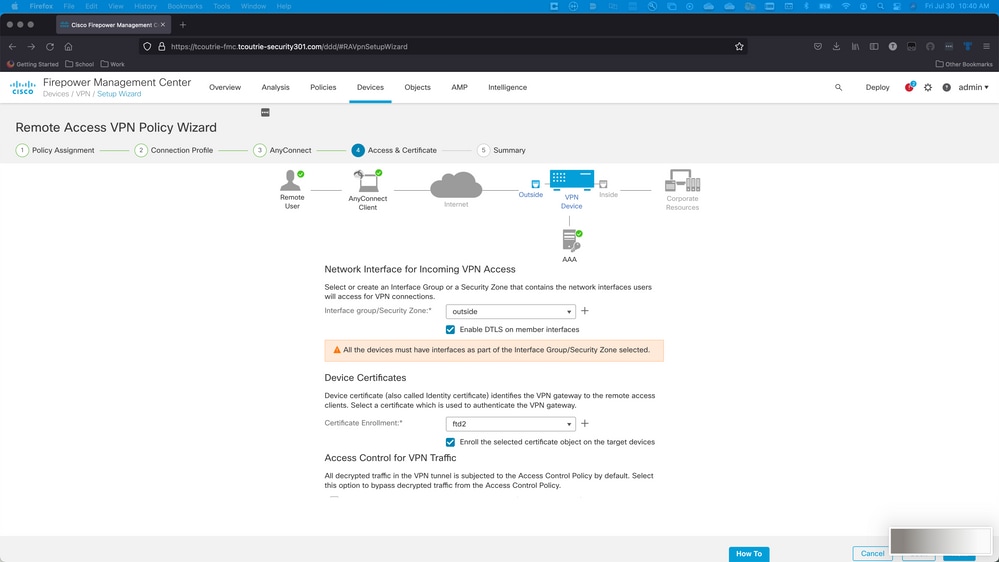

Stap 5. Toegang en certificaat.

Pas het certificaat toe op een interface en schakel AnyConnect in op interfaceniveau, zoals in deze afbeelding wordt getoond, en klik op Volgende.

Stap 6. Samenvatting.

Controleer de configuraties. Als alle bestanden zijn uitgecheckt, klikt u op Voltooien en vervolgens op Implementeren.

Certificaat voor mobiele gebruikers maken

Maak een certificaat aan dat moet worden toegevoegd aan het mobiele apparaat dat in de verbinding wordt gebruikt.

Stap 1. XCA.

a. Open XCA

b. Een nieuwe database starten

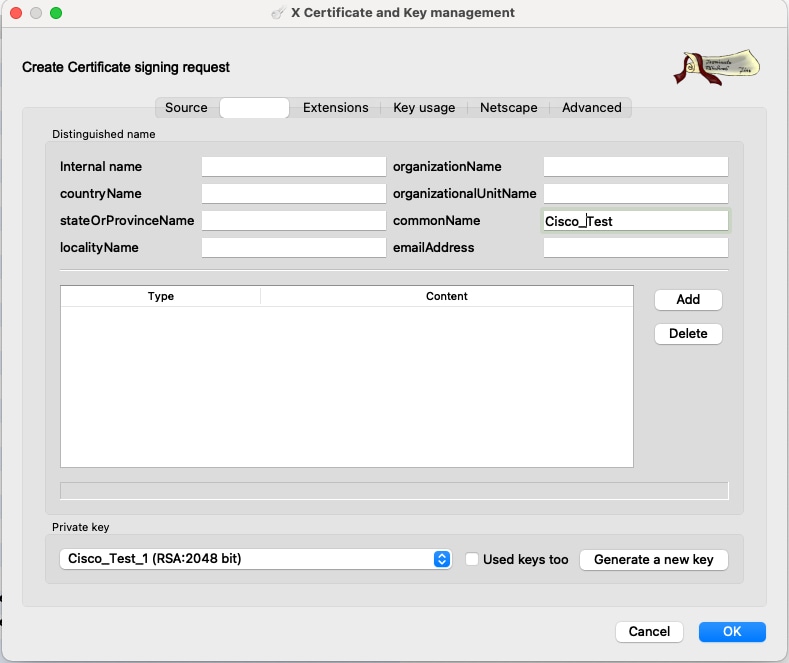

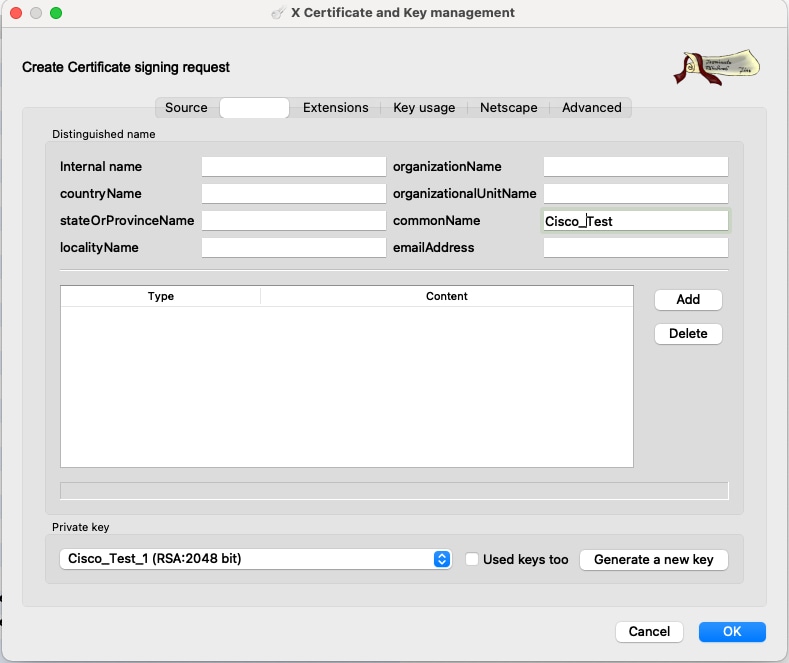

Stap 2. MVO maken.

a. Kies Certificaatondertekeningsverzoek (CSR)

b. Kies een nieuwe aanvraag

c. Voer de waarde in met alle informatie die nodig is voor het certificaat

d. Genereer een nieuwe sleutel

e. Als u klaar bent, klikt u op OK

Noot: In dit document wordt de GN van het certificaat gebruikt.

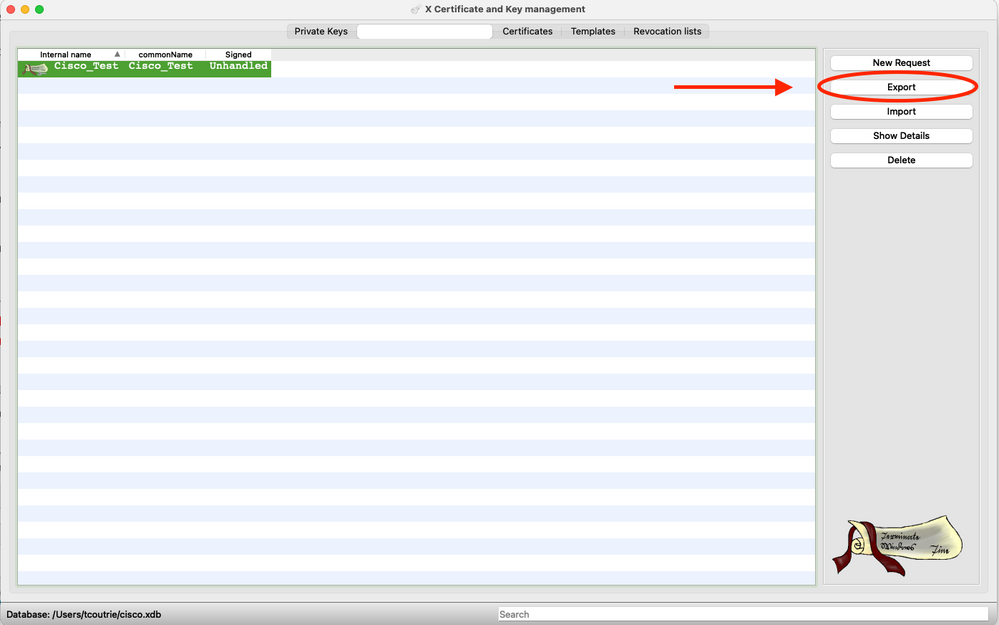

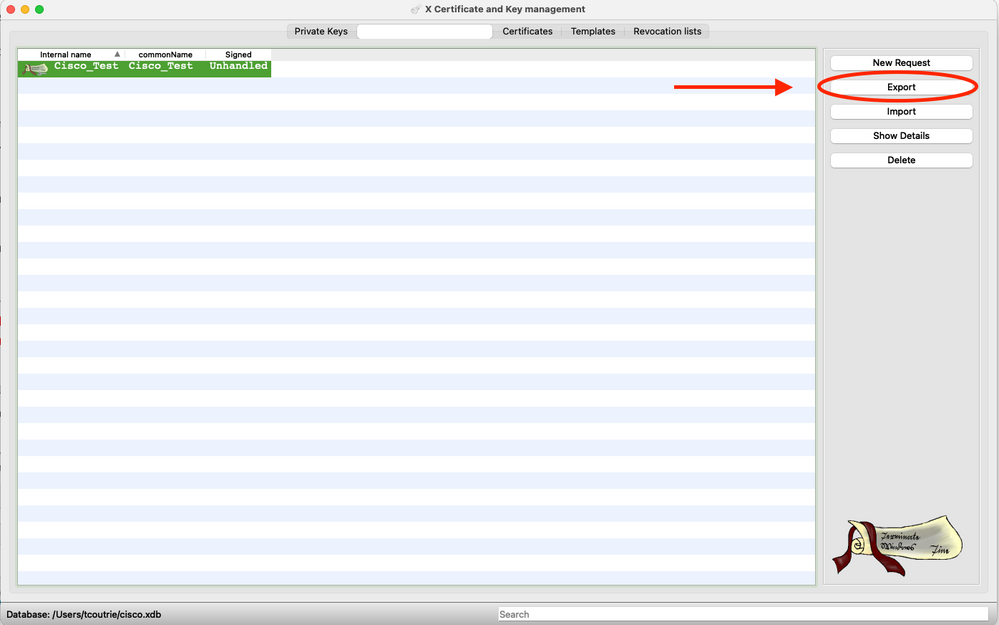

Stap 3. MVO indienen.

a. De CSR exporteren

b. MVO indienen bij CA om een nieuw certificaat te verkrijgen

Opmerking: gebruik het PEM-formaat van de CSR.

Installeren op mobiel apparaat

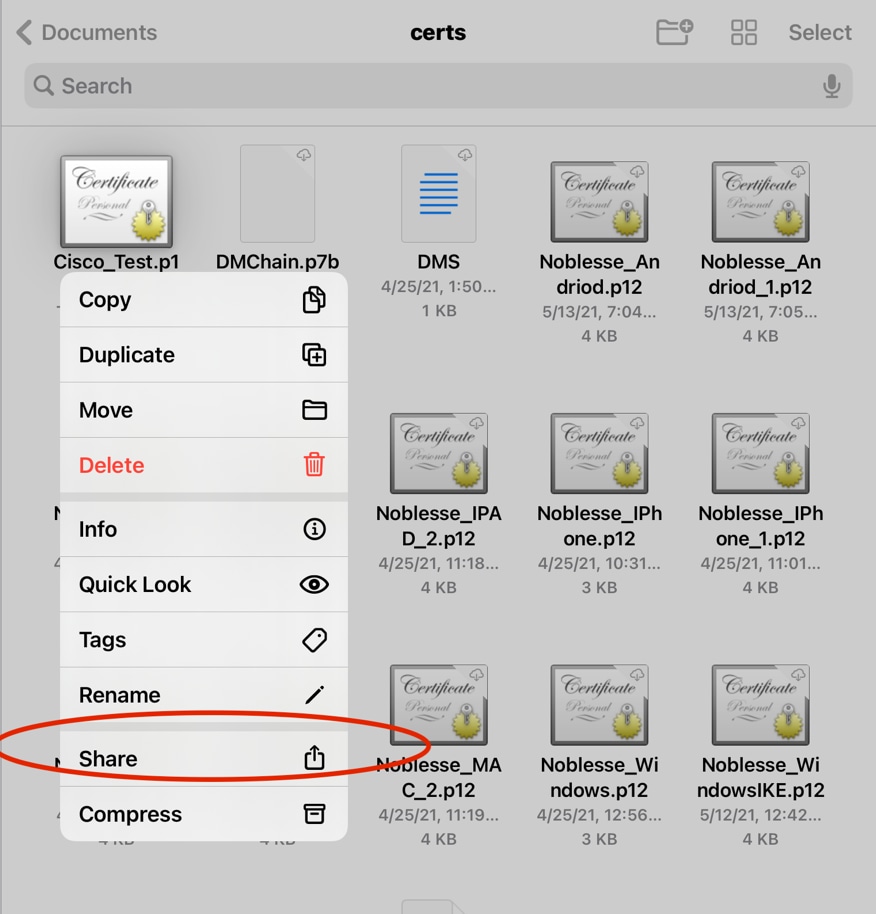

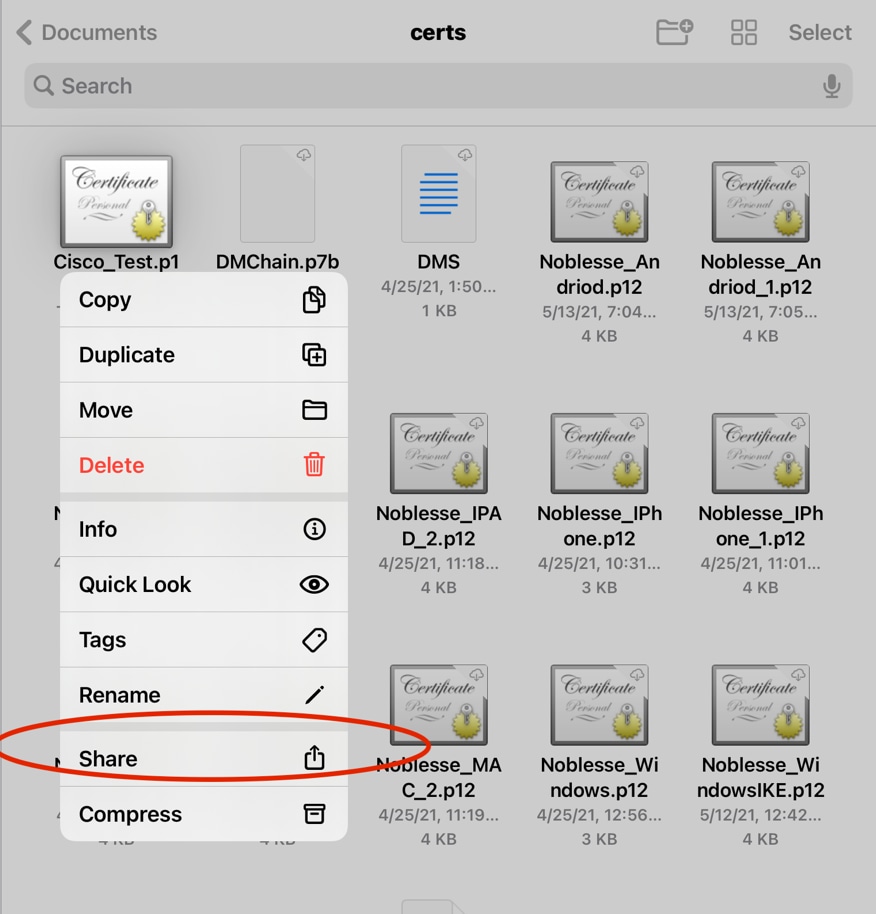

Stap 1. Voeg het apparaatcertificaat toe aan het mobiele apparaat.

Stap 2. Deel het certificaat met de Anyconnect-toepassing om de nieuwe certificaattoepassing toe te voegen.

Let op: handmatige installatie vereist dat de gebruiker het certificaat deelt met de toepassing. Dit geldt niet voor certificaten die via MDM's worden gepusht.

Stap 3. Voer het certificaatwachtwoord in voor het PKCS12-bestand.

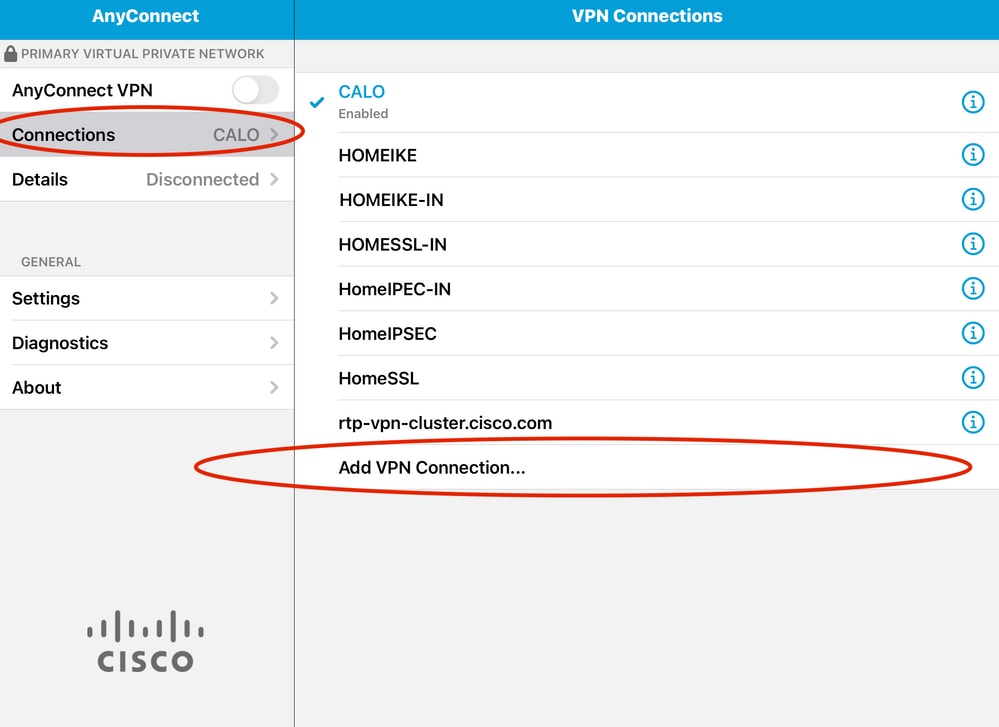

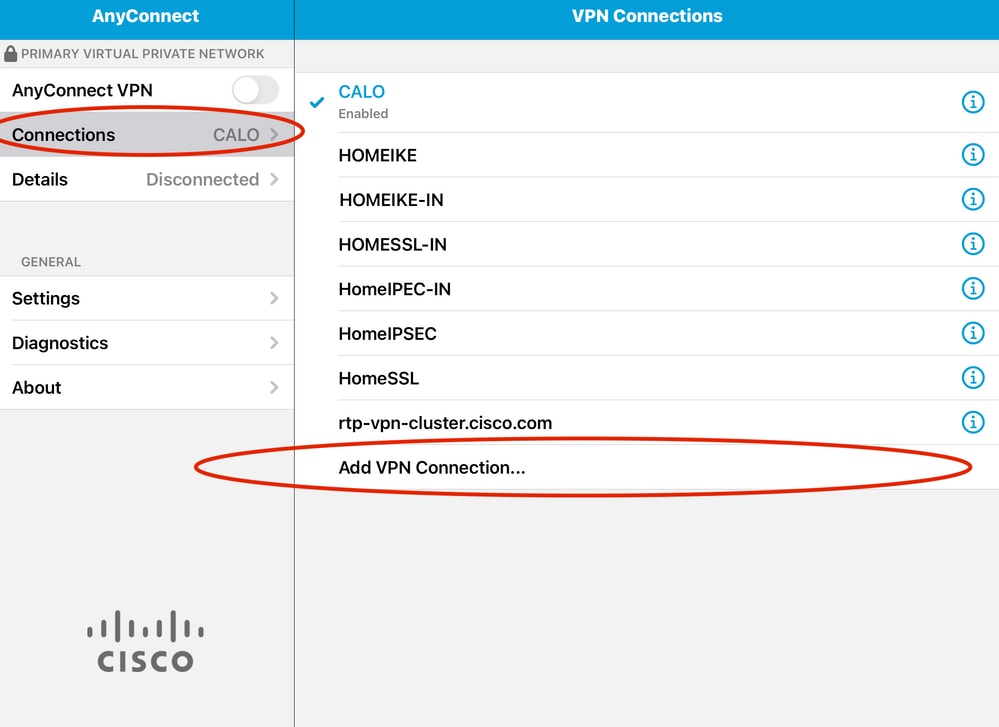

Stap 4. Maak een nieuwe verbinding op Anyconnect.

Stap 5. Navigeer naar nieuwe verbindingen; verbindingen > VPN-verbinding toevoegen.

Stap 6. Voer de gegevens voor de nieuwe verbinding in.

Beschrijving: Naam van de verbinding

Serveradres: IP-adres of FQDN van FTD

Geavanceerd: extra configuraties

Stap 7. Kies Geavanceerd.

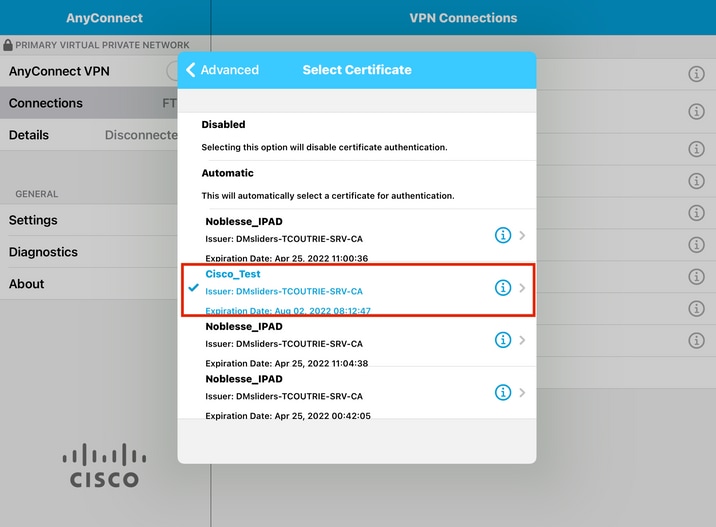

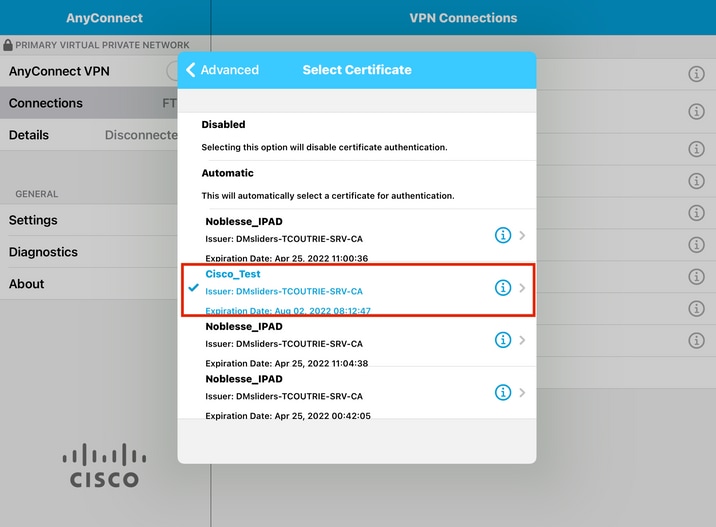

Stap 8. Kies Certificaat en kies uw nieuw toegevoegde certificaat.

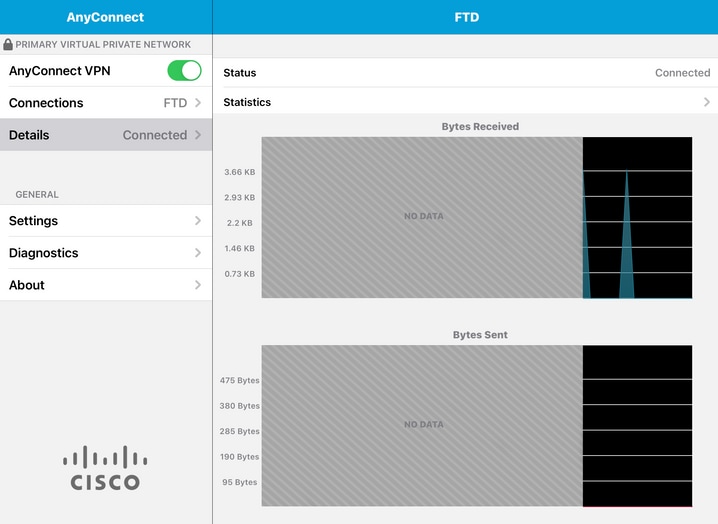

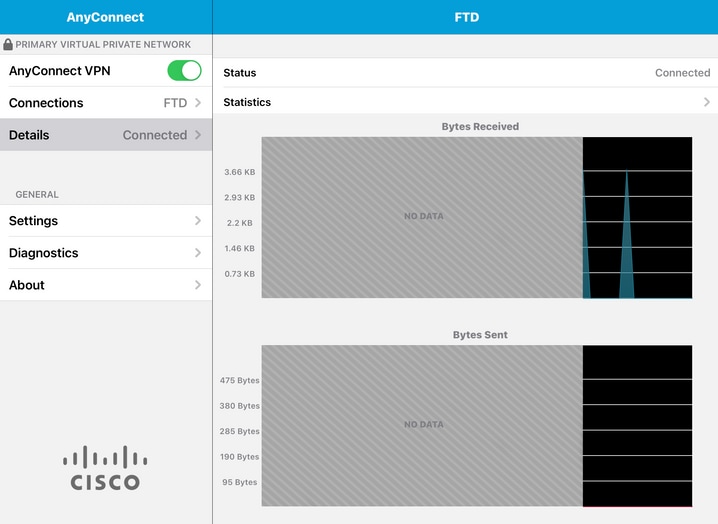

Stap 9. Navigeer terug naar Verbindingen en test.

Als de schakelaar succesvol is, blijft deze ingeschakeld en worden details weergegeven die zijn verbonden in de status.

Verifiëren

De opdracht toont vpn-sessiondb detail Anyconnect toont alle informatie over de aangesloten host.

Tip: De optie om deze opdracht verder te filteren is de 'filter' of 'sorteer' zoekwoorden toegevoegd aan de opdracht.

Voorbeeld:

Tcoutrie-FTD3# show vpn-sessiondb detail Anyconnect

Username : Cisco_Test Index : 23

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Protocol : Anyconnect-Parent SSL-Tunnel DTLS-Tunnel

License : Anyconnect Premium, Anyconnect for Mobile

Encryption : Anyconnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hash : Anyconnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 8627 Bytes Rx : 220

Pkts Tx : 4 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : SSL Tunnel Group : SSL

Login Time : 13:03:28 UTC Mon Aug 2 2021

Duration : 0h:01m:49s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a7aa95d000170006107ed20

Security Grp : none Tunnel Zone : 0

Anyconnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

Anyconnect-Parent:

Tunnel ID : 23.1

Public IP : 10.118.18.168

Encryption : none Hashing : none

TCP Src Port : 64983 TCP Dst Port : 443

Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : apple-ios

Client OS Ver: 14.6

Client Type : Anyconnect

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 6299 Bytes Rx : 220

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 23.2

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-RSA-AES256-GCM-SHA384

Encapsulation: TLSv1.2 TCP Src Port : 64985

TCP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : SSL VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 2328 Bytes Rx : 0

Pkts Tx : 2 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

DTLS-Tunnel:

Tunnel ID : 23.3

Assigned IP : 10.71.1.2 Public IP : 10.118.18.168

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 51003

UDP Dst Port : 443 Auth Mode : Certificate

Idle Time Out: 30 Minutes Idle TO Left : 28 Minutes

Client OS : Apple iOS

Client Type : DTLS VPN Client

Client Ver : Cisco Anyconnect VPN Agent for Apple iPad 4.10.01099

Bytes Tx : 0 Bytes Rx : 0

Pkts Tx : 0 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Problemen oplossen

Debugs

Foutopsporing die nodig zijn om dit probleem op te lossen, is:

Debug crypto ca 14

Debug webvpn 255

Debug webvpn Anyconnect 255

Als de verbinding IPSEC is en niet SSL:

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

debug crypto CA 14

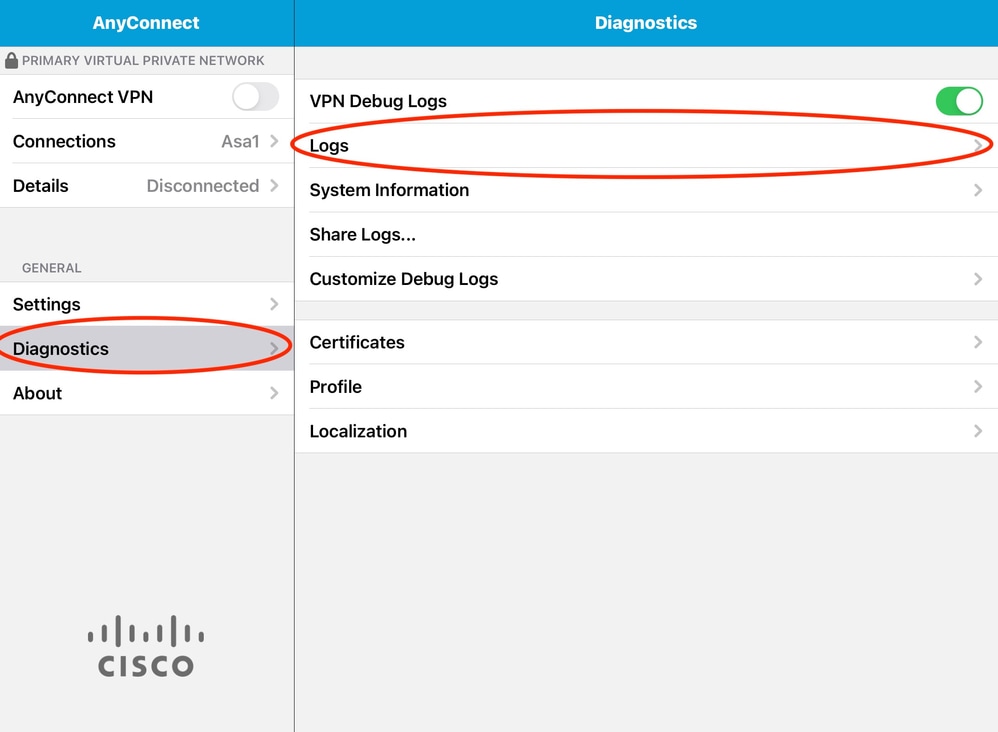

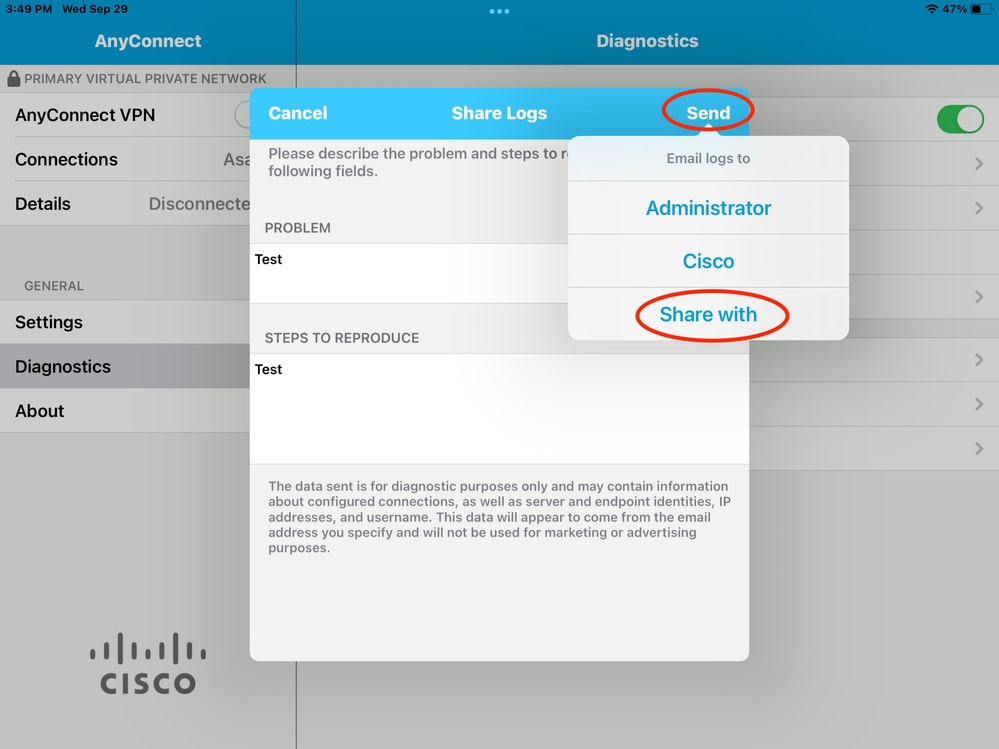

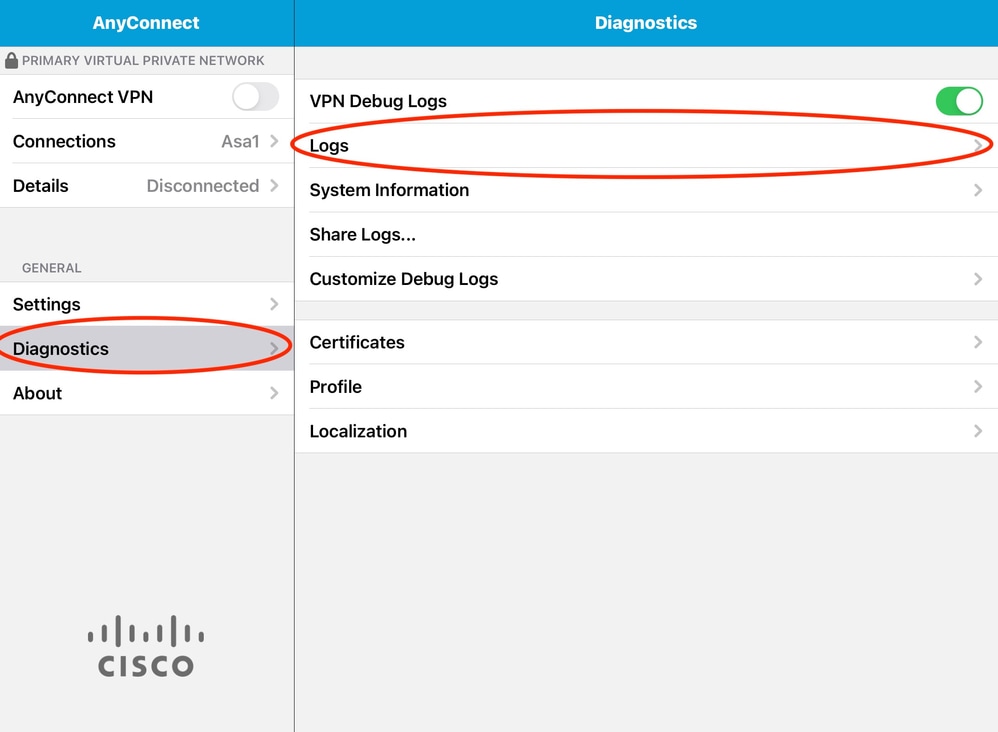

Logs van de mobiele applicatie Anyconnect:

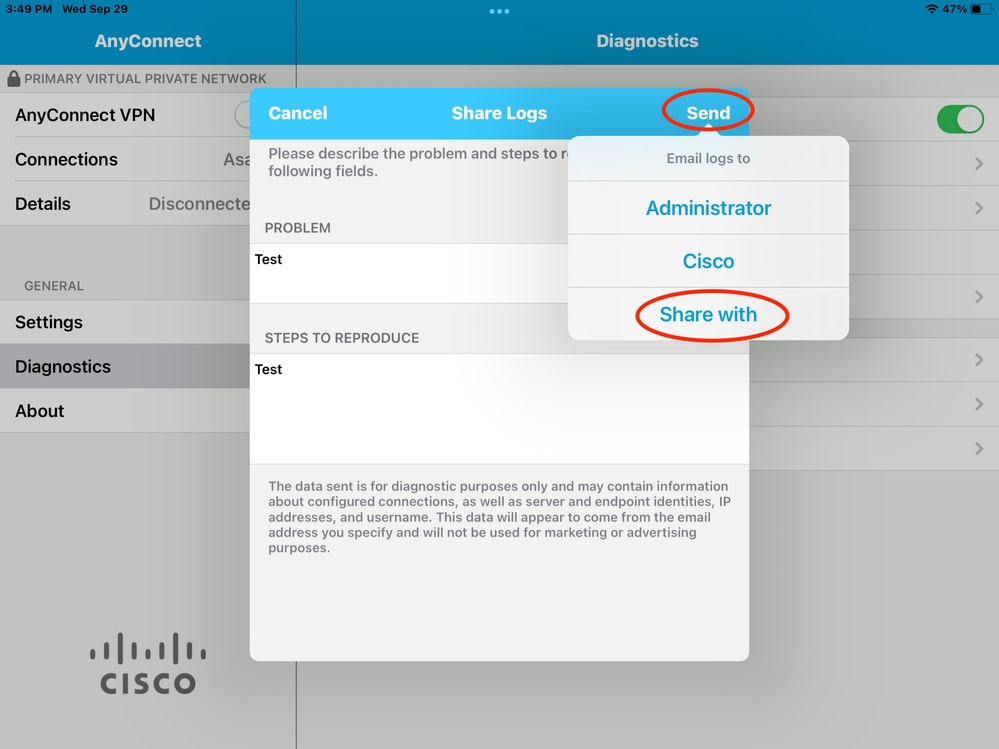

Navigeer naar Diagnostic > VPN Debug Logs > Share logs.

Voer de volgende gegevens in:

- Probleem

- Stappen om te reproduceren

Navigeer vervolgens naar Verzenden > Delen met.

Dit biedt de optie om een e-mailclient te gebruiken om de logs te verzenden.

Feedback

Feedback