Remote Access VPN configureren met RADIUS-verificatie op ISE en toewijzen van groepsbeleid

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

In dit document wordt beschreven hoe u Remote Access VPN configureert voor het toewijzen van groepsbeleid met Cisco Identity Services Engine (ISE).

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Secure Client (AnyConnect)

- Cisco ISE

- Remote Access VPN op Cisco Adaptive Security Appliance (ASA)

Gebruikte componenten

De inhoud van dit document is gebaseerd op deze software- en hardwareversies.

- ASA 5506 met softwareversie 9.8.1

- AnyConnect versie 4.8

- ISE versie 2.4.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

In dit configuratievoorbeeld mogen externe gebruikers die via een VPN verbinding maken met de ASA via Cisco Secure Client (AnyConnect) geen verbindingsprofiel (tunnelgroep) selecteren in het vervolgkeuzemenu, omdat Cisco ISE deze toewijst aan een specifiek groepsbeleid op basis van het geconfigureerde beleid.

Met deze installatie kunt u een groepsbeleid toewijzen aan elke AnyConnect-gebruiker via ISE. Aangezien de gebruikers niet de mogelijkheid hebben om de tunnelgroep te selecteren, zijn ze in eerste instantie verbonden met de tunnelgroep DefaultWEBVPNGroup en het groepsbeleid DefaultGripPolicy. Als het RADIUS-klasse-attribuut (Group-policy) na verificatie door ISE wordt verzonden binnen het verificatierespons, wordt de gebruiker toegewezen aan het bijbehorende groepsbeleid, waardoor de juiste machtigingen worden ontvangen. Als ISE geen Class-attribuut retourneert of een label voor groepsbeleid retourneert dat niet is geconfigureerd op de ASA, blijft de gebruiker toegewezen aan het DeltGripPolicy. Om te voorkomen dat gebruikers zonder een toegewezen groepsbeleid verbinding kunnen maken via de VPN, kunt u de opdracht vpn-gelijktijdige aanmelding 0 configureren onder het DelftGroPolicy groepsbeleid.

Configuratie

ASA

AAA-server

aaa-server ISE_AAA protocol radius

aaa-server ISE_AAA (Outside) host 10.31.124.82

key cisco123

VPN-configuratie voor externe toegang

webvpn

enable outside

anyconnect image disk0:/anyconnect-win-4.7.01076-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group DefaultWEBVPNGroup general-attributes

address-pool Remote_users

authentication-server-group ISE_AAA

group-policy DfltGrpPolicy attributes

banner value ###YOU DON'T HAVE AUTHORIZATION TO ACCESS ANY INTERNAL RESOURCES###

vpn-simultaneous-logins 0

vpn-tunnel-protocol ssl-client

group-policy RADIUS-USERS internal

group-policy RADIUS-USERS attributes

banner value YOU ARE CONNECTED TO ### RADIUS USER AUTHENTICATION###

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

split-tunnel-network-list value SPLIT_ACL

group-policy RADIUS-ADMIN internal

group-policy RADIUS-ADMIN attributes

banner value YOU ARE CONNECTED TO ###RADIUS ADMIN AUTHENTICATION ###

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

split-tunnel-network-list none

ISE

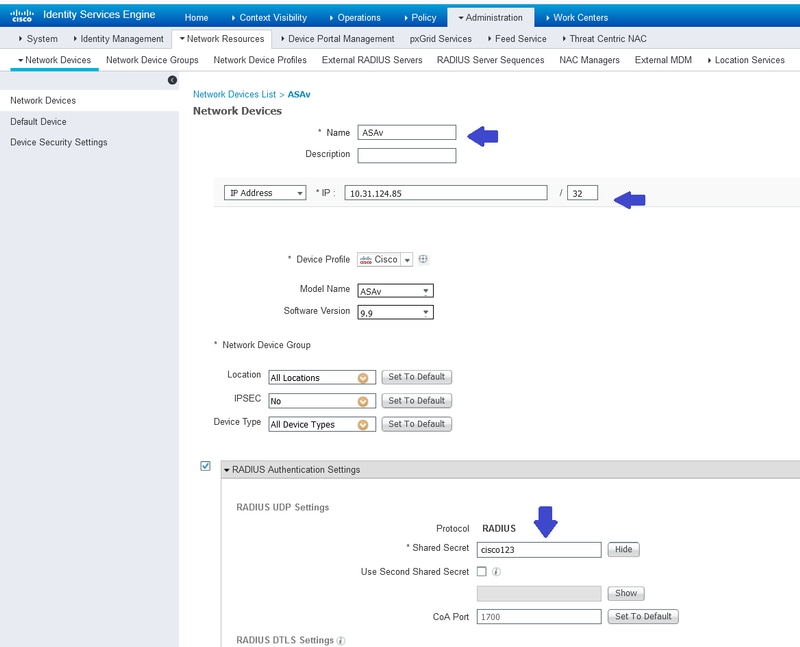

Stap 1. Registreer de ASA als een geldig netwerkapparaat op ISE en configureer de gedeelde geheime sleutel voor RADIUS. Navigeer hiervoor naar Beheer>Netwerkbronnen>Netwerkapparaten.

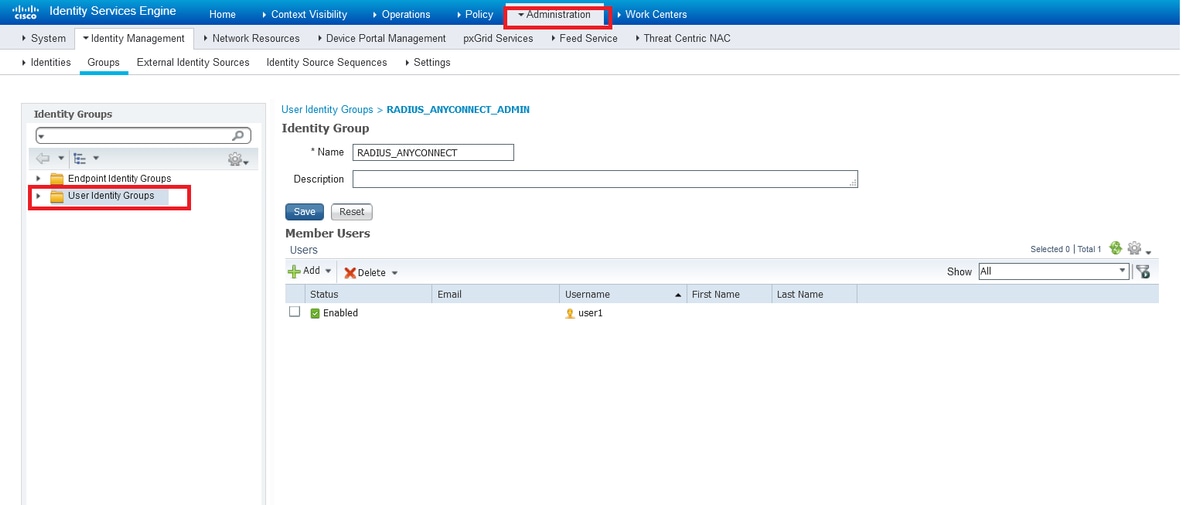

Stap 2. Identiteitsgroepen aanmaken.

Identificatiegroepen definiëren om gebruikers met vergelijkbare kenmerken en met dezelfde rechten te associëren. Deze worden gebruikt in de volgende stappen. Ga naar Beheer>Groepen>Gebruikersidentiteitsgroepen.

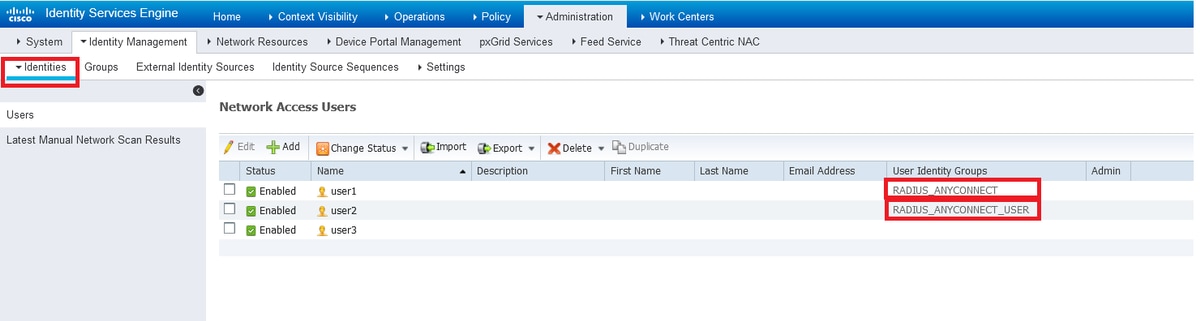

Stap 3. Gebruikers koppelen aan identiteitsgroepen.

Koppel gebruikers aan de juiste identiteitsgroep. Navigeer naar Beheer>Identiteiten>Gebruikers.

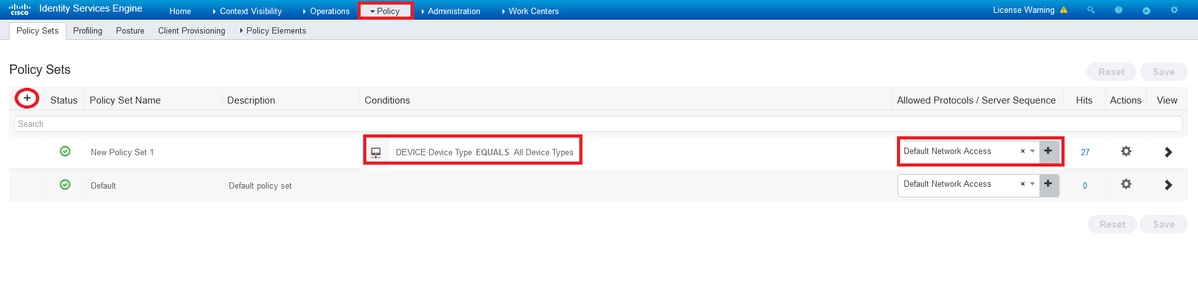

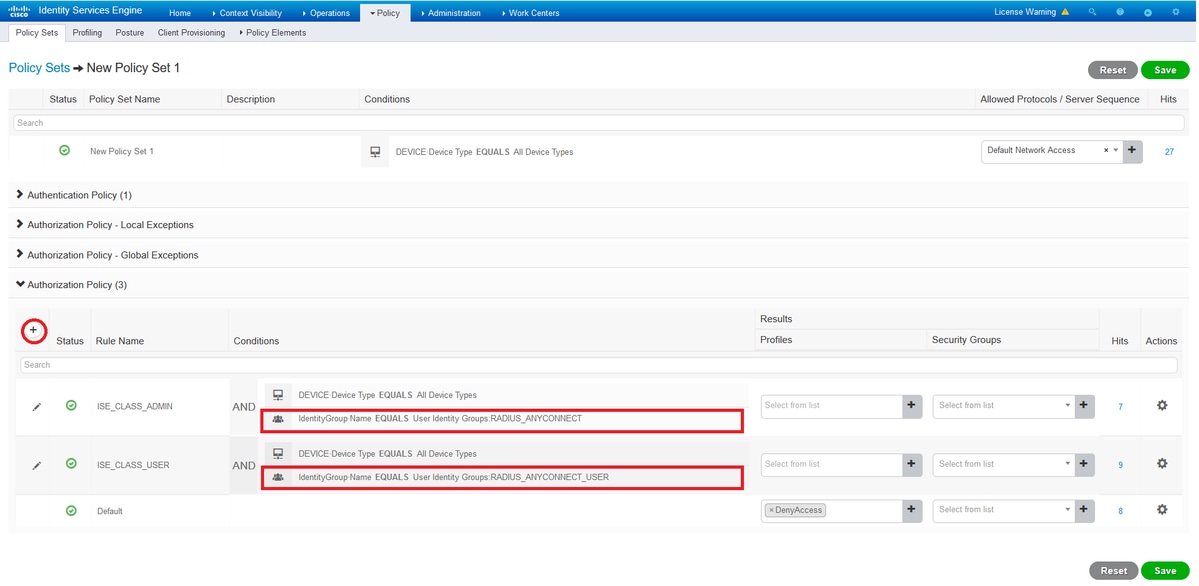

Stap 4. Beleidsset maken.

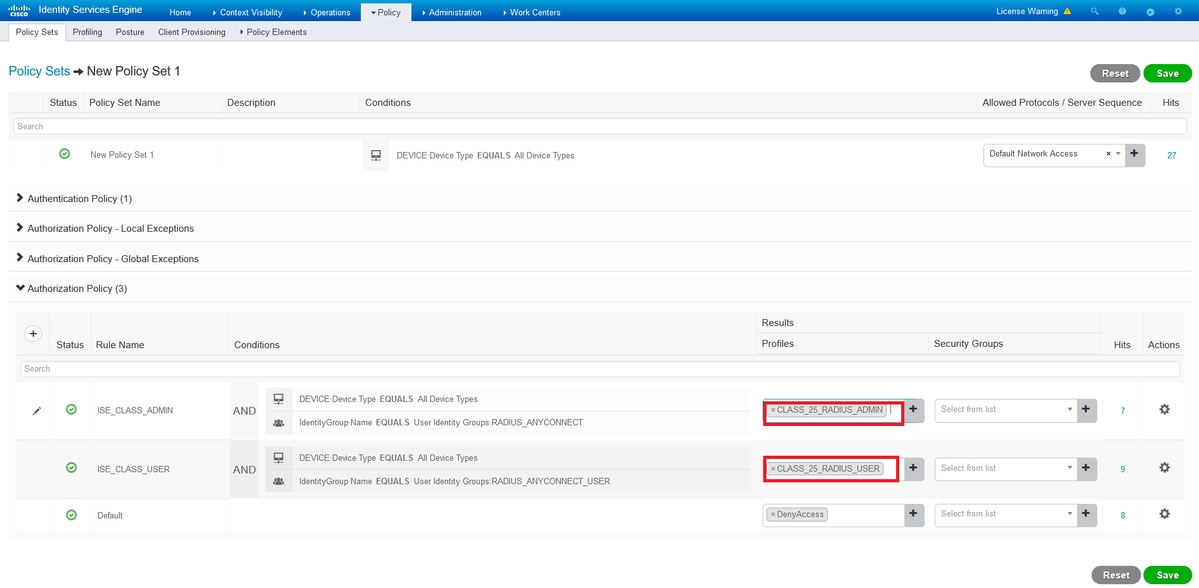

Definieer een nieuwe beleidsset en definieer de voorwaarden die overeenkomen met het beleid. In dit voorbeeld zijn alle apparaattypen toegestaan onder de voorwaarden. Navigeer hiervoor naar Beleid>Beleidssets.

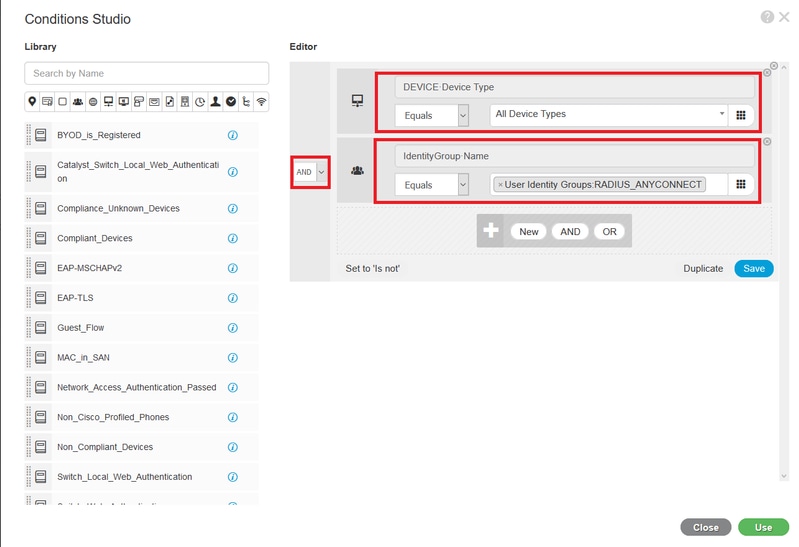

Stap 5. Maak een autorisatiebeleid.

Definieer een nieuw machtigingsbeleid met de vereiste voorwaarden om aan het beleid te voldoen. Zorg ervoor dat u de identiteitsgroepen die in stap 2 zijn gemaakt, als voorwaarde opneemt.

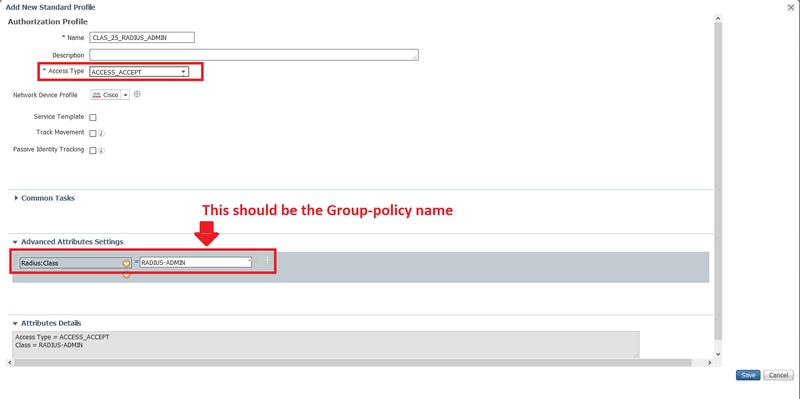

Stap 6. Maak een autorisatieprofiel.

Het autorisatieprofiel bevat de acties die worden ondernomen wanneer het autorisatiebeleid is afgestemd. Maak een nieuw autorisatieprofiel met de volgende kenmerken:

- RADIUS-klasse = <Group-policy-ASA>

- Toegangstype: ACCESS_ACCEPT.

Opmerking: U moet de configuratie bewerken die in de vorige afbeeldingen wordt weergegeven, zodat deze overeenkomt met de naam van het groepsbeleid dat u in uw ASA-configuratie hebt gedefinieerd.

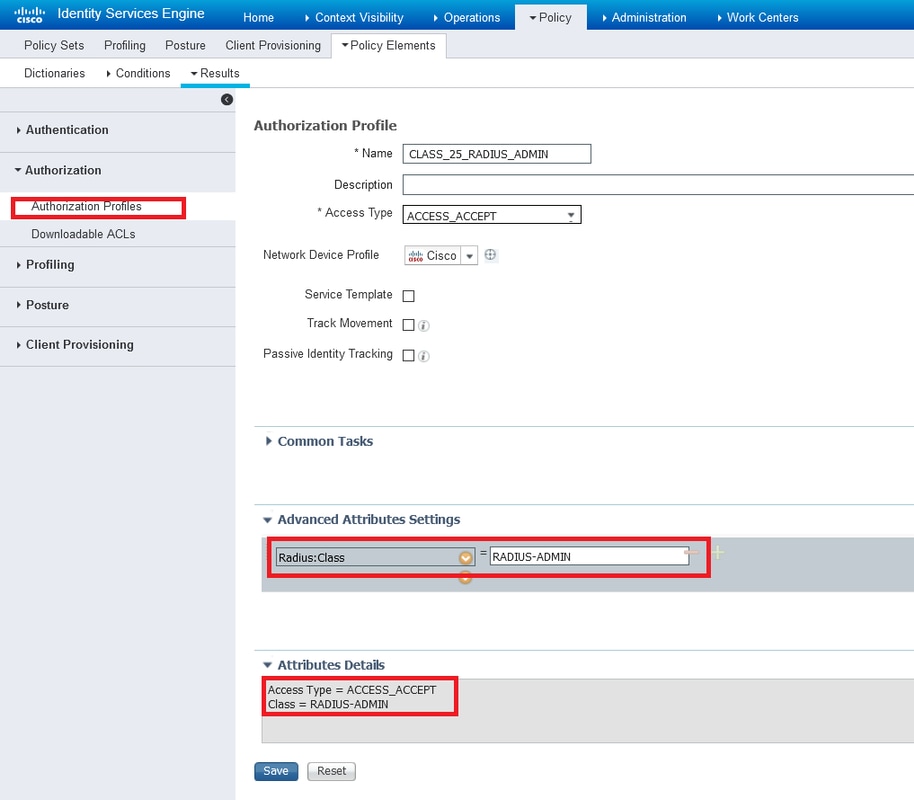

Stap 7. Controleer de configuratie van het autorisatieprofiel.

Opmerking: In dezelfde beleidsset kunt u een machtigingsbeleid hebben om elke identiteitsgroep toe te wijzen aan een specifiek groepsbeleid dat is gedefinieerd op de ASA.

Met dit configuratievoorbeeld kunt u het groepsbeleid dynamisch toewijzen aan elke Secure Client-gebruiker via ISE-configuratie op basis van de identiteitsgroep waartoe de gebruiker behoort.

Verifiëren

Een van de meest bruikbare debugs is debug radius. Het toont details van de radius authenticatie verzoek en authenticatie reactie tussen de AAA-server (ISE) en de ASA.

debug radius

Een andere handige tool is de command test aaa-server. Je ziet nu of de authenticatie geaccepteerd of GEWEIGERD is en de attributen ('class' attribuut in dit voorbeeld) die uitgewisseld zijn in het authenticatieproces.

test aaa-server authentication [host |] username password werkscenario

In het eerder genoemde configuratievoorbeeld behoort gebruiker1 tot het groepsbeleid RADIUS-ADMIN volgens de ISE-configuratie. Het kan worden geverifieerd als u de test aaa-server en schakel radius debugs op de ASA. De relevante regels van de debugs zijn vetgedrukt.

ASAv# debug radius

ASAv#test aaa-server authentication ISE_AAA host 10.31.124.82 username user1 password *****

INFO: Attempting Authentication test to IP address (10.31.124.82) (timeout: 12 seconds)

RADIUS packet decode (authentication request) -------------------------------------- Raw packet data (length = 84)..... 01 1e 00 54 ac b6 7c e5 58 22 35 5e 8e 7c 48 73 | ...T..|.X"5^.|Hs 04 9f 8c 74 01 07 75 73 65 72 31 02 12 ad 19 1c | ...t..user1..... 40 da 43 e2 ba 95 46 a7 35 85 52 bb 6f 04 06 0a | @.C...F.5.R.o... 1f 7c 55 05 06 00 00 00 06 3d 06 00 00 00 05 1a | .|U......=...... 15 00 00 00 09 01 0f 63 6f 61 2d 70 75 73 68 3d | .......coa-push= 74 72 75 65 | true Parsed packet data..... Radius: Code = 1 (0x01) Radius: Identifier = 30 (0x1E) Radius: Length = 84 (0x0054) Radius: Vector: ACB67CE55822355E8E7C4873049F8C74 Radius: Type = 1 (0x01) User-Name Radius: Length = 7 (0x07) Radius: Value (String) = 75 73 65 72 31 | user1 Radius: Type = 2 (0x02) User-Password Radius: Length = 18 (0x12) Radius: Value (String) = ad 19 1c 40 da 43 e2 ba 95 46 a7 35 85 52 bb 6f | ...@.C...F.5.R.o Radius: Type = 4 (0x04) NAS-IP-Address Radius: Length = 6 (0x06) Radius: Value (IP Address) = 10.31.124.85 (0x0A1F7C55) Radius: Type = 5 (0x05) NAS-Port Radius: Length = 6 (0x06) Radius: Value (Hex) = 0x6 Radius: Type = 61 (0x3D) NAS-Port-Type Radius: Length = 6 (0x06) Radius: Value (Hex) = 0x5 Radius: Type = 26 (0x1A) Vendor-Specific Radius: Length = 21 (0x15) Radius: Vendor ID = 9 (0x00000009) Radius: Type = 1 (0x01) Cisco-AV-pair Radius: Length = 15 (0x0F) Radius: Value (String) = 63 6f 61 2d 70 75 73 68 3d 74 72 75 65 | coa-push=true send pkt 10.31.124.82/1645 rip 0x00007f03b419fb08 state 7 id 30 rad_vrfy() : response message verified rip 0x00007f03b419fb08 : chall_state '' : state 0x7 : reqauth: ac b6 7c e5 58 22 35 5e 8e 7c 48 73 04 9f 8c 74 : info 0x00007f03b419fc48 session_id 0x80000007 request_id 0x1e user 'user1' response '***' app 0 reason 0 skey 'cisco123' sip 10.31.124.82 type 1 RADIUS packet decode (response) -------------------------------------- Raw packet data (length = 188)..... 02 1e 00 bc 9e 5f 7c db ad 63 87 d8 c1 bb 03 41 | ....._|..c.....A 37 3d 7a 35 01 07 75 73 65 72 31 18 43 52 65 61 | 7=z5..user1.CRea 75 74 68 53 65 73 73 69 6f 6e 3a 30 61 31 66 37 | uthSession:0a1f7 63 35 32 52 71 51 47 52 72 70 36 5a 35 66 4e 4a | c52RqQGRrp6Z5fNJ 65 4a 39 76 4c 54 6a 73 58 75 65 59 35 4a 70 75 | eJ9vLTjsXueY5Jpu 70 44 45 61 35 36 34 66 52 4f 44 57 78 34 19 0e | pDEa564fRODWx4.. 52 41 44 49 55 53 2d 41 44 4d 49 4e 19 50 43 41 | RADIUS-ADMIN.PCA 43 53 3a 30 61 31 66 37 63 35 32 52 71 51 47 52 | CS:0a1f7c52RqQGR 72 70 36 5a 35 66 4e 4a 65 4a 39 76 4c 54 6a 73 | rp6Z5fNJeJ9vLTjs 58 75 65 59 35 4a 70 75 70 44 45 61 35 36 34 66 | XueY5JpupDEa564f 52 4f 44 57 78 34 3a 69 73 65 61 6d 79 32 34 2f | RODWx4:iseamy24/ 33 37 39 35 35 36 37 34 35 2f 33 31 | 379556745/31 Parsed packet data..... Radius: Code = 2 (0x02) Radius: Identifier = 30 (0x1E) Radius: Length = 188 (0x00BC) Radius: Vector: 9E5F7CDBAD6387D8C1BB0341373D7A35 Radius: Type = 1 (0x01) User-Name Radius: Length = 7 (0x07) Radius: Value (String) = 75 73 65 72 31 | user1 Radius: Type = 24 (0x18) State Radius: Length = 67 (0x43) Radius: Value (String) = 52 65 61 75 74 68 53 65 73 73 69 6f 6e 3a 30 61 | ReauthSession:0a 31 66 37 63 35 32 52 71 51 47 52 72 70 36 5a 35 | 1f7c52RqQGRrp6Z5 66 4e 4a 65 4a 39 76 4c 54 6a 73 58 75 65 59 35 | fNJeJ9vLTjsXueY5 4a 70 75 70 44 45 61 35 36 34 66 52 4f 44 57 78 | JpupDEa564fRODWx 34 | 4 Radius: Type = 25 (0x19) Class Radius: Length = 14 (0x0E) Radius: Value (String) = 52 41 44 49 55 53 2d 41 44 4d 49 4e | RADIUS-ADMIN

Radius: Type = 25 (0x19) Class Radius: Length = 80 (0x50) Radius: Value (String) = 43 41 43 53 3a 30 61 31 66 37 63 35 32 52 71 51 | CACS:0a1f7c52RqQ 47 52 72 70 36 5a 35 66 4e 4a 65 4a 39 76 4c 54 | GRrp6Z5fNJeJ9vLT 6a 73 58 75 65 59 35 4a 70 75 70 44 45 61 35 36 | jsXueY5JpupDEa56 34 66 52 4f 44 57 78 34 3a 69 73 65 61 6d 79 32 | 4fRODWx4:iseamy2 34 2f 33 37 39 35 35 36 37 34 35 2f 33 31 | 4/379556745/31 rad_procpkt: ACCEPT RADIUS_ACCESS_ACCEPT: normal termination RADIUS_DELETE remove_req 0x00007f03b419fb08 session 0x80000007 id 30 free_rip 0x00007f03b419fb08 radius: send queue empty INFO: Authentication Successful

Een andere manier om te controleren of gebruiker 1 het juiste groepsbeleid heeft toegewezen door ISE wanneer verbinding is gemaakt via Secure Client, is met de opdracht show vpn-sessiondb anyconnect.

ASAv# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : user1 Index : 28 Assigned IP : 10.100.2.1 Public IP : 10.100.1.3 Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1 Bytes Tx : 15604 Bytes Rx : 28706 Group Policy : RADIUS-ADMIN Tunnel Group : DefaultWEBVPNGroup Login Time : 04:14:45 UTC Wed Jun 3 2020 Duration : 0h:01m:29s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a6401010001c0005ed723b5 Security Grp : none

Problemen oplossen

U kunt ook de foutopsporingsradius gebruiken en aaa-server testen om problemen op te lossen wanneer zich problemen voordoen. De meest voorkomende problemen worden hierna beschreven.

Niet-werkend scenario 1

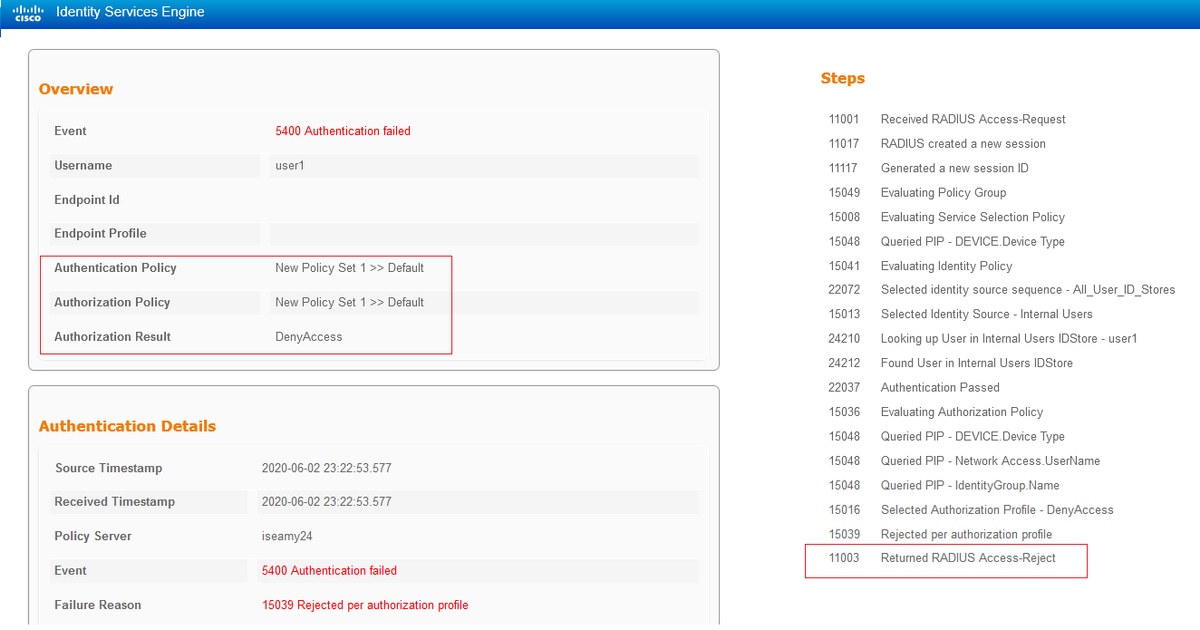

Als de verificatie mislukt op Anyconnect en de ISE antwoordt met een WEIGEREN. U moet controleren of de gebruiker is gekoppeld aan een groep met gebruikersidentiteiten of dat het wachtwoord onjuist is. Navigeer naar Bewerkingen>Live-logs > Details.

RADIUS packet decode (response) -------------------------------------- Raw packet data (length = 20)..... 03 21 00 14 dd 74 bb 43 8f 0a 40 fe d8 92 de 7a | .!...t.C..@....z 27 66 15 be | 'f.. Parsed packet data..... Radius: Code = 3 (0x03) Radius: Identifier = 33 (0x21) Radius: Length = 20 (0x0014) Radius: Vector: DD74BB438F0A40FED892DE7A276615BE rad_procpkt: REJECT RADIUS_DELETE remove_req 0x00007f03b419fb08 session 0x80000009 id 33 free_rip 0x00007f03b419fb08 radius: send queue empty ERROR: Authentication Rejected: AAA failure

Opmerking: in dit voorbeeld is gebruiker1 niet gekoppeld aan een gebruikersgroep. Daarom raakt het de standaard authenticatie- en autorisatiebeleidsregels onder de nieuwe beleidsset 1 met de actie DenyAccess. U kunt deze actie wijzigen in PermitAccess in het standaardautorisatiebeleid zodat gebruikers zonder de aan de gebruikersidentiteitsgroep gekoppelde groep zich kunnen verifiëren.

Niet-werkend scenario 2

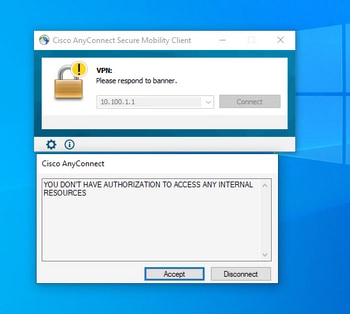

Als de verificatie mislukt op Anyconnect en het standaardbeleid voor autorisatie PermitAccess is, wordt de verificatie geaccepteerd. Het klassenkenmerk wordt echter niet weergegeven in de Radius-respons, daarom bevindt de gebruiker zich in het DelftGripPolicy en maakt deze geen verbinding vanwege de geconfigureerde opdracht: vpn-simultane-aanmeldingen 0.

RADIUS packet decode (response) -------------------------------------- Raw packet data (length = 174)..... 02 24 00 ae 5f 0f bc b1 65 53 64 71 1a a3 bd 88 | .$.._...eSdq.... 7c fe 44 eb 01 07 75 73 65 72 31 18 43 52 65 61 | |.D...user1.CRea 75 74 68 53 65 73 73 69 6f 6e 3a 30 61 31 66 37 | uthSession:0a1f7 63 35 32 32 39 54 68 33 47 68 6d 44 54 49 35 71 | c5229Th3GhmDTI5q 37 48 46 45 30 7a 6f 74 65 34 6a 37 50 76 69 4b | 7HFE0zote4j7PviK 5a 35 77 71 6b 78 6c 50 39 33 42 6c 4a 6f 19 50 | Z5wqkxlP93BlJo.P 43 41 43 53 3a 30 61 31 66 37 63 35 32 32 39 54 | CACS:0a1f7c5229T 68 33 47 68 6d 44 54 49 35 71 37 48 46 45 30 7a | h3GhmDTI5q7HFE0z 6f 74 65 34 6a 37 50 76 69 4b 5a 35 77 71 6b 78 | ote4j7PviKZ5wqkx 6c 50 39 33 42 6c 4a 6f 3a 69 73 65 61 6d 79 32 | lP93BlJo:iseamy2 34 2f 33 37 39 35 35 36 37 34 35 2f 33 37 | 4/379556745/37 Parsed packet data..... Radius: Code = 2 (0x02) Radius: Identifier = 36 (0x24) Radius: Length = 174 (0x00AE) Radius: Vector: 5F0FBCB1655364711AA3BD887CFE44EB Radius: Type = 1 (0x01) User-Name Radius: Length = 7 (0x07) Radius: Value (String) = 75 73 65 72 31 | user1 Radius: Type = 24 (0x18) State Radius: Length = 67 (0x43) Radius: Value (String) = 52 65 61 75 74 68 53 65 73 73 69 6f 6e 3a 30 61 | ReauthSession:0a 31 66 37 63 35 32 32 39 54 68 33 47 68 6d 44 54 | 1f7c5229Th3GhmDT 49 35 71 37 48 46 45 30 7a 6f 74 65 34 6a 37 50 | I5q7HFE0zote4j7P 76 69 4b 5a 35 77 71 6b 78 6c 50 39 33 42 6c 4a | viKZ5wqkxlP93BlJ 6f | o Radius: Type = 25 (0x19) Class Radius: Length = 80 (0x50) Radius: Value (String) = 43 41 43 53 3a 30 61 31 66 37 63 35 32 32 39 54 | CACS:0a1f7c5229T 68 33 47 68 6d 44 54 49 35 71 37 48 46 45 30 7a | h3GhmDTI5q7HFE0z 6f 74 65 34 6a 37 50 76 69 4b 5a 35 77 71 6b 78 | ote4j7PviKZ5wqkx 6c 50 39 33 42 6c 4a 6f 3a 69 73 65 61 6d 79 32 | lP93BlJo:iseamy2 34 2f 33 37 39 35 35 36 37 34 35 2f 33 37 | 4/379556745/37 rad_procpkt: ACCEPT RADIUS_ACCESS_ACCEPT: normal termination RADIUS_DELETE remove_req 0x00007f03b419fb08 session 0x8000000b id 36 free_rip 0x00007f03b419fb08 radius: send queue empty INFO: Authentication Successful ASAv#

Als de vpn-gelijktijdige aanmelding 0 wordt gewijzigd in '1', maakt de gebruiker verbinding zoals weergegeven in de uitvoer:

ASAv# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : user1 Index : 41 Assigned IP : 10.100.2.1 Public IP : 10.100.1.3 Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA1 Bytes Tx : 15448 Bytes Rx : 15528 Group Policy : DfltGrpPolicy Tunnel Group : DefaultWEBVPNGroup Login Time : 18:43:39 UTC Wed Jun 3 2020 Duration : 0h:01m:40s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a640101000290005ed7ef5b Security Grp : none

Niet-werkend scenario 3

Als de authenticatie doorgaat, maar de gebruiker niet het juiste beleid heeft toegepast, bijvoorbeeld als het groepsbeleid de gesplitste tunnel heeft aangesloten in plaats van de volledige tunnel zoals deze moet zijn. De gebruiker kan zich in de verkeerde gebruikersgroep bevinden.

ASAv# sh vpn-sessiondb anyconnect Session Type: AnyConnect Username : user1 Index : 29 Assigned IP : 10.100.2.1 Public IP : 10.100.1.3 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 15592 Bytes Rx : 0 Group Policy : RADIUS-USERS Tunnel Group : DefaultWEBVPNGroup Login Time : 04:36:50 UTC Wed Jun 3 2020 Duration : 0h:00m:20s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 0a6401010001d0005ed728e2 Security Grp : none

Video

Deze video bevat de stappen voor het configureren van SSL Anyconnect met ISE-verificatie en klassenattribuut voor toewijzen van groepsbeleid.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

08-Aug-2024

|

Recertificering, bijgewerkte inhoud. |

1.0 |

15-Jun-2020

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Amanda Nava ZarateTechnisch leider op het gebied van Customer Delivery Engineering

- Gerecenseerd door Angel OrtizTechnisch leider op het gebied van beveiliging

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback