Probleemoplossing voor AnyConnect VPN-telefoon - IP-telefoons, ASA en CUCM

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document beschrijft hoe u problemen met IP-telefoons kunt oplossen die het SSL-protocol (Secure Sockets Layer) (Cisco AnyConnect Secure Mobility Client) gebruiken om verbinding te maken met een Cisco adaptieve security applicatie (ASA) die als VPN-gateway wordt gebruikt en om verbinding te maken met een Cisco Unified Communications Manager (CUCM) die als spraakserver wordt gebruikt.

Raadpleeg deze documenten voor configuratievoorbeelden van AnyConnect met VPN-telefoons:

- Configuratievoorbeeld van SSL VPN met IP-telefoons

- Configuratie van AnyConnect VPN-telefoon met certificaatverificatie

Achtergrondinformatie

Alvorens u SSL VPN met IP-telefoons implementeert, bevestig dat u hebt voldaan aan deze eerste vereisten voor AnyConnect-licenties voor de ASA en voor de Amerikaanse export beperkte versie van de CUCM.

Licentie voor VPN-telefoon bevestigen op ASA

De VPN-telefoonlicentie maakt de functie in de ASA mogelijk. Controleer de AnyConnect Premium SSL-licentie om het aantal gebruikers te controleren dat verbinding kan maken met AnyConnect (ongeacht of dit een IP-telefoon is). Raadpleeg Welke ASA-licentie is nodig voor IP-telefoon en mobiele VPN-verbindingen? voor meer informatie.

Voor ASA, gebruik het bevel van de showversie om te controleren als de eigenschap wordt toegelaten. De licentienaam verschilt met de ASA release:

- ASA release 8.0.x: licentienaam is AnyConnect voor Linksys Phone.

- ASA release 8.2.x en hoger: de licentienaam is AnyConnect voor Cisco VPN-telefoon.

Hier is een voorbeeld voor ASA release 8.0.x:

ASA5505(config)# show ver

Cisco Adaptive Security Appliance Software Version 8.0(5)

Device Manager Version 7.0(2)

<snip>

Licensed features for this platform:

VPN Peers : 10

WebVPN Peers : 2

AnyConnect for Linksys phone : Disabled

<snip>

This platform has a Base license.

Hier is een voorbeeld voor ASA Releases 8.2.x en hoger:

ASA5520-C(config)# show ver

Cisco Adaptive Security Appliance Software Version 9.1(1)

Device Manager Version 7.1(1)

<snip>

Licensed features for this platform:

AnyConnect Premium Peers : 2 perpetual

AnyConnect Essentials : Disabled perpetual

AnyConnect for Cisco VPN Phone : Disabled perpetual

<snip>

This platform has an ASA 5520 VPN Plus license.

Uitvoer beperkt en Onbeperkte CUCM exporteren

U zou een V.S. export beperkte versie van CUCM voor de VPN telefooneigenschap moeten opstellen.

Als u een U.S. export onbeperkte versie van CUCM gebruikt, let op:

- IP-telefoon beveiligingsconfiguraties worden aangepast om signalering en media-encryptie uit te schakelen; dit omvat ook de codering die wordt geboden door de VPN-telefoonfunctie.

- U kunt VPN-gegevens niet exporteren via Import/Export.

- De selectievakjes voor VPN Profile, VPN Gateway, VPN Group en VPN Feature Configuration worden niet weergegeven.

Opmerking: Zodra u upgraden naar de U.S. export onbeperkte versie van CUCM, kunt u niet later upgraden naar, of een nieuwe installatie uitvoeren van, de U.S. export beperkte versie van deze software.

Gemeenschappelijke vraagstukken inzake de ASA

Opmerking: u kunt de Cisco CLI Analyzer (alleen geregistreerde klanten) gebruiken om een analyse van de show-opdrachtoutputs te bekijken. Voordat u debug-opdrachten gebruikt, moet u ook de Belangrijke informatie over debug commands in het Cisco-document raadplegen.

Certificaten voor gebruik op de ASA

Op de ASA kunt u zelfondertekende SSL-certificaten, SSL-certificaten van derden en wildcard-certificaten gebruiken; elk van deze beveiligt de communicatie tussen de IP-telefoon en de ASA.

Er kan slechts één identiteitscertificaat worden gebruikt omdat slechts één certificaat kan worden toegewezen aan elke interface.

Voor SSL-certificaten van derden installeert u de volledige keten in de ASA en omvat u alle intermediaire certificaten en basiscertificaten.

Trustpoint/certificaat voor ASA Export en CUCM Import

Het certificaat dat de ASA tijdens de SSL-onderhandeling aan de IP-telefoon voorlegt, moet uit de ASA worden geëxporteerd en in de CUCM worden geïmporteerd. Controleer het trustpoint dat is toegewezen aan de interface waarmee de IP-telefoons verbinding maken om te weten welk certificaat moet worden geëxporteerd vanuit de ASA.

Gebruik de opdracht show run ssl om te controleren of het te exporteren trustpoint (certificaat) is. Raadpleeg AnyConnect VPN-telefoon met configuratievoorbeeld voor certificaatverificatie voor meer informatie.

Opmerking: als u een certificaat van een derde hebt geïmplementeerd op een of meer ASA’s, moet u elk identiteitscertificaat van elke ASA exporteren en het vervolgens importeren naar de CUCM als phone-vpn-trust.

ASA presenteert ECDSA-zelfondertekend certificaat in plaats van geconfigureerd RSA-certificaat

Wanneer dit probleem zich voordoet, kunnen nieuwere modeltelefoons geen verbinding maken, terwijl de oudere modeltelefoons geen problemen ondervinden. Hier zijn de logboeken op de telefoon wanneer deze kwestie voorkomt:

VPNC: -protocol_handler: SSL dpd 30 sec from SG (enabled) VPNC: -protocol_handler: connect: do_dtls_connect VPNC: -do_dtls_connect: udp_connect VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: binding sock to eth0 IP 63.85.30.39 VPNC: -udp_connect: getsockname failed VPNC: -udp_connect: connecting to 63.85.30.34:443 VPNC: -udp_connect: connected to 63.85.30.34:443 VPNC: -do_dtls_connect: create_dtls_connection VPNC: -create_dtls_connection: cipher list: AES256-SHA VPNC: -create_dtls_connection: calling SSL_connect in non-block mode VPNC: -dtls_state_cb: DTLS: SSL_connect: before/connect initialization VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: DTLS1 read hello verify request A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 write client hello A VPNC: -dtls_state_cb: DTLS: SSL_connect: SSLv3 flush data VPNC: -dtls_state_cb: DTLS: write: alert: fatal:illegal parameter VPNC: -vpnc_set_notify_netsd : cmd: 0x5 event: 0x40000 status: 0x0 error: 0x0 VPNC: -alert_err: DTLS write alert: code 47, illegal parameter VPNC: -create_dtls_connection: SSL_connect ret -1, error 1 VPNC: -DTLS: SSL_connect: SSL_ERROR_SSL (error 1) VPNC: -DTLS: SSL_connect: error:140920C5:SSL routines:SSL3_GET_SERVER_HELLO:

old session cipher not returned VPNC: -create_dtls_connection: DTLS setup failure, cleanup VPNC: -do_dtls_connect: create_dtls_connection failed VPNC: -protocol_handler: connect: do_dtls_connect failed VPNC: -protocol_handler: connect : err: SSL success DTLS fail

In Versies 9.4.1 en hoger wordt de elliptische curve cryptografie ondersteund voor SSL/TLS. Wanneer een elliptische SSL VPN-client die geschikt is voor kromming, zoals een nieuw telefoonmodel, verbinding maakt met de ASA, wordt de reeks van het elliptische kromme algoritme onderhandeld en stelt de ASA de SSL VPN-client voor met een elliptisch kromme certificaat, zelfs wanneer de interface die overeenkomt met een op RSA gebaseerd betrouwbaarheidspunt is geconfigureerd. Om te voorkomen dat de ASA een zelfondertekend SSL-certificaat voorstelt, moet de beheerder de algoritmische suites verwijderen die overeenkomen via de opdracht ssl-algoritme. Voor een interface die is geconfigureerd met een RSA-trustpoint kan de beheerder deze opdracht bijvoorbeeld uitvoeren zodat alleen op RSA gebaseerde algoritmen worden onderhandeld:

ssl cipher tlsv1.2 custom "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA"

Bij de implementatie van Cisco bug-id CSCu02848 wordt prioriteit gegeven aan de configuratie. Expliciet geconfigureerde certificaten worden altijd gebruikt. Zelfondertekende certificaten worden alleen gebruikt bij afwezigheid van een geconfigureerd certificaat.

| Voorgestelde clientcoderingen |

Alleen RSA Cert |

Alleen EC Cert |

Beide Certs |

None |

|---|---|---|---|---|

| Alleen RSA-algoritmen |

Gebruikt RSA cert Maakt gebruik van RSA-algoritmen |

Maakt gebruik van RSA-zelfondertekende cert Maakt gebruik van RSA-algoritmen |

Gebruikt RSA cert Maakt gebruik van RSA-algoritmen |

Maakt gebruik van RSA-zelfondertekende cert Maakt gebruik van RSA-algoritmen |

| Alleen EC-codering (zelden) |

Verbinding is mislukt |

Gebruikt EC cert Maakt gebruik van EC-algoritmen |

Gebruikt EC cert Maakt gebruik van EC-algoritmen |

Gebruikt zelf ondertekende EG-cert Maakt gebruik van EC-algoritmen |

| Alleen beide coderingen |

Gebruikt RSA cert Maakt gebruik van RSA-algoritmen |

Gebruikt EC cert Maakt gebruik van EC-algoritmen |

Gebruikt EC cert Maakt gebruik van EC-algoritmen |

Gebruikt zelf ondertekende EG-cert Maakt gebruik van EC-algoritmen |

Externe database voor verificatie van IP-telefoongebruikers

U kunt een externe database gebruiken om IP-telefoongebruikers te verifiëren. Protocollen zoals het Lichtgewicht Directory Access Protocol (LDAP) of Remote Verification Dial In User Service (RADIUS) kunnen worden gebruikt voor verificatie van VPN-telefoongebruikers.

Certificaat-overeenkomsten tussen ASA-certificaat en vertrouwenslijst voor VPN-telefoon

Vergeet niet dat u het certificaat moet downloaden dat is toegewezen aan de ASA SSL-interface en het moet uploaden als een Phone-VPN-Trust-certificaat in de CUCM. Verschillende omstandigheden kunnen ervoor zorgen dat de hash voor dit certificaat gepresenteerd door de ASA niet overeenkomt met de hash die de CUCM-server genereert en naar de VPN-telefoon drukt via het configuratiebestand.

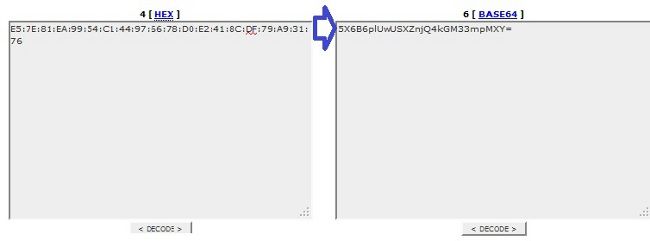

Zodra de configuratie is voltooid, test u de VPN-verbinding tussen de IP-telefoon en de ASA. Als de verbinding blijft mislukken, controleert u of de hash van het ASA-certificaat overeenkomt met de hash die de IP-telefoon verwacht:

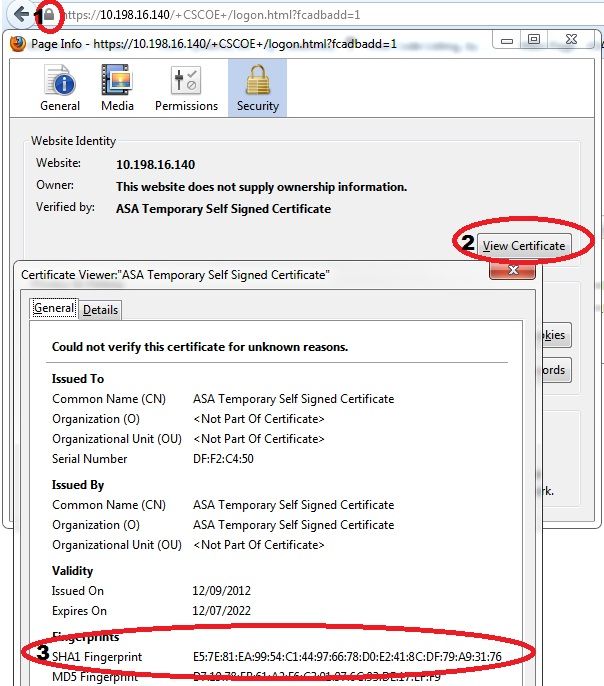

- Controleer de Secure Hash Algorithm 1 (SHA1)-hash die door de ASA wordt gepresenteerd.

- Gebruik TFTP om het IP telefoonconfiguratiebestand van de CUCM te downloaden.

- Decodeer de hash van hexadecimaal naar base 64 of van base 64 naar hexadecimaal.

SHA1-hash controleren

ASA stelt het certificaat voor dat met het ssl trustpoint bevel op de interface wordt toegepast waarmet de IP-telefoon verbindt. Om dit certificaat te controleren, open de browser (in dit voorbeeld, Firefox), en ga de URL (groep-url) in waarmet de telefoons zouden moeten verbinden:

Configuratie van IP-telefoon downloaden

Van een PC met directe toegang tot de CUCM, download het TFTP-configuratiebestand voor de telefoon met verbindingsproblemen. Twee downloadmethoden zijn:

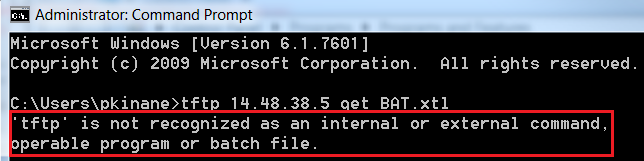

- Open een CLI-sessie in Windows en gebruik de opdracht tftp -i <TFTP Server> GET SEP<Phone Mac Address>.cnf.xml.

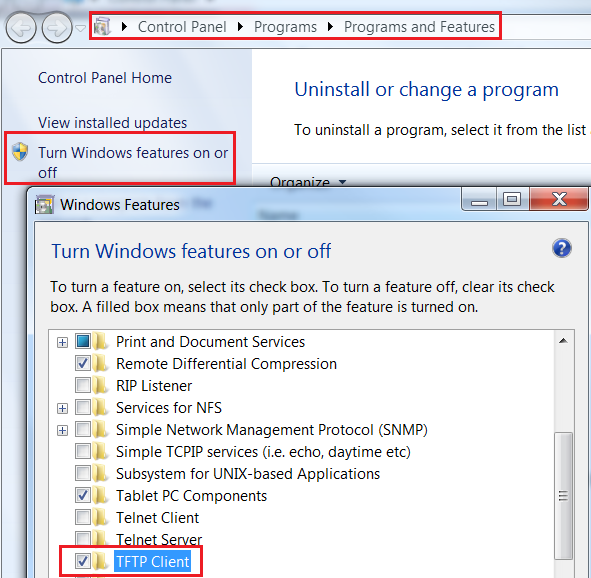

Opmerking: als u een fout ontvangt die vergelijkbaar is met de onderstaande fout, moet u bevestigen dat de TFTP-clientfunctie is ingeschakeld.

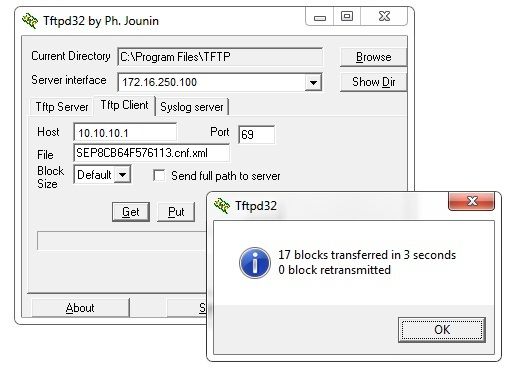

- Gebruik een toepassing zoals Tftpd32 om het bestand te downloaden:

- Zodra het bestand is gedownload, opent u de XML en zoekt u de configuratie vpnGroup. Dit voorbeeld laat de sectie en de certHash zien die geverifieerd moeten worden:

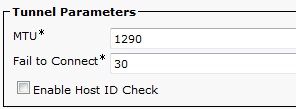

<vpnGroup>

<mtu>1290</mtu>

<failConnectTime>30</failConnectTime>

<authMethod>2</authMethod>

<pswdPersistent>0</pswdPersistent>

<autoNetDetect>0</autoNetDetect>

<enableHostIDCheck>0</enableHostIDCheck>

<addresses>

<url1>https://10.198.16.140/VPNPhone</url1>

</addresses>

<credentials>

<hashAlg>0</hashAlg>

5X6B6plUwUSXZnjQ4kGM33mpMXY=

</credentials>

</vpnGroup>

De hash decoderen

Bevestig dat beide hashwaarden overeenkomen. De browser presenteert de hash in hexadecimaal formaat, terwijl het XML bestand basis 64 gebruikt, dus converteer een formaat naar de andere om de overeenkomst te bevestigen. Er zijn veel vertalers beschikbaar; een voorbeeld is de VERTALER, BINAIR .

Opmerking: als de vorige hashwaarde niet overeenkomt, vertrouwt de VPN-telefoon niet op de verbinding die met de ASA is overeengekomen en mislukt de verbinding.

VPN-taakverdeling en IP-telefoons

Taakgebalanceerde SSL VPN wordt niet ondersteund voor VPN-telefoons. VPN-telefoons voeren geen echte certificaatvalidatie uit maar gebruiken in plaats daarvan hashes die door de CUCM worden ingedrukt om de servers te valideren. Omdat VPN load-balancing in principe een HTTP-omleiding is, vereist het dat de telefoons meerdere certificaten valideren, wat leidt tot falen. Symptomen van een VPN-taakverdeling zijn:

- De telefoon wisselt tussen servers af en het duurt uitzonderlijk lang om verbinding te maken of is uiteindelijk mislukt.

- De telefoonlogboeken bevatten berichten zoals deze:

909: NOT 20:59:50.051721 VPNC: do_login: got login response

910: NOT 20:59:50.052581 VPNC: process_login: HTTP/1.0 302 Temporary moved

911: NOT 20:59:50.053221 VPNC: process_login: login code: 302 (redirected)

912: NOT 20:59:50.053823 VPNC: process_login: redirection indicated

913: NOT 20:59:50.054441 VPNC: process_login: new 'Location':

/+webvpn+/index.html

914: NOT 20:59:50.055141 VPNC: set_redirect_url: new URL

<https://xyz1.abc.com:443/+webvpn+/index.html>

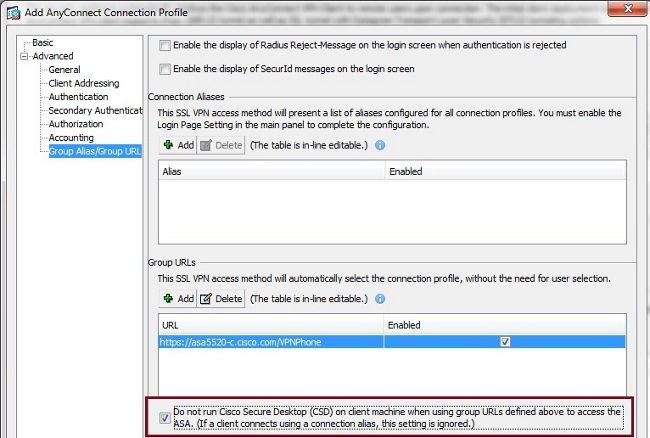

CSD- en IP-telefoons

Momenteel ondersteunen IP-telefoons de Cisco Secure Desktop (CSD) niet en maken geen verbinding wanneer CSD is ingeschakeld voor tunnelgroepen of wereldwijd in de ASA.

Bevestig eerst of de ASA CSD ingeschakeld heeft. Voer de opdracht webvpn voor show run in in de ASA CLI:

ASA5510-F# show run webvpn

webvpn

enable outside

csd image disk0:/csd_3.6.6210-k9.pkg

csd enable

anyconnect image disk0:/anyconnect-win-3.1.00495-k9.pkg 1

anyconnect enable

ASA5510-F#

Om CSD-problemen tijdens een IP-telefoonverbinding te controleren, controleert u de logbestanden of debugs in de ASA.

ASA Logs

%ASA-4-724002: Group <VPNPhone> User <Phone> IP <172.6.250.9> WebVPN session not

terminated. Cisco Secure Desktop was not running on the client's workstation.

ASA debugs

debug webvpn anyconnect 255

<snip>

Tunnel Group: VPNPhone, Client Cert Auth Success.

WebVPN: CSD data not sent from client

http_remove_auth_handle(): handle 24 not found!

<snip>

Opmerking: in een grote implementatie met veel AnyConnect-gebruikers raadt Cisco u aan webvpn niet in te schakelen voor debug. Zijn output kan niet door IP adres worden gefiltreerd, zodat zou een grote hoeveelheid informatie kunnen worden tot stand gebracht.

In ASA versies 8.2 en hoger moet u de opdracht zonder csd toepassen onder de webvpn-kenmerken van de tunnelgroep:

tunnel-group VPNPhone webvpn-attributes

authentication certificate

group-url https://asa5520-c.cisco.com/VPNPhone enable

without-csd

In eerdere versies van de ASA was dit niet mogelijk, zodat de enige oplossing was om de CSD wereldwijd uit te schakelen.

In Cisco Adaptive Security Device Manager (ASDM) kunt u een CSD uitschakelen voor een specifiek verbindingsprofiel zoals in dit voorbeeld:

Opmerking: gebruik een groepsURL om de functie van de CSD uit te schakelen.

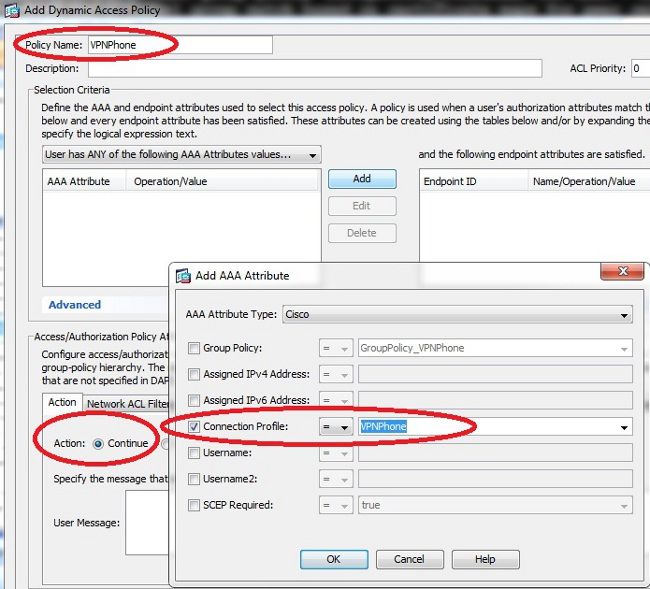

DAP-regels

De meeste implementaties verbinden niet alleen IP-telefoons met de ASA, maar verbinden ook verschillende soorten machines (Microsoft, Linux, Mac OS) en mobiele apparaten (Android, iOS). Om deze reden is het normaal om een bestaande configuratie van Dynamic Access Policy (DAP)-regels te vinden, waarbij de Default Action onder het DFLTAccess Policy meestal de beëindiging van de verbinding is.

Als dit het geval is, maak dan een aparte DAP-regel voor de VPN-telefoons. Gebruik een specifieke parameter, zoals het verbindingsprofiel en stel de actie in om door te gaan:

Als u geen specifiek DAP-beleid voor IP-telefoons maakt, toont de ASA een hit onder het DFLT Access Policy en een mislukte verbinding:

%ASA-6-716038: Group <DfltGrpPolicy> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Authentication: successful, Session Type: WebVPN.

%ASA-7-734003: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Session

Attribute aaa.cisco.grouppolicy = GroupPolicy_VPNPhone

<snip>

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9,

Connection AnyConnect: The following DAP records were selected for this

connection: DfltAccessPolicy

%ASA-5-734002: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9: Connection terminated by the following DAP records: DfltAccessPolicy

Zodra u een specifiek DAP-beleid voor de IP-telefoons maakt met de actie Doorgaan, kunt u verbinding maken:

%ASA-7-746012: user-identity: Add IP-User mapping 10.10.10.10 -

LOCAL\CP-7962G-SEP8CB64F576113 Succeeded - VPN user

%ASA-4-722051: Group <GroupPolicy_VPNPhone> User <CP-7962G-SEP8CB64F576113> IP

<172.16.250.9> Address <10.10.10.10> assigned to session

%ASA-6-734001: DAP: User CP-7962G-SEP8CB64F576113, Addr 172.16.250.9, Connection

AnyConnect: The following DAP records were selected for this connection: VPNPhone

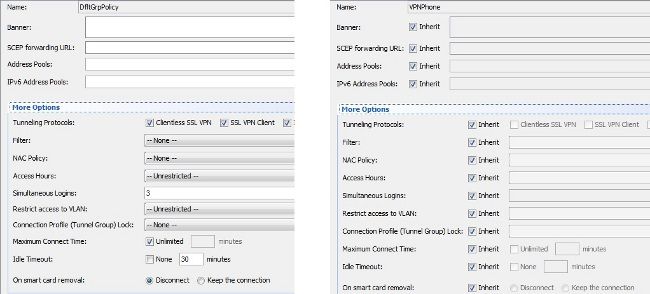

Erfde waarden van DFLTgrpPolicy of andere groepen

In veel gevallen is het DFLCropPolicy ingesteld met verschillende opties. Standaard worden deze instellingen geërfd voor de IP-telefoonsessie, tenzij ze handmatig worden gespecificeerd in het groepsbeleid dat de IP-telefoon moet gebruiken.

Sommige parameters die de verbinding kunnen beïnvloeden als zij van DfltGrpPolicy worden geërfd zijn:

- groepsvergrendeling

- VPN-tunnelprotocol

- VPN-gelijktijdige logins

- VPN-filter

Veronderstel dat u deze voorbeeldconfiguratie in DfltGrpPolicy en de GroupPolicy_VPNhone hebt:

group-policy DfltGrpPolicy attributes

vpn-simultaneous-logins 0

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

group-lock value DefaultWEBVPNGroup

vpn-filter value NO-TRAFFIC

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

default-domain value cisco.com

De verbinding erft de parameters van het DfltGrpPolicy die niet uitdrukkelijk onder de GroupPolicy_VPNhone werden gespecificeerd en duwt alle informatie aan de IP telefoon tijdens de verbinding.

Specificeer daarom handmatig de gewenste waarde(n) rechtstreeks in de groep:

group-policy GroupPolicy_VPNPhone internal

group-policy GroupPolicy_VPNPhone attributes

wins-server none

dns-server value 10.198.29.20

vpn-simultaneous-logins 3

vpn-tunnel-protocol ssl-client

group-lock value VPNPhone

vpn-filter none

default-domain value cisco.com

Om de standaardwaarden van het DfltGrpPolicy te controleren, gebruik de show run all group-policy opdracht; dit voorbeeld verduidelijkt het verschil tussen de uitgangen:

ASA5510-F# show run group-policy DfltGrpPolicy group-policy DfltGrpPolicy attributes dns-server value 10.198.29.20 10.198.29.21 vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless default-domain value cisco.com ASA5510-F#

ASA5510-F# sh run all group-policy DfltGrpPolicy group-policy DfltGrpPolicy internal

group-policy DfltGrpPolicy attributes

banner none

wins-server none

dns-server value 10.198.29.20 10.198.29.21

dhcp-network-scope none

vpn-access-hours none

vpn-simultaneous-logins 3

vpn-idle-timeout 30

vpn-idle-timeout alert-interval 1

vpn-session-timeout none

vpn-session-timeout alert-interval 1

vpn-filter none

ipv6-vpn-filter none

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

Hier is de output van de groepsbeleid erfelijke attributen door ASDM:

Ondersteunde encryptie-algoritmen

Een AnyConnect VPN-telefoon die is getest met een 7962G IP-telefoon en firmware versie 9.1.1 ondersteunt slechts twee algoritmen, die beide Advanced Encryption Standard (AES) zijn: AES256-SHA en AES128-SHA. Als in de ASA niet de juiste algoritmen zijn opgegeven, wordt de verbinding geweigerd, zoals in het ASA-logboek wordt getoond:

%ASA-7-725010: Device supports the following 2 cipher(s).

%ASA-7-725011: Cipher[1] : RC4-SHA

%ASA-7-725011: Cipher[2] : DES-CBC3-SHA

%ASA-7-725008: SSL client outside:172.16.250.9/52684 proposes the following

2 cipher(s).

%ASA-7-725011: Cipher[1] : AES256-SHA

%ASA-7-725011: Cipher[2] : AES128-SHA

%ASA-7-725014: SSL lib error. Function: SSL3_GET_CLIENT_HELLO Reason: no shared cipher

Om te bevestigen of ASA de juiste algoritmen heeft ingeschakeld, voert u de show run alle ssl in en toont u ssl-opdrachten:

ASA5510-F# show run all ssl

ssl server-version any

ssl client-version any

ssl encryption rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

ssl trust-point SSL outside

ASA5510-F#

ASA5510-F# show ssl

Accept connections using SSLv2, SSLv3 or TLSv1 and negotiate to SSLv3 or TLSv1

Start connections using SSLv3 and negotiate to SSLv3 or TLSv1

Enabled cipher order: rc4-sha1 aes128-sha1 aes256-sha1 3des-sha1

Disabled ciphers: des-sha1 rc4-md5 dhe-aes128-sha1 dhe-aes256-sha1 null-sha1

SSL trust-points:

outside interface: SSL

Certificate authentication is not enabled

ASA5510-F#

Gemeenschappelijke kwesties op de CUCM

VPN-instellingen niet toegepast op IP-telefoon

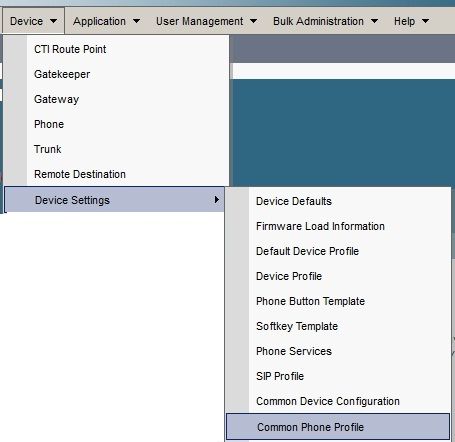

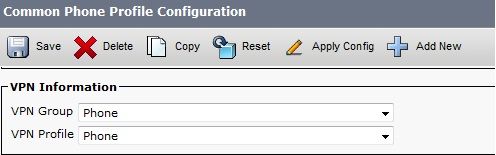

Zodra de configuratie op de CUCM is gemaakt (Gateway, Group en Profile), kunt u de VPN-instellingen toepassen in het Common Phone Profile:

- Navigeer naar apparaat > Apparaatinstellingen > Gemeenschappelijk telefoonprofiel.

- Voer de VPN-informatie in:

- Navigeer naar apparaat > telefoon en controleer of dit profiel is toegewezen aan de telefoonconfiguratie:

Certificaatverificatiemethode

Er zijn twee manieren om de certificaathandhaving voor IP-telefoons te configureren: Fabrikant Geïnstalleerd certificaat (MIC) en Lokaal significant certificaat (LSC). Raadpleeg AnyConnect VPN-telefoon met het configuratievoorbeeld van de certificaatverificatie om de beste optie voor uw situatie te kiezen.

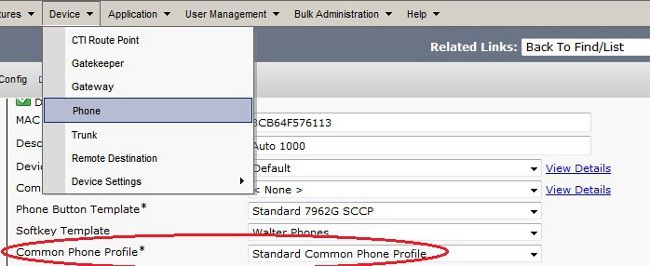

Wanneer u certificaatverificatie configureert, exporteert u de certificaten (Root CA) vanaf de CUCM-server en importeert u deze naar de ASA:

- Log in op de CUCM.

- Navigeer naar Unified OS-beheer > Beveiliging > certificaatbeheer.

- Zoek de Certificate Authority Proxy Functie (CAPF) of Cisco_Manufacturing_CA; het type certificaat hangt af van de vraag of u MIC- of LSC-certificaatverificatie gebruikt.

- Download het bestand naar de lokale computer.

Zodra de bestanden zijn gedownload, logt u in bij de ASA via de CLI of ASDM en importeert u het certificaat als CA-certificaat.

Standaard worden alle telefoons die VPN ondersteunen vooraf geladen met MIC's. De 7960 en 7940 modeltelefoons worden niet geleverd met een MIC en vereisen een speciale installatieprocedure zodat de LSC veilig registreert.

De nieuwste Cisco IP-telefoons (8811, 8841, 8851 en 8861) bevatten MIC-certificaten die zijn ondertekend door de nieuwe Manufacturing SHA2 CA:

- De CUCM versie 10.5(1) bevat en vertrouwt op de nieuwe SHA2-certificaten.

- Als u een eerdere CUCM-versie uitvoert, moet u mogelijk het nieuwe Manufacturing CA-certificaat downloaden en:

- Upload het naar de CAPF-trust zodat de telefoons met CAPF kunnen verifiëren om een LSC te verkrijgen.

- Upload het naar de CallManager-trust als u de telefoons wilt toestaan om te verifiëren met een MIC voor SIP 5061.

- Upload het naar de CAPF-trust zodat de telefoons met CAPF kunnen verifiëren om een LSC te verkrijgen.

Tip: Klik op deze link om de SHA2 CA te verkrijgen als de CUCM momenteel een eerdere versie uitvoert.

Voorzichtig: Cisco raadt aan om MIC's alleen voor LSC installatie te gebruiken. Cisco ondersteunt LSC’s voor verificatie van de TLS-verbinding met de CUCM. Omdat de MIC wortelcertificaten kunnen worden gecompromitteerd, doen klanten die telefoons vormen om MICs voor de authentificatie van TLS of voor een ander doel te gebruiken dit op hun eigen risico. Cisco aanvaardt geen aansprakelijkheid als de MIC’s worden gecompromitteerd.

Als er standaard een LSC bestaat in de telefoon, gebruikt authenticatie de LSC, ongeacht of er een MIC bestaat in de telefoon. Als er een MIC en LSC in de telefoon bestaan, gebruikt authenticatie de LSC. Als een LSC niet bestaat in de telefoon, maar een MIC wel bestaat, gebruikt authenticatie de MIC.

Opmerking: Vergeet niet dat u voor certificaatverificatie het SSL-certificaat van de ASA moet exporteren en naar de CUCM moet importeren.

Controle van host-id

Als de algemene naam (CN) in het onderwerp van het certificaat niet overeenkomt met de URL (group-url) die de telefoons gebruiken om verbinding te maken met de ASA via VPN, schakelt u de Host ID-controle op de CUCM uit of gebruikt u een certificaat in de ASA dat overeenkomt met die URL op de ASA.

Dit is nodig wanneer het SSL-certificaat van de ASA een wildcard-certificaat is, het SSL-certificaat een ander SAN bevat (alternatieve onderwerpnaam) of de URL is gemaakt met het IP-adres in plaats van de volledig gekwalificeerde domeinnaam (FQDN).

Dit is een voorbeeld van een IP telefoonlogboek wanneer CN van het certificaat niet de URL aanpast de telefoon probeert te bereiken.

1231: NOT 07:07:32.445560 VPNC: DNS has wildcard, starting checks...

1232: ERR 07:07:32.446239 VPNC: Generic third level wildcards are not allowed,

stopping checks on host=(test.vpn.com) and dns=(*.vpn.com)

1233: NOT 07:07:32.446993 VPNC: hostID not found in subjectAltNames

1234: NOT 07:07:32.447703 VPNC: hostID not found in subject name

1235: ERR 07:07:32.448306 VPNC: hostIDCheck failed!!

Om de Host ID Check in de CUCM uit te schakelen, navigeer je naar Advanced Properties > VPN > VPN Profile:

Aanvullende probleemoplossing

Logbestanden en debuggen voor gebruik in de ASA

Op de ASA kunt u deze debugs en logs inschakelen voor probleemoplossing:

logging enable

logging buffer-size 1048576

logging buffered debugging

debug webvpn anyconnect 255

Opmerking: in een grote implementatie met een grote lading AnyConnect-gebruikers, raadt Cisco u aan de debug-webvpnh niet in te schakelen voor een verbinding. Zijn output kan niet door IP adres worden gefiltreerd, zodat zou een grote hoeveelheid informatie kunnen worden tot stand gebracht.

Logbestanden van IP-telefoon

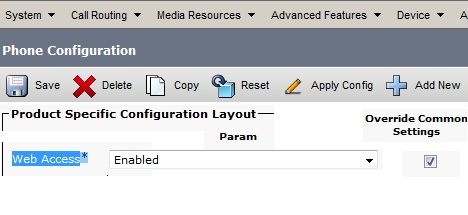

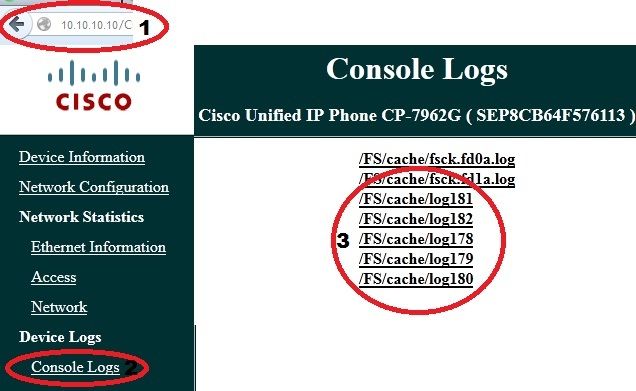

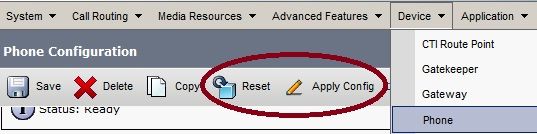

Om tot de telefoonlogboeken toegang te hebben, laat de Functie van de Toegang van het Web toe. Log in op de CUCM en navigeer naar Apparaat > Telefoon > Telefoonconfiguratie. Vind de IP-telefoon waarop u deze functie wilt inschakelen en vind de sectie voor Web Access. Pas de configuratieveranderingen in de IP-telefoon toe:

Zodra u de dienst toelaat en de telefoon terugstelt om deze nieuwe eigenschap te injecteren, kunt u IP telefoonlogboeken in browser toegang hebben; gebruik het IP adres van de telefoon van een computer met toegang tot dat Subnet. Ga naar de console logbestanden en controleer de vijf logbestanden. Omdat de telefoon de vijf bestanden overschrijft, moet u al deze bestanden controleren om de informatie te vinden die u zoekt.

Gecorrigeerde problemen tussen ASA-logbestanden en IP-telefoonlogbestanden

Dit is een voorbeeld van hoe u de logbestanden van de ASA en de IP-telefoon kunt correleren. In dit voorbeeld komt de hash van het certificaat op de ASA niet overeen met de hash van het certificaat op het configuratiebestand van de telefoon omdat het certificaat op de ASA werd vervangen door een ander certificaat.

ASA Logs

%ASA-7-725012: Device chooses cipher : AES128-SHA for the SSL session with

client outside:172.16.250.9/50091

%ASA-7-725014: SSL lib error. Function: SSL3_READ_BYTES Reason: tlsv1 alert

unknown ca

%ASA-6-725006: Device failed SSL handshake with client outside:172.16.250.9/50091

Telefoonlogboeken

902: NOT 10:19:27.155936 VPNC: ssl_state_cb: TLSv1: SSL_connect: before/connect

initialization

903: NOT 10:19:27.162212 VPNC: ssl_state_cb: TLSv1: SSL_connect: unknown state

904: NOT 10:19:27.361610 VPNC: ssl_state_cb: TLSv1: SSL_connect: SSLv3 read server hello A

905: NOT 10:19:27.364687 VPNC: cert_vfy_cb: depth:1 of 1, subject:

</CN=10.198.16.140/unstructuredName=10.198.16.140>

906: NOT 10:19:27.365344 VPNC: cert_vfy_cb: depth:1 of 1, pre_err: 18 (self signed certificate)

907: NOT 10:19:27.368304 VPNC: cert_vfy_cb: peer cert saved: /tmp/leaf.crt

908: NOT 10:19:27.375718 SECD: Leaf cert hash = 1289B8A7AA9FFD84865E38939F3466A61B5608FC

909: ERR 10:19:27.376752 SECD: EROR:secLoadFile: file not found </tmp/issuer.crt>

910: ERR 10:19:27.377361 SECD: Unable to open file /tmp/issuer.crt

911: ERR 10:19:27.420205 VPNC: VPN cert chain verification failed, issuer certificate not found and leaf not trusted

912: ERR 10:19:27.421467 VPNC: ssl_state_cb: TLSv1: write: alert: fatal:

unknown CA

913: ERR 10:19:27.422295 VPNC: alert_err: SSL write alert: code 48, unknown CA

914: ERR 10:19:27.423201 VPNC: create_ssl_connection: SSL_connect ret -1 error 1

915: ERR 10:19:27.423820 VPNC: SSL: SSL_connect: SSL_ERROR_SSL (error 1)

916: ERR 10:19:27.424541 VPNC: SSL: SSL_connect: error:14090086:SSL

routines:SSL3_GET_SERVER_CERTIFICATE:certificate verify failed

917: ERR 10:19:27.425156 VPNC: create_ssl_connection: SSL setup failure

918: ERR 10:19:27.426473 VPNC: do_login: create_ssl_connection failed

919: NOT 10:19:27.427334 VPNC: vpn_stop: de-activating vpn

920: NOT 10:19:27.428156 VPNC: vpn_set_auto: auto -> auto

921: NOT 10:19:27.428653 VPNC: vpn_set_active: activated -> de-activated

922: NOT 10:19:27.429187 VPNC: set_login_state: LOGIN: 1 (TRYING) --> 3 (FAILED)

923: NOT 10:19:27.429716 VPNC: set_login_state: VPNC : 1 (LoggingIn) --> 3

(LoginFailed)

924: NOT 10:19:27.430297 VPNC: vpnc_send_notify: notify type: 1 [LoginFailed]

925: NOT 10:19:27.430812 VPNC: vpnc_send_notify: notify code: 37

[SslAlertSrvrCert]

926: NOT 10:19:27.431331 VPNC: vpnc_send_notify: notify desc: [alert: Unknown

CA (server cert)]

927: NOT 10:19:27.431841 VPNC: vpnc_send_notify: sending signal 28 w/ value 13 to

pid 14

928: ERR 10:19:27.432467 VPNC: protocol_handler: login failed

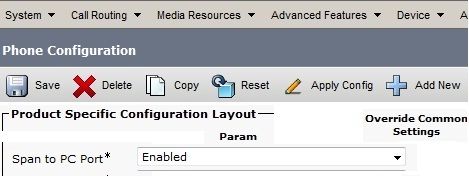

Omhoog naar PC-poortfunctie

U kunt een computer rechtstreeks aansluiten op een telefoon. De telefoon heeft een switch poort in het achtervlak.

Configureer de telefoon zoals u eerder deed, schakel de spanwijdte in op PC-poort op de CUCM en pas de configuratie toe. De telefoon begint een exemplaar van elk kader naar PC te verzenden. Gebruik Wireshark in promiscuous mode om verkeer ter analyse op te nemen.

Configuratie IP-telefoon gewijzigd tijdens verbinding via VPN

Een veel voorkomende vraag is of u de VPN-configuratie kunt wijzigen terwijl de IP-telefoon via AnyConnect buiten het netwerk is verbonden. Het antwoord is ja, maar u moet bepaalde configuratie-instellingen bevestigen.

Breng de gewenste wijzigingen aan in de CUCM en pas vervolgens de wijzigingen toe op de telefoon. Er zijn drie opties (Apply Config, Reset, Herstart) om de nieuwe configuratie naar de telefoon te duwen. Hoewel alle drie opties de VPN van de telefoon en ASA loskoppelen, kunt u automatisch opnieuw verbinden als u certificaatverificatie gebruikt; als u verificatie, autorisatie en accounting (AAA) gebruikt, wordt u opnieuw om uw referenties gevraagd.

Opmerking: wanneer de IP-telefoon zich in de externe kant bevindt, ontvangt deze normaal gesproken een IP-adres van een externe DHCP-server. Voor de IP telefoon om de nieuwe configuratie van de CUCM te ontvangen, zou het de server van TFTP in het Hoofdkantoor moeten contacteren. Normaal is de CUCM dezelfde TFTP-server.

Om de configuratiebestanden met de wijzigingen te ontvangen, bevestig dat het IP-adres voor de TFTP-server correct is ingesteld in de netwerkinstellingen in de telefoon; voor bevestiging, gebruik optie 150 van de DHCP-server of stel handmatig het TFTP op de telefoon in. Deze TFTP-server is toegankelijk via een AnyConnect-sessie.

Als de IP-telefoon de TFTP-server ontvangt van een lokale DHCP-server maar dat adres niet correct is, kunt u de alternatieve TFTP-serveroptie gebruiken om het IP-adres van de TFTP-server dat door de DHCP-server is opgegeven, te negeren. Deze procedure beschrijft hoe de alternatieve TFTP-server moet worden toegepast:

- Ga naar Instellingen > Netwerkconfiguratie > IPv4 configuratie.

- Blader naar de optie Alternate TFTP.

- Druk Ja softkey voor de telefoon om een alternatieve server van TFTP te gebruiken; anders, druk softkey van Nr. Als de optie vergrendeld is, drukt u op * # om deze te ontgrendelen.

- Druk op de knop Softkey opslaan.

- Pas de alternatieve TFTP-server toe onder TFTP-server 1 optie.

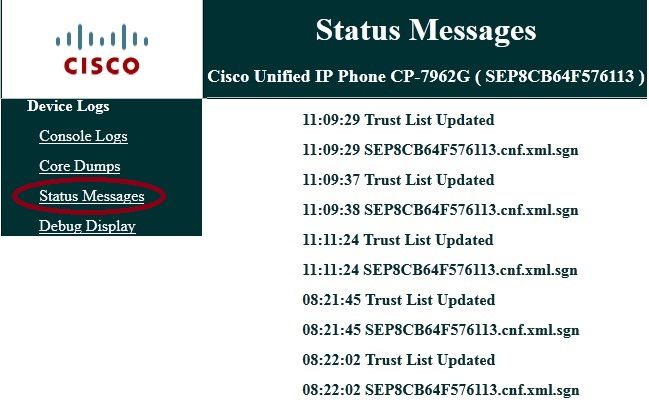

Bekijk de statusberichten in de webbrowser of in de telefoonmenu's direct om te bevestigen dat de telefoon de juiste informatie ontvangt. Als de communicatie correct is ingesteld, ziet u berichten zoals deze:

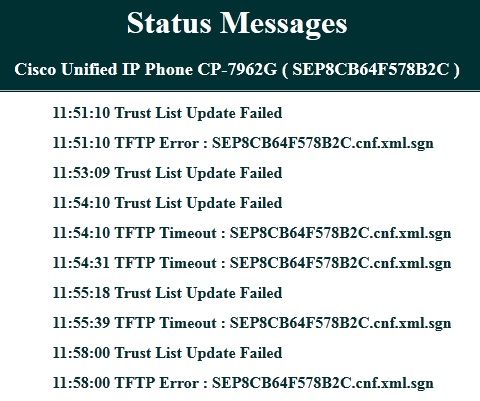

Als de telefoon niet in staat is om de informatie van de TFTP-server op te halen, ontvangt u TFTP-foutmeldingen:

Verlenging van het SSL-certificaat van ASA

Als u een functionele AnyConnect VPN-telefooninstelling hebt, maar uw ASA SSL-certificaat verloopt binnenkort, hoeft u niet alle IP-telefoons naar de hoofdsite te brengen om de nieuwe SSL-certificaten aan de telefoon te injecteren; u kunt de nieuwe certificaten toevoegen terwijl de VPN is verbonden.

Als u het Root CA-certificaat van de ASA hebt geëxporteerd of geïmporteerd in plaats van het Identity Certificate en als u tijdens deze verlenging dezelfde leverancier (CA) wilt blijven gebruiken, is het niet nodig om het certificaat in de CUCM te wijzigen omdat het hetzelfde blijft. Maar als u het Identity Certificate hebt gebruikt, is deze procedure nodig; anders komt de hashwaarde tussen de ASA- en IP-telefoon niet overeen en wordt de verbinding niet vertrouwd door de telefoon.

- Verleng het certificaat inzake de ASA.

Opmerking: Raadpleeg voor meer informatie ASA 8.x: Verleng en installeer het SSL-certificaat met ASDM. Maak een afzonderlijk trustpoint en pas dit nieuwe certificaat niet toe met de ssl trustpoint <name> externe opdracht totdat u het certificaat hebt toegepast op alle VPN IP-telefoons.

- Exporteer het nieuwe certificaat.

- Importeer het nieuwe certificaat in de CUCM als Phone-VPN-Trust certificaat.

Opmerking: houd rekening met CSCuh19734 Certs uploaden met dezelfde CN zal oude cert overschrijven in Phone-VPN-trust

- Navigeer naar de VPN Gateway Configuration in de CUCM en pas het nieuwe certificaat toe. U hebt nu beide certificaten: het certificaat dat op het punt staat te verlopen en het nieuwe certificaat dat nog niet op de ASA is toegepast.

- Pas deze nieuwe configuratie op de IP-telefoon toe. Navigeer om Config > Reset > Herstart toe te passen om de nieuwe configuratiewijzigingen in de IP-telefoon te injecteren via de VPN-tunnel. Zorg ervoor dat alle IP-telefoons zijn aangesloten via VPN en dat ze de TFTP-server via de tunnel kunnen bereiken.

- Gebruik TFTP om de statusberichten en het configuratiebestand te controleren om te bevestigen dat de IP-telefoon het configuratiebestand met de wijzigingen heeft ontvangen.

- Pas het nieuwe SSL Trustpoint toe in de ASA en vervang het oude certificaat.

Opmerking: Als het ASA SSL-certificaat al is verlopen en de IP-telefoons niet via AnyConnect kunnen verbinden, kunt u de wijzigingen (zoals de nieuwe ASA-certificaathash) naar de IP-telefoon duwen. Stel de TFTP in de IP-telefoon handmatig in op een openbaar IP-adres, zodat de IP-telefoon de informatie daar kan ophalen. Gebruik een openbare TFTP-server om het configuratiebestand te hosten. Een voorbeeld is het maken van een Port Forwarding op de ASA en het verkeer omleiden naar de interne TFTP-server.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

06-May-2013

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Walter LopezCisco TAC Engineer

- Eduardo SalazarCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback