Inleiding

We streven er altijd naar om de bedreigingsinformatie voor onze AMP-technologie (Advanced Malware Protection) te verbeteren en uit te breiden, maar als uw AMP-oplossing geen waarschuwing heeft geactiveerd of een waarschuwing ten onrechte heeft geactiveerd, kunt u enkele acties ondernemen om verdere impact op uw omgeving te voorkomen. Dit document bevat een richtsnoer voor deze actiepunten.

Beschrijving

Onmiddellijke acties

Als u van mening bent dat uw AMP-oplossing uw netwerk niet heeft beschermd tegen een bedreiging, onderneem dan onmiddellijk de volgende acties:

- Isoleer de verdachte machines van de rest van het netwerk. Dit kan inhouden dat de machine wordt uitgeschakeld of dat de verbinding met het netwerk fysiek wordt verbroken.

- Noteer de belangrijke informatie over de infectie, zoals het tijdstip waarop de machine kan worden geïnfecteerd, de gebruikersactiviteiten op de verdachte machines, enz.

Waarschuwing: veeg de machine niet uit en pas de afbeelding niet aan. Het elimineert de kans op het vinden van de gewraakte software of bestanden tijdens forensisch onderzoek of probleemoplossingsproces.

analyse

- Gebruik de functie Apparaattraject om uw eigen onderzoek te starten. Device Trajectory is in staat om ongeveer de 9 miljoen meest recente bestandsgebeurtenissen op te slaan. Het AMP for Endpoints-apparaattraject is zeer nuttig voor het opsporen van bestanden of processen die tot een infectie hebben geleid.

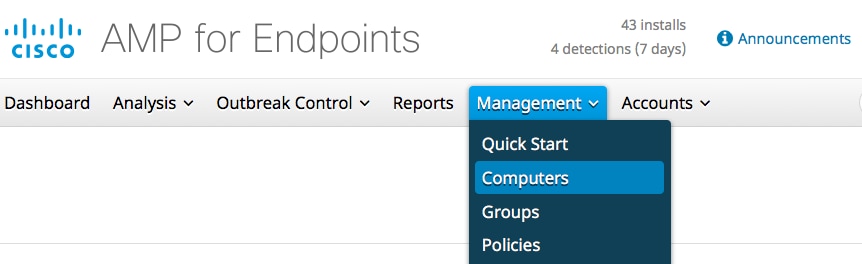

Navigeer in het dashboard naar Beheer > Computers.

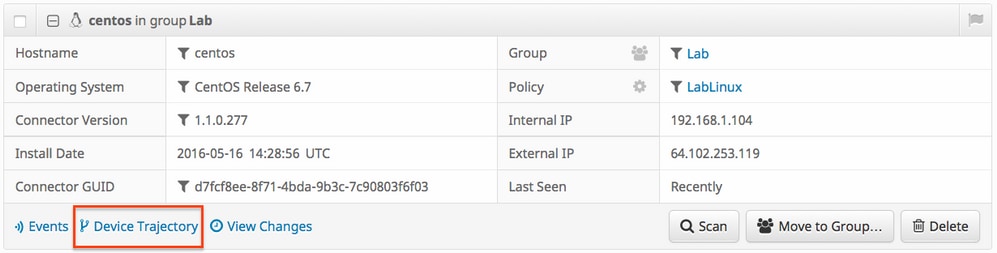

Zoek de verdachte machine en vouw het record voor die machine uit. Klik op de optie Apparaattraject.

-

Als u een verdacht bestand of hash vindt, voegt u het toe aan uw aangepaste detectielijsten. AMP for Endpoints kan een aangepaste detectielijst gebruiken om een bestand of hash als kwaadaardig te behandelen. Dit is een geweldige manier om stop-gap dekking te bieden om verdere impact te voorkomen.

Analyse door Cisco

- Dien verdachte monsters in voor dynamische analyse. U kunt ze handmatig indienen vanuit Analyse > Bestandsanalyse in het dashboard. AMP for Endpoints bevat dynamische analysefunctionaliteit die een rapport genereert van het gedrag van het bestand vanuit Threat Grid. Dit heeft ook het voordeel dat het bestand aan Cisco wordt verstrekt in het geval dat aanvullende analyse door ons onderzoeksteam vereist is.

-

Als u vermoedt dat er vals-positieve of vals-negatieve detecties in uw netwerk zijn, raden we u aan gebruik te maken van aangepaste zwarte lijst- of witte lijst-functionaliteit voor uw AMP-producten. Wanneer u contact opneemt met het Cisco Technical Assistance Center (TAC), verstrekt u de volgende informatie voor analyse:

- De SHA256 hash van het bestand.

- Kopie van het dossier indien mogelijk.

- Informatie over het bestand, zoals waar het vandaan komt en waarom het in de omgeving moet zijn.

- Leg uit waarom je denkt dat dit een vals positief of vals negatief is.

- Als u hulp nodig hebt bij het beperken van een bedreiging of het uitvoeren van triage van uw omgeving, moet u het Cisco Talos Incident Response (CTIR) -team inschakelen dat is gespecialiseerd in het maken van actieplannen, het onderzoeken van geïnfecteerde machines en het gebruik van geavanceerde hulpmiddelen of functies om een actieve uitbraak te beperken.

Opmerking: het Cisco Technical Assistance Center (TAC) biedt geen hulp bij dit type service.

CTIR kan hier gecontacteerd worden. Dit is een betaalde service die begint bij $ 60.000, tenzij uw organisatie een retainer heeft voor incidentresponsservices van Cisco. Zodra ze zijn ingeschakeld, verstrekken ze aanvullende informatie over hun diensten en openen ze een zaak voor uw incident. We raden u ook aan om contact op te nemen met uw Cisco-accountmanager, zodat deze aanvullende richtlijnen voor het proces kan geven.

Verwante artikelen

Feedback

Feedback