ASA-toegangscontrolelijst configureren voor verschillende scenario's

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een toegangscontrolelijst (ACL) op het Adaptive Security Appliance (ASA) kunt configureren voor verschillende scenario's.

Voorwaarden

Vereisten

Cisco raadt je aan om kennis te hebben van ASA.

Gebruikte componenten

De informatie in dit document is gebaseerd op een ASA-softwareversie 8.3 en hoger.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

ACL's worden door de ASA gebruikt om te bepalen of verkeer is toegestaan of geweigerd. Standaard wordt verkeer dat van een interface met een lager beveiligingsniveau naar een interface met een hoger beveiligingsniveau gaat, geweigerd, terwijl verkeer van een interface met een hoger beveiligingsniveau naar een interface met een lager beveiligingsniveau is toegestaan. Ook dit gedrag kan met een ACL worden gewijzigd.

In het geval van NAT-regels controleert de ASA in eerdere versies van de ASA (8.2 en eerder) de ACL voordat het pakket wordt onvertaald op basis van de NAT-regel die is gematcht. In versie 8.3 en later, de ASA untranslates het pakket voordat het controleert de ACL's. Dit betekent dat voor een ASA versie 8.3 en hoger verkeer is toegestaan of geweigerd op basis van het echte IP-adres van de host in plaats van het vertaalde IP-adres. ACL's bestaan uit een of meer toegangscontrole-items (ACE's).

Configureren

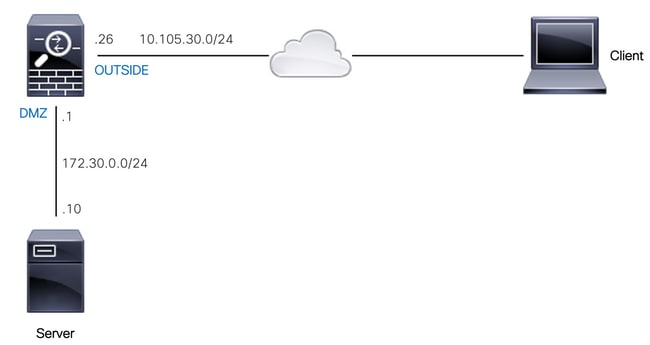

Scenario 1. Een Ace configureren om toegang toe te staan tot een webserver die zich achter de DMZ bevindt

De client op het internet, die zich achter de buiteninterface bevindt, wil toegang krijgen tot een webserver die wordt gehost achter de DMZ-interface die luistert op TCP-poorten 80 en 443.

Netwerkdiagram

Het echte IP-adres van de webserver is 172.30.0.10. Een statische één-op-één NAT-regel is geconfigureerd om internetgebruikers toegang te geven tot de webserver met een vertaald IP-adres 10.105.130.27. De ASA voert standaard proxy-arp uit voor 10.105.130.27 op de externe interface wanneer een statische NAT-regel is geconfigureerd met een vertaald IP-adres dat in hetzelfde subnet valt als het IP-adres van de externe interface 10.105.130.26:

object network web-server

nat (dmz,outside) static 10.105.130.27

Configureer deze ACE zodat elk bron-IP-adres op internet alleen verbinding kan maken met de webserver op TCP-poorten 80 en 443. Wijs de ACL toe aan de buiteninterface in de inkomende richting:

access-list OUT-IN extended permit tcp any host 172.30.0.10 eq www

access-list OUT-IN extended permit tcp any host 172.30.0.10 eq https

access-group OUT-IN in interface outside

Verifiëren

Voer een pakkettracer-opdracht uit met deze velden. Ingress-interface voor het traceren van pakketten: buiten

Protocol: TCP

Bron IP-adres: elk IP-adres op het internet

IP-bronpoort: elke kortstondige poort

IP-adres van bestemming: Vertaald IP-adres van de webserver (10.105.130.27)

Haven van bestemming: 80 of 443

ciscoasa# packet-tracer input outside tcp 10.0.50.50 1234 10.105.130.27 443

!--- NAT untranslate from 10.105.130.27/443 to 172.30.0.10/443

Phase: 1

Type: UN-NAT

Subtype: static

Result: ALLOW

Config:

object network web-server

nat (dmz,outside) static 10.105.130.27

Additional Information:

NAT divert to egress interface dmz

Untranslate 10.105.130.27/443 to 172.30.0.10/443

!--- The configured ACL is permitting this packet to 172.30.0.10 on TCP port 443

Phase: 2

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Config:

access-group OUT-IN in interface outside

access-list OUT-IN extended permit tcp any host 172.30.0.10 eq https

Additional Information:

!--- Final result shows allow from the outside interface to the dmz interface

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: dmz

output-status: up

output-line-status: up

Action: allow

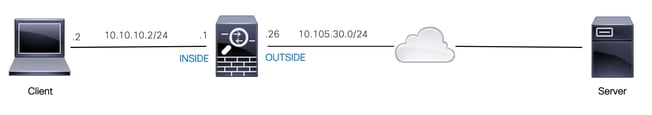

Scenario 2. Een Ace configureren om toegang te verlenen tot een webserver met een volledig gekwalificeerde domeinnaam (FQDN)

Client met IP-adres 10.10.10.2 in het LAN (Local Area Network) heeft toegang tot facebook.com.

Netwerkdiagram

Zorg ervoor dat de DNS-server correct is geconfigureerd op de ASA:

ciscoasa# show run dns

dns domain-lookup outside

dns server-group DefaultDNS

name-server 10.0.2.2

name-server 10.0.8.8

Configureer dit netwerkobject, FQDN-object en de ACE zodat de client met IP-adres 10.10.10.2 toegang heeft tot facebook.com.

object network obj-10.10.10.2

host 10.10.10.2

object network obj-facebook.com

fqdn facebook.com

access-list IN-OUT extended permit ip object obj-10.10.10.2 object obj-facebook.com

access-group IN-OUT in interface inside

Verifiëren

De uitvoer van show dns toont het opgeloste IP-adres voor de FQDN facebook.com:

ciscoasa# show dns

Host Flags Age Type Address(es)

facebook.com (temp, OK) 0 IP 10.0.228.35

De toegangslijst toont het FQDN-object als opgelost en ook het opgeloste IP-adres:

ciscoasa# show access-list IN-OUT

access-list IN-OUT; 2 elements; name hash: 0x1b5ff18e

access-list IN-OUT line 1 extended permit ip object obj-10.10.10.2 object obj-facebook.com (hitcnt=1) 0x22075b2a

access-list IN-OUT line 1 extended permit ip host 10.10.10.2 fqdn facebook.com (resolved) 0xfea095d7

access-list IN-OUT line 1 extended permit ip host 10.10.10.2 host 10.0.228.35 (facebook.com) (hitcnt=1) 0x22075b2a

Scenario 3. Configureer een aas om alleen toegang tot een website toe te staan voor een specifieke tijdsduur in een dag

De client in het LAN heeft toegang tot een website met IP-adres 10.0.20.20 dagelijks van 12 PM tot 2 PM IST alleen.

Netwerkdiagram

Zorg ervoor dat de tijdzone correct is geconfigureerd op de ASA:

ciscoasa# show run clock

clock timezone IST 5 30

Configureer een tijdbereikobject voor de vereiste tijdsduur:

time-range BREAK_TIME

periodic daily 12:00 to 14:00

Configureer deze netwerkobjecten en ACE zodat elk bron-IP-adres in het LAN alleen toegang heeft tot de website gedurende de periode die wordt vermeld in het tijdbereikobject met de naam BREAK_TIME:

object network obj-website

host 10.0.20.20

access-list IN-OUT extended permit ip any object obj-website time-range BREAK_TIME

access-group IN-OUT in interface inside

Verifiëren

Het tijdbereikobject is actief wanneer de klok op de ASA een tijd aangeeft die binnen het tijdbereikobject valt:

ciscoasa# show clock

12:03:41.987 IST Mon Oct 4 2021

ciscoasa# show time-range BREAK_TIME

time-range entry: BREAK_TIME (active)

periodic daily 12:00 to 14:00

used in: IP ACL entry

ciscoasa# show access-list IN-OUT

access-list IN-OUT; 1 elements; name hash: 0x1b5ff18e

access-list IN-OUT line 1 extended permit ip any object obj-website time-range BREAK_TIME (hitcnt=12) 0x5a66c8f9

access-list IN-OUT line 1 extended permit ip any host 10.0.20.20 time-range BREAK_TIME (hitcnt=12) 0x5a66c8f9

Zowel het tijdbereikobject als de ACE is inactief wanneer de klok op de ASA een tijd aangeeft die buiten het tijdbereikobject valt:

ciscoasa# show clock

14:15:44.409 IST Mon Oct 4 2021

ciscoasa# show time-range BREAK_TIME

time-range entry: BREAK_TIME (inactive)

periodic daily 12:00 to 14:00

used in: IP ACL entry

ciscoasa# show access-list IN-OUT

access-list IN-OUT; 1 elements; name hash: 0x1b5ff18e

access-list IN-OUT line 1 extended permit ip any object obj-website time-range BREAK_TIME (hitcnt=0) (inactive) 0x5a66c8f9

access-list IN-OUT line 1 extended permit ip any host 10.0.20.20 time-range BREAK_TIME (hitcnt=0) (inactive) 0x5a66c8f9

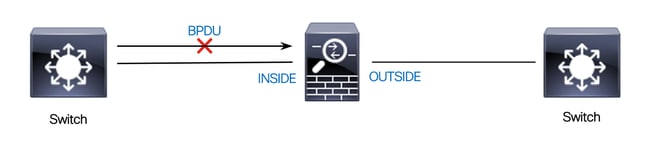

Scenario 4. Een Ace configureren om Bridge Protocol Data Units (BPDU) te blokkeren via een ASA in transparante modus

Om lussen met het Spanning Tree Protocol (STP) te voorkomen, worden BPDU's standaard in transparante modus door de ASA geleid. Om BPDU's te blokkeren, moet u een EtherType-regel configureren om ze te weigeren.

Netwerkdiagram

Configureer de EtherType ACL om te voorkomen dat BPDU's door de binneninterface van de ASA in de inkomende richting gaan, zoals hier wordt weergegeven:

access-list block-bpdu ethertype deny dsap bpdu

access-list block-bpdu ethertype permit any

access-group block-bpdu in interface inside

Verifiëren

Controleer het aantal treffers in de toegangslijst om te controleren of BPDU's worden geblokkeerd door de ASA:

ciscoasa# show access-list block-bpdu

access-list block-bpdu; 2 elements

access-list block-bpdu ethertype deny dsap bpdu(hitcount=14)

access-list block-bpdu ethertype permit any (hitcount=48)

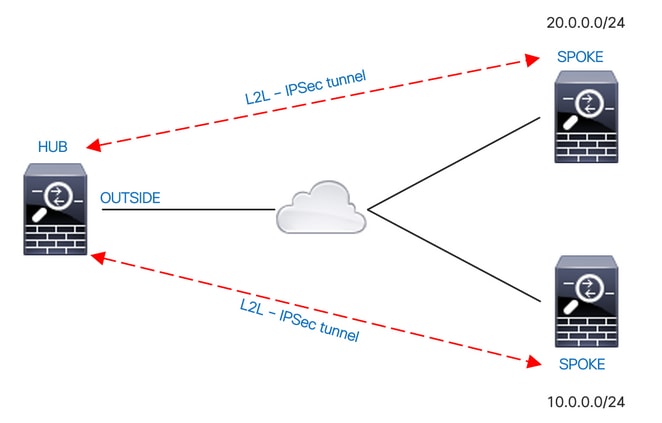

Scenario 5. Laat verkeer passeren tussen interfaces met hetzelfde beveiligingsniveau

Netwerkdiagram

Het verkeer dat tussen interfaces van hetzelfde beveiligingsniveau wordt doorgestuurd, wordt standaard geblokkeerd. Om communicatie tussen interfaces met gelijke beveiligingsniveaus mogelijk te maken, of om verkeer toe te staan dezelfde interface in en uit te gaan (hairpin / u-turn), gebruikt u dezelfde opdracht voor beveiligingsverkeer in de globale configuratiemodus.

Deze opdracht laat zien hoe u communicatie tussen verschillende interfaces met hetzelfde beveiligingsniveau kunt toestaan:

same-security-traffic permit inter-interface

Dit voorbeeld laat zien hoe u communicatie in en uit dezelfde interface kunt toestaan:

same-security-traffic permit intra-interface

Deze optie is handig voor VPN-verkeer dat een interface betreedt maar vervolgens uit dezelfde interface wordt gerouteerd. Als u bijvoorbeeld een hub-and-spoke VPN-netwerk hebt waar deze ASA de hub is en de externe VPN-netwerken worden gesproken, moet het verkeer naar de ASA gaan en vervolgens weer naar de andere spreker gaan om te communiceren met een andere spreker.

Verifiëren

Zonder de interinterface-opdracht voor dezelfde verkeersveiligheidsvergunning geeft de uitvoer van packet-tracer aan dat het verkeer dat tussen verschillende interfaces van hetzelfde beveiligingsniveau passeert, wordt geblokkeerd vanwege een impliciete regel zoals hier weergegeven:

!--- The interfaces named 'test' and 'outside' have the same security level of 0

ciscoasa# show nameif

Interface Name Security

GigabitEthernet0/0 inside 100

GigabitEthernet0/1 dmz 50

GigabitEthernet0/2 test 0

GigabitEthernet0/5 outside 0

Management0/0 mgmt 0

!--- Traffic between different interfaces of same security level is blocked by an implicit rule

ciscoasa# packet-tracer input test tcp 172.16.20.10 1234 10.0.8.8 443 detailed

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: DROP

Config:

Implicit Rule

Additional Information:

Forward Flow based lookup yields rule:

in id=0x7f9960a2ff90, priority=110, domain=permit, deny=true

hits=0, user_data=0x0, cs_id=0x0, flags=0x3000, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=test, output_ifc=any

Result:

input-interface: test

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: drop

Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x00005638dfd7da57 flow (NA)/NA

!--- After running the command 'same-security-traffic permit inter-interface'

ciscoasa# show running-config same-security-traffic

same-security-traffic permit inter-interface

!--- Traffic between different interfaces of same security level is allowed

ciscoasa# packet-tracer input test tcp 172.16.20.10 1234 10.0.8.8 443 detailed

Phase: 3

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

Forward Flow based lookup yields rule:

in id=0x7f9960a352d0, priority=2, domain=permit, deny=false

hits=2, user_data=0x0, cs_id=0x0, flags=0x3000, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=test, output_ifc=any

Result:

input-interface: test

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

Zonder de intra-interface-opdracht voor hetzelfde beveiligingsverkeer geeft de uitvoer van packet-tracer aan dat het verkeer dat in en uit dezelfde interface gaat, wordt geblokkeerd vanwege een impliciete regel zoals hier weergegeven:

!--- Traffic in and out of the same interface is blocked by an implicit rule

ciscoasa# packet-tracer input outside tcp 10.0.0.10 1234 10.1.0.10 443 detailed

Phase: 3

Type: ACCESS-LIST

Subtype:

Result: DROP

Config:

Implicit Rule

Additional Information:

Forward Flow based lookup yields rule:

in id=0x7f9960a32f30, priority=111, domain=permit, deny=true

hits=0, user_data=0x0, cs_id=0x0, flags=0x4000, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=outside, output_ifc=outside

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: drop

Drop-reason: (acl-drop) Flow is denied by configured rule, Drop-location: frame 0x00005638dfd7da57 flow (NA)/NA

!--- After running the command 'same-security-traffic permit intra-interface'

ciscoasa# show running-config same-security-traffic

same-security-traffic permit intra-interface

!--- Traffic in and out of the same interface is allowed

Phase: 3

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Config:

Implicit Rule

Additional Information:

Forward Flow based lookup yields rule:

in id=0x7f99609291c0, priority=3, domain=permit, deny=false

hits=1, user_data=0x0, cs_id=0x0, flags=0x4000, protocol=0

src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any

dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0, nsg_id=none

input_ifc=outside, output_ifc=outside

Result:

input-interface: outside

input-status: up

input-line-status: up

output-interface: outside

output-status: up

output-line-status: up

Action: allow

Scenario 6. Een Ace configureren om verkeer naar de box te regelen

Met het gereserveerde woord control-plane wordt aangegeven of de ACL wordt gebruikt voor de besturing van het verkeer naar de box. Toegangscontroleregels voor to-the-box-beheerverkeer (gedefinieerd door opdrachten als http, ssh of telnet) hebben een hogere prioriteit dan een regel voor beheertoegang die wordt toegepast met de optie control-plane. Daarom moet dergelijk toegestaan beheer verkeer worden toegestaan om binnen te komen, zelfs als expliciet geweigerd door de to-the-box ACL.

In tegenstelling tot reguliere toegangsregels, is er geen impliciete ontkenning aan het einde van een reeks beheerregels voor een interface. In plaats daarvan wordt elke verbinding die niet overeenkomt met een regel voor beheerstoegang, geëvalueerd aan de hand van de reguliere regels voor toegangscontrole. U kunt ook ICMP-regels (Internet Control Message Protocol) gebruiken om het ICMP-verkeer naar het apparaat te regelen.

Netwerkdiagram

Een ACL wordt geconfigureerd met het sleutelwoord control-plane om to-the-box verkeer te blokkeren dat afkomstig is van het IP-adres 10.65.63.155 en bestemd is voor het IP-adres van de interface buiten de ASA.

access-list control-plane-test extended deny ip host 10.65.63.155 any

access-group control-plane-test in interface outside control-plane

Verifiëren

Controleer het aantal treffers in de toegangslijst om te controleren of het verkeer wordt geblokkeerd door de ACL:

ciscoasa# show access-list control-plane-test

access-list control-plane-test; 1 elements; name hash: 0x6ff5e700

access-list control-plane-test line 1 extended deny ip host 10.65.63.155 any (hitcnt=4) 0xedad4c6fSyslog-berichten geven aan dat er verkeer op de identiteitsinterface is gevallen:

Dec 27 2021 13:19:44: %ASA-4-106023: Deny tcp src outside:10.65.63.155/54108 dst identity:10.105.130.26/8000 by access-group "control-plane-test" [0xedad4c6f, 0x0]

Dec 27 2021 13:19:45: %ASA-4-106023: Deny tcp src outside:10.65.63.155/54108 dst identity:10.105.130.26/8000 by access-group "control-plane-test" [0xedad4c6f, 0x0]

Dec 27 2021 13:19:46: %ASA-4-106023: Deny tcp src outside:10.65.63.155/54108 dst identity:10.105.130.26/8000 by access-group "control-plane-test" [0xedad4c6f, 0x0]

Dec 27 2021 13:19:47: %ASA-4-106023: Deny tcp src outside:10.65.63.155/54108 dst identity:10.105.130.26/8000 by access-group "control-plane-test" [0xedad4c6f, 0x0]Logboekregistratie

Met het trefwoord log worden logboekopties ingesteld wanneer een ACE overeenkomt met een pakket voor netwerktoegang (een ACL toegepast met de opdracht toegangsgroep). Als u het logboektrefwoord zonder argumenten invoert, schakelt u systeemlogboekbericht 106100 in op het standaardniveau (6) en voor het standaardinterval (300 seconden). Als u het logboektrefwoord niet invoert, wordt het standaardsysteemlogboekbericht 106023 gegenereerd voor geweigerde pakketten. Logopties zijn:

- niveau — Een ernstniveau tussen 0 en 7. De standaardwaarde is 6 (informatief). Als u dit niveau wijzigt voor een actieve ACE, is het nieuwe niveau van toepassing op nieuwe verbindingen. Bestaande verbindingen worden nog steeds op het vorige niveau geregistreerd.

- interval secs - Het tijdsinterval in seconden tussen syslog-berichten, van 1 tot 600. De standaardwaarde is 300. Deze waarde wordt ook gebruikt als de time-outwaarde voor het verwijderen van een inactieve stroom uit de cache die wordt gebruikt om dropstatistieken te verzamelen.

- uitschakelen — Hiermee wordt alle ACE-logboekregistratie uitgeschakeld.

- Standaard — Maakt het registreren van bericht 106023 mogelijk. Deze instelling is hetzelfde als het niet opnemen van de logoptie.

Syslog-bericht 106023:

Message:

%ASA-4-106023: Deny protocol src [interface_name :source_address /source_port ] [([idfw_user |FQDN_string ], sg_info )] dst interface_name :dest_address /dest_port [([idfw_user |FQDN_string ], sg_info )] [type {string }, code {code }] by access_group acl_ID [0x8ed66b60, 0xf8852875]

Uitleg:

Een echt IP-pakket werd geweigerd door de ACL. Dit bericht wordt weergegeven, zelfs als de logoptie niet is ingeschakeld voor een ACL. Het IP-adres is het echte IP-adres in plaats van de waarden die via NAT worden weergegeven. Zowel gebruikersidentiteitsgegevens als FQDN-gegevens worden verstrekt voor de IP-adressen als er een overeenkomend adres wordt gevonden. De Secure Firewall ASA registreert identiteitsinformatie (domein\gebruiker) of FQDN (als de gebruikersnaam niet beschikbaar is). Als de identiteitsinformatie of FQDN beschikbaar is, registreert de Secure Firewall ASA deze informatie voor zowel de bron als de bestemming.

Voorbeeld:

Dec 27 2021 14:58:25: %ASA-4-106023: Deny tcp src outside:10.65.63.155/56166 dst inside:10.5.0.30/8000 by access-group "OUT-IN" [0x902a8ee8, 0x0]

Dec 27 2021 14:58:26: %ASA-4-106023: Deny tcp src outside:10.65.63.155/56166 dst inside:10.5.0.30/8000 by access-group "OUT-IN" [0x902a8ee8, 0x0]

Dec 27 2021 14:58:27: %ASA-4-106023: Deny tcp src outside:10.65.63.155/56166 dst inside:10.5.0.30/8000 by access-group "OUT-IN" [0x902a8ee8, 0x0]

Syslog-bericht 106100:

Message:

%ASA-6-106100: access-list acl_ID {permitted | denied | est-allowed} protocol interface_name /source_address (source_port ) (idfw_user , sg_info ) interface_name /dest_address (dest_port ) (idfw_user , sg_info ) hit-cnt number ({first hit | number -second interval}) hash codes

Uitleg:

De initiële gebeurtenis of het totale aantal gebeurtenissen tijdens een interval worden vermeld. Dit bericht bevat meer informatie dan bericht 106023, dat alleen geweigerde pakketten registreert en niet het aantal treffers of een configureerbaar niveau bevat.

Wanneer een toegangslijstregel het logargument heeft, wordt verwacht dat deze bericht-ID kan worden geactiveerd omdat een niet-gesynchroniseerd pakket aankomt bij de Secure Firewall ASA en wordt geëvalueerd door de toegangslijst. Als er bijvoorbeeld een ACK-pakket wordt ontvangen op de Secure Firewall ASA (waarvoor geen TCP-verbinding bestaat in de verbindingstabel), kan de Secure Firewall ASA bericht 106100 genereren, wat aangeeft dat het pakket is toegestaan; het pakket wordt later echter correct verwijderd omdat er geen overeenkomende verbinding is.

In de lijst worden de waarden van het bericht beschreven:

- toegestaan | geweigerd | est-toegestaan— Deze waarden geven aan of het pakket is toegestaan of geweigerd door de ACL. Als de waarde is ingesteld, werd het pakket geweigerd door de ACL, maar was het toegestaan voor een reeds ingestelde sessie (een interne gebruiker heeft bijvoorbeeld toegang tot internet en reagerende pakketten die normaal door de ACL zouden worden geweigerd, worden geaccepteerd).

- protocol — TCP, UDP, ICMP of een IP-protocolnummer.

- interface_name — De interfacenaam voor de bron of bestemming van de geregistreerde stroom. De VLAN-interfaces worden ondersteund.

- source_address — Het IP-adres van de bron van de geregistreerde stroom. Het IP-adres is het echte IP-adres in plaats van de waarden die via NAT worden weergegeven.

- dest_address — Het IP-adres van de gelogde stroom. Het IP-adres is het echte IP-adres in plaats van de waarden die via NAT worden weergegeven.

- source_port — De bronpoort van de geregistreerde stroom (TCP of UDP). Voor ICMP is het nummer na de bronpoort het berichttype.

- idfw_user — De gebruikersnaam van de gebruikersidentiteit, met de domeinnaam die wordt toegevoegd aan de bestaande syslog wanneer de Secure Firewall ASA de gebruikersnaam voor het IP-adres kan vinden.

- sg_info — De tag voor de beveiligingsgroep die aan de syslog wordt toegevoegd wanneer de Secure Firewall ASA een tag voor de beveiligingsgroep voor het IP-adres kan vinden. De naam van de beveiligingsgroep wordt weergegeven met de tag van de beveiligingsgroep, indien beschikbaar.

- dest_port — De bestemmingspoort van de geregistreerde stroom (TCP of UDP). Voor ICMP is het nummer na de bestemmingspoort de ICMP-berichtcode, die voor sommige berichttypen beschikbaar is. Voor type 8 is het altijd 0. Zie de URL: Internet Control Message Protocol (ICMP) Parameters voor een lijst met ICMP-berichttypen.

- hit-cnt-nummer — Het aantal keren dat deze stroom werd toegestaan of geweigerd door deze ACL-vermelding in het geconfigureerde tijdsinterval. De waarde is 1 wanneer de Secure Firewall ASA het eerste bericht voor deze stroom genereert.

- eerste hit — Het eerste bericht dat voor deze flow wordt gegenereerd.

- aantal - tweede interval - Het interval waarin de treftelling wordt geaccumuleerd. Stel dit interval in met de opdracht access-list met de optie interval.

- Hashcodes — Er worden altijd twee geprint voor de objectgroep ACE en de reguliere ACE. Waarden worden bepaald op welke ACE het pakket raakt. Als u deze hashcodes wilt weergeven, voert u de opdracht Toegangslijst weergeven in.

Voorbeeld:

Dec 27 2021 15:09:58: %ASA-6-106100: access-list OUT-IN permitted tcp outside/10.65.63.155(56261) -> inside/10.5.0.30(8000) hit-cnt 1 first hit [0xa26b11fb, 0x00000000]

Dec 27 2021 15:10:15: %ASA-6-106100: access-list OUT-IN permitted tcp outside/10.65.63.155(56266) -> inside/10.5.0.30(8000) hit-cnt 1 first hit [0xa26b11fb, 0x00000000]

Dec 27 2021 15:10:55: %ASA-6-106100: access-list OUT-IN permitted tcp outside/10.65.63.155(56270) -> inside/10.5.0.30(8000) hit-cnt 1 first hit [0xa26b11fb, 0x00000000]

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

4.0 |

07-Nov-2025

|

hercertificering |

3.0 |

17-Jan-2024

|

Bijgewerkte PII, Alt tekst en opmaak. |

2.0 |

18-Oct-2022

|

Eerste vrijgave

Gecorrigeerde PII-informatie en CCW-waarschuwingen |

1.0 |

08-Feb-2022

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Ashlin Dsilvatechnisch adviseur

- Mahima Kapoortechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback