ASA IKEv2 Remote Access configureren met EAP-PEAP en native Windows-client

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

Dit document biedt een configuratievoorbeeld voor een Cisco Adaptive Security Appliance (ASA) versie 9.3.2 en hoger waarmee externe VPN-toegang Internet Key Exchange Protocol (IKEv2) met standaard EAP-verificatie (Extensible Authentication Protocol) kan gebruiken. Hierdoor kan een native Microsoft Windows 7-client (en elke andere op standaarden gebaseerde IKEv2) verbinding maken met de ASA met IKEv2- en EAP-verificatie.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Basiskennis van VPN en IKEv2

- Basiskennis van authenticatie, autorisatie en boekhouding (AAA) en RADIUS

- Ervaring met ASA VPN configuratie

- Ervaring met Identity Services Engine (ISE)-configuratie

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Microsoft Windows 7

- Cisco ASA-software, versie 9.3.2 en hoger

- Cisco ISE, versie 1.2 en hoger

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Overwegingen voor AnyConnect Secure Mobility-client

De native Windows IKEv2-client ondersteunt geen gesplitste tunnel (er zijn geen CONF REPLY-attributen die door de Windows 7-client kunnen worden geaccepteerd), dus het enige mogelijke beleid met de Microsoft-client is om al het verkeer te tunnelen (0/0 verkeerskiezers). Als er een specifiek beleid voor gesplitste tunnels nodig is, moet AnyConnect worden gebruikt.

AnyConnect biedt geen ondersteuning voor gestandaardiseerde EAP-methoden die op de AAA-server worden beëindigd (PEAP, Transport Layer Security). Als EAP-sessies op de AAA-server moeten worden beëindigd, kan de Microsoft-client worden gebruikt.

Configureren

Opmerking: gebruik de opzoekfunctie voor opdrachten (alleen geregistreerde klanten) om meer informatie te verkrijgen over de opdrachten die in deze sectie worden gebruikt.

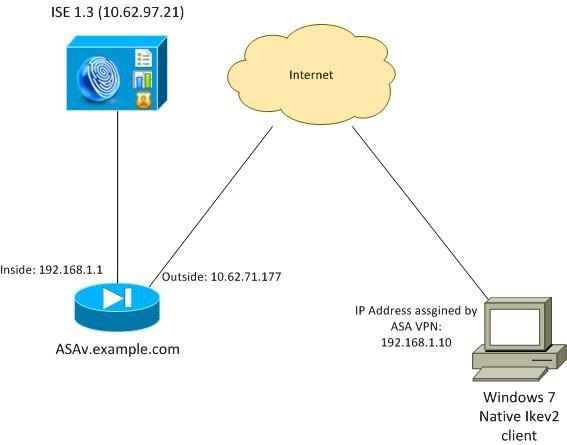

Netwerkdiagram

De ASA is geconfigureerd voor verificatie met een certificaat (de client moet dat certificaat vertrouwen). De Windows 7-client is geconfigureerd voor verificatie met EAP (EAP-PEAP).

De ASA fungeert als VPN-gateway die de IKEv2-sessie van de client beëindigt. De ISE fungeert als een AAA-server die de EAP-sessie van de client beëindigt. EAP-pakketten worden ingekapseld in IKE_AUTH-pakketten voor verkeer tussen de client en de ASA (IKEv2) en vervolgens in RADIUS-pakketten voor verificatieverkeer tussen de ASA en de ISE.

certificaten

Microsoft Certificate Authority (CA) is gebruikt om het certificaat voor de ASA te genereren. De certificaatvereisten om door de Windows 7-native client te worden geaccepteerd, zijn:

- De extensie Extended Key Usage (EKU) moet serververificatie bevatten (sjabloon "Webserver" is in dat voorbeeld gebruikt).

- De onderwerpnaam moet de volledig gekwalificeerde domeinnaam (FQDN) bevatten die door de client wordt gebruikt om verbinding te maken (in dit voorbeeld ASAv.example.com).

Zie Problemen oplossen met IKEv2 VPN-verbindingen voor meer informatie over de Microsoft-client.

Opmerking: Android 4.x is restrictiever en vereist de juiste alternatieve onderwerpnaam volgens RFC 6125. Zie voor meer informatie over Android IKEv2 van Android strongSwan naar Cisco IOS met EAP- en RSA-verificatie.

Om een certificaatondertekeningsverzoek op de ASA te genereren, is deze configuratie gebruikt:

hostname ASAv

domain-name example.com

crypto ca trustpoint TP

enrollment terminal

crypto ca authenticate TP

crypto ca enroll TP

ISE

Stap 1. Voeg de ASA toe aan de netwerkapparaten op de ISE.

Kies Beheer > Netwerkapparaten. Stel een vooraf gedeeld wachtwoord in dat door de ASA wordt gebruikt.

Stap 2. Maak een gebruikersnaam aan in de lokale winkel.

Kies Beheer > Identiteiten > Gebruikers. Maak de gebruikersnaam zoals vereist.

Alle andere instellingen zijn standaard ingeschakeld voor de ISE om eindpunten te verifiëren met EAP-PEAP (Protected Extensible Authentication Protocol).

ASA

De configuratie voor externe toegang is vergelijkbaar voor IKEv1 en IKEv2.

aaa-server ISE2 protocol radius

aaa-server ISE2 (inside) host 10.62.97.21

key cisco

group-policy AllProtocols internal

group-policy AllProtocols attributes

vpn-tunnel-protocol ikev1 ikev2 ssl-client ssl-clientless

ip local pool POOL 192.168.1.10-192.168.1.20 mask 255.255.255.0

crypto ipsec ikev2 ipsec-proposal ipsec-proposal

protocol esp encryption aes-256 aes-192 aes

protocol esp integrity sha-256 sha-1 md5

crypto dynamic-map DYNMAP 10 set ikev2 ipsec-proposal ipsec-proposal

crypto map MAP 10 ipsec-isakmp dynamic DYNMAP

crypto map MAP interface outside

crypto ikev2 policy 10

encryption 3des

integrity sha

group 2

prf sha

lifetime seconds 86400

Aangezien Windows 7 een IKE-ID-adres in het IKE_AUTH-pakket verzendt, moet de DefaultRAGroup worden gebruikt om ervoor te zorgen dat de verbinding op de juiste tunnelgroep terechtkomt. De ASA verifieert met een certificaat (local-authentication) en verwacht dat de client EAP (remote-authentication) gebruikt. De ASA moet ook specifiek een EAP-identiteitsverzoek verzenden voor de client om te reageren met een EAP-identiteitsreactie (query-identiteit).

tunnel-group DefaultRAGroup general-attributes

address-pool POOL

authentication-server-group ISE

default-group-policy AllProtocols

tunnel-group DefaultRAGroup ipsec-attributes

ikev2 remote-authentication eap query-identity

ikev2 local-authentication certificate TP

Ten slotte moet IKEv2 worden ingeschakeld en het juiste certificaat worden gebruikt.

crypto ikev2 enable outside client-services port 443

crypto ikev2 remote-access trustpoint TP

Windows 7

Stap 1. Het CA-certificaat installeren.

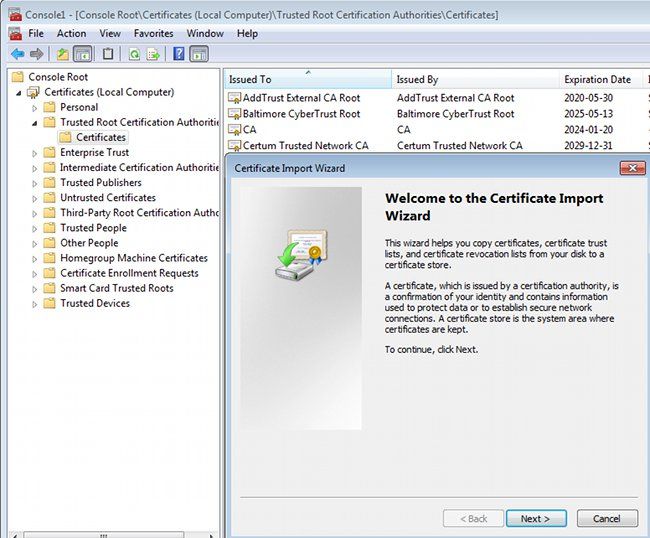

Om het certificaat van de ASA te vertrouwen, moet de Windows-client zijn CA vertrouwen. Dat CA-certificaat moet worden toegevoegd aan het computercertificaatarchief (niet aan het gebruikersarchief). De Windows-client gebruikt het computerarchief om het IKEv2-certificaat te valideren.

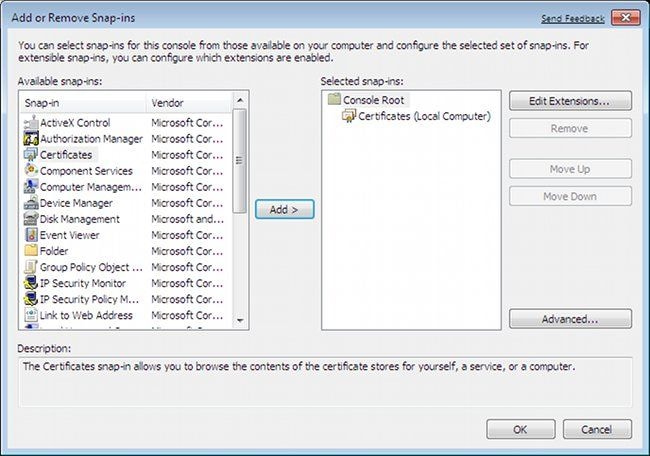

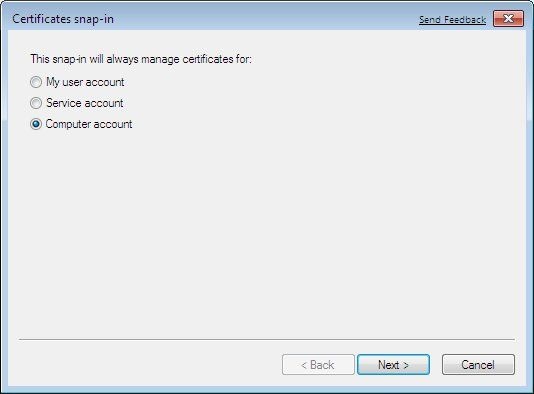

Als u de CA wilt toevoegen, kiest u MMC > Snap-ins toevoegen of verwijderen > Certificaten.

Klik op het keuzerondje Computeraccount.

Importeer de CA naar de vertrouwde basiscertificeringsinstanties.

Als de Windows-client het door de ASA gepresenteerde certificaat niet kan valideren, meldt het:

13801: IKE authentication credentials are unacceptable

Stap 2. Configureer de VPN-verbinding.

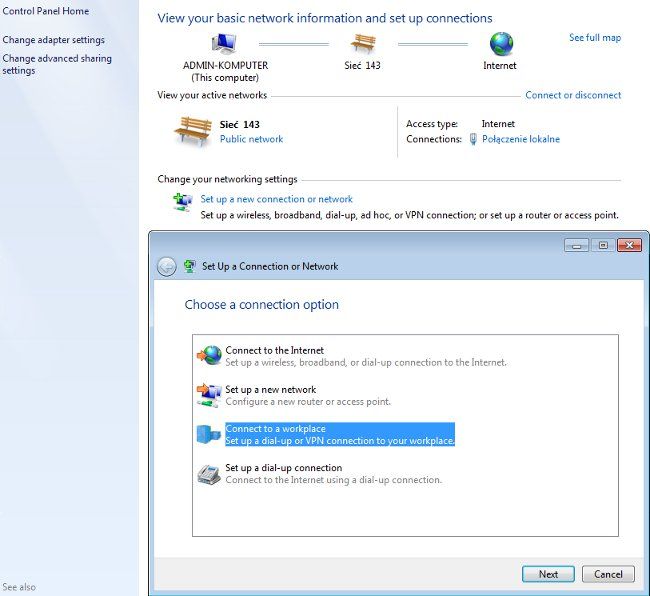

Als u de VPN-verbinding vanuit het Netwerkcentrum wilt configureren, kiest u Verbinding maken met een werkplek om een VPN-verbinding te maken.

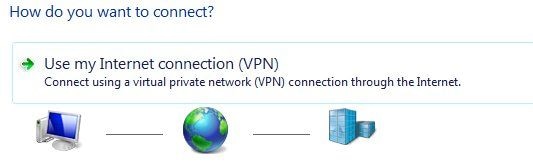

Kies Mijn internetverbinding gebruiken (VPN).

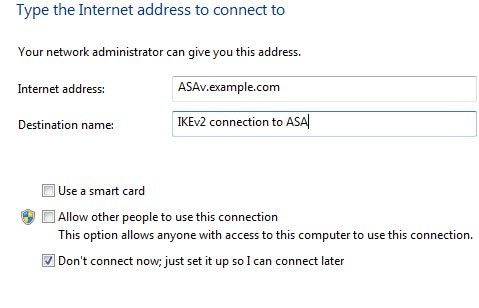

Configureer het adres met een ASA FQDN. Zorg ervoor dat het correct wordt opgelost door de Domain Name Server (DNS).

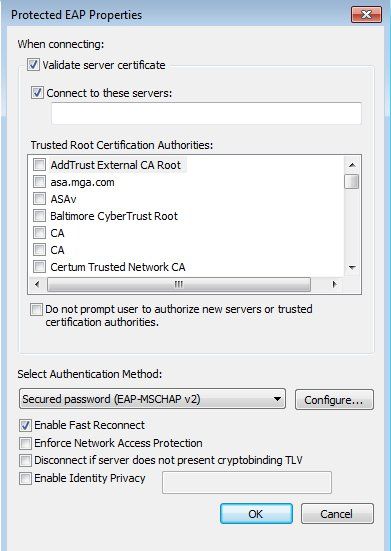

Pas desgewenst eigenschappen (zoals certificaatvalidatie) aan in het venster Protected EAP Properties (Beveiligde EAP-eigenschappen).

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

De Output Interpreter Tool (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de Output Interpreter Tool om een analyse te bekijken van de output van de opdracht show.

Windows-client

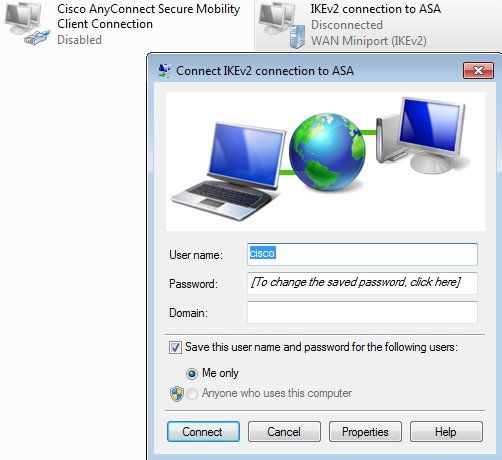

Voer uw referenties in wanneer u verbinding maakt.

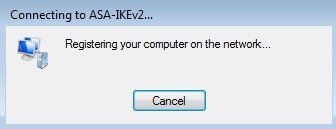

Na succesvolle verificatie wordt de IKEv2-configuratie toegepast.

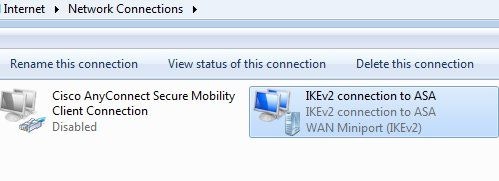

De sessie is afgelopen.

De routeringstabel is bijgewerkt met de standaardroute met behulp van een nieuwe interface met de lage metriek.

C:\Users\admin>route print

===========================================================================

Interface List

41...........................IKEv2 connection to ASA

11...08 00 27 d2 cb 54 ......Karta Intel(R) PRO/1000 MT Desktop Adapter

1...........................Software Loopback Interface 1

15...00 00 00 00 00 00 00 e0 Karta Microsoft ISATAP

12...00 00 00 00 00 00 00 e0 Teredo Tunneling Pseudo-Interface

22...00 00 00 00 00 00 00 e0 Karta Microsoft ISATAP #4

===========================================================================

IPv4 Route Table

===========================================================================

Active Routes:

Network Destination Netmask Gateway Interface Metric

0.0.0.0 0.0.0.0 192.168.10.1 192.168.10.68 4491

0.0.0.0 0.0.0.0 On-link 192.168.1.10 11

10.62.71.177 255.255.255.255 192.168.10.1 192.168.10.68 4236

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4531

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4531

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

192.168.1.10 255.255.255.255 On-link 192.168.1.10 266

192.168.10.0 255.255.255.0 On-link 192.168.10.68 4491

192.168.10.68 255.255.255.255 On-link 192.168.10.68 4491

192.168.10.255 255.255.255.255 On-link 192.168.10.68 4491

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4531

224.0.0.0 240.0.0.0 On-link 192.168.10.68 4493

224.0.0.0 240.0.0.0 On-link 192.168.1.10 11

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4531

255.255.255.255 255.255.255.255 On-link 192.168.10.68 4491

255.255.255.255 255.255.255.255 On-link 192.168.1.10 266

===========================================================================

Logboeken

Na succesvolle authenticatie rapporteert de ASA:

ASAv(config)# show vpn-sessiondb detail ra-ikev2-ipsec

Session Type: Generic Remote-Access IKEv2 IPsec Detailed

Username : cisco Index : 13

Assigned IP : 192.168.1.10 Public IP : 10.147.24.166

Protocol : IKEv2 IPsecOverNatT

License : AnyConnect Premium

Encryption : IKEv2: (1)3DES IPsecOverNatT: (1)AES256

Hashing : IKEv2: (1)SHA1 IPsecOverNatT: (1)SHA1

Bytes Tx : 0 Bytes Rx : 7775

Pkts Tx : 0 Pkts Rx : 94

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : AllProtocols Tunnel Group : DefaultRAGroup

Login Time : 17:31:34 UTC Tue Nov 18 2014

Duration : 0h:00m:50s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : c0a801010000d000546b8276

Security Grp : none

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

IKEv2:

Tunnel ID : 13.1

UDP Src Port : 4500 UDP Dst Port : 4500

Rem Auth Mode: EAP

Loc Auth Mode: rsaCertificate

Encryption : 3DES Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 86351 Seconds

PRF : SHA1 D/H Group : 2

Filter Name :

IPsecOverNatT:

Tunnel ID : 13.2

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 192.168.1.10/255.255.255.255/0/0

Encryption : AES256 Hashing : SHA1

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T): 28750 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 0 Bytes Rx : 7834

Pkts Tx : 0 Pkts Rx : 95

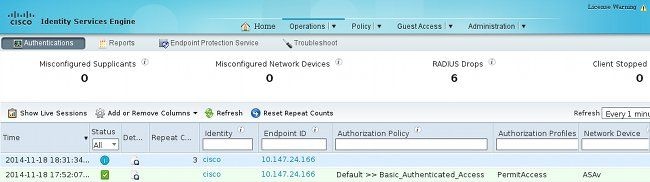

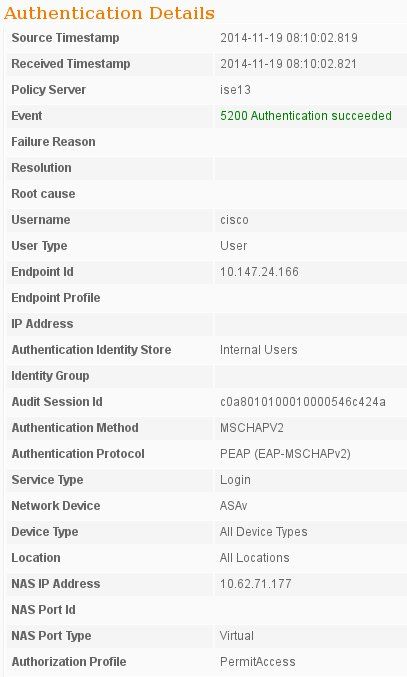

ISE-logboeken geven een succesvolle authenticatie aan met standaard authenticatie- en autorisatieregels.

De details geven de PEAP-methode aan.

Debug-informatie op de ASA

De belangrijkste debugs zijn:

ASAv# debug crypto ikev2 protocol 32

<most debugs omitted for clarity....

IKE_SA_INIT pakket ontvangen door de ASA (inclusief IKEv2 voorstellen en sleuteluitwisseling voor Diffie-Hellman (DH)):

IKEv2-PROTO-2: Received Packet [From 10.147.24.166:500/To 10.62.71.177:500/VRF i0:f0]

Initiator SPI : 7E5B69A028355701 - Responder SPI : 0000000000000000 Message id: 0

IKEv2 IKE_SA_INIT Exchange REQUESTIKEv2-PROTO-3: Next payload: SA,

version: 2.0 Exchange type: IKE_SA_INIT, flags: INITIATOR Message id: 0, length: 528

Payload contents:

SA Next payload: KE, reserved: 0x0, length: 256

last proposal: 0x2, reserved: 0x0, length: 40

Proposal: 1, Protocol id: IKE, SPI size: 0, #trans: 4 last transform: 0x3,

reserved: 0x0: length: 8

.....

IKE_SA_INIT-reactie op de initiator (inclusief IKEv2-voorstellen, sleuteluitwisseling voor DH en certificaatverzoek):

IKEv2-PROTO-2: (30): Generating IKE_SA_INIT message

IKEv2-PROTO-2: (30): IKE Proposal: 1, SPI size: 0 (initial negotiation),

Num. transforms: 4

(30): 3DES(30): SHA1(30): SHA96(30): DH_GROUP_1024_MODP/Group

2IKEv2-PROTO-5:

Construct Vendor Specific Payload: DELETE-REASONIKEv2-PROTO-5: Construct Vendor

Specific Payload: (CUSTOM)IKEv2-PROTO-5: Construct Notify Payload:

NAT_DETECTION_SOURCE_IPIKEv2-PROTO-5: Construct Notify Payload:

NAT_DETECTION_DESTINATION_IPIKEv2-PROTO-5: Construct Vendor Specific Payload:

FRAGMENTATION(30):

IKEv2-PROTO-2: (30): Sending Packet [To 10.147.24.166:500/From

10.62.71.177:500/VRF i0:f0]

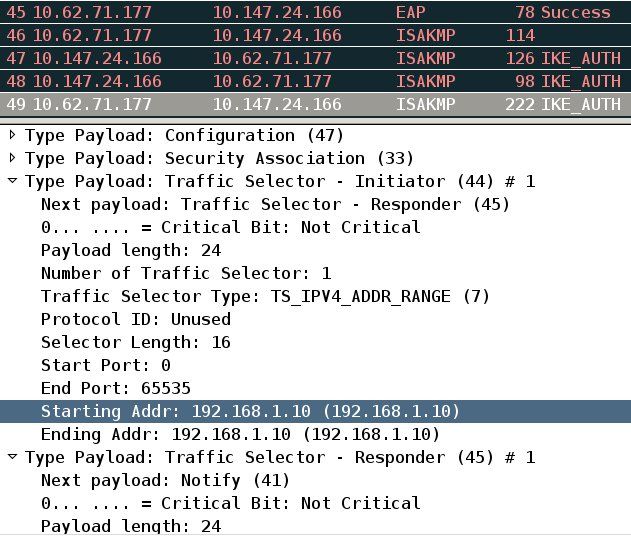

IKE_AUTH voor client met IKE-ID, certificaataanvraag, voorgestelde transformatiesets, gevraagde configuratie en verkeerskiezers:

IKEv2-PROTO-2: (30): Received Packet [From 10.147.24.166:4500/To 10.62.71.177:500/VRF

i0:f0]

(30): Initiator SPI : 7E5B69A028355701 - Responder SPI : 1B1A94C7A7739855 Message id: 1

(30): IKEv2 IKE_AUTH Exchange REQUESTIKEv2-PROTO-3: (30): Next payload: ENCR,

version: 2.0 (30): Exchange type: IKE_AUTH, flags: INITIATOR (30): Message id: 1,

length: 948(30):

IKE_AUTH-reactie van de ASA die een EAP-identiteitsverzoek bevat (eerste pakket met EAP-extensies). Dat pakket bevat ook het certificaat (als er geen correct certificaat op de ASA is, is er een fout):

IKEv2-PROTO-2: (30): Generating EAP request

IKEv2-PROTO-2: (30): Sending Packet [To 10.147.24.166:4500/From 10.62.71.177:4500/VRF

i0:f0]

EAP-respons ontvangen door de ASA (lengte 5, nuttige lading: cisco):

(30): REAL Decrypted packet:(30): Data: 14 bytes

(30): EAP(30): Next payload: NONE, reserved: 0x0, length: 14

(30): Code: response: id: 36, length: 10

(30): Type: identity

(30): EAP data: 5 bytes

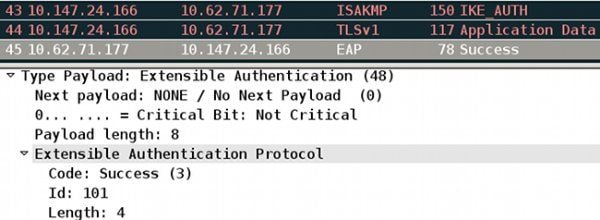

Vervolgens worden meerdere pakketten uitgewisseld als onderdeel van EAP-PEAP. Ten slotte wordt het EAP-succes door de ASA ontvangen en doorgestuurd naar de aanvrager:

Payload contents:

(30): EAP(30): Next payload: NONE, reserved: 0x0, length: 8

(30): Code: success: id: 76, length: 4

Peer-verificatie is succesvol:

IKEv2-PROTO-2: (30): Verification of peer's authenctication data PASSED

En de VPN-sessie is correct voltooid.

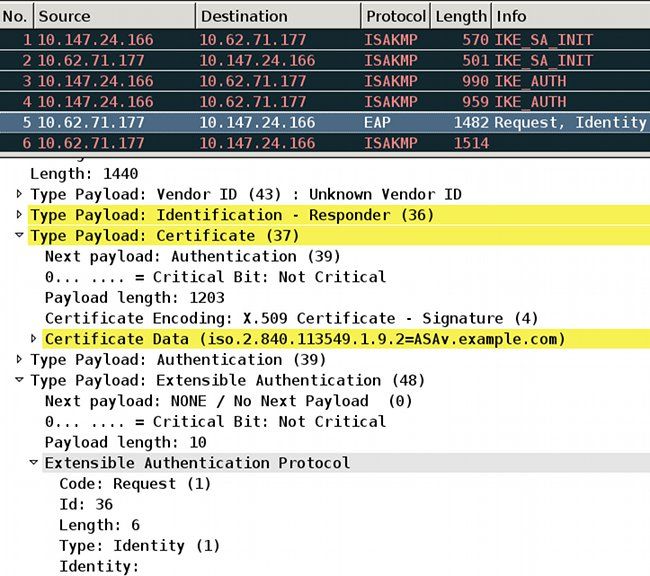

pakketniveau

Het EAP-identiteitsverzoek is ingekapseld in "Extensible Authentication" van de IKE_AUTH die door de ASA wordt verzonden. Samen met het identiteitsverzoek worden IKE_ID en certificaten verzonden.

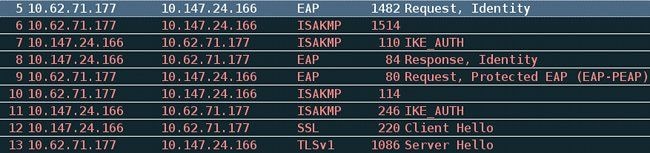

Alle volgende EAP-pakketten zijn ingekapseld in IKE_AUTH. Nadat de aanvrager de methode (EAP-PEAP) heeft bevestigd, begint deze een SSL-tunnel (Secure Sockets Layer) te bouwen die de MSCHAPv2-sessie beschermt die wordt gebruikt voor verificatie.

Nadat meerdere pakketten zijn uitgewisseld, bevestigt de ISE het succes.

De IKEv2-sessie wordt voltooid door de ASA, de uiteindelijke configuratie (configuratieantwoord met waarden zoals een toegewezen IP-adres), transformatiesets en verkeerskiezers worden naar de VPN-client geduwd.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

21-Apr-2016

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Michal GarcarzCisco TAC Engineer

- Eugene KorneychukCisco TAC Engineer

- Wojciech CecotCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback