Configureer DVTI met Multi-SA op beveiligde firewall

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inleiding

Dit document beschrijft hoe u een DVTI kunt configureren op een Cisco Secure Firewall (Hub), met meerdere externe extranet-apparaten (spaken).

Achtergrond

Dynamische virtuele tunnelinterfaces

Dynamic Virtual Tunnel Interfaces (DVTI’s) kunnen zeer veilige en schaalbare connectiviteit bieden voor Virtual Private Networks (VPN’s) met externe toegang.

DVTI's kunnen worden gebruikt voor zowel de hub als de spraakconfiguratie. De tunnels bieden een afzonderlijke virtuele toegangsinterface op aanvraag voor elke VPN-sessie.

1. De spoke initieert een IKE uitwisselingsverzoek met de hub voor een verbinding van VPN.

2. De hub authenticeert de spaak.

3. Het Cisco Secure Firewall Management Center wijst een dynamische virtuele sjabloon toe aan de hub.

4. De virtuele sjabloon genereert dynamisch een virtuele toegangsinterface op de hub. Deze interface is uniek voor de VPN-sessie per spaak.

5. De hub vormt een dynamische VTI-tunnel met de spaak via de virtuele toegangsinterface.

6. De hub en spoke-uitwisselingsverkeer via de tunnel met dynamische routingprotocollen (BGP/OSPF/EIGRP) of met beschermde netwerkfunctie (Multiple-Security Associations VTI).

7. Dynamische VTI’s werken zoals elke andere interface, zodat u QoS, firewallregels, routeringsprotocollen en andere functies kunt toepassen zodra de tunnel actief is.

8. Er wordt één DVTI gemaakt op het HUB-apparaat en meerdere statische tunnelinterfaces voor meerdere externe/spraaksites.

Opmerking: Cisco Secure Firewall voegde ondersteuning toe voor DVTI op versie 7.3 en ondersteunt momenteel slechts één DVTI per Cisco bug-id CSCwe13781. Alleen geregistreerde Cisco-gebruikers kunnen toegang krijgen tot interne Cisco-tools en -informatie.

de VTI-functie van de "Multiple Security Association" is geïmplementeerd om de compatibiliteit tussen routegebaseerde VPN- en op beleid gebaseerde VPN-systemen te ondersteunen;

Voorwaarden

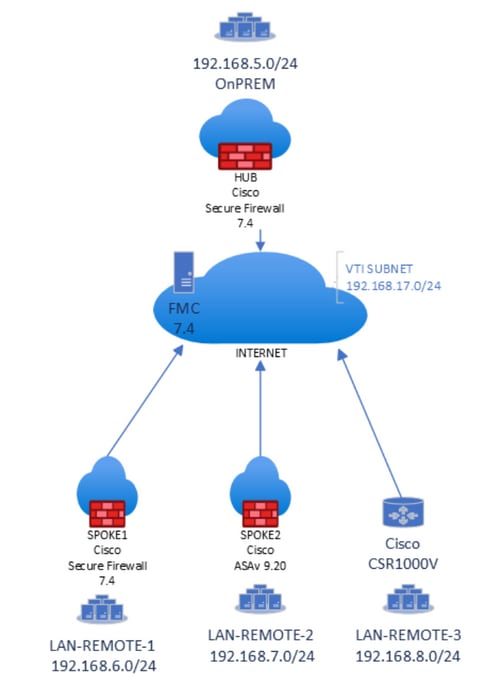

- Zorg dat er ten minste twee Cisco Secure Firewall devices zijn die al zijn geregistreerd bij het Cisco Secure Firewall Management Center met een basis routing configuratie om te werken als één hub en één spoke-1 respectievelijk met één Loopback interface op elk apparaat om lokale netwerken te simuleren op locaties van 192.168.5.0/24 (hub) en lokaal netwerk op afstand van 192.168.6.0/24 (spoke-1).

- Zorg dat er één ASA is met basisrouterconfiguratie en IKEv2-ondersteuning om te werken als een spoke-2 met één Loopback-interface die vooraf is geconfigureerd om lokaal netwerk op afstand te simuleren via 192.168.7.0/24.

- Zorg dat er één Cisco IOS/Cisco IOS XE-router met basisrouterconfiguratie en IKEV2-ondersteuning werkt als een spoke-3 met één Loopback-interface die vooraf is geconfigureerd om een lokaal netwerk op afstand te simuleren met 192.168.8.0/24.

Vereisten

- Kennis over VPN-technologieën en IKEv2-protocol.

- Kennis van Cisco Secure Firewall Management Center GUI (FMC), navigatie en configuratie voor Cisco Secure Firewall-apparaten.

- Basiskennis over configuratie op Cisco IOS-XE-apparaten.

- Basisconcepten voor IPV4-routing.

Opmerking: de informatie in dit document is gemaakt van de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende softwareversies:

- Cisco Secure Firewall Management Center (FMC) 7.3 of hoger.

- Cisco Secure Firewall 7.3 of hoger.

- ASAv 9.20 of hoger

- Cisco MVO

Opmerking: de informatie in dit document is gemaakt van de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Netwerkdiagram

Opmerking: alle lokale en externe subnetten worden gesimuleerd met Loopback-interfaces die eerder op elk apparaat zijn geconfigureerd.

Configuraties

1. Log in in de FMC GUI met beheerdersreferenties.

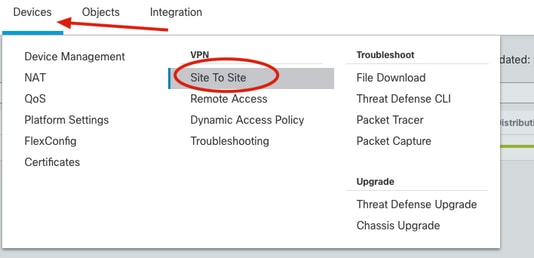

2. Ga vanuit het dashboard van het VCC naar Apparaten en klik op Site to Site onder VPN-opties.

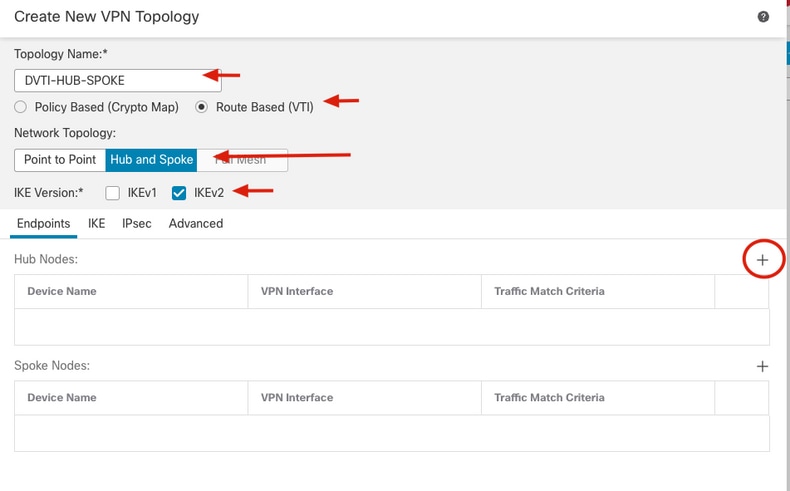

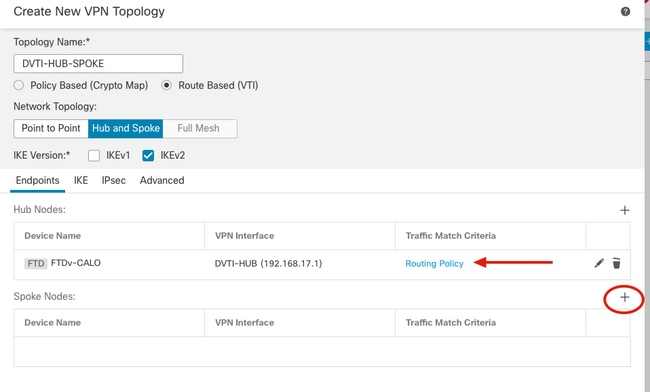

3.Van de site naar site dashboard, klik op + site naar site VPN om een nieuwe site naar site topologie te maken.

4. Specificeer vanuit het menu Nieuwe VPN-topologie maken de nieuwe naam en selecteer Route Based (VTI) als het VPN-type van de nieuwe topologie, controleer IKEv2-protocol vanuit de opties IKE-versie, selecteer Hub en Spoke onder de instellingen Netwerktopologie en klik op het pictogram + van de sectie Hub Nodes om een nieuw Hub-apparaat aan te wijzen.

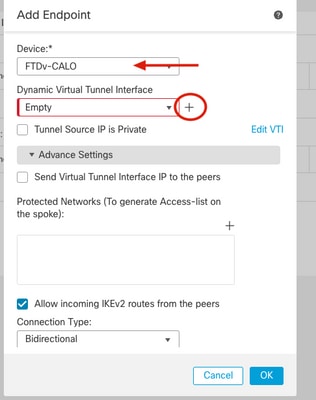

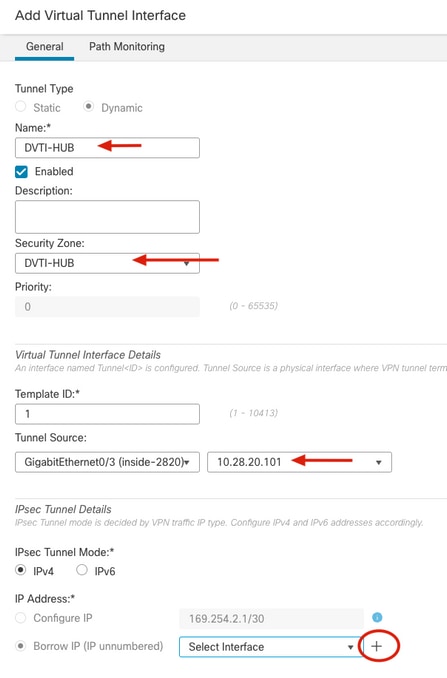

5. Selecteer vanuit het venster Add Endpoint het apparaat dat als hub werkt en klik op het + pictogram naast het dropdown-menu Dynamic Virtual Tunnel Interface om een nieuwe DVTI te maken.

6. Specificeer in het menu Virtuele tunnelinterface toevoegen de naam van de nieuwe tunnelinterface, wijs deze toe aan de gewenste security zone, selecteer de tunnelbron met zijn IP en klik op het + pictogram onder de IP-adresconfiguratie om een nieuwe Loopback-interface te maken naast de IP-optie voor het lenen.

Cisco raadt aan de geleende IP voor de dynamische interface te configureren vanuit een Loopback-interface.

Opmerking: de tunnelbroninterface moet routeerbaar zijn en in staat zijn externe spaken te bereiken per IPs

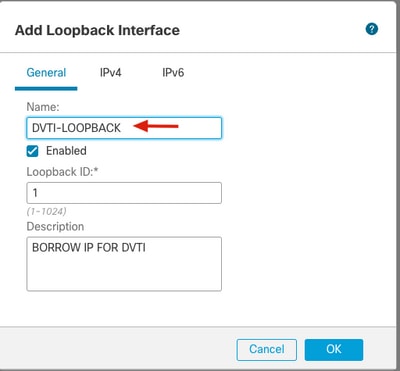

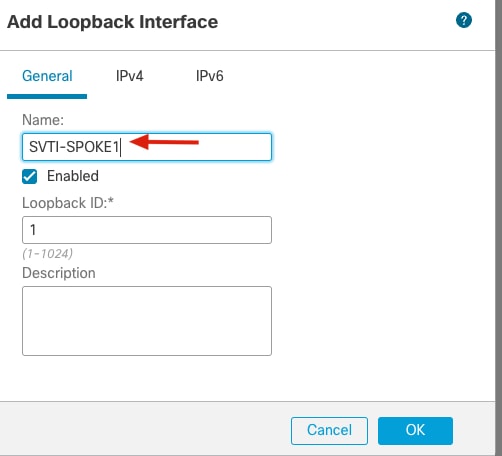

7. Specificeer vanuit het venster Add Loopback Interface de naam van de interface met de bijbehorende ID en ga naar het tabblad IPv4.

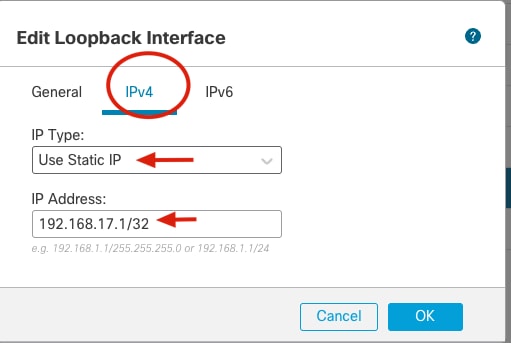

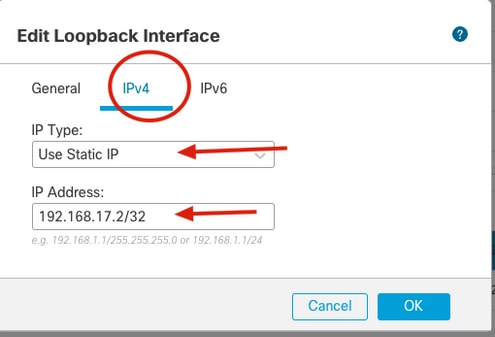

8. Selecteer op het tabblad IPv4 de optie Statische IP gebruiken onder de optie IP-type in het vervolgkeuzemenu en specificeer het IP-adres dat bij de DVTI hoort en klik op OK.

Opmerking: Hub DVTI heeft een IP-adres van 192.168.17.1/32.

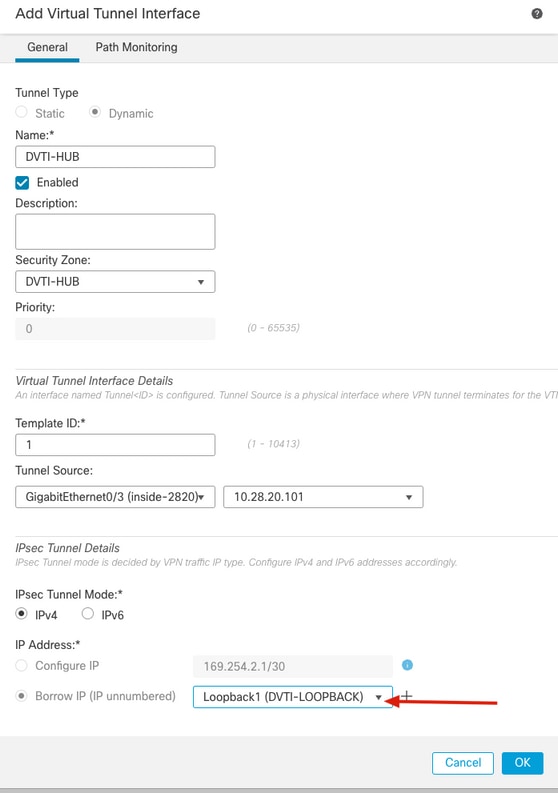

9. Van het menu Add Virtual Tunnel Interface, wordt er een nieuw LobPack weergegeven onder het vervolgkeuzemenu, selecteert u het en klikt u op OK.

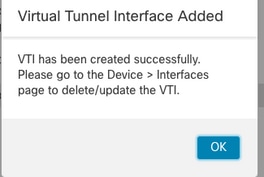

10. Er wordt een venster voor Virtual Tunnel Interface added gevraagd dat aangeeft dat de nieuwe DVTI is gemaakt, klik op OK en ga door.

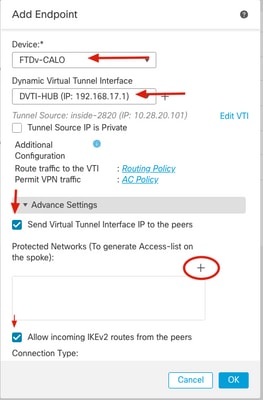

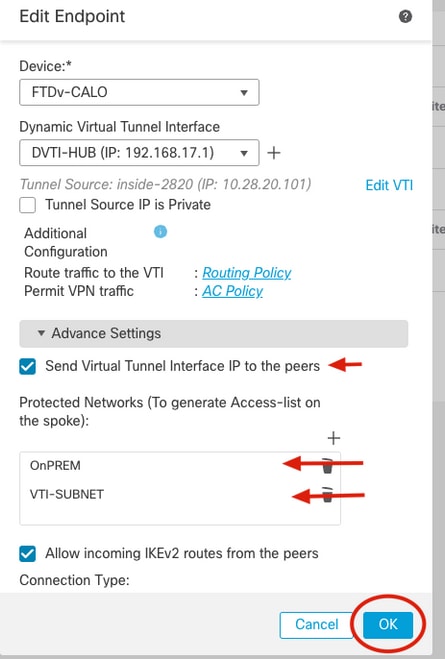

11. Vanuit het venster Add Endpoint wordt nieuwe DVTI weergegeven onder de vervolgkeuzelijst Dynamic Virtual Tunnel Interface, selecteer deze optie, controleer de optie Send Virtual Tunnel Interface IP to peers box en de optie Allow inkomende IKEv2 routes vanaf de peers optie en klik op de + naast de instellingen voor Protected Networks om de netwerken achter het hub-apparaat te specificeren.

Opmerking: in dit voorbeeld, een tweede loopback interface op de hub simuleert een host in het lokale OnPREM-subnetwerkknooppunt als deel van het beschermde netwerk met een IP-adres van 192.168.5.1/24.

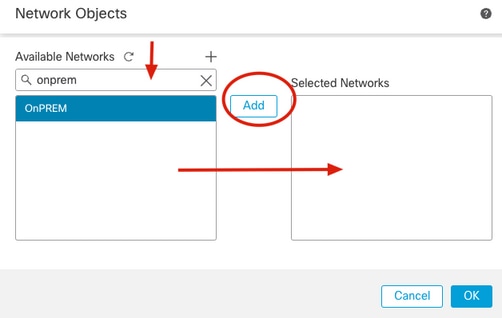

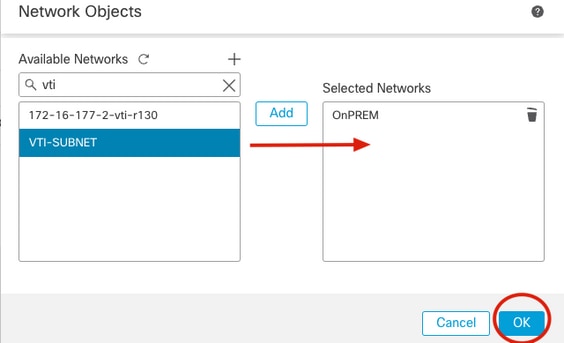

12. Geef in het gedeelte Available Networks het subnetnummer aan dat het lokale beveiligde netwerk en het DVTI-subnetnummer (192.168.17.0/24) simuleert en klik op Add en vervolgens op OK om de wijziging toe te passen.

Opmerking: in dit artikel is een netwerkobject voorgeconfigureerd als OnPREM met het 192.168.17.0/24 netwerk. Subnet DVTI moet worden toegevoegd om verkeer te beschermen dat van de tunnelinterfaces afkomstig is.

13. Controleer of het nieuwe beschermde netwerkobject is toegevoegd en klik op OK.

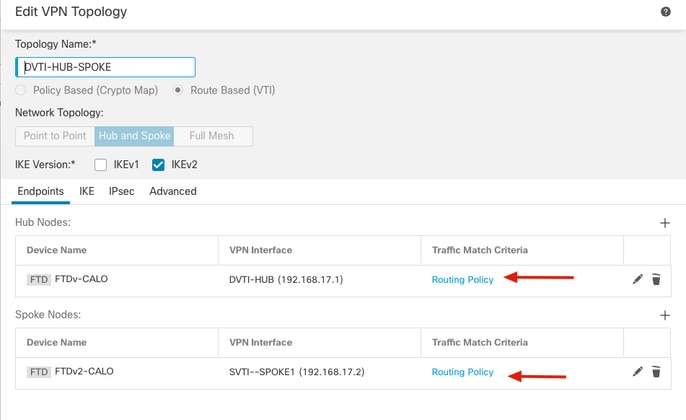

14. Bevestig dat het nieuwe hubapparaat is toegevoegd onder de sectie Hub Nodes en klik op de + naast de sectie Spoke Nodes om een nieuw eindpunt toe te voegen als een externe spaak-1.

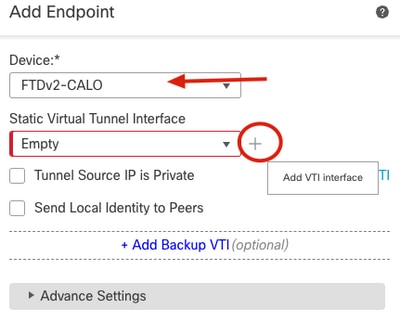

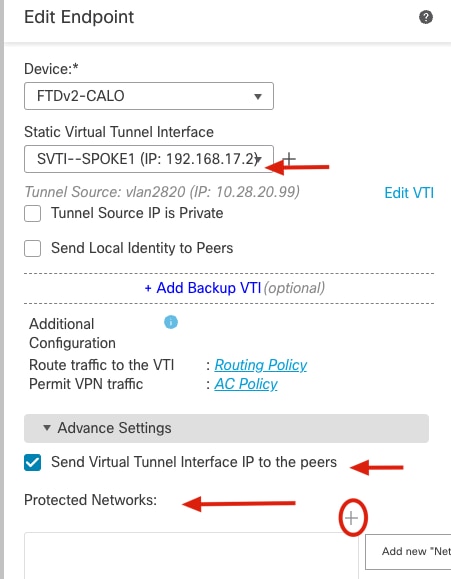

15. Selecteer vanuit het venster Endpoint toevoegen het apparaat dat als spoke-1 wordt uitgevoerd en klik op het + pictogram naast het dropdown-menu Static Virtual Tunnel Interface om een nieuwe SVTI te maken.

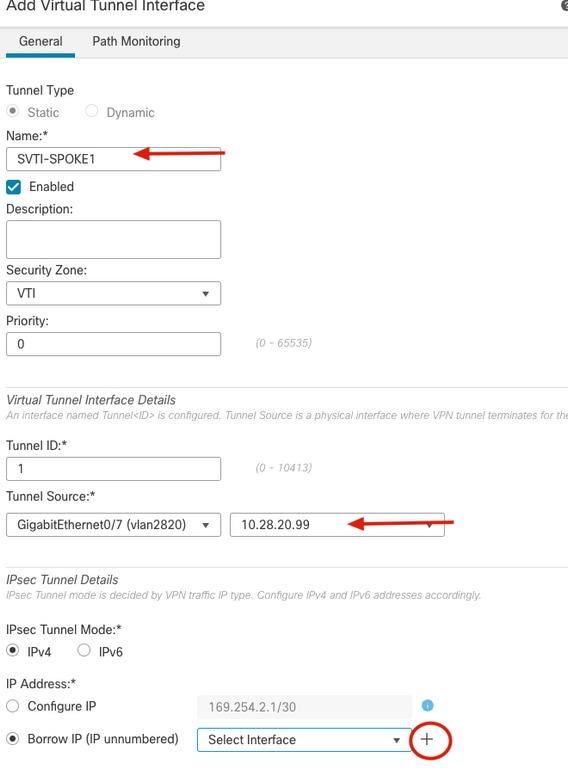

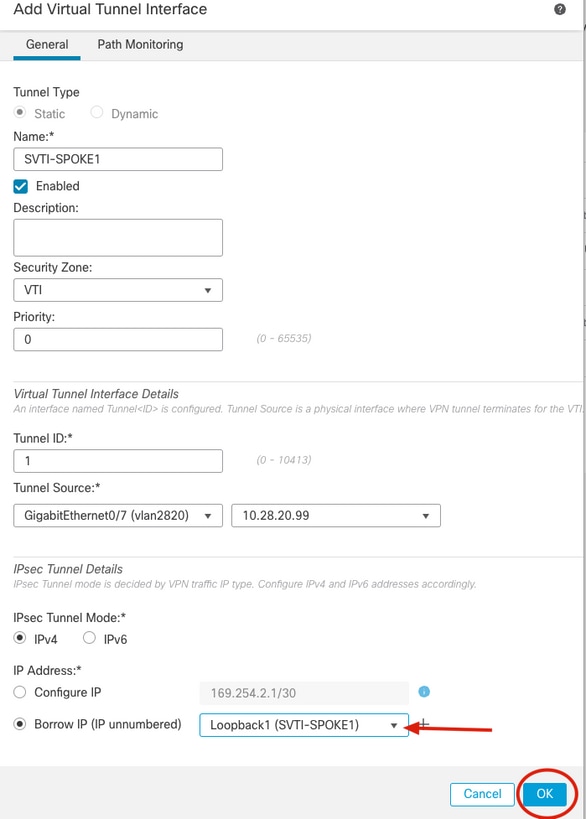

16. Specificeer in het menu Virtuele tunnelinterface toevoegen de naam van de nieuwe tunnelinterface, wijs deze toe aan de gewenste security zone, selecteer de tunnelbron met zijn IP en klik op het "+" pictogram onder de IP-adresconfiguratie om een nieuwe Loopback-interface te maken naast de IP-optie voor lenen.

17. Specificeer vanuit het venster Add Loopback Interface de naam van de interface met bijbehorende ID en ga naar het tabblad IPv4.

18. Selecteer op het tabblad IPv4 de optie Statische IP gebruiken onder de optie IP-type in het vervolgkeuzemenu en specificeer het IP-adres dat bij de SVTI hoort en klik op OK.

Opmerking: Spoke-1 SVTI heeft een IP-adres van 192.168.17.2/32.

19. Van het menu Add Virtual Tunnel Interface, wordt er een nieuw LobPack weergegeven in het vervolgkeuzemenu, selecteert u het en klikt u op OK.

20. Er wordt een venster gevraagd voor de Virtual Tunnel Interface added dat aangeeft dat de nieuwe DVTI is gemaakt, klik op OK en ga verder.

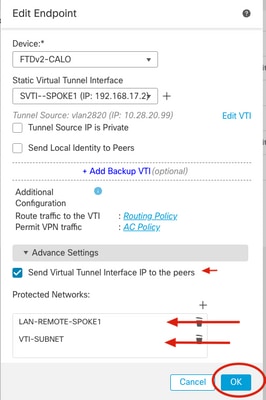

21. Vanuit het venster Add Endpoint wordt nieuwe SVTI weergegeven onder de vervolgkeuzelijst StaticVirtual Tunnel Interface, selecteer deze optie, controleer de optie Send Virtual Tunnel Interface IP to peers samen met de optie Allow inkomende IKEv2 routes vanaf de peers optie en klik op "+" naast de instellingen voor Protected Networks om de netwerken achter het spraakapparaat te specificeren.

Opmerking: In dit voorbeeld, een tweede Loopback interface op de spoke-1 simuleert een host in het externe netwerk van 192.168.6.1/24.

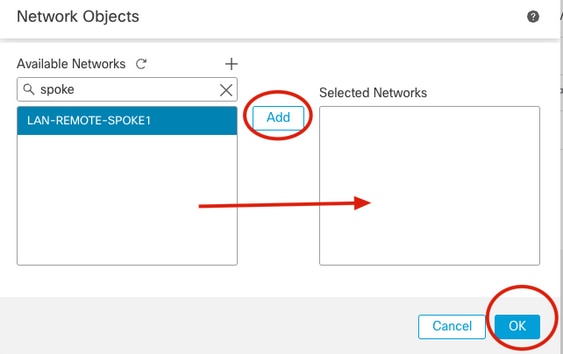

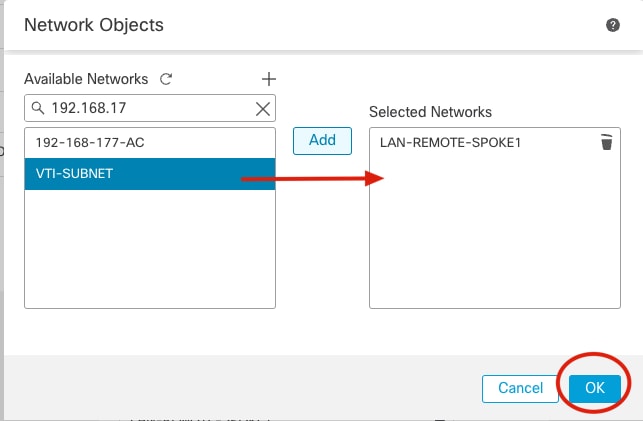

22. Identificeer in het gedeelte Available Networks het beveiligde netwerk op afstand en het VTI-subnetnummer (192.168.17.0/24) en klik op Add en vervolgens op OK om de wijziging toe te passen.

Opmerking: SVTI-subnetten moeten worden toegevoegd om verkeer te beschermen dat is gebaseerd op tunnelinterfaces.

23. Controleer of het nieuwe beschermde netwerkobject is toegevoegd en klik op OK.

24. Bevestig dat zowel hub- als spraakknooppunten aan de nieuwe topologie zijn toegevoegd.

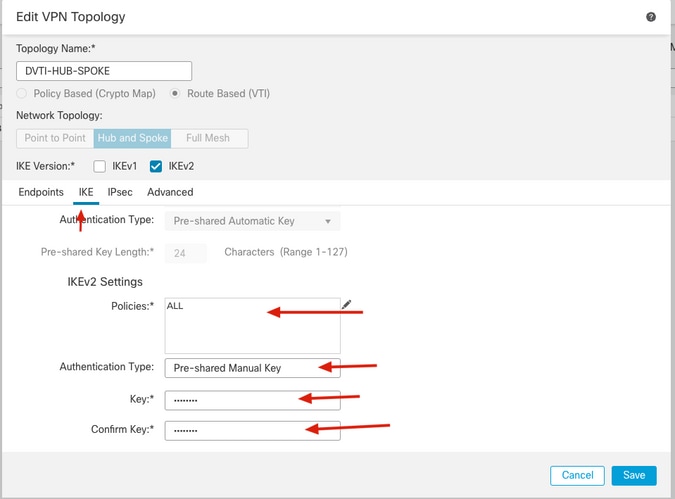

25. Ga naar het tabblad IKE en specificeer de gewenste algoritmen onder "KEv2-instellingen, selecteer het type verificatie met de bijbehorende eigenschappen.

Opmerking: in dit artikel wordt handmatige vooraf gedeelde sleutel gebruikt voor verificatie.

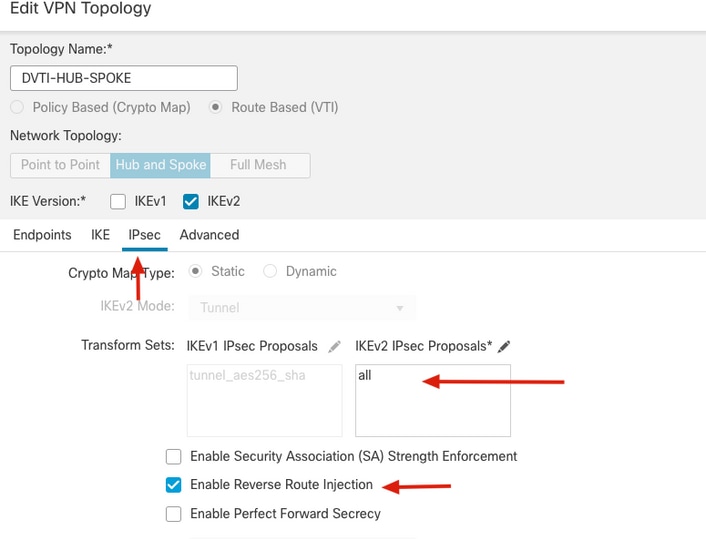

26. Ga naar het tabblad IPsec, specificeer de gewenste algoritmen onder de instellingen van de IKEv2 IPsec-voorstellen en controleer de optie Injectie omgekeerde route inschakelen en ga terug naar het tabblad Endpoints.

Opmerking: wanneer er geen dynamisch routerprotocol wordt gebruikt, moet Injectie omgekeerde route zijn ingeschakeld om OnPREM en op afstand beveiligde netwerken te adverteren via de tunnel tussen hub en alle spokes.

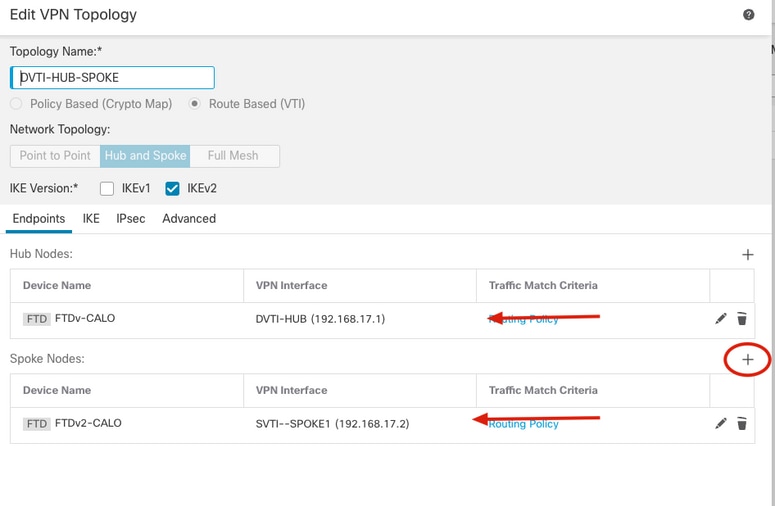

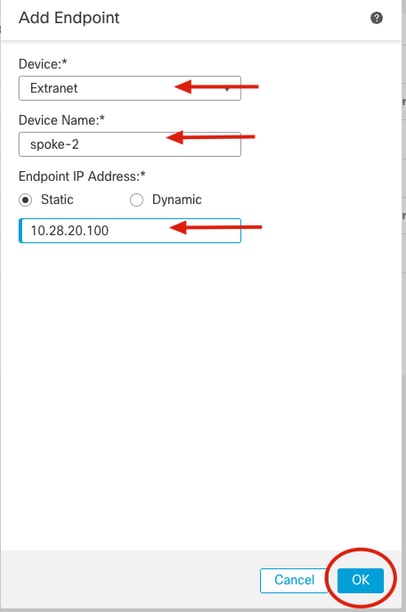

27. Voeg nog een Extranet spoke-2 toe, klik op het + pictogram van het tabblad Endpoints.

28. Selecteer vanuit het venster Endpoint toevoegen Extranet in het vervolgkeuzemenu onder Apparaat, specificeer de apparaatnaam van spoke-2 en het bijbehorende peer IP-adres en klik op OK.

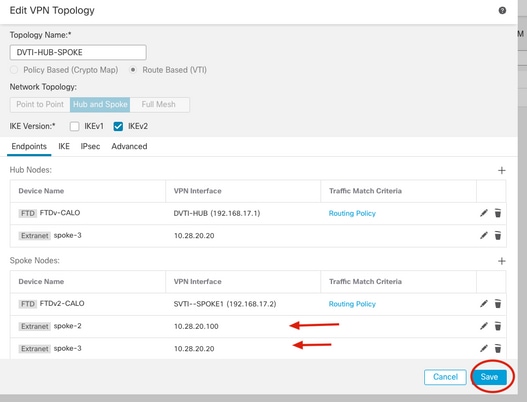

29. Herhaal stap 27 en 28 om een nieuw spoke-3 toe te voegen van het extranet.

Opmerking: In dit artikel wordt het toestel CSRv1000 gebruikt als spaak-3.

30. Bevestig dat er nieuwe externe spaken zijn toegevoegd aan de topologie en klik op Opslaan.

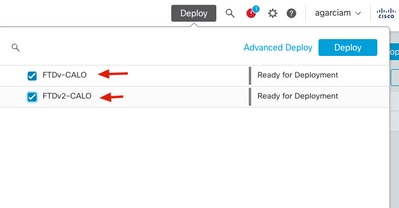

31. Stel configuratie op beide Cisco Secure Firewall-apparaten in.

Definitieve configuraties

Cisco Secure Firewall-hubconfiguratie

crypto ikev2 policy 100

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable inside-2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_1

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_1

interface Virtual-Template1 type tunnel

nameif DVTI-HUB

ip unnumbered DVTI-LOOPBACK

tunnel source interface inside-2820

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel-group 10.28.20.99 type ipsec-l2l

tunnel-group 10.28.20.99 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.99 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.100 type ipsec-l2l

tunnel-group 10.28.20.100 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.100 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interface

tunnel-group 10.28.20.20 type ipsec-l2l

tunnel-group 10.28.20.20 general-attributes

default-group-policy .DefaultS2SGroupPolicy

tunnel-group 10.28.20.20 ipsec-attributes

virtual-template 1

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceCisco Secure Firewall spraak-1-configuratie

crypto ikev2 policy 10

encryption aes-256 aes

integrity sha512 sha384 sha256 sha

group 21 20 19 14

prf sha512 sha384 sha256 sha

lifetime seconds 86400

crypto ikev2 enable vlan2820

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes-256 aes

protocol esp integrity sha-512 sha-384 sha-256 sha-1

crypto ipsec profile FMC_IPSEC_PROFILE_2

set ikev2 ipsec-proposal CSM_IP_2

set reverse-route

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.6.0 255.255.255.0 192.168.17.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.5.0 255.255.255.0

access-list CSM_IPSEC_ACL_2 extended permit ip 192.168.17.0 255.255.255.0 192.168.17.0 255.255.255.0

interface Tunnel1

nameif SVTI--SPOKE1

ip unnumbered SVTI-SPOKE1

tunnel source interface vlan2820

tunnel destination 10.28.20.101

tunnel mode ipsec ipv4

tunnel protection ipsec profile FMC_IPSEC_PROFILE_2

tunnel protection ipsec policy CSM_IPSEC_ACL_2

tunnel-group 10.28.20.101 type ipsec-l2l

tunnel-group 10.28.20.101 ipsec-attributes

ikev2 remote-authentication pre-shared-key *****

ikev2 local-authentication pre-shared-key *****

ikev2 route set interfaceOpmerking: Cisco ASAv spoke-2 configuratie weggelaten omdat dit dezelfde is als configuratie voor spoke-1

Cisco CSRv1000 spoke-3 configuratie

crypto ikev2 proposal all

encryption aes-cbc-256 aes-cbc-128 aes-cbc-192

integrity sha256 sha1 sha384 sha512

group 20 14 15 21 24

crypto ikev2 policy test

match address local 10.28.20.20

proposal all

crypto ikev2 authorization policy default

route set interface Tunnel100

route set remote ipv4 192.168.8.0 255.255.255.255

crypto ikev2 profile vti

match identity remote any

identity local address 10.28.20.20

authentication remote pre-share key cisco123

authentication local pre-share key cisco123

no config-exchange request

aaa authorization group psk list default default

crypto ipsec transform-set aes256sha256 esp-aes 256 esp-sha256-hmac

mode tunnel

crypto ipsec profile vti

set security-association lifetime seconds 120

set transform-set aes256sha256

set ikev2-profile vti

reverse-route

interface Tunnel100

ip address 192.168.17.4 255.255.255.0

tunnel source GigabitEthernet1

tunnel mode ipsec ipv4

tunnel destination 10.28.20.101

tunnel protection ipsec policy ipv4 ipsec-policy

tunnel protection ipsec profile vti

ip access-list extended ipsec-policy

10 permit ip 192.168.8.0 0.0.0.255 192.168.5.0 0.0.0.255

20 permit ip 192.168.8.0 0.0.0.255 192.168.17.0 0.0.0.255

30 permit ip 192.168.17.0 0.0.0.255 192.168.5.0 0.0.0.255

40 permit ip 192.168.17.0 0.0.0.255 192.168.17.0 0.0.0.255Verifiëren

Van Hub Routing tabel, zien we de routes van alle spokes die via de virtuele sjablonen ontvangen worden zodra IKEv2-tunnels verschijnen.

firepower# show route

C 192.168.5.0 255.255.255.0 is directly connected, OnPrem-Network

L 192.168.5.1 255.255.255.255 is directly connected, OnPrem-Network

V 192.168.6.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.7.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.8.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va155

V 192.168.17.0 255.255.255.0

connected by VPN (advertised), DVTI-HUB_va146

C 192.168.17.1 255.255.255.255 is directly connected, DVTI-LOOPBACK

V 192.168.17.2 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va146

V 192.168.17.3 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va105

V 192.168.17.4 255.255.255.255

connected by VPN (advertised), DVTI-HUB_va155

S 192.168.19.100 255.255.255.255 [1/0] via 10.28.20.20, inside-2820Hub is nu in staat om alle SVTI spraakinterface te pingen die afkomstig is van DVTI.

Opmerking: "toon crypto ipsec" als opdracht en geeft de meerdere IPSec SA weer die zijn gemaakt als omgekeerde routeinjectie met beveiligde netwerken wordt toegepast.

firepower# ping 192.168.17.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping 192.168.17.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping 192.168.17.4

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.17.4, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.17.0/255.255.255.0/0/0)

#pkts encaps: 15, #pkts encrypt: 15, #pkts digest: 15

#pkts decaps: 15, #pkts decrypt: 15, #pkts verify: 15

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

current outbound spi: 5A68524C

current inbound spi : DDF6D48F

spi: 0xDDF6D48F (3723941007)

spi: 0x5A68524C (1516786252)Hub kan nu REMOTE-LAN netwerken pingen achter alle spaken die afkomstig zijn van OnPREM host.

Opmerking: "toon crypto ipsec" als opdracht en geeft de meerdere IPSec SA weer die zijn gemaakt als omgekeerde routeinjectie met beveiligde netwerken wordt toegepast.

firepower# ping OnPrem-Network 192.168.6.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.6.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/4/10 ms

firepower# ping OnPrem-Network 192.168.7.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.7.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/10 ms

firepower# ping OnPrem-Network 192.168.8.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.8.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

firepower# show crypto ipsec sa | i cap|iden

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.6.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.7.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5

local ident (addr/mask/prot/port): (192.168.5.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (192.168.8.0/255.255.255.0/0/0)

#pkts encaps: 5, #pkts encrypt: 5, #pkts digest: 5

#pkts decaps: 5, #pkts decrypt: 5, #pkts verify: 5Problemen oplossen

Voor het oplossen van problemen met het IKEv2- en IPSEC-proces gebruikt u de onderstaande debug-opdrachten:

ASA/Cisco Secure Firewall

debug crypto ikev2 protocol 255

debug crypto ikev2 platform 255

debug crypto ipsec

CSR

debug crypto ikev2

debug crypto ipsecRevisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

03-Apr-2023 |

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Alan Omar Garcia MarchanCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback