Een IPsec-tunnel configureren - Cisco router naar Checkpoint Firewall 4.1

Inhoud

Inleiding

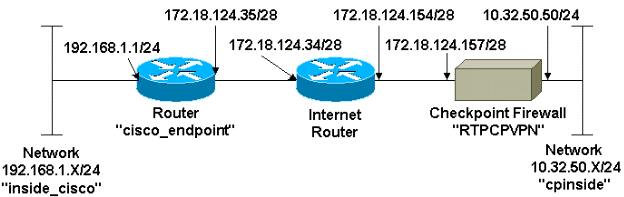

Dit document toont aan hoe u een IPsec-tunnel kunt vormen met vooraf gedeelde sleutels om deel te nemen aan twee particuliere netwerken: het privé-netwerk 192.168.1.x binnen de Cisco-router en het privé-netwerk 10.32.50.x binnen de Checkpoint-firewall.

Voorwaarden

Vereisten

Deze voorbeeldconfiguratie veronderstelt dat verkeer van binnen de router en binnen het controlepunt naar het internet (hier weergegeven door de 172.18.124.x-netwerken) stroomt voordat u de configuratie start.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

-

Cisco 3600 router

-

Cisco IOS®-software (C3640-JO3S56I-M), release 12.1(5)T, release-SOFTWARE (fc1)

-

Checkpoint Firewall 4.1

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Configureren

Deze sectie bevat informatie over het configureren van de functies die in dit document worden beschreven.

Opmerking: Gebruik de Command Lookup Tool (alleen voor geregistreerde klanten) voor meer informatie over de opdrachten die in dit document worden gebruikt.

Netwerkdiagram

Het netwerk in dit document is als volgt opgebouwd:

Configuraties

Dit document gebruikt de volgende configuraties.

Routerconfiguratie

| Cisco 3600 routerconfiguratie |

|---|

Current configuration : 1608 bytes ! version 12.1 no service single-slot-reload-enable service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname cisco_endpoint ! logging rate-limit console 10 except errors ! ip subnet-zero ! no ip finger ! ip audit notify log ip audit po max-events 100 ! !--- Internet Key Exchange (IKE) configuration crypto isakmp policy 1 authentication pre-share crypto isakmp key ciscorules address 172.18.124.157 ! !--- IPsec configuration crypto ipsec transform-set rtpset esp-des esp-sha-hmac ! crypto map rtp 1 ipsec-isakmp set peer 172.18.124.157 set transform-set rtpset match address 115 ! call rsvp-sync cns event-service server ! controller T1 1/0 ! controller T1 1/1 ! interface Ethernet0/0 ip address 172.18.124.35 255.255.255.240 ip nat outside no ip mroute-cache half-duplex crypto map rtp ! interface Ethernet0/1 ip address 192.168.1.1 255.255.255.0 ip nat inside half-duplex ! interface FastEthernet1/0 no ip address shutdown duplex auto speed auto ! ip kerberos source-interface any ip nat pool INTERNET 172.18.124.36 172.18.124.36 netmask 255.255.255.240 ip nat inside source route-map nonat pool INTERNET ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.34 no ip http server ! access-list 101 deny ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 access-list 101 permit ip 192.168.1.0 0.0.0.255 any access-list 115 permit ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 access-list 115 deny ip 192.168.1.0 0.0.0.255 any route-map nonat permit 10 match ip address 101 ! dial-peer cor custom ! line con 0 transport input none line aux 0 line vty 0 4 login ! end |

Configuratie van controlepunt-firewall

Voltooi de volgende stappen om de Checkpoint Firewall te configureren.

-

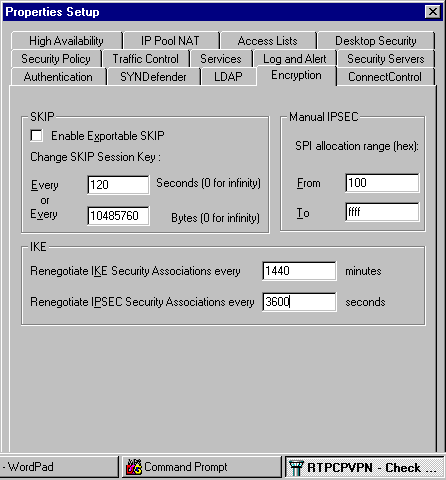

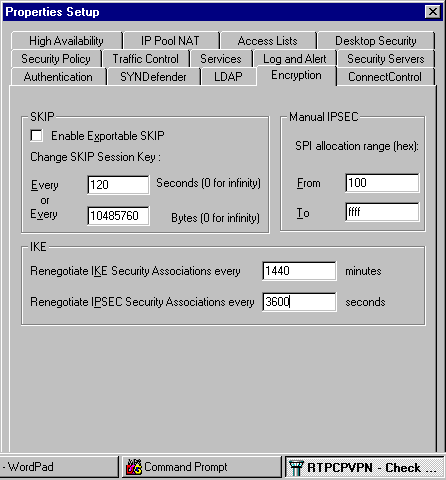

Aangezien de standaardlevensduur van IKE en IPsec per leverancier verschilt, selecteert u Eigenschappen > Encryptie om de levensduur van het controlepunt in te stellen op overeenstemming met de standaardwaarden van Cisco.

De standaard Cisco IKE-levensduur bedraagt 86400 seconden (= 140 minuten) en kan door deze opdrachten worden gewijzigd:

-

crypto isakmp-beleid #

-

levensduur #

De configureerbare levensduur van Cisco IKE bedraagt 60-86400 seconden. De standaard Cisco IPsec-levensduur is 3600 seconden en kan worden gewijzigd door de opdracht crypto ipsec security-association life time seconden #.

De configureerbare levensduur van Cisco IPsec bedraagt 120-86400 seconden.

-

-

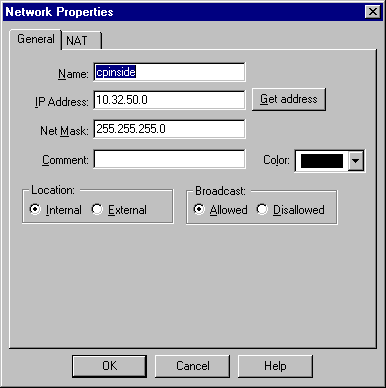

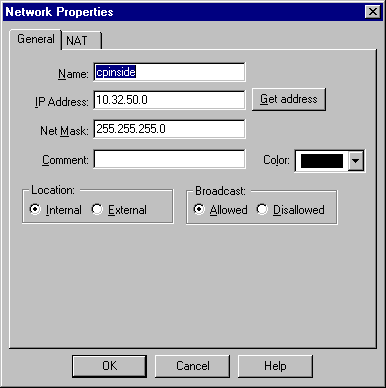

Selecteer Beheer > Netwerkobjecten > Nieuw (of Bewerken) > Netwerk om het object voor het interne netwerk (genaamd "cpinside") achter het controlepunt te configureren.

Dit moet overeenkomen met het doelnetwerk (tweede) in de opdracht IP-vergunning 192.168.1.0 0.0.255 10.32.50.0 0.0.0.255 van Cisco access-list 115.

Selecteer Intern onder Lokatie.

-

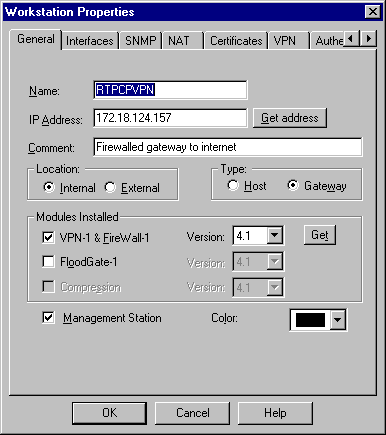

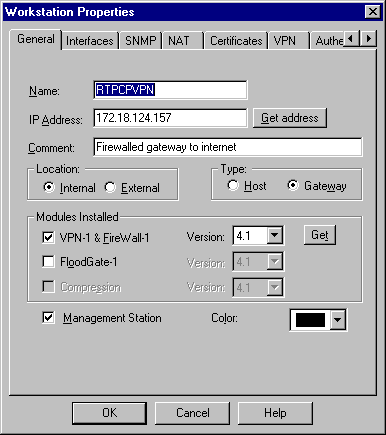

Selecteer Beheren > Netwerkobjecten > Bewerken om het object te bewerken voor het RTPVPN Checkpoint (gateway)-eindpunt waarnaar de Cisco-router verwijst in de opdracht peer 172.18.124.157.

Selecteer Intern onder Lokatie. Selecteer bij Type de optie Gateway. Selecteer onder Geïnstalleerde modules het aanvinkvakje VPN-1 & FireWall-1 en selecteer ook het aanvinkvakje Management Station:

-

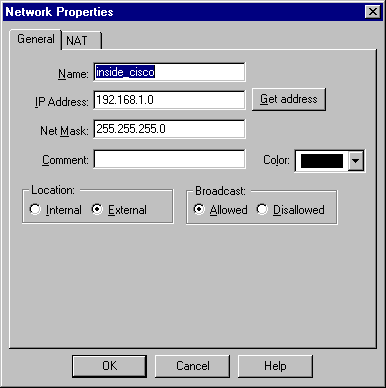

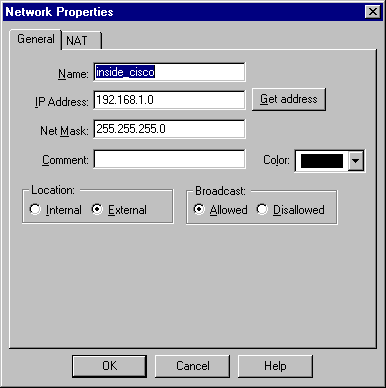

Selecteer Beheer > Netwerkobjecten > Nieuw > Netwerk om het object voor het externe netwerk (genaamd "inside_cisco") achter de Cisco-router te configureren.

Dit moet overeenkomen met het (eerste) netwerk in de opdracht IP-vergunning 192.168.1.0 0.0.255 10.32.50.0 0.0.0.255 van Cisco access-list 115.

Selecteer Extern onder Lokatie.

-

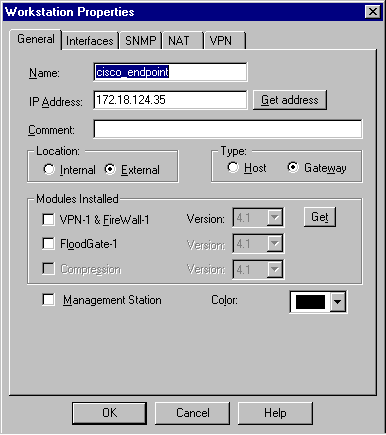

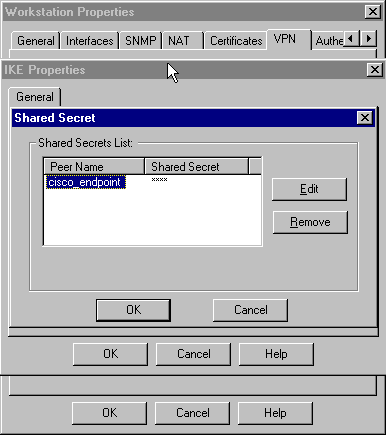

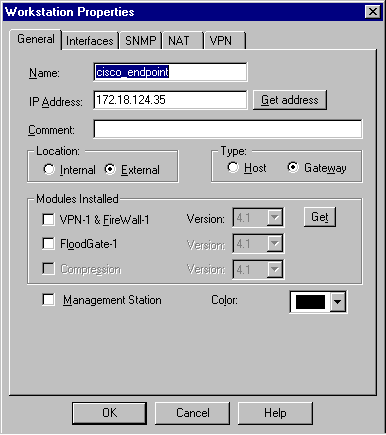

Selecteer Beheer > Netwerkobjecten > Nieuw > Werkstation om een object toe te voegen voor de externe Cisco-routergateway (genaamd "cisco_endpoint"). Dit is de Cisco-interface waarop de opdracht crypto map name wordt toegepast.

Selecteer Extern onder Lokatie. Selecteer bij Type de optie Gateway.

Opmerking: Selecteer het vakje VPN-1/FireWall-1 niet.

-

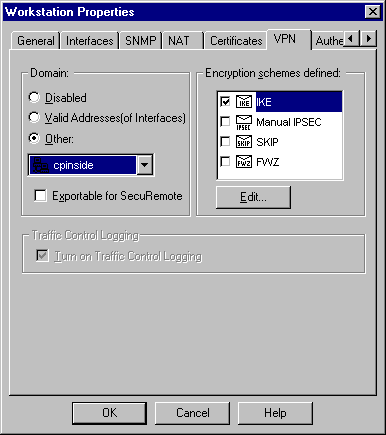

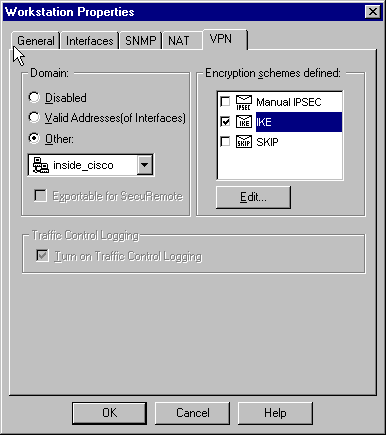

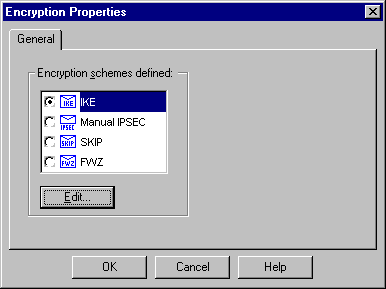

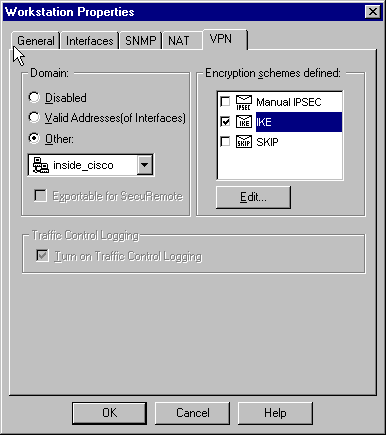

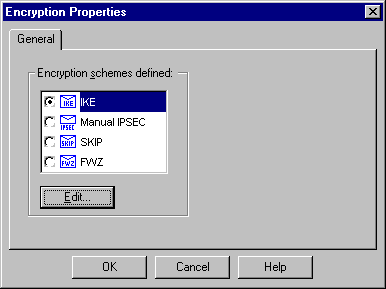

Selecteer Beheer > Netwerkobjecten > Bewerken om het tabblad VPN van de Checkpoint gateway-endpoint (genaamd "RTPCPVPN") te bewerken. Selecteer onder Domain de optie Other en selecteer vervolgens de binnenkant van het Checkpoint-netwerk (genaamd "Cpinside") in de vervolgkeuzelijst. Selecteer onder gedefinieerde versleutelingsschema's IKE en klik vervolgens op Bewerken.

-

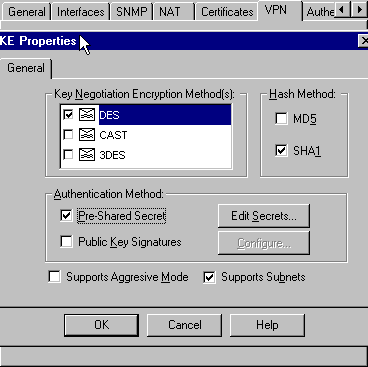

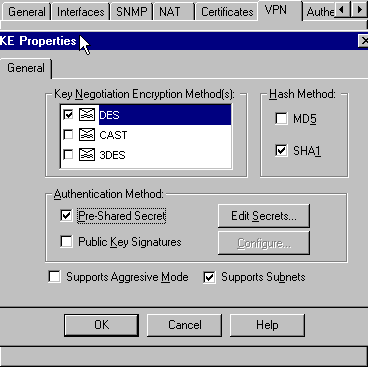

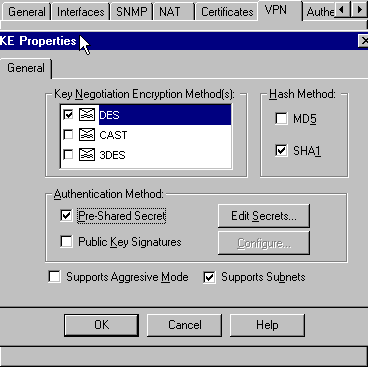

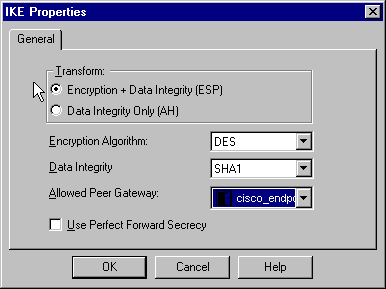

Verander de eigenschappen IKE voor DES encryptie om met deze bevelen akkoord te gaan:

-

crypto isakmp-beleid #

-

encryptie-eenheden

N.B.: DES-codering is de standaardinstelling, zodat deze niet wordt weergegeven in de Cisco-configuratie.

-

-

Verander de eigenschappen IKE in SHA1-hashing om met deze opdrachten akkoord te gaan:

-

crypto isakmp-beleid #

-

hash sha

N.B.: Het SHA-hashingalgoritme is de standaardinstelling, zodat het niet zichtbaar is in de Cisco-configuratie.

Wijzig deze instellingen:

-

Deselecteer de Agressieve modus.

-

Controleer subnetten voor ondersteuning.

-

Controleer vooraf gedeeld geheim onder Verificatiemethode. Dit is het eens met deze opdrachten:

-

crypto isakmp-beleid #

-

verificatie vooraf delen

-

-

-

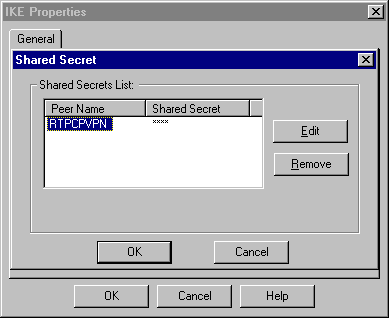

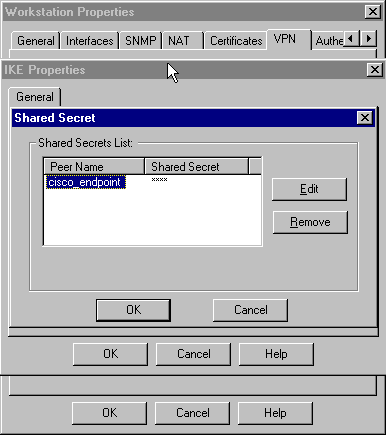

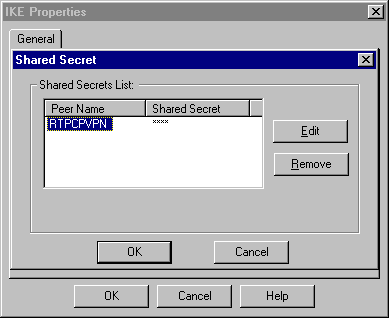

Klik op Edit Secrets om de vooraf gedeelde sleutel in te stellen om akkoord te gaan met de opdracht Cisco crypto isakmp key address address address:

-

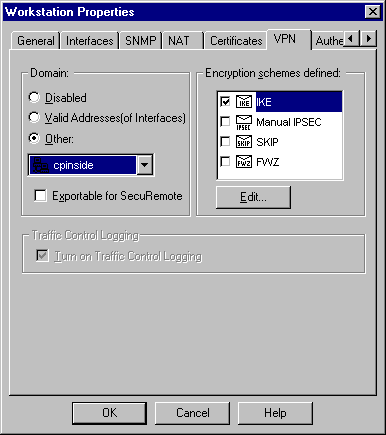

Selecteer Beheer > Netwerkobjecten > Bewerken om het tabblad "Cisco_endpoint" VPN te bewerken. Selecteer onder Domain (Domein) Overige en selecteer vervolgens de binnenkant van het Cisco-netwerk (genaamd "inside_cisco"). Selecteer onder gedefinieerde versleutelingsschema's IKE en klik vervolgens op Bewerken.

-

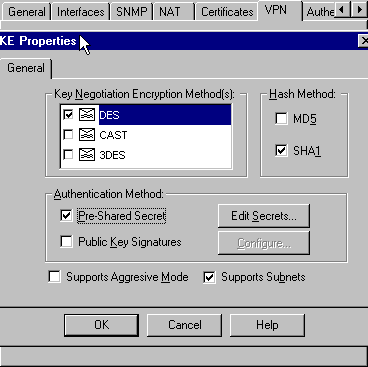

Verander de IKE-eigenschappen DES-encryptie om met deze opdrachten akkoord te gaan:

-

crypto isakmp-beleid #

-

encryptie-eenheden

N.B.: DES-codering is de standaardinstelling, zodat deze niet wordt weergegeven in de Cisco-configuratie.

-

-

Verander de eigenschappen IKE in SHA1-hashing om met deze opdrachten akkoord te gaan:

-

crypto isakmp-beleid #

-

hash sha

N.B.: Het SHA-hashingalgoritme is de standaardinstelling, zodat het niet zichtbaar is in de Cisco-configuratie.

Wijzig deze instellingen:

-

Deselecteer de Agressieve modus.

-

Controleer subnetten voor ondersteuning.

-

Controleer vooraf gedeeld geheim onder Verificatiemethode. Dit is het eens met deze opdrachten:

-

crypto isakmp-beleid #

-

verificatie vooraf delen

-

-

-

Klik op Edit Secrets om de vooraf gedeelde sleutel in te stellen om akkoord te gaan met de opdracht van crypto isakmp key address address, Cisco.

-

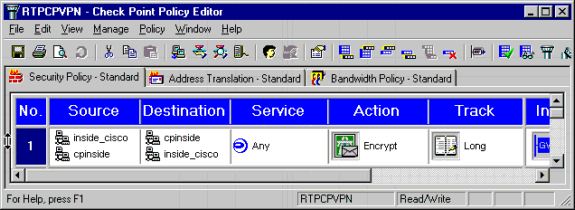

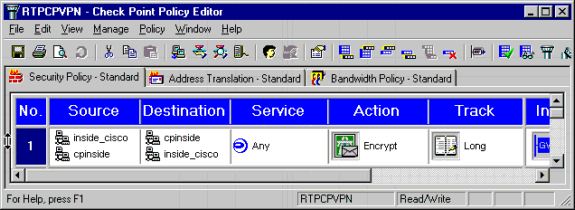

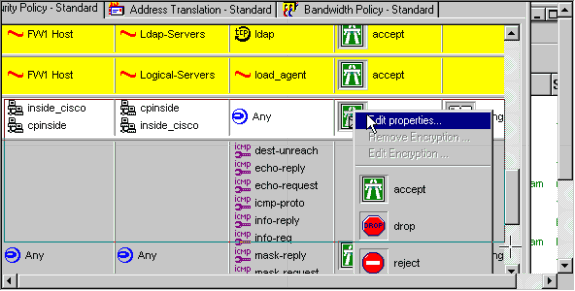

Voeg in het venster Policy Editor een regel in met zowel Source als Destination als "inside_cisco" en "cpinside" (bidirectioneel). Set Service=Any, Action=Encrypt, en Track=Long.

-

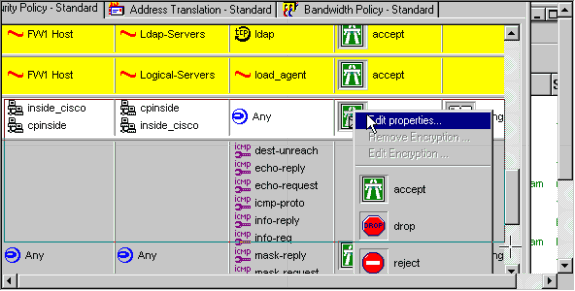

Klik op het groene pictogram Encrypt en selecteer Eigenschappen bewerken om versleutelingsbeleid te configureren onder de kop Actie.

-

Selecteer IKE en klik op Bewerken.

-

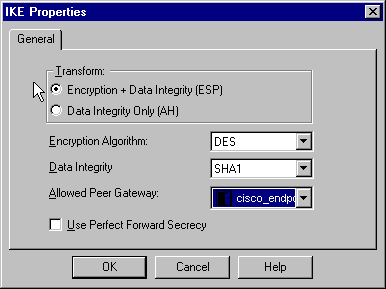

Wijzig deze eigenschappen in het venster IKE Properties om overeen te komen met de Cisco IPsec-transformaties in de crypto ipsec transformatie-set rpset esp-des-sha-hmac opdracht:

Selecteer onder Omzetten de optie Encryptie + gegevensintegriteit (ESP). Het encryptiealgoritme moet DES zijn, de gegevensintegriteit moet SHA1 zijn, en de toegestane peer gateway moet de externe routergateway zijn (genoemd "cisco_endpoint"). Klik op OK.

-

Nadat u het controlepunt hebt geconfigureerd, selecteert u Beleid > Installeren in het menu Controlepunt om de wijzigingen van kracht te laten worden.

Verifiëren

Deze sectie bevat informatie die u kunt gebruiken om te controleren of uw configuratie correct werkt.

De Output Interpreter Tool (OIT) (alleen voor geregistreerde klanten) ondersteunt bepaalde opdrachten met show. Gebruik de OIT om een analyse te bekijken van de output van de opdracht show.

-

toon crypto isakmp sa—Bekijk alle huidige IKE security associaties (SA’s) aan een peer.

-

toon crypto ipsec sa—Bekijk de instellingen die door de huidige SA's worden gebruikt.

Problemen oplossen

Deze sectie bevat informatie waarmee u problemen met de configuratie kunt oplossen.

Opdrachten voor troubleshooting

Opmerking: raadpleeg Belangrijke informatie over debug-opdrachten voordat u debug-opdrachten gebruikt.

-

debug crypto engine-displays debug berichten over crypto-engine, die encryptie en decryptie uitvoeren.

-

debug crypto isakmp—Hier worden berichten over IKE-gebeurtenissen weergegeven.

-

debug crypto ipsec—Hier worden IPsec-gebeurtenissen weergegeven.

-

clear crypto isakmp—wist alle actieve IKE-verbindingen.

-

clear crypto sa—hiermee worden alle IPsec SA's gewist.

Netwerksamenvatting

Wanneer meerdere aangrenzende binnennetwerken zijn geconfigureerd in het coderingsdomein op het controlepunt, kan het apparaat deze automatisch samenvatten met betrekking tot interessant verkeer. Als de router niet om wordt gevormd aan te passen, zal de tunnel waarschijnlijk ontbreken. Bijvoorbeeld, als de binnennetwerken van 10.0.0.0 /24 en 10.0.1.0 /24 om in de tunnel worden gevormd worden omvat, zouden zij aan 10.0.0.0 /23 kunnen worden samengevat.

controlepunt

Omdat het volgen voor Lang in het venster van de Redacteur van het Beleid werd geplaatst, zou het ontkende verkeer in rood in de Kijker van het Logboek moeten verschijnen. Meer uitgebreide debug kan worden verkregen met:

C:\WINNT\FW1\4.1\fwstop C:\WINNT\FW1\4.1\fw d -d

en in een ander venster:

C:\WINNT\FW1\4.1\fwstart

Opmerking: dit is een installatie van Microsoft Windows NT.

Geef deze opdrachten uit om SA's op het controlepunt te wissen:

fw tab -t IKE_SA_table -x fw tab -t ISAKMP_ESP_table -x fw tab -t inbound_SPI -x fw tab -t ISAKMP_AH_table -x

Antwoord ja op de pagina Weet u het zeker? .

Voorbeeld van output van foutopsporing

Configuration register is 0x2102

cisco_endpoint#debug crypto isakmp

Crypto ISAKMP debugging is on

cisco_endpoint#debug crypto isakmp

Crypto IPSEC debugging is on

cisco_endpoint#debug crypto engine

Crypto Engine debugging is on

cisco_endpoint#

20:54:06: IPSEC(sa_request): ,

(key eng. msg.) src= 172.18.124.35, dest= 172.18.124.157,

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0xA29984CA(2727969994), conn_id= 0, keysize= 0, flags= 0x4004

20:54:06: ISAKMP: received ke message (1/1)

20:54:06: ISAKMP: local port 500, remote port 500

20:54:06: ISAKMP (0:1): beginning Main Mode exchange

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_NO_STATE

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_NO_STATE

20:54:06: ISAKMP (0:1): processing SA payload. message ID = 0

20:54:06: ISAKMP (0:1): found peer pre-shared key matching 172.18.124.157

20:54:06: ISAKMP (0:1): Checking ISAKMP transform 1 against priority 1 policy

20:54:06: ISAKMP: encryption DES-CBC

20:54:06: ISAKMP: hash SHA

20:54:06: ISAKMP: default group 1

20:54:06: ISAKMP: auth pre-share

20:54:06: ISAKMP (0:1): atts are acceptable. Next payload is 0

20:54:06: CryptoEngine0: generate alg parameter

20:54:06: CRYPTO_ENGINE: Dh phase 1 status: 0

20:54:06: CRYPTO_ENGINE: Dh phase 1 status: 0

20:54:06: ISAKMP (0:1): SA is doing pre-shared key authentication

using id type ID_IPV4_ADDR

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_SA_SETUP

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_SA_SETUP

20:54:06: ISAKMP (0:1): processing KE payload. message ID = 0

20:54:06: CryptoEngine0: generate alg parameter

20:54:06: ISAKMP (0:1): processing NONCE payload. message ID = 0

20:54:06: ISAKMP (0:1): found peer pre-shared key matching 172.18.124.157

20:54:06: CryptoEngine0: create ISAKMP SKEYID for conn id 1

20:54:06: ISAKMP (0:1): SKEYID state generated

20:54:06: ISAKMP (1): ID payload

next-payload : 8

type : 1

protocol : 17

port : 500

length : 8

20:54:06: ISAKMP (1): Total payload length: 12

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_KEY_EXCH

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_KEY_EXCH

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 0

20:54:06: ISAKMP (0:1): processing HASH payload. message ID = 0

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): SA has been authenticated with 172.18.124.157

20:54:06: ISAKMP (0:1): beginning Quick Mode exchange, M-ID of 1855173267

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) QM_IDLE

20:54:06: CryptoEngine0: clear dh number for conn id 1

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) QM_IDLE

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): processing HASH payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing SA payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): Checking IPSec proposal 1

20:54:06: ISAKMP: transform 1, ESP_DES

20:54:06: ISAKMP: attributes in transform:

20:54:06: ISAKMP: encaps is 1

20:54:06: ISAKMP: SA life type in seconds

20:54:06: ISAKMP: SA life duration (basic) of 3600

20:54:06: ISAKMP: SA life type in kilobytes

20:54:06: ISAKMP: SA life duration (VPI) of 0x0 0x46 0x50 0x0

20:54:06: ISAKMP: authenticator is HMAC-SHA

20:54:06: validate proposal 0

20:54:06: ISAKMP (0:1): atts are acceptable.

20:54:06: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) dest= 172.18.124.157, src= 172.18.124.35,

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x4

20:54:06: validate proposal request 0

20:54:06: ISAKMP (0:1): processing NONCE payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 1855173267

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ipsec allocate flow 0

20:54:06: ipsec allocate flow 0

20:54:06: ISAKMP (0:1): Creating IPSec SAs

20:54:06: inbound SA from 172.18.124.157 to 172.18.124.35

(proxy 10.32.50.0 to 192.168.1.0)

20:54:06: has spi 0xA29984CA and conn_id 2000 and flags 4

20:54:06: lifetime of 3600 seconds

20:54:06: lifetime of 4608000 kilobytes

20:54:06: outbound SA from 172.18.124.35 to 172.18.124.157

(proxy 192.168.1.0 to 10.32.50.0)

20:54:06: has spi 404516441 and conn_id 2001 and flags 4

20:54:06: lifetime of 3600 seconds

20:54:06: lifetime of 4608000 kilobytes

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) QM_IDLE

20:54:06: ISAKMP (0:1): deleting node 1855173267 error FALSE reason ""

20:54:06: IPSEC(key_engine): got a queue event...

20:54:06: IPSEC(initialize_sas): ,

(key eng. msg.) dest= 172.18.124.35, src= 172.18.124.157,

dest_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

src_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0xA29984CA(2727969994), conn_id= 2000, keysize= 0, flags= 0x4

20:54:06: IPSEC(initialize_sas): ,

(key eng. msg.) src= 172.18.124.35, dest= 172.18.124.157,

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0x181C6E59(404516441), conn_id= 2001, keysize= 0, flags= 0x4

20:54:06: IPSEC(create_sa): sa created,

(sa) sa_dest= 172.18.124.35, sa_prot= 50,

sa_spi= 0xA29984CA(2727969994),

sa_trans= esp-des esp-sha-hmac , sa_conn_id= 2000

20:54:06: IPSEC(create_sa): sa created,

(sa) sa_dest= 172.18.124.157, sa_prot= 50,

sa_spi= 0x181C6E59(404516441),

sa_trans= esp-des esp-sha-hmac , sa_conn_id= 2001

cisco_endpoint#sho cry ips sa

interface: Ethernet0/0

Crypto map tag: rtp, local addr. 172.18.124.35

local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.32.50.0/255.255.255.0/0/0)

current_peer: 172.18.124.157

PERMIT, flags={origin_is_acl,}

#pkts encaps: 14, #pkts encrypt: 14, #pkts digest 14

#pkts decaps: 14, #pkts decrypt: 14, #pkts verify 14

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0,

#pkts decompress failed: 0, #send errors 1, #recv errors 0

local crypto endpt.: 172.18.124.35, remote crypto endpt.: 172.18.124.157

path mtu 1500, media mtu 1500

current outbound spi: 181C6E59

inbound esp sas:

spi: 0xA29984CA(2727969994)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: rtp

--More-- sa timing: remaining key lifetime (k/sec):

(4607998/3447)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x181C6E59(404516441)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: rtp

sa timing: remaining key lifetime (k/sec): (4607997/3447)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

cisco_endpoint#show crypto isakmp sa

dst src state conn-id slot

172.18.124.157 172.18.124.35 QM_IDLE 1 0

cisco_endpoint#exit

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

17-Oct-2001

|

Eerste vrijgave |

Feedback

Feedback