Een IKEv2-tunnel tussen twee ASA's configureren met IKEv2 Multiple Key Exchanges

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u een Site-To-Site IKEv2 VPN-verbinding kunt configureren tussen twee Cisco ASA's met behulp van IKEv2 Multiple Key Exchanges.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Adaptive Security Appliance (ASA)

- Algemene IKEv2-concepten

Gebruikte componenten

De informatie in dit document is gebaseerd op de Cisco ASA's met 9.20.1.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Beperkingen

De IKEv2 Multiple Key Exchange heeft deze beperkingen:

- Alleen ondersteund op de ASA CLI

- Ondersteund op Multi-Contexted en HA-apparaten

- Niet ondersteund op geclusterde apparaten

vergunning

De licentievereisten zijn dezelfde als voor Site-to-Site VPN op de ASA's.

Achtergrondinformatie

Behoefte aan aanvullende sleuteluitwisselingen

De komst van grote kwantumcomputers vormt een groot risico voor beveiligingssystemen, met name die met behulp van cryptografie met openbare sleutels. Cryptografische methoden waarvan werd gedacht dat ze erg moeilijk waren voor gewone computers, kunnen gemakkelijk worden gebroken door kwantumcomputers. De switch naar nieuwe, kwantumresistente methoden, ook wel post-kwantumcryptografie (PQC) algoritmen genoemd, is dus noodzakelijk. Het doel is om de beveiliging van IPsec-communicatie te verbeteren door meerdere sleuteluitwisselingen te gebruiken. Dit houdt in dat een traditionele sleuteluitwisseling wordt gecombineerd met een post-kwantumuitwisseling. Deze aanpak zorgt ervoor dat de resulterende uitwisseling minstens zo sterk is als de traditionele sleuteluitwisseling, waardoor een extra beveiligingslaag wordt geboden.

Het plan is om IKEv2 te verbeteren door ondersteuning toe te voegen voor meerdere sleuteluitwisselingen. Deze extra sleuteluitwisselingen kunnen omgaan met algoritmen die veilig zijn voor kwantumbedreigingen. Om informatie over deze extra sleutels uit te wisselen, wordt een nieuw berichttype met de naam Intermediate Exchange geïntroduceerd. Deze belangrijke uitwisselingen worden onderhandeld met behulp van de reguliere IKEv2-methode, via de SA-payload.

Configureren

In dit gedeelte worden de ASA-configuraties beschreven.

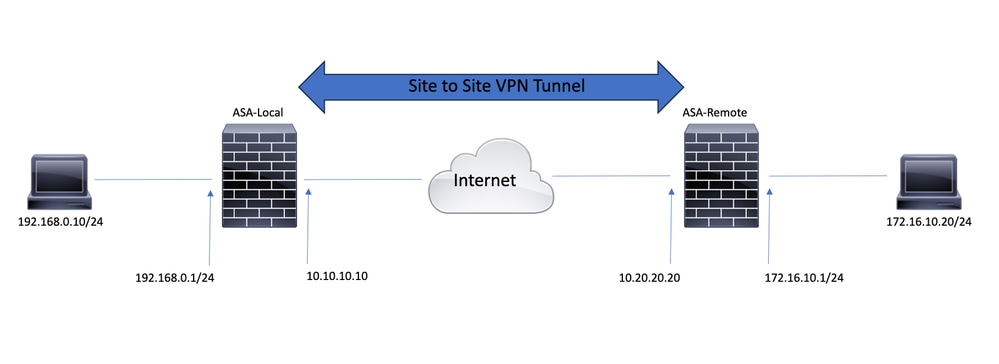

Netwerkdiagram

De informatie in dit document maakt gebruik van deze netwerkconfiguratie:

ASA-configuratie

De ASA-interfaces configureren

Als de ASA-interfaces niet zijn geconfigureerd, moet u ervoor zorgen dat u ten minste de IP-adressen, interfacenamen en beveiligingsniveaus configureert:

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.10.10.10 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

Opmerking: Zorg ervoor dat er connectiviteit is met zowel de interne als externe netwerken, met name met de externe peer die wordt gebruikt om een site-to-site VPN-tunnel te maken. U kunt een ping gebruiken om basisconnectiviteit te verifiëren.

IKEv2-beleid configureren met Multiple Key Exchange en IKEv2 inschakelen op de externe interface

Voer de volgende opdrachten in om het IKEv2-beleid voor deze verbindingen te configureren:

crypto ikev2 policy 10

encryption aes-256

integrity sha256

group 20

prf sha256

lifetime seconds 86400Extra sleuteluitwisselingstransformaties kunnen worden geconfigureerd ondercrypto ikev2 policymet behulp van deadditional-key-exchangeopdracht. In totaal kunnen zeven extra uitwisselingstransformaties worden geconfigureerd. In dit voorbeeld zijn twee extra uitwisselingstransformaties geconfigureerd (met DH-groepen 21 en 31).

additional-key-exchange 1

key-exchange-method 21

additional-key-exchange 2

key-exchange-method 31Het uiteindelijke IKEv2-beleid ziet er als volgt uit:

crypto ikev2 policy 10

encryption aes-256

integrity sha256

group 20

prf sha256

lifetime seconds 86400

additional-key-exchange 1

key-exchange-method 21

additional-key-exchange 2

key-exchange-method 31

Opmerking: Er bestaat een IKEv2-beleidsovereenkomst wanneer beide beleidsregels van de twee peers dezelfde waarden voor verificatie, codering, hash, Diffie-Hellman-parameter en Additional Key Exchange-parameter bevatten.

U moet IKEv2 inschakelen op de interface die de VPN-tunnel beëindigt. Meestal is dit de externe (of internet) interface. Als u IKEv2 wilt inschakelen, voert u de opdrachtcrypto ikev2 enable outsidein globale configuratiemodus in.

De tunnelgroep configureren

Voor een Site-to-Site-tunnel is het type verbindingsprofiel IPSec-l2l. Voer de volgende opdrachten in om de vooraf gedeelde IKEv2-sleutel te configureren:

tunnel-group 10.20.20.20 type ipsec-l2l

tunnel-group 10.20.20.20 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Interessant verkeer en Crypto ACL configureren

De ASA maakt gebruik van Access Control Lists (ACL's) om het verkeer dat moet worden beveiligd met IPSec-codering te onderscheiden van het verkeer dat geen bescherming vereist. Het beschermt de uitgaande pakketten die overeenkomen met een vergunning Application Control Engine (ACE) en zorgt ervoor dat de inkomende pakketten die overeenkomen met een vergunning ACE bescherming hebben.

object-group network local-network

network-object 192.168.0.0 255.255.255.0

object-group network remote-network

network-object 172.16.10.0 255.255.255.0access-list asa-vpn extended permit ip object-group local-network object-group remote-network

Opmerking: de VPN-peer moet dezelfde ACL hebben in een gespiegeld formaat.

Een NAT-identiteit configureren (optioneel)

Typisch is een identiteit NAT nodig om te voorkomen dat het interessante verkeer de dynamische NAT raakt. De Identity NAT die in dit geval is geconfigureerd, is:

nat (inside,outside) source static local-network local-network destination static remote-network remote-network no-proxy-arp route-lookupIKEv2 IPSec-voorstel configureren

Het IKEv2 IPSec-voorstel wordt gebruikt om een reeks versleutelings- en integriteitsalgoritmen te definiëren om het gegevensverkeer te beschermen. Dit voorstel moet overeenkomen met beide VPN-peers om een IPSec SA succesvol te bouwen. De commando's die in dit geval worden gebruikt zijn:

crypto ipsec ikev2 ipsec-proposal IKEV2_TSET

protocol esp encryption aes-256

protocol esp integrity sha-256

Configureer een Crypto-kaart en bind deze aan de interface

Een crypto-kaart combineert alle vereiste configuraties en moet noodzakelijkerwijs het volgende bevatten:

- Een toegangslijst die overeenkomt met het verkeer dat moet worden gecodeerd (meestal aangeduid als Crypto ACL)

- peer-identificatie

- Minstens één IKEv2 IPSec-voorstel

De configuratie die hier wordt gebruikt is:

crypto map outside_map 1 match address asa-vpn

crypto map outside_map 1 set peer 10.20.20.20

crypto map outside_map 1 set ikev2 ipsec-proposal IKEV2_TSETHet laatste deel is het toepassen van deze crypto-kaart op de externe (openbare) interface met behulp van hetcrypto map outside_map interface outsidecommando.

Lokale ASA-eindconfiguratie

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.10.10.10 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 192.168.0.1 255.255.255.0

!

crypto ikev2 policy 10

encryption aes-256

integrity sha256

group 20

prf sha256

lifetime seconds 86400

additional-key-exchange 1

key-exchange-method 21

additional-key-exchange 2

key-exchange-method 31

!

crypto ikev2 enable outside

!

tunnel-group 10.20.20.20 type ipsec-l2l

tunnel-group 10.20.20.20 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

!

object-group network local-network

network-object 192.168.0.0 255.255.255.0

!

object-group network remote-network

network-object 172.16.10.0 255.255.255.0

!

access-list asa-vpn extended permit ip object-group local-network object-group remote-network

!

nat (inside,outside) source static local-network local-network destination static remote-network remote-network no-proxy-arp route-lookup

!

crypto ipsec ikev2 ipsec-proposal IKEV2_TSET

protocol esp encryption aes-256

protocol esp integrity sha-256

!

crypto map outside_map 1 match address asa-vpn

crypto map outside_map 1 set peer 10.20.20.20

crypto map outside_map 1 set ikev2 ipsec-proposal IKEV2_TSET

!

crypto map outside_map interface outsideExterne ASA-eindconfiguratie

interface GigabitEthernet0/0

nameif outside

security-level 0

ip address 10.20.20.20 255.255.255.0

!

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.10.1 255.255.255.0

!

crypto ikev2 policy 10

encryption aes-256

integrity sha256

group 20

prf sha256

lifetime seconds 86400

additional-key-exchange 1

key-exchange-method 21

additional-key-exchange 2

key-exchange-method 31

!

crypto ikev2 enable outside

!

tunnel-group 10.10.10.10 type ipsec-l2l

tunnel-group 10.10.10.10 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

!

object-group network local-network

network-object 172.16.10.0 255.255.255.0

!

object-group network remote-network

network-object 192.168.0.0 255.255.255.0

!

access-list asa-vpn extended permit ip object-group local-network object-group remote-network

!

nat (inside,outside) source static local-network local-network destination static remote-network remote-network no-proxy-arp route-lookup

!

crypto ipsec ikev2 ipsec-proposal IKEV2_TSET

protocol esp encryption aes-256

protocol esp integrity sha-256

!

crypto map outside_map 1 match address asa-vpn

crypto map outside_map 1 set peer 10.10.10.10

crypto map outside_map 1 set ikev2 ipsec-proposal IKEV2_TSET

!

crypto map outside_map interface outside

Opmerking: De ACL is in het gespiegelde formaat en de vooraf gedeelde sleutels zijn aan beide uiteinden hetzelfde.

Verifiëren

Voordat u controleert of de tunnel op is en dat deze het verkeer passeert, moet u ervoor zorgen dat interessant verkeer naar de ASA's wordt gestuurd.

Opmerking: De packet tracer werd gebruikt om de verkeersstroom te simuleren. Het kan worden gedaan met behulp van de packet-tracer opdracht;packet-tracer input inside icmp192.168.0.11 8 0 172.16.10.11 gedetailleerd op de Local-ASA.

Om de extra sleuteluitwisselingen te valideren, kunt u de opdracht gebruikenshow crypto ikev2 sa. Zoals te zien is in de uitvoer, kunt u de AKE-parameters controleren om de geselecteerde uitwisselingsalgoritmen te valideren.

Local-ASA# show crypto ikev2 sa IKEv2 SAs: Session-id:2, Status:UP-ACTIVE, IKE count:1, CHILD count:1 Tunnel-id Local Remote fvrf/ivrf Status Role 246015 10.10.10.10/500 10.20.20.20/500 READY INITIATOR Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:20, Auth sign: PSK, Auth verify: PSK Additional Key Exchange Group: AKE1: 21 AKE2: 31 Life/Active Time: 86400/7 sec Child sa: local selector 192.168.0.0/0 - 192.168.0.255/65535 remote selector 172.16.10.0/0 - 172.16.10.255/65535 ESP spi in/out: 0xf41ca3b5/0xda0e693b

Problemen oplossen

De genoemde debugs kunnen worden gebruikt om problemen met de IKEv2-tunnel op te lossen:

debug crypto ikev2 protocol 127

debug crypto ikev2 platform 127

Opmerking: Als u slechts één tunnel wilt oplossen (wat het geval moet zijn als het apparaat in productie is), moet u foutopsporingsfouten voorwaardelijk inschakelen met behulp van de opdracht foutopsporingscryptomunt peer X.X.X.X.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

16-Jan-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Manisha PandaCisco TAC Engineer

- Tanmay UniyalCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback