Inleiding

In dit document wordt een uitgebreide handleiding beschreven voor het configureren van een TLS Syslog-server op SD-WAN Cisco IOS® XE-apparaten.

Voorwaarden

Voordat u doorgaat met de configuratie van een TLS Syslog-server op SD-WAN Cisco IOS XE-apparaten, moet u ervoor zorgen dat u voldoet aan de vereisten:

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

-

SD-WAN-controllers - Zorg ervoor dat uw netwerk goed geconfigureerde SD-WAN-controllers bevat.

-

Cisco IOS XE SD-WAN Router - Een compatibele router met het Cisco IOS XE SD-WAN-image.

-

Syslog Server - Een op Ubuntu gebaseerde Syslog-server, zoals syslog-ng, om loggegevens te verzamelen en te beheren.

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configuratie

1. Installatie van syslog-ng op Ubuntu Machine

Om syslog-ng op uw Ubuntu-server in te stellen, voert u deze stappen uit om de juiste installatie en configuratie te garanderen.

Stap 1. Netwerkinstellingen configureren

Nadat u Ubuntu Server hebt geïnstalleerd, configureert u een statisch IP-adres en een DNS-server om ervoor te zorgen dat het systeem toegang heeft tot internet. Dit is cruciaal voor het downloaden van pakketten en updates.

Stap 2. Syslog-ng installeren

Open een terminal op uw Ubuntu-machine en voer uit:

sudo apt-get install syslog-ng

sudo apt-get install syslog-ng openssl

2. Root Certificate Authority installeren op Syslog Server voor serververificatie

Directory's maken en sleutels genereren

cd /etc/syslog-ng

mkdir cert.d key.d ca.d

cd cert.d

openssl genrsa -out ca.key 2048

openssl req -new -x509 -key ca.key -out PROXY-SIGNING-CA.ca -days 730

# Copy key to the key.d folder

cp ca.key ../key.d

Vingerafdruk berekenen

Voer de opdracht uit en kopieer de uitvoer:

openssl x509 -in PROXY-SIGNING-CA.ca -fingerprint -noout | awk -F "=" '{print $2}' | sed 's/://g' | tee fingerprint.txt

# Voorbeeld uitvoer: 54F371C8EE2BFB06E2C2D0944245C288FBB07163

3. Configuratiebestand syslog-ng-server configureren

Bewerk het syslog-ng configuratiebestand:

sudo nano /etc/syslog-ng/syslog-ng.conf

Voeg de configuratie toe:

source s_src {

network(

ip(0.0.0.0) port(6514)

transport("tls")

tls(

key-file("/etc/syslog-ng/key.d/ca.key")

cert-file("/etc/syslog-ng/cert.d/PROXY-SIGNING-CA.ca")

peer-verify(optional-untrusted)

)

);

};

destination remote {

file("/var/log/syslog");

};

log { source(s_src); destination(remote); };

4. Root Certificate Authority installeren op Cisco IOS XE SD-WAN-apparaat voor serververificatie

Configureer vanuit CLI

-

Geef de configuratiemodus op:

config-t

-

Configureer het vertrouwenspunt:

crypto pki trustpoint PROXY-SIGNING-CA

enrollment url bootflash:

revocation-check none

rsakeypair PROXY-SIGNING-CA 2048

subject-name cn=proxy-signing-cert

fqdn none

fingerprint 54F371C8EE2BFB06E2C2D0944245C288FBB07163 >> The fingerprint configured was obtained from the fingerprint.txt file above

commit

-

Kopieer het bestand PROXY-SIGNING-CA.ca met dezelfde naam van uw syslog-server naar de bootflash van de router.

-

Verifieer het trustpoint:

crypto pki authenticate PROXY-SIGNING-CA

example:

Router#crypto pki authenticate PROXY-SIGNING-CA

Reading file from bootflash:PROXY-SIGNING-CA.ca

Certificate has the attributes:

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Trustpoint Fingerprint: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Certificate validated - fingerprints matched.

Trustpoint CA certificate accepted.

-

Schrijf je in voor het trustpoint:

crypto pki enroll PROXY-SIGNING-CA

example:

vm32#crypto pki enroll PROXY-SIGNING-CA

Start certificate enrollment ..

The subject name in the certificate will include: cn=proxy-signing-cert

The fully-qualified domain name will not be included in the certificate

Certificate request sent to file system

The 'show crypto pki certificate verbose PROXY-SIGNING-CA' commandwill show the fingerprint.

-

Kopieer het bestand PROXY-SIGNING-CA.req van de router naar de syslog-server.

Onderteken het certificaat op de Syslog-server

openssl x509 -in PROXY-SIGNING-CA.req -req -CA PROXY-SIGNING-CA.ca -CAkey ca.key -out PROXY-SIGNING-CA.crt -CAcreateserial -extensions ca_extensions

-

Kopieer het gegenereerde bestand (PROXY-SIGNING-CA.crt) naar de bootflash van de router. kopie scp: bootflash:

-

Het certificaat importeren:

crypto pki import PROXY-SIGNING-CA certificate

example:

Router# crypto pki import PROXY-SIGNING-CA certificate

% The fully-qualified domain name will not be included in the certificate

% Request to retrieve Certificate queued

De configuratie valideren

show crypto pki trustpoint PROXY-SIGNING-CA status

example:

Router#show crypto pki trustpoint PROXY-SIGNING-CA status

Trustpoint PROXY-SIGNING-CA:

Issuing CA certificate configured:

Subject Name:

o=Internet Widgits Pty Ltd,st=Some-State,c=AU

Fingerprint MD5: 7A97B30B 2AE458FF D9E7D91F 66488DCF

Fingerprint SHA1: 21E0F09B B67B2E9D 706DBE69 856E5AA3 D39A268A

Router General Purpose certificate configured:

Subject Name:

cn=proxy-signing-cert

Fingerprint MD5: 140A1EAB FE945D56 D1A53855 FF361F3F

Fingerprint SHA1: ECA67413 9C102869 69F582A4 73E2B98C 80EFD6D5

Last enrollment status: Granted

State:

Keys generated ............. Yes (General Purpose, non-exportable)

Issuing CA authenticated ....... Yes

Certificate request(s) ..... Yes

5. TLS Syslog Server configureren op Cisco IOS XE SD-WAN Router

Configureer de syslog-server met de volgende opdrachten:

logging trap syslog-format rfc5424

logging source-interface GigabitEthernet0/0/0

logging tls-profile tls-profile

logging host X.X.X.X transport tls profile tls-profile

tls-version TLSv1.2

6. Verificaties

Logboeken op de router controleren

show logging

Showing last 10 lines

Log Buffer (512000 bytes):

Apr 9 05:59:48.025: %DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 05:59:48.709: %DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 05:59:50.015: %LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 05:59:51.016: %LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 05:59:52.242: %SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Logboeken controleren op de Syslog-server

tail -f /var/log/syslog

root@server1:/etc/syslog-ng# tail -f /var/log/syslog

Apr 9 15:51:14 10.66.91.94 188 <189>1 2024-04-09T05:51:51.037Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:38032 for netconf over ssh. External groups:

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 177 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:10 10.66.91.94 143 <189>1 2024-04-09T05:59:47.463Z - - - - - BOM%DMI-5-CONFIG_I: R0/0: dmiauthd: Configured from NETCONF/RESTCONF by admin, transaction-id 189410

Apr 9 15:59:11 10.66.91.94 188 <189>1 2024-04-09T05:59:48.711Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:58393 for netconf over ssh. External groups:

Apr 9 15:59:13 10.66.91.94 133 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINK-5-CHANGED: Interface GigabitEthernet0/0/1, changed state to administratively down

Apr 9 15:59:13 10.66.91.94 137 <189>1 2024-04-09T05:59:50.016Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to down

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:15 10.66.91.94 177 <189>1 2024-04-09T05:59:52.242Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:18 10.66.91.94 188 <189>1 2024-04-09T05:59:55.286Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:34575 for netconf over ssh. External groups:

Apr 9 15:59:21 10.66.91.94 113 <187>1 2024-04-09T05:59:58.882Z - - - - - BOM%LINK-3-UPDOWN: Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:21 10.66.91.94 135 <189>1 2024-04-09T05:59:59.882Z - - - - - BOM%LINEPROTO-5-UPDOWN: Line protocol on Interface GigabitEthernet0/0/1, changed state to up

Apr 9 15:59:28 10.66.91.94 177 <189>1 2024-04-09T06:00:05.536Z - - - - - BOM%SYS-5-CONFIG_P: Configured programmatically by process iosp_dmiauthd_conn_100001_vty_100001 from console as admin on vty4294966494

Apr 9 15:59:43 10.66.91.94 188 <189>1 2024-04-09T06:00:20.537Z - - - - - BOM%DMI-5-AUTH_PASSED: R0/0: dmiauthd: User 'vmanage-admin' authenticated successfully from 1.1.1.1:43530 for netconf over ssh. External groups:

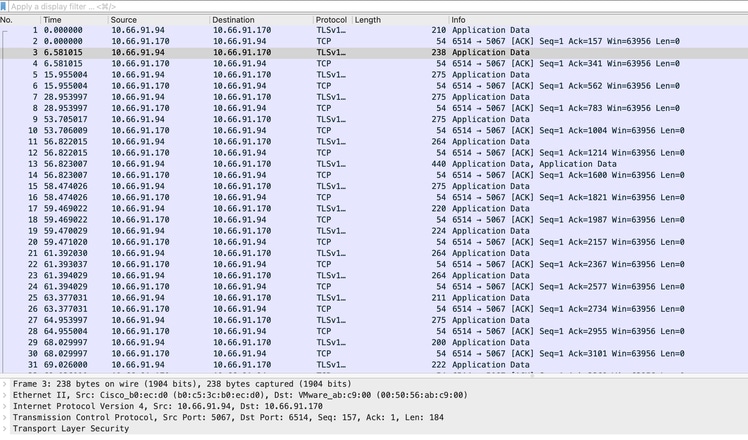

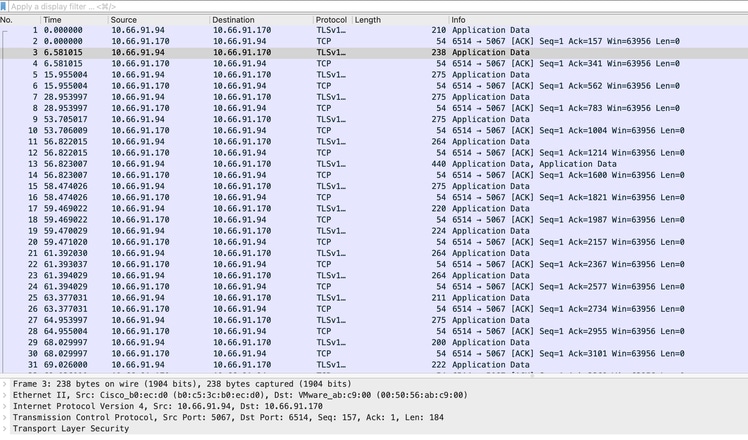

Pakket vastleggen screenshot en u kunt zien versleutelde communicatie gebeurt:

ISR4331-branch-NEW_Branch#show logging

Trap logging: level informational, 6284 message lines logged

Logging to 10.66.91.170 (tls port 6514, audit disabled,

link up),

131 message lines logged,

0 message lines rate-limited,

0 message lines dropped-by-MD,

xml disabled, sequence number disabled

filtering disabled

tls-profile: tls-proile

Logging Source-Interface: VRF Name:

GigabitEthernet0/0/0

TLS Profiles:

Profile Name: tls-proile

Ciphersuites: Default

Trustpoint: Default

TLS version: TLSv1.2

Verifiëren

Er is momenteel geen verificatieprocedure beschikbaar voor deze configuratie.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Feedback

Feedback