Inleiding

In dit document wordt de configuratie beschreven voor het uitvoeren van een statische NAT van en naar de servicekant van VRF op een Cisco IOS-XE® SD-WAN-router.

Voorwaarden

Cisco IOS-XE SD-WAN-apparaten op versie 17.3.1a of hoger moeten worden gebruikt.

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Software-defined Wide Area Network (SD-WAN)

- Network Address Translation (NAT)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies.

- ISR4451-X/K9 versie 17.6.2

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

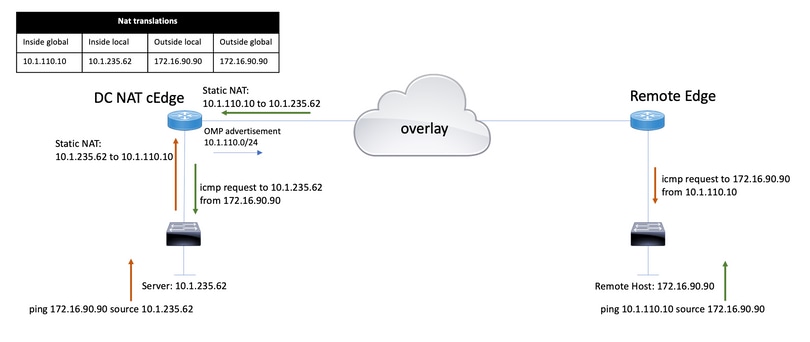

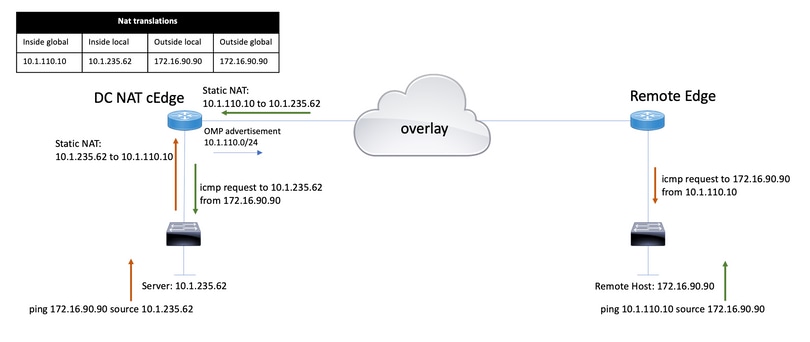

Netwerkdiagram

Voor het configureren van de statische NAT-service die in dit document wordt beschreven, wordt deze topologie gebruikt.

Het subnet 10.1.235.0/24 is privé en bevindt zich lokaal op de DC-site. Dit subnet wordt niet geadverteerd in het Overlay Management Protocol (OMP). Om de servers te kunnen laten communiceren, worden deze statisch gekoppeld aan het subnet 10.1.110.0/24.

- Wanneer server 10.1.235.62 de communicatie naar 172.16.90.90 initieert, moet cEdge NAT 10.1.235.62 tot 10.1.110.10 invoeren.

- Wanneer de host 172.16.90.90 met de server moet communiceren, wordt het verzoek uitgevoerd naar 10.1.110.10 en moet de cEdge het IP-adres van de bestemming vertalen naar 10.1.235.62.

Configuratie

cEdge-configuratie

Deze configuratie kan worden uitgevoerd via de CLI van de router of via een vManage-functiesjabloon.

Via CLI

De NAT-pool configureren:

ip nat pool natpool10 10.1.110.1 10.1.110.253 prefix-length 24

Configureer een statische globale NAT-pool:

ip nat inside source list global-list pool natpool10 vrf 10 match-in-vrf

Configureer de statische NAT-vermelding:

ip nat inside source static 10.1.235.62 10.1.110.10 vrf 10 match-in-vrf pool natpool10

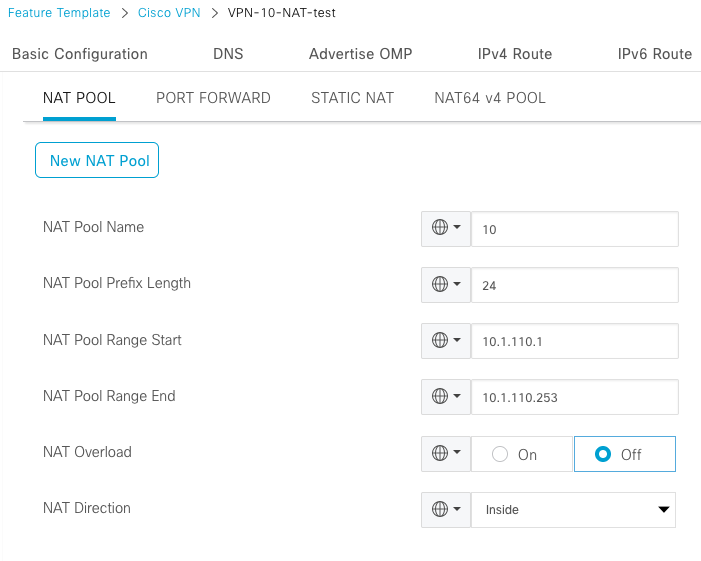

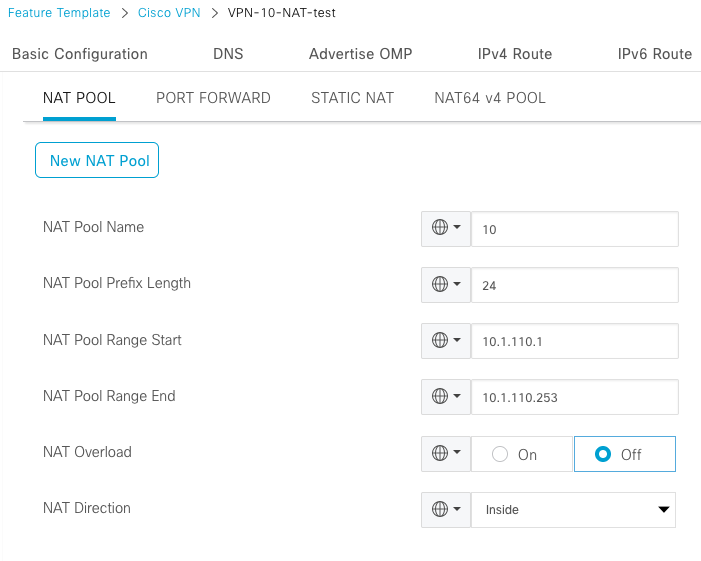

Via vManage-functiesjabloon

Navigeer in de service VPN feature template naar de NAT sectie > NAT Pool en klik op Nieuwe NAT Pool.

Vul de variabelen in en klik op Toevoegen wanneer u klaar bent:

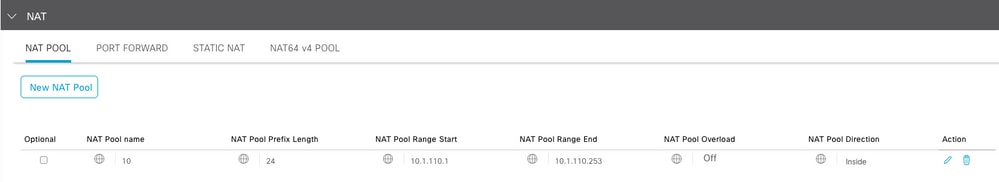

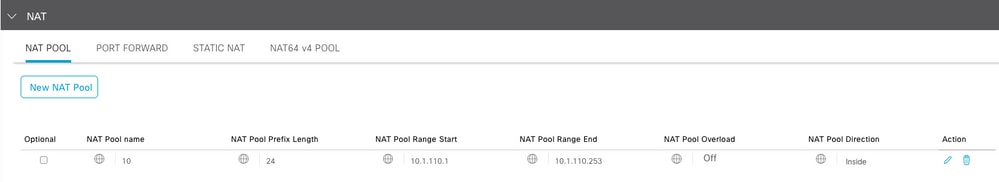

Controleer of de pool als volgt is gemaakt:

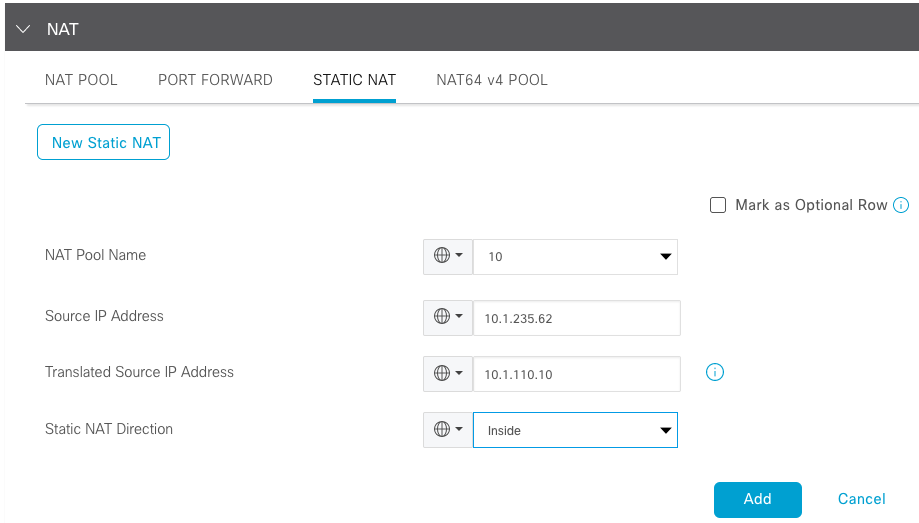

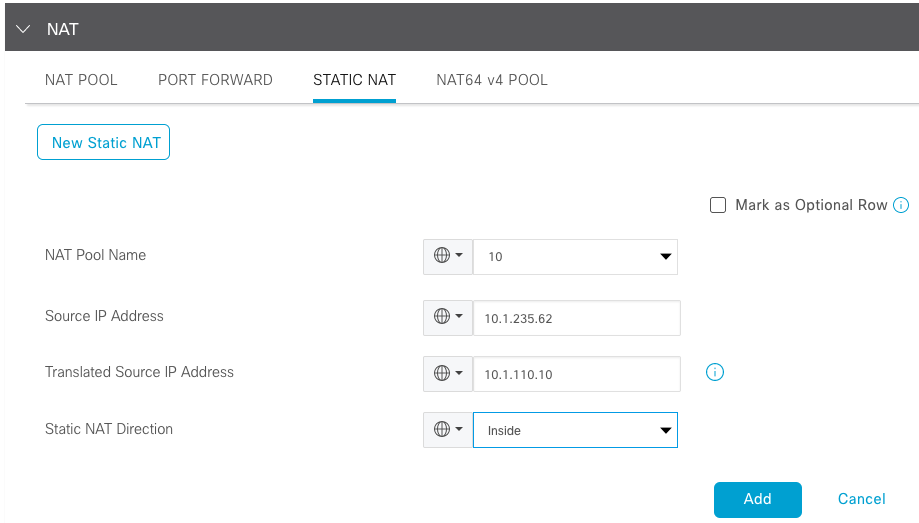

Zodra de pool is gemaakt, navigeert u naar Statische NAT en klikt u op de knop Nieuwe statische NAT.

Vul de variabelen in en klik op Toevoegen zodra u klaar bent:

gecentraliseerd gegevensbeleid

Er is een gecentraliseerd gegevensbeleid nodig om het dataverkeer met de gewenste voorvoegsels naar de NAT aan de servicekant te leiden.

VPN en sitelijst definiëren:

policy

lists

vpn-list VPN-10

vpn 10

!

site-list CEDGE

site-id 30

!

Definieer de eerste reeks voor de vertaling van binnen naar buiten:

data-policy _VPN-10_Data_NAT_cEdge

vpn-list VPN-10

sequence 1

match

source-ip 10.1.235.62/32

!

action accept

count nat_cedge_-1665659624

nat pool 10

!

!

De volgende reeks wordt gebruikt voor de vertaling van het bestemmingsadres. Het wordt gebruikt wanneer het verkeer van buiten naar binnen wordt gestart:

sequence 11

match

destination-ip 10.1.110.10/32

!

action accept

count nat_cedge_out2in_-1665659624

nat pool 10

!

!

default-action accept

!

!

Pas het beleid in alle richtingen toe:

apply-policy

site-list CEDGE

data-policy _VPN-10_Data_NAT_cEdge all

Verifiëren

Controleer de status van de NAT-configuratie met de verificatieopdrachten.

show sdwan policy from-vsmart

show ip nat translations

sdwan policy data-policy-filter

Ping van server 10.1.235.62 naar host 172.16.90.90 test:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:0 10.1.235.62:0 172.16.90.90:0 172.16.90.90:0

Total number of translations: 2

Ping van host 10.90.90.90 naar server 10.1.110.10 test:

cEdge#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 10.1.110.10 10.1.235.62 --- ---

icmp 10.1.110.10:8299 10.1.235.62:8299 172.16.90.90:8299 172.16.90.90:8299

Total number of translations: 2

Problemen oplossen

Controleer of de pakketten zijn toegenomen op de tellers voor gegevensbeleid:

cEdge#show sdwan policy data-policy-filter

data-policy-filter _VPN-10_Data_NAT_cEdge

data-policy-vpnlist VPN-10

data-policy-counter default_action_count

packets 1412

bytes 109382

data-policy-counter nat_cedge_-1665659624

packets 154

bytes 16852

data-policy-counter nat_cedge_out2in_-1665659624

packets 7

bytes 886

Gerelateerde informatie

Feedback

Feedback