Beveiligde overlay configureren met BGP-routeaankondigingen

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document wordt beschreven hoe u veilige overlay- en eBGP-aankondigingen op NFVIS configureert voor exclusief vBranch-verkeersbeheer.

Gebruikte componenten

De informatie in dit document is gebaseerd op deze hardware- en softwarecomponenten:

- ENCS5412 met NFVIS 4.7.1

- Catalyst 8000v met Cisco IOS® XE 17.09.03a

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

BGP-routeaankondiging

De NFVIS BGP-functie werkt met de beveiligde overlay-functie om routes van de BGP-buur over een beveiligde overlay-tunnel te leren. Deze aangeleerde routes of subnetten worden toegevoegd aan de NFVIS-routetafel voor de beveiligde tunnel, waardoor de routes toegankelijk zijn over de tunnel. Aangezien Secure Overlay slechts 1 enkele privéroute toestaat om van de tunnel te leren; het configureren van BGP maakt het mogelijk deze beperking te overwinnen door nabijheid door de gecodeerde tunnel te vestigen en geëxporteerde routes in de NFVIS vpnv4-routeringstabel te injecteren en vice versa.

Configuratievoorbeeld

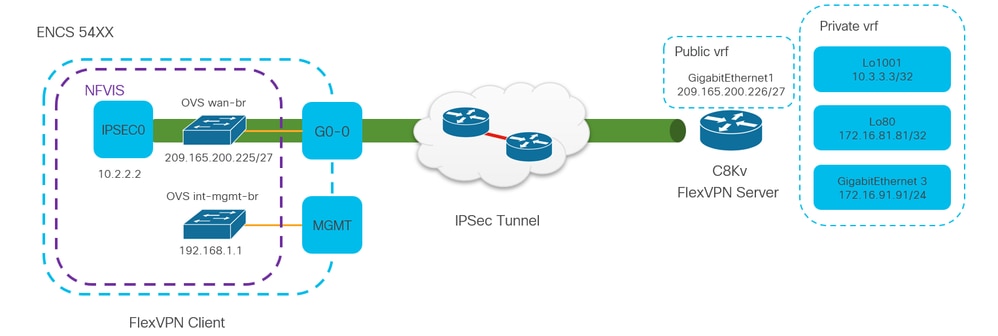

topologiediagram

Het doel van deze configuratie is om het IP-adres van het beheer van NFVIS te bereiken vanaf de c8000v. Zodra de tunnel is ingesteld, is het mogelijk om meer routes uit de private-vrf-subnetten te adverteren met behulp van eBGP-routeaankondigingen.

Afbeelding 1. Topologiediagram voor het voorbeeld dat in dit artikel is voorbereid

Eerste configuratie

Configureer de relevante IP-adressering op de FlexVPN-server (allemaal in globale configuratiemodus)

vrf definition private-vrf

rd 65000:7

address-family ipv4

exit-address-family

vrf definition public-vrf

address-family ipv4

exit-address-family

interface GigabitEthernet1

description Public-Facing Interface

vrf forwarding public-vrf

ip address 209.165.200.226 255.255.255.224

interface Loopback1001

description Tunnel Loopback

vrf forwarding private-vrf

ip address 10.3.3.3 255.255.255.255

interface Loopback80

description Route Announced Loopback

vrf forwarding private-vrf

ip address 172.16.81.81 255.255.255.255

interface GigabitEthernet3

description Route Announced Physical Interface

vrf forwarding private-vrf

ip address 172.16.91.91 255.255.255.0

aaa authorization network default localConfigureer voor NFVIS de WAN- en MGMT-interface dienovereenkomstig

system settings mgmt ip address 192.168.1.1 255.255.255.0

system settings wan ip address 209.165.200.225 255.255.255.224

system settings default-gw 209.165.200.254

system settings ip-receive-acl 0.0.0.0/0

service [ ssh https netconf scpd ]

action accept

priority 10

!FlexVPN-serverconfiguratie op de Catalyst 8000v-router

1. Een IKEv2-voorstel maken

Het specificeert de beveiligingsprotocollen en algoritmen die twee VPN-eindpunten moeten gebruiken tijdens de eerste fase (fase 1) van het opzetten van een veilig communicatiekanaal. Het doel van het IKEv2-voorstel is om de parameters voor authenticatie, codering, integriteit en sleuteluitwisseling te schetsen, waardoor ervoor wordt gezorgd dat beide eindpunten overeenstemming bereiken over een gemeenschappelijke reeks beveiligingsmaatregelen voordat gevoelige gegevens worden uitgewisseld.

crypto ikev2 proposal uCPE-proposal

encryption aes-cbc-256

integrity sha512

group 16 14Waarbij:

| Codering <algoritme> | Het voorstel bevat de versleutelingsalgoritmen (zoals AES of 3DES) die de VPN moet gebruiken om de gegevens te beschermen. Encryptie voorkomt dat afluisteraars het verkeer kunnen lezen dat door de VPN-tunnel gaat. |

| Integriteit <hash> | Het specificeert de algoritmen (zoals SHA-512) die worden gebruikt om de integriteit en authenticiteit van de berichten die tijdens de IKEv2-onderhandeling worden uitgewisseld, te waarborgen. Dit voorkomt manipulatie en replay aanvallen. |

2. Maak een IKEv2-beleid en associeer het met het voorstel.

Het is een configuratieset die de parameters dicteert voor de eerste fase (fase 1) van het tot stand brengen van een IPsec VPN-verbinding. Het richt zich voornamelijk op hoe de VPN-eindpunten elkaar verifiëren en een veilig communicatiekanaal opzetten voor de VPN-installatie.

crypto ikev2 policy uCPE-policy

match fvrf public-vrf

proposal uCPE-proposal3. Het IKEv2-autorisatiebeleid configureren

IKEv2 is een protocol dat wordt gebruikt om een beveiligde sessie tussen twee eindpunten op een netwerk in te stellen, en het autorisatiebeleid is een reeks regels die bepaalt welke bronnen en services een VPN-client mag gebruiken zodra de VPN-tunnel is ingesteld.

crypto ikev2 authorization policy uCPE-author-pol

pfs

route set interface Loopback1001Waarbij:

| PFS | Perfect Forward Secrecy (PFS) is een functie die de beveiliging van een VPN-verbinding verbetert door ervoor te zorgen dat elke nieuwe coderingssleutel onafhankelijk beveiligd is, zelfs als eerdere sleutels worden aangetast. |

| Route Set Interface <interface-naam> | Wanneer een VPN-sessie succesvol is ingesteld, worden de routes die zijn gedefinieerd in het IKEv2-autorisatiebeleid automatisch toegevoegd aan de routeringstabel van het apparaat. Dit zorgt ervoor dat verkeer dat bestemd is voor de netwerken die in de routeset zijn gespecificeerd, correct door de VPN-tunnel wordt geleid. |

4. Een IKEv2-profiel maken

Een IKEv2-beleid (Internet Key Exchange versie 2) is een reeks regels of parameters die worden gebruikt tijdens de IKEv2-fase van het opzetten van een IPsec (Internet Protocol Security) VPN-tunnel. IKEv2 is een protocol dat de veilige uitwisseling van sleutels en onderhandelingen van beveiligingsassociaties (SA's) tussen twee partijen die veilig willen communiceren via een niet-vertrouwd netwerk, zoals internet, vergemakkelijkt. Het IKEv2-beleid bepaalt hoe deze onderhandelingen moeten plaatsvinden en specificeert verschillende beveiligingsparameters die beide partijen moeten overeenkomen om een veilig en versleuteld communicatiekanaal te creëren.

Het IKEv2-profiel MOET het volgende bevatten:

- Een lokale en een externe verificatiemethode.

- Een matchidentiteit of een matchcertificaat of een matchverklaring.

crypto ikev2 profile uCPE-profile

description uCPE profile

match fvrf public-vrf

match identity remote any

authentication remote pre-share key ciscociscocisco123

authentication local pre-share key ciscociscocisco123

dpd 60 2 on-demand

aaa authorization group psk list default uCPE-author-pol local

virtual-template 1 mode autoWaarbij:

| Match FVRF Public-VRF | Maak een profiel vrf-aware. |

| Identiteitsafstand matchen met willekeurige | Maatregel om een binnenkomende sessie als geldig te herkennen; in dit geval iedereen. |

| Verificatie-sleutel voor externe vooraf delen CiscoCisco123 | Geeft aan dat de externe peer moet worden geverifieerd met behulp van vooraf gedeelde sleutels. |

| Verificatie lokale sleutel voor delen CiscoCisco123 | Geeft aan dat dit apparaat (lokaal) moet worden geverifieerd met behulp van vooraf gedeelde sleutels. |

| DPD 60 2 On-Demand | Dead Peer Detection; als er gedurende een minuut (60 seconden) geen pakketten zijn ontvangen, verzendt u 2 dpd-pakketten binnen dit interval van 60 seconden. |

| aaa autorisatiegroep psk lijst standaard uCPE-author-pol lokaal | Toewijzing van de route. |

| Virtual-Template 1 Mode Auto | Binden aan een virtuele sjabloon. |

5. Een IPsec-transformatieset maken

Het definieert een reeks beveiligingsprotocollen en algoritmen die moeten worden toegepast op het dataverkeer dat door de IPsec-tunnel gaat. In wezen geeft de transformatieset aan hoe de gegevens moeten worden gecodeerd en geverifieerd, waardoor een veilige overdracht tussen VPN-eindpunten wordt gewaarborgd. In de tunnelmodus wordt de IPsec-tunnel geconfigureerd om het volledige IP-pakket in te kapselen voor veilig transport over het netwerk.

crypto ipsec transform-set tset_aes_256_sha512 esp-aes 256 esp-sha512-hmac

mode tunnel

Waarbij:

| Transformeren-instellen <Transformeren-instellen-naam> | Specificeert de versleutelings- en integriteitsalgoritmen (Voorbeeld: AES voor versleuteling en SHA voor integriteit) die moeten worden gebruikt om de gegevens te beschermen die door de VPN-tunnel stromen. |

| IKEV2-profiel <IKEV2-profielnaam> instellen | Definieert de parameters voor de onderhandeling van de beveiligingsassociaties (SA's) in fase 1 van de VPN-installatie, inclusief coderingsalgoritmen, hash-algoritmen, authenticatiemethoden en de Diffie-Hellman-groep. |

| Instellen van PDF <groep> | Een optionele instelling die, indien ingeschakeld, ervoor zorgt dat elke nieuwe coderingssleutel geen verband houdt met een vorige sleutel, waardoor de beveiliging wordt verbeterd. |

6. Standaard IPsec-profiel verwijderen

Het verwijderen van het standaard IPsec-profiel is een praktijk die wordt toegepast om verschillende redenen met betrekking tot beveiliging, aanpassing en systeemhelderheid. Het standaard IPsec-profiel kan niet voldoen aan het specifieke beveiligingsbeleid of de specifieke vereisten van uw netwerk. Het verwijderen ervan zorgt ervoor dat geen VPN-tunnels per ongeluk suboptimale of onveilige instellingen gebruiken, waardoor het risico op kwetsbaarheden wordt verminderd.

Elk netwerk heeft unieke beveiligingseisen, waaronder specifieke encryptie- en hashingalgoritmen, sleutellengtes en authenticatiemethoden. Het verwijderen van het standaardprofiel moedigt het maken van aangepaste profielen aan die zijn afgestemd op deze specifieke behoeften en zorgen voor de best mogelijke bescherming en prestaties.

no crypto ipsec profile default7. Maak een IPsec-profiel en koppel het aan een transformatieset en het IKEv2-profiel.

Een IPsec-profiel (Internet Protocol Security) is een configuratie-entiteit die de instellingen en beleidsregels bevat die worden gebruikt om IPsec VPN-tunnels te maken en te beheren. Het dient als een sjabloon die kan worden toegepast op meerdere VPN-verbindingen, waardoor beveiligingsparameters worden gestandaardiseerd en het beheer van veilige communicatie over een netwerk wordt vereenvoudigd.

crypto ipsec profile uCPE-ips-prof

set security-association lifetime seconds 28800

set security-association idle-time 1800

set transform-set tset_aes_256_sha512

set pfs group14

set ikev2-profile uCPE-profile8. Een virtuele sjabloon maken

De Virtual-Template-interface fungeert als een dynamische sjabloon voor virtuele toegangsinterfaces en biedt een schaalbare en efficiënte manier om VPN-verbindingen te beheren. Het maakt de dynamische installatie van Virtual-Access interfaces mogelijk. Wanneer een nieuwe VPN-sessie wordt gestart, maakt het apparaat een Virtual-Access-interface op basis van de configuratie die is opgegeven in de Virtual-Template. Dit proces ondersteunt een groot aantal externe clients en sites door bronnen dynamisch toe te wijzen als dat nodig is zonder dat vooraf geconfigureerde fysieke interfaces voor elke verbinding nodig zijn.

Door het gebruik van Virtual-Templates kunnen FlexVPN-implementaties efficiënt worden geschaald wanneer nieuwe verbindingen tot stand worden gebracht, zonder dat handmatige configuratie van elke afzonderlijke sessie nodig is.

interface Virtual-Template1 type tunnel

vrf forwarding private-vrf

ip unnumbered Loopback1001

ip mtu 1400

ip tcp adjust-mss 1380

tunnel mode ipsec ipv4

tunnel vrf public-vrf

tunnel protection ipsec profile uCPE-ips-profNFVIS Secure Overlay Minimumconfiguratie

De instantie secure-overlay configureren

secure-overlay myconn local-bridge wan-br local-system-ip-addr 10.2.2.2 local-system-ip-subnet 10.2.2.0/27 remote-interface-ip-addr 209.165.200.226 remote-system-ip-addr 10.3.3.3 remote-system-ip-subnet 10.3.3.3/32

ike-cipher aes256-sha512-modp4096 esp-cipher aes256-sha512-modp4096

psk local-psk ciscociscocisco123 remote-psk ciscociscocisco123

commit

Opmerking: Wanneer u BGP-routeaankondiging via een IPSec-tunnel configureert, moet u ervoor zorgen dat u de beveiligde overlay configureert om een virtueel IP-adres (niet afkomstig van een fysieke interface of OVS-brug) te gebruiken voor het IP-adres van de lokale tunnel. In het bovenstaande voorbeeld zijn dit de virtuele adresseringsopdrachten gewijzigd: local-system-ip-addr 10.2.2.2 local-system-ip-subnet 10.2.2.0/27. Wachtwoord moet minimaal 15 tekens zijn.

Overlay-status bekijken

nfvis# show secure-overlay

secure-overlay myconn

state up

active-local-bridge wan-br

selected-local-bridge wan-br

active-local-system-ip-addr 10.2.2.2

active-remote-interface-ip-addr 209.165.200.226

active-remote-system-ip-addr 10.3.3.3

active-remote-system-ip-subnet 10.3.3.3/32

active-remote-id 209.165.200.226BGP-routeaankondiging voor de FlexVPN-server

Deze installatie moet eBGP gebruiken voor de peering, waarbij het bronadres (virtueel IP-adres voor het IP-subnet van de lokale tunnel) van de NFVIS-zijde moet worden toegevoegd aan het luisterbereik.

router bgp 65000

bgp router-id 10.3.3.3

bgp always-compare-med

bgp log-neighbor-changes

bgp deterministic-med

bgp listen range 10.2.2.0/24 peer-group uCPEs

bgp listen limit 255

no bgp default ipv4-unicast

address-family ipv4 vrf private-vrf

redistribute connected

redistribute static

neighbor uCPEs peer-group

neighbor uCPEs remote-as 200

neighbor uCPEs ebgp-multihop 10

neighbor uCPEs timers 610 1835

exit-address-familyWaarbij:

| BGP Always-Compare-Med | Configureert de router om altijd het MED-attribuut (Multi-Exit Discriminator) te vergelijken voor alle routes, ongeacht hun oorspronkelijke AS. |

| BGP-log-buurman-wijzigingen | Maakt registratie mogelijk voor gebeurtenissen die verband houden met veranderingen in relaties met BGP-buren. |

| BGP deterministisch-MED |

Zorgt voor de vergelijking van de MED voor paden van buren in verschillende autonome systemen. |

| BGP-luisterbereik <netwerk>/<masker> peer-group <peer-group-naam> |

Hiermee wordt dynamische buurtdetectie binnen het opgegeven IP-bereik (netwerk/masker) ingeschakeld en worden ontdekte buren toegewezen aan de naam van de peergroep. Dit vereenvoudigt de configuratie door gemeenschappelijke instellingen toe te passen op alle peers in de groep. |

| Luisterlimiet BGP 255 |

Stelt het maximum aantal dynamische BGP-buren dat binnen het luisterbereik kan worden geaccepteerd in op 255. |

| Geen BGP Standaard IPv4-Unicast |

Schakelt het automatisch verzenden van IPv4 unicast-routeringsinformatie naar BGP-buren uit, waarvoor expliciete configuratie nodig is om dit in te schakelen. |

| verbonden herverdelen |

Herverdeelt routes van direct verbonden netwerken naar BGP (Private subnets van de FlexVPN-server die behoren tot de private-vrf) |

| statische herverdeling |

Herverdeelt statische routes naar BGP. |

| buur uCPEs ebgp-multihop 10 |

Hiermee kunnen EBGP-verbindingen (External BGP) met peers in de peer-groep maximaal 10 hops omvatten, handig voor het aansluiten van apparaten die niet direct naast elkaar liggen. |

| buur uCPEs timers <keep-alive> <hold-down> |

Stelt de BGP-keepalive en hold-down timers in voor buren in de peer-groep (respectievelijk 610 seconden en 1835 seconden voor het voorbeeld). |

Opmerking: een lijst met uitgaande prefix kan worden geconfigureerd om de routeadvertenties van de buren in de peergroep te beheren: de lijst met prefix van de buren

BGP-configuratie op NFVIS

Start het BGP-proces met de instellingen van de eBGP-groep

router bgp 200

router-id 10.2.2.2

neighbor 10.3.3.3 remote-as 65000

commitBGP-beoordeling

Deze output onthult de toestand van een BGP-sessie zoals gerapporteerd door de BIRD Internet Routing Daemon. Deze routeringssoftware is verantwoordelijk voor het afhandelen van IP-routes en het nemen van beslissingen over hun richting. Uit de verstrekte informatie blijkt duidelijk dat de BGP-sessie zich in een "Vastgestelde" staat bevindt, wat aangeeft dat het BGP-peeringproces met succes is voltooid en dat de sessie momenteel actief is. Het heeft met succes vier routes geïmporteerd, en het heeft opgemerkt dat er een bovengrens van 15 routes is die kunnen worden geïmporteerd.

nfvis# support show bgp

BIRD 1.6.8 ready.

name proto table state since info

bgp_10_3_3_3 BGP bgp_table_10_3_3_3 up 09:54:14 Established

Preference: 100

Input filter: ACCEPT

Output filter: ACCEPT

Import limit: 15

Action: disable

Routes: 4 imported, 0 exported, 8 preferred

Route change stats: received rejected filtered ignored accepted

Import updates: 4 0 0 0 4

Import withdraws: 0 0 --- 0 0

Export updates: 4 4 0 --- 0

Export withdraws: 0 --- --- --- 0

BGP state: Established

Neighbor address: 10.3.3.3

Neighbor AS: 65000

Neighbor ID: 10.3.3.3

Neighbor caps: refresh enhanced-refresh AS4

Session: external multihop AS4

Source address: 10.2.2.2

Route limit: 4/15

Hold timer: 191/240

Keepalive timer: 38/80Zorg ervoor dat de privésubnetten van de FlexVPN-server zijn geadverteerd via BGP

Bij het configureren van BGP-routeaankondiging is de enige configureerbare adresfamilie of transmissiecombinatie ipv4 unicast voor IPSec. Om de BGP-status te bekijken, is de configureerbare adresfamilie of transmissie voor IPSec vpnv4 unicast.

nfvis# show bgp vpnv4 unicast

Family Transmission Router ID Local AS Number

vpnv4 unicast 10.2.2.2 200Met de show bgp vpnv4 unicast route opdracht, kunt u informatie over de VPNv4 unicast routes bekend bij de BGP proces ophalen.

nfvis# show bgp vpnv4 unicast route

Network Next-Hop Metric LocPrf Path

172.16.81.81/32 10.3.3.3 0 100 65000 ?

172.16.91.0/24 10.3.3.3 0 100 65000 ?

10.2.2.0/27 10.3.3.3 0 100 65000 ?

10.3.3.3/32 10.3.3.3 0 100 65000 ?Voor de head-end VPN-server kan een overzicht van de BGP-configuratie en operationele status worden gegenereerd om snel de status en configuratie van BGP-sessies te beoordelen.

c8000v# show ip bgp summary

Number of dynamically created neighbors in vrf private-vrf: 1/(100 max)

Total dynamically created neighbors: 1/(255 max), Subnet ranges: 1Aanvullende, gedetailleerde informatie over de VPNv4 (VPN over IPv4) routeringstabel items beheerd door BGP kan worden weergegeven, het moet specifieke kenmerken van elke VPNv4 route bevatten, zoals het routeprefix, het IP-adres van de volgende hop, het oorspronkelijke AS-nummer en verschillende BGP-attributen zoals lokale voorkeur, MED (Multi-Exit Discriminator) en gemeenschapswaarden.

c8000v# show ip bgp vpnv4 all

BGP table version is 5, local router ID is 10.3.3.3

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

t secondary path, L long-lived-stale,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

Route Distinguisher: 65000:7 (default for vrf private-vrf)

*> 10.2.2.0/27

0.0.0.0 0 32768 ?

*> 172.16.81.81/32 0.0.0.0 0 32768 ?

*> 172.16.91.0/24 0.0.0.0 0 32768 ?

*> 10.3.3.3/32

0.0.0.0 0 32768 ?Probleemoplossing

NFVIS (FlexVPN-client)

NFVIS-logbestanden

U kunt alle initialisatie- en foutlogboeken voor de IPsec-fasen bekijken in het logbestand charon.log van NFVIS:

nfvis# show log charon.log

Feb 5 07:55:36.771 00[JOB] spawning 16 worker threads

Feb 5 07:55:36.786 05[CFG] received stroke: add connection 'myconn'

Feb 5 07:55:36.786 05[CFG] added configuration 'myconn'

Feb 5 07:55:36.787 06[CFG] received stroke: initiate 'myconn'

Feb 5 07:55:36.787 06[IKE] initiating IKE_SA myconn[1] to 209.165.200.226

Feb 5 07:55:36.899 06[ENC] generating IKE_SA_INIT request 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) N(HASH_ALG) N(REDIR_SUP) V ]

Feb 5 07:55:36.899 06[NET] sending packet: from 209.165.200.225[500] to 209.165.200.226[500] (741 bytes)

Feb 5 07:55:37.122 09[NET] received packet: from 209.165.200.226[500] to 209.165.200.225[500] (807 bytes)

Feb 5 07:55:37.122 09[ENC] parsed IKE_SA_INIT response 0 [ SA KE No V V V V N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(HTTP_CERT_LOOK) ]

Feb 5 07:55:37.122 09[IKE] received Cisco Delete Reason vendor ID

Feb 5 07:55:37.122 09[ENC] received unknown vendor ID: 43:49:53:43:4f:56:50:4e:2d:52:45:56:2d:30:32

Feb 5 07:55:37.122 09[ENC] received unknown vendor ID: 43:49:53:43:4f:2d:44:59:4e:41:4d:49:43:2d:52:4f:55:54:45

Feb 5 07:55:37.122 09[IKE] received Cisco FlexVPN Supported vendor ID

Feb 5 07:55:37.122 09[CFG] selected proposal: IKE:AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_4096

Feb 5 07:55:37.235 09[IKE] cert payload ANY not supported - ignored

Feb 5 07:55:37.235 09[IKE] authentication of '209.165.200.225' (myself) with pre-shared key

Feb 5 07:55:37.235 09[IKE] establishing CHILD_SA myconn{1}

Feb 5 07:55:37.236 09[ENC] generating IKE_AUTH request 1 [ IDi N(INIT_CONTACT) IDr AUTH SA TSi TSr N(MOBIKE_SUP) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(ADD_4_ADDR) N(EAP_ONLY) N(MSG_ID_SYN_SUP) ]

Feb 5 07:55:37.236 09[NET] sending packet: from 209.165.200.225[4500] to 209.165.200.226[4500] (480 bytes)

Feb 5 07:55:37.322 10[NET] received packet: from 209.165.200.226[4500] to 209.165.200.225[4500] (320 bytes)

Feb 5 07:55:37.322 10[ENC] parsed IKE_AUTH response 1 [ V IDr AUTH SA TSi TSr N(SET_WINSIZE) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

Feb 5 07:55:37.323 10[IKE] authentication of '209.165.200.226' with pre-shared key successful

Feb 5 07:55:37.323 10[IKE] IKE_SA myconn[1] established between 209.165.200.225[209.165.200.225]...209.165.200.226[209.165.200.226]

Feb 5 07:55:37.323 10[IKE] scheduling rekeying in 86190s

Feb 5 07:55:37.323 10[IKE] maximum IKE_SA lifetime 86370s

Feb 5 07:55:37.323 10[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

Feb 5 07:55:37.323 10[CFG] selected proposal: ESP:AES_CBC_256/HMAC_SHA2_512_256/NO_EXT_SEQ

Feb 5 07:55:37.323 10[IKE] CHILD_SA myconn{1} established with SPIs cfc15900_i 49f5e23c_o and TS 10.2.2.0/27 === 0.0.0.0/0

Feb 5 07:55:37.342 11[NET] received packet: from 209.165.200.2264[4500] to 209.165.200.225[4500] (384 bytes)

Feb 5 07:55:37.342 11[ENC] parsed INFORMATIONAL request 0 [ CPS(SUBNET VER U_PFS) ]

Feb 5 07:55:37.342 11[IKE] Processing informational configuration payload CONFIGURATION

Feb 5 07:55:37.342 11[IKE] Processing information configuration payload of type CFG_SET

Feb 5 07:55:37.342 11[IKE] Processing attribute INTERNAL_IP4_SUBNET

Feb 5 07:55:37.342 11[ENC] generating INFORMATIONAL response 0 [ ]

Feb 5 07:55:37.342 11[NET] sending packet: from 209.165.200.225[4500] to 209.165.200.226[4500] (96 bytes) Interne Kernel strongswan geïnjecteerde routes

Op Linux installeert strongswan (multiplatform IPsec-implementatie gebruikt door NFVIS) routes (inclusief BGP VPNv4 unicast-routes) standaard in routeringstabel 220 en vereist daarom dat de kernel op beleid gebaseerde routering ondersteunt.

nfvis# support show route 220

10.2.2.0/27 dev ipsec0 proto bird scope link

172.16.81.81 dev ipsec0 proto bird scope link

172.16.91.0/24 dev ipsec0 proto bird scope link

10.3.3.3 dev ipsec0 scope linkIPsec0-interfacestatus bekijken

U kunt meer informatie over de virtuele interface ipsec0 krijgen met het gebruik van ifconfig

nfvis# support show ifconfig ipsec0

ipsec0: flags=209 mtu 9196

inet 10.2.2.2 netmask 255.255.255.255 destination 10.2.2.2

tunnel txqueuelen 1000 (IPIP Tunnel)

RX packets 5105 bytes 388266 (379.1 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 5105 bytes 389269 (380.1 KiB)

TX errors 1 dropped 0 overruns 0 carrier 1 collisions 0 Head-end (FlexVPN-server)

Beoordeel IPsec SA's die zijn gebouwd tussen peers

De versleutelde tunnel is gebouwd tussen 209.165.200.226 via de Virtual-Access1-interface en 209.165.200.225 voor verkeer dat gaat tussen netwerken 0.0.0.0/0 en 10.2.2.0/27; twee Incapsulating Security Payload (ESP) SA's gebouwd inkomende en uitgaande.

c8000v# show crypto ipsec sa

interface: Virtual-Access1

Crypto map tag: Virtual-Access1-head-0, local addr 209.165.200.226

protected vrf: private-vrf

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.2.2.0/255.255.255.224/0/0)

current_peer 209.165.200.225 port 4500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 218, #pkts encrypt: 218, #pkts digest: 218

#pkts decaps: 218, #pkts decrypt: 218, #pkts verify: 218

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 209.165.200.226, remote crypto endpt.: 209.165.200.225

plaintext mtu 1422, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet1

current outbound spi: 0xC91BCDE0(3374042592)

PFS (Y/N): Y, DH group: group16

inbound esp sas:

spi: 0xB80E6942(3087952194)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2123, flow_id: CSR:123, sibling_flags FFFFFFFF80000048, crypto map: Virtual-Access1-head-0, initiator : False

sa timing: remaining key lifetime (k/sec): (4607969/27078)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xC91BCDE0(3374042592)

transform: esp-256-aes esp-sha512-hmac ,

in use settings ={Tunnel, }

conn id: 2124, flow_id: CSR:124, sibling_flags FFFFFFFF80000048, crypto map: Virtual-Access1-head-0, initiator : False

sa timing: remaining key lifetime (k/sec): (4607983/27078)

IV size: 16 bytes

replay detection support: Y

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:Actieve Crypto-sessies (codering) weergeven

De uitvoer voor de show crypto-sessiedetails moet uitgebreide details bevatten over elke actieve crypto-sessie, inclusief het type VPN (zoals site-to-site of externe toegang), de coderings- en hashing-algoritmen die worden gebruikt en de beveiligingsassociaties (SA's) voor zowel inkomend als uitgaand verkeer. Omdat het ook statistieken weergeeft over het gecodeerde en gedecodeerde verkeer, zoals het aantal pakketten en bytes; dit kan nuttig zijn voor het bewaken van de hoeveelheid gegevens die door de VPN worden beveiligd en voor het oplossen van doorvoerproblemen.

c8000v# show crypto session detail

Crypto session current status

Code: C - IKE Configuration mode, D - Dead Peer Detection

K - Keepalives, N - NAT-traversal, T - cTCP encapsulation

X - IKE Extended Authentication, F - IKE Fragmentation

R - IKE Auto Reconnect, U - IKE Dynamic Route Update

S - SIP VPN

Interface: Virtual-Access1

Profile: uCPE-profile

Uptime: 11:39:46

Session status: UP-ACTIVE

Peer: 209.165.200.225 port 4500 fvrf: public-vrf ivrf: private-vrf

Desc: uCPE profile

Phase1_id: 209.165.200.225

Session ID: 1235

IKEv2 SA: local 209.165.200.226/4500 remote 209.165.200.225/4500 Active

Capabilities:D connid:2 lifetime:12:20:14

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 10.2.2.0/255.255.255.224

Active SAs: 2, origin: crypto map

Inbound: #pkts dec'ed 296 drop 0 life (KB/Sec) 4607958/7 hours, 20 mins

Outbound: #pkts enc'ed 296 drop 0 life (KB/Sec) 4607977/7 hours, 20 minsDe duidelijke cryptocommando's worden gebruikt om handmatig VPN-verbindingen te resetten of beveiligingsassociaties (SA's) te wissen zonder het hele apparaat opnieuw op te starten.

- duidelijk crypto ikev2 zou IKEv2 beveiligingsassociaties (IKEv2 SA's) wissen.

- duidelijke crypto-sessie zou IKEv1 (isakmp) / IKEv2 en IPSec SA's wissen.

-

clear crypto sa zou alleen de IPSec SA's wissen.

- crypto ipsec sa wissen zou de actieve IPSec security associaties verwijderen.

Debugs uitvoeren voor aanvullende probleemoplossing

IKEv2-fouten kunnen helpen bij het identificeren en oplossen van fouten op het head-end-apparaat (c8000v) die kunnen optreden tijdens het IKEv2-onderhandelingsproces en FlexVPN-clientverbindingen, zoals problemen met het vaststellen van de VPN-sessie, beleidstoepassing of clientspecifieke fouten.

c8000v# terminal no monitor

c8000v(config)# logging buffer 1000000

c8000v(config)# logging buffered debugging

c8000v# debug crypto ikev2 error

c8000v# debug crypto ikev2 internal

c8000v# debug crypto ikev2 client flexvpnGerelateerde artikelen en documentatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

14-Feb-2024

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Sebastian Madrigaltechnisch adviseur

- Felipe Simmonds Altahonatechnisch adviseur

- Yesid Soto Cobostechnisch adviseur

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback