Route-lekkage in MPLS/VPN-netwerken

Inhoud

Inleiding

Dit document biedt voorbeeldconfiguraties voor routelekkage in een MPLS/VPN-omgeving.

Voorwaarden

Vereisten

Er zijn geen specifieke vereisten van toepassing op dit document.

Gebruikte componenten

Dit document is niet beperkt tot specifieke software- en hardware-versies.

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u de potentiële impact van elke opdracht begrijpen.

Conventies

Raadpleeg Cisco Technical Tips Conventions (Conventies voor technische tips van Cisco) voor meer informatie over documentconventies.

Configureren

Deze secties bevatten deze twee configuratievoorbeelden:

-

Route die van een globale routeringstabel naar een VPN-routing/Forwarding-instantie (VRF) lekt en route die van een VRF naar een globale routeringstabel lekt

-

Route die tussen verschillende VRFs lekt

Opmerking: om aanvullende informatie over de opdrachten in dit document te vinden, gebruikt u de Opdrachtzoekfunctie (alleen geregistreerde klanten).

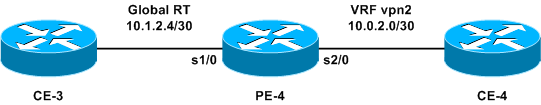

Route die van een Globale Routing Lijst in een VRF en Route lekt van VRF in een Globale Routing Lijst lekt

Deze configuratie beschrijft route die van een globale routeringstabel lekt in een VRF en route die van VRF in een globale routeringstabel lekt.

Netwerkdiagram

Deze configuratie gebruikt de volgende netwerkinstellingen:

Configuratie

In dit voorbeeld, wordt een post van het Netwerkbeheer van het Systeem (NMS) die in een VRF wordt gevestigd betreden van de globale routeringstabel. De providerrand (PE) routers en provider (P) routers moeten de netflow-informatie naar een NMS-station (10.0.2.2) in een VRF exporteren. 10.0.2.2 is bereikbaar via een VRF-interface op PE-4.

Om toegang te krijgen tot 10.0.2.0/30 van de globale tabel wordt een statische route naar 10.0.2.0/30 die wijst op de VRF-interface op de PE-4 geïntroduceerd. Deze statische route wordt vervolgens via Interior Gateway Protocol (IGP) herverdeeld naar alle PE- en IP-routers. Dit zorgt ervoor dat alle PE en P routers 10.0.2.0/30 via PE-4 kunnen bereiken.

Er wordt ook een statische VRF-route toegevoegd. De statische VRF-route wijst naar het subnet in het wereldwijde netwerk dat het verkeer naar dit NMS-station verstuurt. Zonder deze toevoeging laat de PE-4 het verkeer, van het NMS-station, dat op de VRF-interface wordt ontvangen, dalen; en de PE-4 stuurt de ICMP: host onbereikbaar rcv bericht naar het NMS station.

In deze sectie wordt deze configuratie gebruikt:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

De statische routes kunnen nu in om het even welke IGP worden opnieuw verdeeld die voor het hele netwerk moet worden aangekondigd. Dit geldt ook als de VRF-interface een LAN-interface is (bijvoorbeeld Ethernet). De exacte configuratieopdracht daarvoor is:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Opmerking: het IP-adres dat na de interfacenaam is geconfigureerd, wordt alleen gebruikt door Address Resolution Protocol (ARP) om te weten welk adres moet worden opgelost.

Opmerking: voor 4500 Series switches moet u statische ARP-vermeldingen in de VRF-tabellen configureren voor de respectievelijke volgende hopadressen.

N.B.: Standaard accepteert Cisco IOS®-software statische VRF-routes zoals deze zijn geconfigureerd. Dit zou veiligheid kunnen compromitteren omdat het route het lekken tussen verschillende VRFs zou kunnen introduceren. U kunt de statische opdracht geen IP-route tussen de vrf gebruiken om de installatie van dergelijke statische VRF-routes te voorkomen. Raadpleeg MPLS Virtual Private Networks (VPN’s) voor meer informatie over de statische opdracht zonder IP-route voor statische interfacekaarten.

Verifiëren

Deze sectie verschaft informatie om te bevestigen dat uw configuratie correct werkt.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

IP-route 10.0.2.0 tonen—Hier wordt een opgegeven IP-adres weergegeven voor routing.

-

toon ip route vrf vpn2 10.1.2.4—Hier wordt een opgegeven IP-adres VRF-routinginvoer weergegeven.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

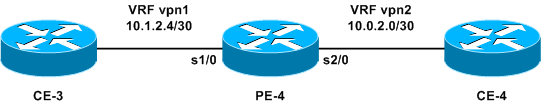

Route die tussen verschillende VRFs lekt

Deze configuratie beschrijft het lekken van route tussen verschillende VRF's.

Netwerkdiagram

Deze configuratie gebruikt dit netwerkdiagram:

Configuratie

U kunt geen twee statische routes configureren om elke prefix tussen de VRF’s te adverteren, omdat deze methode niet wordt ondersteund. De pakketten worden niet door de router gerouteerd. Om route-lekkage tussen VRF’s te bereiken, moet u de importfunctionaliteit van route-target gebruiken en BGP (Border Gateway Protocol) op de router inschakelen. Er is geen BGP-buur vereist.

In deze sectie wordt deze configuratie gebruikt:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Verifiëren

Deze sectie verschaft informatie om problemen met uw configuratie op te lossen.

Bepaalde opdrachten met show worden ondersteund door de tool Output Interpreter (alleen voor geregistreerde klanten). Hiermee kunt u een analyse van de output van opdrachten met show genereren.

-

toon ip bgp vpnv4 alle—Hier worden alle VPNv4 prefixes weergegeven die via BGP worden geleerd.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Opmerking: De andere manier van het lekken van routes tussen VRF’s is om twee Ethernet-interfaces op de PE-4 router te verbinden en elke Ethernet-interface te koppelen aan een van de VRF’s. U moet ook statische ARP-vermeldingen in de VRF-tabellen configureren voor de respectievelijke volgende hopadressen. Dit is echter geen aanbevolen oplossing voor routelekkage tussen VRF’s; de eerder beschreven BGP-techniek is de aanbevolen oplossing.

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

Gerelateerde informatie

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

1.0 |

09-Jan-2004

|

Eerste vrijgave |

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback