Inleiding

Dit document beschrijft de configuratie voor toegang tot externe servers met het LDAP-protocol in onze Unified Computing System Manager Domain (UCSM).

Voorwaarden

Vereisten

Cisco raadt kennis van deze onderwerpen aan:

Unified Computing System Manager Domain (UCSM)- Lokale en externe verificatie

Lightweight Directory Access Protocol (LDAP) Microsoft Active Directory (MS-AD)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

Cisco UCS 6454 Fabric Interconnect- UCS M versie 4.0(4k)

Microsoft Active Directory (MS-AD)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

Lightweight Directory Access Protocol (LDAP) is een van de kernprotocollen die zijn ontwikkeld voor gidsdiensten die gebruikers en hun toegangsrechten tot IT-middelen veilig beheren.

De meeste directorydiensten gebruiken nog steeds LDAP, hoewel ze ook extra protocollen zoals Kerberos, SAML, RADIUS, SMB, Oauth en anderen kunnen gebruiken.

Configureren

Voordat u begint

InloggenCisco UCS Manager GUIals administratieve gebruiker.

Een lokaal verificatiedomein maken

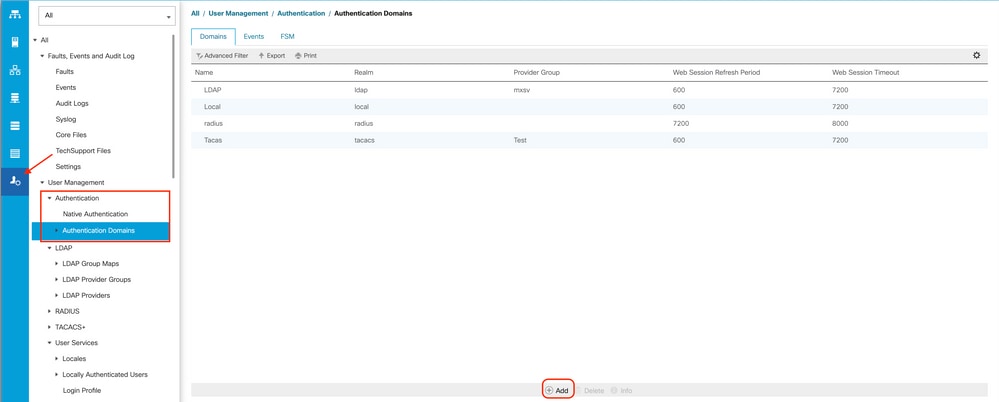

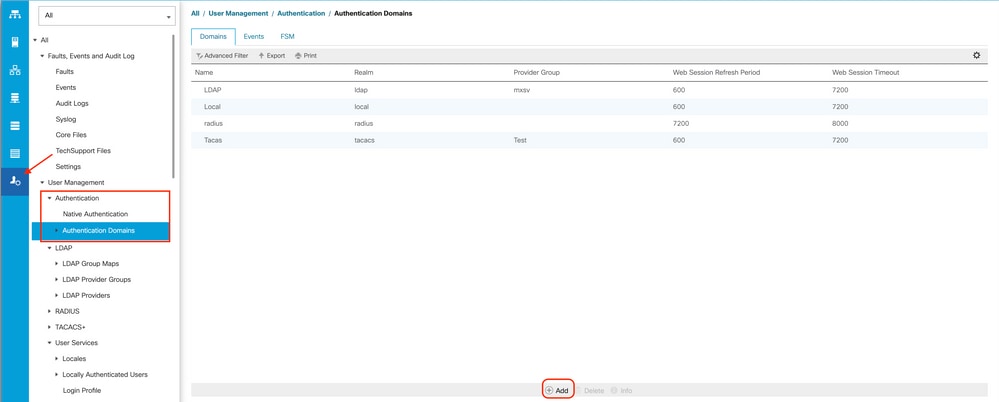

Stap 1. In het Navigation deelvenster klikt u op het Admin tabblad.

Stap 2. Op de Admin tabblad uitvouwen All > User Management > Authentication

Stap 3. Rechtsklik Authentication Domains en selecteer Create a Domain.

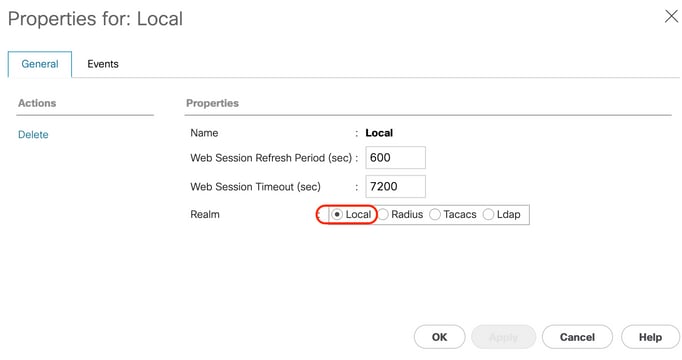

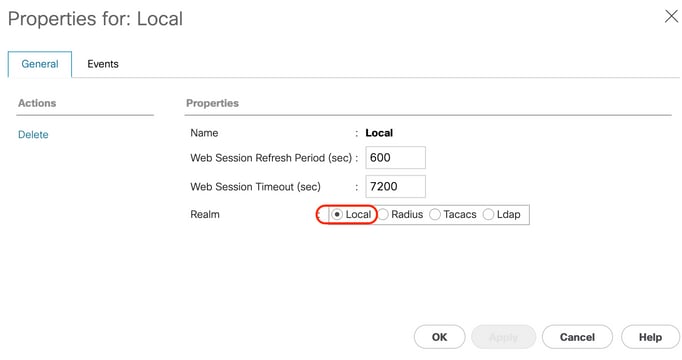

Stap 4. Voor de Name veld, type Local.

Stap 5. Voor de Realmklikt u op de Local keuzerondje.

Stap 6. Klik op de knop OK.

Een LDAP-provider maken

Deze voorbeeldconfiguratie bevat geen stappen om LDAP met SSL te configureren.

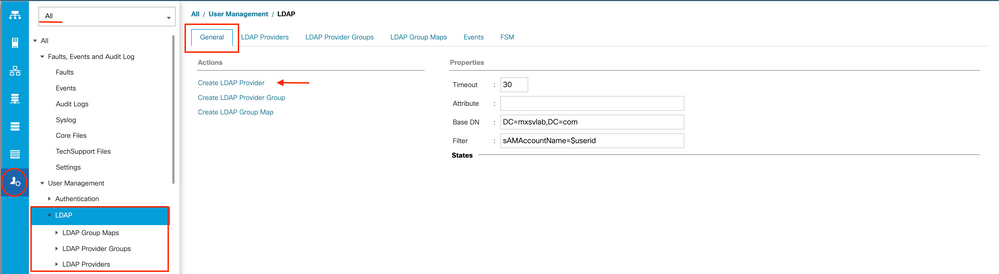

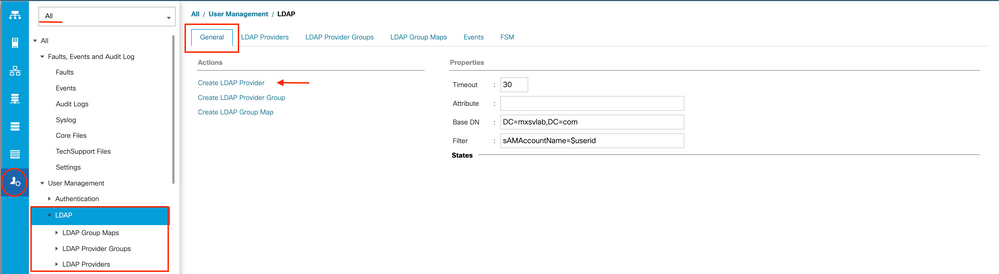

Stap 1.In het Navigation deelvenster klikt u op het Admin tabblad.

Stap 2. Op de Admin tabblad uitvouwen All > User Management > LDAP.

Stap 3. In het Work deelvenster klikt u op het General tabblad.

Stap 4. In het Actions gebied klikt u op Create LDAP Provider

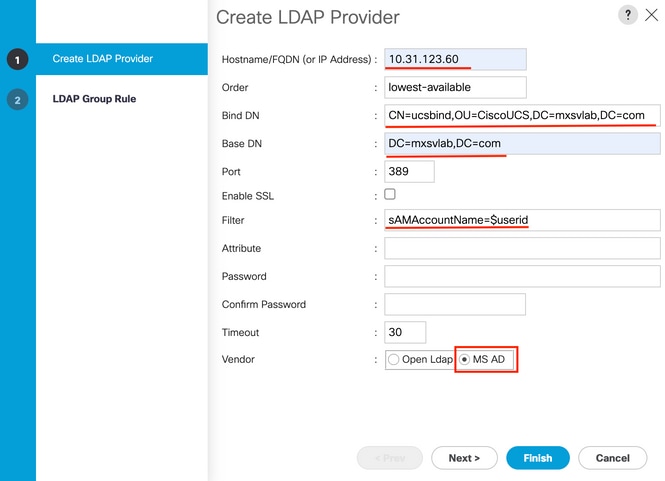

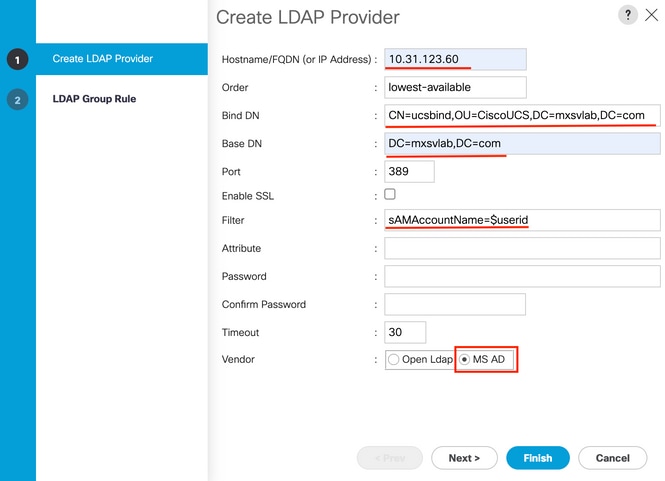

Stap 5. In het Create LDAP Provider pagina van de wizard, voert u de juiste informatie in:

- In het

Hostnameveld typt u het IP-adres of de hostnaam van de AD-server.

- In het

Order veld, accepteert u de lowest-available standaard.

- In het

BindDN veld, kopieer en plak de BindDN van uw AD-configuratie.

Voor deze voorbeeldconfiguratie is de waarde BindDN CN=sbind,OU=CiscoUCS,DC=mxsvlab,DC=com.

- In het

BaseDN veld, kopieer en plak de BaseDN van uw AD-configuratie.

Voor deze voorbeeldconfiguratie is de BaseDN-waarde DC=mxsvlab,DC=com.

- Laat de

Enable SSL selectievakje niet ingeschakeld.

- In het

Port veld, accepteert de standaardinstelling 389.

- In het

Filter het veld, kopieert en plakt het filterkenmerk van uw AD-configuratie.

Cisco UCS gebruikt de filterwaarde om te bepalen of de gebruikersnaam (die op het aanmeldingsscherm wordt verstrekt door Cisco UCS Manager) is in AD.

Voor deze voorbeeldconfiguratie is de filterwaarde sAMAcountName=$userid, waarbij $useridis de user name in het Cisco UCS Manager inlogscherm.

- Laat de

Attribute veldspatie.

- In het

Password Typ in het veld het wachtwoord voor de bind-account die in AD is ingesteld.

Als u terug moet gaan naar de Create LDAP Provider wizard om het wachtwoord opnieuw in te stellen, wordt niet gealarmeerd als het wachtwoordveld leeg is.

Het Set: yes bericht dat naast het wachtwoordveld verschijnt, geeft aan dat er een wachtwoord is ingesteld.

- In het

Confirm Password Typ in het veld het wachtwoord voor de bind-account die in AD is ingesteld.

- In het

Timeout veld, accepteert u de 30 standaard.

- In het

Vendor in het veld selecteert u het keuzerondje voor MS-AD voor Microsoft Active Directory.

Stap 6. Klik op de knop Next

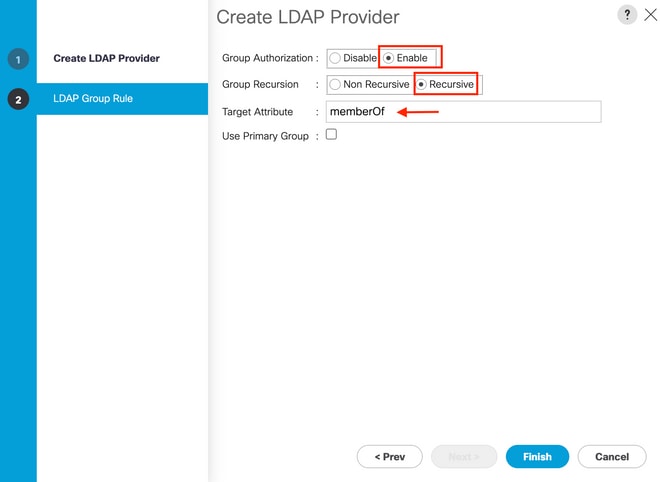

Configuratie LDAP-groepsregel

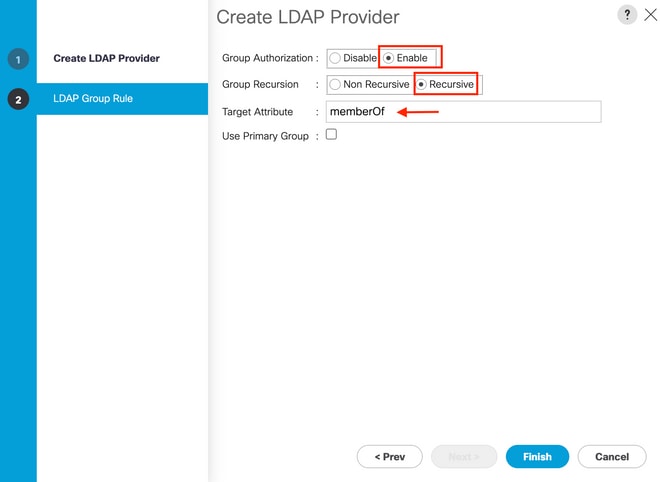

Stap 1. Op deLDAP Group Rule pagina van de wizard, vult u de volgende velden in:

Indien de Group Recursion is ingesteld op Non-RecursiveMaar het beperkt UCS tot een zoekopdracht op het eerste niveau, zelfs als de zoekopdracht geen gekwalificeerde gebruiker vindt.

- In het

Target Attribute veld, accepteert u dememberOf standaard.

Stap 2. Klik in Finish.

Opmerking: in een scenario in de echte wereld hebt u waarschijnlijk meerdere LDAP-providers. Voor meerdere LDAP-providers herhaalt u de stappen om de LDAP Group Rule te configureren voor elke LDAP provider. In deze voorbeeldconfiguratie is er echter maar één LDAP-provider, dus dit is niet nodig.

Het IP-adres voor de AD-server wordt weergegeven in het navigatiedeelvenster .

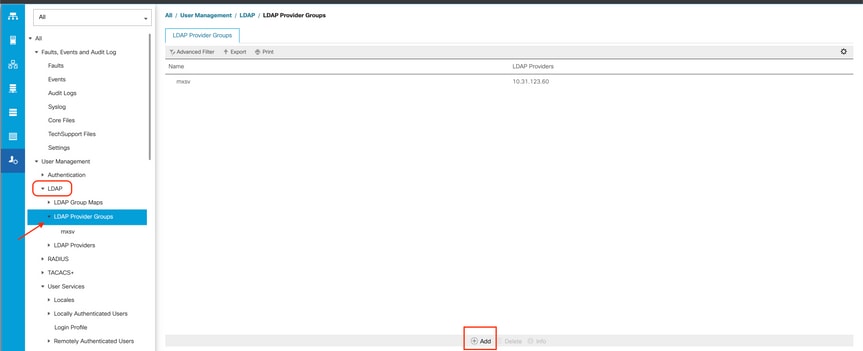

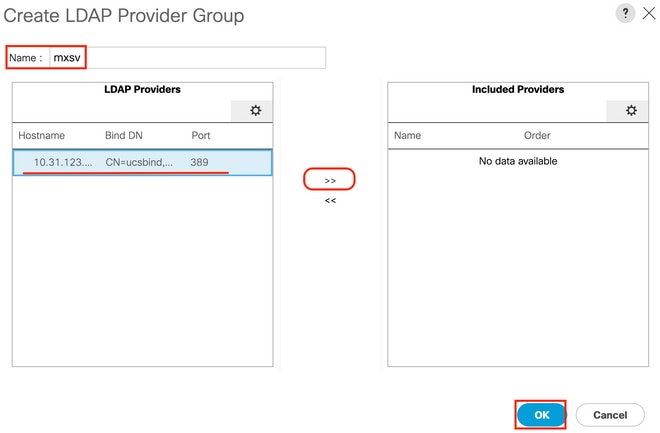

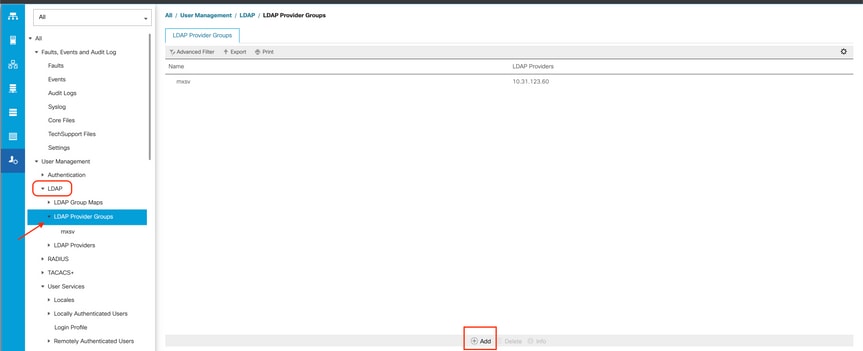

Een LDAP-provider-groep maken

Stap 1. Klik met de rechtermuisknop in het navigatiedeelvenster LDAP Provider Groups en selecteer Create LDAP Provider Group.

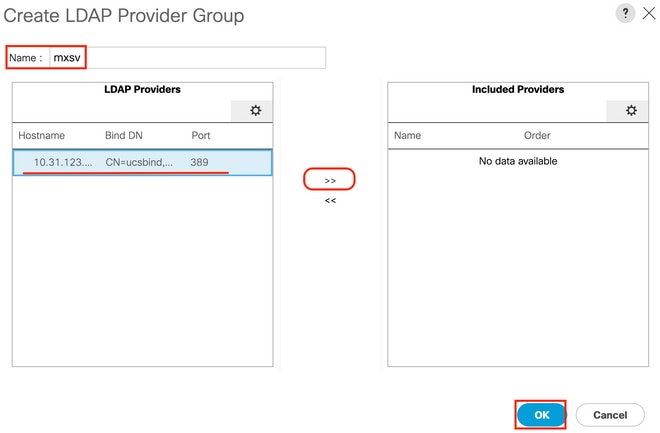

Stap 2. In het Create LDAP Provider Group dialoogvenster vult u de informatie op de juiste manier in:

- In het

Name veld voert u een unieke naam in voor de groep, zoals LDAP Providers.

- In het

LDAP Providers Kies in de tabel het IP-adres voor uw AD-server.

- Klik op de knop >> om de AD-server aan uw

Included Providers tabel.

Stap 3. Klik op OK.

Stap 3. Klik op OK.

Uw providergroep wordt weergegeven in de LDAP Provider Groups map.

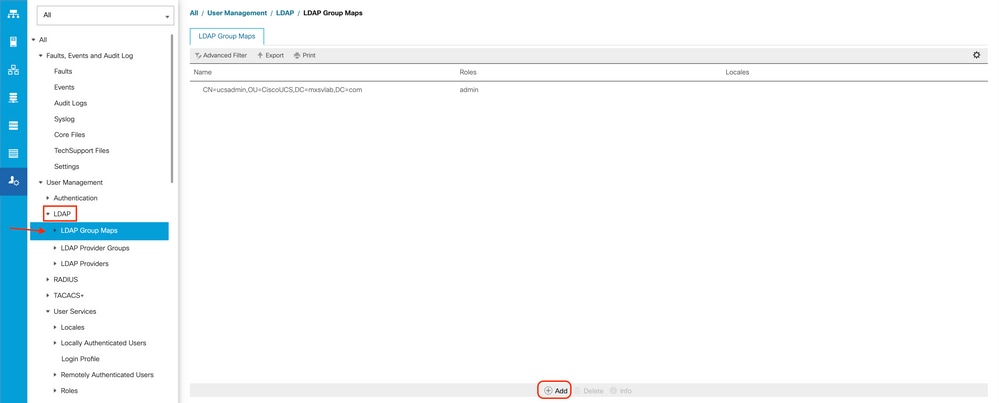

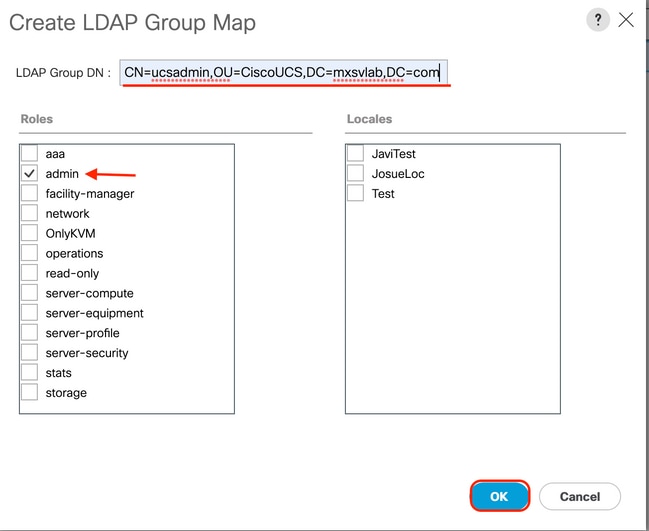

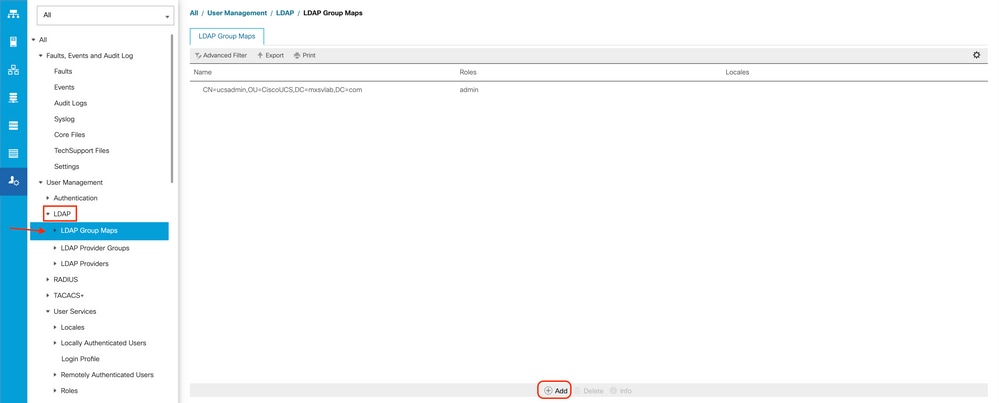

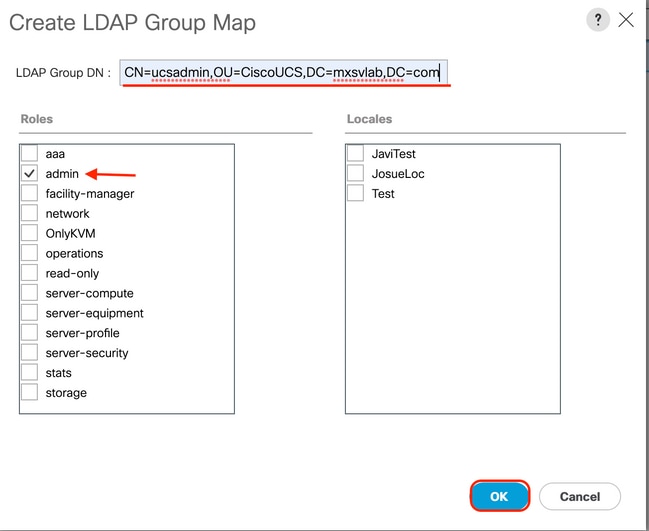

Een LDAP-groepstoewijzing maken

Stap 1. Klik in het navigatiedeelvenster op de Admintabblad.

Stap 2. Op de Admin tabblad uitvouwen All > User Management > LDAP.

Stap 3. Klik in het werkvenster op Maken LDAP Group Map.

Stap 4. In het Create LDAP Group Map dialoogvenster vult u de informatie op de juiste manier in:

- In het

LDAP Group DN de waarde die u in de sectie voor de configuratie van de AD-server voor uw LDAP-groep hebt, kopiëren en plakken.

De in deze stap gevraagde LDAP Group DN-waarde brengt de voorname naam in kaart voor elk van de groepen die u in AD onder UCS-groepen hebt gemaakt.

Om deze reden moet de DN-waarde voor de groep die in Cisco UCS Manager is ingevoerd, exact overeenkomen met de DN-waarde voor de groep in de AD-server.

In deze voorbeeldconfiguratie is deze waarde CN=ucsadmin, OU=CiscoUCS, DC=sampledesign, DC=com.

- In het

Roles klikt u op de Admin vink het vakje aan en klik op OK.

Klik op het aanvinkvakje voor een rol geeft aan dat u beheerdersrechten wilt toewijzen aan alle gebruikers die in de groepskaart zijn opgenomen.

Stap 5. Maak nieuwe LDAP-groepskaarten (gebruik de informatie die u eerder van AD heeft opgenomen) voor elk van de overgebleven rollen in de AD-server die u wilt testen.

Volgende: Maak uw LDAP-verificatiedomein.

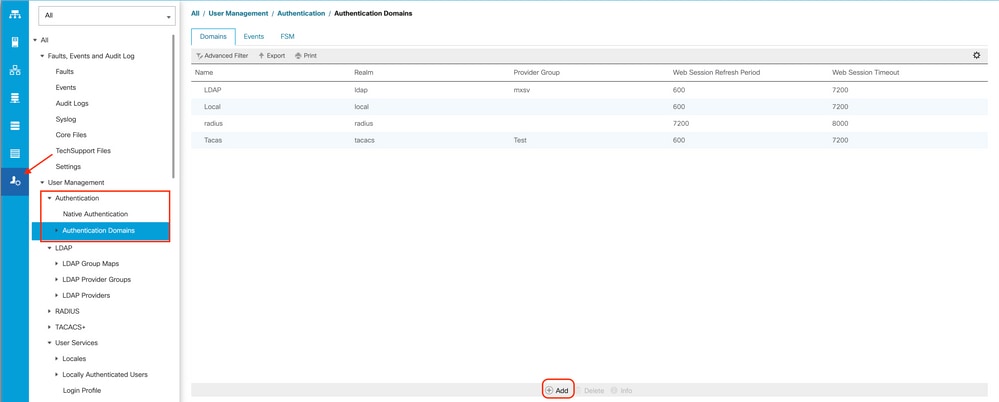

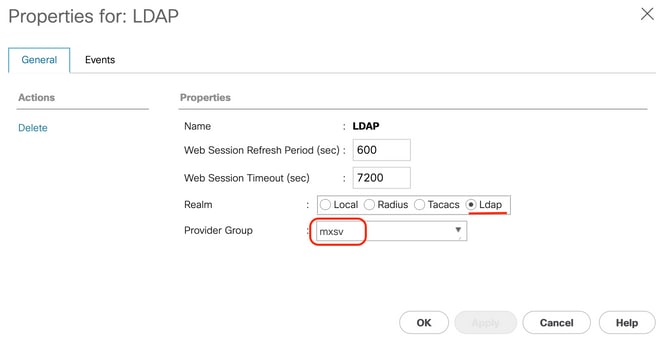

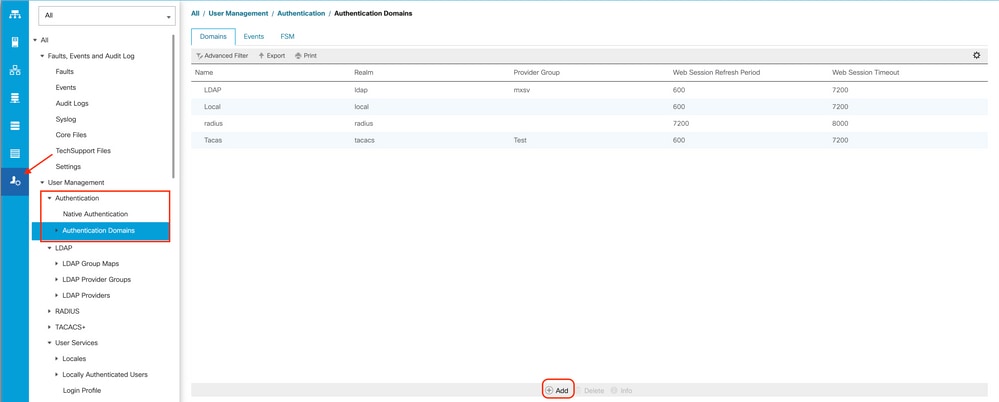

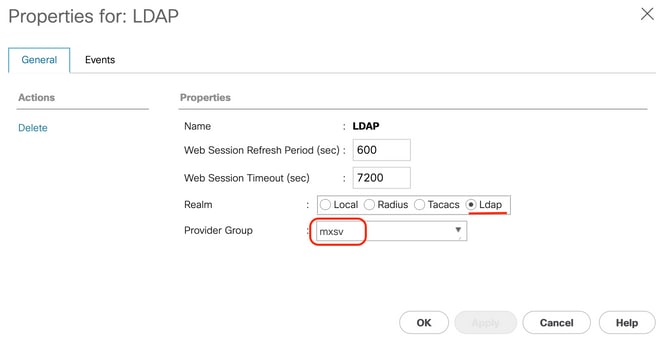

Een LDAP-verificatiedomein maken

Stap 1. Op de Beheerder tabblad uitvouwen All > User Management > Authentication

Stap 2. Rechtsklik Verificatie Authentication Domains en selecteer Create a Domain.

Stap 3.In de Create a Domain het volgende dialoogvenster voltooien:

- In het

Name veld, typt u een naam voor uw domein zoals LDAP.

- In het

Realm gebied klikt u op de Ldap keuzerondje.

- Van de

Provider Group vervolgkeuzelijst selecteert u de LDAP Provider Group eerder gemaakt en klik op OK.

Het verificatiedomein wordt weergegeven onder Authentication Domains.

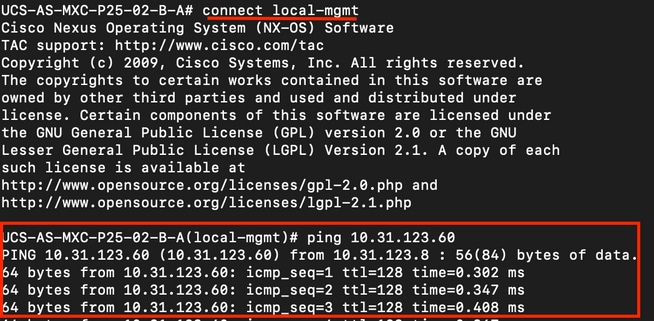

Verifiëren

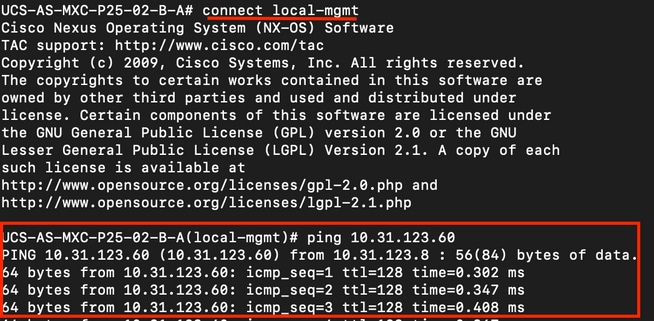

Pingen op LDAP Provider IP voor FQDN:

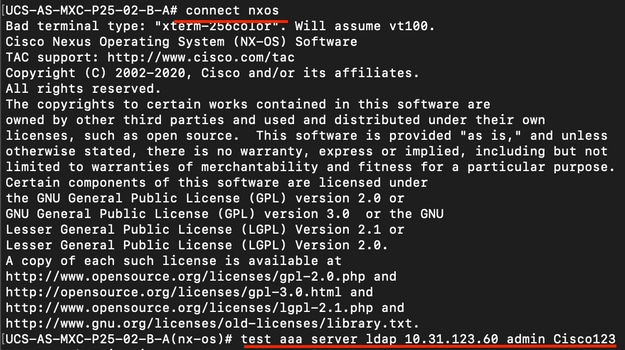

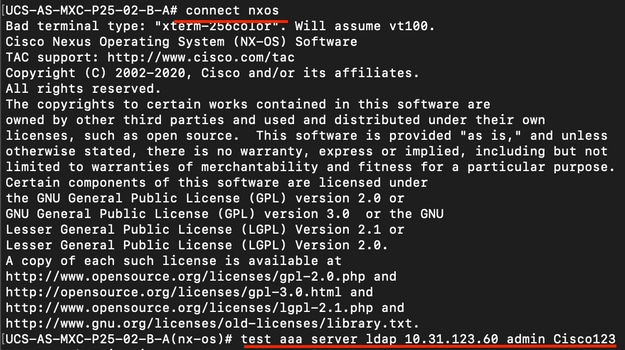

Om de verificatie van NX-OS te testen, gebruikt u de test aaa opdracht (alleen beschikbaar bij NXOS).

We valideren de configuratie van onze server:

ucs(nxos)# test aaa server ldap <LDAP-server-IP-address or FQDN> <username> <password>

Veelvoorkomende LDAP-problemen.

- Basisconfiguratie.

- Fout wachtwoord of ongeldige tekens.

- Verkeerde poort of filterveld.

- Geen communicatie met onze provider vanwege een firewall of proxyregel.

- FSM is niet 100%.

- Problemen met het certificaat.

Problemen oplossen

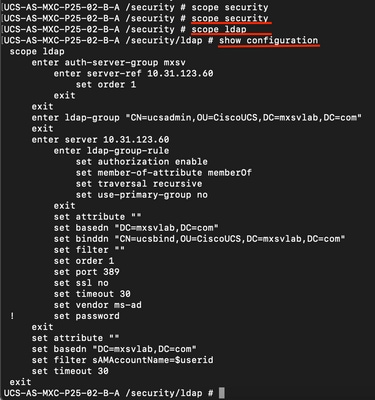

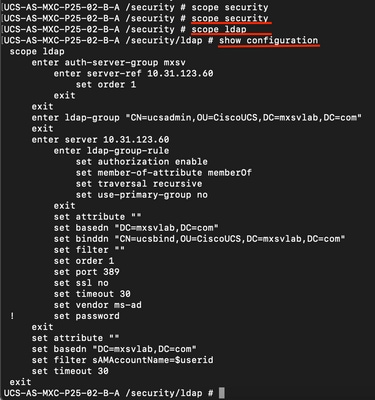

Controleer de UCS M LDAP-configuratie:

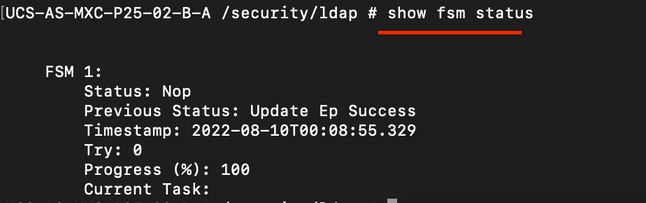

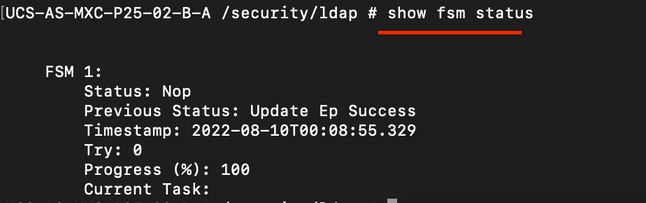

U moet ervoor zorgen dat de UCSM de configuratie met succes heeft geïmplementeerd vanwege de status van de Finite State Machine (FSM) wordt weergegeven als 100% compleet.

U kunt de configuratie als volgt controleren vanaf de opdrachtregel van onze UCSM:

ucs # scope security

ucs /security# scope ldap

ucs /security/ldap# show configuration

ucs /security/ldap# show fsm status

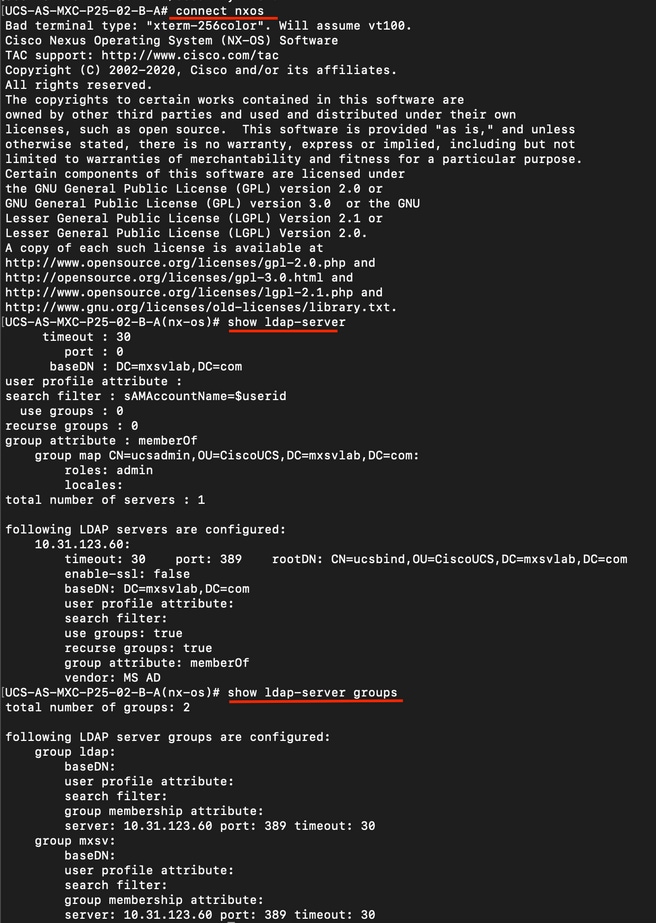

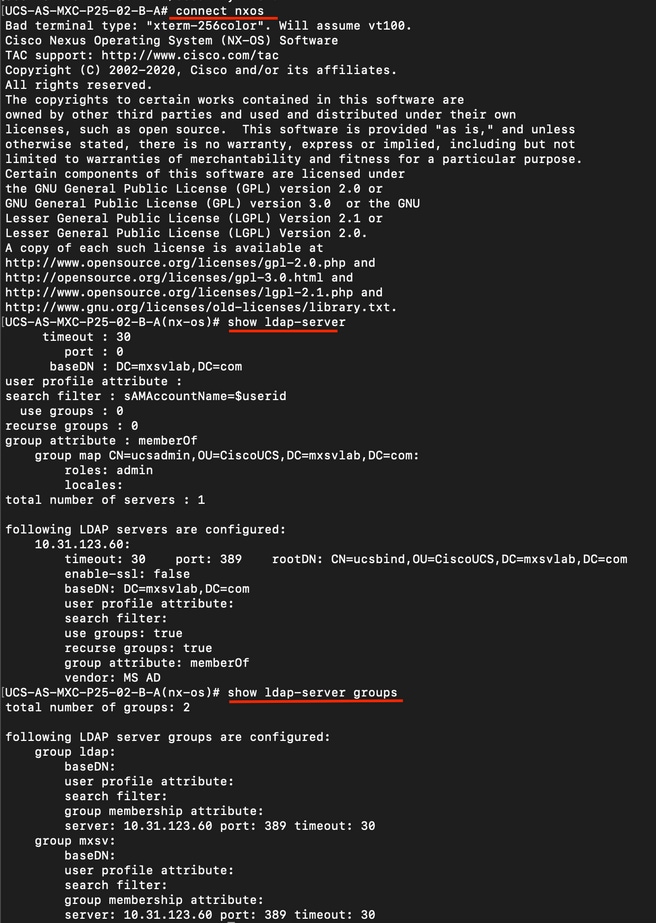

Zo verifieert u de configuratie via de NXOS:

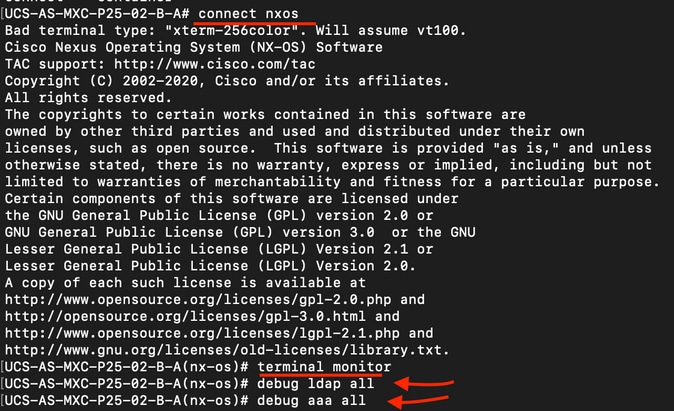

ucs# connect nxos

ucs(nxos)# show ldap-server

ucs(nxos)# show ldap-server groups

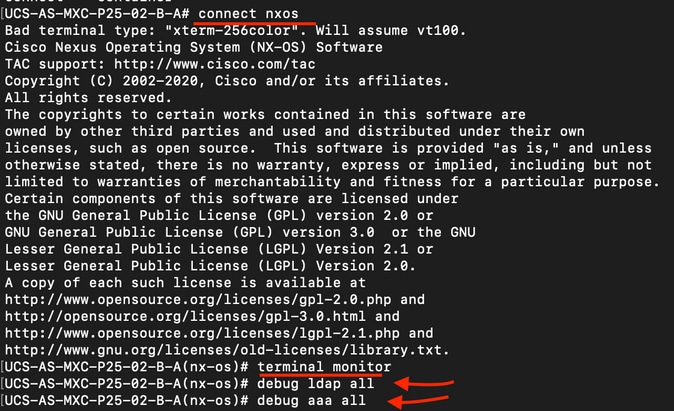

De meest effectieve methode om fouten te zien is om onze debug toe te laten, met deze output kunnen we de groepen, de verbinding, en de foutmelding zien die communicatie verhindert.

- Open een SSH-sessie voor FI en login als lokale gebruiker en wijzig deze naar de NX-OS CLI-context en start de terminal monitor.

ucs # connect nxos

ucs(nxos)# terminal monitor

- Schakel debug-vlaggen in en controleer de SSH-sessieuitvoer naar het logbestand.

ucs(nxos)# debug aaa all <<< not required, incase of debugging authentication problems

ucs(nxos)# debug aaa aaa-requests

ucs(nxos)# debug ldap all <<< not required, incase of debugging authentication problems.

ucs(nxos)# debug ldap aaa-request-lowlevel

ucs(nxos)# debug ldap aaa-request

- Open nu een nieuwe GUI- of CLI-sessie en probeer in te loggen als een externe gebruiker (LDAP).

- Zodra u een bericht van de inlogfout hebt ontvangen, schakelt u de debugs uit.

Gerelateerde informatie

Feedback

Feedback