Problemen oplossen met onverwachte herladingen in IOS-platforms met TAC

Downloadopties

Inclusief taalgebruik

De documentatie van dit product is waar mogelijk geschreven met inclusief taalgebruik. Inclusief taalgebruik wordt in deze documentatie gedefinieerd als taal die geen discriminatie op basis van leeftijd, handicap, gender, etniciteit, seksuele oriëntatie, sociaaleconomische status of combinaties hiervan weerspiegelt. In deze documentatie kunnen uitzonderingen voorkomen vanwege bewoordingen die in de gebruikersinterfaces van de productsoftware zijn gecodeerd, die op het taalgebruik in de RFP-documentatie zijn gebaseerd of die worden gebruikt in een product van een externe partij waarnaar wordt verwezen. Lees meer over hoe Cisco gebruikmaakt van inclusief taalgebruik.

Over deze vertaling

Cisco heeft dit document vertaald via een combinatie van machine- en menselijke technologie om onze gebruikers wereldwijd ondersteuningscontent te bieden in hun eigen taal. Houd er rekening mee dat zelfs de beste machinevertaling niet net zo nauwkeurig is als die van een professionele vertaler. Cisco Systems, Inc. is niet aansprakelijk voor de nauwkeurigheid van deze vertalingen en raadt aan altijd het oorspronkelijke Engelstalige document (link) te raadplegen.

Inhoud

Inleiding

In dit document worden de bestanden beschreven die nodig zijn om de oorzaak van een onverwachte herlading in Cisco IOS®/ XE te bepalen en deze naar een TAC-case te uploaden.

Voorwaarden

Vereisten

- Dit document is van toepassing op Cisco-routers en -switches waarop Cisco IOS®/Cisco IOS® XE-software wordt uitgevoerd.

- Om de bestanden te verzamelen die in dit document worden beschreven, moet het apparaat up and stable zijn.

- Om de bestanden via het overdrachtsprotocol te extraheren, is een server (met geïnstalleerde toepassing/service voor bestandsoverdracht) met L3-bereikbaarheid vereist.

- Console- of externe verbinding via SSH/Telnet met het apparaat is vereist.

- SD-WAN-implementaties worden niet besproken.

Opmerking: bij een onverwachte herlaadgebeurtenis is het mogelijk dat sommige bestanden niet worden gegenereerd op basis van de aard van de herlading en het platform.

Bestanden voor technische ondersteuning weergeven

De uitvoer voor technische ondersteuning bevat algemene informatie over de huidige status van het apparaat (geheugen- en CPU-gebruik, logs, configuratie, enz.) en informatie over de gemaakte bestanden die betrekking hebben op het moment dat de onverwachte gebeurtenis voor het opnieuw laden plaatsvond.

In het geval van een onverwachte reboot situatie, zijn de belangrijkste punten om te bekijken:

- De huidige Cisco IOS/Cisco IOS XE-versie is op het apparaat geïnstalleerd.

- Systeemconfiguratie met poorten, kaarten en modulen — details.

- Aanwezigheid van extra bestanden voor een analyse van de hoofdoorzaak in de bestandssystemen.

De uitvoer voor technische ondersteuning van de show kan op twee verschillende manieren worden vastgelegd: een terminalsessie registreren of een bestand in opslag maken en het van het apparaat overbrengen.

Een terminalsessie registreren

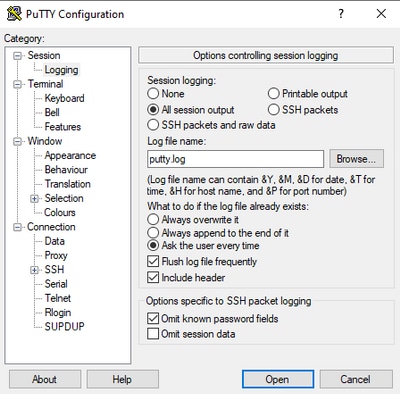

Navigeer in Putty naar Sessie > Logboekregistratie en selecteer op het tabblad Sessielogboekregistratie de optie Alle sessieuitvoer, zoals weergegeven in deze afbeelding.

Het bestand wordt standaard opgeslagen in de map Putty met de naam putty.log. De map en de naam van het bestand kunnen worden gewijzigd met de knop Bladeren.

Zodra de configuratie is voltooid, moet de Putty-sessie via Console, Telnet of SSH op het apparaat worden aangesloten.

In de apparaatsessie wordt geadviseerd om de opdracht Terminallengte 0 in te stellen in de voorkeursmodus en vervolgens de opdracht Show tech-support te gebruiken.

# terminal length 0

# show tech-support

Opmerking: Het uitvoeren van de opdracht kan enkele seconden duren. Onderbreek de uitvoering niet.

Een bestand in opslag maken

Een show tech-support bestand kan worden gemaakt op het apparaat en opgeslagen in een van de opslag van het bestandssysteem (intern of extern). De opdrachtsyntaxis blijft hetzelfde op alle apparaten, maar het gebruikte bestandssysteem kan worden gewijzigd. Het bestand kan ook rechtstreeks op een externe server worden gemaakt, deze sectie toont de syntaxis voor een lokaal bestandssysteem.

Om het bestand in de flash te maken, is het vereist om de opdracht show tech-support te gebruiken | redirect flash: Showtech.txt in de privilege-modus:

# show tech-support | redirect flash:Showtech.txt

De terminal kan niet worden gebruikt voor een paar seconden terwijl het tekstbestand wordt gegenereerd. Zodra het is voltooid, kunt u controleren of het maken van het bestand correct is met de opdracht show [bestandssysteem]: omdat het bestand een platte-tekstbestand is, kan de inhoud met meer opdracht op het apparaat worden weergegeven.

# show flash:

# more flash:Showtech.txt

Zodra het bestand is gemaakt, kan het worden geëxtraheerd naar een externe opslag met een overdrachtsprotocol naar keuze (FTP / TFTP / SCP) en worden gedeeld voor analyse.

Crashinfo-bestand

Het crashinfo-bestand is een tekstbestand, het bevat foutopsporingsdetails die zouden helpen om de reden voor de crash te identificeren. De inhoud kan variëren van platform tot platform. In het algemeen heeft het de logboekbuffer voorafgaand aan de crash en de functies die werden uitgevoerd door de processor, voorafgaand aan de crash in een gecodeerde modus. In Cisco IOS-platforms is dit het meest voorkomende bestand dat na de crash in de bestandssystemen kan worden gevonden. In Cisco IOS XE-platforms wordt dit bestand alleen gegenereerd wanneer de crash plaatsvindt in het IOSd-proces; als een ander proces mislukt, maakt het apparaat geen crashinfobestand.

Crashinfo-bestanden zijn te vinden onder flash, bootflash, harddisk of crashinfo-opslag in de basis op het platform. In het geval van redundante platformen voor besturingsvliegtuigen zijn de crashbestanden te vinden in de actieve en/of standby supervisor.

De inhoud van dit bestand is beperkt, omdat het slechts een momentopname van het DRAM-geheugen nodig heeft voordat het onverwacht opnieuw wordt opgestart en het geheugengebied van de processen. In sommige gevallen kunnen extra bestanden/uitgangen nodig zijn om de hoofdoorzaak van de reboot te identificeren.

kernbestanden

Op Cisco IOS XE-platforms wordt een kernbestand gemaakt wanneer een proces of een service de uitvoering beëindigt vanwege een runtime-fout (en een onverwachte reboot veroorzaakt). Dit bestand bevat contextinformatie over de gebeurtenis reload.

Op Cisco IOS XE-platforms wordt het standaard gegenereerd wanneer de onverwachte reboot door software wordt aangestuurd. De kernbestanden kunnen worden gemaakt onder elk Linux-proces (inclusief IOSd-processen).

Core-bestanden zijn gecomprimeerde bestanden die de informatie bevatten van alle geheugen in uitvoering dat wordt gebruikt door het specifieke proces dat de crash heeft veroorzaakt. Dit bestand vereist speciale gereedschappen om te decoderen, daarom is het noodzakelijk om het bestand zonder enige wijziging uit te pakken om de consistentie te behouden. Het bestand decomprimeren of de informatie als tekst uitpakken (bijvoorbeeld met meer commando), maakt het niet mogelijk om de inhoud te decoderen door het ondersteuningsteam.

Kernbestanden worden meestal opgeslagen in de kernmap, in de bootflash of harddisk.

Hierna ziet u een voorbeeld van hoe het corefile wordt weergegeven in de kernmap in het bootflash-bestandssysteem:

------------------ show bootflash: all ------------------

9 10628763 Jul 14 2021 09:58:49 +00:00 /bootflash/core/Router_216_Router_RP_0_ucode_pkt_PPE0_3129_1626256707.core.gz

10 10626597 Jul 23 2021 13:35:26 +00:00 /bootflash/core/Router_216_Router_RP_0_ucode_pkt_PPE0_2671_1627047304.core.gz

Opmerking: Om de corefile met succes te kunnen analyseren, moet de TAC de bestanden zonder enige wijziging of wijziging uitpakken.

Om te controleren hoe u dit bestand van het apparaat kunt uitpakken, gaat u naar het gedeelte Bestanden uitpakken.

reislogboek

De tracelogs zijn interne logs van elk proces binnen Cisco IOS XE. De tracelogs directory wordt standaard aangemaakt en de inhoud ervan wordt periodiek overschreven. Deze map is te vinden in de bootflash of de harddisk.

De map kan veilig worden verwijderd, hoewel deze niet wordt aanbevolen, omdat deze extra informatie kan bieden in het geval van een onverwachte herlaadgebeurtenis.

Afhankelijk van de staat van de probleemoplossing zou het nodig zijn om de oudste tracelogs-bestanden te overschrijven met de nieuwste of de oudste te verzamelen. Als de nieuwste tracelogs nodig zijn, wordt het commando gebruikt:

# request platform software trace rotate all

Om de inhoud van de map te extraheren, is de eenvoudigste aanpak om een gecomprimeerd bestand te maken dat alle tracelogs-bestanden bevat. In de basis van het platform kunt u deze opdrachten gebruiken:

Voor Cisco IOS XE-routers:

# request platform software trace slot rp active archive target bootflash:TAC_tracelogs

Voor Cisco IOS XE-switches en draadloze controllers:

# request platform software trace archive target bootflash:TAC_tracelogs

Tracelogs zijn gecodeerde bestanden die extra tools nodig hebben om te decoderen, dus het is vereist om het gecomprimeerde bestand uit te pakken terwijl het wordt gemaakt.

Als u wilt controleren hoe u dit bestand uit het apparaat kunt halen, gaat u naar de sectie Bestanden uitpakken.

Systeemrapporten

Een systeemrapport is een gecomprimeerd bestand dat de meeste informatie verzamelt die beschikbaar is in de uitvoering van de software wanneer een onverwachte herlading optreedt. Het systeemrapport bevat tracelogs, crashinfo en kernbestanden. Dit bestand wordt gemaakt in het geval van een onverwachte herlading op Cisco IOS XE-switches en draadloze controllers.

Het bestand is te vinden in de hoofddirectory van de opstartfash of harddisk.

Het bevat altijd de tracelogs die net voor de reboot zijn gegenereerd. In het geval van een onverwachte herlading heeft het crashbestanden en kernbestanden van het evenement.

Dit bestand is een gecomprimeerd bestand, de map kan worden gedecomprimeerd, maar het vereist extra hulpmiddelen om de informatie te decoderen.

Om te controleren hoe u dit bestand van het apparaat kunt uitpakken, navigeert u naar het gedeelte Bestanden uitpakken.

kernelkernen

De kernel kernen worden gemaakt door de Linux kernel en niet door Cisco IOS XE processen. Wanneer een apparaat opnieuw wordt geladen vanwege een kernelfout, worden meestal een volledige kernelkern (gecomprimeerd bestand) en een samenvatting van de kernelkern (platte tekst) gemaakt.

De processen die hebben geleid tot de onverwachte reboot kunnen worden beoordeeld, maar het wordt altijd aanbevolen om het bestand aan Cisco TAC te verstrekken om een volledige analyse van de reden voor het opnieuw laden te geven.

De kernelbestanden zijn te vinden in de hoofddirectory van de bootflash of harddisk.

Hoe bestanden te extraheren

In deze sectie wordt de basisconfiguratie beschreven die vereist is om de vereiste bestanden van het Cisco IOS/Cisco IOS XE-platform naar een externe opslagclient over te zetten.

Bereikbaarheid van het apparaat naar de server is naar verwachting beschikbaar. Bevestig indien nodig dat er geen firewall of configuratie is die het verkeer van het apparaat naar de server blokkeert.

In deze sectie wordt geen specifieke servertoepassing aanbevolen.

TFTP

Om een bestand over te zetten via TFTP, moet de bereikbaarheid van de TFTP-servertoepassing worden ingesteld. Er is geen extra configuratie vereist.

Standaard is op sommige apparaten de broninterfaceconfiguratie ip tftp actief via de beheerinterface. Als de server niet bereikbaar is via de beheerinterface, voert u de opdracht uit om deze configuratie te verwijderen:

(config)# no ip tftp source interface

Zodra de configuratie is voltooid om de server te bereiken, kunt u de volgende opdrachten uitvoeren om het bestand over te zetten:

#copy:<file> tftp:

Address or name of remote host []? X.X.X.X

Destination filename [<file>]?

FTP

Om een bestand over te zetten via FTP, is het vereist om bereikbaarheid in te stellen voor de FTP-servertoepassing. Het is noodzakelijk om de FTP-gebruikersnaam en het wachtwoord van het apparaat en de FTP-servertoepassing te configureren. Voer de volgende opdrachten uit om de referenties op het apparaat in te stellen:

(config)#ip ftp username username

(config)#ip ftp password password

Optioneel kunt u een FTP-broninterface op het apparaat configureren met de volgende opdrachten:

(config)# ip ftp source interface interface

Zodra de configuratie om de server te bereiken is voltooid, kunt u deze opdracht uitvoeren om het bestand over te zetten:

#copy:<file> ftp:

Address or name of remote host []? X.X.X.X

Destination filename [<file>]?

SCP

Als u een bestand via SCP wilt overbrengen, moet u de bereikbaarheid instellen voor de SCP-servertoepassing. Het is noodzakelijk om de lokale gebruikersnaam en het wachtwoord op het apparaat te configureren (referenties zijn vereist om de overdracht te starten) en de SCP-servertoepassing. Het is ook nodig om SSH geconfigureerd op het apparaat. Voer de volgende opdracht uit om te bevestigen dat de SSH-service is geconfigureerd:

#show running-config | section ssh

ip ssh version 2

ip ssh server algorithm encryption 3des-cbc aes128-ctr aes192-ctr aes256-ctr

ip ssh client algorithm encryption 3des-cbc aes128-ctr aes192-ctr aes256-ctr

transport input ssh

transport input ssh

Voer de volgende opdracht uit om de referenties op het apparaat in te stellen:

(config)#username USER password PASSWORD

Opmerking: Als TACACS of een andere service wordt gebruikt voor SSH-gebruikersverificatie, kunnen deze referenties worden gebruikt als de SCP-server ook over de gebruikersinformatie beschikt.

Zodra de configuratie is voltooid, kunt u de volgende opdrachten uitvoeren om het bestand over te zetten:

#copy:<file> scp:

Address or name of remote host []? X.X.X.X

Destination filename [<file>]?

USB

De overdracht van bestanden via de USB-flash vereist geen bereikbaarheid naar een externe server in het netwerk, maar vereist fysieke toegang tot het apparaat.

Alle fysieke apparaten met Cisco IOS/Cisco IOS XE hebben USB-poorten die kunnen worden gebruikt als externe opslag.

Voer de opdracht Bestandssystemen tonen uit om te bevestigen dat het USB-flashstation wordt herkend:

#show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes - - opaque rw system: - - opaque rw tmpsys: * 11575476224 10111098880 disk rw bootflash: flash: 2006351872 1896345600 disk ro webui: - - opaque rw null: - - opaque ro tar: - - network rw tftp: 33554432 33527716 nvram rw nvram: - - opaque wo syslog: - - network rw rcp: - - network rw pram: - - network rw http: - - network rw ftp: - - network rw scp: - - network rw sftp - - network rw https: - - network ro cns: 2006351872 1896345600 disk rw usbflash0:

Opmerking: Cisco IOS/Cisco IOS XE-apparaten ondersteunen officiële Cisco USB-flashstations. Voor elke USB-flash van derden is de ondersteuning beperkt.

Zodra de USB-flash door het apparaat in de juiste sleuf (usbflash0 of usbflash1) wordt herkend en er voldoende vrije ruimte beschikbaar is, gebruikt u deze opdrachten om het bestand over te dragen:

#copy:<file> usbflashX:

Destination filename [<file>]?

Problemen oplossen

In deze sectie worden enkele veelvoorkomende fouten en oplossingen beschreven die kunnen worden gevonden en gebruikt tijdens het overbrengen van bestanden (van een Cisco IOS- of Cisco IOS XE-apparaat) naar een externe methode.

Open poorten bevestigen

Als op het apparaat een verbindingsfout wordt weergegeven wanneer de bereikbaarheid van de server is bevestigd, kan het nuttig zijn om te controleren of de poorten aan de apparaatzijde beschikbaar zijn (geen ACL-vermelding die het verkeer blokkeert) en of de poorten aan de serverzijde ook beschikbaar zijn. Voor het laatste deel kan de telnet-opdracht met de vereiste poort worden gebruikt.

Voer op basis van het gebruikte protocol de volgende opdrachten uit:

TFTP

#telnet X.X.X.X 69

FTP

#telnet X.X.X.X 21

SCP

#telnet X.X.X.X 22

Opmerking: vorige poorten zijn de standaardpoorten voor elk protocol, het is mogelijk dat deze poorten worden gewijzigd.

Als de opdracht geen succesvolle open poort biedt, is het handig om eventuele misconfiguratie van de serverzijde of een firewall (in het pad) te bevestigen die het verkeer kan laten vallen.

USB-indeling

USB van derden kan niet worden herkend voor de meeste Cisco IOS- en Cisco IOS XE-apparaten.

Een USB groter dan 4 GB kan niet worden herkend door Cisco IOS-routers en -switches. USB met een grootte groter dan 4 GB kan worden herkend door Cisco IOS XE-platforms.

In het geval van een USB van een derde partij kan deze worden getest met FAT32- of FAT16-opmaak. Elk ander formaat kan niet worden herkend, zelfs niet voor een compatibel USB-geheugenstation.

Overdrachtsonderbrekingen

Het is mogelijk dat de bestandsoverdracht kan worden onderbroken en nodig is om de overdracht opnieuw te starten voor servers met veel hops.

In dit scenario kan het handig zijn om deze configuratie te gebruiken op de vty-lijnen:

(config)#line vty 0 4

(config-line)#exec-timeout 0 0

De vorige configuratie zorgt ervoor dat de overdrachtssessie niet wordt weggelaten, zelfs als het controlepakket in het pad wordt weggelaten of als het te lang duurt voordat het pakket wordt bevestigd.

Nadat de overdracht is voltooid, wordt aanbevolen om deze configuratie van de vty-lijnen te verwijderen.

Het wordt altijd aanbevolen om de bestandsserver zo dicht mogelijk bij het apparaat te plaatsen.

Tussenliggende TFTP-server

De Cisco-apparaten kunnen worden gebruikt als een tijdelijke TFTP-server voor overdrachten die niet rechtstreeks naar een lokale bestandsserver kunnen worden uitgevoerd.

Op het apparaat (met het bestand dat moet worden geëxtraheerd) kunt u de opdracht uitvoeren:

(config)#tftp-server:<file>

Vanaf het apparaat dat als client is geconfigureerd, kunt u de opdrachten uitvoeren die in het gedeelte TFTP worden weergegeven.

Revisiegeschiedenis

| Revisie | Publicatiedatum | Opmerkingen |

|---|---|---|

2.0 |

07-Oct-2025

|

Sommige grammatica- en opmaakfouten zijn gecorrigeerd. |

1.0 |

18-Aug-2021

|

Eerste vrijgave |

Bijgedragen door Cisco-engineers

- Yesid Soto CobosCisco TAC Engineer

Contact Cisco

- Een ondersteuningscase openen

- (Vereist een Cisco-servicecontract)

Feedback

Feedback