Inleiding

Dit document geeft de technische FAQ weer van het Cisco Technical Assistance Center voor het beveiligingslek voor escalatie van de Web UI-bevoegdheden van Cisco IOS XE Software. Meer details zijn beschikbaar in de beveiligingsadviezen voor de kwetsbaarheid en de Cisco Talos-blog.

Overzicht

Dit document schetst de implicaties van het uitschakelen van de ip http server of ip http secure-server commando's en welke andere functionaliteiten worden beïnvloed door dit te doen. Daarnaast geeft het voorbeelden over hoe u de toegangslijsten kunt configureren die in het advies worden beschreven om de toegang tot de webui te beperken in het geval u de functies niet volledig kunt uitschakelen.

1. Wordt mijn product beïnvloed?

Alleen producten met Cisco IOS XE Software met versies 16.x en hoger worden beïnvloed. Nexus-producten, ACI, traditionele IOS-apparaten, IOS XR, firewalls (ASA / FTD), ISE worden niet beïnvloed. In het geval van Identity Services Engine kunnen er andere implicaties zijn van het uitschakelen van de http / https-server. Zie de sectie ISE.

2. Hoe kan ik bepalen of mijn product Cisco IOS XE gebruikt?

Voer de opdrachtregelversie uit vanaf de opdrachtregelinterface (CLI) en u ziet het type software als volgt:

switch#show-versie

Cisco IOS XE Software, versie 17.09.03

Cisco IOS Software [Cupertino], C9800-CL Software (C9800-CL-K9_IOSXE), Versie 17.9.3, RELEASESOFTWARE (fc6)

Technische ondersteuning: http://www.cisco.com/techsupport

Copyright (c) 1986-2023 door Cisco Systems, Inc.

Samengesteld di 14-mrt-23 18:12 door mcpre

Cisco IOS-XE software, Copyright (c) 2005-2023 door Cisco Systems, Inc.

Alle rechten voorbehouden. Bepaalde componenten van Cisco IOS-XE-software zijn gelicentieerd onder de GNU General Public License ("GPL") versie 2.0. De software code gelicentieerd onder GPL versie 2.0 is gratis software die wordt geleverd met ABSOLUUT GEEN GARANTIE. U kunt dergelijke GPL-code herdistribueren en/of wijzigen onder de voorwaarden van GPL versie 2.0. Zie voor meer informatie de documentatie of het bestand "Licentieregeling" bij de IOS-XE-software, of de toepasselijke URL die wordt verstrekt op de flyer bij de IOS-XE-software.

Alleen softwareversies 16.x en hoger worden getroffen door dit beveiligingslek. Voorbeelden van softwareversies die worden beïnvloed zijn:

16.3.5

16.12.4

17.3.5

17.6.1

17.9.4

Voorbeelden van IOS XE-versies die NIET worden beïnvloed:

3.17.4 S

3.11.7 sexies

15,6-1,S4

15,2-7,E7

3. Ik gebruik Identity Services Engine (ISE) redirect use cases en kan de http/https-servers niet uitschakelen. Wat kan ik doen?

Als u de IP-http-server en de IP-http-beveiligde server uitschakelt, wordt voorkomen dat gebruikssituaties zoals de volgende werken:

- Profilering op basis van apparaatsensor

- Houding omleiden en ontdekken

- gastomleiding

- BYOD Onboarding

- MDM Onboarding

Op IOS-XE-apparaten die geen toegang tot de webui nodig hebben, wordt het aanbevolen om de volgende opdrachten te gebruiken om toegang tot de webui te voorkomen, terwijl de ISE-omleiding nog steeds gebruikscases toestaat:

- IP HTTP Active-Session-Modules Geen

- IP HTTP Secure-Active-Session-Modules Geen

Als toegang tot de webui nodig is, zoals bij de Catalyst 9800-controllers, kan de toegang tot de webui worden beperkt door gebruik te maken van HTTP-toegangsklasse ACL's: https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-17/221107-filter-traffic-destin...

http access-class ACL's staan nog steeds toe dat de ISE redirect use cases werken.

4. Ik gebruik C9800 Wireless LAN Controller (WLC) en kan de http/http-servers niet uitschakelen. Wat kan ik doen?

A4. Als u de IP-http-server en de IP-http-beveiligde server uitschakelt, worden de volgende gebruikssituaties onderbroken:

- Toegang tot de WLC WebUI. Dit geldt ongeacht of Wireless Management Interface (WMI) of Service Port of een andere SVI wordt gebruikt voor toegang tot de WebAdmin GUI.

- De installatiewizard voor dag 0 mislukt.

- Web-authenticatie - Gasttoegang of de interne WLC-pagina, aangepaste Web-Auth-pagina, lokale webverificatie, centrale webverificatie niet meer wordt omgeleid

- Op een C9800-CL zal het genereren van zelfondertekende certificaten mislukken

- RESTCONF-toegang

- S3 en Cloudwatch

- IOX App-hosting op draadloze toegangspunten

Om deze diensten te kunnen blijven gebruiken, moet u de volgende stappen uitvoeren:

(1) HTTP/HTTPS ingeschakeld houden

(2) Gebruik een ACL om de toegang tot de C9800 WLC-webserver te beperken, alleen tot vertrouwde subnetten / adressen.

Details over het configureren van de access-list zijn te vinden: https://www.cisco.com/c/en/us/support/docs/ios-nx-os-software/ios-xe-17/221107-filter-traffic-destined-to-cisco-ios-xe.html.

Opmerking:

1. WLC's van AirOS zijn niet kwetsbaar

2. Alle vormfactoren van C9800 (C9800-80, C9800-40, C9800-L, C9800-CL), waaronder ingebedde draadloze communicatie op toegangspunt (EWC-AP) en ingebedde draadloze communicatie op Switch (EWC-SW), zijn kwetsbaar

3. De HTTP ACL blokkeert alleen de toegang tot HTTP Server op de C9800 WLC. Het heeft geen invloed op WebAuth Guest Access, ongeacht of u de interne pagina van WLC, de aangepaste webpagina voor webverificatie, lokale webverificatie of centrale webverificatie gebruikt

4. De HTTP ACL heeft ook geen invloed op CAPWAP Control of dataverkeer.

5. Zorg ervoor dat niet-vertrouwde netwerken zoals gastnetwerken niet zijn toegestaan in de HTTP ACL.

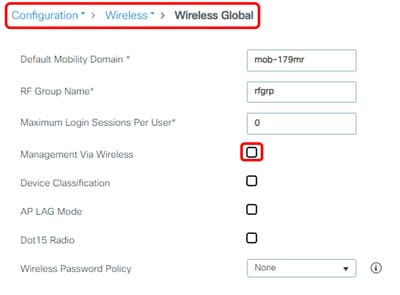

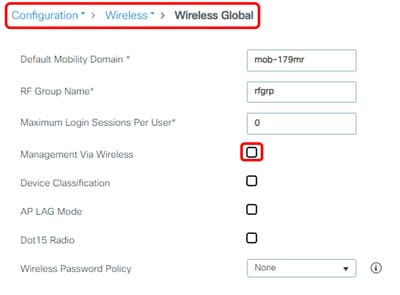

Als u uw draadloze clients volledig wilt blokkeren voor toegang tot de WebAdmin GUI, moet u ervoor zorgen dat "Beheer via draadloos" is uitgeschakeld.

GUI:

CLI:

C9800(config)#no wireless mgmt-via-wireless

C9800(config)#exit

5. In het veiligheidsadvies dat het vermeldt, zijn er korte regels om deze kwetsbaarheid op te sporen en te blokkeren. Hoe bevestig ik dat deze regels zijn geïnstalleerd en werken op mijn FTD?

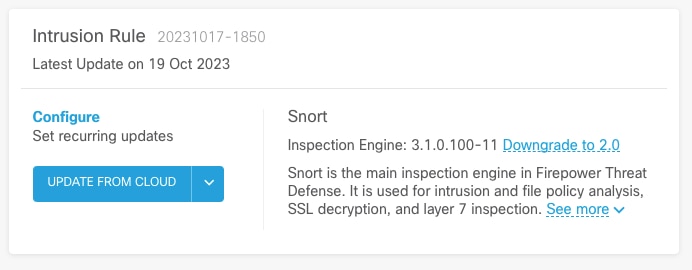

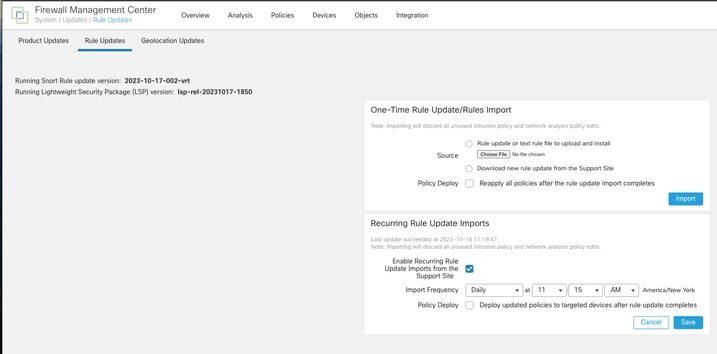

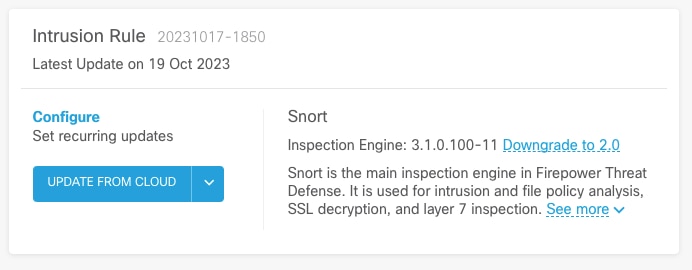

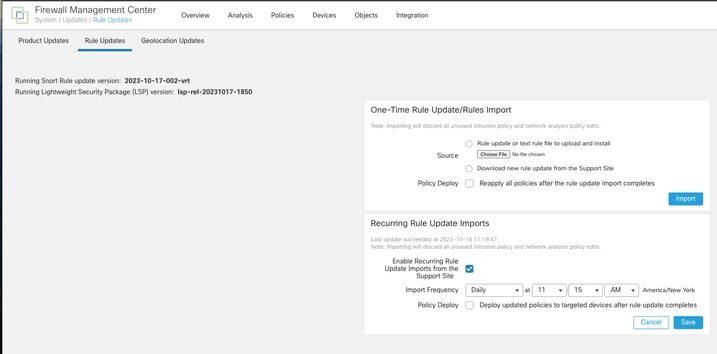

Controleer of de Snort-regels op uw apparaat zijn geïnstalleerd en of u LSP 20231014-1509 of SRU-2023-10-14-001 hebt. Controleren of deze is geïnstalleerd, verschilt op door FDM en FMC beheerde apparaten:

a. Zorg ervoor dat de regels zijn geïnstalleerd:

FDM

- Navigeer naar Apparaat > Updates (Configuratie weergeven)

- Controleer de inbraakregel en controleer of deze 20231014-1509 of nieuwer is

FMC

- Navigeer naar Systeem > Updates > Regelupdates

- Controleer het bijwerken van de snelkoppelingsregel en het uitvoeren van het lichtgewicht beveiligingspakket (LSP) en zorg ervoor dat ze LSP 20231014-1509 of SRU-2023-10-14-001 of hoger uitvoeren.

b. Zorg ervoor dat de regels zijn ingeschakeld in uw Intrusion Policy

Als uw inbraakbeleid is gebaseerd op het ingebouwde Talos-beleid (connectiviteit over beveiliging, beveiliging over connectiviteit, gebalanceerde beveiliging en connectiviteit), worden deze regels standaard ingeschakeld en ingesteld om te vallen.

Als u uw beleid niet baseert op een van de ingebouwde Talos-beleidsregels. U moet de handmatige instelling van de regelacties voor deze regels inschakelen in uw inbraakbeleid. Lees hiervoor de onderstaande documentatie:

Snort 3: https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/snort/720/snort3-configuration-guide-v72/tuning-intrusion-policies.html#ID-2237-00000683_snort3

Snort 2: https://www.cisco.com/c/en/us/td/docs/security/secure-firewall/management-center/device-config/720/management-center-device-config-72/intrusion-tuning-rules.html#ID-2237-00000683

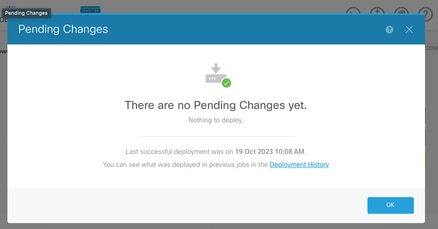

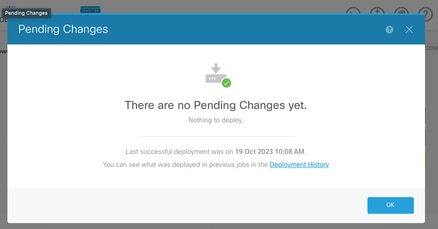

c. Zorg ervoor dat uw IPS-beleid is geïmplementeerd op uw FTD-apparaten:

FDM

- Klik op het pictogram Implementeren

- Zorg ervoor dat er geen wijzigingen in behandeling zijn met betrekking tot de SRU/LSP

FMC

- Klik op Implementeren > Geavanceerde implementatie

- Ervoor zorgen dat er geen implementaties in behandeling zijn met betrekking tot SRU/LSP

6. Ik heb een Cisco Unified Border Element (CUBE) met Cisco IOS XE. Kan ik de HTTP/HTTPS-server uitschakelen?

De meeste CUBE-implementaties maken geen gebruik van de HTTP/HTTPS-service die bij IOS XE wordt geleverd en het uitschakelen ervan heeft geen invloed op de functionaliteit. Als u de functie XMF-gebaseerde media forking gebruikt, moet u een toegangslijst configureren en de toegang tot de HTTP-service beperken tot alleen vertrouwde hosts (CUCM / 3rd party clients). U kunt hier een voorbeeld van een configuratie bekijken.

7. Ik heb een Cisco Unified Communications Manager Express (CME) met Cisco IOS XE. Kan ik de HTTP/HTTPS-server uitschakelen?

De CME-oplossing maakt gebruik van HTTP-services voor gebruikerslijsten en aanvullende services voor geregistreerde IP-telefoons. Als u de service uitschakelt, zal deze functionaliteit mislukken. U moet een toegangslijst configureren en de toegang tot de HTTP-service beperken om alleen het subnet van het IP-telefoonnetwerk op te nemen. U kunt hier een voorbeeld van een configuratie bekijken.

8. Als ik de http/https-server uitschakel, heeft dit dan invloed op mijn vermogen om mijn apparaten te beheren met Cisco DNA Center?

Het uitschakelen van de HTTP/HTTPS-server heeft geen invloed op de functies voor apparaatbeheer of de bereikbaarheid voor apparaten die worden beheerd met Cisco DNA Center, inclusief apparaten in SDA-omgevingen (Software-Defined Access). Als u de HTTP/HTTPS-server uitschakelt, heeft dit gevolgen voor de functie Application Hosting en voor toepassingen van derden die worden gebruikt in de Application Hosting-omgeving van Cisco DNA Center. Deze toepassingen van derden kunnen afhankelijk zijn van de HTTP / HTTPS-server voor communicatie en functionaliteit.

9. Zal er een impact zijn op Smart Licensing als we HTTP/HTTPS-server op het apparaat uitschakelen?

Over het algemeen maakt Smart Licensing gebruik van HTTPS Client-functionaliteit en dus heeft het uitschakelen van HTTP(S)-serverfuncties geen invloed op Smart Licensing-bewerkingen. Het enige scenario waarin de communicatie via slimme licenties zou worden verstoord, is wanneer een externe CSLU-toepassing of SSM On-Prem wordt gebruikt en geconfigureerd met RESTCONF om RUM-rapporten van apparaten op te halen.

10. Kan een bedreigingsactor misbruik maken van de kwetsbaarheid en een lokale gebruiker creëren, zelfs als AAA aanwezig is?

Ja, we geloven dat een bedreigingsactor deze kwetsbaarheid kan misbruiken om een lokale gebruiker te maken, ongeacht de verificatiemethode die u gebruikt. Houd er rekening mee dat de referenties lokaal zijn voor het gebruikte apparaat en niet voor het AAA-systeem.

11. Wat moet de 'curl'-reactie zijn als ik mijn router als CA-server gebruik en HTTP/S ACL al is geconfigureerd om machine-IP te blokkeren?

'Curl' respons is 403 verboden zoals hieronder:

(basis) bureaublad ~ % curl http://<IP-apparaat>

<HTML>

<head><title>403 Verboden</title>

<body bgcolor="white">

<center><h1>403 Verboden</h1></center>

<hr><center>nginx</center>

</body>

</html>

12. Waar vind ik de informatie over de beschikbaarheid van softwarefixes of Software Maintenance Units (SMU's)?

Ga naar de pagina Software Fix Availability for Cisco IOS XE Software Web UI Privilege Escalation Vulnerability voor meer informatie.

Feedback

Feedback