Inleiding

Dit document beschrijft de configuratie van het Key Management Interoperability Protocol (KMIP) op zelfstandige rackservers.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Cisco Integrated Management Controller (CIMC)

- Zelfcoderende schijf (SED)

- KMIP

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- UCSC-C220-M4S, CIMC Versie: 4.1 (1h)

- SED-stations

- 800GB SAS SED SSD (10 FWPD) voor bedrijfsprestaties - MTFDJAK800MBS

- Deel-ID station: UCS-SD800GBEK9

- Verkoper: MICRON

- Model: S650DC-800FIPS

- Vormetric als externe sleutelbeheerder

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Achtergrondinformatie

De KMIP is een uitbreidbaar communicatieprotocol dat berichtformaten definieert voor de manipulatie van cryptografische sleutels op een sleutelbeheerserver. Dit vergemakkelijkt de gegevenscodering omdat het beheer van coderingssleutels wordt vereenvoudigd.

SED-stations

Een SED is een harde schijf (HDD) of solid-state schijf (SSD) met een coderingscircuit ingebouwd in de schijf. Het versleutelt alle gegevens die naar het medium zijn geschreven en decodeert, wanneer ontgrendeld, alle gegevens die van het medium zijn gelezen.

In een SED verlaten de encryptiesleutels zelf nooit de grenzen van de SED-hardware en zijn ze daarom veilig voor aanvallen op OS-niveau.

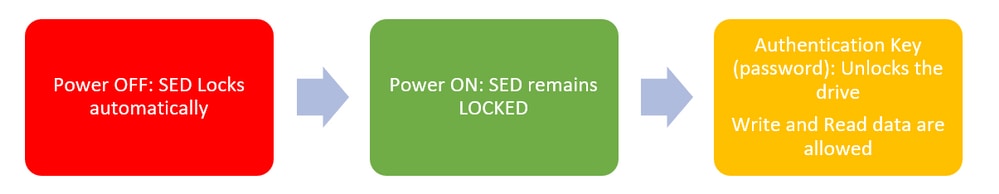

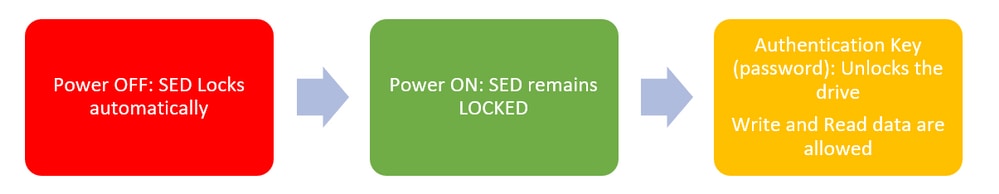

Werkstroom SED-schijven:

1. SED-aandrijfstroom

1. SED-aandrijfstroom

Het wachtwoord voor het ontgrendelen van de schijf kan lokaal worden verkregen met de configuratie Local Key Management, waarbij de gebruiker verantwoordelijk is voor het onthouden van de belangrijkste informatie. Het kan ook worden verkregen met Remote Key Management, waarbij de beveiligingssleutel wordt gemaakt en opgehaald van een KMIP-server en de verantwoordelijkheid van de gebruiker is om de KMIP-server in CIMC te configureren.

Configureren

Een persoonlijke sleutel en clientcertificaat voor de client maken

Deze opdrachten moeten worden ingevoerd op een Linux-machine met het OpenSSL-pakket, niet in de Cisco IMC. Zorg ervoor dat de algemene naam hetzelfde is in het Root CA-certificaat en in het clientcertificaat.

Opmerking: zorg ervoor dat de Cisco IMC-tijd is ingesteld op de huidige tijd.

1. Maak een 2048-bits RSA-sleutel.

openssl genrsa –out client_private.pem 2048

2. Maak een zelf ondertekend certificaat met de reeds gemaakte sleutel.

openssl req -new -x509 -key client_private.pem -out client.pem -days 365

3. Raadpleeg de documentatie van de KMIP-leverancier voor meer informatie over het verkrijgen van het Root CA-certificaat.

Opmerking: Vormetric vereist dat de algemene naam in het RootCa-certificaat overeenkomt met de hostnaam van de Vormetric-host.

Opmerking: u moet een account hebben om toegang te krijgen tot de configuratiehandleidingen voor de KMIP-leveranciers:

SafeNet

vormetrisch

KMIP-server configureren op de CIMC

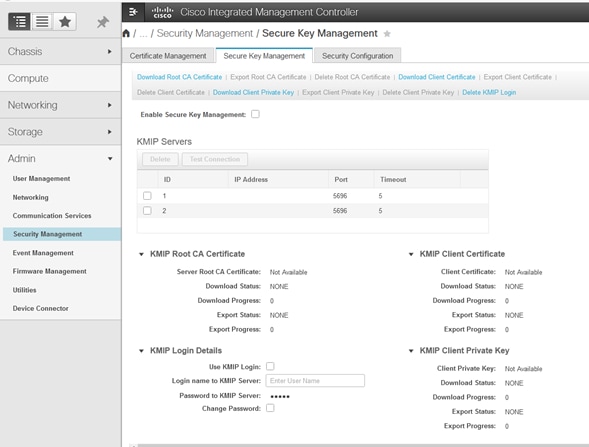

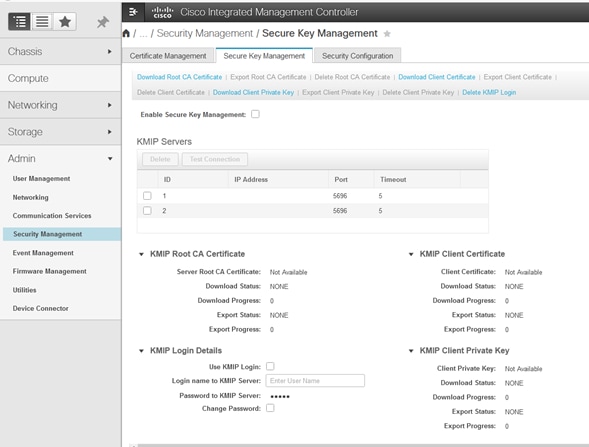

1. Navigeer naar Beheer > Beveiligingsbeheer > Beveiligd sleutelbeheer.

Een duidelijke configuratie toont Export/Delete

buttons grayed out, only Download buttons are active.

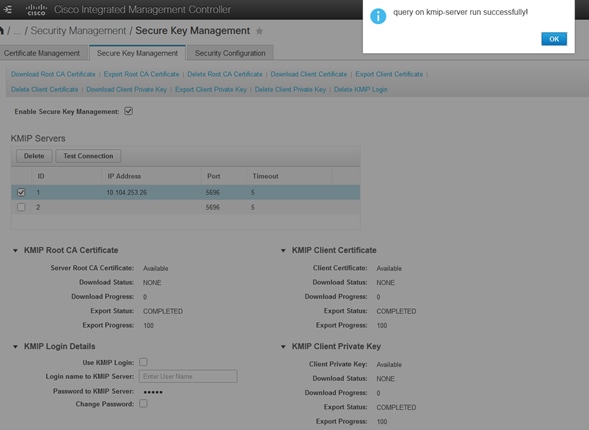

2. Klik op het IP-adres en stel het IP-adres in voor de KMIP-server, zorg ervoor dat u het kunt bereiken en als de standaardpoort wordt gebruikt, hoeft er niets anders te worden gewijzigd, en sla de wijzigingen vervolgens op.

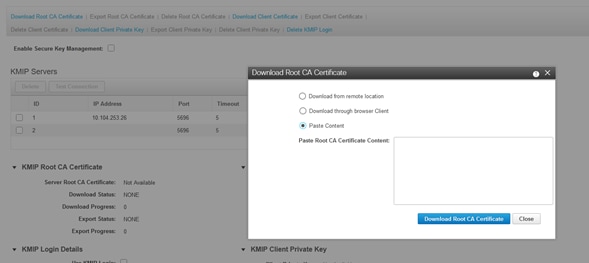

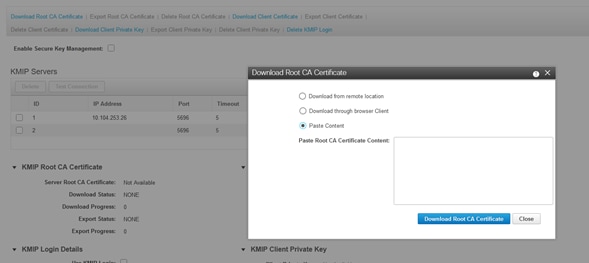

3. Download de certificaten en de privésleutel naar de server. U kunt de .pem file or just paste the content.

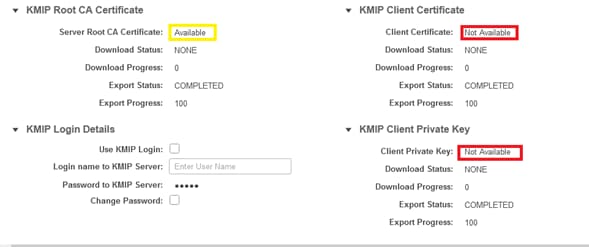

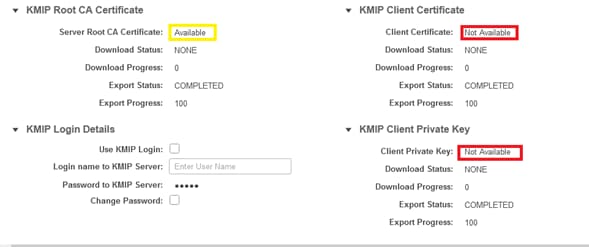

4. Wanneer u de certificaten uploadt, ziet u dat certificaten worden weergegeven als Beschikbaar, voor de ontbrekende certificaten die niet zijn geüpload, ziet u Niet beschikbaar.

U kunt de verbinding alleen testen als alle certificaten en privésleutels met succes zijn gedownload naar de CIMC.

5. (Optioneel) Zodra u alle certificaten hebt, kunt u optioneel de gebruiker en het wachtwoord voor de KMIP-server toevoegen. Deze configuratie wordt alleen ondersteund voor SafeNet als een KMIP-server van derden.

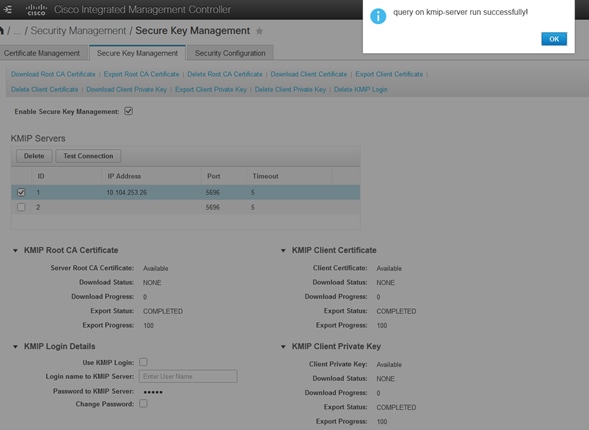

6. Test de verbinding en als de certificaten correct zijn en u de KMIP-server kunt bereiken via de geconfigureerde poort, ziet u een succesvolle verbinding.

7. Zodra onze verbinding met KMIP succesvol is, kunt u extern sleutelbeheer inschakelen.

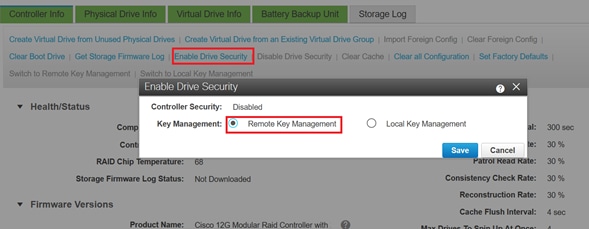

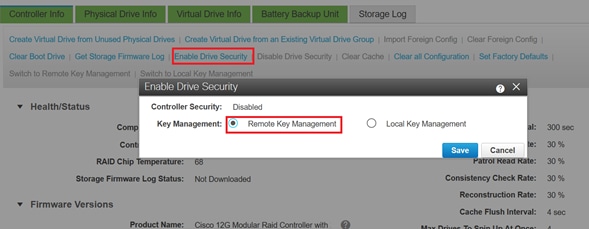

Navigeer naar Netwerken > Modulaire RAID-controller > Controllerinformatie.

Selecteer Stationsbeveiliging inschakelen en vervolgens Extern sleutelbeheer.

Opmerking: Als eerder Local Key Management was ingeschakeld, wordt u gevraagd om de huidige sleutel om te wijzigen voor extern beheer

Verifiëren

Gebruik deze sectie om te controleren of uw configuratie goed werkt.

Vanuit de CLI kunt u de configuratie controleren.

1. Controleer of KMIP is ingeschakeld.

C-Series-12# scope kmip

C-Series-12 /kmip # show detail

Enabled: yes

2. Controleer het IP-adres, de poort en de time-out.

C-Series-12 /kmip # show kmip-server

Server number Server domain name or IP address Port Timeout

------------- -------------------------------- ------ ------

1 10.104.253.26 5696 5

2 5696 5

3. Controleer of de certificaten beschikbaar zijn.

C-Series-12 /kmip # show kmip-client-certificate

KMIP Client Certificate Available: 1

C-Series-12 /kmip # show kmip-client-private-key

KMIP Client Private Key Available: 1

C-Series-12 /kmip # show kmip-root-ca-certificate

KMIP Root CA Certificate Available: 1

4. Controleer de inloggegevens.

C-Series-12 /kmip # show kmip-login

Use KMIP Login Login name to KMIP server Password to KMIP server

-------------------------- -------------------------- --------------------

no ******

5. Test de verbinding.

C-Series-12 /kmip #

C-Series-12 /kmip # scope kmip-server 1

C-Series-12 /kmip/kmip-server # test-connectivity

Result of test-connectivity: query on kmip-server run successfully!

Problemen oplossen

Er is momenteel geen specifieke troubleshooting-informatie beschikbaar voor deze configuratie.

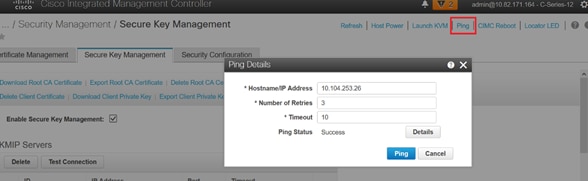

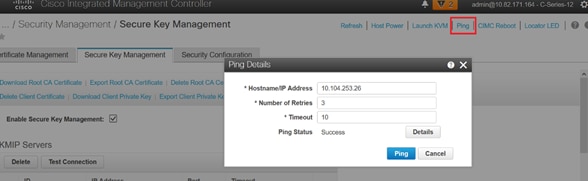

Als de testverbinding met de KMIP-server niet succesvol is, controleert u of u de server kunt pingen.

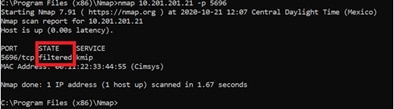

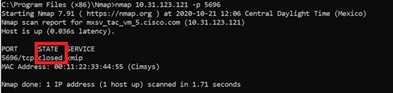

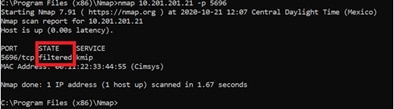

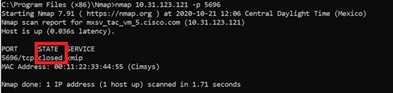

Controleer of poort 5696 is geopend op de CIMC- en KMIP-server. U kunt een NMAP-versie op onze pc installeren, omdat deze opdracht niet beschikbaar is op CIMC.

U kunt NMAP op uw lokale systeem installeren om te testen of de poort is geopend. Gebruik deze opdracht onder de map waarin het bestand is geïnstalleerd:

nmap <ipAddress> -p <port>

De uitvoer toont een open poort voor de KMIP-service:

De uitvoer toont een gesloten poort voor de KMIP-service:

Gerelateerde informatie

Feedback

Feedback