Inleiding

Dit document beschrijft de configuratie van Aangepaste SSL- en zelfondertekende SSL-certificaten.

Voorwaarden

Vereisten

Cisco raadt kennis van de volgende onderwerpen aan:

- Digitale handtekeningen en digitale certificaten

- Procedure voor de afgifte van certificaten door een organisatie van de certificeringsinstantie (CA)

Gebruikte componenten

De informatie in dit document is gebaseerd op de volgende software- en hardware-versies:

- Application Policy Infrastructure Controller-controller (APIC)

- Browser

- ACI met 5.2 (8e)

De informatie in dit document is gebaseerd op de apparaten in een specifieke laboratoriumomgeving. Alle apparaten die in dit document worden beschreven, hadden een opgeschoonde (standaard)configuratie. Als uw netwerk live is, moet u zorgen dat u de potentiële impact van elke opdracht begrijpt.

Configureren

Nadat het apparaat is geïnitialiseerd, gebruikt het het zelfondertekende certificaat als SSL-certificaat voor HTTPS. Het zelfondertekende certificaat is 1000 dagen geldig.

Door gebrek, vernieuwt het apparaat en genereert automatisch een nieuw zelf-ondertekend certificaat één maand voorafgaand aan het verstrijken van het zelf-ondertekende certificaat.

Configuraties

Het apparaat gebruikt een zelfondertekend certificaat. Wanneer het toegang tot van de APIC GUI, vraagt de browser dat het certificaat niet betrouwbaar is. Om dit probleem op te lossen, gebruikt dit document een vertrouwde CA-autoriteit om het certificaat te ondertekenen.

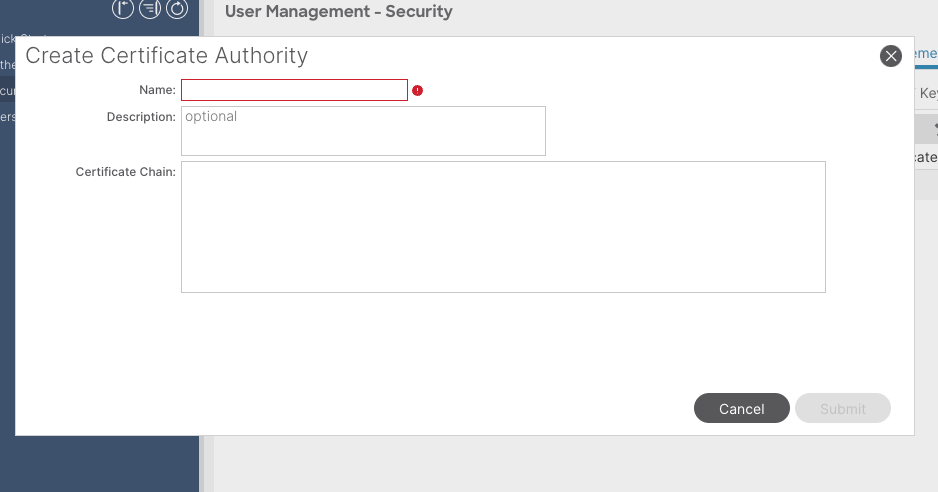

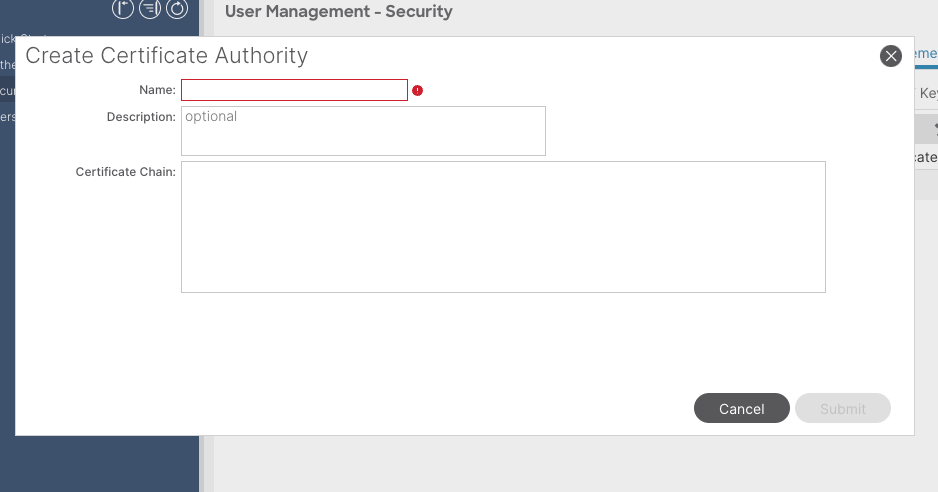

Stap 1. Voer het basiscertificaat van de CA-autoriteit of het tussentijds certificaat in

Opmerking: Als u het CA root certificaat gebruikt voor direct ondertekenen, kunt u het CA root certificaat gewoon importeren. Maar als u een tussentijds certificaat gebruikt voor ondertekening, moet u de volledige certificaatketen importeren, dat wil zeggen: het basiscertificaat en de minder betrouwbare tussentijdse certificaten.

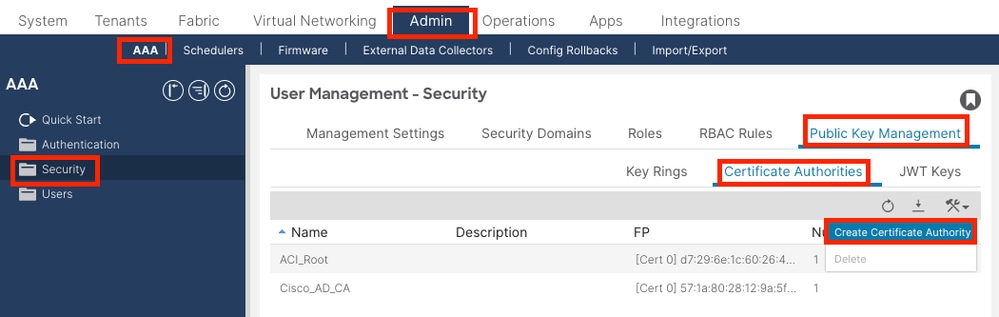

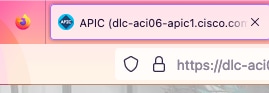

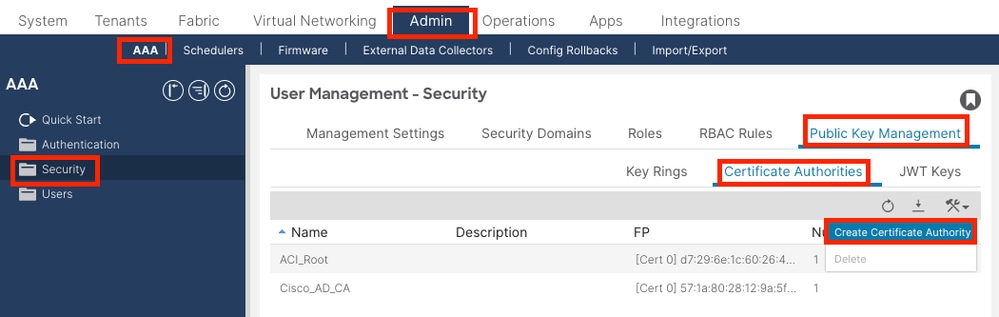

Navigeer in de menubalk naarAdmin > AAA > Security > Public Key Management > Certificate Authorities.

Naam: Vereist.

Formuleer de inhoud volgens uw naamgevingsregels. Het kan speciale Engelse tekens bevatten_, maar het kan geen speciale Engelse tekens bevatten zoals:

, . ; ' " : | + * / = ` ~ ! @ # $ % ^ & ( ) en spatietekens.

Beschrijving: Optioneel.

Certificeringsketen: verplicht.

Vul het vertrouwde basiscertificaat van CA en tussenliggend certificaat van CA in.

Opmerking: Elk certificaat moet een bepaald model hebben.

-----BEGIN CERTIFICATE-----

INTER-CA-2 CERTIFICATE CONTENT HERE

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

INTER-CA-1 CERTIFICATE CONTENT HERE

-----END CERTIFICATE-----

-----BEGIN CERTIFICATE-----

ROOT-CA CERTIFICATE CONTENT HERE

-----END CERTIFICATE-----

Klik op de knop Verzenden.

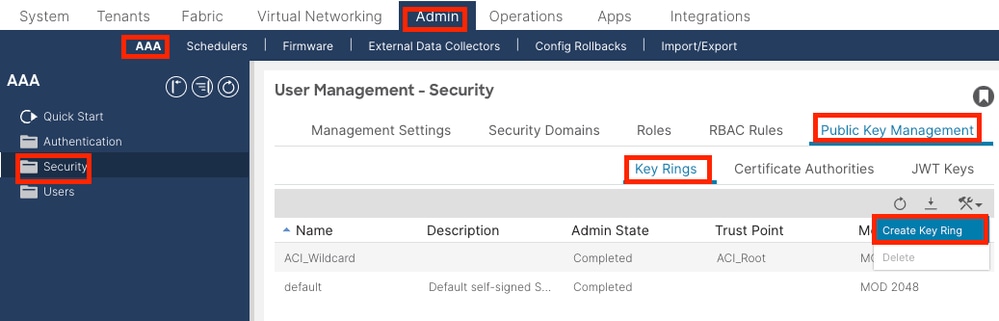

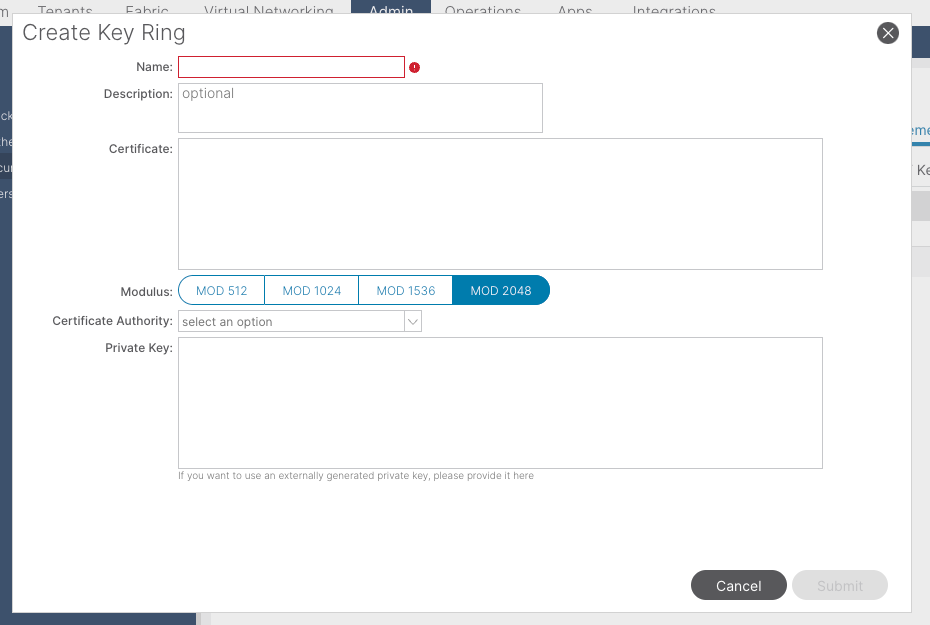

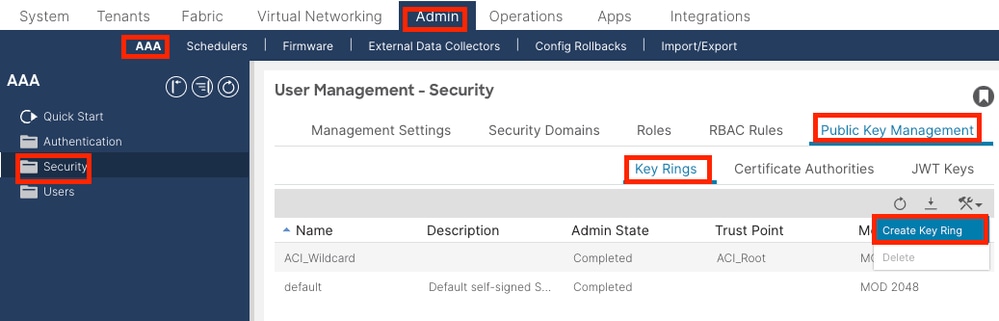

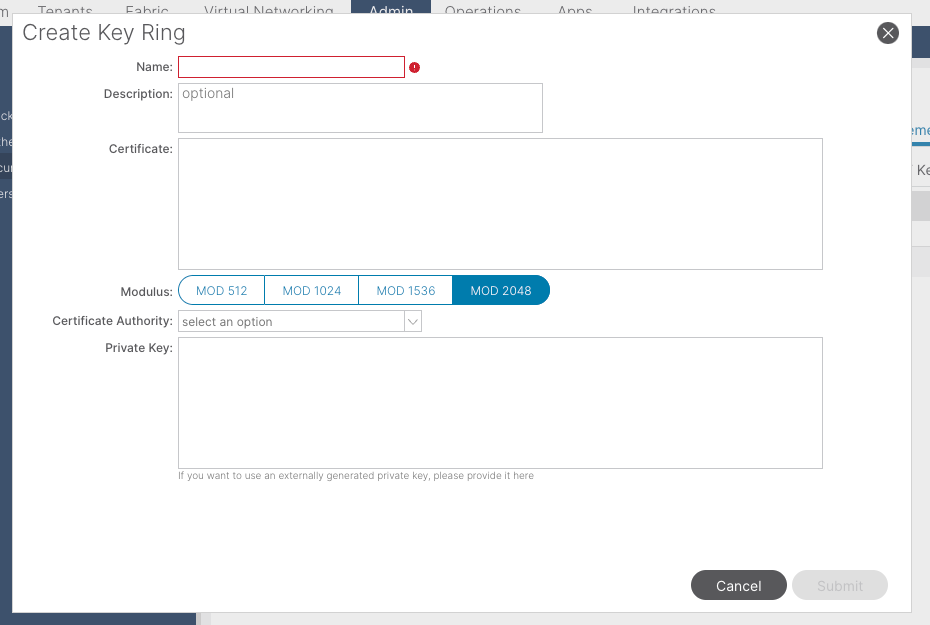

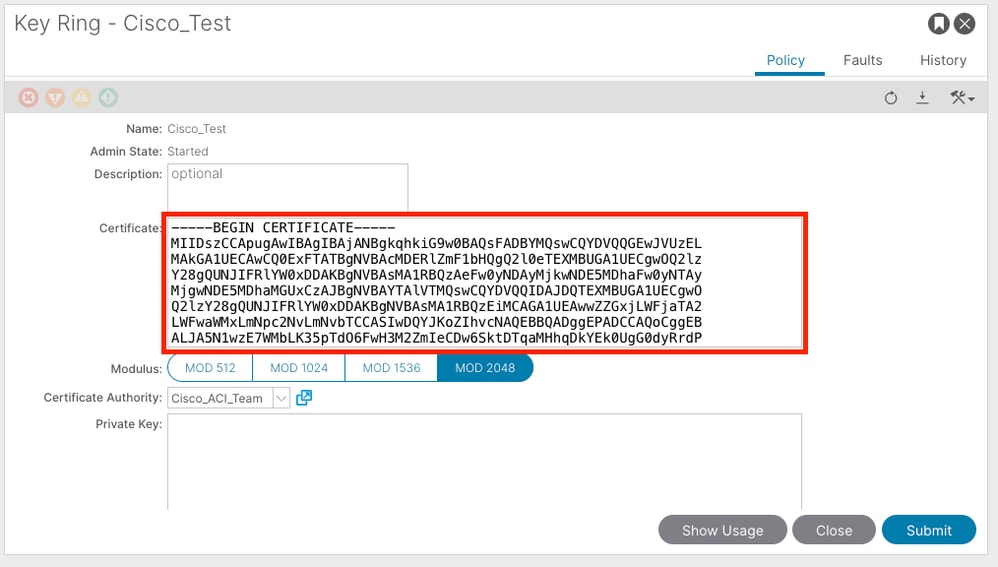

Stap 2. Key Ring maken

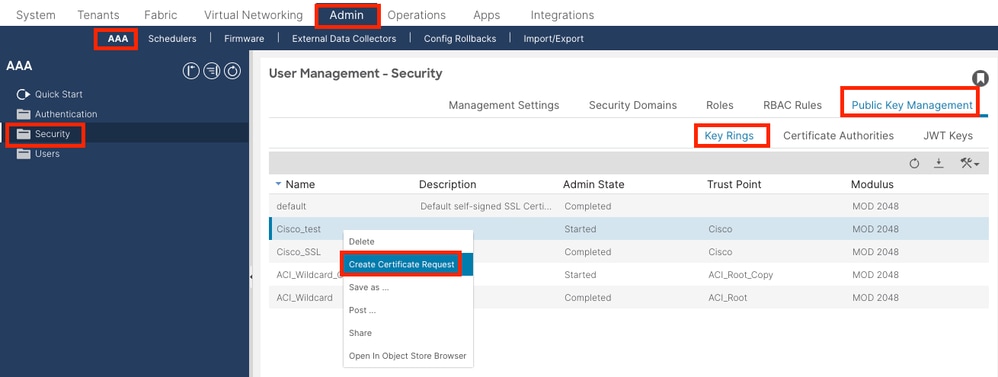

Navigeer in de menubalk naarAdmin > AAA > Security > Public Key Management > Key Rings.

Naam:Vereist (geef een naam op).

Certificaat:voeg geen inhoud toe als u een certificaatondertekeningsverzoek (CSR) genereert met Cisco APIC via de sleutelring. U kunt ook de ondertekende certificaatinhoud toevoegen als u er al een hebt die door de CA is ondertekend uit de vorige stappen door een persoonlijke sleutel en een CSR buiten Cisco APIC te genereren.

Modulus: Vereist (klik op het keuzerondje voor de gewenste toetssterkte).

Certificaatautoriteit: Vereist. Kies in de vervolgkeuzelijst de certificeringsautoriteit die u eerder hebt aangemaakt.

Private Key: voeg geen inhoud toe als u een CRS genereert met de Cisco APIC via de sleutelring. U kunt ook de persoonlijke sleutel toevoegen die wordt gebruikt om de CSR te genereren voor het ondertekende certificaat dat u hebt ingevoerd.

Opmerking: Als u de systeem-gegenereerde privé sleutel en MVO niet wilt gebruiken en een aangepaste privé sleutel en certificaat wilt gebruiken, hoeft u alleen maar vier items in te vullen: Naam, Certificaat, Certificaat Autoriteit, en Privé Sleutel. Na het voorleggen moet u slechts de laatste stap, Stap 5 uitvoeren.

Klik op de knop Verzenden.

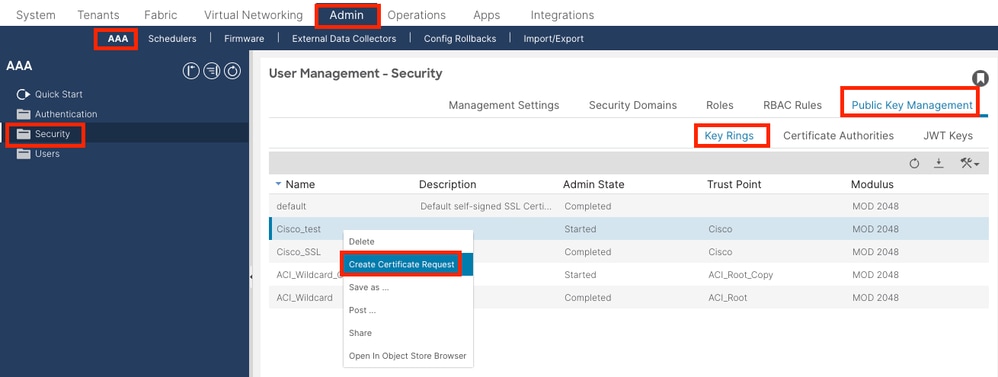

Stap 3. Genereer private key en MVO

Navigeer in de menubalk naarAdmin > AAA > Security > Public Key Management > Key Rings.

Onderwerp: verplicht. Vermeld de algemene naam (GN) van de MVO.

U kunt de volledig gekwalificeerde domeinnaam (FQDN) van Cisco APICs invoeren met behulp van een jokerteken, maar in een modern certificaat wordt het over het algemeen aanbevolen dat u een identificeerbare naam van het certificaat invoert en de FQDN van alle Cisco APICs invoert in het veld Alternatieve onderwerpnaam (ook bekend als de SAN - Alternatieve naam), omdat veel moderne browsers de FQDN verwachten in het SAN-veld.

Alternatieve onderwerpnaam: vereist. Voer de FQDN in van alle Cisco APIC's, zoalsDNS:apic1.example.com,DNS:apic2.example.com,DNS:apic3.example.comofDNS:*example.com.

Als u wilt dat een SAN overeenstemt met een IP-adres, specificeert u de IP-adressen van Cisco APIC's in de volgende indeling: IP:192.168.1.1.

Opmerking: U kunt in dit veld domeinnaamservers (DNS-namen), IPv4-adressen of een combinatie van beide gebruiken. IPv6-adressen worden niet ondersteund.

Vul de overige velden in volgens de vereisten van de CA-organisatie die u wenst te verkrijgen om het certificaat af te geven.

Klik op de knop Verzenden.

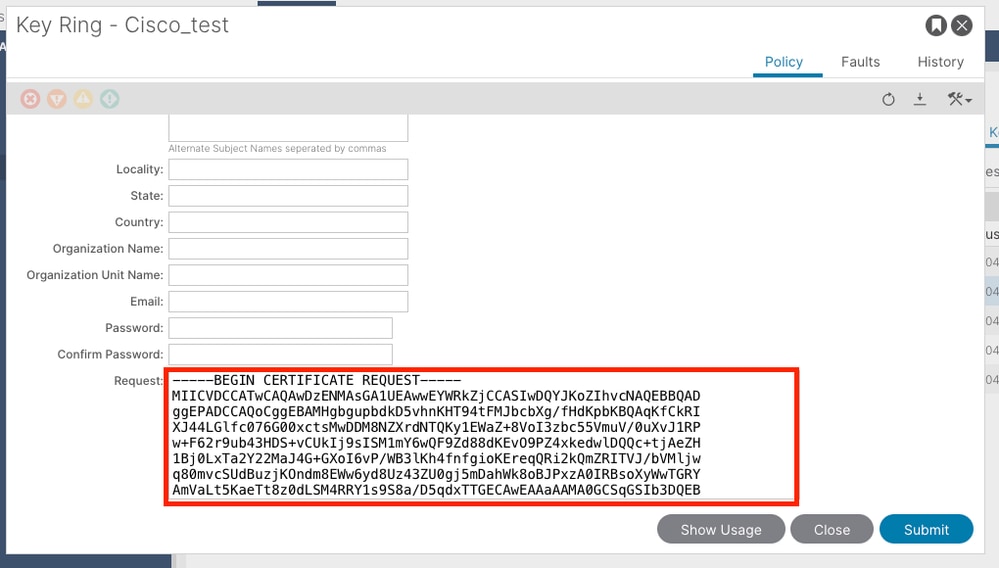

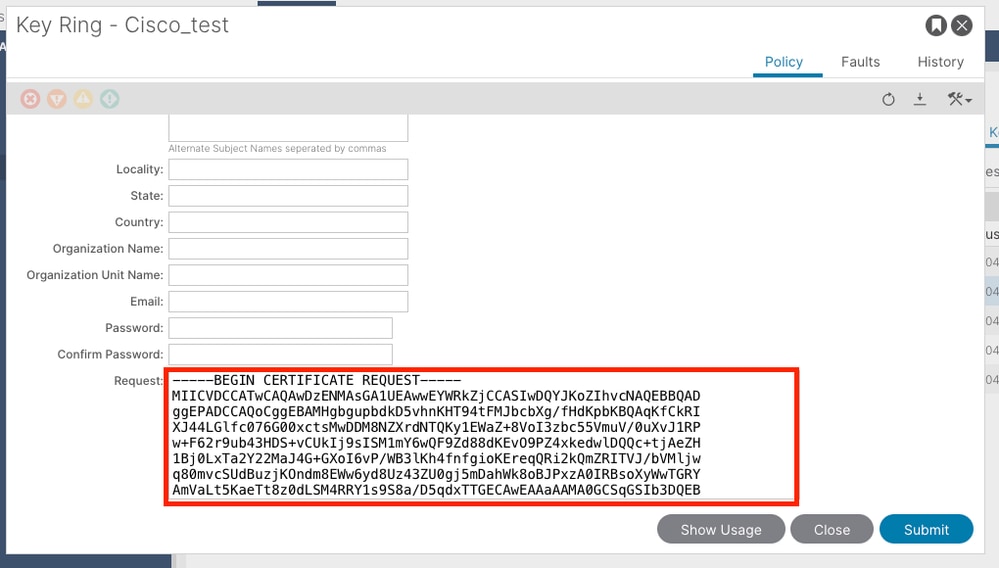

Stap 4. Neem de MVO en stuur het naar de CA-organisatie

Navigeer in de menubalk naarAdmin > AAA > Security > Public Key Management > Key Rings.

Dubbelklik op de naam Key Ring maken en vind de optie Aanvragen. De inhoud in de Aanvraag is de MVO.

Kopieer alle inhoud van het verzoek en stuur het naar uw CA.

De CA gebruikt zijn persoonlijke sleutel om handtekeningverificatie uit te voeren op uw CSR.

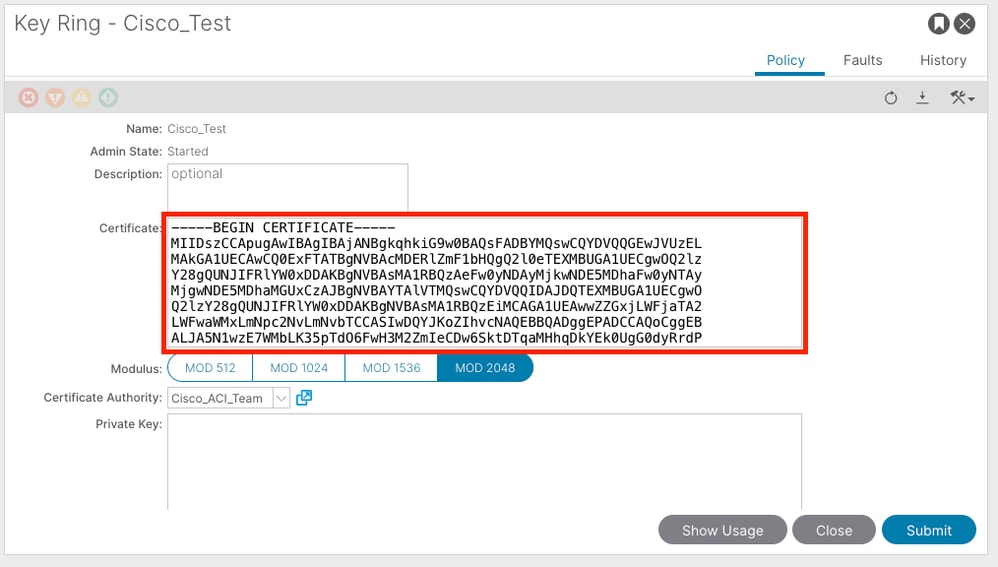

Na het verkrijgen van het ondertekende certificaat van de CA, kopieert zij het certificaat naar het certificaat.

Opmerking: Elk certificaat moet een bepaald model hebben.

-----BEGIN CERTIFICATE-----

CERTIFICATE CONTENT HERE

-----END CERTIFICATE-----

Klik op de knop Verzenden.

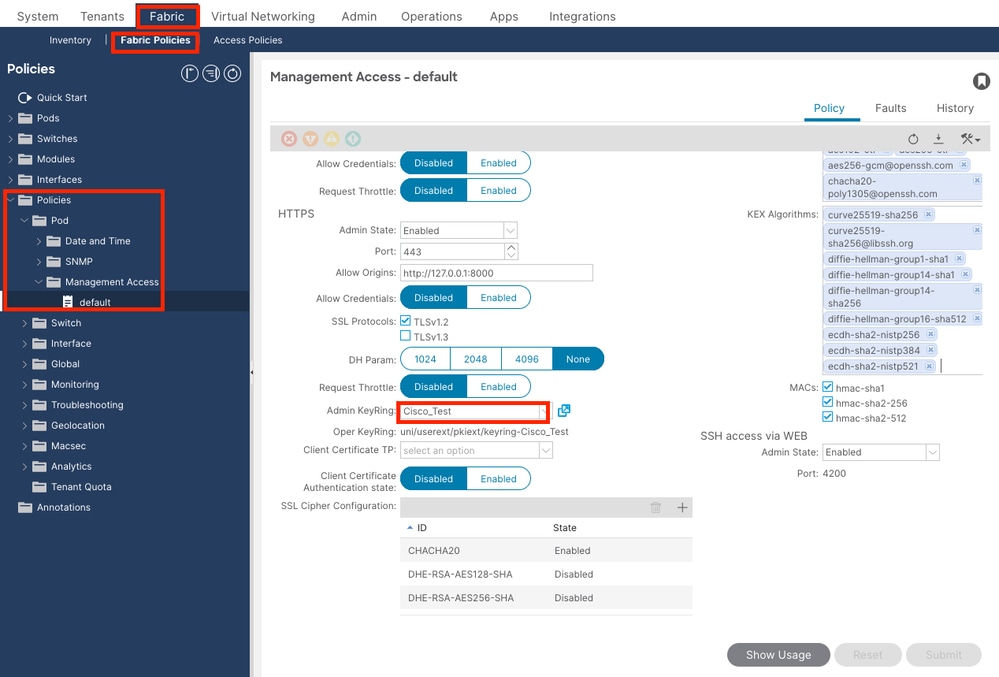

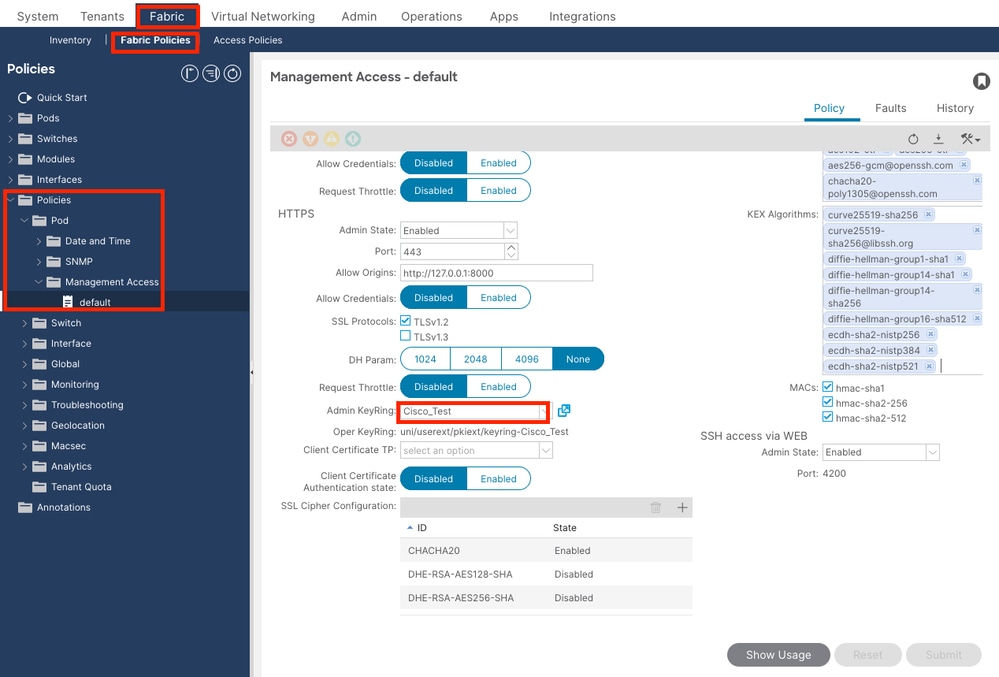

Stap 5. Werk het ondertekeningscertificaat bij op het web

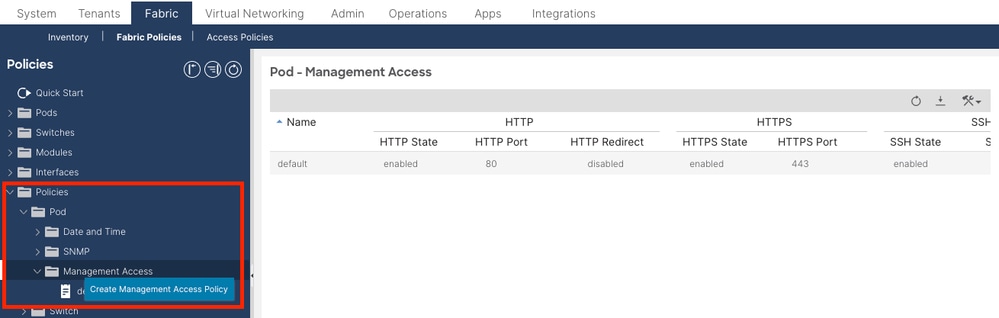

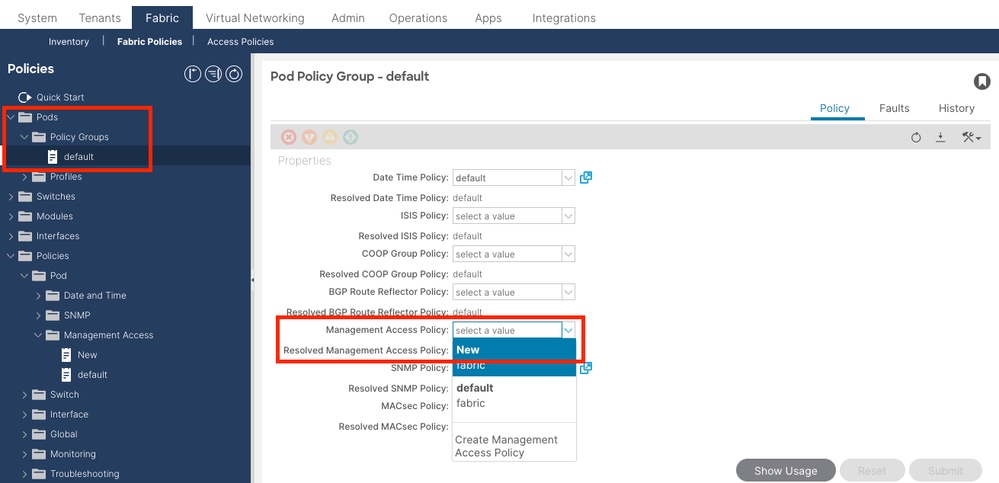

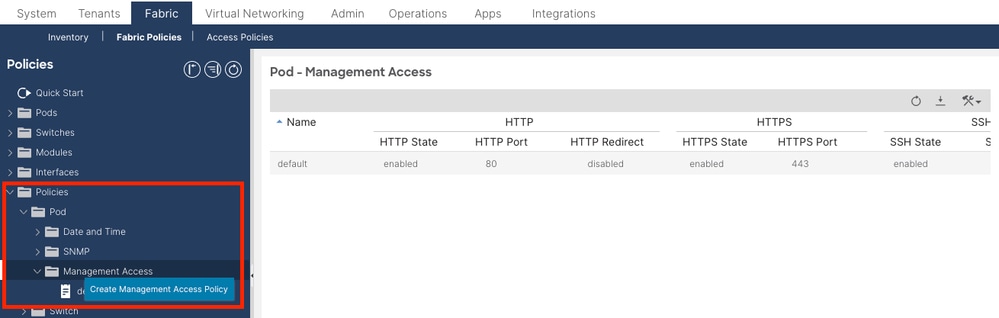

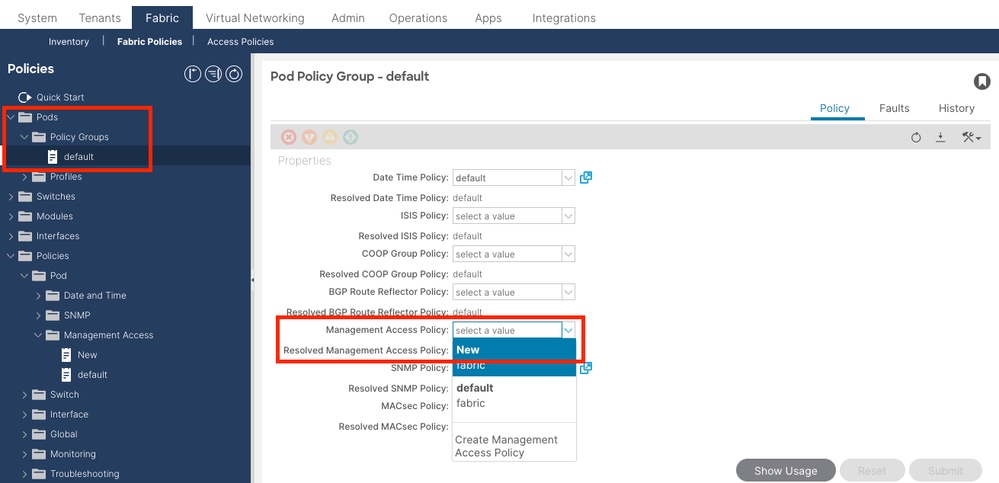

Navigeer in de menubalk naarFabric > Fabric Policies > Policies > Pod > Management Access > Default.

Kies in de vervolgkeuzelijst Admin KeyRing de gewenste KeyRing.

Klik op de knop Verzenden.

Nadat u op Verzenden hebt geklikt, treedt er een fout op vanwege certificeringsredenen. Verfris met het nieuwe certificaat.

Verifiëren

Na toegang tot de APIC GUI, gebruikt APIC het CA-ondertekende certificaat om te communiceren. Bekijk de certificaatinformatie in de browser om het te verifiëren.

Opmerking: De methoden voor het bekijken van HTTPS-certificaten in verschillende browsers zijn niet precies hetzelfde. Raadpleeg voor specifieke methoden de gebruikershandleiding van uw browser.

Problemen oplossen

Als de browser nog steeds vraagt dat de APIC GUI niet vertrouwd is, controleert u in de browser of het certificaat van de GUI consistent is met het certificaat dat in de Keyring is ingediend.

U moet vertrouwen op het CA-basiscertificaat dat het certificaat op uw computer of browser heeft afgegeven.

Opmerking: De browser van Google Chrome moet het SAN van het certificaat verifiëren om op dit certificaat te vertrouwen.

In APIC's die zelfondertekende certificaten gebruiken, kunnen in zeldzame gevallen verloopwaarschuwingen voor certificaten worden weergegeven.

Vind het certificaat in Keyring, gebruik het certificaat parsing tool om het certificaat te parseren, en vergelijk het met het certificaat gebruikt in de browser.

Als het certificaat in de sleutelring wordt vernieuwd, creeer een nieuw Beleid van de Toegang van het Beheer en pas het toe.

Als het certificaat in Keyring niet automatisch wordt verlengd, neem dan contact op met Cisco TAC voor meer assistentie.

Gerelateerde informatie

Feedback

Feedback