Cisco Secure Management Center와 AWS VPC 사이의 경로 기반 사이트 간 VPN 구성

소개

Secure Firewall Management Center(Management Center)에는 매니지드 Threat Defense 디바이스에서 사이트 간 VPN의 구성을 간소화하도록 설계된 직관적인 VPN 마법사가 있습니다.

또한 이러한 마법사를 사용하면 Threat Defense 디바이스와 엑스트라넷 디바이스 간의 경로 기반 사이트 간 VPN을 쉽게 설정할 수 있습니다. 관리 센터의 직접 관리 대상이 아닌 엑스트라넷 디바이스는 퍼블릭 클라우드 인프라 내에 있는 게이트웨이로 구성될 수 있습니다. 경로 기반 VPN은 VPN 터널 의 기반을 형성하는 라우팅 가능한 논리적 인터페이스인 VTI(Virtual Tunnel Interface)를 사용합니다.

가이드의 적합성 확인

이 가이드는 Management Center를 사용하여 본사에 위치한 Threat Defense 디바이스와 AWS VPC(가상 프라이빗 클라우드) 간에 사이트 간 VPN을 설정하는 네트워크 관리자를 대상으로 합니다.

시나리오

한 중간 규모 기업이 여러 브랜치 오피스를 운영하고 있으며, 각 브랜치 오피스마다 AWS에서 호스팅되는 인스턴스 집합이 있습니다. 이 조직은 강력한 네트워크 인프라를 설정하여 모든 위치에서 안전하고 원활한 커뮤니케이션을 지원해야 합니다. 이 솔루션에는 각 브랜치의 AWS VPC를 조직의 중앙 본사에 있는 Threat Defense 디바이스 에 연결하는 사이트 간 VPN을 구성하는 작업이 포함됩니다. 기본적으로 AWS VPC 인스턴스는 외부 네트워크와 격리되어 있으므로 이 연결성은 매우 중요합니다. 이 VPN의 구현은 브랜치를 기업 네트워크에 통합할 수 있도록 하여 중앙 집중식 액세스 및 데이터 보안을 보장합니다.

시스템 요구 사항

다음 테이블에는 이 기능을 위한 플랫폼이 나와 있습니다.

|

제품 |

버전 |

이 문서에 사용된 버전 |

|---|---|---|

|

Cisco Secure Firewall Threat Defense(구 Firepower Threat Defense/FTD) |

6.7 이상 |

7.4.1 |

|

Cisco Secure Firewall Management Center(구 Firepower Management Center/FMC) |

6.7 이상 |

7.4.1 |

|

AWS 계정 |

- |

- |

이점

제안된 솔루션은 다음과 같은 상당한 이점을 제공합니다.

-

간소화된 설정: VTI는 VPN 구성에 간소화된 접근 방식을 제공하여 기존 암호화 맵 및 액세스 목록의 복잡성을 제거합니다.

-

적응형 라우팅: VTI는 BGP, EIGRP , OSPF 등의 동적 라우팅 프로토콜을 수용하여, 네트워크 조건의 변화에 대응하여 VPN 엔드포인트 간에 경로를 자동으로 업데이트합니다.

-

ISP 복원력: VTI는 보조 백업 터널을 생성하여 연결성 신뢰성을 높입니다.

-

로드 밸런싱: VTI에서는 ECMP 라우팅을 통해 VPN 트래픽을 균일하게 분산할 수 있습니다.

사전 요구 사항

-

라이선스: Management Center Essentials(구 Base) 라이선스는 내보내기 제어 기능을 허용해야 합니다. Management Center에서 이 기능을 확인하려면 System(시스템) > License(라이선스) > Smart License(스마트 라이선스)를 선택합니다.

-

Threat Defense 디바이스에 인터넷 라우팅이 가능한 퍼블릭 IP 주소를 구성합니다.

-

Threat Defense 디바이스의 인터페이스에 적절한 논리 이름과 IP 주소를 할당합니다.

-

AWS 어카운트를 소유합니다.

Management Center와 AWS 사이의 사이트 간 VPN 구성 요소

Management Center와 AWS 사이의 사이트 간 VPN은 다음과 같이 구성됩니다.

가상 프라이빗 게이트웨이

가상 프라이빗 게이트웨이는 사이트 간 VPN 연결의 AWS 측에 있는 VPN 집선 장치입니다. 가상 프라이빗 게이트웨이를 생성하고 VPC(가상 프라이빗 클라우드)에 연결합니다.

고객 게이트웨이

고객 게이트웨이는 온프레미스 네트워크의 고객 게이트웨이 디바이스를 나타내는 AWS에서 생성하는 리소스입니다. 고객 게이트웨이를 생성할 때는 디바이스에 대한 정보를 AWS에 제공합니다.

고객 게이트웨이 디바이스(매니지드 위협 방어)

고객 게이트웨이 디바이스 는 중앙 본사의 온프레미스 네트워크에 있는 Threat Defense 디바이스입니다. AWS 사이트 간 VPN 연결과 함께 작동하도록 디바이스를 구성합니다.

Management Center와 AWS VPC 사이에 경로 기반 VPN을 구성하기 위한 엔드 투 엔드 절차

다음 순서도는 Management Center와 AWS VPC 간에 경로 기반 VPN을 구성하는 워크플로우를 보여줍니다.

|

단계 |

설명 |

|---|---|

|

AWS 콘솔에 로그인합니다. |

|

|

탄력적 IP 주소를 구성합니다. AWS에서 탄력적 IP 주소 구성을 참조하십시오. |

|

|

가상 프라이빗 클라우드를 생성합니다. AWS에서 가상 프라이빗 클라우드 생성을 참조하십시오. |

|

|

고객 게이트웨이를 생성합니다. AWS에서 고객 게이트웨이 생성을 참조하십시오. |

|

|

|

가상 프라이빗 게이트웨이를 생성합니다. AWS에서 가상 프라이빗 게이트웨이 생성을 참조하십시오. |

|

|

AWS에서 VPN 연결을 생성합니다. AWS에서 VPN 연결 생성을 참조하십시오. |

|

|

경로 기반 VPN을 구성합니다. Management Center에서 경로 기반 VPN 구성을 참조하십시오. |

|

|

라우팅 정책을 구성합니다. Management Center에서 라우팅 정책 구성을 참조하십시오. |

|

|

구성을 위협 방어 디바이스에 구축합니다. |

AWS에서 탄력적 IP 주소 구성

탄력적 IP 주소는 AWS 어카운트에 할당되는 고정 공용 IPv4 주소입니다.

프로시저

|

단계 1 |

Services(서비스) > Networking and Content Delivery(네트워킹 및 콘텐츠 전달) > VPC를 선택합니다. |

|

단계 2 |

왼쪽 창에서 Elastic IPs(탄력적 IP)를 클릭합니다. |

|

단계 3 |

Allocate Elastic IP address(탄력적 IP 주소 할당)를 클릭합니다. |

|

단계 4 |

Allocate Elastic IP address(탄력적 IP 주소 할당) 대화 상자에서 다음 매개변수를 구성합니다.

|

AWS에서 가상 프라이빗 클라우드 생성

VPC는 AWS 어카운트 전용 가상 네트워크이며, AWS Cloud의 다른 가상 네트워크와 논리적으로 격리되어 있습니다. VPC를 생성할 때 AWS는 IP 주소, 서브넷, 라우트 테이블, 네트워크 게이트웨이 및 보안 설정을 구성합니다.

프로시저

|

단계 1 |

Services(서비스) > Networking and Content Delivery(네트워킹 및 콘텐츠 전달) > VPC를 선택합니다. |

|

단계 2 |

왼쪽 창에서 VPC Dashboard(VPC 대시보드)를 클릭합니다. |

|

단계 3 |

Create VPC(VPC 생성)를 클릭합니다. |

|

단계 4 |

Create VPC(VPC 생성) 대화 상자에서 다음 매개변수를 구성합니다.

|

AWS에서 서브넷을 경로 테이블과 연결

VPC의 각 서브넷을 VPC의 라우팅 테이블과 연결해야 합니다.

시작하기 전에

AWS에서 VPC를 생성합니다.

프로시저

|

단계 1 |

왼쪽 창에서 Route tables(라우팅 테이블)를 클릭합니다. |

|

단계 2 |

VPC에 할당된 라우팅 테이블을 선택합니다. |

|

단계 3 |

Subnet associations(서브넷 연결) 탭을 클릭합니다. |

|

단계 4 |

Edit subnet associations(서브넷 연결 편집)을 클릭합니다.

|

|

단계 5 |

프라이빗 및 퍼블릭 서브넷 체크 박스를 선택합니다. |

|

단계 6 |

Save Associations(연결 저장)를 클릭합니다. |

AWS에서 고객 게이트웨이 생성

디바이스에 대한 정보를 AWS에 제공할 고객 게이트웨이를 생성합니다.

프로시저

|

단계 1 |

왼쪽 창에서 VPN(Virtual Private Network)을 확장합니다. |

|

단계 2 |

고객 게이트웨이를 클릭합니다. |

|

단계 3 |

Create customer gateway(고객 게이트웨이 생성)를 클릭합니다. |

|

단계 4 |

Create Customer Gateway(고객 게이트웨이 생성) 대화 상자에서 다음 매개변수를 구성합니다.

|

AWS에서 가상 프라이빗 게이트웨이 생성

프로시저

|

단계 1 |

왼쪽 창에서 Virtual private network (VPN)(VPN(Virtual 프라이빗 네트워크 ))을 확장합니다. |

|

단계 2 |

Create Virtual Private Gateway(가상 프라이빗 게이트웨이 생성)를 클릭합니다. |

|

단계 3 |

Create Virtual Private Gateway(가상 프라이빗 게이트웨이 생성) 대화 상자에서 다음 매개변수를 구성합니다.

|

가상 프라이빗 클라우드에 가상 프라이빗 게이트웨이 연결

가상 프라이빗 게이트웨이를 생성한 후에는 VPC에 연결해야 합니다.

프로시저

|

단계 1 |

생성한 가상 프라이빗 게이트웨이를 선택 합니다. |

|

단계 2 |

Action(작업) 드롭다운 목록에서 Attach to VPC(VPC에 연결)를 선택합니다. |

|

단계 3 |

Attach to VPC(VPC에 연결) 대화 상자에서 Available VPCs(사용 가능한 VPC) 드롭다운 목록에서 VPC를 선택합니다. |

|

단계 4 |

Attach to VPC(VPC에 연결)를 클릭합니다. |

|

단계 5 |

가상 프라이빗 게이트웨이의 State(상태)가 Attached(연결됨)상태인지 확인합니다.

|

AWS에서 VPN 연결 생성

시작하기 전에

VPC, 고객 게이트웨이 및 가상 프라이빗 게이트웨이가 있는지 확인합니다.

프로시저

|

단계 1 |

왼쪽 창에서 Virtual private network (VPN)(VPN(Virtual 프라이빗 네트워크 ))을 확장합니다. |

|

단계 2 |

Site-to-Site VPN connections(사이트 간 VPN 연결)을 클릭합니다. |

|

단계 3 |

Create VPN Connection(VPN 연결 생성)을 클릭합니다. |

|

단계 4 |

Create VPN connection(VPN 연결 생성) 대화 상자에서 다음 VPN 매개변수를 구성합니다.  |

|

단계 5 |

Create VPN Connection(VPN 연결 생성)을 클릭합니다. VPN 연결이 생성되면 State(상태)가 Pending(보류 중)에서 Available(사용 가능)로 변경됩니다. |

Management Center에서 경로 기반 VPN 구성

시작하기 전에

AWS에서 VPN 터널의 내부 및 외부 IP 주소를 적어 둡니다.

프로시저

|

단계 1 |

Devices(디바이스) > Site To Site(사이트 대 사이트)를 선택합니다. |

|

단계 2 |

+ Site To Site VPN(사이트 간 VPN)을 클릭합니다. |

|

단계 3 |

Topology Name(토폴로지 이름) 필드에 VPN 토폴로지의 이름을 입력합니다. |

|

단계 4 |

Route Based (VTI)(경로 기반(VTI)) 라디오 버튼을 클릭합니다. |

|

단계 5 |

Point-to-Point(포인트 간) 탭을 클릭합니다. |

|

단계 6 |

IKEv2 체크 박스를 선택합니다. |

|

단계 7 |

Endpoint(엔드포인트) 탭을 클릭합니다. |

|

단계 8 |

Node A(노드 A)의 경우 다음과 같은 매개변수를 구성합니다. |

|

단계 9 |

Node B(노드 B)의 경우 다음과 같은 매개변수를 구성합니다.  |

|

단계 10 |

IKE 탭을 클릭하여 다음 매개변수를 구성합니다.  |

|

단계 11 |

IPsec 및 Advanced(고급) 구성의 경우 기본값을 사용합니다. |

|

단계 12 |

Save(저장)를 클릭합니다. Site-to-Site VPN Summary(사이트 간 VPN 요약) 페이지(Devices(디바이스) > Site-to-site VPN(사이트 간 VPN))에서 토폴로지를 확인할 수 있습니다. 모든 디바이스에 구성을 구축한 후 이 페이지에서 모든 터널의 상태를 확인할 수 있습니다. |

Management Center에서 위협 방어 디바이스에 대한 정적 VTI 생성

시작하기 전에

Management Center에서 경로 기반 VPN 구성에 설명된 대로 라우트 기반 지점 간 VPN 토폴로지에 대한 기본 매개변수를 구성하고, Endpoints(엔드포인트) 탭을 클릭한 다음 Device(디바이스) 드롭다운 목록에서 Threat Defense 디바이스를 Node A(노드 A)로 선택합니다.

프로시저

|

Add Virtual Tunnel Interface(가상 터널 인터페이스 추가) 대화 상자에서 다음 매개변수를 구성합니다.  |

Management Center에서 라우팅 정책 구성

Management Center에서 언더레이 라우팅 정책 구성

AWS를 오고가는 트래픽을 활성화하려면 언더레이 라우팅 정책을 구성해야 합니다. 정적 경로 또는 동적 라우팅 프로토콜을 설정할 수 있습니다. 이 예시에서는 정적 경로를 사용합니다.

프로시저

|

단계 1 |

Devices(디바이스) > Device Management(디바이스 관리)를 선택합니다. |

|

단계 2 |

편집할 인터페이스 옆에 있는 편집 아이콘을 클릭합니다. |

|

단계 3 |

라우팅 탭을 클릭합니다. |

|

단계 4 |

왼쪽 창에서 Static Route(정적 경로)를 클릭하여 정적 경로를 구성합니다. |

|

단계 5 |

+Add Route(경로 추가)를 클릭합니다. |

|

단계 6 |

Add Static Route Configuration(정적 경로 구성 추가) 대화 상자에서 다음 매개변수를 구성합니다. |

Management Center에서 오버레이 라우팅 정책 구성

VPN 트래픽에 대한 오버레이 라우팅 정책을 구성해야 합니다. 이 예시에서는 BGP 라우팅 정책을 구성합니다.

프로시저

|

단계 1 |

Devices(디바이스) > Device Management(디바이스 관리)를 선택합니다. |

|

단계 2 |

편집할 인터페이스 옆에 있는 편집 아이콘을 클릭합니다. |

|

단계 3 |

라우팅 탭을 클릭합니다. |

|

단계 4 |

왼쪽 창에서 General Settings(일반 설정) 아래의 BGP를 클릭합니다. |

|

단계 5 |

Enable BGP(BGP 활성화) 체크 박스를 선택합니다. |

|

단계 6 |

AWS 고객 게이트웨이에 대해 구성한 Threat Defense 디바이스의 AS 번호를 AS Number(AS 번호) 필드에 입력합니다. 이 예에서는 65000입니다. |

|

단계 7 |

Save(저장)를 클릭합니다. |

|

단계 8 |

왼쪽 창에서 BGP > IPv4를 선택합니다. |

|

단계 9 |

Enable IPv4(IPv4 활성화) 확인란을 선택합니다. |

|

단계 10 |

Neighbor(인접한 라우터) 탭을 선택하고 +Add(추가)를 클릭합니다. |

|

단계 11 |

Add Neighbor(인접한 라우터 추가) 대화 상자에서 다음 매개변수를 구성합니다.  |

|

단계 12 |

11a~11c단계를 반복하여 백업 AWS IP 주소(Tunnel2)를 인접한 라우터로 추가합니다. 이 예에서 IP 주소는 192.0.2.129이고 AWS AS 번호는 64512입니다.  |

|

단계 13 |

Save(저장)를 클릭합니다. |

VTI 터널 상태 및 구성 확인

Threat Defense 디바이스에서 구성을 구축한 후 디바이스 , Management Center 및 AWS에서 VTI 터널 구성 및 상태를 확인할 수 있습니다.

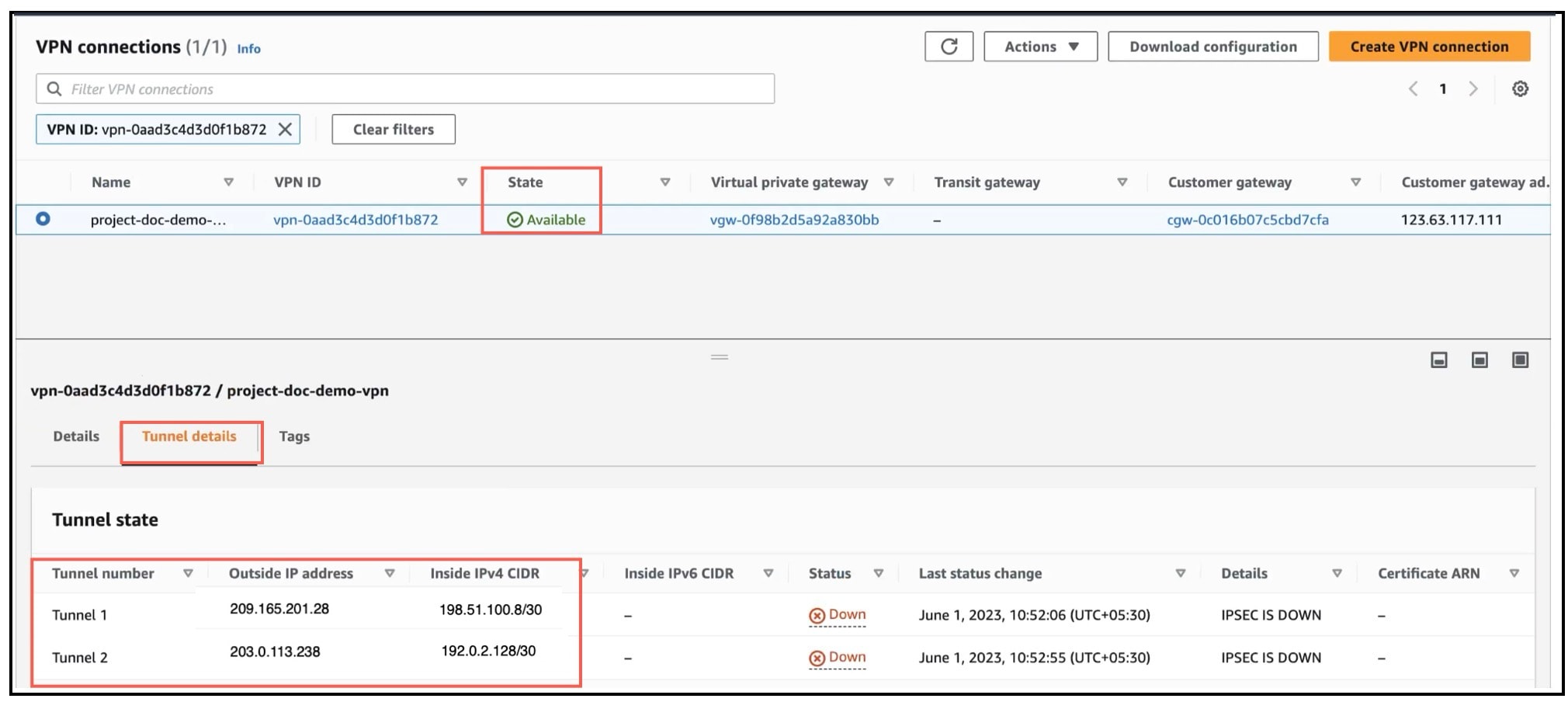

AWS의 터널 상태 확인

AWS에서 VPN 터널을 확인하려면 다음을 수행합니다.

-

Virtual private network (VPN)(VPN(Virtual Private Network) > Site-to-Site VPN connections(사이트 간 VPN 연결)를 선택합니다.

-

VPN 옆의 라디오 버튼을 클릭합니다.

-

Tunnel details(터널 세부 정보) 탭을 클릭합니다. 터널의 Status(상태) 는 Up(작동)이어야 합니다.

Threat Defense 디바이스의 터널 및 라우팅 구성 확인

-

Threat Defense 디바이스의 인터페이스 구성을 확인하려면 show running-config interface 명령을 사용합니다.

-

Threat Defense 디바이스의 BGP 구성을 확인하려면 show bgp 명령을 사용합니다.

사이트 간 VPN 요약 페이지의 터널 상태 확인

VPN 터널의 상태를 확인하려면 Device(디바이스) → VPN > Site To Site(사이트 간)를 선택합니다.

사이트 간 VPN 대시보드의 터널 상태 확인

VPN 터널의 세부 정보를 보려면 Overview(개요) > Dashboards(대시보드) > Site to Site VPN(사이트 간 VPN)을 선택합니다.

피드백

피드백