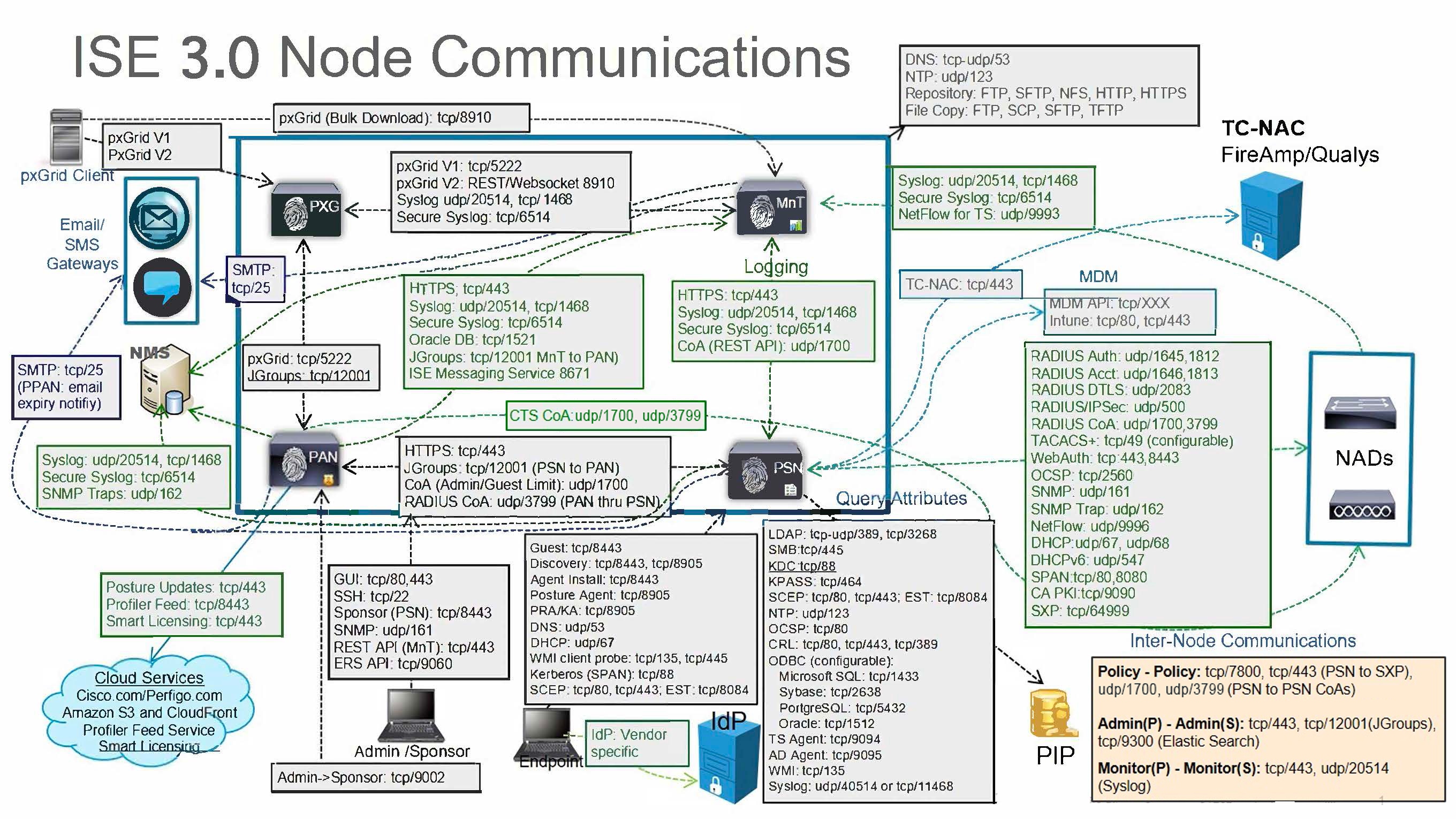

Cisco ISE 모든 페르소나 노드 포트

|

Cisco ISE Service |

기가비트 이더넷 0 또는 결합 0의 포트 |

다른 이더넷 인터페이스(기가비트 이더넷 1~5, 결합 1 및 2)의 포트 |

|---|---|---|

|

복제 및 동기화 |

|

— |

피드백

피드백