소개

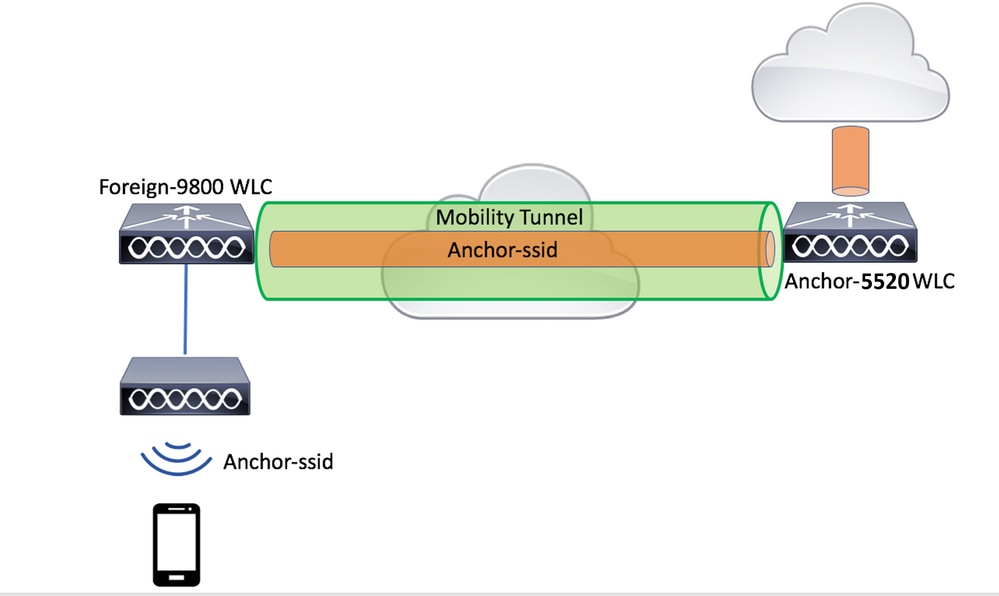

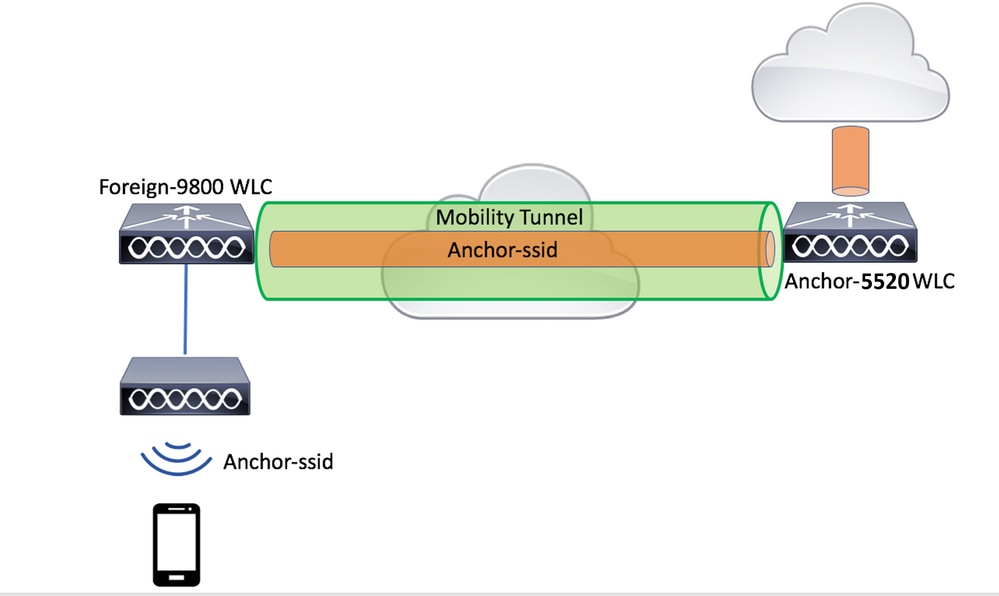

이 문서에서는 다른 WLC를 모빌리티 앵커로 가리키는 Catalyst 9800에서 CWA를 구성하고 문제를 해결하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- CWA(Central Web Authentication)

- 무선 LAN 컨트롤러(WLC)

- 9800 WLC

- 아이레OS WLC

- Cisco ISE

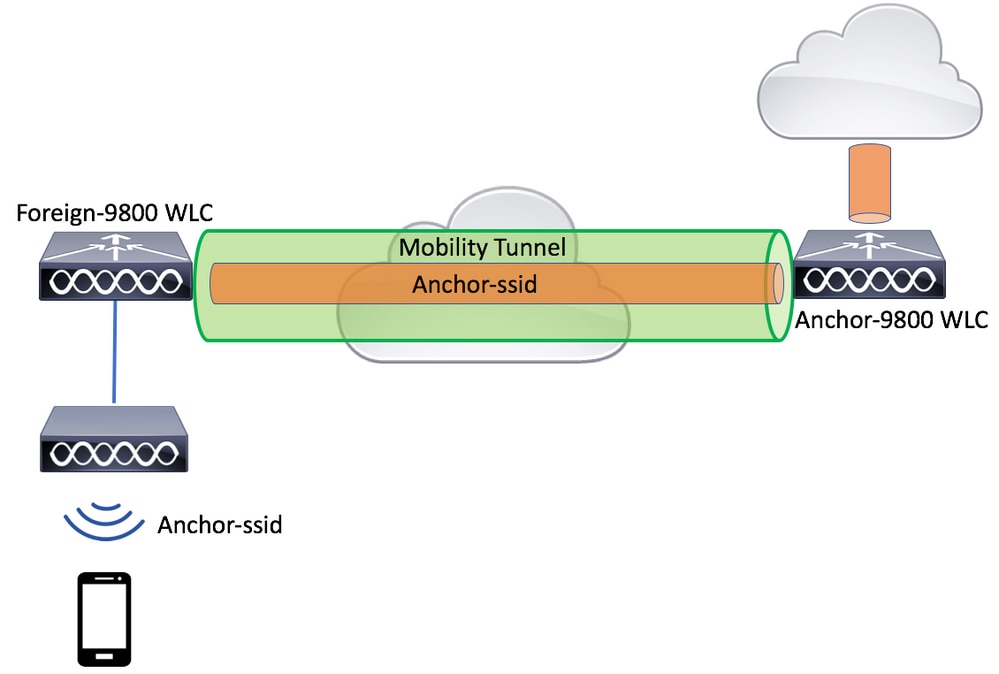

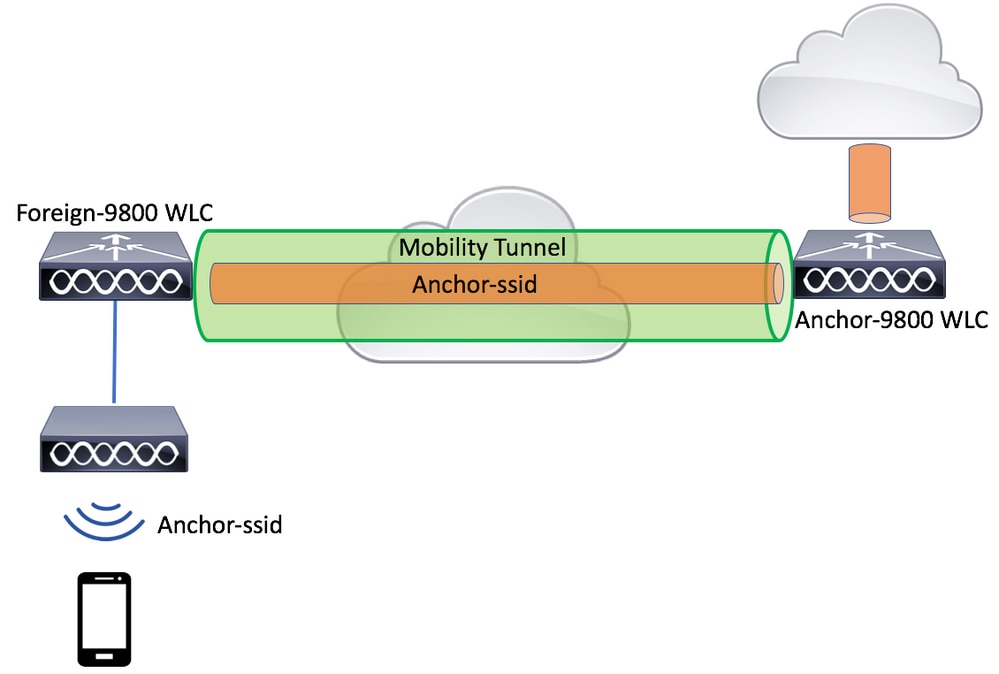

CWA 앵커 컨피그레이션을 시작하기 전에 두 WLC 간의 모빌리티 터널을 이미 시작한 것으로 가정합니다. 이는 이 컨피그레이션 예제의 범위를 벗어납니다. 이에 대한 도움이 필요한 경우, 9800에서 모빌리티 토폴로지 구성 문서를 참조하십시오

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 9800 17.2.1

- 5520 8.5.164 IRCM 이미지

- ISE 2.4

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

다른 Catalyst 9800에 연결된 Catalyst 9800 구성

네트워크 다이어그램

두 9800s 모두에서 AAA 구성

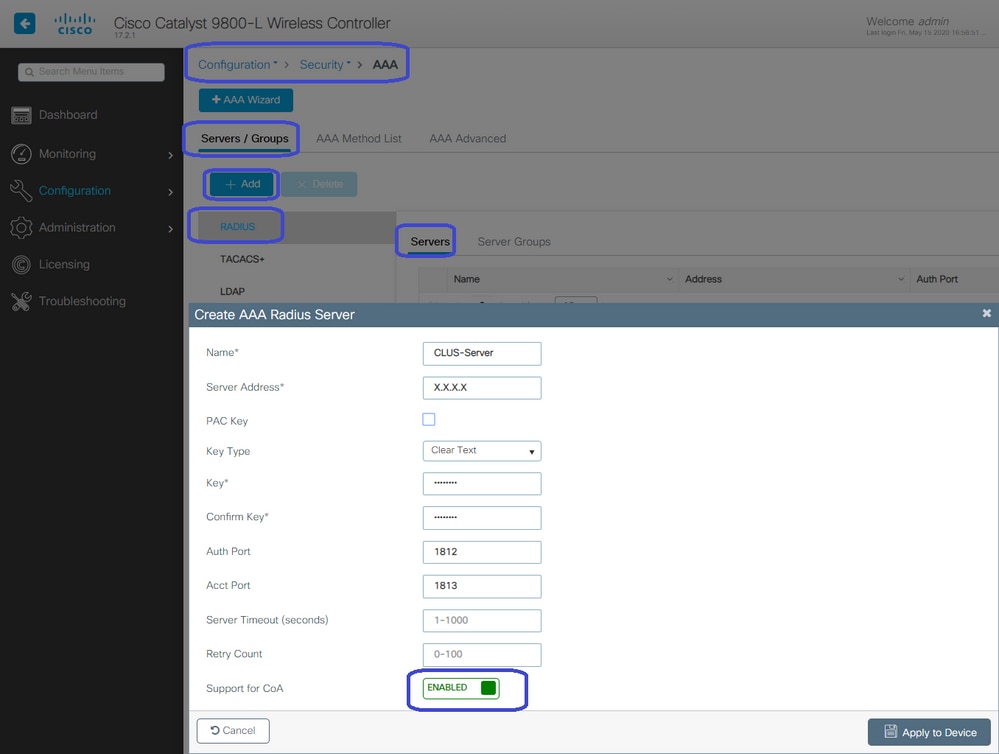

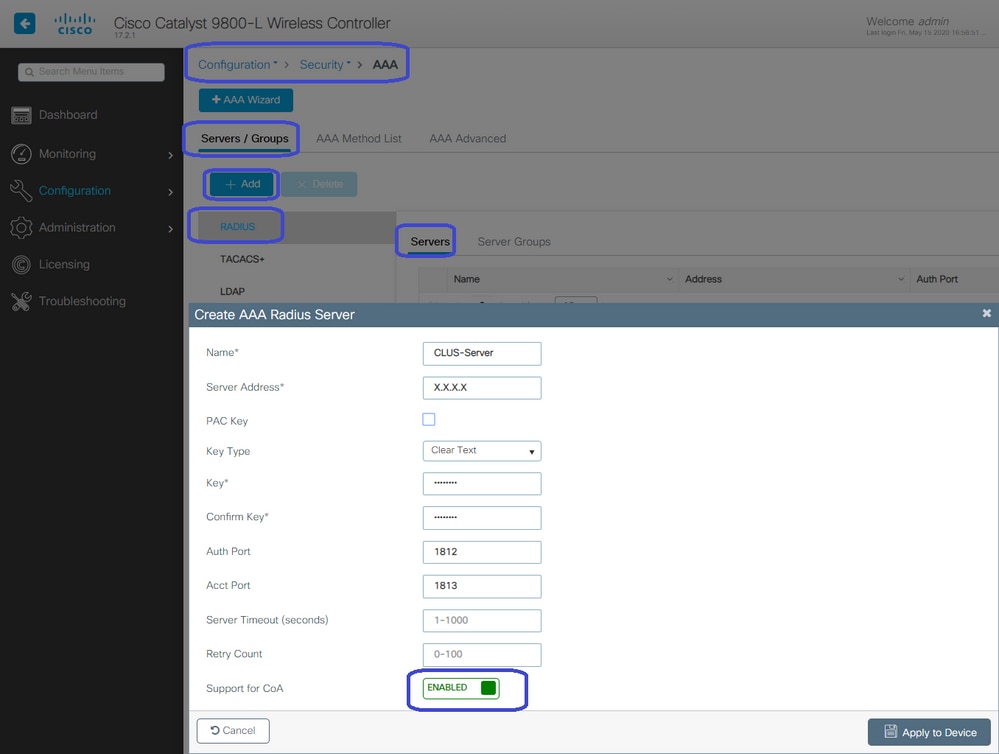

앵커 및 외부 모두에서 먼저 RADIUS 서버를 추가하고 CoA가 활성화되었는지 확인해야 합니다. 이렇게 하려면 Configuration(컨피그레이션) > Security(보안) > AAA > Servers/Groups(서버/그룹) > Servers(서버) 메뉴로 이동합니다. 그런 다음 Add(추가) 버튼을 클릭합니다.

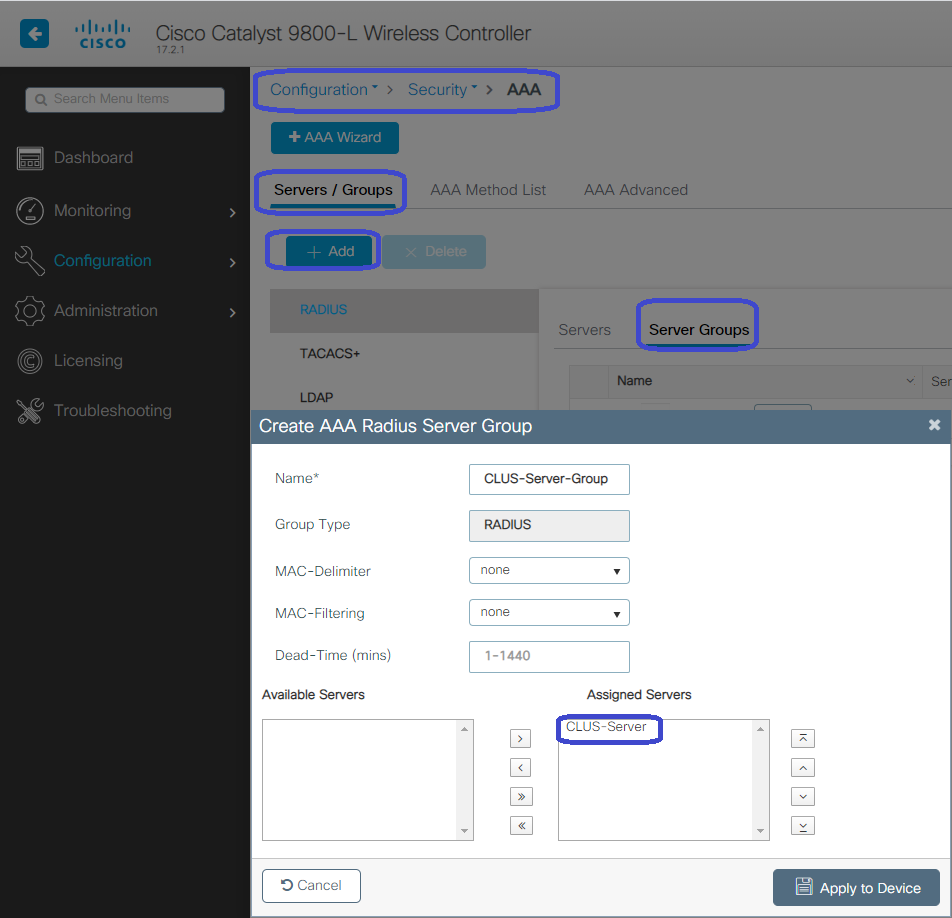

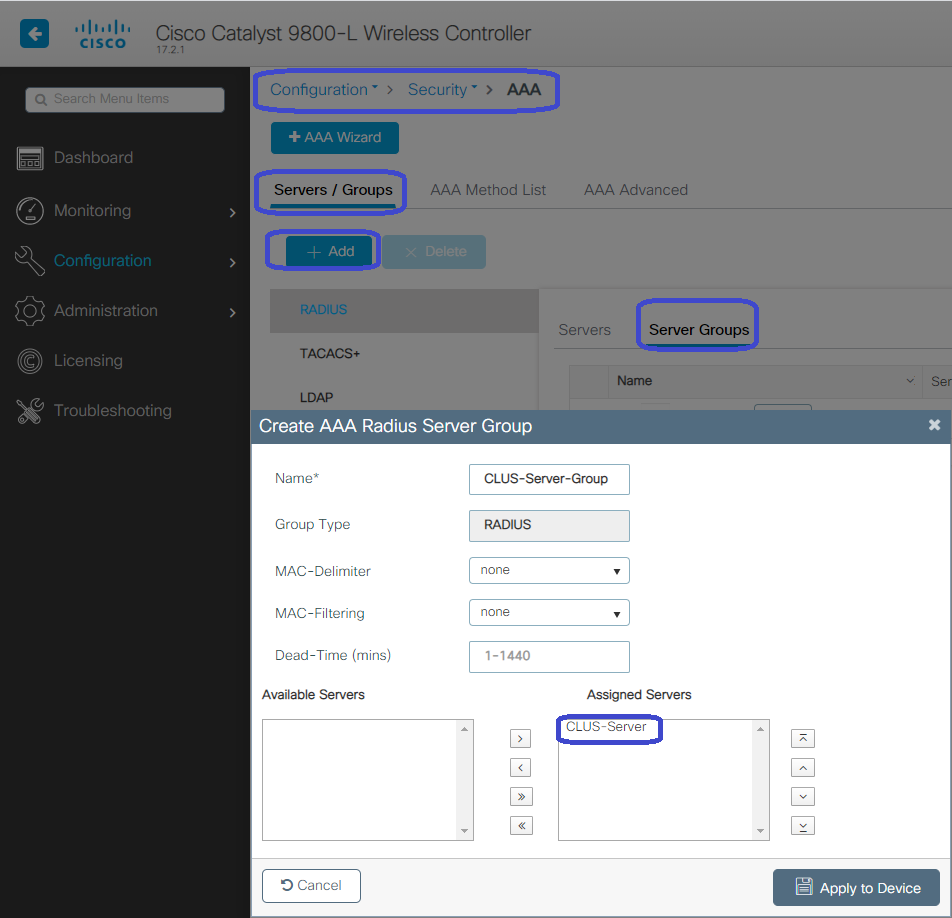

이제 서버 그룹을 생성하고 방금 구성한 서버를 해당 그룹에 배치해야 합니다. 이렇게 하려면 Configuration(컨피그레이션) > Security(보안) > AAA > Servers/Groups(서버/그룹) > Server Groups(서버 그룹) > +Add(추가)로 이동합니다.

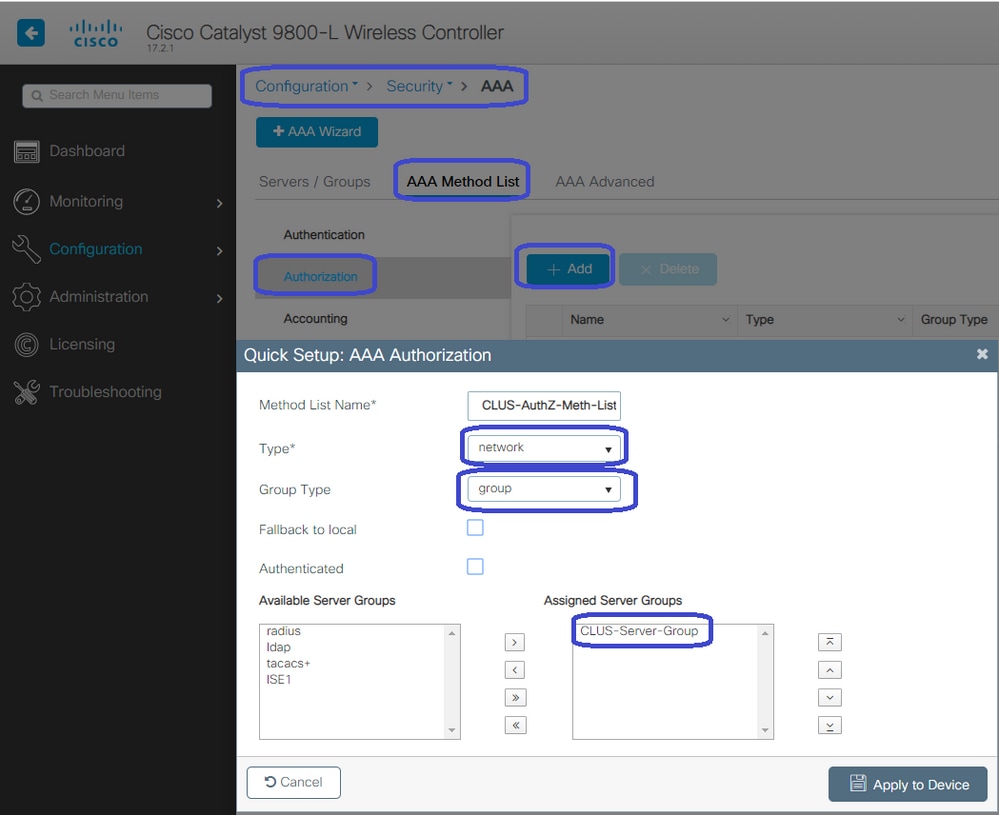

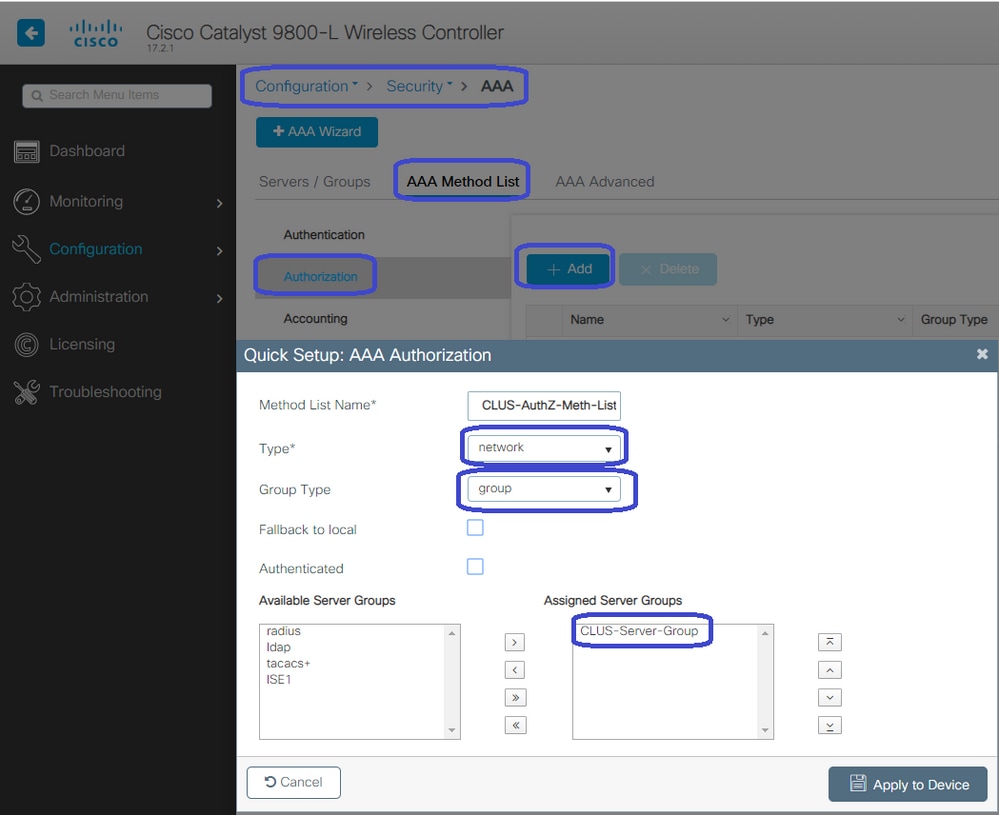

이제 유형이 네트워크이고 그룹 유형이 그룹인 인증 방법 목록을 생성합니다(CWA에는 인증 방법 목록이 필요하지 않음). 이전 작업의 서버 그룹을 이 메서드 목록에 추가합니다.

이렇게 하려면 Configuration(컨피그레이션) > Security(보안) > AAA > Servers/AAA Method List(서버/AAA 방법 목록) > Authorization(권한 부여) > +Add(추가)로 이동합니다.

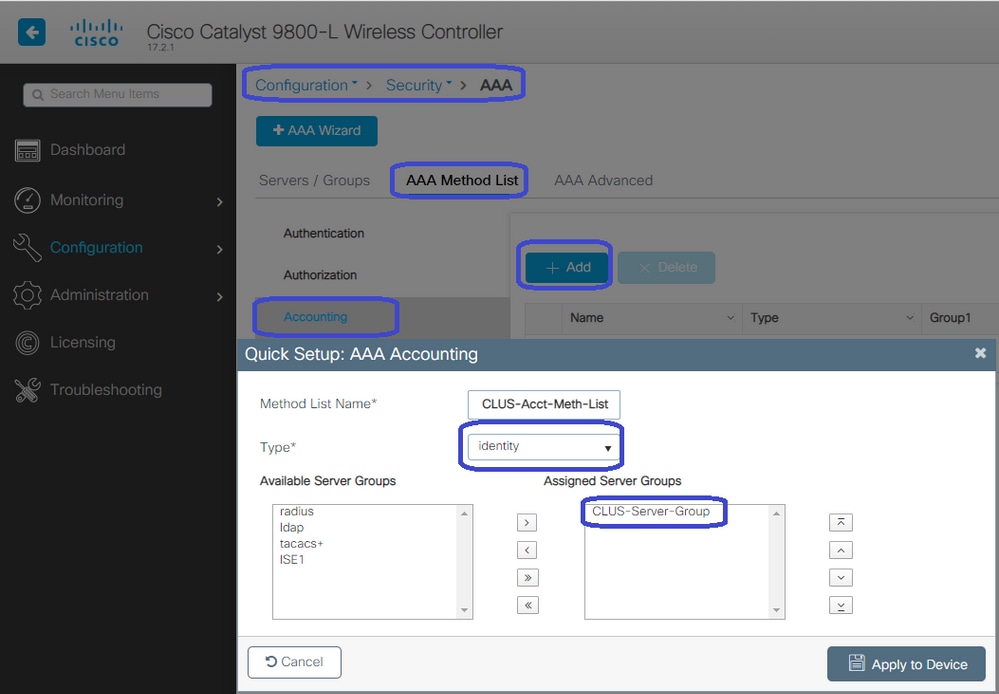

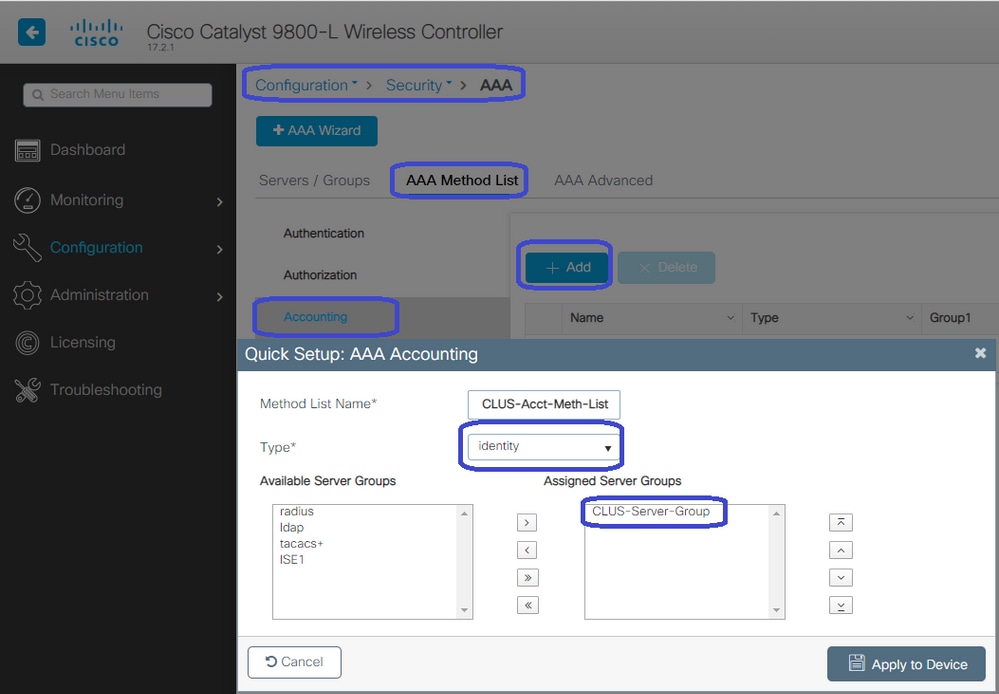

(선택 사항) 권한 부여 방법 목록과 동일한 서버 그룹을 사용하여 어카운팅 방법 목록을 생성합니다. 어카운팅 목록을 생성하려면 Configuration(컨피그레이션) > Security(보안) > AAA > Servers/AAA Method List(서버/AAA 방법 목록) > Accounting(어카운팅) > +Add(추가)로 이동합니다.

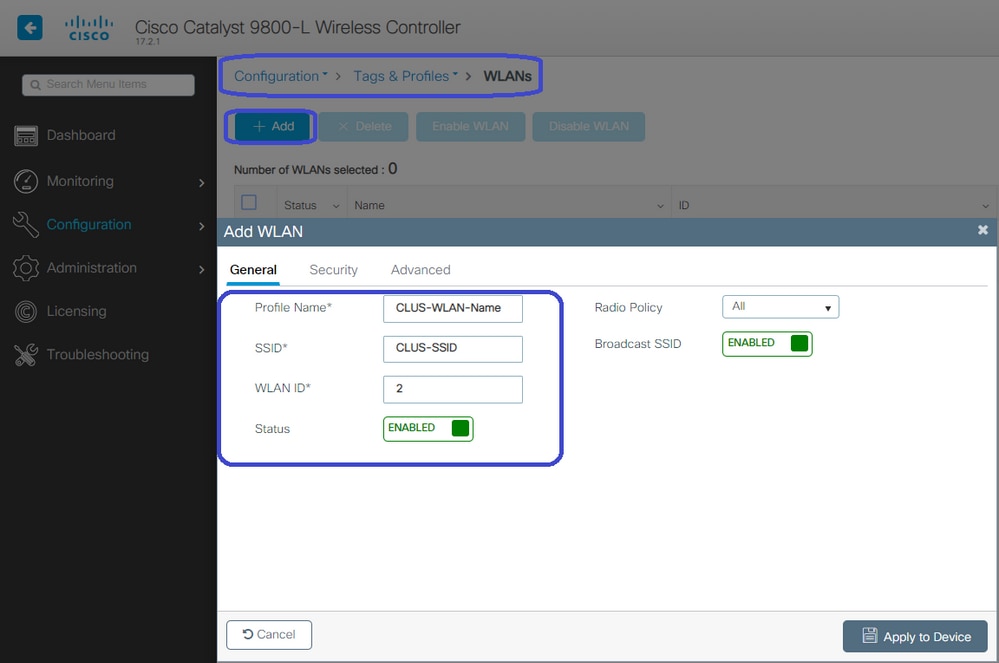

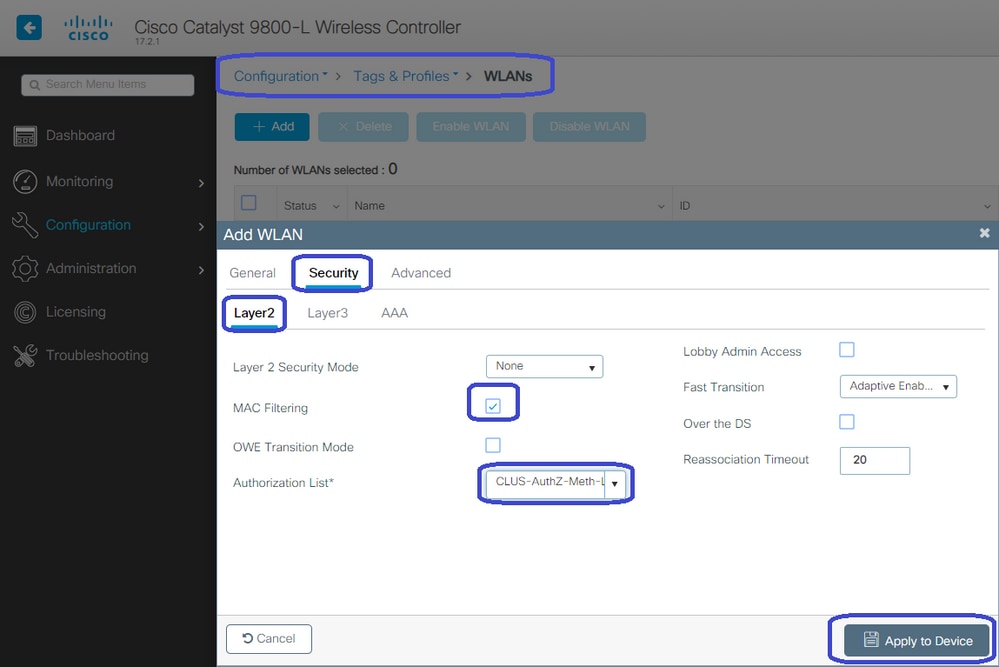

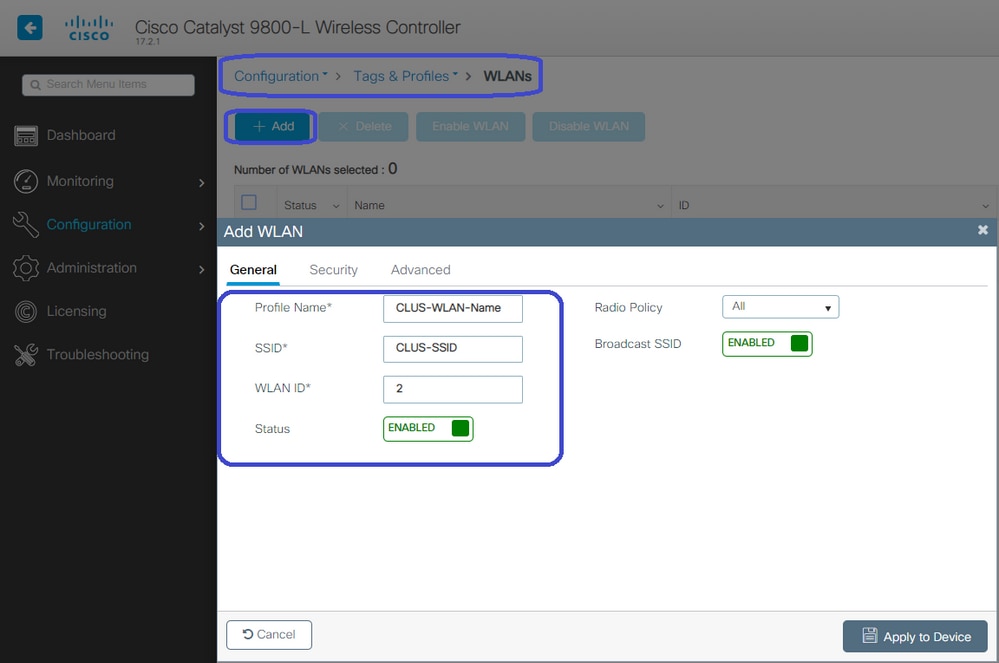

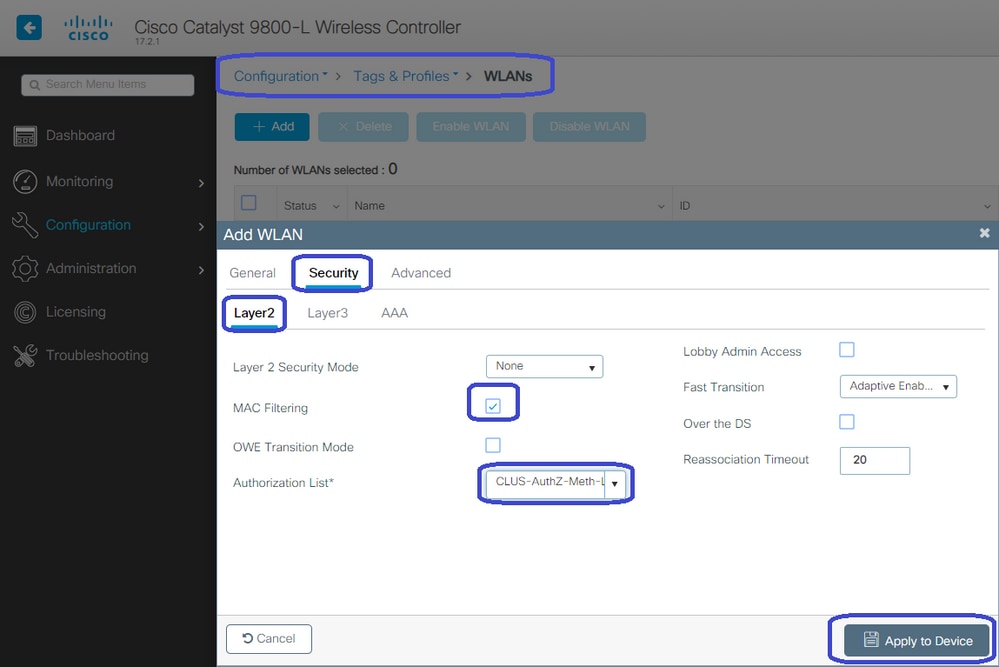

WLC에 WLAN 구성

두 WLC 모두에서 WLAN을 생성하고 구성합니다. WLAN은 둘 다에서 일치해야 합니다. 보안 유형은 mac 필터링이어야 하며 이전 단계의 권한 부여 방법 목록을 적용해야 합니다. 이를 구성하려면 Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > WLANs(WLAN) > +Add(추가)로 이동합니다.

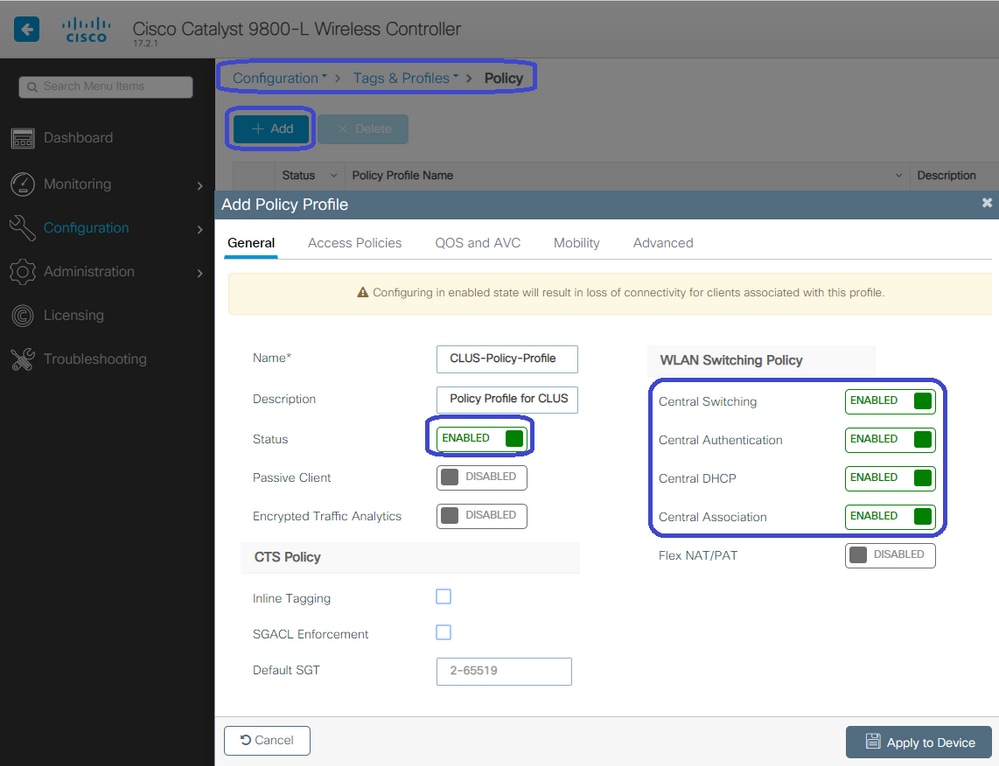

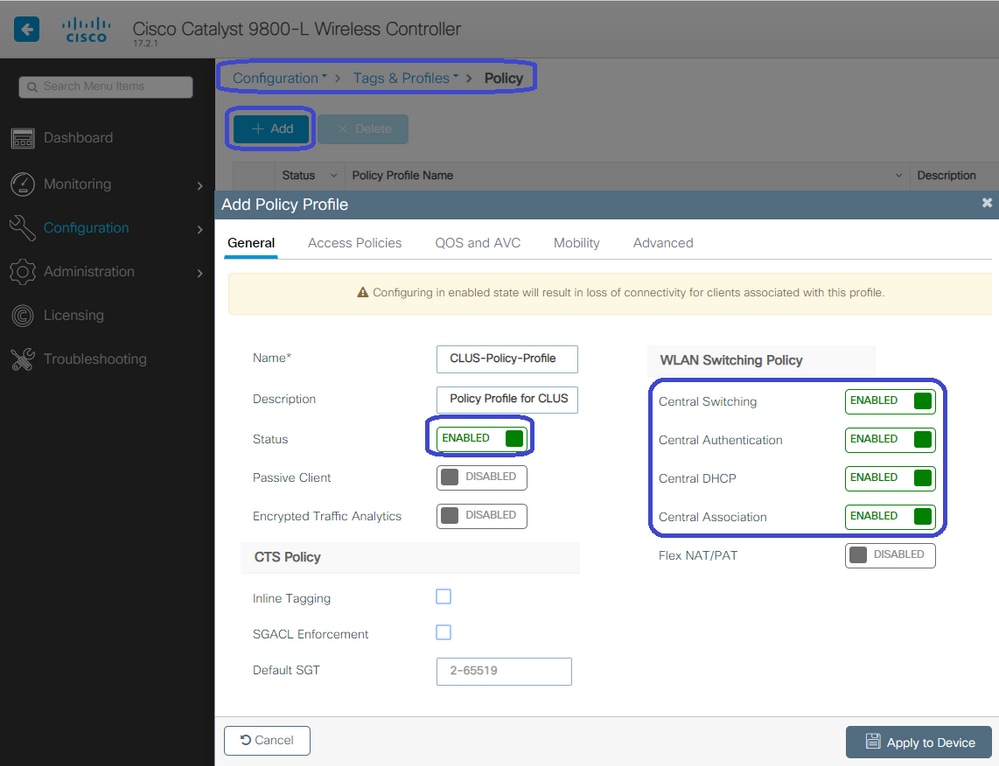

외부 WLC에서 정책 프로필 및 정책 태그 생성

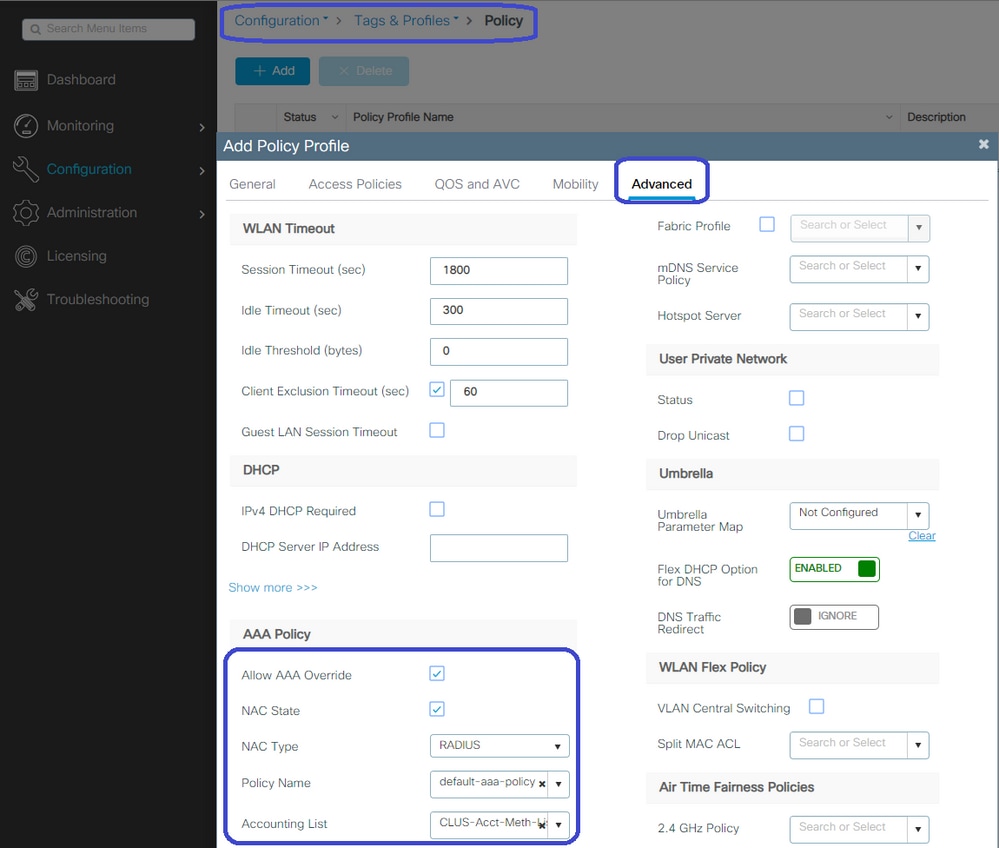

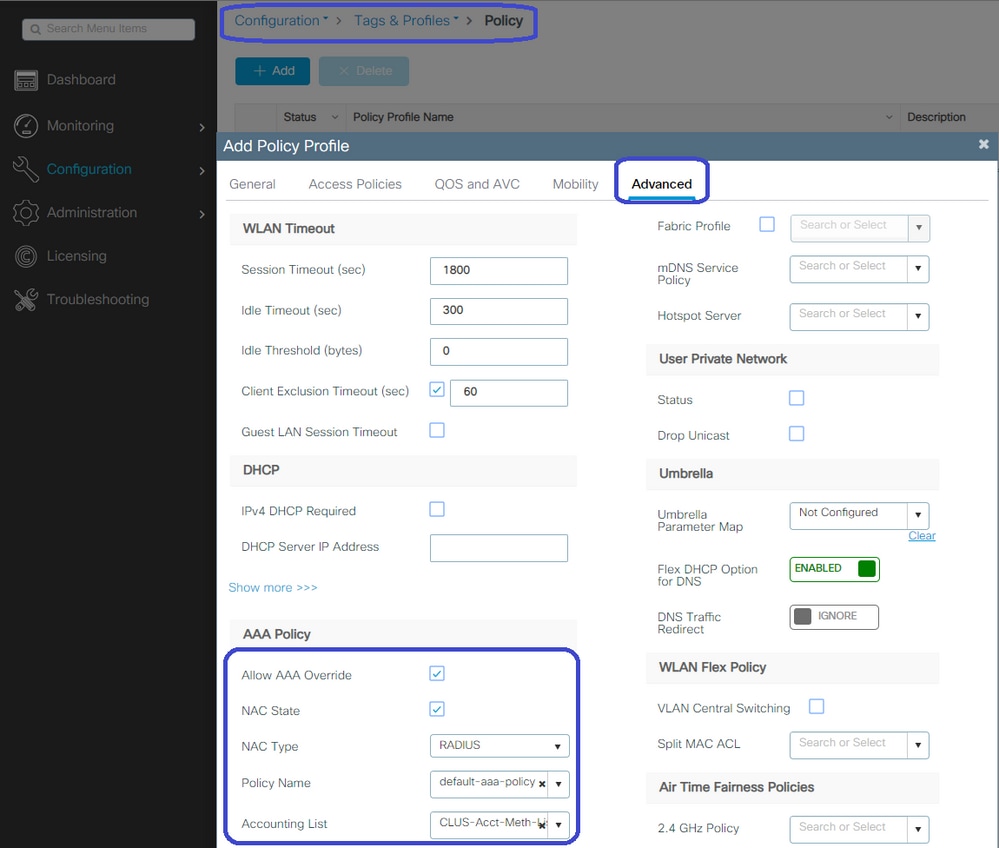

외부 WLC 웹 UI로 이동합니다. 정책 프로필을 생성하려면 Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Policy(정책) > +Add(추가)로 이동합니다. 고정할 때는 중앙 스위칭을 사용해야 합니다.

Advanced(고급) 탭에서 AAA 재정의 및 RADIUS NAC는 CWA에 대해 필수입니다. 여기서 회계 방법 목록을 만들기로 선택한 경우에도 적용할 수 있습니다.

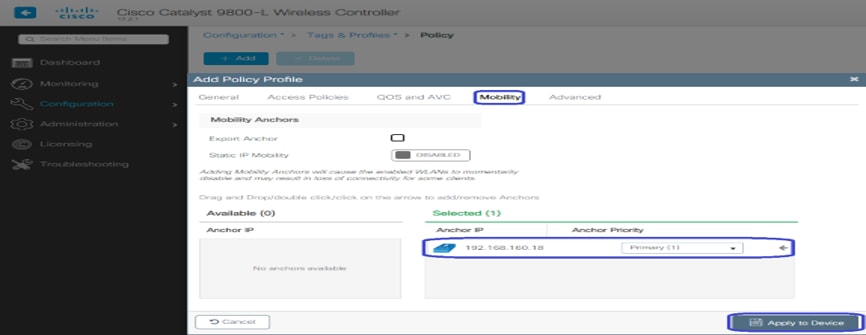

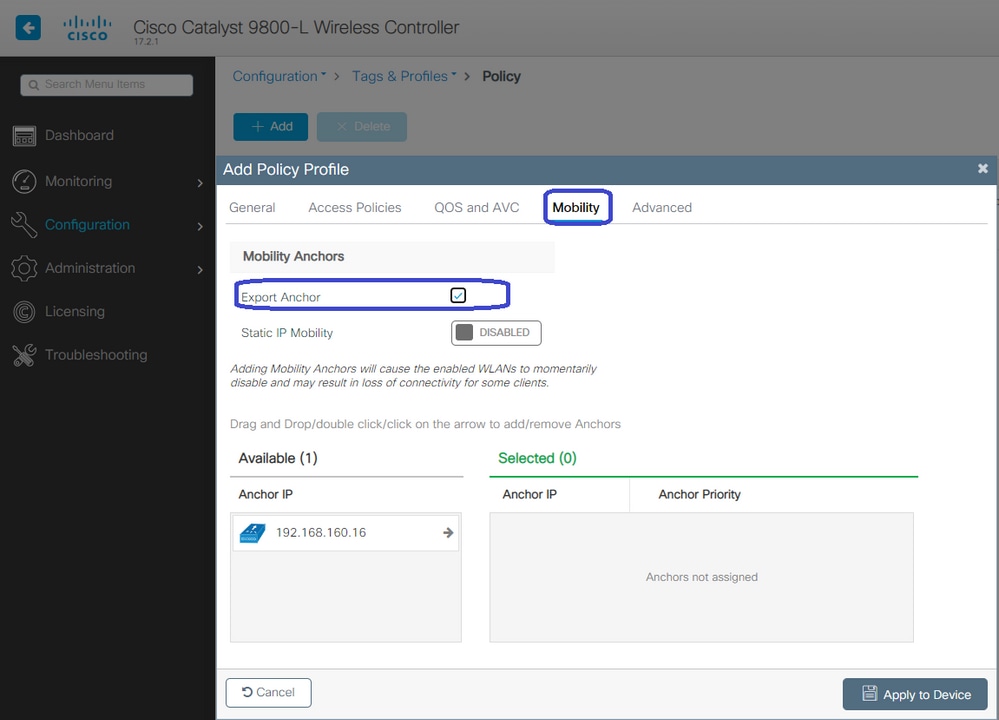

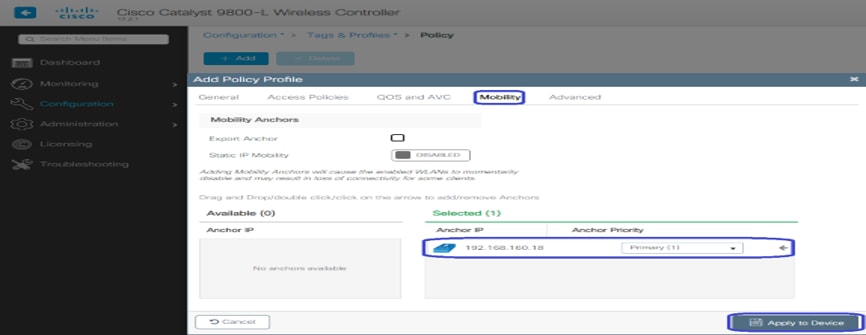

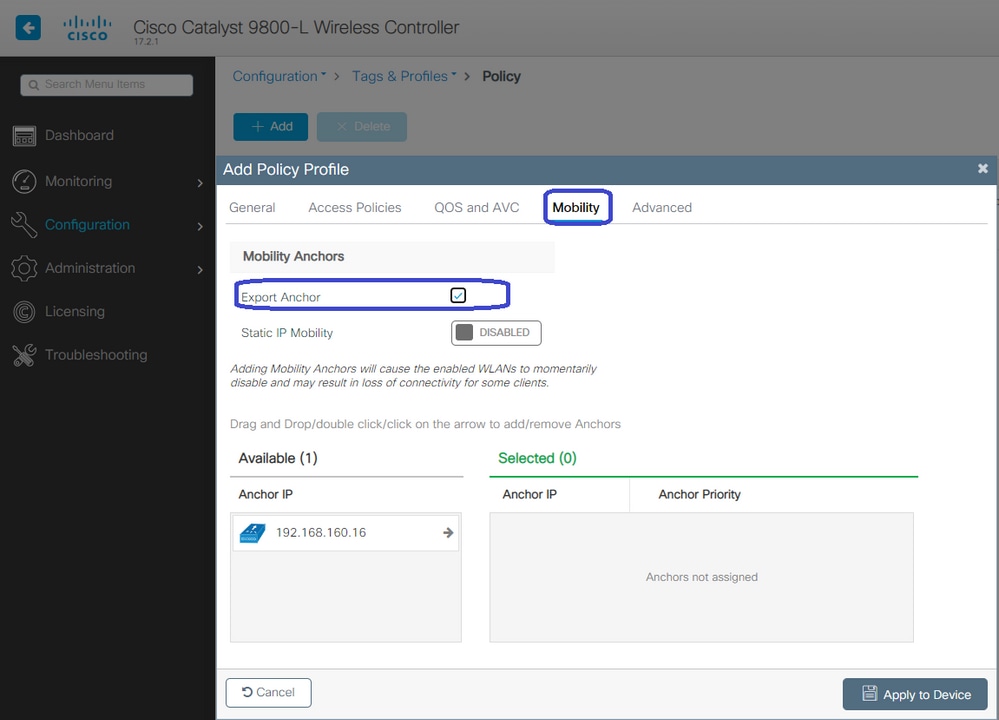

Mobility(모빌리티) 탭에서 Export Anchor(앵커 내보내기) 확인란을 선택하지 말고 앵커 WLC를 앵커 목록에 추가합니다. Apply to Device를 입력해야 합니다. 두 컨트롤러 간에 이미 모빌리티 터널 설정이 있는 것으로 가정합니다

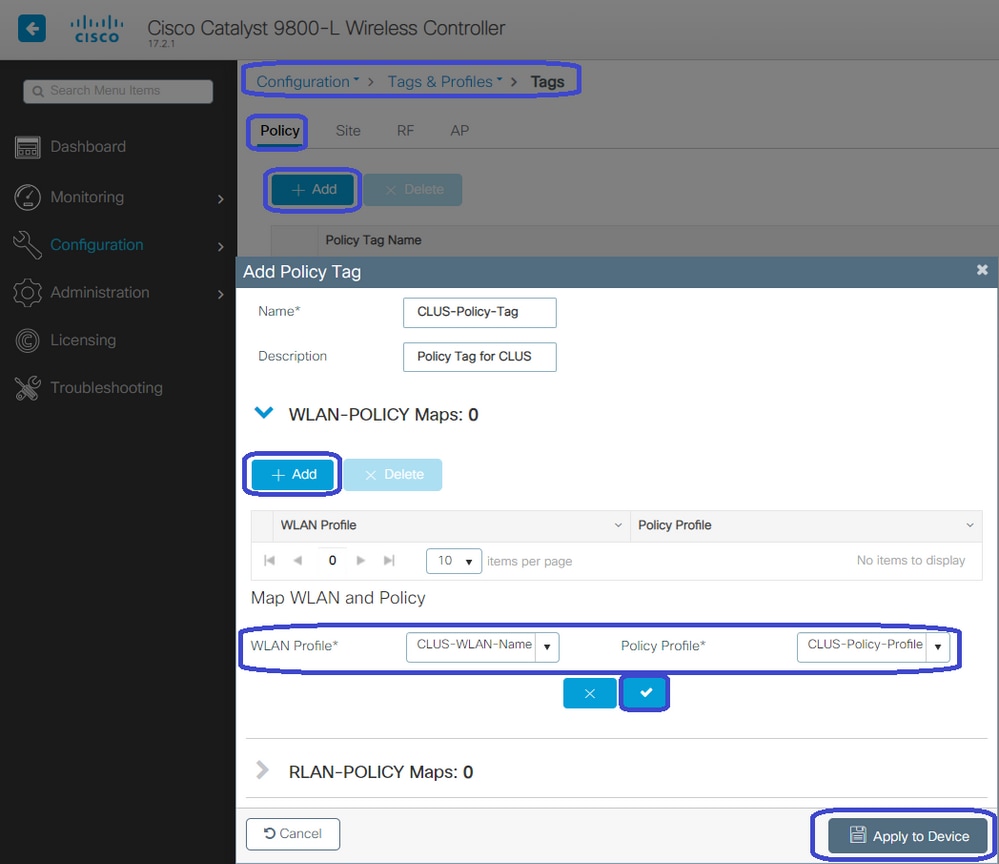

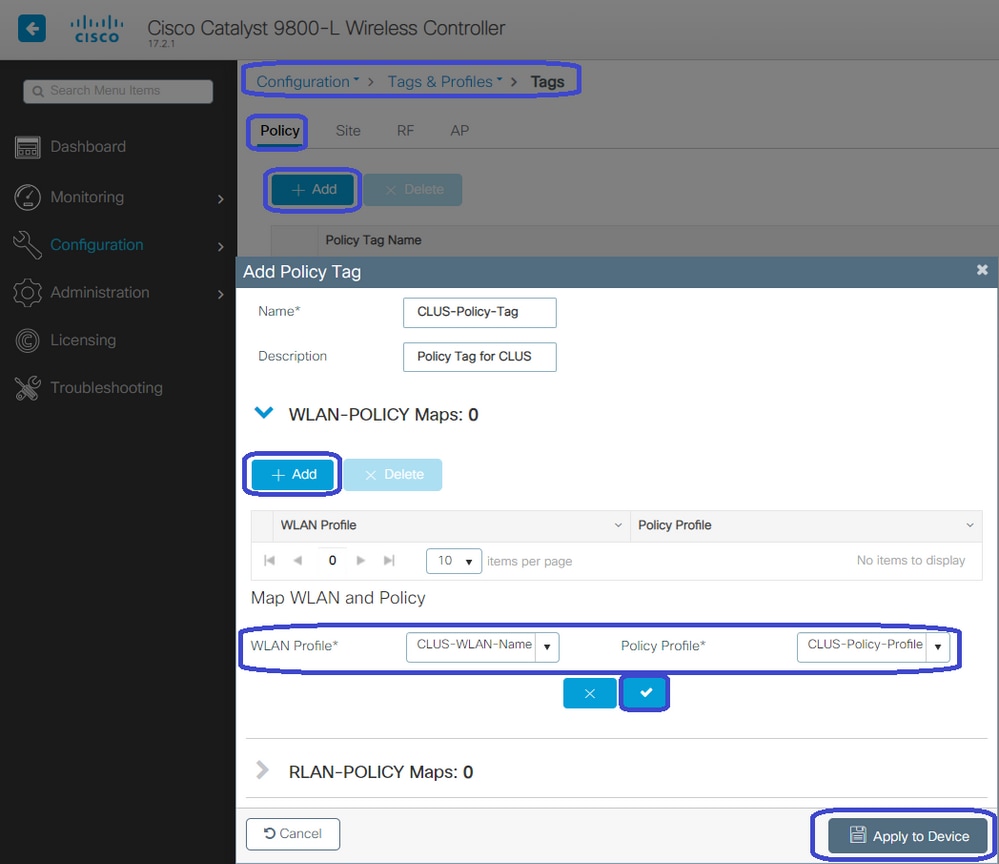

AP에서 이 정책 프로필을 사용하려면 정책 태그를 생성하여 사용하려는 AP에 적용해야 합니다.

정책 태그를 생성하려면 Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags?Policy(태그) > +Add(추가)로 이동합니다.

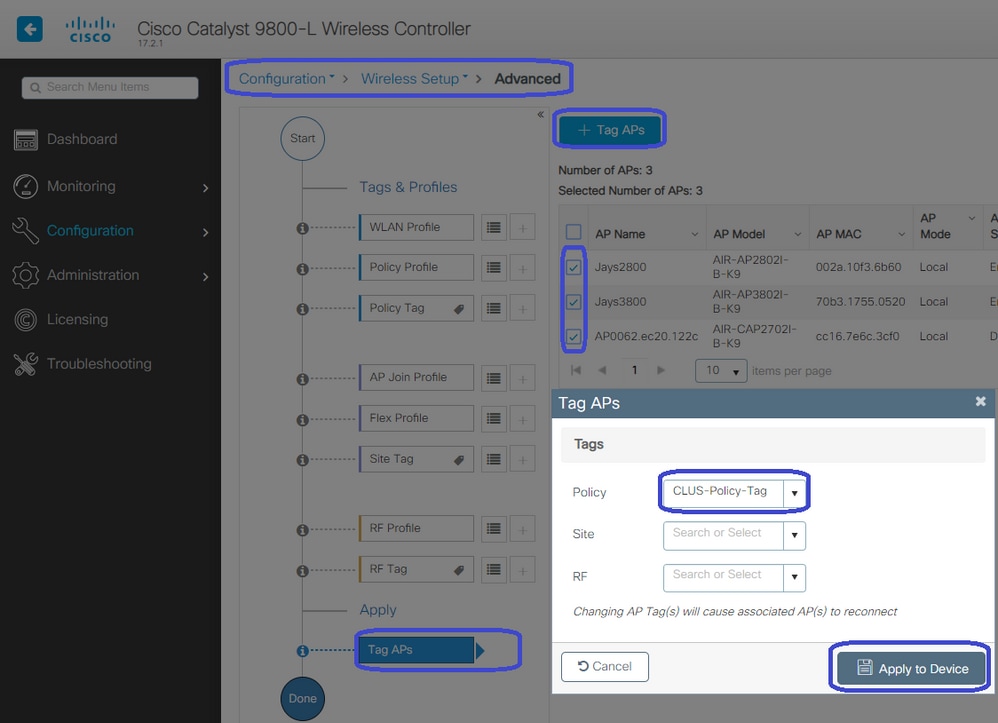

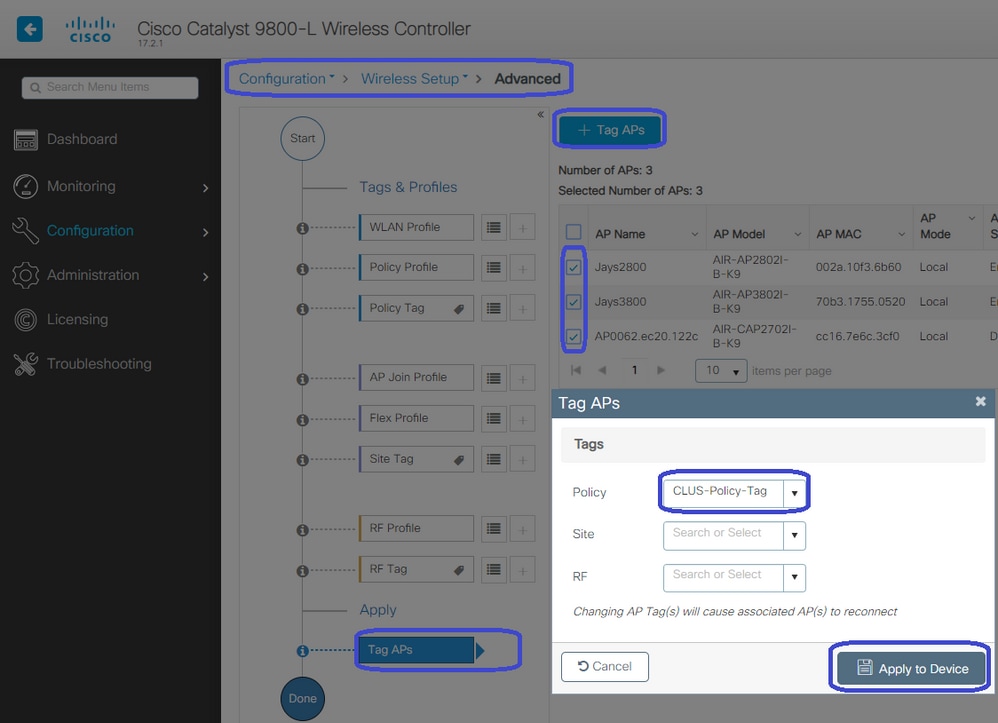

여러 AP에 동시에 추가하려면 Configuration(컨피그레이션) > Wireless Setup(무선 설정) > Advanced(고급) > Start Now(지금 시작)로 이동합니다. Tag APs(태그 AP) 옆의 글머리 기호 막대를 클릭하고 선택한 AP에 태그를 추가합니다.

앵커 WLC에서 정책 프로파일 생성

앵커 WLC 웹 UI로 이동합니다. 앵커 9800의 Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags(태그) > Policy(정책) > +Add(추가)에서 정책 프로필을 추가합니다. 모빌리티 탭 및 어카운팅 목록을 제외하고 외에서 만든 정책 프로필과 일치해야 합니다.

여기서 앵커를 추가하지 않고 Export Anchor(앵커 내보내기) 확인란을 선택합니다. 여기에 어카운팅 목록을 추가하지 마십시오. 두 컨트롤러 간에 이미 모빌리티 터널 설정이 있는 것으로 가정합니다.

참고: 이 프로필을 정책 태그의 WLAN에 연결할 이유가 없습니다. 이렇게 하면 문제가 발생합니다. 이 WLC의 AP에 동일한 WLAN을 사용하려면 다른 정책 프로파일을 생성합니다.

9800 모두에서 ACL 컨피그레이션 리디렉션

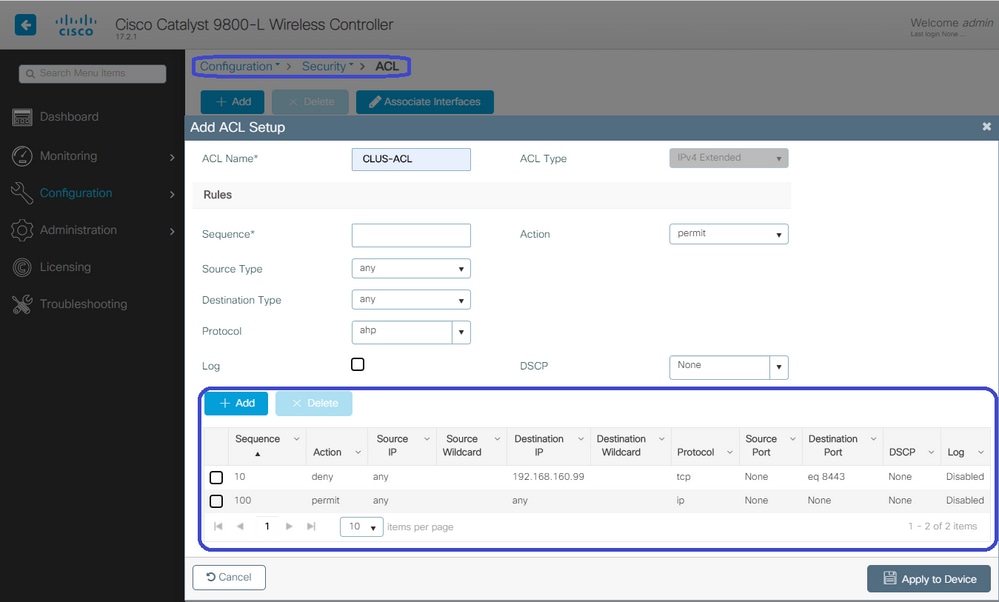

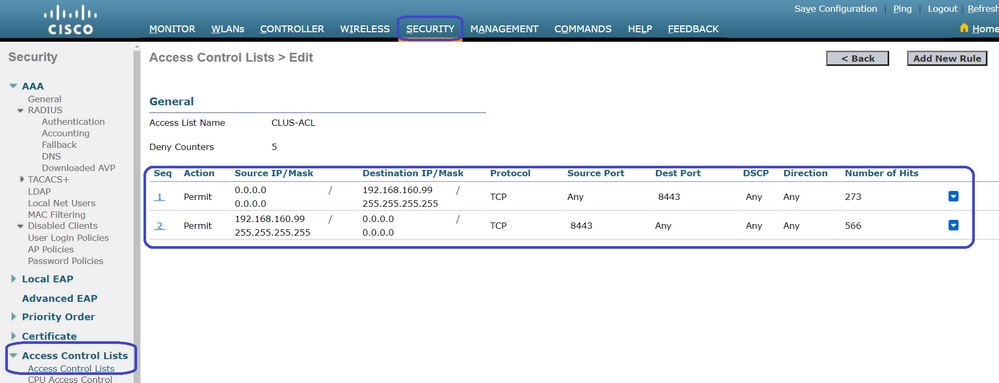

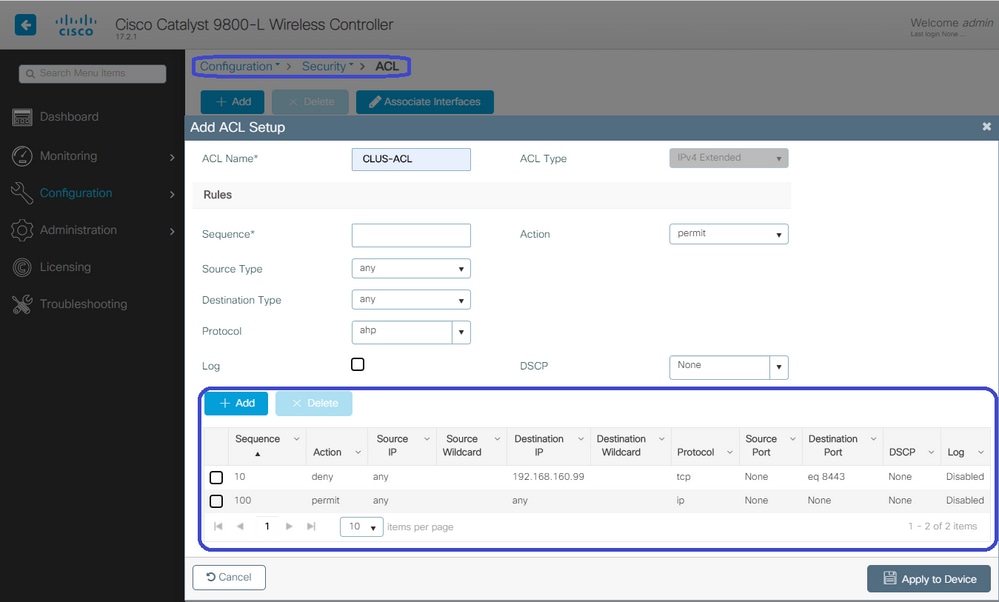

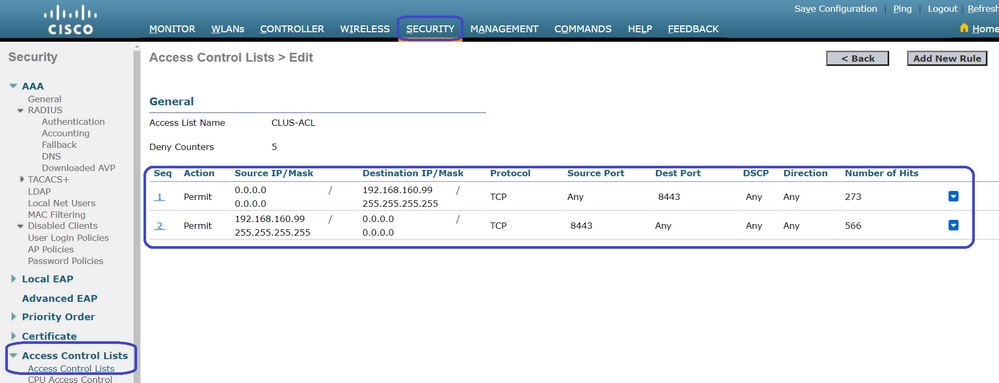

다음으로, 두 9800에서 모두 리디렉션 ACL 컨피그레이션을 생성해야 합니다. 트래픽에 ACL을 적용하는 앵커 WLC이므로 외래 항목은 중요하지 않습니다. 유일한 요구사항은 그것이 그곳에 있고 약간의 진입을 가지고 있다는 것입니다. 앵커의 항목은 포트 8443에서 ISE에 대한 액세스를 거부하고 다른 모든 것을 허용해야 합니다. 이 ACL은 클라이언트에서 들어오는 트래픽에만 적용되므로 반환 트래픽에 대한 규칙이 필요하지 않습니다. DHCP 및 DNS는 ACL의 항목 없이 통과합니다.

ISE 구성

마지막 단계는 CWA용 ISE를 구성하는 것입니다. 이에 대한 옵션은 무궁무진하지만 이 예는 기본에 충실하고 기본 셀프 등록 게스트 포털을 사용합니다.

ISE에서 권한 부여 프로파일, 인증 정책 및 권한 부여 프로파일을 사용하는 권한 부여 정책을 사용하여 설정된 정책, 9800(외부)을 ISE에 네트워크 디바이스로 추가하고, 네트워크에 로그인하기 위한 사용자 이름 및 비밀번호를 생성해야 합니다.

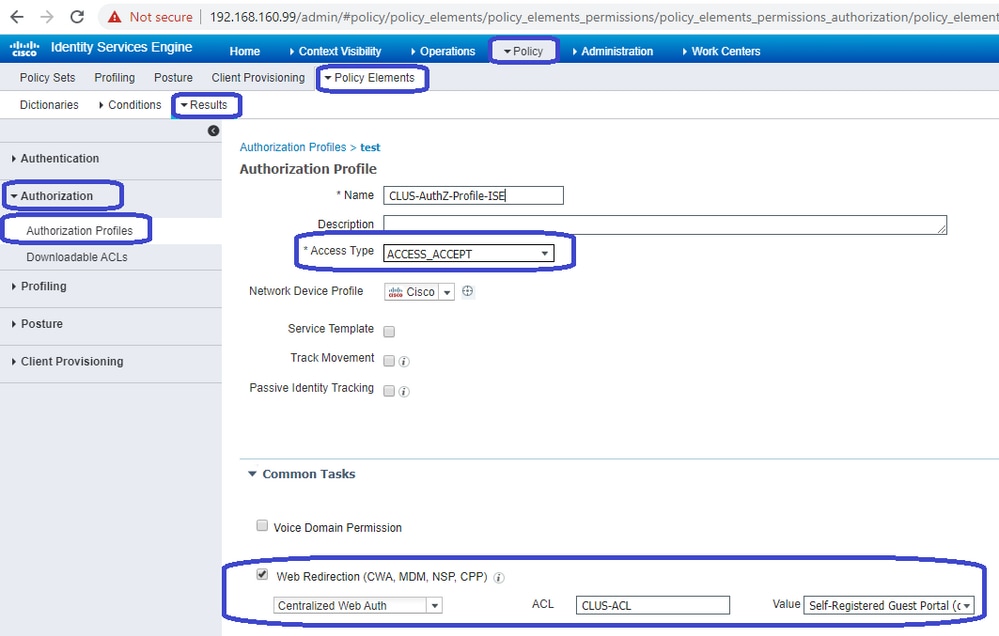

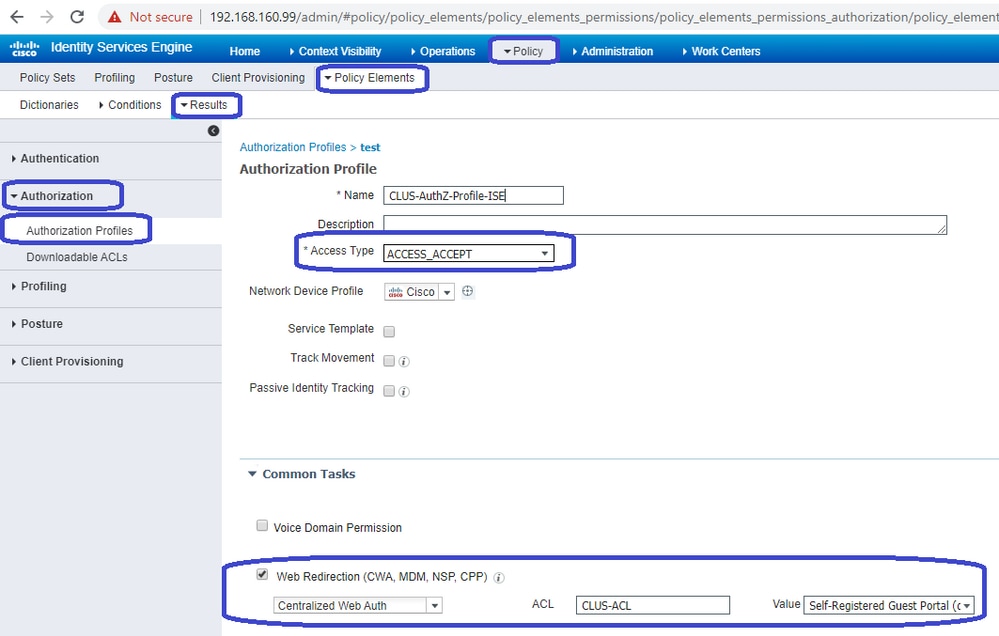

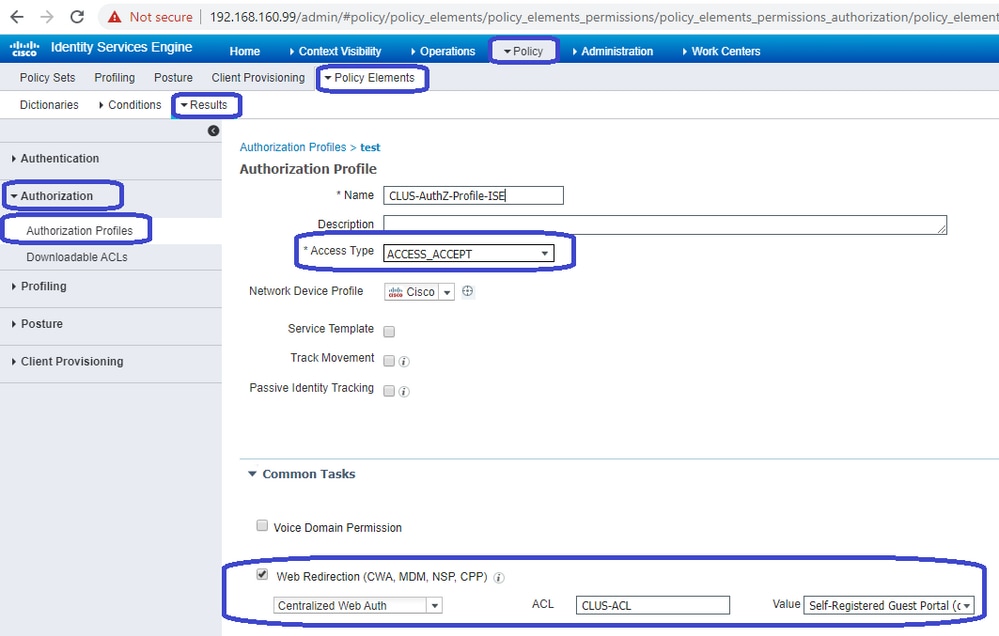

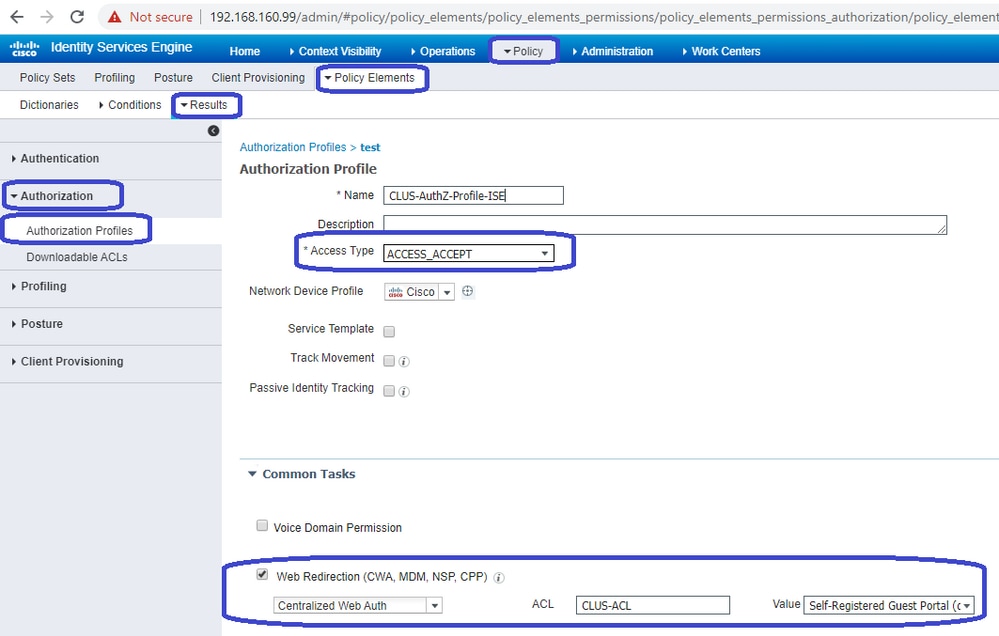

권한 부여 프로파일을 생성하려면 Policy(정책) > Policy Elements(정책 요소) > Authorization(권한 부여) > Results(결과) > Authorization Profiles(권한 부여 프로파일)로 이동한 다음 Add(추가)를 클릭합니다. 반환된 액세스 유형이 ACCESS_ACCEPT인지 확인한 다음 다시 보낼 AVP(특성-값 쌍)를 설정합니다. CWA의 경우 리디렉션 ACL 및 리디렉션 URL은 필수 항목이지만 VLAN ID 및 세션 시간 초과와 같은 항목을 다시 보낼 수도 있습니다. ACL 이름은 외부 및 앵커 9800에서 리디렉션 ACL의 이름과 일치해야 합니다.

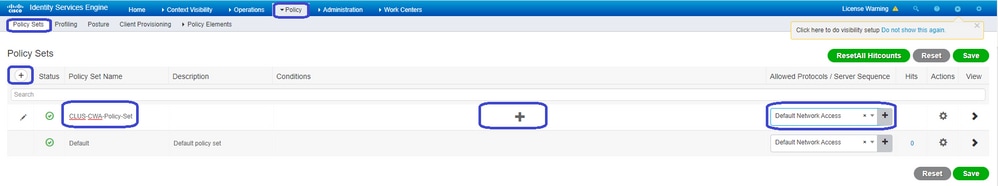

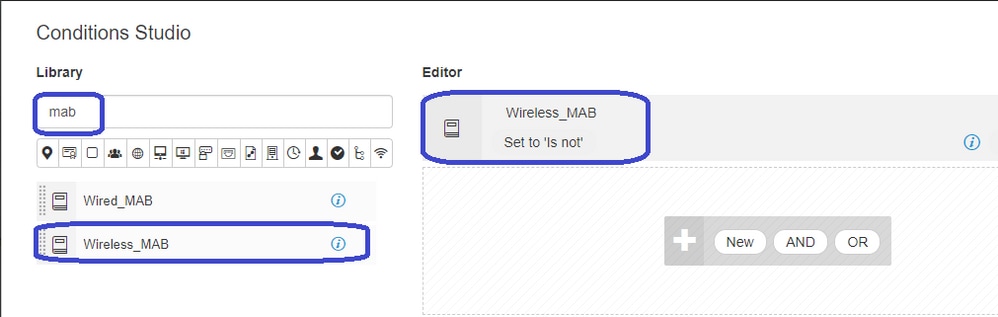

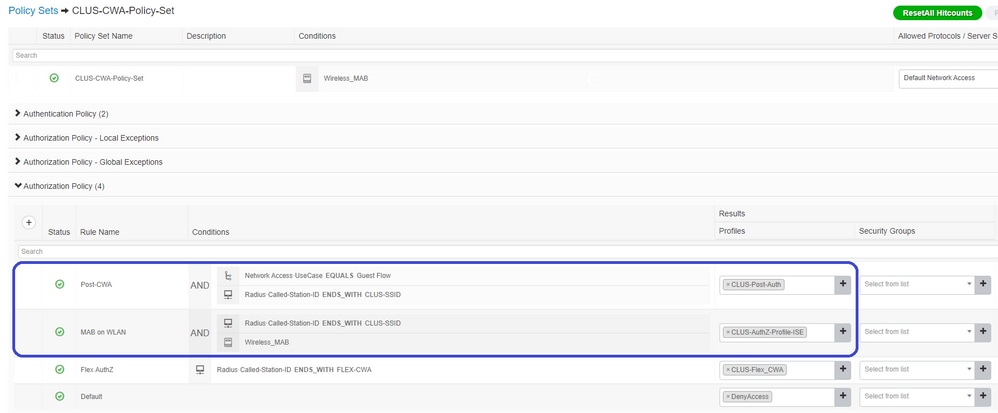

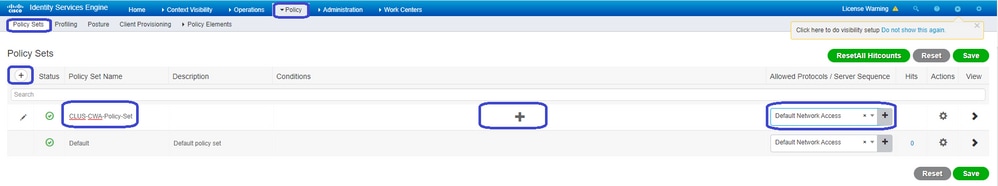

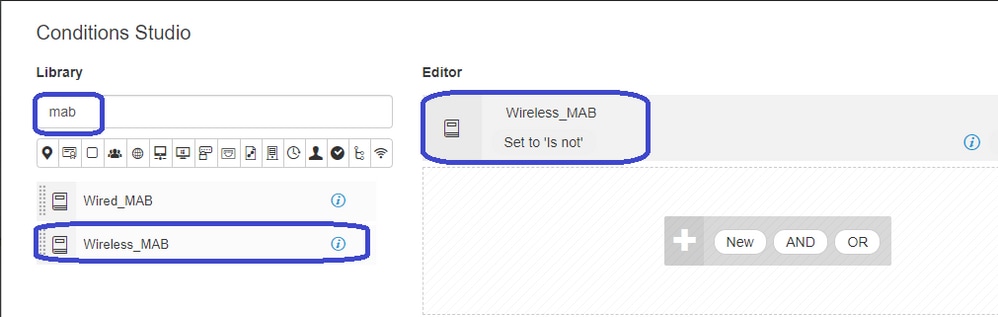

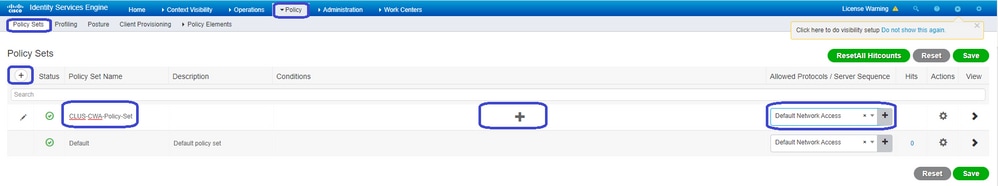

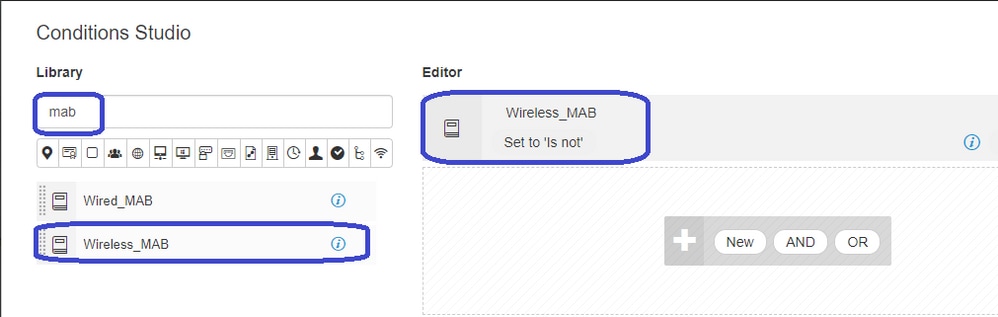

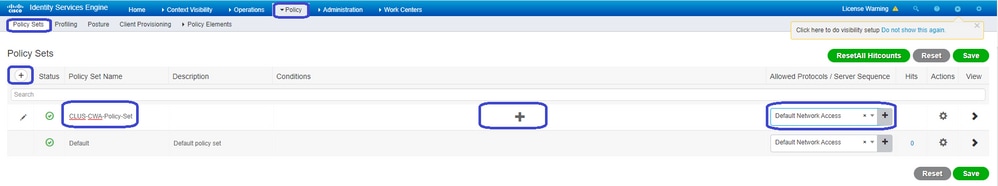

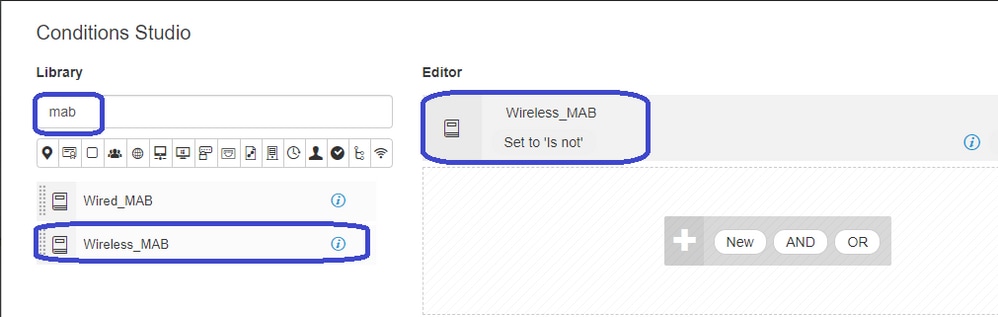

그런 다음 방금 생성한 권한 부여 프로파일을 CWA를 통과하는 클라이언트에 적용하는 방법을 구성해야 합니다. 이를 위해 한 가지 방법은 MAB를 사용할 때 인증을 우회하는 정책 집합을 생성하고 호출된 스테이션 ID에서 전송된 SSID를 사용할 때 권한 부여 프로파일을 적용하는 것입니다. 다시 말하지만, 이 작업을 수행하는 데는 여러 가지 방법이 있습니다. 따라서 좀 더 구체적이거나 안전한 방법이 필요하다면 이 방법이 가장 간단한 방법일 뿐입니다.

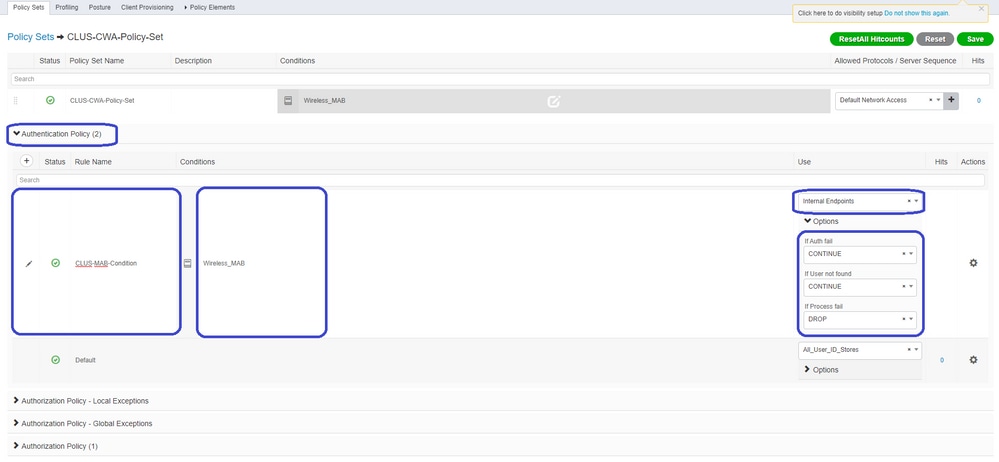

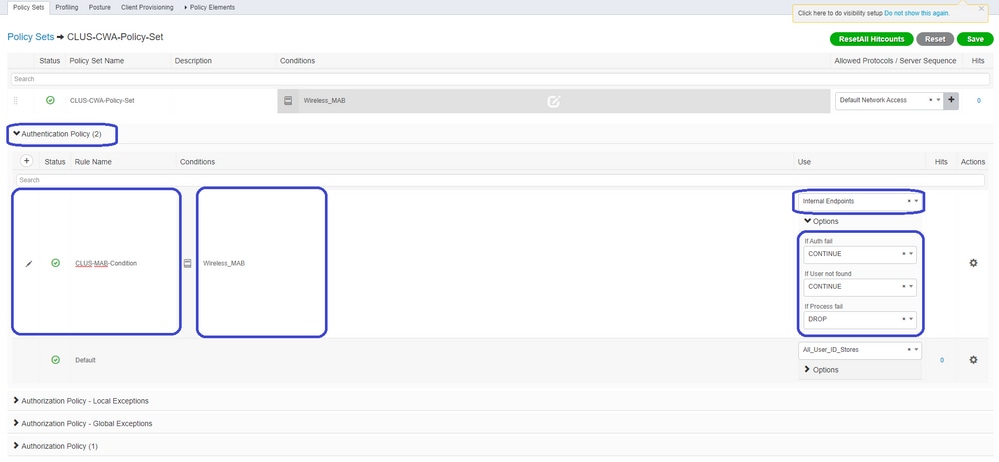

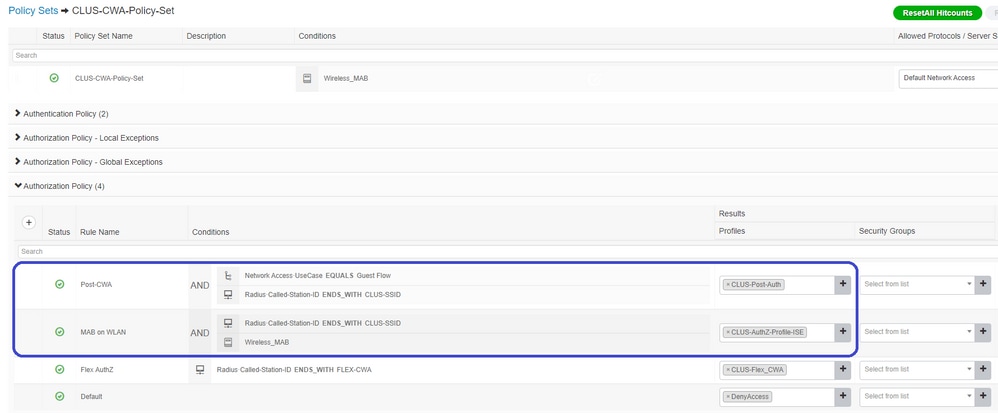

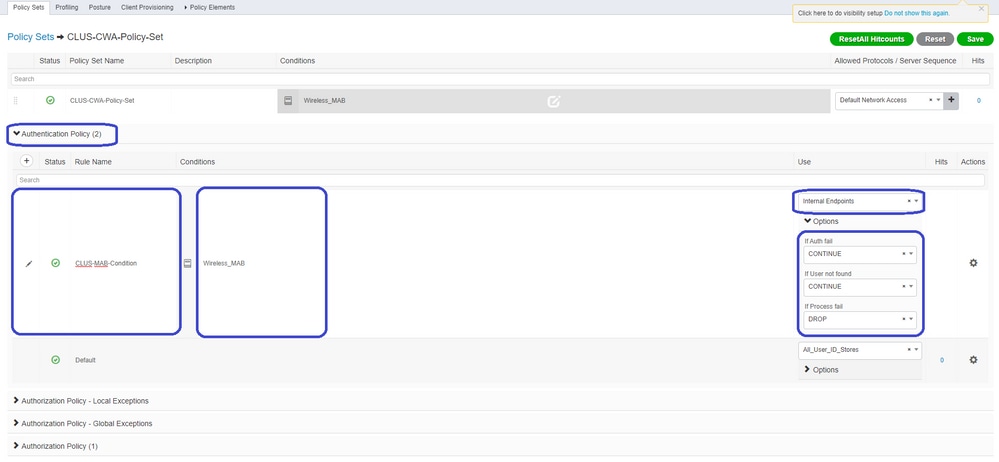

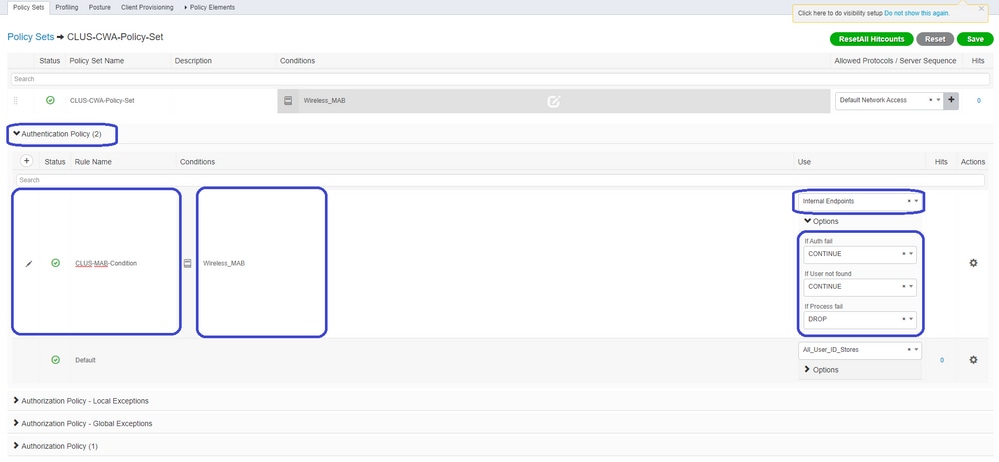

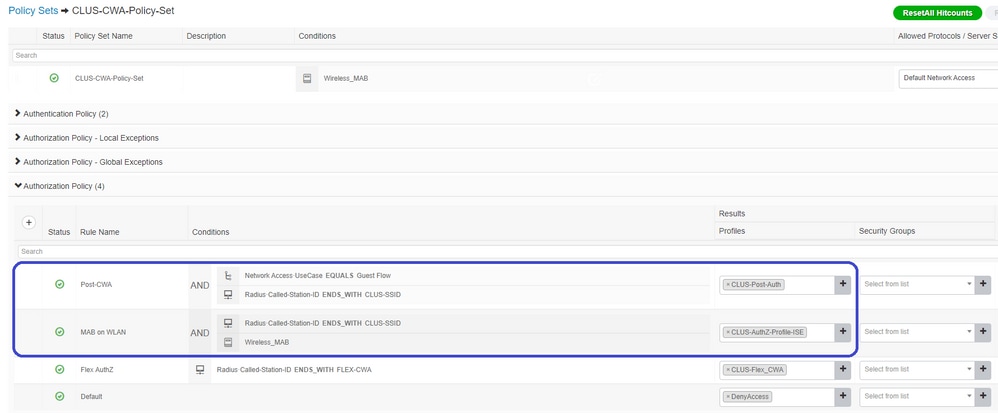

정책 집합을 생성하려면 Policy(정책) > Policy Sets(정책 집합)로 이동하여 화면 왼쪽의 + 버튼을 클릭합니다. 새 정책 집합의 이름을 지정하고 MAB에 대해 Process Host Lookup(프로세스 호스트 조회)을 허용하는 모든 허용 프로토콜 목록 또는 Default Network Access(기본 네트워크 액세스)로 설정되어 있는지 확인합니다(허용되는 프로토콜 목록을 확인하려면 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Authentication(인증) > Allowed Protocols(허용되는 프로토콜)로 이동함). 이제 생성한 새 정책 세트의 중간에 있는 + 기호를 클릭합니다.

MAB가 ISE에서 사용될 때마다 이 정책 집합에 대해 이 정책 집합을 거칩니다. 나중에 수신 스테이션 ID에 일치하는 권한 부여 정책을 생성하여 사용 중인 WLAN에 따라 다른 결과를 적용할 수 있습니다. 이 프로세스는 사용자가 매칭할 수 있는 다양한 내용으로 매우 사용자 정의할 수 있습니다.

정책 집합 내에서 정책을 생성합니다. 인증 정책은 다시 MAB에서 일치 할 수 있지만 내부 엔드 포인트를 사용 하기 위해 ID 저장소를 변경 해야 하며 인증 실패 및 사용자 없음에 대한 옵션을 계속 변경 해야 합니다.

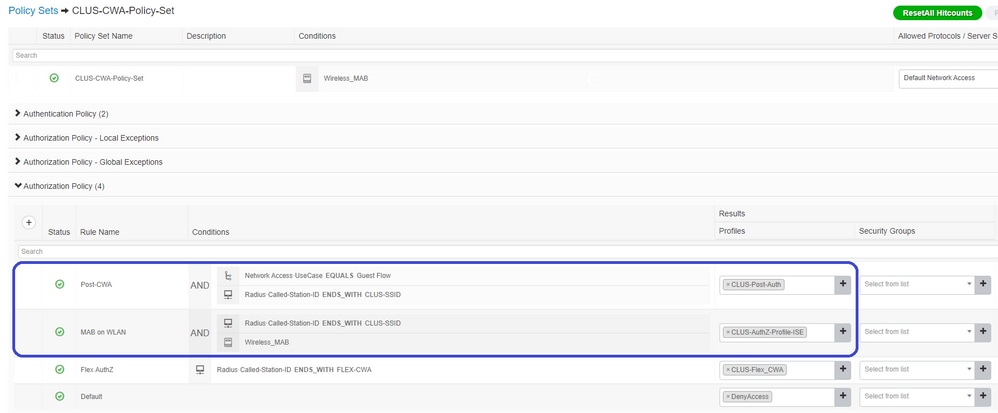

인증 정책이 설정되면 권한 부여 정책에서 두 개의 규칙을 생성해야 합니다. 이 정책은 ACL과 같이 읽으므로 주문에 Post-Auth 규칙이 맨 위에 있고 Pre-Auth 규칙이 맨 아래에 있어야 합니다. Post-Auth 규칙은 이미 게스트 플로우를 통과한 사용자와 매칭합니다. 즉, 이미 로그인한 경우 규칙에 도달할 수 있으며 여기에서 중단해야 합니다. 로그인하지 않은 경우 목록의 아래쪽으로 계속 진행하여 사전 인증 규칙에 도달한 다음 리디렉션됩니다. 권한 부여 정책 규칙을 SSID로 끝나는 수신 스테이션 ID와 일치시켜, 그렇게 하도록 구성된 WLAN에만 도달할 수 있도록 하는 것이 좋습니다.

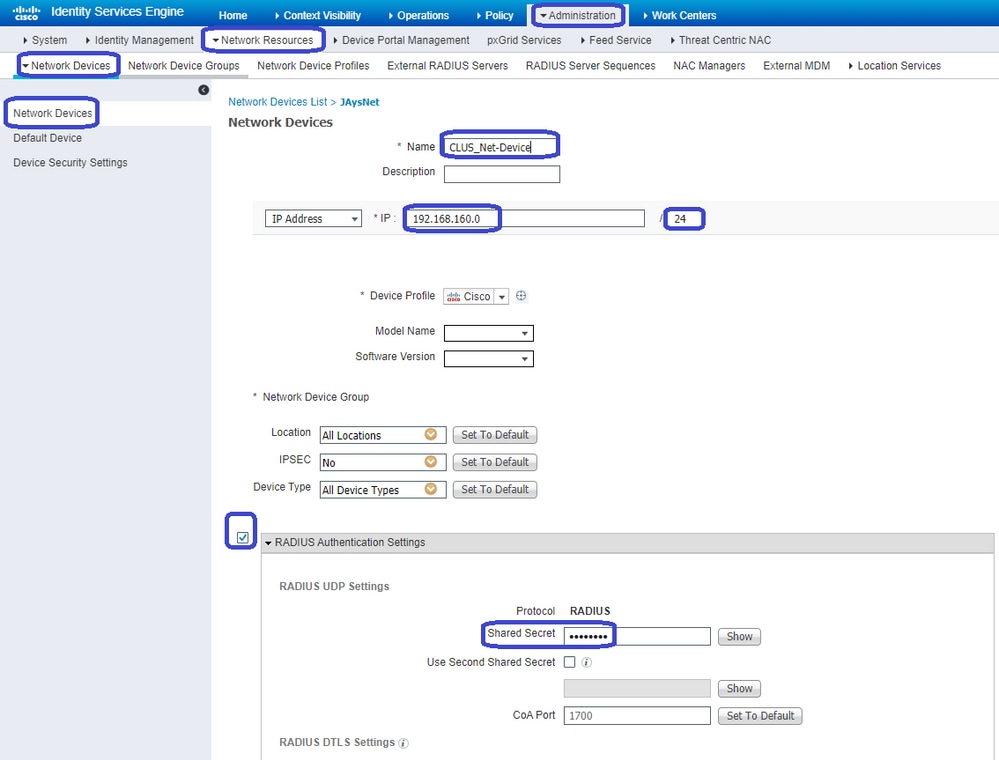

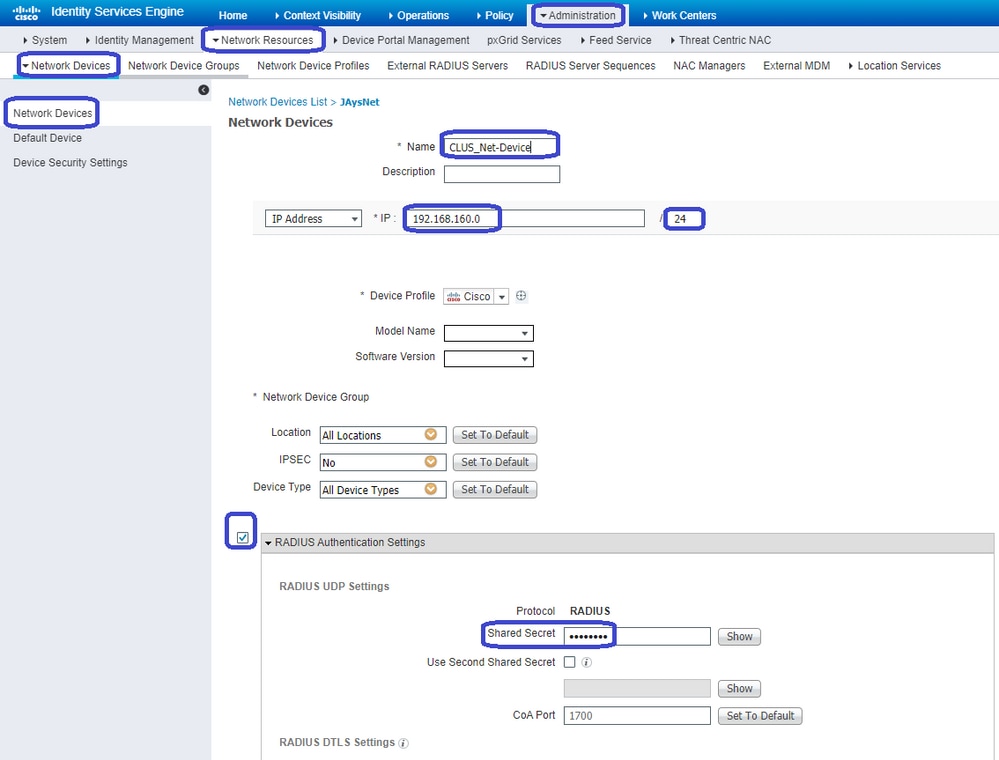

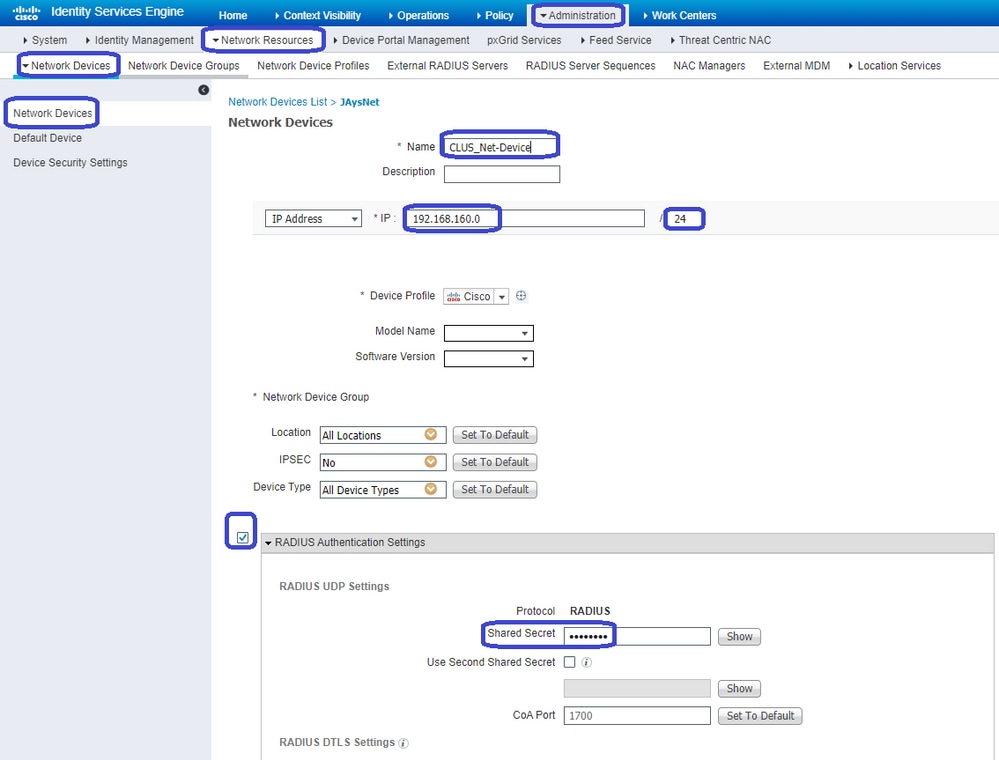

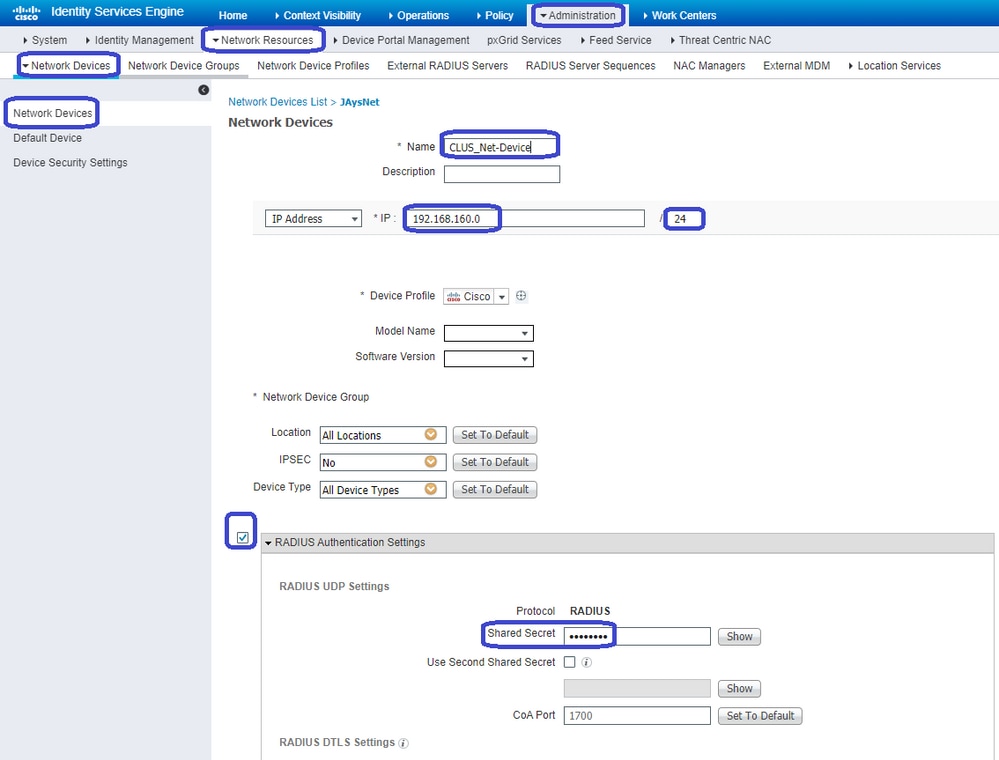

정책 집합이 구성되었으므로 ISE가 인증자로 신뢰하도록 하려면 9800(외부)에 대해 ISE에 알려야 합니다. 이 작업은 Admin(관리) > Network Resources(네트워크 리소스) > Network Device(네트워크 디바이스) > +로 이동하여 수행할 수 있습니다. 이름을 지정하고, IP 주소(또는 이 경우 전체 관리 서브넷)를 설정하고, RADIUS를 활성화하고, 공유 암호를 설정해야 합니다. ISE의 공유 암호는 9800의 공유 암호와 일치해야 합니다. 그렇지 않으면 이 프로세스가 실패합니다. 구성이 추가되면 Submit(제출) 버튼을 클릭하여 저장합니다.

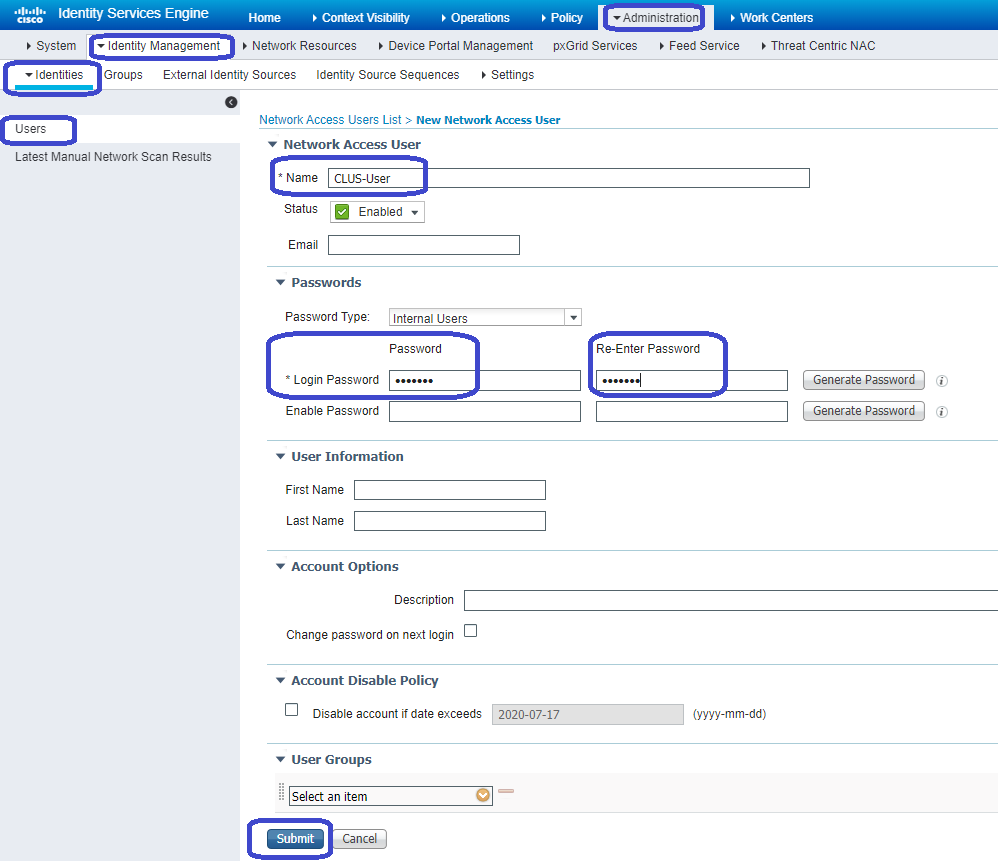

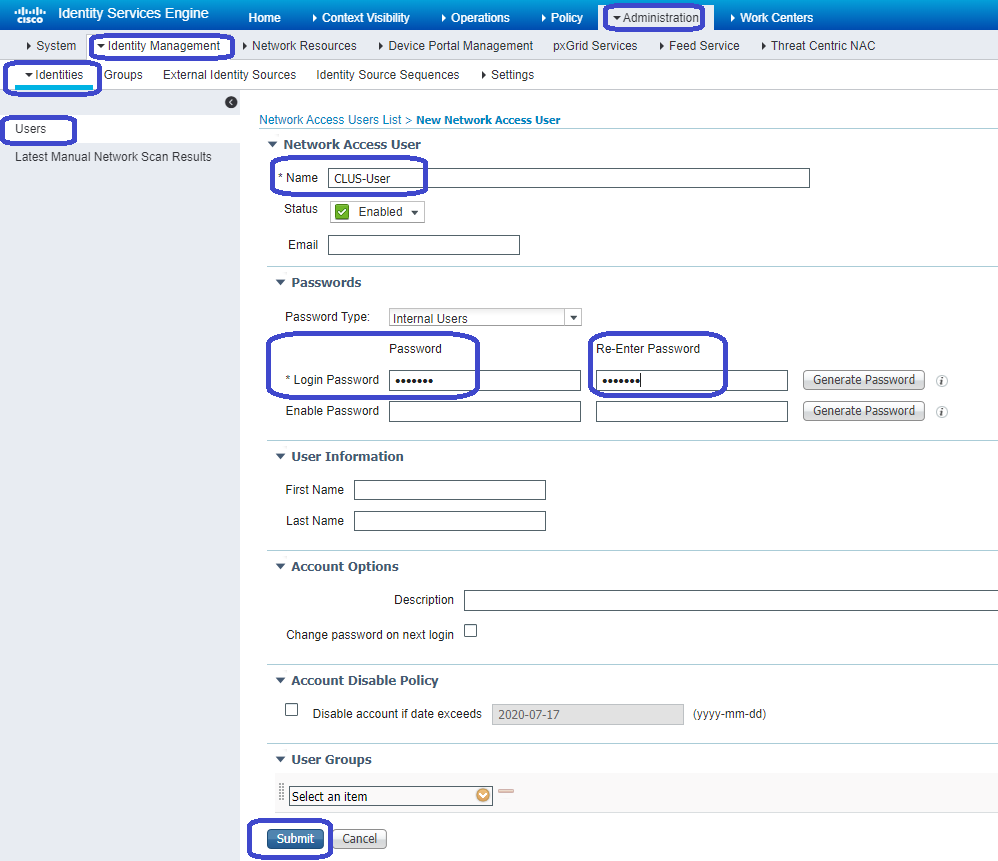

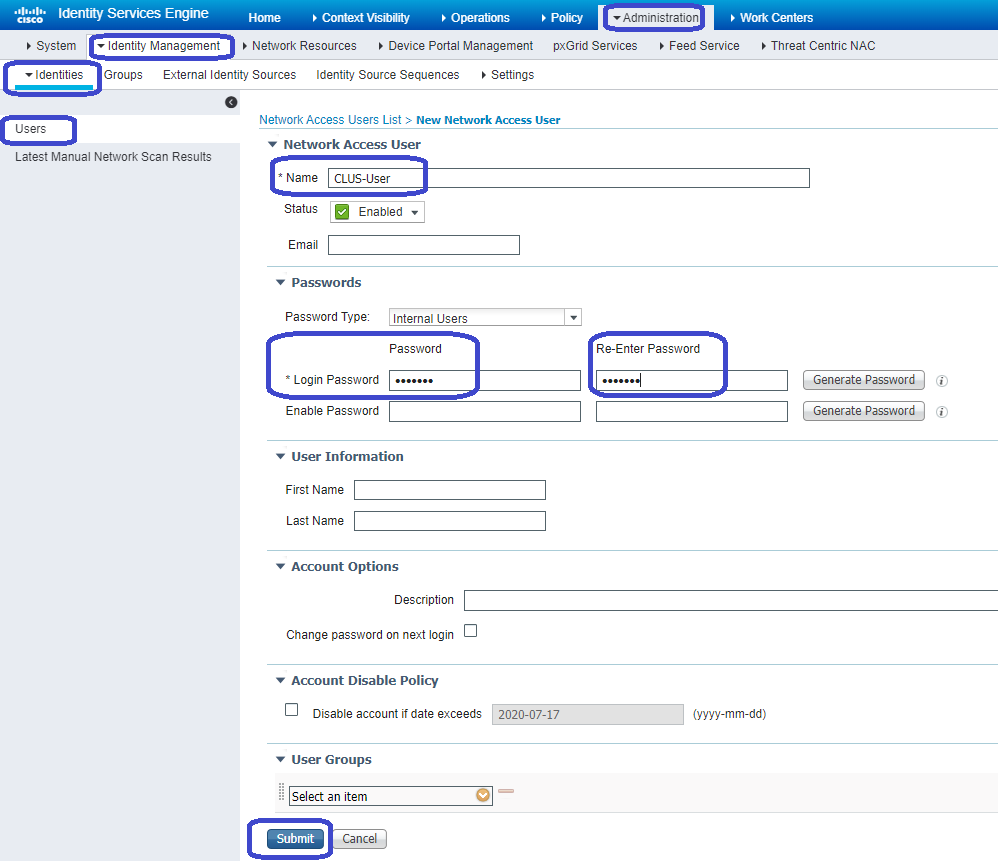

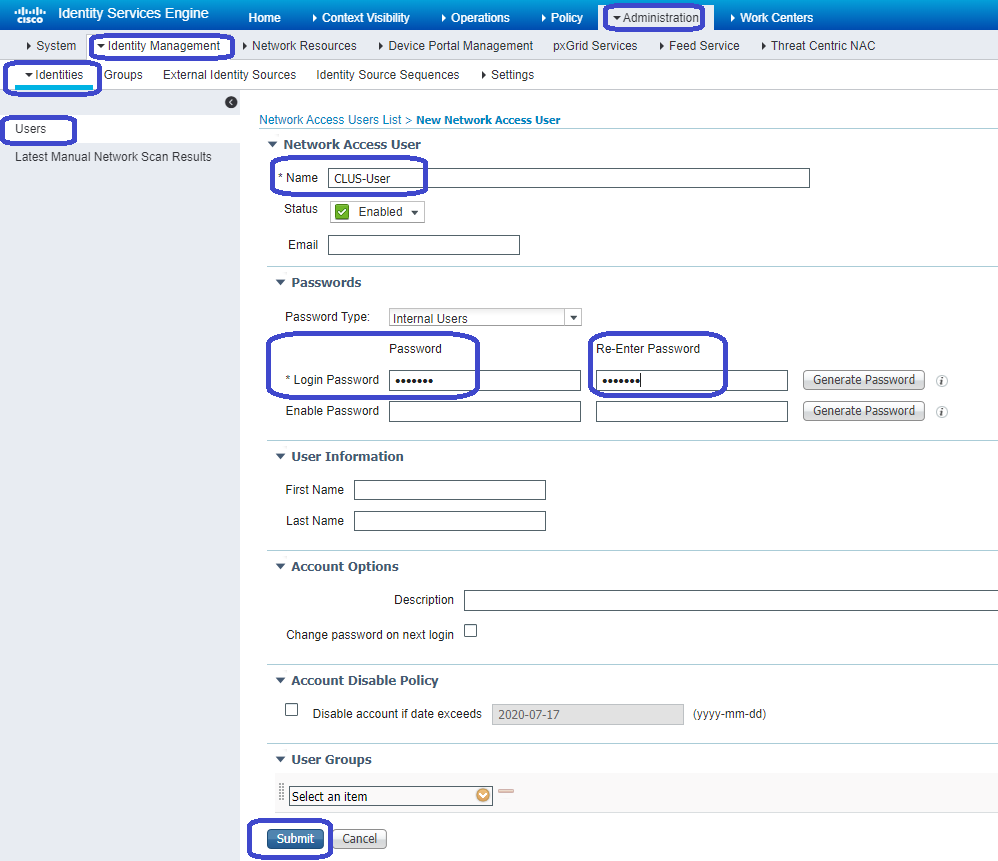

마지막으로, 클라이언트가 네트워크에 액세스할 수 있어야 하는지 확인하기 위해 로그인 페이지에 입력할 사용자 이름 및 비밀번호를 추가해야 합니다. 이렇게 하려면 Admin(관리) > Identity Management(ID 관리) > Identity(ID) > Users(사용자) > +Add(추가)로 이동하고 추가한 후 Submit(제출)을 클릭합니다. ISE의 다른 모든 것과 마찬가지로, 이는 사용자 지정이 가능하며 로컬에 저장된 사용자일 필요는 없지만 가장 쉬운 컨피그레이션입니다.

AireOS WLC에 고정된 Catalyst 9800 구성

Catalyst 9800 외부 구성

앵커 WLC 섹션에서 정책 프로파일 생성을 건너뛰고 이전 단계와 동일한 단계를 수행합니다.

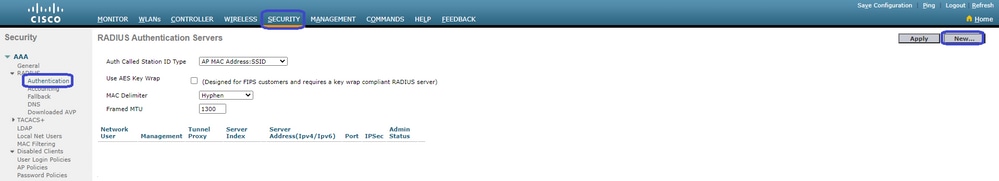

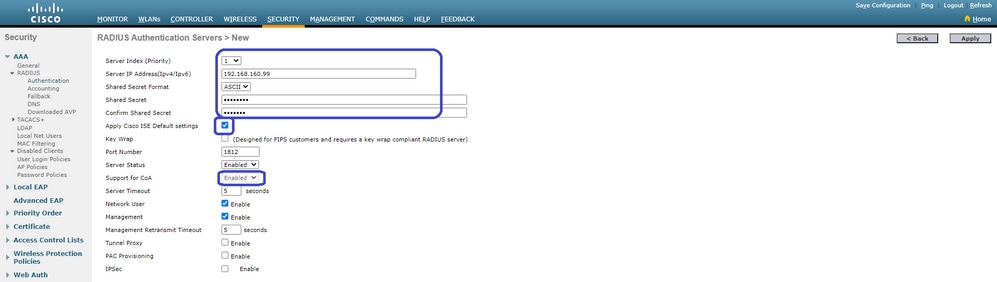

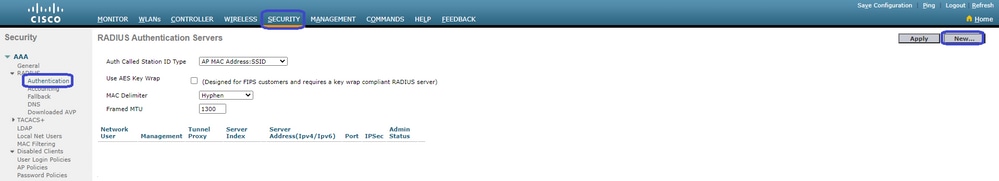

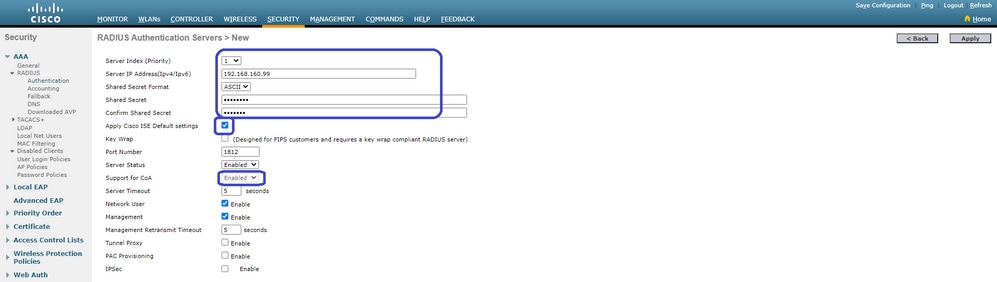

앵커 AireOS WLC의 AAA 구성

Security(보안) > AAA > RADIUS > Authentication(인증) > New(새로 만들기)로 이동하여 WLC에 서버를 추가합니다. 서버 IP 주소, 공유 암호 및 CoA 지원을 추가합니다.

AireOS WLC의 WLAN 컨피그레이션

WLAN을 생성하려면 WLANs(WLAN) > Create New(새로 만들기) > Go(이동)로 이동합니다.

프로파일 이름, WLAN ID 및 SSID를 구성한 다음 Apply를 클릭합니다.

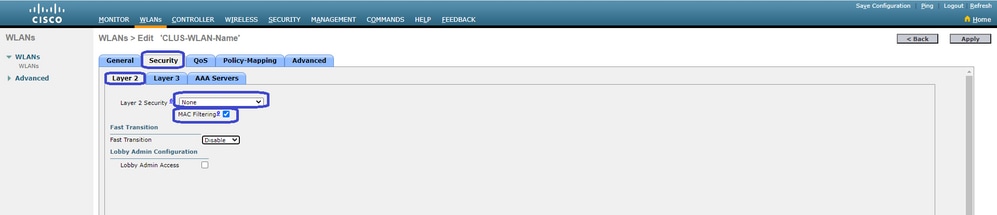

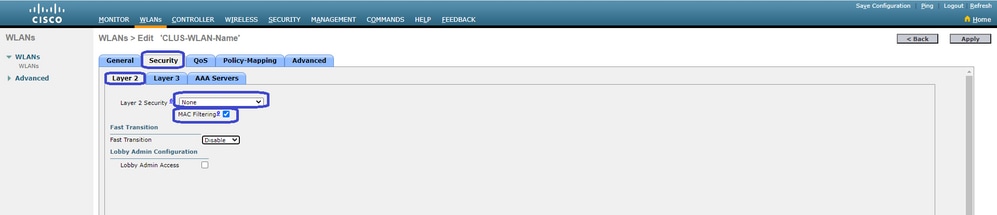

WLAN 컨피그레이션으로 이동해야 합니다. ISE를 AVP에서 전송하도록 구성하지 않을 경우 General(일반) 탭에서 클라이언트가 사용할 인터페이스를 추가할 수 있습니다. 다음으로 Security(보안) > Layer2 탭으로 이동하여 9800에서 사용한 Layer 2 Security config와 일치시키고 MAC Filtering을 활성화합니다.

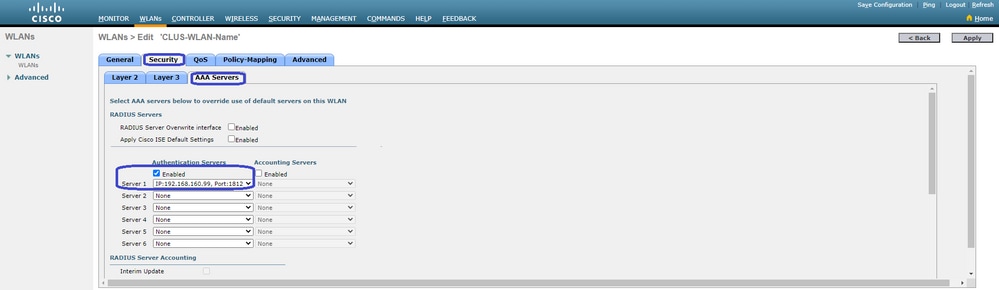

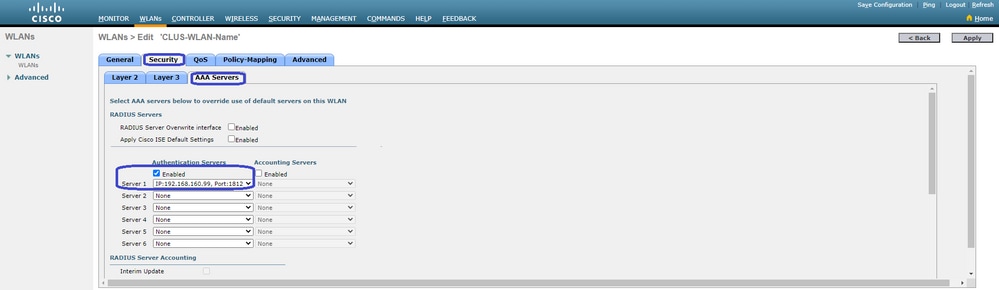

이제 Security(보안) > AAA Servers(AAA 서버) 탭으로 이동하고 ISE 서버를 Authentication Servers(인증 서버)로 설정합니다. 어카운팅 서버에 대해 아무 것도 설정하지 마십시오. 어카운팅에 대한 활성화 상자의 선택을 취소합니다.

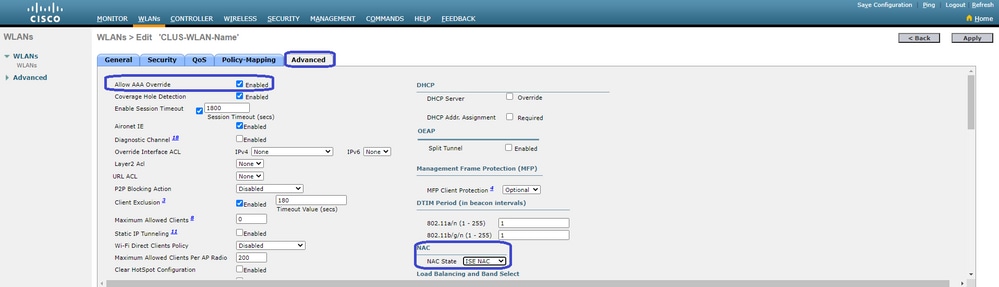

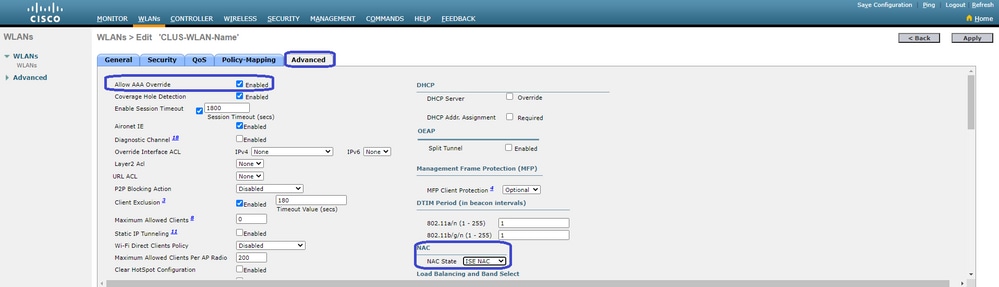

WLAN 컨피그레이션에서는 Advanced(고급) 탭으로 이동하여 Allow AAA Override(AAA 재정의 허용)를 활성화하고 NAC State(NAC 상태)를 ISE NAC로 변경합니다.

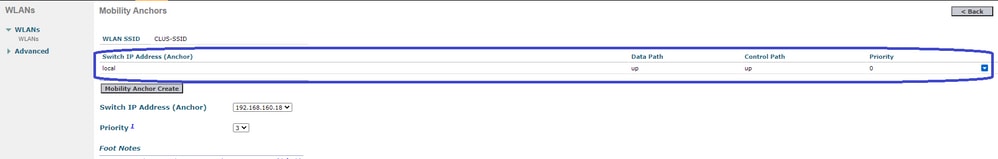

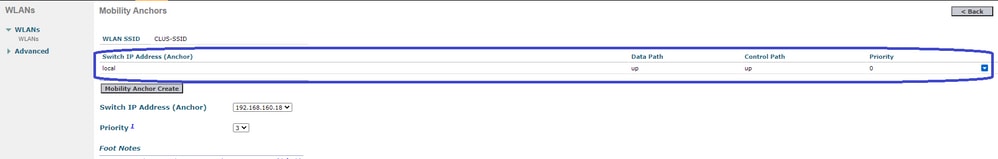

마지막으로, 그것을 그 자체에 고정시키는 것입니다. 이를 위해 WLANs 페이지로 돌아가 WLAN(WLAN) > Mobility Anchors(모빌리티 앵커)의 오른쪽에 있는 파란색 상자 위에 마우스 커서를 올려 놓습니다. Switch IP Address (Anchor)(스위치 IP 주소(앵커))를 local(로컬)로 설정하고 Mobility Anchor Create(모빌리티 앵커 생성) 버튼을 클릭합니다. 그러면 우선 순위 0이 고정된 로컬로 표시되어야 합니다.

AireOS WLC에서 ACL 리디렉션

이것이 AireOS WLC에 필요한 최종 컨피그레이션입니다. 리디렉션 ACL을 생성하려면 Security(보안) > Access Control Lists(액세스 제어 목록) > Access Control Lists(액세스 제어 목록) > New(새로 만들기)로 이동합니다. ACL 이름을 입력하고(AVP에서 전송된 이름과 일치해야 함) Apply를 클릭합니다.

이제 방금 생성한 ACL의 이름을 클릭합니다. Add New Rule(새 규칙 추가) 버튼을 클릭합니다. 9800 컨트롤러와 달리 AireOS WLC에서는 리디렉션되지 않고 ISE에 도달할 수 있도록 허용된 트래픽에 대한 permit 명령문을 구성합니다. DHCP 및 DNS는 기본적으로 허용됩니다.

ISE 구성

마지막 단계는 CWA용 ISE를 구성하는 것입니다. 이에 대한 몇 가지 옵션이 있지만 이 예에서는 기본 및 기본 셀프 등록 게스트 포털을 사용합니다.

ISE에서 권한 부여 프로파일, 인증 정책이 있는 정책 집합 및 권한 부여 프로파일을 사용하는 권한 부여 정책을 생성해야 합니다. 네트워크 디바이스로 ISE에 9800(외부)을 추가하고 네트워크에 로그인하기 위한 사용자 이름과 비밀번호를 생성합니다.

권한 부여 프로파일을 생성하려면 Policy(정책) > Policy Elements(정책 요소) > Authorization(권한 부여) > Results(결과) > Authorization Profiles(권한 부여 프로파일) > +Add(추가)로 이동합니다. 반환된 액세스 유형이 ACCESS_ACCEPT인지 확인한 다음 다시 보낼 AVP를 설정합니다. CWA의 경우 리디렉션 ACL 및 리디렉션 URL은 필수입니다. 그러나 VLAN ID, 세션 시간 초과 등과 같이 다시 보낼 수도 있습니다. ACL 이름은 외부 및 앵커 WLC 모두에서 리디렉션 ACL의 이름과 일치해야 합니다.

그런 다음 방금 생성한 권한 부여 프로파일을 CWA를 통과하는 클라이언트에 적용하는 방법을 구성해야 합니다. 이를 위해 한 가지 방법은 MAB를 사용할 때 인증을 우회하는 정책 집합을 생성하고 호출된 스테이션 ID에서 전송된 SSID를 사용할 때 권한 부여 프로파일을 적용하는 것입니다. 다시 말하지만, 이 작업을 수행하는 데는 여러 가지 방법이 있습니다. 따라서 좀 더 구체적이거나 안전한 방법이 필요하다면 이 방법이 가장 간단한 방법일 뿐입니다.

정책 집합을 생성하려면 Policy(정책) > Policy Setts(정책 설정)로 이동한 다음 화면 왼쪽의 + 버튼을 클릭합니다. 새 정책 집합의 이름을 지정하고 MAB에 대해 Process Host Lookup(프로세스 호스트 조회)을 허용하는 모든 허용 프로토콜 목록 또는 Default Network Access(기본 네트워크 액세스)로 설정되어 있는지 확인합니다(허용되는 프로토콜 목록을 확인하려면 Policy(정책) > Policy Elements(정책 요소) > Results(결과) > Authentication(인증) > Allowed Protocols(허용되는 프로토콜)로 이동함). 이제 생성한 새 정책 세트의 중간에 있는 + 기호를 클릭합니다.

MAB가 ISE에서 사용될 때마다 이 정책 집합에 대해 이 정책 집합을 통과할 수 있습니다. 나중에 수신 스테이션 ID에 일치하는 권한 부여 정책을 생성하여 사용 중인 WLAN에 따라 다른 결과를 적용할 수 있습니다. 이 프로세스는 사용자가 매칭할 수 있는 다양한 내용으로 매우 사용자 정의할 수 있습니다

정책 집합 내에서 정책을 생성합니다. 인증 정책은 다시 MAB에서 일치 할 수 있지만 내부 엔드 포인트를 사용 하기 위해 ID 매장을 변경 해야 하며 인증 실패 및 사용자 없음을 계속 하려면 옵션을 변경 해야 합니다.

인증 정책이 설정되면 권한 부여 정책에서 두 개의 규칙을 생성해야 합니다. 이 정책은 ACL과 같이 읽으므로 주문은 상단에 Post-Auth 규칙이 있고 하단에 Pre-Auth 규칙이 있어야 합니다. Post-Auth 규칙은 이미 게스트 플로우를 통과한 사용자와 매칭합니다. 이는 이미 로그인한 경우 해당 규칙에 도달하고 그 규칙에서 멈춘다는 것을 의미합니다. 로그인하지 않은 경우 목록을 계속 아래로 내리고 리디렉션을 가져오는 사전 인증 규칙을 누릅니다. 권한 부여 정책 규칙을 SSID로 끝나는 수신 스테이션 ID와 일치시켜, 그렇게 하도록 구성된 WLAN에 대해서만 히트를 수행하도록 하는 것이 좋습니다.

정책 집합이 구성되었으므로 ISE가 인증자로 신뢰하도록 하려면 9800(외부)에 대해 ISE에 알려야 합니다. 이 작업은 Admin(관리) > Network Resources(네트워크 리소스) > Network Device(네트워크 디바이스) > +에서 수행할 수 있습니다. 이름을 지정하고, IP 주소(또는 이 경우 전체 관리 서브넷)를 설정하고, RADIUS를 활성화하고, 공유 암호를 설정해야 합니다. ISE의 공유 암호는 9800의 공유 암호와 일치해야 합니다. 그렇지 않으면 이 프로세스가 실패합니다. 컨피그레이션을 추가한 후 submit(제출) 버튼을 눌러 저장합니다.

마지막으로, 클라이언트가 네트워크에 액세스할 수 있어야 하는지 확인하기 위해 로그인 페이지에 입력할 사용자 이름 및 비밀번호를 추가해야 합니다. 이 작업은 Admin(관리) > Identity Management(ID 관리) > Identity(ID) > Users(사용자) > + Add(추가)에서 수행되며 추가한 후 Submit(제출)을 클릭해야 합니다. ISE의 다른 모든 것과 마찬가지로, 이는 사용자 지정이 가능하며 로컬에 저장될 필요가 없지만 가장 쉬운 컨피그레이션입니다.

AireOS WLC가 외제이고 Catalyst 9800이 앵커인 경우의 구성 차이

AireOs WLC를 외부 컨트롤러로 사용하려는 경우 컨피그레이션은 앞에서 설명한 것과 동일하며 몇 가지 차이점이 있습니다.

- AAA 어카운팅은 앵커에서 수행되지 않으므로 9800에는 어카운팅 방법 목록이 없고 AireOS WLC는 어카운팅을 활성화하고 ISE를 가리킵니다.

- AireOS는 자체 대신 9800에 고정해야 합니다. 정책 프로파일에서 9800은 앵커를 선택하지 않고 Export Anchor(앵커 내보내기) 상자를 선택합니다.

- AireOS WLC가 클라이언트를 9800으로 내보낼 때 정책 프로필의 개념이 없다는 점에 유의해야 합니다. WLAN 프로파일 이름만 전송합니다. 따라서 9800은 AireOS에서 보낸 WLAN 프로파일 이름을 WLAN 프로파일 이름 및 정책 프로파일 이름 모두에 적용합니다. AireOS WLC에서 9800 WLC로 고정할 경우 두 WLC의 WLAN 프로파일 이름과 9800의 정책 프로파일 이름이 일치해야 합니다.

다음을 확인합니다.

9800 WLC에서 컨피그레이션을 확인하려면 다음 명령을 실행합니다.

Show Run | section aaa|radius

Show wlan id <wlan id>

Show wireless profile policy detailed <profile name>

Show wireless tag policy detailed <policy tag name>

Show IP access-list <ACL name>

- 모빌리티가 앵커와 함께 작동하고 있는지 확인합니다.

Show wireless mobility summary

AireOS WLC에서 컨피그레이션을 확인하려면 명령을 실행합니다.

Show radius summary

Show WLAN <wlan id>

Show acl detailed <acl name>

- 모빌리티가 외부 사용자와 연동되는지 확인합니다.

Show mobility summary

문제 해결

트러블슈팅은 클라이언트가 중지하는 프로세스의 어느 지점에 따라 다르게 나타납니다. 예를 들어, WLC가 MAB에서 ISE로부터 응답을 받지 못하면 클라이언트는 정책 관리자 상태: 연결에 머물러 있고 앵커로 내보내지지 않습니다. 이러한 상황에서는 외부 문제만 해결할 수 있으며 WLC와 ISE 간 트래픽에 대한 RA 추적 및 패킷 캡처를 수집해야 합니다. 또 다른 예는 MAB가 성공적으로 통과했지만 클라이언트가 리디렉션을 수신하지 못한다는 것입니다. 이 경우 외부가 AVP에서 리디렉션을 수신하여 클라이언트에 적용했는지 확인해야 합니다. 또한 클라이언트가 올바른 ACL을 가지고 있는지 확인하기 위해 앵커를 확인해야 합니다. 이 트러블슈팅의 범위는 이 문서의 설계를 벗어납니다(일반적인 클라이언트 트러블슈팅 지침은 관련 정보 확인).

9800 WLC에서 CWA 문제를 해결하는 데 대한 자세한 내용은 Cisco Live! 프레젠테이션 DGTL-TSCENT-404를 참조하십시오.

참고: 등록된 Cisco 사용자만 내부 Cisco 툴 및 정보에 액세스할 수 있습니다.

Catalyst 9800 문제 해결 정보

클라이언트 세부사항

show wireless client mac-address <client mac> detail

여기서는 Policy Manager State(정책 관리자 상태), Session Manager(세션 관리자) > Auth Method(인증 방법), Mobility Role(모빌리티 역할)을 살펴봐야 합니다.

또한 GUI의 Monitoring(모니터링) > Clients(클라이언트) 아래에서 이 정보를 찾을 수 있습니다.

임베디드 패킷 캡처

CLI에서 명령이 <capture name> 캡처#monitor 시작하고 그 다음에 옵션이 나타납니다.

GUI에서 Troubleshoot(문제 해결) > Packet Capture(패킷 캡처) > +Add(추가)로 이동합니다.

무선 활성 추적

CLI에서:

debug wireless mac|ip <client mac|ip>

이 명령을 중지하려면 no 형식의 명령을 사용합니다. 이는 bootflash에서 ra_trace라는 파일에 로깅된 다음 클라이언트 MAC 또는 IP 주소와 날짜 및 시간입니다.

GUI에서 Troubleshoot(문제 해결) > Radioactive Trace(방사능 추적) > +Add(추가)로 이동합니다. 클라이언트 mac 또는 ip 주소를 추가하고 Apply(적용)를 클릭한 다음 start(시작)를 누르십시오. 프로세스를 몇 번 진행한 후 추적을 중지하고 로그를 생성한 다음 디바이스에 다운로드합니다.

AireOS 문제 해결 정보

클라이언트 세부사항

CLI에서 클라이언트 세부 정보 <client mac>를 표시합니다.

GUI에서 Monitor(모니터) > Clients(클라이언트).

CLI에서 디버깅

Debug client <client mac>

Debug mobility handoff

Debug mobility config

관련 정보

피드백

피드백